Indexeerfunctieverbindingen maken met Azure Storage als een vertrouwde service

In Azure AI Search kunnen indexeerfuncties die toegang hebben tot Azure-blobs de uitzondering voor vertrouwde services gebruiken om veilig toegang te krijgen tot blobs. Dit mechanisme biedt klanten die geen toegang kunnen verlenen tot indexeerfuncties met behulp van IP-firewallregels een eenvoudig, veilig en gratis alternatief voor toegang tot gegevens in opslagaccounts.

Notitie

Als Azure Storage zich achter een firewall bevindt en zich in dezelfde regio bevindt als Azure AI Search, kunt u geen binnenkomende regel maken waarmee aanvragen van uw zoekservice worden toegegeven. De oplossing voor dit scenario is zoeken om verbinding te maken als een vertrouwde service, zoals beschreven in dit artikel.

Vereisten

Een zoekservice met een door het systeem toegewezen beheerde identiteit (zie service-identiteit controleren).

Een opslagaccount met de optie Vertrouwde Microsoft-services toegang geven tot dit opslagaccountnetwerk (zie netwerkinstellingen controleren).

Een Azure-roltoewijzing in Azure Storage die machtigingen verleent aan de door het zoekservicesysteem toegewezen beheerde identiteit (zie machtigingen controleren).

Notitie

In Azure AI Search is een vertrouwde serviceverbinding beperkt tot blobs en ADLS Gen2 in Azure Storage. Het wordt niet ondersteund voor indexeerfunctieverbindingen met Azure Table Storage en Azure Files.

Een vertrouwde serviceverbinding moet een door het systeem beheerde identiteit gebruiken. Een door de gebruiker toegewezen beheerde identiteit wordt momenteel niet ondersteund voor dit scenario.

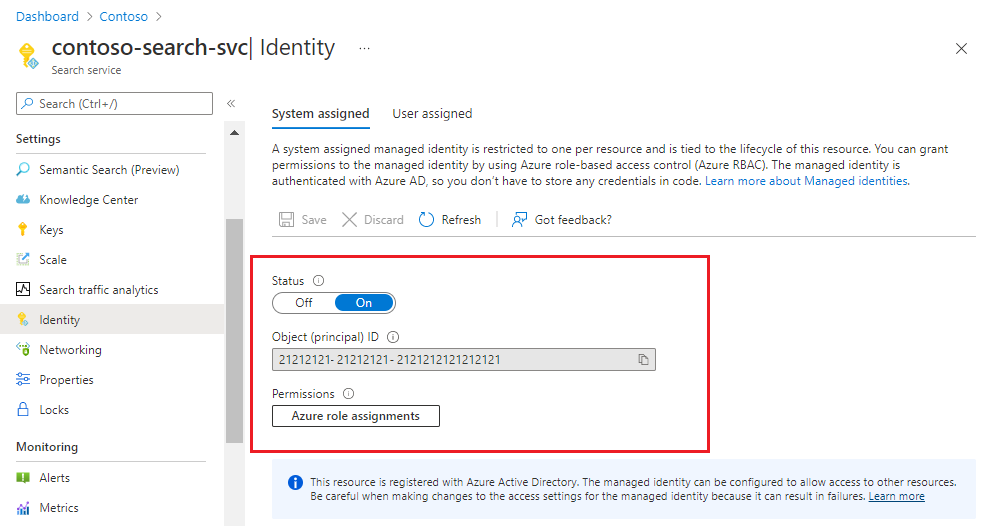

Service-identiteit controleren

Meld u aan bij Azure Portal en zoek uw zoekservice.

Controleer op de pagina Identiteit of een door het systeem toegewezen identiteit is ingeschakeld. Houd er rekening mee dat door de gebruiker toegewezen beheerde identiteiten, momenteel in preview, niet werken voor een vertrouwde serviceverbinding.

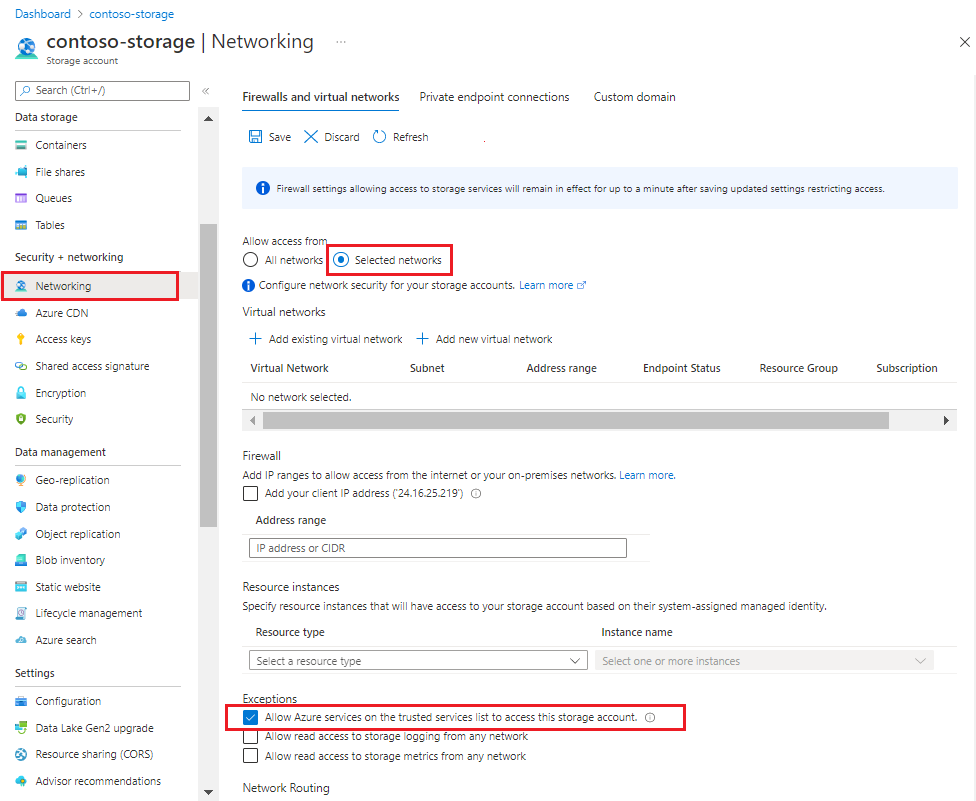

Netwerkinstellingen controleren

Meld u aan bij Azure Portal en zoek uw opslagaccount.

Selecteer Netwerken in het linkernavigatiedeelvenster onder Beveiliging en netwerken.

Sta op het tabblad Firewalls en virtuele netwerken toegang toe vanuit geselecteerde netwerken.

Schuif omlaag naar de sectie Uitzonderingen .

Zorg ervoor dat het selectievakje is ingeschakeld voor Azure-services toestaan in de lijst met vertrouwde services voor toegang tot dit opslagaccount.

Ervan uitgaande dat uw zoekservice op rollen gebaseerde toegang heeft tot het opslagaccount, heeft deze toegang tot gegevens, zelfs wanneer verbindingen met Azure Storage worden beveiligd door IP-firewallregels.

Machtigingen controleren

Een door het systeem beheerde identiteit is een Microsoft Entra-service-principal. De toewijzing heeft minimaal Storage Blob-gegevenslezer nodig.

Bekijk in het linkernavigatiedeelvenster onder Toegangsbeheer alle roltoewijzingen en zorg ervoor dat Storage Blob Data Reader is toegewezen aan de identiteit van het zoekservicesysteem.

Voeg inzender voor opslagblobgegevens toe als schrijftoegang is vereist.

Functies waarvoor schrijftoegang is vereist, zijn onder andere verrijkingscache, foutopsporingssessies en kennisarchief.

De verbinding instellen en testen

De eenvoudigste manier om de verbinding te testen, is door de wizard Gegevens importeren uit te voeren.

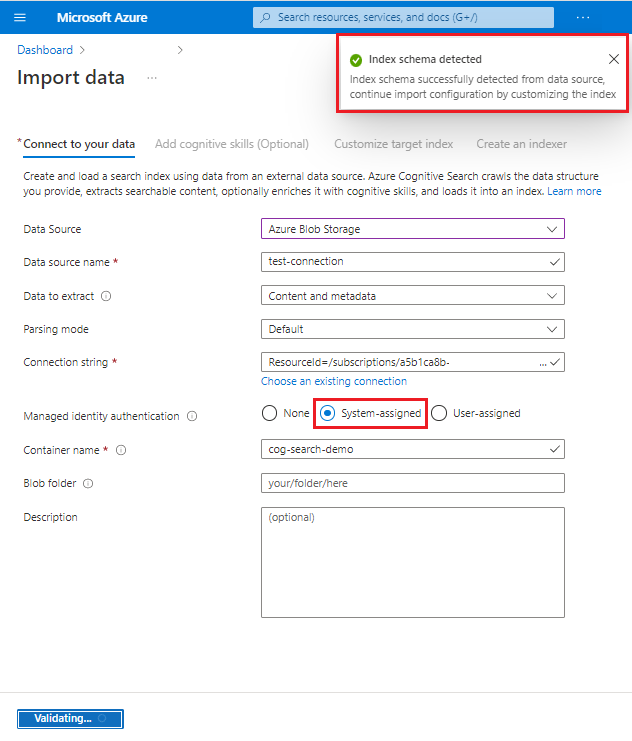

Start de wizard Gegevens importeren en selecteer de Azure Blob Storage of Azure Data Lake Storage Gen2.

Kies een verbinding met uw opslagaccount en selecteer vervolgens Door het systeem toegewezen. Selecteer Volgende om een verbinding aan te roepen. Als het indexschema wordt gedetecteerd, is de verbinding geslaagd.