IP-firewallregels configureren om indexeerverbindingen vanuit Azure AI Search toe te staan

Namens een indexeerfunctie geeft een zoekservice uitgaande aanroepen naar een externe Azure-resource uit om gegevens op te halen tijdens het indexeren. Als uw Azure-resource IP-firewallregels gebruikt om binnenkomende aanroepen te filteren, moet u een binnenkomende regel maken in uw firewall die indexeeraanvragen toekent.

In dit artikel wordt uitgelegd hoe u het IP-adres van uw zoekservice kunt vinden en hoe u een binnenkomende IP-regel configureert in een Azure Storage-account. Hoewel deze benadering specifiek is voor Azure Storage, werkt deze benadering ook voor andere Azure-resources die GEBRUIKMAKEN van IP-firewallregels voor gegevenstoegang, zoals Azure Cosmos DB en Azure SQL.

Notitie

Alleen van toepassing op Azure Storage. Uw opslagaccount en uw zoekservice moeten zich in verschillende regio's bevinden als u IP-firewallregels wilt definiëren. Als uw installatie dit niet toestaat, kunt u in plaats daarvan de regel voor vertrouwde services of resource-exemplaren proberen.

Voor privéverbindingen van indexeerfuncties naar elke ondersteunde Azure-resource raden we u aan een gedeelde privékoppeling in te stellen. Privéverbindingen reizen via het Backbone-netwerk van Microsoft, waardoor het openbare internet volledig wordt overgeslagen.

Een IP-adres van een zoekservice ophalen

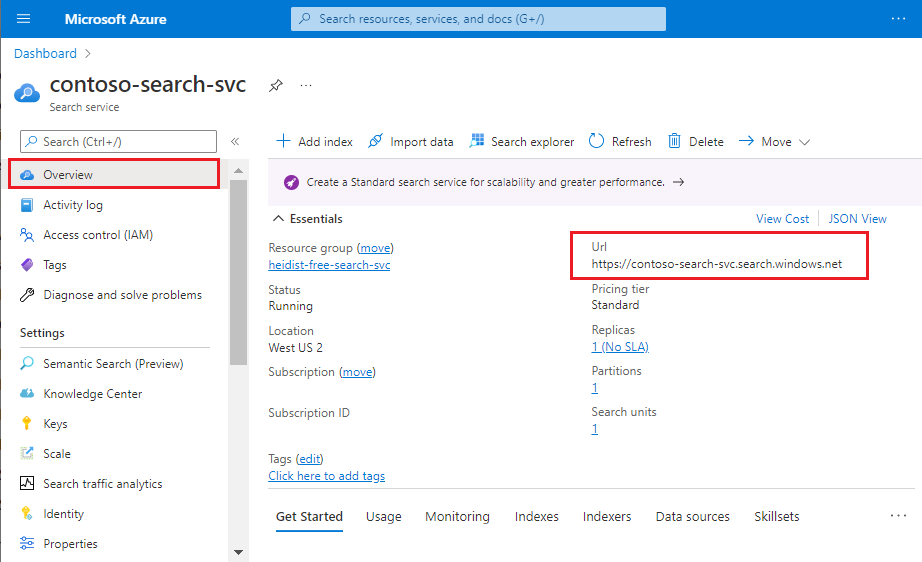

Haal de FQDN (Fully Qualified Domain Name) van uw zoekservice op. Dit ziet er als

<search-service-name>.search.windows.netvolgt uit. U vindt de FQDN door uw zoekservice op te zoeken in Azure Portal.

Zoek het IP-adres van de zoekservice op door een

nslookup(of aping) van de FQDN uit te voeren op een opdrachtprompt. Zorg ervoor dat u hethttps://voorvoegsel uit de FQDN verwijdert.Kopieer het IP-adres zodat u dit in de volgende stap kunt opgeven op een regel voor inkomend verkeer. In het volgende voorbeeld is het IP-adres dat u moet kopiëren '150.0.0.1'.

nslookup contoso.search.windows.net Server: server.example.org Address: 10.50.10.50 Non-authoritative answer: Name: <name> Address: 150.0.0.1 aliases: contoso.search.windows.net

Toegang vanaf uw client-IP-adres toestaan

Clienttoepassingen die indexerings- en queryaanvragen naar de zoekservice pushen, moeten worden weergegeven in een IP-bereik. In Azure kunt u over het algemeen het IP-adres bepalen door de FQDN van een service te pingen (retourneert bijvoorbeeld ping <your-search-service-name>.search.windows.net het IP-adres van een zoekservice).

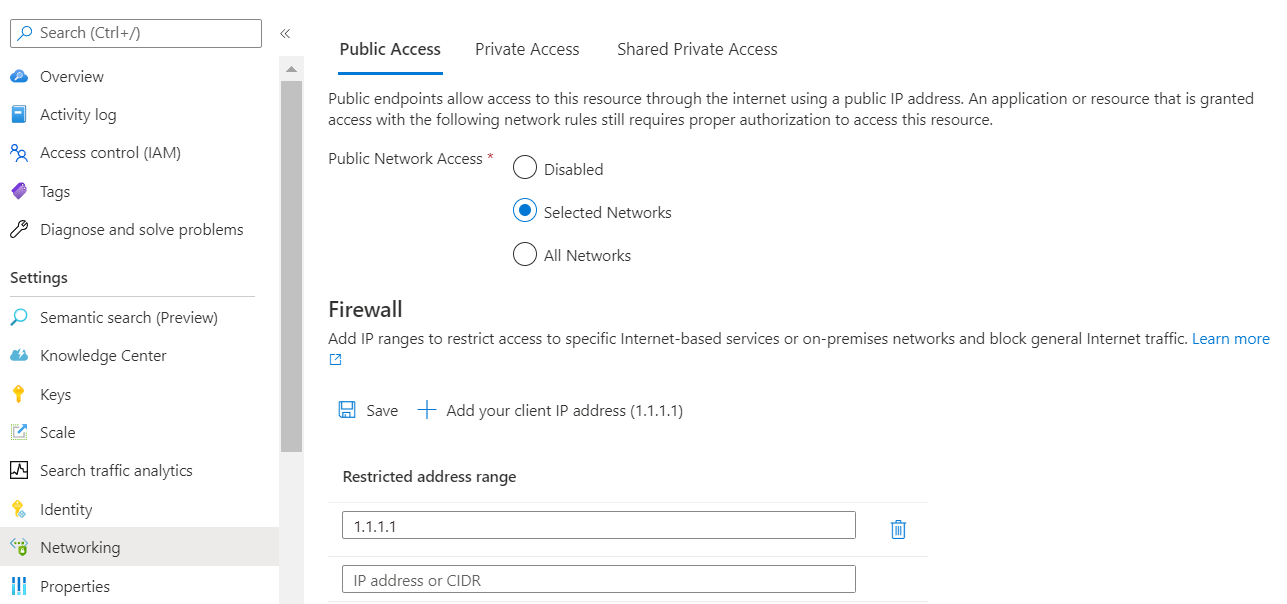

Voeg uw client-IP-adres toe om toegang tot de service vanuit Azure Portal op uw huidige computer toe te staan. Navigeer naar de sectie Netwerken in het linkernavigatiedeelvenster. Wijzig de openbare netwerktoegang in geselecteerde netwerken en schakel vervolgens het IP-adres van de client onder Firewall toevoegen in.

Het IP-adres van de Azure-portal ophalen

Als u de portal of de wizard Gegevens importeren gebruikt om een indexeerfunctie te maken, hebt u ook een binnenkomende regel voor de portal nodig.

Als u het IP-adres van de portal wilt ophalen, voert nslookup u (of ping) stamp2.ext.search.windows.netuit, wat het domein van traffic manager is. Voor nslookup is het IP-adres zichtbaar in het gedeelte Niet-gezaghebbend antwoord van het antwoord.

In het volgende voorbeeld is het IP-adres dat u moet kopiëren '52.252.175.48'.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Services in verschillende regio's maken verbinding met verschillende verkeersmanagers. Ongeacht de domeinnaam is het IP-adres dat wordt geretourneerd door de ping het juiste adres dat moet worden gebruikt bij het definiëren van een binnenkomende firewallregel voor de Azure-portal in uw regio.

Voor ping treedt er een time-out op voor de aanvraag, maar het IP-adres is zichtbaar in het antwoord. In het bericht Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48], is het IP-adres bijvoorbeeld '52.252.175.48'.

IP-adressen ophalen voor de servicetag 'AzureCognitiveSearch'

U moet ook een binnenkomende regel maken waarmee aanvragen vanuit de omgeving met meerdere tenants kunnen worden uitgevoerd. Deze omgeving wordt beheerd door Microsoft en wordt gebruikt voor het offloaden van intensieve taken die uw zoekservice anders kunnen overbelasten. In deze sectie wordt uitgelegd hoe u het bereik van IP-adressen kunt ophalen dat nodig is om deze binnenkomende regel te maken.

Er wordt een IP-adresbereik gedefinieerd voor elke regio die Ondersteuning biedt voor Azure AI Search. Geef het volledige bereik op om te zorgen voor het succes van aanvragen die afkomstig zijn van de multitenant-uitvoeringsomgeving.

U kunt dit IP-adresbereik ophalen uit de AzureCognitiveSearch servicetag.

Gebruik de detectie-API of het downloadbare JSON-bestand. Als de zoekservice de openbare Azure-cloud is, downloadt u het openbare JSON-bestand van Azure.

Open het JSON-bestand en zoek naar 'AzureCognitiveSearch'. Voor een zoekservice in WestUS2 zijn de IP-adressen voor de uitvoeringsomgeving voor multitenant-indexeerfuncties:

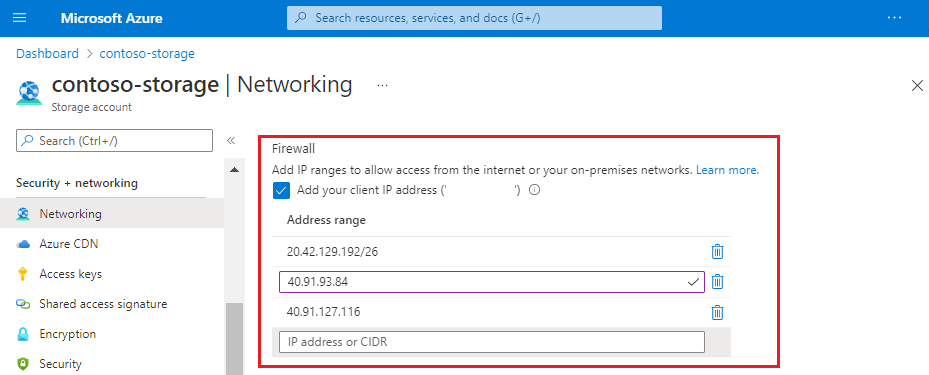

{ "name": "AzureCognitiveSearch.WestUS2", "id": "AzureCognitiveSearch.WestUS2", "properties": { "changeNumber": 1, "region": "westus2", "regionId": 38, "platform": "Azure", "systemService": "AzureCognitiveSearch", "addressPrefixes": [ "20.42.129.192/26", "40.91.93.84/32", "40.91.127.116/32", "40.91.127.241/32", "51.143.104.54/32", "51.143.104.90/32", "2603:1030:c06:1::180/121" ], "networkFeatures": null } },Voor IP-adressen heeft het achtervoegsel /32 het achtervoegsel '/32' (40.91.93.84/32 wordt 40.91.93.84 in de regeldefinitie). Alle andere IP-adressen kunnen letterlijk worden gebruikt.

Kopieer alle IP-adressen voor de regio.

IP-adressen toevoegen aan IP-firewallregels

Nu u over de benodigde IP-adressen beschikt, kunt u de regels voor inkomend verkeer instellen. De eenvoudigste manier om IP-adresbereiken toe te voegen aan de firewallregel van een opslagaccount is via Azure Portal.

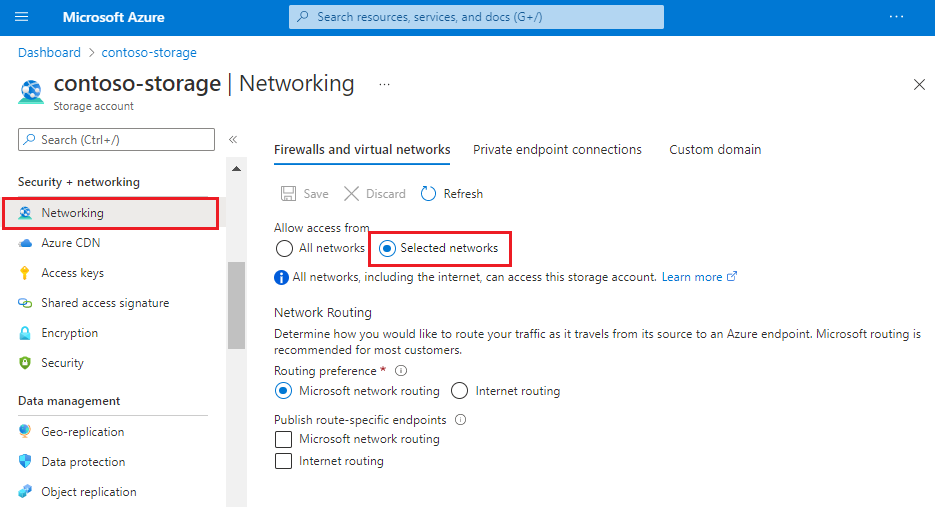

Zoek het opslagaccount in de portal en open Netwerken in het linkernavigatiedeelvenster.

Kies Geselecteerde netwerken op het tabblad Firewall en virtuele netwerken.

Voeg de IP-adressen toe die u eerder in het adresbereik hebt verkregen en selecteer Opslaan. U moet regels hebben voor de zoekservice, Azure Portal (optioneel), plus alle IP-adressen voor de servicetag 'AzureCognitiveSearch' voor uw regio.

Het kan vijf tot tien minuten duren voordat de firewallregels zijn bijgewerkt, waarna indexeerfuncties toegang moeten hebben tot opslagaccountgegevens achter de firewall.

Netwerkbeveiliging aanvullen met tokenverificatie

Firewalls en netwerkbeveiliging zijn een eerste stap bij het voorkomen van onbevoegde toegang tot gegevens en bewerkingen. Autorisatie moet uw volgende stap zijn.

We raden aan op rollen gebaseerde toegang, waarbij Microsoft Entra ID-gebruikers en -groepen worden toegewezen aan rollen die lees- en schrijftoegang tot uw service bepalen. Zie Verbinding maken naar Azure AI Search met behulp van op rollen gebaseerde toegangsbeheer voor een beschrijving van ingebouwde rollen en instructies voor het maken van aangepaste rollen.

Als u geen verificatie op basis van sleutels nodig hebt, raden we u aan API-sleutels uit te schakelen en uitsluitend roltoewijzingen te gebruiken.