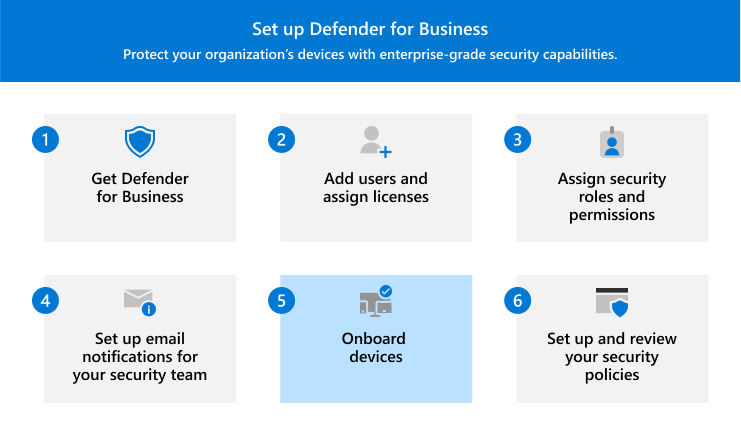

In dit artikel wordt beschreven hoe u apparaten onboardt naar Defender voor Bedrijven.

Onboard uw zakelijke apparaten om ze meteen te beschermen. U kunt kiezen uit verschillende opties om de apparaten van uw bedrijf te onboarden. In dit artikel worden uw opties beschreven en beschreven hoe onboarding werkt.

Windows 10 en 11

Kies een van de volgende opties voor het onboarden van Windows-clientapparaten naar Defender voor Bedrijven:

Lokaal script voor Windows 10 en 11

U kunt een lokaal script gebruiken om Windows-clientapparaten te onboarden. Wanneer u het onboardingscript op een apparaat uitvoert, wordt er een vertrouwensrelatie met Microsoft Entra ID gemaakt (als die vertrouwensrelatie nog niet bestaat), wordt het apparaat ingeschreven bij Microsoft Intune (als het nog niet is ingeschreven) en wordt het apparaat vervolgens onboardd naar Defender voor Bedrijven. Als u momenteel geen Intune gebruikt, is de lokale scriptmethode de aanbevolen onboardingmethode voor Defender voor Bedrijven-klanten.

Tip

U wordt aangeraden maximaal 10 apparaten tegelijk te onboarden wanneer u de lokale scriptmethode gebruikt.

Ga naar de Microsoft Defender-portal (https://security.microsoft.com) en meld u aan.

Kies in het navigatiedeelvenster Instellingen>Eindpuntenen kies vervolgens onder Apparaatbeheer de optie Onboarding.

Selecteer Windows 10 en 11.

Selecteer onder Connectiviteitstypede optie Gestroomlijnd.

Kies in de sectie Implementatiemethodede optie Lokaal script en selecteer vervolgens Onboardingpakket downloaden. We raden u aan het onboardingpakket op te slaan op een verwisselbaar station.

Pak op een Windows-apparaat de inhoud van het configuratiepakket uit op een locatie, zoals de map Bureaublad. U moet een bestand hebben met de naam WindowsDefenderATPLocalOnboardingScript.cmd.

Open een opdrachtprompt-venster als beheerder.

Typ de locatie van het scriptbestand. Als u het bestand bijvoorbeeld naar de map Bureaublad hebt gekopieerd, typt %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmdu en drukt u vervolgens op Enter (of selecteer OK).

Nadat het script is uitgevoerd, voert u een detectietest uit.

Groepsbeleid voor Windows 10 en 11

Als u liever Groepsbeleid gebruikt om Windows-clients te onboarden, volgt u de richtlijnen in Windows-apparaten onboarden met behulp van groepsbeleid. In dit artikel worden de stappen beschreven voor het onboarden van Microsoft Defender voor Eindpunt. De stappen voor onboarding naar Defender voor Bedrijven zijn vergelijkbaar.

Intune voor Windows 10 en 11

U kunt Windows-clients en andere apparaten in Intune onboarden met behulp van het Intune-beheercentrum (https://intune.microsoft.com). Er zijn verschillende methoden beschikbaar voor het inschrijven van apparaten in Intune. We raden u aan een van de volgende methoden te gebruiken:

Automatische inschrijving inschakelen voor Windows 10 en 11

Wanneer u automatische inschrijving instelt, voegen gebruikers hun werkaccount toe aan het apparaat. Op de achtergrond wordt het apparaat geregistreerd en gekoppeld aan Microsoft Entra ID en wordt het geregistreerd bij Intune.

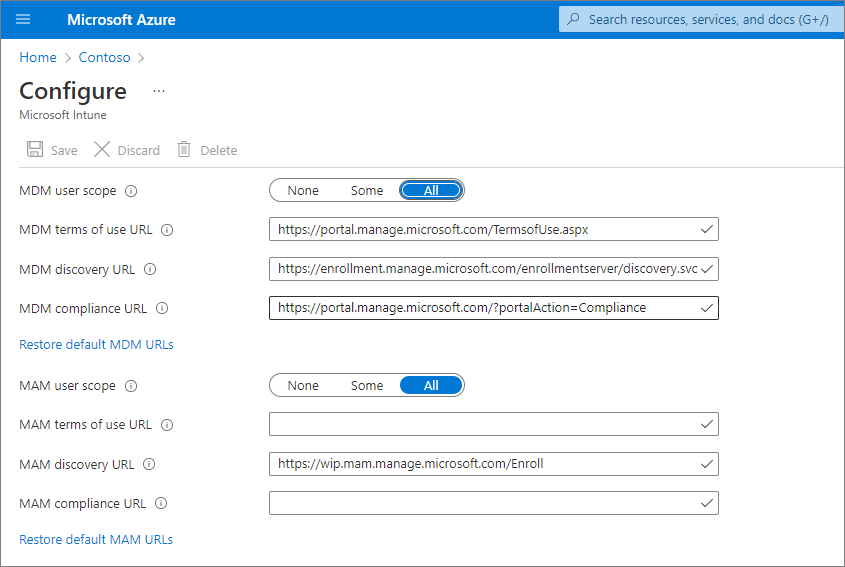

Ga naar Azure Portal (https://portal.azure.com/) en meld u aan.

Selecteer Microsoft Entra ID>Mobility (MDM en MAM)>Microsoft Intune.

Configureer het MDM-gebruikersbereik en het MAM-gebruikersbereik.

Voor MDM-gebruikersbereik wordt u aangeraden Alle te selecteren, zodat alle gebruikers hun Windows-apparaten automatisch kunnen inschrijven.

In de sectie MAM-gebruikersbereik raden we de volgende standaardwaarden voor de URL's aan:

-

URL voor MDM-gebruiksvoorwaarden

-

Detectie-URL voor MDM

-

URL van MDM-naleving

Selecteer Opslaan.

Nadat een apparaat is ingeschreven bij Intune, kunt u het toevoegen aan een apparaatgroep in Defender voor Bedrijven.

Meer informatie over apparaatgroepen in Defender voor Bedrijven.

Gebruikers vragen hun Windows 10- en 11-apparaten in te schrijven

Bekijk de volgende video om te zien hoe inschrijving werkt:

Deel dit artikel met gebruikers in uw organisatie: Windows 10/11-apparaten inschrijven bij Intune.

Nadat een apparaat is ingeschreven bij Intune, kunt u het toevoegen aan een apparaatgroep in Defender voor Bedrijven.

Meer informatie over apparaatgroepen in Defender voor Bedrijven.

Een detectietest uitvoeren op een Windows 10- of 11-apparaat

Nadat u Windows-apparaten hebt toegevoegd aan Defender voor Bedrijven, kunt u een detectietest uitvoeren op het apparaat om te controleren of alles correct werkt.

Maak op het Windows-apparaat een map: C:\test-MDATP-test.

Open opdrachtprompt als beheerder en voer de volgende opdracht uit:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Nadat de opdracht is uitgevoerd, wordt het opdrachtpromptvenster automatisch gesloten. Als dit lukt, wordt de detectietest gemarkeerd als voltooid en wordt er binnen ongeveer 10 minuten een nieuwe waarschuwing weergegeven in de Microsoft Defender-portal (https://security.microsoft.com) voor het nieuwe onboardingsapparaat.

Mac

Kies een van de volgende opties voor het onboarden van Mac:

Lokaal script voor Mac

Wanneer u het lokale script op Mac uitvoert, wordt er een vertrouwensrelatie gemaakt met Microsoft Entra ID (als die vertrouwensrelatie nog niet bestaat), wordt de Mac ingeschreven bij Microsoft Intune (als deze nog niet is ingeschreven) en wordt de Mac vervolgens onboarding uitgevoerd naar Defender voor Bedrijven. U wordt aangeraden maximaal 10 apparaten tegelijk te onboarden met behulp van deze methode.

Ga naar de Microsoft Defender-portal (https://security.microsoft.com) en meld u aan.

Kies in het navigatiedeelvenster Instellingen>Eindpuntenen kies vervolgens onder Apparaatbeheer de optie Onboarding.

Selecteer macOS.

Selecteer onder Connectiviteitstypede optie Gestroomlijnd.

Kies in de sectie Implementatiemethodede optie Lokaal script en selecteer vervolgens Onboardingpakket downloaden. Sla het pakket op een verwisselbaar station op. Selecteer ook Installatiepakket downloaden en sla het op uw verwisselbare apparaat op.

Sla het installatiepakket op uw Mac op als wdav.pkg in een lokale map.

Sla het onboardingpakket op in WindowsDefenderATPOnboardingPackage.zip dezelfde map die u voor het installatiepakket hebt gebruikt.

Gebruik Finder om naar uw opgeslagen bestand te wdav.pkg navigeren en open het bestand.

Selecteer Doorgaan, ga akkoord met de licentievoorwaarden en voer uw wachtwoord in wanneer hierom wordt gevraagd.

U wordt gevraagd de installatie van een stuurprogramma van Microsoft toe te staan ( systeemextensie geblokkeerd of Installatie is in bewaring, of beide). U moet de installatie van het stuurprogramma toestaan. Selecteer Beveiligingsvoorkeuren openen of Systeemvoorkeuren>openen Beveiliging & privacy en selecteer vervolgens Toestaan.

Gebruik de volgende Bash-opdracht om het onboardingpakket uit te voeren:

/usr/bin/unzip WindowsDefenderATPOnboardingPackage.zip \

&& /bin/chmod +x MicrosoftDefenderATPOnboardingMacOs.sh \

&& /bin/bash -c MicrosoftDefenderATPOnboardingMacOs.sh

Nadat Mac is ingeschreven bij Intune, kunt u deze toevoegen aan een apparaatgroep.

Meer informatie over apparaatgroepen in Defender voor Bedrijven.

Intune voor Mac

Als u intune al hebt, kunt u Mac-computers inschrijven via het Intune-beheercentrum (https://intune.microsoft.com). Er zijn verschillende methoden beschikbaar voor het inschrijven van Mac in Intune. We raden een van de volgende methoden aan:

Opties voor Mac in bedrijfseigendom

Kies een van de volgende opties om door het bedrijf beheerde Mac-apparaten in Intune in te schrijven:

| Optie |

Beschrijving |

| Automatische apparaatinschrijving van Apple |

Gebruik deze methode om de inschrijving te automatiseren op apparaten die zijn aangeschaft via Apple Business Manager of Apple School Manager. Geautomatiseerde apparaatinschrijving implementeert het inschrijvingsprofiel 'over the air', zodat u geen fysieke toegang tot apparaten hoeft te hebben.

Zie Mac automatisch inschrijven bij Apple Business Manager of Apple School Manager. |

| Apparaatinschrijvingsmanager (DEM) |

Gebruik deze methode voor grootschalige implementaties en wanneer er meerdere personen in uw organisatie zijn die kunnen helpen bij het instellen van de inschrijving. Iemand met DEM-machtigingen (Device Enrollment Manager) kan maximaal 1000 apparaten inschrijven met één Microsoft Entra-account. Deze methode maakt gebruik van de bedrijfsportal-app of Microsoft Intune-app om apparaten in te schrijven. U kunt een DEM-account niet gebruiken om apparaten in te schrijven via Automatische apparaatinschrijving.

Zie Apparaten inschrijven bij Intune met behulp van een apparaatinschrijvingsmanageraccount. |

| Directe inschrijving |

Directe inschrijving registreert apparaten zonder gebruikersaffiniteit, dus deze methode is het beste voor apparaten die niet aan één gebruiker zijn gekoppeld. Voor deze methode moet u fysieke toegang hebben tot de Macs die u wilt inschrijven.

Zie Directe inschrijving voor Mac gebruiken. |

Gebruikers vragen hun eigen Mac in te schrijven bij Intune

Als uw bedrijf liever wil dat personen hun eigen apparaten inschrijven bij Intune, vraagt u gebruikers deze stappen te volgen:

Ga naar de bedrijfsportalwebsite (https://portal.manage.microsoft.com/) en meld u aan.

Volg de instructies op de bedrijfsportalwebsite om hun apparaat toe te voegen.

Installeer de bedrijfsportal-app op https://aka.ms/EnrollMyMacen volg de instructies in de app.

Controleren of er onboarding voor een Mac is

Als u wilt controleren of het apparaat is gekoppeld aan uw bedrijf, gebruikt u de volgende Python-opdracht in Bash:

mdatp health --field org_id.

Als u macOS 10.15 (Catalina) of hoger gebruikt, geeft u Defender voor Bedrijven toestemming om uw apparaat te beveiligen. Ga naar Systeemvoorkeuren>Beveiliging & Privacy>Volledige>schijftoegang. Selecteer het vergrendelingspictogram onderaan het dialoogvenster om wijzigingen aan te brengen en selecteer vervolgens Microsoft Defender voor Bedrijven (of Defender voor Eindpunt, als dat is wat u ziet).

Als u wilt controleren of het apparaat is onboarded, gebruikt u de volgende opdracht in Bash:

mdatp health --field real_time_protection_enabled

Nadat een apparaat is ingeschreven bij Intune, kunt u het toevoegen aan een apparaatgroep.

Meer informatie over apparaatgroepen in Defender voor Bedrijven.

Mobiele apparaten

U kunt de volgende methoden gebruiken voor het onboarden van mobiele apparaten, zoals Android- en iOS-apparaten:

De Microsoft Defender-app gebruiken

Mobile Threat Defense-mogelijkheden zijn nu algemeen beschikbaar voor Defender voor Bedrijven-klanten. Met deze mogelijkheden kunt u nu mobiele apparaten (zoals Android en iOS) onboarden met behulp van de Microsoft Defender-app. Met deze methode downloaden gebruikers de app vanuit Google Play of de Apple App Store, melden ze zich aan en voltooien ze de onboardingstappen.

Belangrijk

Zorg ervoor dat aan alle volgende vereisten wordt voldaan voordat u mobiele apparaten onboardt:

- Defender voor Bedrijven is klaar met inrichten. Ga in de Microsoft Defender-portal naar Assets>Devices.

- Als u een bericht ziet met de tekst 'Wacht op! We bereiden nieuwe ruimten voor uw gegevens voor en verbinden deze", waarna Defender voor Bedrijven het inrichten nog niet is voltooid. Dit proces vindt nu plaats en het kan tot 24 uur duren.

- Als u een lijst met apparaten ziet of als u wordt gevraagd om apparaten te onboarden, betekent dit dat de inrichting van Defender voor Bedrijven is voltooid.

- Gebruikers hebben de Microsoft Authenticator-app op hun apparaat gedownload en hun apparaat geregistreerd met hun werk- of schoolaccount voor Microsoft 365.

| Apparaat |

Procedure |

| Android |

1. Ga op het apparaat naar de Google Play Store.

2. Als u dit nog niet hebt gedaan, downloadt en installeert u de Microsoft Authenticator-app. Meld u aan en registreer uw apparaat in de Microsoft Authenticator-app.

3. Zoek in de Google Play Store naar de Microsoft Defender-app en installeer deze.

4. Open de Microsoft Defender-app, meld u aan en voltooi het onboardingproces. |

| iOS |

1. Ga op het apparaat naar de Apple App Store.

2. Als u dit nog niet hebt gedaan, downloadt en installeert u de Microsoft Authenticator-app. Meld u aan en registreer uw apparaat in de Microsoft Authenticator-app.

3. Zoek in de Apple App Store naar de Microsoft Defender-app.

4. Meld u aan en installeer de app.

5. Ga akkoord met de gebruiksvoorwaarden om door te gaan.

6. Toestaan dat de Microsoft Defender-app een VPN-verbinding instelt en VPN-configuraties toevoegt.

7. Kies of u meldingen (zoals waarschuwingen) wilt toestaan. |

Microsoft Intune gebruiken

Als uw abonnement Microsoft Intune bevat, kunt u dit gebruiken voor het onboarden van mobiele apparaten, zoals Android- en iOS-/iPadOS-apparaten. Raadpleeg de volgende resources voor hulp bij het inschrijven van deze apparaten bij Intune:

Nadat een apparaat is ingeschreven bij Intune, kunt u het toevoegen aan een apparaatgroep.

Meer informatie over apparaatgroepen in Defender voor Bedrijven.

Servers

Kies het besturingssysteem voor uw server:

Windows Server

Belangrijk

Zorg ervoor dat u voldoet aan de volgende vereisten voordat u een Windows Server-eindpunt onboardt:

- U hebt een Microsoft Defender voor Bedrijven-serverlicentie. (Zie Microsoft Defender voor Bedrijven-servers ophalen.)

- Het afdwingingsbereik voor Windows Server is ingeschakeld. Ga naar Instellingen>Eindpunten>Configuratiebeheer>Afdwingingsbereik. Selecteer MDE gebruiken om beveiligingsconfiguratie-instellingen af te dwingen vanuit MEM, selecteer Windows Server en selecteer vervolgens Opslaan.

U kunt een exemplaar van Windows Server onboarden naar Defender voor Bedrijven met behulp van een lokaal script.

Lokaal script voor Windows Server

Ga naar de Microsoft Defender-portal (https://security.microsoft.com) en meld u aan.

Kies in het navigatiedeelvenster Instellingen>Eindpuntenen kies vervolgens onder Apparaatbeheer de optie Onboarding.

Selecteer een besturingssysteem, zoals Windows Server 1803, 2019 en 2022, en kies vervolgens in de sectie Implementatiemethodede optie Lokaal script.

Als u Windows Server 2012 R2 en 2016 selecteert, hebt u twee pakketten om te downloaden en uit te voeren: een installatiepakket en een onboardingpakket. Het installatiepakket bevat een MSI-bestand waarmee de Defender voor Bedrijven-agent wordt geïnstalleerd. Het onboardingpakket bevat het script voor het onboarden van uw Windows Server-eindpunt naar Defender voor Bedrijven.

Selecteer Onboardingpakket downloaden. We raden u aan het onboardingpakket op te slaan op een verwisselbaar station.

Als u Windows Server 2012 R2 en 2016 hebt geselecteerd, selecteert u ook Installatiepakket downloaden en slaat u het pakket op een verwisselbaar station op

Pak op uw Windows Server-eindpunt de inhoud van het installatie-/onboardingpakket uit naar een locatie zoals de map Bureaublad. U moet een bestand hebben met de naam WindowsDefenderATPLocalOnboardingScript.cmd.

Als u Windows Server 2012 R2 of Windows Server 2016 onboardt, pak dan eerst het installatiepakket uit.

Open een opdrachtprompt-venster als beheerder.

Als u Windows Server 2012R2 of Windows Server 2016 onboardt, voert u de volgende opdracht uit:

Msiexec /i md4ws.msi /quiet

Als u Windows Server 1803, 2019 of 2022 onboardt, slaat u deze stap over en gaat u naar stap 8.

Typ de locatie van het scriptbestand. Als u het bestand bijvoorbeeld naar de map Bureaublad hebt gekopieerd, typt %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmdu en drukt u op Enter (of selecteer OK).

Ga naar Een detectietest uitvoeren op Windows Server.

Een detectietest uitvoeren op Windows Server

Nadat u uw Windows Server-eindpunt hebt toegevoegd aan Defender voor Bedrijven, kunt u een detectietest uitvoeren om te controleren of alles correct werkt:

Maak op het Windows Server-apparaat een map: C:\test-MDATP-test.

Open de opdrachtprompt als beheerder.

Voer in het opdrachtpromptvenster de volgende PowerShell-opdracht uit:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Nadat de opdracht is uitgevoerd, wordt het opdrachtpromptvenster automatisch gesloten. Als dit lukt, wordt de detectietest gemarkeerd als voltooid en wordt er binnen ongeveer 10 minuten een nieuwe waarschuwing weergegeven in de Microsoft Defender-portal (https://security.microsoft.com) voor het nieuwe onboardingsapparaat.

Linux-server

Belangrijk

Zorg ervoor dat u voldoet aan de volgende vereisten voordat u een Linux Server-eindpunt onboardt:

Linux Server-eindpunten onboarden

U kunt de volgende methoden gebruiken om een exemplaar van Linux Server te onboarden naar Defender voor Bedrijven:

Nadat u een apparaat hebt onboardd, kunt u een snelle phishingtest uitvoeren om te controleren of het apparaat is verbonden en of er waarschuwingen worden gegenereerd zoals verwacht.