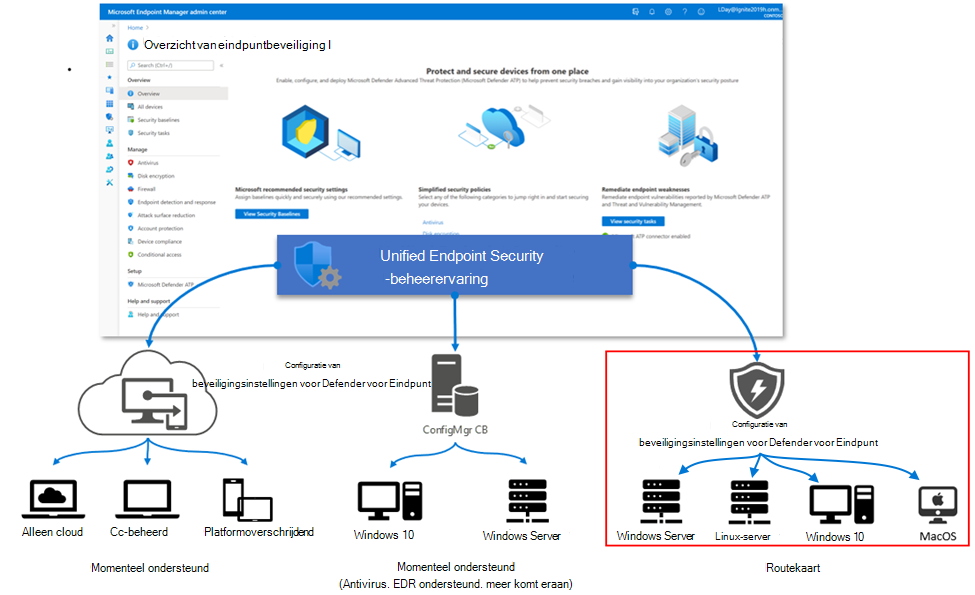

Intune-eindpuntbeveiligingsbeleid gebruiken om Microsoft Defender voor Eindpunt te beheren op apparaten die niet zijn ingeschreven bij Intune

Wanneer u Microsoft Intune integreert met Microsoft Defender voor Eindpunt, kunt u Intune-eindpuntbeveiligingsbeleid gebruiken om de Defender-beveiligingsinstellingen te beheren op apparaten die niet zijn ingeschreven bij Intune. Deze mogelijkheid staat bekend als Beheer van beveiligingsinstellingen voor Defender voor Eindpunt.

Bij apparaatbeheer via het beheer van beveiligingsinstellingen:

U kunt het Microsoft Intune-beheercentrum of de Microsoft 365 Defender-portal gebruiken om Intune-eindpuntbeveiligingsbeleid voor Defender voor Endpoint te beheren en dit beleid toe te wijzen aan Microsoft Entra ID-groepen. De Defender-portal bevat de gebruikersinterface voor apparaatweergaven, beleidsbeheer en rapporten voor het beheer van beveiligingsinstellingen.

Zie Beveiligingsbeleid voor eindpunten beheren in Microsoft Defender voor Eindpunt in de Defender-inhoud voor het beheren van beleidsregels vanuit de Defender-portal.

Apparaten krijgen hun toegewezen beleid op basis van hun Microsoft Entra ID-apparaatobject. Een apparaat dat nog niet is geregistreerd in Microsoft Entra wordt toegevoegd als onderdeel van deze oplossing.

Wanneer een apparaat een beleid ontvangt, dwingen de Defender voor Eindpunt-onderdelen op het apparaat het beleid af en rapporteren ze over de status van het apparaat. De status van het apparaat is beschikbaar in het Microsoft Intune-beheercentrum en de Microsoft Defender-portal.

Dit scenario breidt de Microsoft Intune Endpoint Security uit naar apparaten die niet kunnen worden aangemeld bij Intune. Wanneer een apparaat wordt beheerd door Intune (aangemeld bij Intune), verwerkt het apparaat geen beleidsregels voor het Defender voor Eindpuntbeheer van beveiligingsinstellingen. Gebruik in plaats daarvan Intune om het beleid voor Defender voor Eindpunt op uw apparaten te implementeren.

Van toepassing op:

- Windows 10 en Windows 11

- Windows Server (2012 R2 en hoger)

- Linux

- macOS

Vereisten

Raadpleeg de volgende secties voor de vereisten voor het beheerscenario voor beveiligingsinstellingen van Defender voor Eindpunt.

Omgeving

Wanneer een onboarding naar Microsoft Defender voor Eindpunt wordt uitgevoerd voor een ondersteund apparaat:

- Het apparaat wordt onderzocht op een bestaande Microsoft Intune-aanwezigheid, dit is een MDM-aanmelding (Mobile Device Management) bij Intune.

- Op apparaten zonder aanwezigheid van Intune wordt de functie voor het beheer van beveiligingsinstellingen ingeschakeld.

- Voor apparaten die niet volledig zijn geregistreerd bij Microsoft Entra, wordt een synthetische apparaat-ID gemaakt in Microsoft Entra ID waarmee het apparaat beleidsregels kan ophalen. Volledig geregistreerde apparaten gebruiken hun huidige registratie.

- Beleidsregels die zijn opgehaald uit Microsoft Intune, worden door Microsoft Defender voor Eindpunt afgedwongen op het apparaat.

Cloudondersteuning voor de overheid

Het scenario voor het beheer van beveiligingsinstellingen van Defender voor Eindpunt wordt ondersteund in de volgende tenants van de overheid:

- Us Government Community Cloud (GCC)

- US Government Community High (GCC High)

- Ministerie van Defensie (DoD)

Zie voor meer informatie:

- servicebeschrijving van Intune amerikaanse overheid

- Microsoft Defender voor Eindpunt voor overheidsklanten in de VS

- Functiepariteit met commercieel in Microsoft Defender voor Eindpunt voor amerikaanse overheidsklanten.

Connectiviteitsvereisten

Apparaten moeten toegang hebben tot het volgende eindpunt:

-

*.dm.microsoft.com- Het gebruik van een jokerteken ondersteunt de cloudservice-eindpunten die worden gebruikt voor het aanmelden, inchecken en de rapportage, en die kunnen veranderen naarmate de service wordt geschaald.

Ondersteunde platformen

Beleidsregels voor Microsoft Defender voor Eindpunt beveiligingsbeheer worden ondersteund voor de volgende apparaatplatforms:

Linux:

Met de agentversie Microsoft Defender voor Eindpunt voor Linux101.23052.0009 of hoger ondersteunt het beheer van beveiligingsinstellingen de volgende Linux-distributies:

- Red Hat Enterprise Linux 7.2 of hoger

- CentOS 7.2 of hoger

- Ubuntu 16.04 LTS of hoger LTS

- Debian 9 of hoger

- SUSE Linux Enterprise Server 12 of hoger

- Oracle Linux 7.2 of hoger

- Amazon Linux 2

- Amazon Linux 2023

- Fedora 33 of hoger

Als je de versie van de Defender-agent wilt bevestigen, ga je in de Defender-portal naar de apparatenpagina en zoek je op het tabblad Inventarissen van apparaten naar Defender voor Linux. Ga naar Updates implementeren voor Microsoft Defender voor Eindpunt op Linux voor hulp bij het bijwerken van de agentversie.

Bekend probleem: met agentversie 101.23052.0009 van de Defender kunnen Linux-apparaten niet worden aangemeld wanneer het volgende bestandspad ontbreekt: /sys/class/dmi/id/board_vendor.

Bekend probleem: wanneer een Linux-apparaat synthetische registratie uitvoert, is de Apparaat-Entra-id (voorheen bekend als Apparaat-AAD-id) niet zichtbaar in de Defender-portal. Deze informatie kan worden bekeken vanuit de Intune- of Microsoft Entra portals. Beheerders kunnen nog steeds apparaten met beleid op deze manier beheren.

macOS:

Met de agentversie Microsoft Defender voor Eindpunt voor macOS101.23052.0004 of hoger ondersteunt het beheer van beveiligingsinstellingen de volgende macOS-versies:

- macOS 14 (Sonoma)

- macOS 13 (Ventura)

- macOS 12 (Monterey)

- macOS 11 Big Sur

Als je de versie van de Defender-agent wilt bevestigen, ga je in de Defender-portal naar de apparatenpagina en zoek je op het tabblad Inventarissen van apparaten naar Defender voor macOS. Ga naar Updates implementeren voor Microsoft Defender voor Eindpunt op macOS voor hulp bij het bijwerken van de agentversie.

Bekend probleem: met agentversie 101.23052.0004 van de Defender ontvangen macOS-apparaten die zijn geregistreerd in Microsoft Entra ID voordat ze worden aangemeld bij het beheer van beveiligingsinstellingen een dubbele apparaat-ID in Microsoft Entra ID. Dit is een synthetische registratie. Wanneer je een Microsoft Entra-groep maakt voor een gericht beleid, moet je de synthetische apparaat-ID gebruiken die is gemaakt door het beheer van beveiligingsinstellingen. In Microsoft Entra ID is de kolom Type Join voor de synthetische apparaat-id leeg.

Bekend probleem: wanneer een macOS-apparaat synthetische registratie uitvoert, is de Apparaat-Entra-id (voorheen bekend als Apparaat-AAD-id) niet zichtbaar in de Defender-portal. Deze informatie kan worden bekeken vanuit de Intune- of Microsoft Entra portals. Beheerders kunnen nog steeds apparaten met beleid op deze manier beheren.

Windows:

- Windows 10 Professional/Enterprise (met KB5023773)

- Windows 11 Professional/Enterprise (met KB5023778)

- Windows Server 2012 R2 met Microsoft Defender voor Down-Level-apparaten

- Windows Server 2016 met Microsoft Defender voor Down-Level-apparaten

- Windows Server 2019 (met KB5025229)

- Windows Server 2019 Core (met de Server Core App Compatibility Feature on Demand geïnstalleerd)

- Windows Server 2022, inclusief Server Core (met KB5025230)

- Domeincontrollers (preview). Zie Belangrijke informatie in Beheer van beveiligingsinstellingen op domeincontrollers gebruiken (in dit artikel).

Het beheer van beveiligingsinstellingen werkt niet op, en wordt niet ondersteund bij de volgende apparaten:

- Windows Server Core 2016 en eerder

- Niet-permanente bureaubladen, zoals VDI-clients (Virtual Desktop Infrastructure)

- Azure Virtual Desktop (AVD en voorheen Windows Virtual Desktop, WVD)

- 32-bits versies van Windows

Licenties en abonnementen

Als je het beheer van beveiligingsinstellingen wilt gebruiken, heb je het volgende nodig:

Een abonnement dat licenties verleent voor Microsoft Defender voor Eindpunt, zoals Microsoft 365, of een zelfstandige licentie voor alleen Microsoft Defender voor Eindpunt. Een abonnement dat Microsoft Defender voor Eindpunt licenties verleent, verleent je tenant ook toegang tot het Eindpunt-beveiligingsknooppunt van het Microsoft Intune-beheercentrum.

Opmerking

Uitzondering: als je alleen toegang hebt tot Microsoft Defender voor Eindpunt via Microsoft Defender voor servers (deel van Microsoft Defender voor Cloud, voorheen Azure Security Center), is de functionaliteit voor het beheer van beveiligingsinstellingen niet beschikbaar. Je moet ten minste één licentie voor Microsoft Defender voor Eindpunt (gebruikersabonnement) actief hebben.

Op het knooppunt voor eindpuntbeveiliging configureer en implementeer je beleidsregels voor het beheren van Microsoft Defender voor Eindpunt voor je apparaten, je kunt hier ook de apparaatstatus bekijken.

Ga naar Minimumvereisten voor Microsoft Defender voor Eindpunt voor actuele informatie over opties.

Op rollen gebaseerd toegangsbeheer (RBAC)

Zie Assign-role-based-access-controls-for-endpoint-security-policy voor hulp bij het toewijzen van het juiste niveau van machtigingen en rechten aan beheerders die Intune-eindpuntbeveiligingsbeleid beheren vanuit het Intune-beheercentrum.

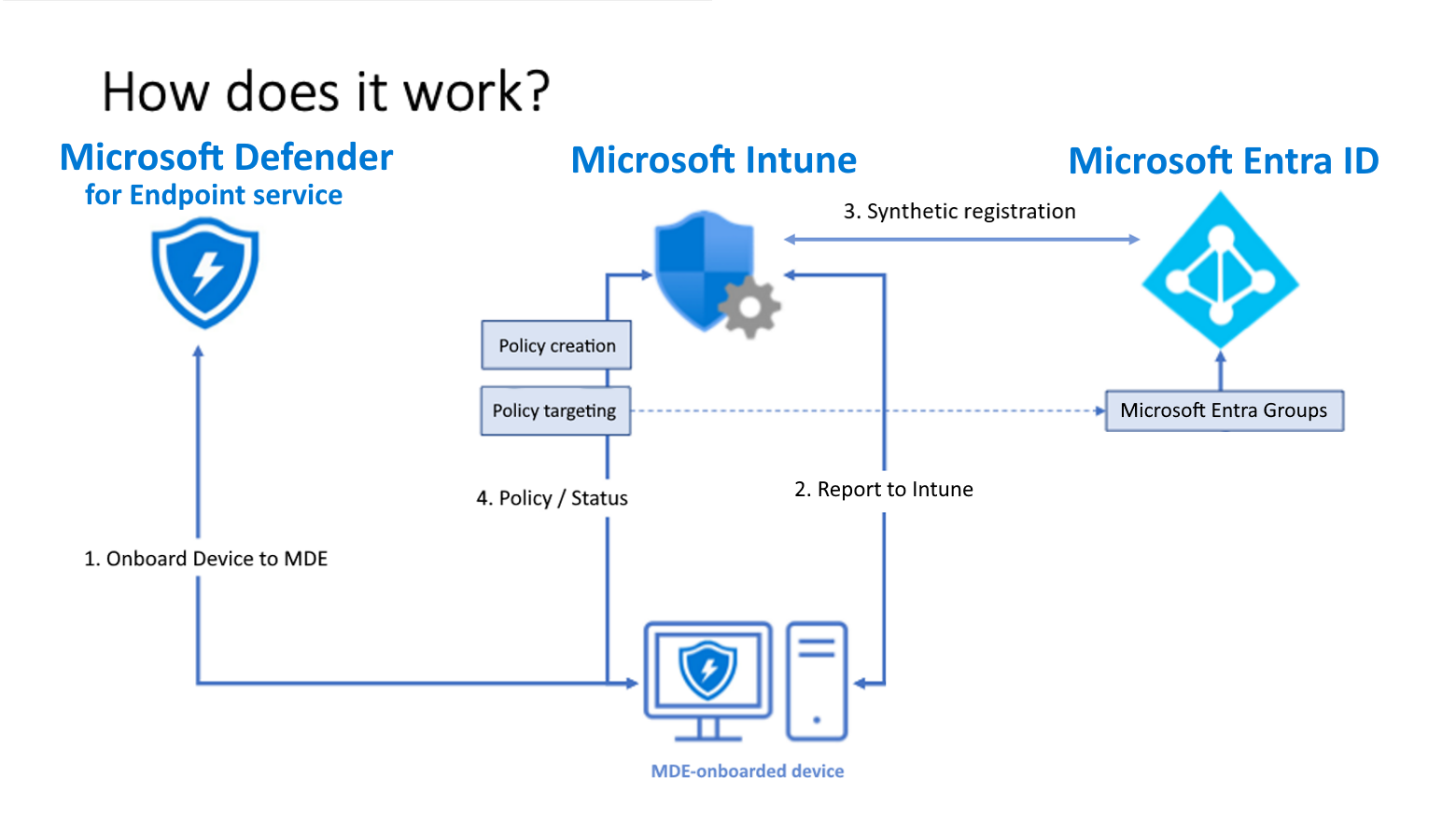

Architectuur

Het volgende diagram is een conceptuele weergave van de Microsoft Defender voor Eindpunt-oplossing voor beveiligingsconfiguratiebeheer.

- Apparaten onboarden naar Microsoft Defender voor Eindpunt.

- Apparaten communiceren met Intune. Door middel van deze communicatie kan Microsoft Intune beleid distribueren dat is gericht op de apparaten wanneer ze inchecken.

- Er wordt een registratie tot stand gebracht voor elk apparaat in Microsoft Entra ID:

- Als een apparaat eerder volledig was geregistreerd, zoals een Hybrid Join-apparaat, wordt de bestaande registratie gebruikt.

- Voor apparaten die niet zijn geregistreerd, wordt een synthetische apparaat-id gemaakt in Microsoft Entra ID, zodat het apparaat beleidsregels kan ophalen. Wanneer er voor een apparaat met synthetische registratie een volledige Microsoft Entra-registratie is gemaakt, wordt de synthetische registratie verwijderd en wordt het beheer van apparaten ononderbroken voortgezet met behulp van de volledige registratie.

- Defender voor Eindpunt rapporteert de status van het beleid terug aan Microsoft Intune.

Belangrijk

Het beheer van beveiligingsinstellingen maakt gebruik van een synthetische registratie voor apparaten die niet volledig worden geregistreerd in Microsoft Entra ID en verwijdert de Microsoft Entra vereiste voor hybride join. Met deze wijziging beginnen Windows-apparaten die voorheen aanmeldingsfouten hadden met de onboarding naar Defender en vervolgens ontvangen en verwerken ze het beheerbeleid voor beveiligingsinstellingen.

Als je wilt filteren op apparaten die niet kunnen worden aangemeld omdat ze niet voldoen aan de vereisten voor Microsoft Entra hybride deelname, gaat je naar de lijst Apparaten in de Microsoft Defender-portal en filter je op aanmeldingsstatus. Omdat deze apparaten niet volledig zijn geregistreerd, geven de apparaatkenmerken MDM = Intune en Join Type = Blank weer. Deze apparaten worden nu aangemeld bij het beheer van beveiligingsinstellingen met behulp van de synthetische registratie.

Nadat je deze apparaten hebt aangemeld, worden ze weergegeven in de apparaatlijsten voor Microsoft Defender, Microsoft Intune en Microsoft Entra-portals. Hoewel de apparaten niet volledig worden geregistreerd bij Microsoft Entra, telt hun synthetische registratie als één apparaatobject.

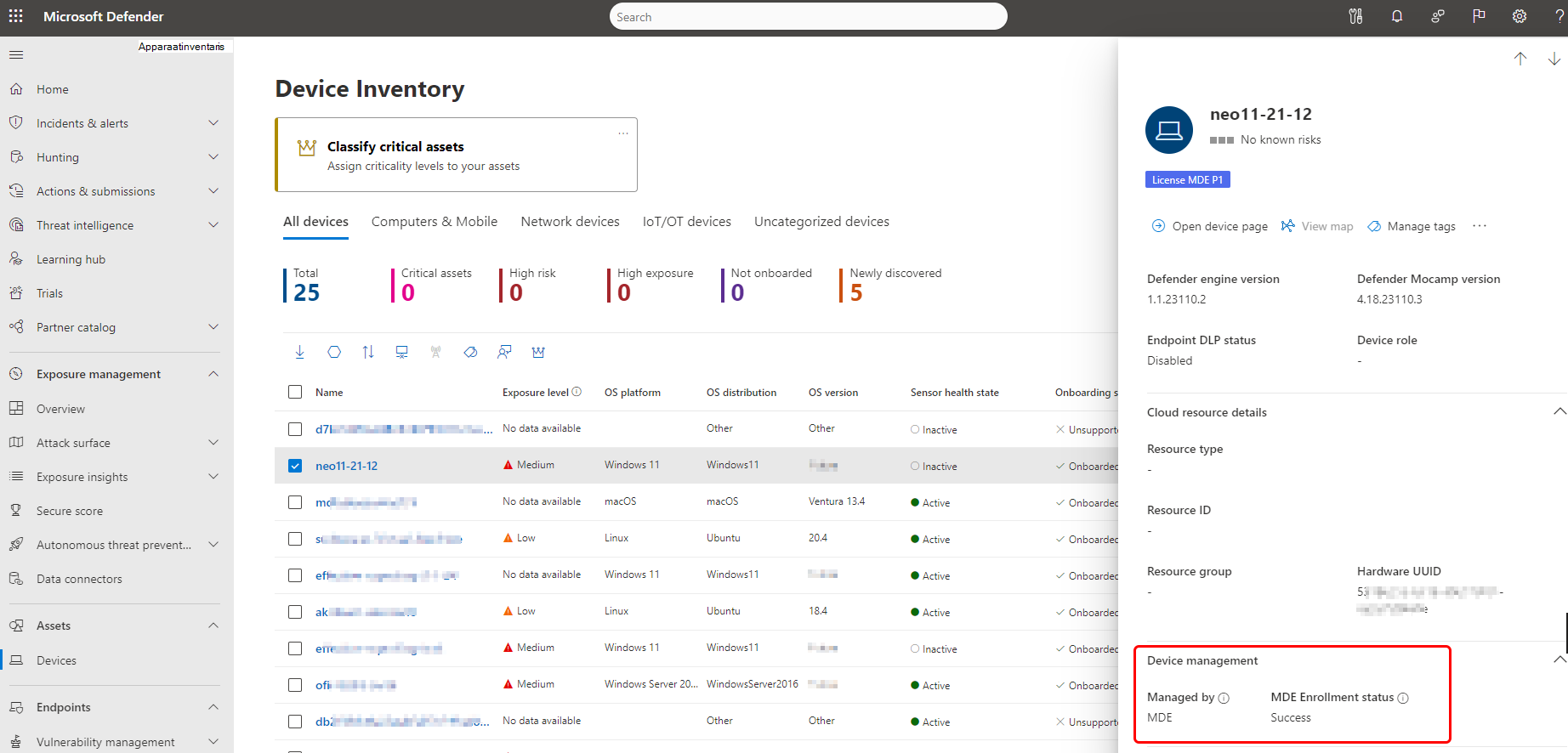

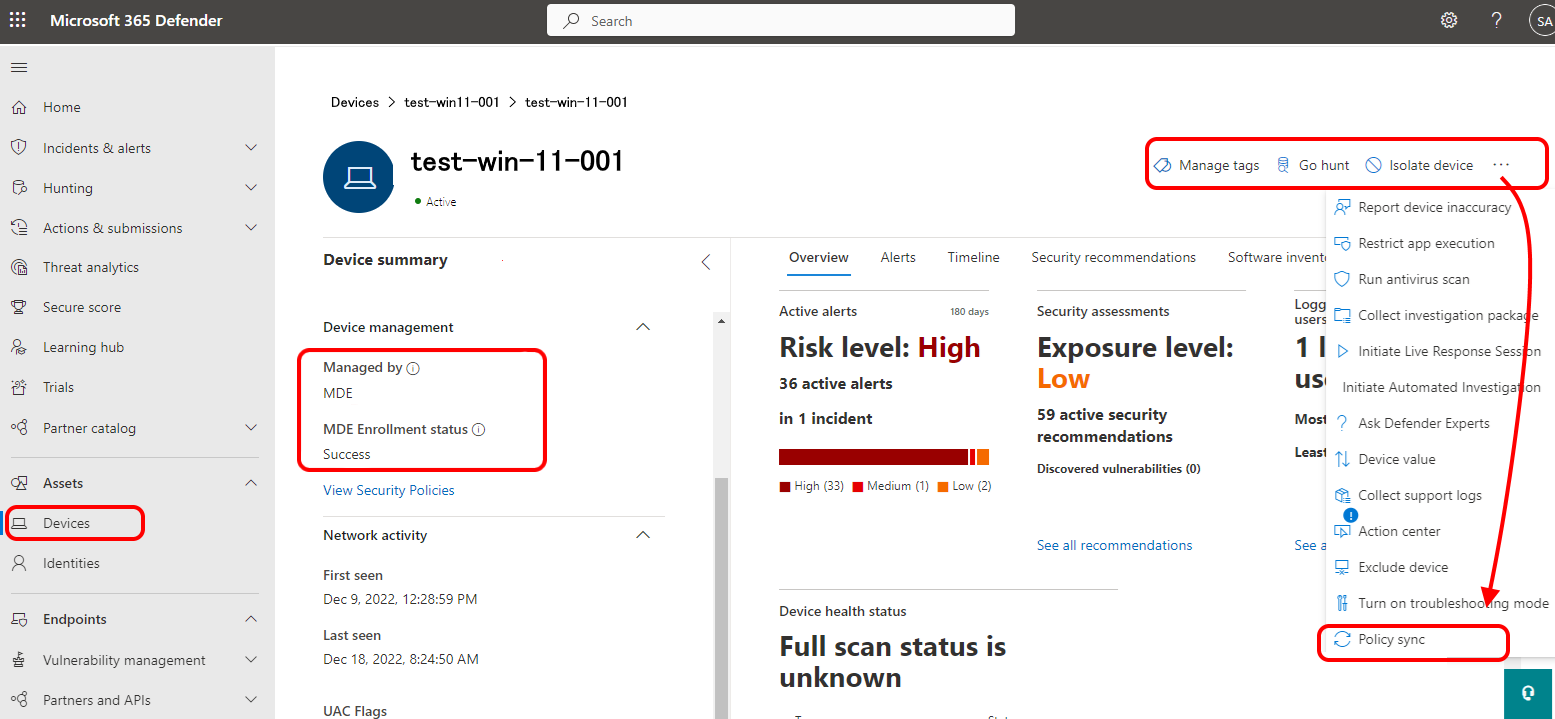

Wat je kunt verwachten in de Microsoft Defender-portal

U kunt de Microsoft Defender voor Eindpunt Apparaatinventaris gebruiken om te bevestigen dat een apparaat gebruikmaakt van de mogelijkheid voor het beheer van beveiligingsinstellingen in Defender voor Eindpunt, door de apparaatstatus te controleren in de kolom Beheerd door. De informatie beheerd door is ook beschikbaar op het zijpaneel of de apparaatpagina. Beheerd door moet consistent aangeven dat het wordt beheerd door MDE.

U kunt ook kijken of een apparaat is aangemeld bij het beheer van beveiligingsinstellingen door te controleren of de MDE-aanmeldingsstatus is weergegeven op het apparaatpaneel of de apparaatpagina als Geslaagd.

Als de MDE-aanmeldingsstatus niet wordt getoond als Geslaagd, moet u controleren dat u een bijgewerkt apparaat bekijkt dat binnen het bereik valt voor het beheer van beveiligingsinstellingen. (Je bepaalt het bereik op de pagina 'Bereik afdwingen' tijdens de configuratie van het beheer van beveiligingsinstellingen.)

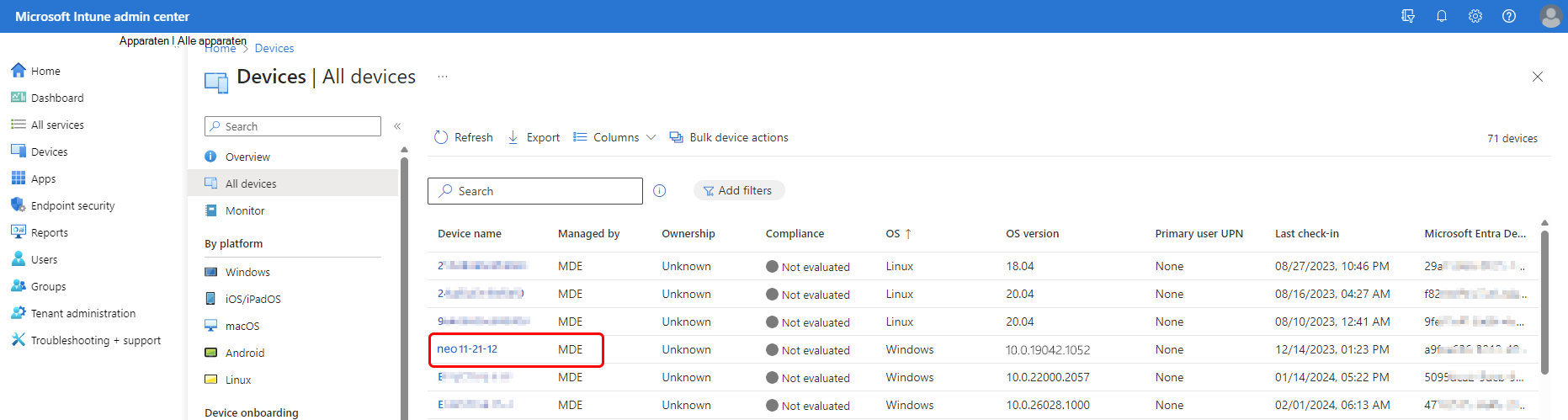

Wat je kunt verwachten in het Microsoft Intune-beheercentrum

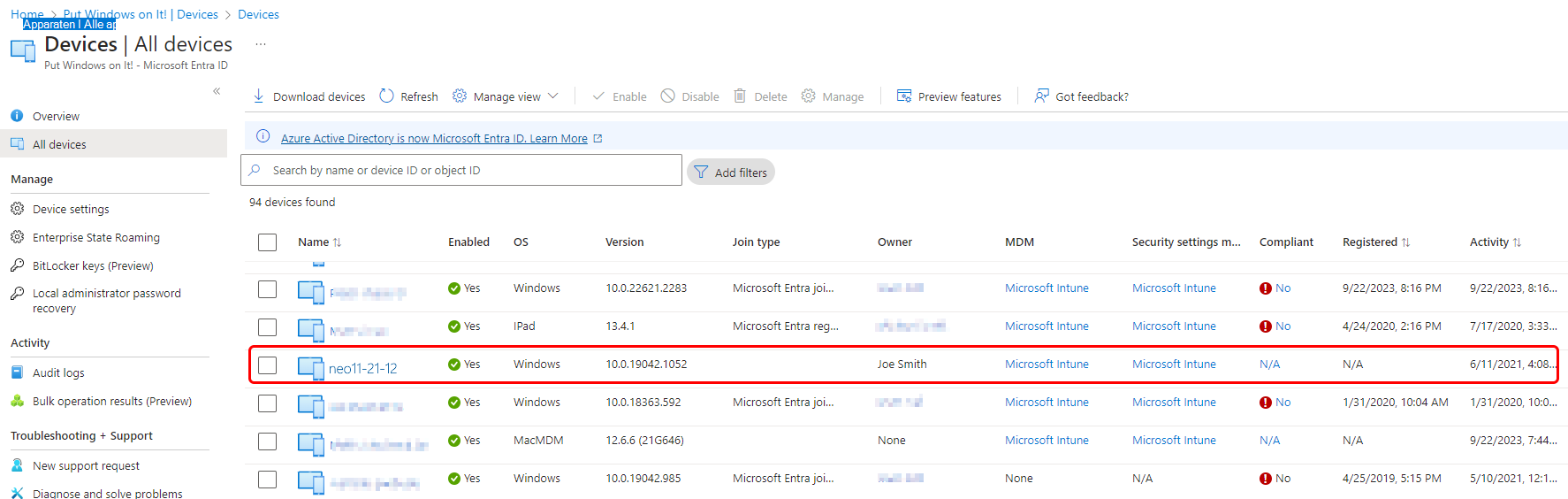

Ga in het Microsoft Intune-beheercentrum naar de pagina 'Alle apparaten'. Apparaten die zijn aangemeld met beheer van beveiligingsinstellingen, worden hier weergegeven net als in de Defender-portal. In het beheercentrum moet het veld 'Apparaten beheerd door' MDE weergeven.

Tip

In juni 2023 is het beheer van beveiligingsinstellingen begonnen met het gebruik van synthetische registratie voor apparaten die zich niet volledig registreren in Microsoft Entra. Met deze wijziging beginnen apparaten die voorheen aanmeldingsfouten hadden met onboarding naar Defender en za ontvangen en verwerken vervolgens het beheerbeleid voor beveiligingsinstellingen.

Wat je kunt verwachten in de Microsoft Azure Portal

Op de pagina Alle apparaten in de Microsoft Azure Portal kun je apparaatdetails bekijken.

Om ervoor te zorgen dat alle apparaten die zijn aangemeld voor het beheer van beveiligingsinstellingen van Defender voor Eindpunt beleidsregels ontvangen, raden we aan om een dynamische Microsoft Entra-groep te maken op basis van het besturingssysteemtype van het apparaat. Met een dynamische groep worden door Defender voor Eindpunt beheerde apparaten automatisch toegevoegd aan de groep, zonder dat beheerders andere taken hoeven uit te voeren, zoals het maken van een nieuw beleid.

Belangrijk

Van juli 2023 tot en met 25 september 2023 heeft het beheer van beveiligingsinstellingen een opt-in openbare preview-versie uitgevoerd die nieuw gedrag introduceerde voor apparaten die werden beheerd en aangemeld voor het scenario. Vanaf 25 september 2023 is het openbare preview-gedrag algemeen beschikbaar en is het nu van toepassing op alle tenants die gebruikmaken van beheer van beveiligingsinstellingen.

Als je het beheer van beveiligingsinstellingen vóór 25 september 2023 hebt gebruikt en niet hebt deelgenomen aan de opt-in openbare preview-versie die van juli 2023 tot 25 september 2023 is uitgevoerd, controleer je de Microsoft Entra-groepen die afhankelijk zijn van systeemlabels om wijzigingen aan te brengen die nieuwe apparaten identificeren die je beheert met het beheer van beveiligingsinstellingen. De reden hiervoor is dat vóór 25 september 2023 apparaten die niet worden beheerd via de opt-in openbare preview-versie de volgende systeemlabels (tags) van MDEManaged en MDEJoined gebruiken om beheerde apparaten te identificeren. Deze twee systeemlabels worden niet meer ondersteund en worden niet meer toegevoegd aan apparaten die worden aangemeld.

Gebruik de volgende richtlijnen voor je dynamische groepen:

(Aanbevolen) Gebruik bij het richten van beleid dynamische groepen op basis van het apparaatplatform met behulp van het kenmerk deviceOSType (Windows, Windows Server, macOS, Linux) om ervoor te zorgen dat het beleid geleverd blijft worden voor apparaten die van beheertype veranderen, bijvoorbeeld tijdens MDM-aanmelding.

Indien nodig kunnen dynamische groepen met uitsluitend apparaten die worden beheerd door Defender voor Eindpunt worden gericht door een dynamische groep te definiëren met behulp van het managementType-kenmerkMicrosoftSense. Het gebruik van deze eigenschap is gericht op alle apparaten die worden beheerd door Defender voor Eindpunt via de functionaliteit voor het beheer van beveiligingsinstellingen. Apparaten blijven alleen in deze groep terwijl ze worden beheerd door Defender voor Eindpunt.

Wanneer je het beheer van beveiligingsinstellingen configureert, en je van plan bent om volledige platformvloten voor besturingssystemen te beheren met behulp van Microsoft Defender voor Eindpunt door alle apparaten te selecteren in plaats van getagde apparaten op de Microsoft Defender voor Eindpunt-pagina 'Bereik afdwinging', moet je rekening houden met het feit dat eventuele synthetische registraties net zo zwaar meetellen voor Microsoft Entra ID-quota als volledige registraties.

Welke oplossing moet ik gebruiken?

Microsoft Intune bevat verschillende methoden en beleidstypen om de configuratie van Defender voor Eindpunt te beheren op apparaten. In de volgende tabel worden de Intune-beleidsregels en -profielen geïdentificeerd die ondersteuning bieden voor implementatie op apparaten die worden beheerd door het beheer van beveiligingsinstellingen van Defender voor Eindpunt. Je kunt ook bepalen of deze oplossing aan je behoeften voldoet.

Wanneer u een eindpuntbeveiligingsbeleid implementeert dat wordt ondersteund voor het beheer van beveiligingsinstellingen van Defender voor Eindpunt en Microsoft Intune, kan één exemplaar van dat beleid worden verwerkt door:

- Apparaten die worden ondersteund via beheer van beveiligingsinstellingen (Microsoft Defender)

- Apparaten die worden beheerd door Intune of Configuration Manager.

Profielen voor het platform Windows 10- en hoger worden niet ondersteund voor apparaten die worden beheerd door het beheer van beveiligingsinstellingen.

De volgende profielen worden ondersteund voor elk apparaattype:

Linux

De volgende beleidstypen ondersteunen het Linux-platform.

| Eindpuntbeveiligingsbeleid | Profiel | Het beheer van beveiligingsinstellingen voor Defender voor Eindpunt | Microsoft Intune |

|---|---|---|---|

| Antivirus | Microsoft Defender Antivirus |

|

|

| Antivirus | Microsoft Defender Antivirus-uitsluitingen |

|

|

| Detectie van en reactie op eindpunt | Detectie van en reactie op eindpunt |

|

|

macOS

De volgende beleidstypen ondersteunen het macOS-platform.

| Eindpuntbeveiligingsbeleid | Profiel | Het beheer van beveiligingsinstellingen voor Defender voor Eindpunt | Microsoft Intune |

|---|---|---|---|

| Antivirus | Microsoft Defender Antivirus |

|

|

| Antivirus | Microsoft Defender Antivirus-uitsluitingen |

|

|

| Detectie van en reactie op eindpunt | Detectie van en reactie op eindpunt |

|

|

Windows

Als u het gebruik met Microsoft Defender beheer van beveiligingsinstellingen wilt ondersteunen, moet uw beleid voor Windows-apparaten gebruikmaken van het Windows-platform. Elk profiel voor het Windows-platform kan van toepassing zijn op apparaten die worden beheerd door Intune en op apparaten die worden beheerd door beheer van beveiligingsinstellingen.

| Eindpuntbeveiligingsbeleid | Profiel | Het beheer van beveiligingsinstellingen voor Defender voor Eindpunt | Microsoft Intune |

|---|---|---|---|

| Antivirus | Defender Update-besturingselementen |

|

|

| Antivirus | Microsoft Defender Antivirus |

|

|

| Antivirus | Microsoft Defender Antivirus-uitsluitingen |

|

|

| Antivirus | Ervaring Windows-beveiliging | Opmerking 1 |

|

| Kwetsbaarheid voor aanvallen verminderen | Regels voor het verminderen van kwetsbaarheid voor aanvallen |

|

|

| Kwetsbaarheid voor aanvallen verminderen | Apparaatbeheer | Opmerking 1 |

|

| Detectie van en reactie op eindpunt | Detectie van en reactie op eindpunt |

|

|

| Firewall | Firewall |

|

|

| Firewall | Firewallregels |

|

|

1 - Dit profiel is zichtbaar in de Defender-portal, maar wordt niet ondersteund voor apparaten die alleen worden beheerd door Microsoft Defender via het Microsoft Defender scenario voor het beheer van beveiligingsinstellingen. Dit profiel wordt alleen ondersteund voor apparaten die worden beheerd door Intune.

Elk Intune eindpuntbeveiligingsprofiel is een afzonderlijke groep instellingen die is bedoeld voor gebruik door beveiligingsbeheerders die zich richten op het beveiligen van apparaten in uw organisatie. Hier volgen beschrijvingen van de profielen die worden ondersteund door het beheerscenario voor beveiligingsinstellingen:

Antivirus-beleid beheert de beveiligingsconfiguraties in Microsoft Defender voor Eindpunt.

Opmerking

Hoewel je eindpunten niet opnieuw hoeft op te starten om gewijzigde instellingen of een nieuw beleid toe te passen, zijn we op de hoogte van een probleem waarbij de instellingen AllowOnAccessProtection en DisableLocalAdminMerge soms vereisen dat eindgebruikers hun apparaten opnieuw opstarten om deze instellingen bij te werken. Dit probleem wordt momenteel onderzocht om een oplossing te vinden.

Kwetsbaarheid voor aanvallen verminderen (ASR)-beleid is gericht op het minimaliseren van de plaatsen waar uw organisatie kwetsbaar is voor cyberbedreigingen en aanvallen. Bij het beheer van beveiligingsinstellingen zijn ASR-regels van toepassing op apparaten waarop Windows 10, Windows 11 en Windows Server wordt uitgevoerd.

Raadpleeg ASR-regels voor ondersteunde besturingssystemen in de Windows-documentatie over bedreigingsbeveiliging voor de huidige richtlijnen over welke instellingen van toepassing zijn op de verschillende platforms en versies.

Tip

Overweeg om de moderne geïntegreerde oplossing voor Windows Server 2012 R2 en 2016 te gebruiken om ondersteunde eindpunten up-to-date te houden.

Zie ook:

- Overzicht vermindering kwetsbaarheid voor aanvallen in de Windows Threat documentatie voor beveiliging.

Het beleid voor eindpuntdetectie en -respons (EDR) beheert de mogelijkheden van Defender voor Eindpunt die geavanceerde aanvalsdetecties bieden die vrijwel realtime zijn en waarvoor acties kunnen worden uitgevoerd. Op basis van EDR-configuraties kunnen beveiligingsanalisten waarschuwingen effectief prioriteit geven, zichtbaarheid krijgen in het volledige bereik van een beveiligingsschending en responsacties ondernemen om bedreigingen te herstellen.

Firewall-beleid is gericht op de Defender-firewall op uw apparaten.

Firewallregels zijn een type profiel voor Firewall-beleid dat bestaat uit gedetailleerde regels voor firewalls, waaronder specifieke poorten, protocollen, toepassingen en netwerken.

Configureer je tenant om het beheer van beveiligingsinstellingen voor Defender voor Eindpunt te ondersteunen

Als je het beheer van beveiligingsinstellingen via het Microsoft Intune-beheercentrum wilt ondersteunen, moet de onderlinge communicatie worden ingeschakeld vanuit elke console.

In de volgende secties wordt je bij deze procedure begeleid.

Microsoft Defender voor Eindpunt configureren

In de Microsoft Defender-portal als beveiligingsbeheerder:

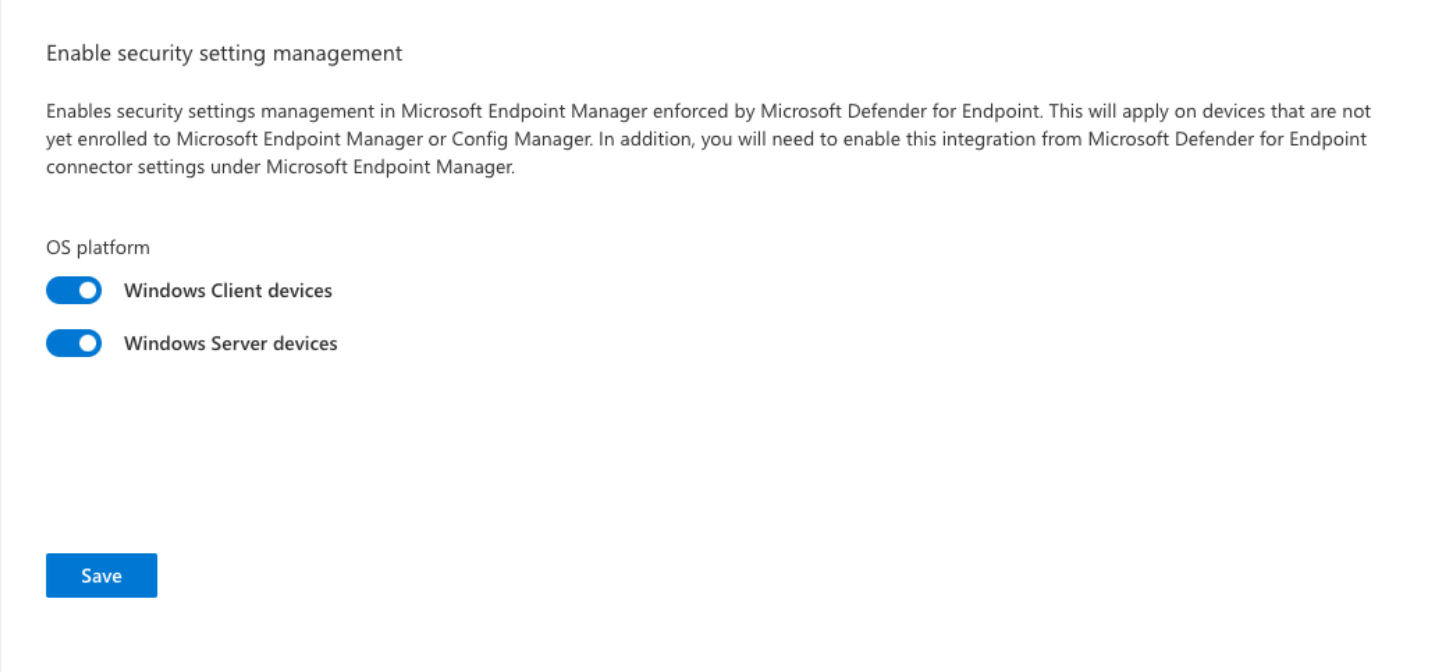

Meld u aan bij de Microsoft Defender-portal en ga naar Instellingen> EindpuntenConfiguratiebeheer>Afdwingingsbereik> en schakel de platforms in voor het beheer van beveiligingsinstellingen.

Opmerking

Als u de machtiging Beveiligingsinstellingen beheren in Security Center hebt in de Microsoft Defender portal en tegelijkertijd apparaten van alle apparaat-Groepen kunt weergeven (geen op rollen gebaseerd toegangsbeheer voor uw gebruikersmachtigingen), kunt u deze actie ook uitvoeren.

In eerste instantie wordt je aangeraden de functie voor elk platform te testen door de platformoptie te selecteren voor Op getagde apparaten en vervolgens de apparaten te labelen met de

MDE-Managementtag.Belangrijk

Het gebruik van de dynamische tagfunctie van Microsoft Defender voor Eindpunt om apparaten te taggen met MDE-beheer wordt momenteel niet ondersteund met beheer van beveiligingsinstellingen. Apparaten die via deze mogelijkheid zijn getagd, worden niet aangemeld. Dit probleem wordt nog onderzocht.

Tip

Gebruik de juiste apparaattags om je implementatie op een klein aantal apparaten te testen en te valideren.

Bij het implementeren naar de groep Alle apparaten, wordt elk apparaat dat binnen het geconfigureerde bereik valt, automatisch aangemeld.

Hoewel de meeste apparaten de enrollment voltooien en toegewezen beleid binnen enkele minuten toepassen, kan het soms tot 24 uur duren voordat een apparaat is enrolled.

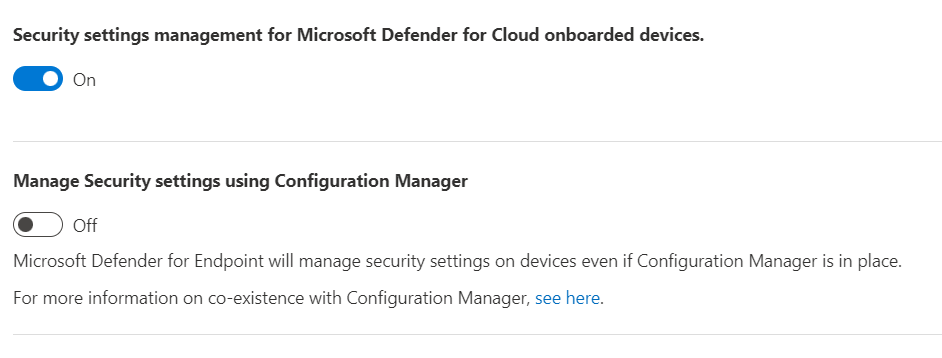

Configureer de functie voor Microsoft Defender voor Cloud onboarded apparaten en instellingen voor configuratiebeheer om aan de behoeften van je organisatie te voldoen:

Tip

Als u ervoor wilt zorgen dat uw Microsoft Defender portalgebruikers consistente machtigingen hebben in portals, vraagt u uw IT-beheerder om hen de ingebouwde RBAC-rol Microsoft Intune Endpoint Security Manager te verlenen.

Intune configureren

In het Microsoft Intune-beheercentrum heeft uw account machtigingen nodig die gelijk zijn aan de ingebouwde RBAC-rol (op rollen gebaseerd toegangsbeheer) van Endpoint Security Manager.

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Eindpuntbeveiliging>Microsoft Defender voor Eindpunt en stel Microsoft Defender voor Eindpunt toestaan om Eindpuntbeveiligingsconfiguraties af te dwingen in op Aan.

Wanneer je deze optie op Aan zet, komen alle apparaten in het platformbereik voor Microsoft Defender voor Eindpunt die niet worden beheerd door Microsoft Intune in aanmerking voor onboarding naar Microsoft Defender voor Eindpunt.

Onboarden apparaten naar Microsoft Defender voor Eindpunt

Microsoft Defender voor Eindpunt ondersteunt verschillende opties voor het onboarden van apparaten. Raadpleeg Onboard naar Microsoft Defender voor Eindpunt in de documentatie van Defender voor Eindpunt voor de huidige richtlijnen.

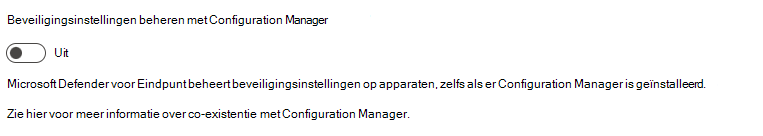

Co-existentie met Microsoft Configuration Manager

In sommige omgevingen kan het handig zijn om het beheer van beveiligingsinstellingen te gebruiken met apparaten die worden beheerd door Configuration Manager. Als je beide gebruikt, moet je het beleid beheren via één kanaal. Het gebruik van meer dan één kanaal maakt conflicten en ongewenste resultaten mogelijk.

Als je dit wilt ondersteunen, configureer je de knop Beveiligingsinstellingen beheren met configuratiebeheer op Uit. Meld je aan bij de Microsoft Defender-portal en ga naar Instellingen>Eindpunten>Configuratiebeheer>Afdwingingsbereik:

Microsoft Entra-groepen maken

Nadat apparaten zijn toegevoegd aan Defender voor Eindpunt, moet je apparaatgroepen maken ter ondersteuning van de implementatie van beleid voor Microsoft Defender voor Eindpunt. Ga als volgt te werk om apparaten te identificeren die zijn aangemeld bij Microsoft Defender voor Eindpunt, maar niet worden beheerd door Intune of Configuration Manager:

Meld je aan bij het Microsoft Intune-beheercentrum.

Ga naar Apparaten>Alle apparaten en selecteer vervolgens de kolom Beheerd door om de weergave van apparaten te sorteren.

Apparaten die onboarden naar Microsoft Defender voor Eindpunt en die zijn geregistreerd, maar niet worden beheerd door Intune, geven Microsoft Defender voor Eindpunt weer in de kolom Beheerd door. Dit zijn de apparaten die beleid voor beveiligingsbeheer voor Microsoft Defender voor Eindpunt kunnen ontvangen.

Vanaf 25 september 2023 kunnen apparaten die gebruikmaken van beveiligingsbeheer voor Microsoft Defender voor Eindpunt niet meer worden geïdentificeerd met behulp van de volgende systeemlabels:

- MDEJoined: een nu afgeschafte tag die eerder is toegevoegd aan apparaten die als onderdeel van dit scenario waren toegevoegd aan de map.

- MDEManaged: een nu afgeschafte tag die eerder is toegevoegd aan apparaten die het beveiligingsbeheerscenario actief hebben gebruikt. Deze tag is verwijderd van het apparaat als Defender voor Eindpunt stopt met het beheren van de beveiligingsconfiguratie.

In plaats van systeemlabels te gebruiken, kun je het kenmerk beheertype gebruiken en dit configureren voor MicrosoftSense.

Je kunt groepen voor deze apparaten maken in Microsoft Entra of vanuit het Microsoft Intune-beheercentrum. Wanneer je groepen maakt, kun je de besturingssysteemwaarde voor een apparaat gebruiken als je beleid implementeert op apparaten met Windows Server versus apparaten waarop een clientversie van Windows wordt uitgevoerd:

- Windows 10 en Windows 11: het deviceOSType of besturingssysteem wordt weergegeven als Windows

- Windows Server: het deviceOSType of het besturingssysteem wordt weergegeven als Windows Server

- Linux-apparaat: het deviceOSType of het besturingssysteem wordt weergegeven als Linux

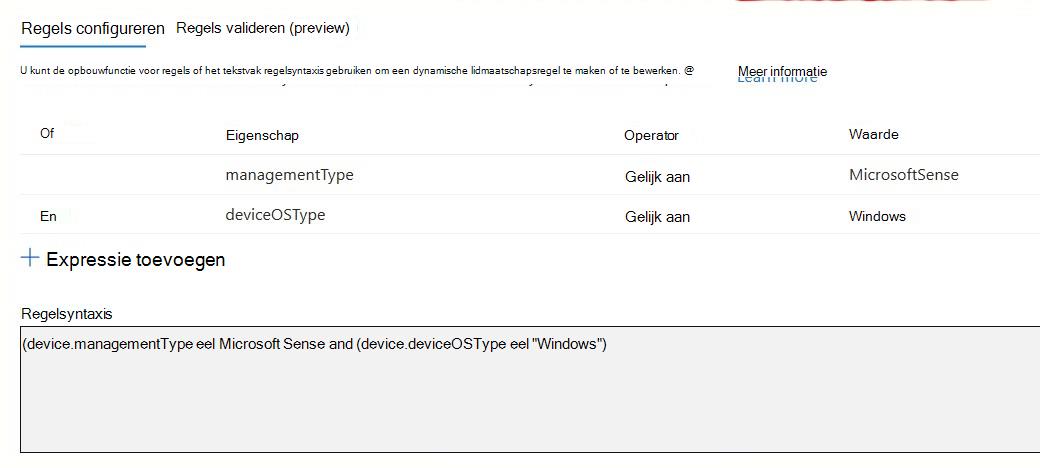

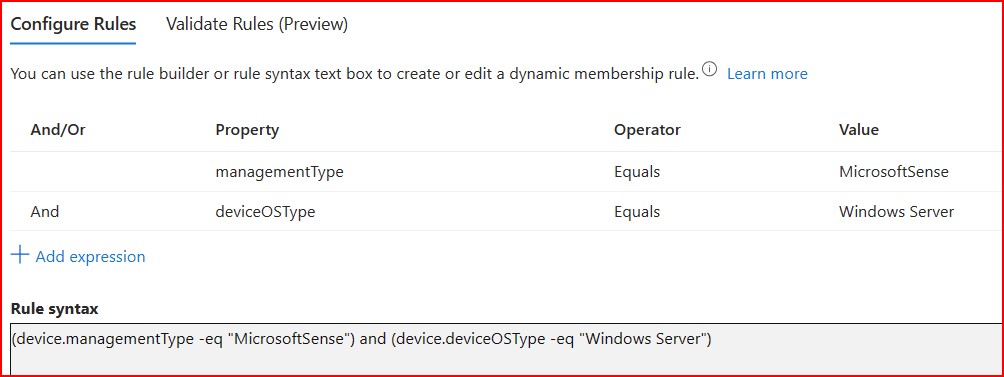

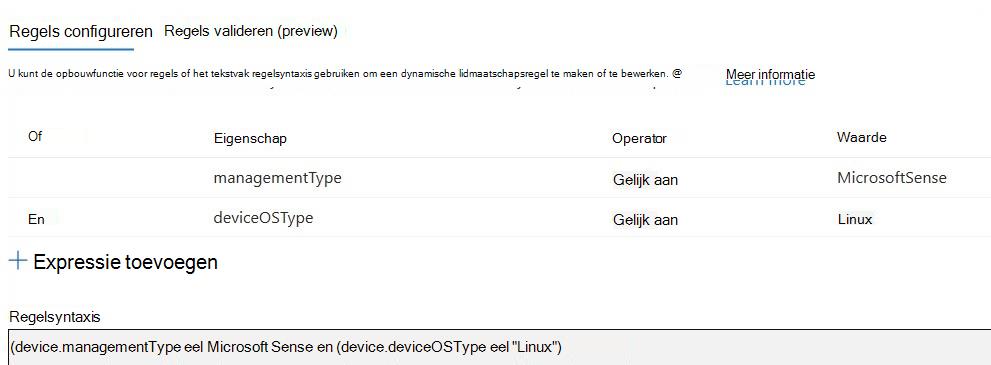

Voorbeeld van dynamische Intune-groepen met regel syntaxis

Windows-werkstations:

Windows-servers:

Linux-apparaten:

Belangrijk

In mei 2023 is deviceOSType bijgewerkt om onderscheid te maken tussen Windows-clients en Windows-servers.

Aangepaste scripts en Microsoft Entra dynamische apparaatgroepen die vóór deze wijziging zijn gemaakt en die regels opgeven die alleen verwijzen naar Windows, kunnen Windows-servers uitsluiten wanneer ze worden gebruikt met de oplossing Beveiligingsbeheer voor Microsoft Defender voor Eindpunt. Bijvoorbeeld:

- Als je een regel hebt die gebruikmaakt van de

equalsofnot equalsoperator om Windows te identificeren, is deze wijziging van invloed op je regel. De reden hiervoor is dat eerder zowel Windows als Windows Server zijn gerapporteerd als Windows. Als je beide op te nemen, moet je de regel bijwerken zodat deze ook verwijst naar Windows Server. - Als je een regel hebt die gebruikmaakt van de

containsoflikeoperator om Windows op te geven, wordt de regel niet beïnvloed door deze wijziging. Deze operators kunnen zowel Windows als Windows Server vinden.

Tip

Gebruikers aan wie de mogelijkheid is overgedragen om instellingen voor eindpuntbeveiliging te beheren, hebben misschien niet de mogelijkheid om tenant-brede configuraties te implementeren in Microsoft Intune. Neem contact op met je Intune-beheerder voor meer informatie over rollen en machtigingen in je organisatie.

Beleid implementeren

Nadat je een of meer Microsoft Entra-groepen hebt gemaakt die apparaten bevatten die worden beheerd door Microsoft Defender voor Eindpunt, kunt je het volgende beleid maken en implementeren voor het beheer van beveiligingsinstellingen voor deze groepen. De beleidsregels en profielen die beschikbaar zijn, verschillen per platform.

Raadpleeg de grafiek in Welke oplossing moet ik gebruiken? in dit artikel voor de lijst met beleids- en profielcombinaties die worden ondersteund voor het beheer van beveiligingsinstellingen.

Tip

Vermijd het implementeren van meerdere beleidsregels die dezelfde instelling beheren op een apparaat.

Microsoft Intune ondersteunt het implementeren van meerdere exemplaren van elk type eindpuntbeveiligingsbeleid op hetzelfde apparaat, waarbij elk beleidsexemplaar afzonderlijk door het apparaat wordt ontvangen. Daarom kan een apparaat afzonderlijke configuraties ontvangen voor dezelfde instelling van verschillende beleidsregels, wat resulteert in een conflict. Sommige instellingen (zoals antivirusuitsluitingen) worden samengevoegd op de client en toegepast.

Meld je aan bij het Microsoft Intune-beheercentrum.

Ga naar Eindpuntbeveiliging, selecteer het type beleid dat je wilt configureren en selecteer vervolgens Beleid maken.

Selecteer voor het beleid het platform en het profiel dat je wilt implementeren. Raadpleeg de grafiek in Welke oplossing moet ik gebruiken? eerder in dit artikel voor een lijst met platforms en profielen die ondersteuning bieden voor het beheer van beveiligingsinstellingen.

Opmerking

De ondersteunde profielen zijn van toepassing op apparaten die communiceren met Microsoft Intune via mobiel apparaatbeheer (MDM) en apparaten die communiceren via de Microsoft Defender voor Eindpunt-client.

Zorg ervoor dat je de doelgroepbepaling en groepen waar nodig controleert.

Selecteer Maken.

Voer op de pagina Basisinformatie een naam en een beschrijving in voor het profiel en selecteer dan Volgende.

Op de pagina Configuratie-instellingen selecteer je de instellingen die je met dit profiel wilt beheren.

Als je meer wilt weten over een instelling, vouw je het bijbehorende informatievenster uit en selecteer je de koppeling Meer informatie om de online CSP-documentatie (Configuration Service Provider) of gerelateerde details voor die instelling weer te geven.

Wanneer je klaar bent met het configureren van instellingen, selecteer je Volgende.

Selecteer op de pagina Toewijzingen de Microsoft Entra-groepen die dit profiel zullen ontvangen. Raadpleeg Gebruikers- en apparaatprofielen toewijzen voor meer informatie over het toewijzen van profielen.

Selecteer Volgende om door te gaan.

Tip

- Toewijzingsfilters worden niet ondersteund voor apparaten die worden beheerd door het beheer van beveiligingsinstellingen.

- Alleen apparaatobjecten zijn van toepassing op Microsoft Defender voor Eindpunt-beheer. Het targeten van gebruikers wordt niet ondersteund.

- Het geconfigureerde beleid is van toepassing op zowel Microsoft Intune als Microsoft Defender voor Eindpunt-clients.

Voltooi het proces voor het maken van een beleid en verveolgens selecteer je op de pagina Controleren en makende optie Maken. Het nieuwe profiel wordt weergegeven in de lijst wanneer u het beleidstype selecteert voor het profiel dat u hebt gemaakt.

Wacht tot het beleid is toegewezen en een venster verschijnt om aan te geven dat het beleid is toegepast.

U kunt controleren of instellingen lokaal zijn toegepast op de client met behulp van het hulpprogramma Get-MpPreference.

Status controleren

Intune:

De status en rapporten voor beleidsregels die gericht zijn op apparaten in dit kanaal, zijn beschikbaar via het beleidsknooppunt onder Eindpuntbeveiliging in het Microsoft Intune-beheercentrum.

Ga naar het beleidstype en selecteer het beleid om de status ervan weer te geven. Raadpleeg de lijst met platforms, beleidstypen en profielen die het beheer van beveiligingsinstellingen ondersteunen in de tabel in Welke oplossing moet ik gebruiken, eerder in dit artikel.

Wanneer je een beleid selecteert, kunt je informatie bekijken over de incheckstatus van het apparaat en het volgende selecteren:

- Rapport weergeven: een lijst weergeven met apparaten die het beleid hebben ontvangen. Je kunt een apparaat selecteren en de status per instelling bekijken. Vervolgens kun je een instelling selecteren om meer informatie te bekijken, inclusief andere beleidsregels die dezelfde instelling beheren, wat een bron van conflict kan zijn.

- Status per instelling: bekijk de instellingen die worden beheerd door het beleid en een telling van succes, fouten of conflicten voor elke instelling.

Defender-portal:

U kunt ook de Intune beleidsregels bewaken die worden toegepast vanuit de Microsoft Defender-portal. Ga in de portal naar Eindpunten, vouw configuratiebeheer uit en selecteer Eindpuntbeveiligingsbeleid. Selecteer een beleid om de status ervan weer te geven en selecteer vervolgens:

- Overzicht : bekijk een overzicht van de groepen waarop het beleid wordt toegepast, de beleidsinstellingen die worden toegepast en de status van het apparaat inchecken.

- Waarden voor beleidsinstellingen : bekijk de instellingen die door het beleid zijn geconfigureerd.

- Status van beleidsinstellingen : bekijk de instellingen die worden beheerd door het beleid en een aantal geslaagde, fouten of conflicten voor elke instelling.

- Toegepaste apparaten : bekijk de apparaten waarop het beleid wordt toegepast.

- Toegewezen Groepen: de groepen weergeven waaraan het beleid is toegewezen.

Zie Eindpuntbeveiligingsbeleid beheren in Microsoft Defender voor Eindpunt in de Defender-inhoud voor meer informatie.

Veelgestelde vragen en overwegingen

Incheckfrequentie van apparaat

Apparaten die door deze mogelijkheid worden beheerd, checken elke 90 minuten in bij Microsoft Intune om het beleid bij te werken.

Je kunt een apparaat handmatig op aanvraag synchroniseren vanuit de Microsoft Defender-portal. Meld je aan bij de portal en ga naar Apparaten. Selecteer een apparaat dat wordt beheerd door Microsoft Defender voor Eindpunt en selecteer vervolgens de knop Beleidssynchronisatie:

De knop Beleidssynchronisatie wordt alleen weergegeven voor apparaten die worden beheerd door Microsoft Defender voor Eindpunt.

Apparaten die worden beveiligd door manipulatiebeveiliging

Als op een apparaat manipulatiebeveiliging is ingeschakeld, is het niet mogelijk om de waarden van instellingen voor manipulatiebeveiliging te bewerken zonder manipulatiebeveiliging eerst uit te schakelen.

Toewijzingsfilters en het beheer van beveiligingsinstellingen

Toewijzingsfilters worden niet ondersteund voor apparaten die communiceren via het Microsoft Defender voor Eindpunt-kanaal. Hoewel toewijzingsfilters kunnen worden toegevoegd aan een beleid dat zich op deze apparaten kan richten, negeren de apparaten toewijzingsfilters. Voor ondersteuning van toewijzingsfilters moet het apparaat zijn aangemeld voor Microsoft Intune.

Apparaten wissen en verwijderen

Je kunt apparaten die gebruikmaken van deze stroom verwijderen via een van de volgende twee methoden:

- Ga vanuit het Microsoft Intune-beheercentrum naar Apparaten>Alle apparaten, selecteer een apparaat dat MDEJoined of MDEManaged weergeeft in de kolom Beheerd door en selecteer vervolgens Verwijderen.

- Je kunt apparaten ook in het beveiligingscentrum verwijderen uit het bereik van Configuratiebeheer.

Zodra een apparaat van een van beide locaties is verwijderd, wordt deze wijziging doorgegeven aan de andere service.

Beveiligingsbeheer voor Microsoft Defender voor Eindpunt workload kan niet worden ingeschakeld in Eindpuntbeveiliging

Hoewel de eerste inrichtingsstromen kunnen worden voltooid door een beheerder met machtigingen in beide services, zijn de volgende rollen voldoende om configuraties in elke afzonderlijke service te voltooien:

- Gebruik voor Microsoft Defender de rol Beveiligingsbeheerder.

- Gebruik voor Microsoft Intune de rol Endpoint Security Manager.

Microsoft Entra gekoppelde apparaten

Apparaten die zijn gekoppeld aan Active Directory gebruiken hun bestaande infrastructuur om het Microsoft Entra hybride join-proces te voltooien.

Niet-ondersteunde beveiligingsinstellingen

De volgende beveiligingsinstellingen zijn in afwachting van afschaffing. De beheerstroom voor beveiligingsinstellingen van Defender voor Eindpunt ondersteunt deze instellingen niet:

- Frequentie van telemetrierapportage versnellen (onder Eindpuntdetectie en -respons)

- AllowIntrusionPreventionSystem (onder Antivirus)

- Manipulatiebeveiliging (onder Windows-beveiliging Experience). Deze instelling wordt niet afgeschreven, maar wordt momenteel niet ondersteund.

Gebruik van het beheer van beveiligingsinstellingen op domeincontrollers

Momenteel in preview wordt het beheer van beveiligingsinstellingen nu ondersteund op domeincontrollers. Als u beveiligingsinstellingen op domeincontrollers wilt beheren, moet u deze inschakelen op de pagina afdwingingsbereik (ga naar Instellingen> Eindpunten Afdwingingsbereik). Windows Server-apparaten moeten zijn ingeschakeld voordat u de configuratie van domeincontrollers kunt inschakelen. Als de optie op gelabelde apparaten is geselecteerd voor Windows-servers, is de configuratie van domeincontrollers bovendien beperkt tot gelabelde apparaten.

Voorzichtigheid

- Onjuiste configuratie van domeincontrollers kan een negatieve invloed hebben op zowel uw beveiligingspostuur als operationele continuïteit.

- Als de configuratie van domeincontrollers is ingeschakeld in uw tenant, controleert u alle Windows-beleidsregels om ervoor te zorgen dat u zich niet onbedoeld richt op Microsoft Entra apparaatgroepen die domeincontrollers bevatten. Om het risico op productiviteit te minimaliseren, worden firewallbeleidsregels niet ondersteund op domeincontrollers.

- We raden u aan alle beleidsregels te controleren die zijn gericht op domeincontrollers voordat u de registratie van deze apparaten ongedaan kunt maken. Voer eerst de vereiste configuraties uit en maak vervolgens de registratie van uw domeincontrollers ongedaan. De configuratie van Defender voor Eindpunt wordt op elk apparaat onderhouden nadat het apparaat is uitgeschreven.

PowerShell-beperkingsmodus

PowerShell moet zijn ingeschakeld.

Het beheer van beveiligingsinstellingen werkt niet voor een apparaat waarop PowerShell LanguageMode is geconfigureerd met de modusenabledConstrainedLanguage. Raadpleeg voor meer informatie about_Language_Modes in de PowerShell-documentatie.

Beveiliging beheren via Defender voor Eindpunt als u eerder een beveiligingshulpprogramma van derden gebruikte

Als u eerder een beveiligingsprogramma van derden op de computer had en dit nu beheert met Defender voor Eindpunt, ziet u in zeldzame gevallen mogelijk enige invloed op de mogelijkheid van Defender voor Eindpunt om beveiligingsinstellingen te beheren. In dergelijke gevallen kunt u als probleemoplossingsmaatregel de nieuwste versie van Defender voor Eindpunt op uw computer verwijderen en opnieuw installeren.