Meervoudige verificatie voor Microsoft 365

Wachtwoorden zijn de meest voorkomende methode voor het verifiëren van een aanmelding bij een computer of onlineservice, maar ze zijn ook het meest kwetsbaar. Mensen kunnen eenvoudige wachtwoorden kiezen en dezelfde wachtwoorden gebruiken voor meerdere aanmeldingen bij verschillende computers en services.

Als u een extra beveiligingsniveau wilt bieden voor aanmeldingen, moet u meervoudige verificatie (MFA) gebruiken, waarbij gebruik wordt gemaakt van zowel een wachtwoord, dat sterk moet zijn, als een extra verificatiemethode op basis van:

- Iets dat u bij u hebt dat niet gemakkelijk kan worden gedupliceerd, zoals een smartphone.

- Iets wat u uniek en biologisch heeft, zoals uw vingerafdrukken, gezicht of ander biometrisch kenmerk.

De aanvullende verificatiemethode wordt pas gebruikt nadat het wachtwoord van de gebruiker is geverifieerd. Met MFA heeft de aanvaller, zelfs als een sterk gebruikerswachtwoord is aangetast, niet over uw smartphone of vingerafdruk om de aanmelding te voltooien.

MFA-ondersteuning in Microsoft 365

Standaard wordt MFA ondersteund door Microsoft 365 en Office 365 voor gebruikersaccounts met:

- Een SMS-bericht dat wordt verzonden naar een telefoon waarvoor de gebruiker een verificatiecode moet typen.

- Een telefonische oproep.

- De Smart Phone-app van Microsoft Authenticator.

In beide gevallen gebruikt de MFA-aanmelding de methode 'iets dat u bij u hebt dat niet gemakkelijk kan worden gedupliceerd' voor de aanvullende verificatie. Er zijn verschillende manieren waarop u MFA voor Microsoft 365 en Office 365 kunt inschakelen:

- Met standaardinstellingen voor beveiliging

- Met beleidsregels voor voorwaardelijke toegang

- Voor elk afzonderlijk gebruikersaccount (niet aanbevolen)

Deze manieren zijn gebaseerd op uw abonnement op Microsoft 365.

| Abonnement | Aanbeveling | Type klant |

|---|---|---|

| Alle Microsoft 365-abonnementen | Gebruik standaardinstellingen voor beveiliging, die MFA vereisen voor alle gebruikersaccounts. U kunt ook MFA per gebruiker configureren voor afzonderlijke gebruikersaccounts, maar dit wordt niet aanbevolen. |

Kleine bedrijven |

| Microsoft 365 Business Premium Microsoft 365 E3 P1-licenties voor Microsoft Entra-id |

Gebruik standaardinstellingen voor beveiliging of beleid voor voorwaardelijke toegang om MFA te vereisen voor gebruikersaccounts op basis van groepslidmaatschap, apps of andere criteria. | Klein bedrijf tot ondernemingen |

| Microsoft 365 E5 P2-licenties voor Microsoft Entra-id |

Gebruik Microsoft Entra ID Protection om MFA te vereisen op basis van criteria voor aanmeldingsrisico's. | Enterprise |

Standaardinstellingen voor beveiliging

De standaardinstellingen voor beveiliging zijn een nieuwe functie voor betaalde Microsoft 365- en Office 365-abonnementen en proefabonnementen van Microsoft 365 en Office 365 die zijn gemaakt na 21 oktober 2019. Voor deze abonnementen zijn de beveiligingsinstellingen standaard ingeschakeld. Dit betekent het volgende:

- Vereist dat al uw gebruikers MFA gebruiken met de Microsoft Authenticator-app.

- Blokkeert verouderde verificatie.

Gebruikers hebben 14 dagen de tijd om zich te registreren voor MFA met de Microsoft Authenticator-app vanaf hun smartphone. Deze periode gaat in bij de eerste aanmelding nadat de standaardinstellingen voor beveiliging zijn ingeschakeld. Na 14 dagen kunnen gebruikers zich alleen aanmelden als de MFA-registratie is voltooid.

De standaardinstellingen voor beveiliging bieden organisaties een basisbeveiligingsniveau voor gebruikersaanmeldingen dat standaard is ingeschakeld. U kunt de standaardinstellingen voor beveiliging uitschakelen ten gunste van MFA met voorwaardelijk toegangsbeleid.

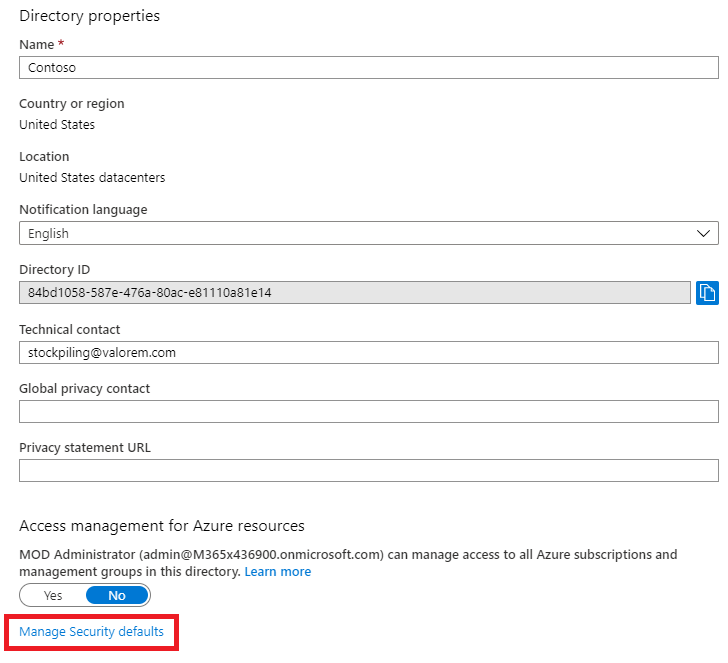

U kunt standaardinstellingen voor beveiliging in- of uitschakelen in het deelvenster Eigenschappen voor Microsoft Entra id in de Azure Portal.

U kunt beveiligingsstandaarden gebruiken met elk Microsoft 365-abonnement.

Zie dit overzicht van gevoeligheidslabels voor meer informatie.

Beleid voor voorwaardelijke toegang

Beleidsregels voor voorwaardelijke toegang zijn regels waarmee wordt aangegeven wanneer aanmeldingen worden beoordeeld en toegestaan. U kunt bijvoorbeeld een toegangsbeleid met de volgende voorwaarden maken:

- Als de naam van het gebruikersaccount lid is van een groep gebruikers die is toegewezen aan een Exchange-, gebruikers-, wachtwoord-, beveiligings-, SharePoint- of globale beheerdersrol, wordt MFA vereist om toegang te verlenen.

Met dit beleid kunt u MFA vereisen op basis van groepslidmaatschap, in plaats van afzonderlijke gebruikersaccounts te configureren voor MFA wanneer ze worden toegewezen of niet worden toegewezen aan deze beheerdersrollen.

U kunt beleidsregels voor voorwaardelijke toegang ook gebruiken voor meer geavanceerde mogelijkheden, zoals vereisen dat MFA wordt gebruikt voor bepaalde apps, of dat de aanmelding wordt uitgevoerd vanaf een compatibel apparaat, zoals uw laptop met Windows 10.

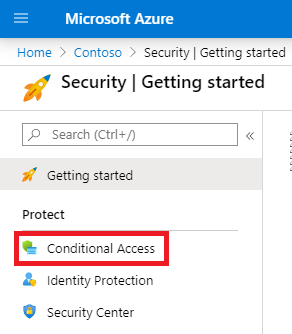

U configureert beleid voor voorwaardelijke toegang vanuit het deelvenster Beveiliging voor Microsoft Entra id in de Azure Portal.

U kunt voorwaardelijke toegangsbeleidsregels gebruiken met:

- Microsoft 365 Business Premium

- Microsoft 365 E3 en E5

- Microsoft Entra id P1- en Microsoft Entra ID P2-licenties

Voor kleine bedrijven die Microsoft 365 Business Premium gebruikten, kunt u eenvoudig beleid voor voorwaardelijke toegang instellen met de volgende stappen:

- Maak een groep voor de gebruikersaccounts die MFA vereisen.

- Schakel het beleid MFA vereisen voor globale beheerders in.

- Een beleid voor voorwaardelijke toegang op basis van een groep maken met deze instellingen:

- Toewijzingen > Gebruikers en groepen: de naam van uw groep uit stap 1 hierboven.

- Toewijzingen > Cloud-apps of -acties: alle cloud-apps.

- Toegangsbeheer > Verlenen > Toegang > verlenen Meervoudige verificatie vereisen.

- Schakel het beleid in.

- Voeg een gebruikersaccount toe aan de groep die u in Stap 1 hebt gemaakt en voer een test uit.

- Als u MFA wilt vereisen voor extra gebruikersaccounts, kunt u deze toevoegen aan de groep die u in stap 1 hebt gemaakt.

Met dit beleid voor voorwaardelijke toegang kunt u de MFA-vereiste voor uw gebruikers in uw eigen tempo uitrollen.

Ondernemingen moeten Gemeenschappelijk beleid voor voorwaardelijke toegang gebruiken om het volgende beleid te configureren:

Zie dit overzicht van voorwaardelijke toegang voor meer informatie.

Microsoft Entra ID Protection

Met Microsoft Entra ID Protection kunt u een aanvullend beleid voor voorwaardelijke toegang maken om MFA te vereisen wanneer het aanmeldingsrisico gemiddeld of hoog is.

U kunt Microsoft Entra ID Protection en op risico's gebaseerd beleid voor voorwaardelijke toegang gebruiken met:

- Microsoft 365 E5

- P2-licenties voor Microsoft Entra-id

Zie dit overzicht van Microsoft Entra ID Protection voor meer informatie.

Verouderde MFA per gebruiker (niet aanbevolen)

U moet standaardinstellingen voor beveiliging of beleid voor voorwaardelijke toegang gebruiken om MFA te vereisen voor aanmeldingen met uw gebruikersaccount. Als een van deze functies echter niet kan worden gebruikt, raadt Microsoft ten zeerste MFA aan voor gebruikersaccounts met beheerdersrollen, met name de rol van globale beheerder, voor abonnementen van elke grootte.

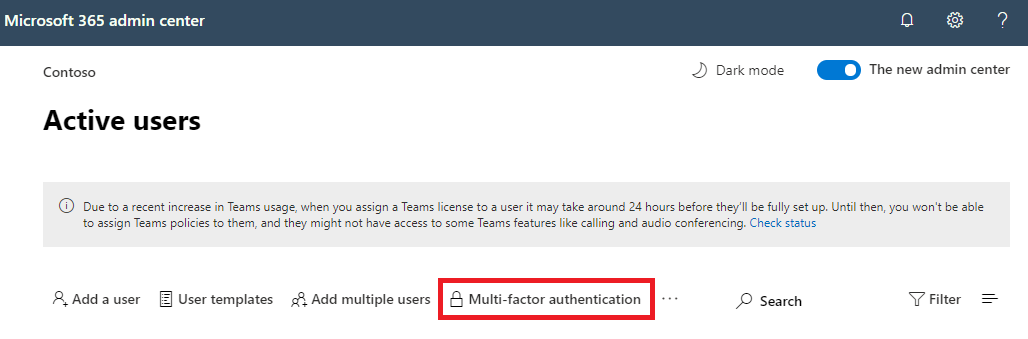

U schakelt MFA in voor afzonderlijke gebruikersaccounts vanuit het deelvenster Actieve gebruikers van de Microsoft 365-beheercentrum.

Nadat de gebruiker zich de volgende keer aanmeldt, wordt hij of zij gevraagd zich te registreren voor MFA en de aanvullende verificatiemethode te kiezen en te testen.

Deze methoden samen gebruiken

In deze tabel ziet u de resultaten van het inschakelen van MFA met de standaardinstellingen voor beveiliging, het beleid voor voorwaardelijke toegang en de instellingen per gebruikersaccount.

| Item | Ingeschakeld | Uitgeschakeld | Secundaire verificatiemethode |

|---|---|---|---|

| Standaardinstellingen voor beveiliging | Kan beleid voor voorwaardelijke toegang niet gebruiken | Kan beleid voor voorwaardelijke toegang gebruiken | De Microsoft Authenticator-app |

| Beleidsregels voor voorwaardelijke toegang | Als deze zijn ingeschakeld, kunt u de standaardinstellingen voor beveiliging niet inschakelen | Als ze allemaal zijn uitgeschakeld, kunt u de standaardinstellingen voor beveiliging inschakelen | Door gebruiker opgegeven tijdens MFA-registratie |

| Verouderde MFA per gebruiker (niet aanbevolen) | Overschrijft standaardinstellingen voor beveiliging en beleid voor voorwaardelijke toegang waarvoor MFA bij elke aanmelding is vereist | Genegeerd door beveiligingsstandaarden en beleid voor voorwaardelijke toegang | Door gebruiker opgegeven tijdens MFA-registratie |

Als beveiligingsstandaarden zijn ingeschakeld, worden alle nieuwe gebruikers bij hun volgende aanmelding gevraagd om MFA-registratie en het gebruik van de Microsoft Authenticator-app.

Manieren om MFA-instellingen te beheren

Er zijn twee manieren om MFA-instellingen te beheren.

In de Azure-Portal kunt u het volgende doen:

- Standaardinstellingen voor beveiliging in- en uitschakelen

- Beleid voor voorwaardelijke toegang configureren

In de Microsoft 365-beheercentrum kunt u MFA-instellingen per gebruiker en service configureren.

Volgende stappen

MFA instellen voor Microsoft 365

Verwante onderwerpen

Meervoudige verificatie inschakelen (video)

Meervoudige verificatie inschakelen voor uw telefoon (video)

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor