Stap 3. Identiteiten beveiligen

Gebruik de volgende secties om uw organisatie te beschermen tegen het onderscheppen van referenties. Dit is doorgaans de eerste fase van een grotere ransomware-aanval.

Aanmeldingsbeveiliging versterken

Gebruik verificatie zonder wachtwoord voor gebruikersaccounts in Microsoft Entra-id.

Gebruik tijdens de overgang naar verificatie zonder wachtwoord deze aanbevolen procedures voor gebruikersaccounts die nog gebruikmaken van wachtwoordverificatie:

- Blokkeer bekende zwakke en aangepaste wachtwoorden met Microsoft Entra Wachtwoordbeveiliging.

- Breid het blokkeren van bekende zwakke en aangepaste wachtwoorden uit naar uw on-premises Active Directory Domeinservices (AD DS) met Microsoft Entra Wachtwoordbeveiliging.

- Sta uw gebruikers toe om hun eigen wachtwoorden te wijzigen met self-service voor wachtwoordherstel (SSPR).

Implementeer vervolgens het Algemene beleid voor identiteit en apparaattoegang. Deze beleidsregels bieden een hogere beveiliging voor toegang tot Microsoft 365-cloudservices.

Voor gebruikersaanmeldingen omvatten deze beleidsregels:

- Meervoudige verificatie (MFA) vereisen voor prioriteitsaccounts (onmiddellijk) en uiteindelijk alle gebruikersaccounts.

- Aanmeldingen met een hoog risico verplichten om MFA te gebruiken.

- Gebruikers met een hoog risico met aanmeldingen met een hoog risico verplichten hun wachtwoord te wijzigen.

Escalatie van bevoegdheden voorkomen

Maak gebruik van deze aanbevolen procedures:

- Implementeer het principe van de minste bevoegdheden en gebruik wachtwoordbeveiliging zoals beschreven in Aanmeldingsbeveiliging verhogen voor gebruikersaccounts die nog steeds wachtwoorden gebruiken voor hun aanmeldingen.

- Vermijd het gebruik van domeinbrede serviceaccounts op beheerdersniveau.

- Beperk lokale beheerdersbevoegdheden om de installatie van Remote Access Trojans (RATs) en andere ongewenste toepassingen te beperken.

- Gebruik Microsoft Entra voorwaardelijke toegang om expliciet het vertrouwen van gebruikers en werkstations te valideren voordat u toegang tot beheerportals toestaat. Zie dit voorbeeld voor de Azure Portal.

- Schakel lokaal beheer van beheerderswachtwoorden in.

- Bepaal waar accounts met hoge bevoegdheden zich aanmelden en referenties weergeven. Accounts met hoge bevoegdheden mogen niet aanwezig zijn op werkstations.

- Schakel de lokale opslag van wachtwoorden en referenties uit.

Gevolgen voor gebruikers- en wijzigingsbeheer

U moet de gebruikers in uw organisatie bewust maken van:

- De nieuwe vereisten voor sterkere wachtwoorden.

- De wijzigingen in aanmeldingsprocessen, zoals het vereiste gebruik van MFA en de registratie van de secundaire verificatiemethode voor MFA.

- Het gebruik van wachtwoordonderhoud met SSPR. U hoeft bijvoorbeeld niet meer naar de helpdesk te bellen om het wachtwoord opnieuw in te stellen.

- Het vragen om MFA of een wachtwoordwijziging te vereisen voor aanmeldingen die riskant zijn.

Resulterende configuratie

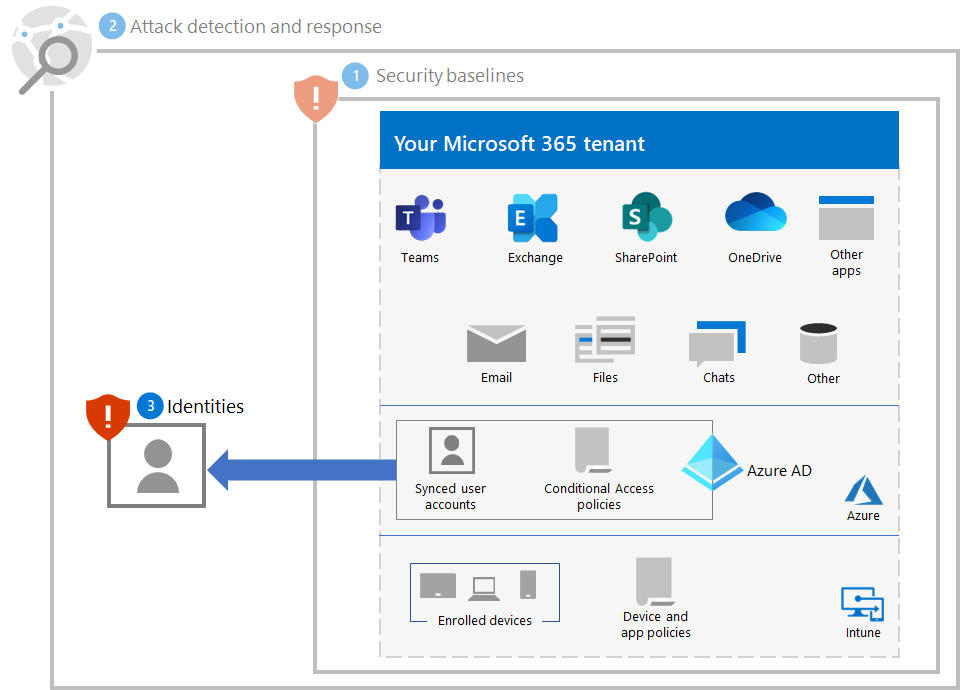

Dit is de ransomware-beveiliging voor uw tenant voor de stappen 1-3.

Volgende stap

Ga verder met stap 4 om apparaten (eindpunten) in uw Microsoft 365-tenant te beveiligen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor