Een implementatie van verificatie zonder wachtwoord plannen in Microsoft Entra-id

Wachtwoorden zijn een primaire aanvalsvector. Kwaadwillende actoren gebruiken social engineering, phishing en spraying-aanvallen om inbreuk te plegen op wachtwoorden. Met een strategie voor verificatie zonder wachtwoord vermindert u het risico op deze aanvallen.

Microsoft biedt de volgende vijf verificatieopties zonder wachtwoord die kunnen worden geïntegreerd met Microsoft Entra-id:

Microsoft Authenticator: hiermee wordt elke iOS- of Android-telefoon omgezet in een sterke, wachtwoordloze referentie door gebruikers toe te staan zich aan te melden bij elk platform of elke browser.

FIDO2-compatibele beveiligingssleutels: deze zijn handig voor gebruikers die zich aanmelden bij gedeelde machines zoals kiosken, in situaties waarin het gebruik van telefoons wordt beperkt, en voor zeer bevoorrechte identiteiten.

Windows Hello voor Bedrijven: dit is de beste optie voor gebruikers op hun toegewezen Windows-computers.

Platformreferenties voor macOS : een nieuwe mogelijkheid in macOS die is ingeschakeld met behulp van de Microsoft Enterprise-extensie voor eenmalige aanmelding (SSOe).

eenmalige aanmelding van macOS Platform met SmartCard : een nieuwe mogelijkheid in macOS voor verificatie op basis van smartcards die is ingeschakeld met behulp van de microsoft Enterprise-extensie voor eenmalige aanmelding (SSOe).

Notitie

Als u een offlineversie van dit plan wilt maken met alle koppelingen, gebruikt u de functionaliteit voor afdrukken naar PDF van uw browser.

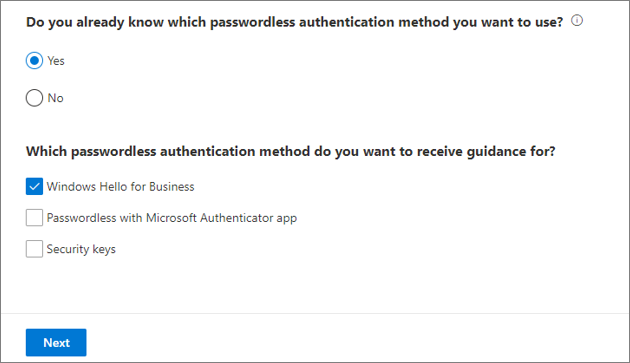

De wizard voor methoden zonder wachtwoord gebruiken

Het Microsoft Entra-beheercentrum heeft een wizard voor wachtwoordloze methoden waarmee u de juiste methode voor elk van uw doelgroepen kunt selecteren. Als u de juiste methoden nog niet hebt bepaald, raadpleegt u https://aka.ms/passwordlesswizard en keert u vervolgens terug naar dit artikel om door te gaan met het plannen van uw geselecteerde methoden. U hebt beheerdersrechten nodig om toegang te krijgen tot deze wizard.

Scenario's voor verificatie zonder wachtwoord

Met de verificatiemethoden zonder wachtwoord van Microsoft zijn veel scenario's mogelijk. Denk na over uw organisatorische behoeften, vereisten en de mogelijkheden van elke verificatiemethode om de juiste strategie voor wachtwoordloze verificatie te selecteren.

De volgende tabel bevat de verificatiemethoden zonder wachtwoord per apparaattype. Onze aanbevelingen zijn cursief.

| Apparaattypen | Methode voor verificatie zonder wachtwoord |

|---|---|

| Toegewezen niet-Windows-apparaten | |

| Toegewezen Windows 10-computers (versie 1703 en hoger) | |

| Toegewezen Windows 10 computers (vóór versie 1703) | |

| Gedeelde apparaten: tablets en mobiele apparaten | |

| Kiosken (verouderd) | |

| Kiosken en gedeelde computers (Windows 10) |

Vereisten

Zorg ervoor dat u aan de vereisten voldoet voordat u begint met uw implementatie zonder wachtwoord.

Vereiste rollen

Dit zijn de minst bevoorrechte rollen die vereist zijn voor deze implementatie:

| Microsoft Entra-rol | Beschrijving |

|---|---|

| Gebruikersbeheerder of globale beheerder | Om een gecombineerde registratie-ervaring te implementeren. |

| Verificatiebeheerder | Om verificatiemethoden te implementeren en te beheren. |

| User | Om de Microsoft Authenticator-app op het apparaat te configureren of een apparaat met een beveiligingssleutel te registreren voor web- of Windows 10-aanmelding. |

Als onderdeel van dit implementatieplan raden we u aan om verificatie zonder wachtwoord in te schakelen voor alle bevoorrechte accounts.

De Microsoft Authenticator-app en beveiligingssleutels

De vereisten worden bepaald door de geselecteerde verificatiemethoden zonder wachtwoord.

| Vereiste | Microsoft Authenticator | FIDO2-beveiligingssleutels |

|---|---|---|

| Gecombineerde registratie voor Meervoudige verificatie van Microsoft Entra en selfservice voor wachtwoordherstel (SSPR) is ingeschakeld | √ | √ |

| Gebruikers kunnen Meervoudige Verificatie van Microsoft Entra uitvoeren | √ | √ |

| Gebruikers hebben zich geregistreerd voor Meervoudige Verificatie van Microsoft Entra en SSPR | √ | √ |

| Gebruikers hebben hun mobiele apparaten geregistreerd bij Microsoft Entra ID | √ | |

| Windows 10 versie 1809 of hoger met gebruik van een ondersteunde browser zoals Microsoft Edge of Mozilla Firefox (versie 67 of hoger). Microsoft raadt versie 1903 of hoger aan voor systeemeigen ondersteuning. | √ | |

| Compatibele beveiligingssleutels. Zorg ervoor dat u een door Microsoft geteste en geverifieerde FIDO2-beveiligingssleutel of een andere compatibele FIDO2-beveiligingssleutel gebruikt. | √ |

Windows Hello voor Bedrijven

De vereisten en implementatiepaden voor Windows Hello voor Bedrijven zijn sterk afhankelijk van of u in een on-premises, hybride of cloudconfiguratie implementeert. Deze zijn ook afhankelijk van uw strategie voor apparaatkoppeling.

Selecteer Windows Hello voor Bedrijven en voltooi de wizard om te bepalen welke vereisten en implementatie geschikt zijn voor uw organisatie.

Uw invoer wordt in de wizard gebruikt om een stapsgewijs plan te maken dat u kunt volgen.

Platformreferenties voor macOS

Platformreferenties inschakelen voor macOS;

- Uw Mac moet een besturingssysteem hebben van ten minste macOS 13 Ventura (macOS 14 Sonoma wordt aanbevolen)

- Het apparaat moet mdm zijn ingeschreven met de nettolading van de SSO-extensie die is geconfigureerd ter ondersteuning van Platform-eenmalige aanmelding (PSSO) met de UserSecureEnclaveKey.

Notitie

Er is een bekend probleem dat de blade Verificatiesterkte momenteel zowel platformreferenties voor macOS als Windows Hello voor Bedrijven vertegenwoordigt met dezelfde naam voor de verificatiemethode, Windows Hello voor Bedrijven. Er wordt gewerkt om platformreferenties voor macOS afzonderlijk weer te geven. Tijdens het configureren van aangepaste verificatiesterkte die platformreferenties voor macOS moet gebruiken, kunt u 'Windows Hello voor Bedrijven' gebruiken totdat dit is opgelost.

Platformreferenties voor macOS inschakelen als een wachtwoordsleutel

Platformreferenties voor macOS kunnen worden gebruikt als phishingbestendige wachtwoordsleutel en zijn alleen beschikbaar voor gebruikers van de geverifieerde methode Secure Enclave. De mogelijkheid om Platformreferenties in te schakelen voor macOS als wachtwoordsleutel is beschikbaar in de volgende browsers:

- Safari

- Google Chrome (vereist Bedrijfsportal versie 5.2404.0 of hoger en de Chrome-extensie)

Het inschakelen van platformreferenties voor macOS als wachtwoordsleutel is een proces in twee stappen dat moet worden voltooid door zowel de beheerder als de gebruiker.

- Wanneer u de platformreferenties voor macOS instelt als beheerder, raadpleegt u de stappen in FIDO2 (Enable passkeys) voor uw organisatie.

- Als eindgebruiker moet u dit inschakelen via de Instellingen-app op uw Mac. Raadpleeg de stappen in Deelnemen aan een Mac-apparaat met Microsoft Entra ID met behulp van Bedrijfsportal.

eenmalige aanmelding voor macOS Platform met SmartCard

Als u eenmalige aanmelding van macOS Platform (PSSO) met SmartCard wilt inschakelen, moet uw Mac een besturingssysteem van ten minste macOS 14 Sonoma hebben en dat de configuratiestappen worden uitgevoerd via het Microsoft Intune-beheercentrum. Beheer istrators moeten ook de verificatiemethode op basis van certificaten configureren en inschakelen met behulp van de Verificatiemethodenbeleid in het Microsoft Entra-beheercentrum. Raadpleeg Verificatie op basis van Microsoft Entra-certificaten configureren voor meer informatie.

Het project plannen

Wanneer technologieprojecten mislukken, komt dit meestal door niet-overeenkomende verwachtingen over impact, resultaten en verantwoordelijkheden. Om deze valkuilen te voorkomen, moet u er de juiste belanghebbenden bij betrekken en ervoor zorgen dat de rollen van de belanghebbenden in het project goed worden begrepen.

Een testfase plannen

Wanneer u verificatie zonder wachtwoord implementeert, is het aan te raden eerst een of meer testgroepen in te schakelen. U kunt groepen specifiek voor dit doel maken. Voeg de gebruikers die aan de testfase zullen deelnemen toe aan de groepen. Schakel vervolgens nieuwe verificatiemethoden zonder wachtwoord in voor de geselecteerde groepen. Zie de best practices voor een testfase.

Communicatie plannen

Neem de volgende informatie op in uw communicatie met eindgebruikers:

Microsoft biedt communicatiesjablonen voor eindgebruikers. Download het materiaal voor het implementeren van verificatie om uw communicatie op te stellen. Het implementatiemateriaal bevat aanpasbare posters en e-mailsjablonen die u kunt gebruiken om uw gebruikers te informeren over toekomstige verificatieopties zonder wachtwoord in uw organisatie.

Gebruikersregistratie plannen

Gebruikers registreren hun methode zonder wachtwoord als onderdeel van de gecombineerde werkstroom voor beveiligingsgegevens op https://aka.ms/mysecurityinfo. Microsoft Entra registreert de registratie van beveiligingssleutels en de Authenticator-app en eventuele andere wijzigingen in de verificatiemethoden.

Voor gebruikers die nog geen wachtwoord hebben, kunnen beheerders een tijdelijke toegangspascode opgeven om hun beveiligingsgegevens te registreren in https://aka.ms/mysecurityinfo. Dit is een tijdelijke wachtwoordcode die voldoet aan sterke verificatievereisten. Tijdelijke toegangspas is een proces per gebruiker.

Deze methode kan ook worden gebruikt voor eenvoudig herstel wanneer de gebruiker zijn verificatiefactor, bijvoorbeeld de beveiligingssleutel of de Authenticator-app, is kwijtgeraakt of vergeten maar zich moet aanmelden om een nieuwe sterke verificatiemethode te registreren.

Notitie

Als u de beveiligingssleutel of de Authenticator-app in bepaalde scenario's niet kunt gebruiken, kan meervoudige verificatie met een gebruikersnaam en wachtwoord in combinatie met een andere geregistreerde methode worden gebruikt als terugvaloptie.

Microsoft Authenticator plannen en implementeren

Met Microsoft Authenticator verandert elke iOS- of Android-telefoon in een sterke, wachtwoordloze referentie. Het is een gratis download van Google Play of Apple App Store. Laat gebruikers Microsoft Authenticator downloaden en de aanwijzingen volgen om aanmelding via telefoon in te schakelen.

Technische overwegingen

Active Directory Federation Services (AD FS)-integratie: wanneer een gebruiker de referentie voor verificatie zonder wachtwoord van Authenticator inschakelt, wordt voor verificatie van die gebruiker standaard een melding voor goedkeuring verzonden. Gebruikers in een hybride tenant kunnen niet worden omgeleid naar AD FS voor aanmelding, tenzij ze in plaats daarvan 'Gebruik uw wachtwoord' selecteren. Via dit proces worden ook on-premises beleidsregels voor voorwaardelijke toegang en PTA-stromen (passthrough-verificatie) omzeild. Als echter een login_hint is opgegeven, wordt de gebruiker doorgestuurd naar AD FS en wordt de optie om de wachtwoordloze referentie te gebruiken omzeild. Voor niet-Microsoft 365-toepassingen die AD FS gebruiken voor verificatie, wordt beleid voor voorwaardelijke toegang van Microsoft Entra niet toegepast en moet u toegangsbeheerbeleid instellen in AD FS.

MFA-server : eindgebruikers die zijn ingeschakeld voor meervoudige verificatie via de on-premises MFA-server van een organisatie, kunnen één aanmeldingsreferentie voor telefoons zonder wachtwoord maken en gebruiken. Als de gebruiker probeert meerdere installaties (5 of meer) van de Authenticator-app met de referentie bij te werken, kan er een fout optreden door deze wijziging.

Belangrijk

In september 2022 kondigde Microsoft de afschaffing van de Azure Multi-Factor Authentication-server aan. Vanaf 30 september 2024 worden implementaties van De Azure Multi-Factor Authentication-server geen meervoudige verificatieaanvragen meer uitgevoerd, waardoor verificaties voor uw organisatie mislukken. Om ononderbroken verificatieservices te garanderen en in een ondersteunde status te blijven, moeten organisaties de verificatiegegevens van hun gebruikers migreren naar de cloudgebaseerde Azure MFA-service met behulp van het meest recente migratiehulpprogramma dat is opgenomen in de meest recente update van de Azure MFA-server. Zie Migratie van Azure MFA-server voor meer informatie.

Apparaatregistratie : als u de Authenticator-app wilt gebruiken voor verificatie zonder wachtwoord, moet het apparaat zijn geregistreerd in de Microsoft Entra-tenant en kan het geen gedeeld apparaat zijn. Een apparaat kan slechts in één tenant worden geregistreerd. Deze limiet betekent dat slechts één werk- of schoolaccount wordt ondersteund voor aanmelding via telefoon met behulp van de Authenticator-app.

Aanmelding via telefoon met de Authenticator-app implementeren

Volg de stappen in het artikel, Aanmelden zonder wachtwoord met Microsoft Authenticator inschakelen om de Authenticator-app in te schakelen als methode voor verificatie zonder wachtwoord in uw organisatie.

De Authenticator-app testen

Hier volgen voorbeeldtestcases voor verificatie zonder wachtwoord met de Authenticator-app:

| Scenario | Verwachte resultaten |

|---|---|

| De gebruiker kan de Authenticator-app registreren. | De gebruiker kan de app registreren via https://aka.ms/mysecurityinfo. |

| De gebruiker kan aanmelding via telefoon inschakelen | Aanmelding via telefoon is geconfigureerd voor het werkaccount. |

| De gebruiker heeft toegang tot een app met aanmelding via telefoon. | De gebruiker doorloopt de aanmeldingsstroom van de telefoon en bereikt de toepassing. |

| Test de registratie voor het terugdraaien van aanmelding via telefoon door aanmelding zonder wachtwoord uit te schakelen in de Authenticator-app. Doe dit in het scherm Verificatiemethoden in het Microsoft Entra-beheercentrum | Eerder ingeschakelde gebruikers kunnen aanmelden zonder wachtwoord van de Authenticator-app niet gebruiken. |

| Aanmelding via telefoon verwijderen uit de Authenticator-app | Het werkaccount is niet meer beschikbaar in de Authenticator-app. |

Problemen met aanmelden via telefoon oplossen

| Scenario | Oplossing |

|---|---|

| De gebruiker kan geen gecombineerde registratie uitvoeren. | Zorg ervoor dat gecombineerde registratie is ingeschakeld. |

| De gebruiker kan de Authenticator-app voor aanmelding via telefoon niet inschakelen. | Zorg ervoor dat de gebruiker binnen het bereik van de implementatie valt. |

| De gebruiker valt NIET binnen het bereik voor verificatie zonder wachtwoord, maar krijgt toch de optie voor aanmelden zonder wachtwoord, die niet kan worden voltooid. | Dit doet zich voor wanneer de gebruiker aanmelding via telefoon heeft ingeschakeld in de toepassing voordat het beleid is gemaakt. U kunt aanmelden inschakelen door de gebruiker toe te voegen aan een groep gebruikers waarvoor aanmelding zonder wachtwoord is ingeschakeld. Aanmelden blokkeren: laat de gebruiker de referentie uit die toepassing verwijderen. |

FIDO2-compatibele beveiligingssleutels plannen en implementeren

Schakel compatibele beveiligingssleutels in. Hier volgt een lijst met providers van FIDO2-beveiligingssleutels die sleutels bieden die compatibel zijn met de ervaring zonder wachtwoord.

Levenscyclus van de beveiligingssleutel plannen

Zorg dat u de levenscyclus van de sleutel voorbereidt en plant.

Sleuteldistributie: plan hoe u sleutels inricht voor uw organisatie. Mogelijk hebt u een gecentraliseerd inrichtingsproces of kunt u eindgebruikers toestaan FIDO 2.0-compatibele sleutels te kopen.

Sleutelactivering: eindgebruikers moeten de beveiligingssleutel zelf activeren. Eindgebruikers registreren hun beveiligingssleutel bij https://aka.ms/mysecurityinfo en schakelen de tweede factor (pincode of biometrie) in bij het eerste gebruik. Nieuwe gebruikers kunnen TAP gebruiken om hun beveiligingsgegevens te registreren.

Een sleutel uitschakelen: als een beheerder een FIDO2-sleutel wil verwijderen die is gekoppeld aan een gebruikersaccount, kan hij/zij dit doen door de sleutel te verwijderen uit de verificatiemethode van de gebruiker, zoals hieronder wordt weergegeven. Zie Een sleutel uitschakelen voor meer informatie

Een nieuwe sleutel uitgeven: de gebruiker kan de nieuwe FIDO2-sleutel registreren door naar https://aka.ms/mysecurityinfo te gaan

Technische overwegingen

Er zijn drie typen implementaties voor aanmelden zonder wachtwoord met beveiligingssleutels beschikbaar:

Microsoft Entra-web-apps in een ondersteunde browser

Aan Microsoft Entra gekoppelde Windows 10-apparaten

Hybride Windows 10-apparaten van Microsoft Entra

- Biedt toegang tot zowel cloud- als on-premises resources. Zie Eenmalige aanmelding tot on-premises resources met FIDO2-sleutels voor meer informatie over toegang tot on-premises resources

Voor Microsoft Entra-web-apps en Windows-apparaten die zijn toegevoegd aan Microsoft Entra, gebruikt u:

Windows 10 versie 1809 of hoger met gebruik van een ondersteunde browser zoals Microsoft Edge of Mozilla Firefox (versie 67 of hoger).

Windows 10 versie 1809 biedt ondersteuning voor FIDO2-aanmelding, maar mogelijk moet er software van de FIDO2-sleutelfabrikant worden geïmplementeerd. U wordt aangeraden versie 1903 of hoger te gebruiken.

Gebruik voor hybride Apparaten die lid zijn van een Microsoft Entra-domein:

Windows 10 versie 2004 of hoger.

Volledig gepatchte domeinservers met Windows Server 2016 of 2019.

Nieuwste versie van Microsoft Entra Verbinding maken.

Windows 10-ondersteuning inschakelen

Voor het inschakelen van Windows 10-aanmelding met FIDO2-beveiligingssleutels moet u de functionaliteit van de referentieprovider inschakelen in Windows 10. Kies een van de volgende opties:

Referentieprovider inschakelen met Microsoft Intune

- U wordt aangeraden Microsoft Intune-implementatie te implementeren.

De referentieprovider inschakelen met een inrichtingspakket

- Als de implementatie van Microsoft Intune niet mogelijk is, moeten beheerders op elke computer een pakket implementeren om de functionaliteit van de referentieprovider in te schakelen. De pakketinstallatie kan worden uitgevoerd door een van de volgende opties:

- Groepsbeleid of Configuration Manager

- Lokale installatie op een Windows 10-machine

- Als de implementatie van Microsoft Intune niet mogelijk is, moeten beheerders op elke computer een pakket implementeren om de functionaliteit van de referentieprovider in te schakelen. De pakketinstallatie kan worden uitgevoerd door een van de volgende opties:

De referentieprovider inschakelen met groepsbeleid

- Alleen ondersteund voor hybride apparaten van Microsoft Entra.

On-premises integratie inschakelen

Volg de stappen in het artikel Aanmelden zonder wachtwoord met een beveiligingssleutel inschakelen voor on-premises resources (preview).

Belangrijk

Deze stappen moeten ook worden voltooid voor alle hybride apparaten van Microsoft Entra om fido2-beveiligingssleutels te gebruiken voor aanmelding bij Windows 10.

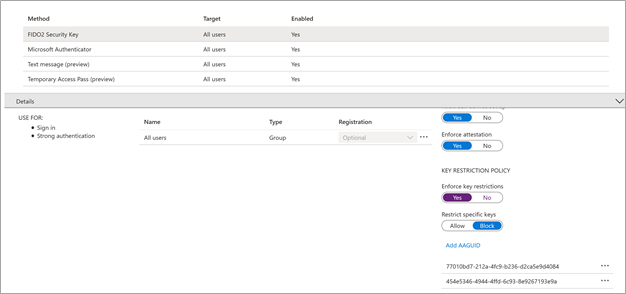

Sleutelbeperkingsbeleid

Wanneer u de beveiligingssleutel implementeert, kunt u desgewenst het gebruik van FIDO2-sleutels beperken tot specifieke fabrikanten die door uw organisatie zijn goedgekeurd. Voor het beperken van sleutels is de Authenticator Attestation GUID (AAGUID) vereist. U kunt de AAGUID op twee manieren verkrijgen.

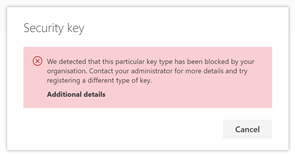

Als de beveiligingssleutel is beperkt en de gebruiker probeert de FIDO2-beveiligingssleutel te registreren, wordt de volgende fout weergegeven:

Als de AAGUID is beperkt nadat de gebruiker de beveiligingssleutel heeft geregistreerd, wordt het volgende bericht weergegeven:

*FIDO2-sleutel geblokkeerd door sleutelbeperkingsbeleid

Aanmelden met FIDO2-beveiligingssleutel implementeren

Volg de stappen in het artikel Aanmelden zonder wachtwoord met een beveiligingssleutel inschakelen om de FIDO2-beveiligingssleutel in te schakelen als verificatiemethode zonder wachtwoord in uw organisatie.

Beveiligingssleutels testen

Hier volgen de voorbeeldtestcases voor verificatie zonder wachtwoord met beveiligingssleutels.

Fido-aanmelding zonder wachtwoord bij Windows 10-apparaten die zijn toegevoegd aan Microsoft Entra

| Scenario (Windows-build) | Verwachte resultaten |

|---|---|

| De gebruiker kan een FIDO2-apparaat registreren (1809) | De gebruiker kan een FIDO2-apparaat registreren via Instellingen > Accounts > aanmeldingsopties > Beveiligingssleutel |

| De gebruiker kan een FIDO2-apparaat opnieuw instellen (1809) | De gebruiker kan een FIDO2-apparaat opnieuw instellen met behulp van software van de fabrikant |

| De gebruiker kan zich aanmelden met een FIDO2-apparaat (1809) | De gebruiker kan Beveiligingssleutel selecteren in het aanmeldingsvenster en zich aanmelden. |

| De gebruiker kan een FIDO2-apparaat registreren (1903) | De gebruiker kan een FIDO2-apparaat registreren via Instellingen > Accounts > aanmeldingsopties > Beveiligingssleutel |

| De gebruiker kan een FIDO2-apparaat opnieuw instellen (1903) | De gebruiker kan een FIDO2-apparaat opnieuw instellen via Instellingen > Accounts > aanmeldingsopties > Beveiligingssleutel |

| De gebruiker kan zich aanmelden met een FIDO2-apparaat (1903) | De gebruiker kan Beveiligingssleutel selecteren in het aanmeldingsvenster en zich aanmelden. |

Fido-aanmelding zonder wachtwoord bij Microsoft Entra-web-apps

| Scenario | Verwachte resultaten |

|---|---|

| De gebruiker kan een FIDO2-apparaat registreren bij aka.ms/mysecurityinfo met behulp van Microsoft Edge | De registratie zou moeten lukken |

| De gebruiker kan een FIDO2-apparaat registreren bij aka.ms/mysecurityinfo met behulp van Firefox | De registratie zou moeten lukken |

| De gebruiker kan zich online aanmelden bij OneDrive met behulp van een FIDO2-apparaat en Microsoft Edge | Het aanmelden zou moeten lukken |

| De gebruiker kan zich online aanmelden bij OneDrive met behulp van een FIDO2-apparaat en Firefox | Het aanmelden zou moeten lukken |

| Test het terugdraaien van FIDO2-apparaatregistratie door FIDO2-beveiligingssleutels uit te schakelen in het venster Verificatiemethode in het Microsoft Entra-beheercentrum | Gebruikers doen het volgende: |

Problemen met aanmelding met een beveiligingssleutel oplossen

| Scenario | Oplossing |

|---|---|

| De gebruiker kan geen gecombineerde registratie uitvoeren. | Zorg ervoor dat gecombineerde registratie is ingeschakeld. |

| De gebruiker kan geen beveiligingssleutel toevoegen aan de beveiligingsinstellingen. | Zorg ervoor dat er beveiligingssleutels zijn ingeschakeld. |

| De gebruiker kan geen beveiligingssleutel toevoegen aan Windows 10-aanmeldingsopties. | Zorg ervoor dat beveiligingssleutels voor Windows-aanmelding zijn ingeschakeld |

| Foutbericht: Er is vastgesteld dat deze browser of dit besturingssysteem geen FIDO2-beveiligingssleutels ondersteunt. | FIDO2-beveiligingsapparaten zonder wachtwoord kunnen alleen worden geregistreerd in ondersteunde browsers (Microsoft Edge, Firefox versie 67) in Windows 10 versie 1809 of hoger. |

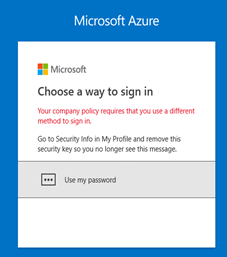

| Foutbericht: Uw bedrijfsbeleid vereist dat u een andere methode voor aanmelding gebruikt. | Zorg ervoor dat er beveiligingssleutels zijn ingeschakeld in de tenant. |

| De gebruiker kan mijn beveiligingssleutel niet beheren in Windows 10 versie 1809 | Voor versie 1809 moet u de beheersoftware voor beveiligingssleutels van de leverancier van de FIDO2-sleutel gebruiken. Neem contact op met de leverancier voor ondersteuning. |

| Ik denk dat mijn FIDO2-beveiligingssleutel defect is. Hoe kan ik dat testen? | Ga naar https://webauthntest.azurewebsites.net/, voer referenties voor een testaccount in, sluit de verdachte beveiligingssleutel aan, selecteer rechtsboven in het scherm de knop +, selecteer Maken en doorloop het maakproces. Als dit scenario mislukt, is uw apparaat mogelijk defect. |

Verificatie zonder wachtwoord beheren

Als u de verificatiemethoden zonder wachtwoord van uw gebruiker wilt beheren in het Microsoft Entra-beheercentrum, selecteert u uw gebruikersaccount en selecteert u vervolgens Verificatiemethoden.

Microsoft Graph API's

U kunt de verificatiemethoden zonder wachtwoord ook beheren met behulp van de API voor verificatiemethoden in Microsoft Graph. Voorbeeld:

U kunt details van de FIDO2-beveiligingssleutel van een gebruiker ophalen en deze verwijderen als de gebruiker de sleutel is verloren.

U kunt details van een registratie van de Authenticator-app van een gebruiker ophalen en deze verwijderen als de gebruiker de telefoon is verloren.

Beheer uw beleidsregels voor verificatiemethoden voor beveiligingssleutels en de Authenticator-app.

Zie het overzicht van de API voor Microsoft Entra-verificatiemethoden voor meer informatie over welke verificatiemethoden kunnen worden beheerd in Microsoft Graph.

Terugdraaiactie

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Hoewel verificatie zonder wachtwoord een lichte functie is met minimale gevolgen voor eindgebruikers, kan het nodig zijn deze terug te draaien.

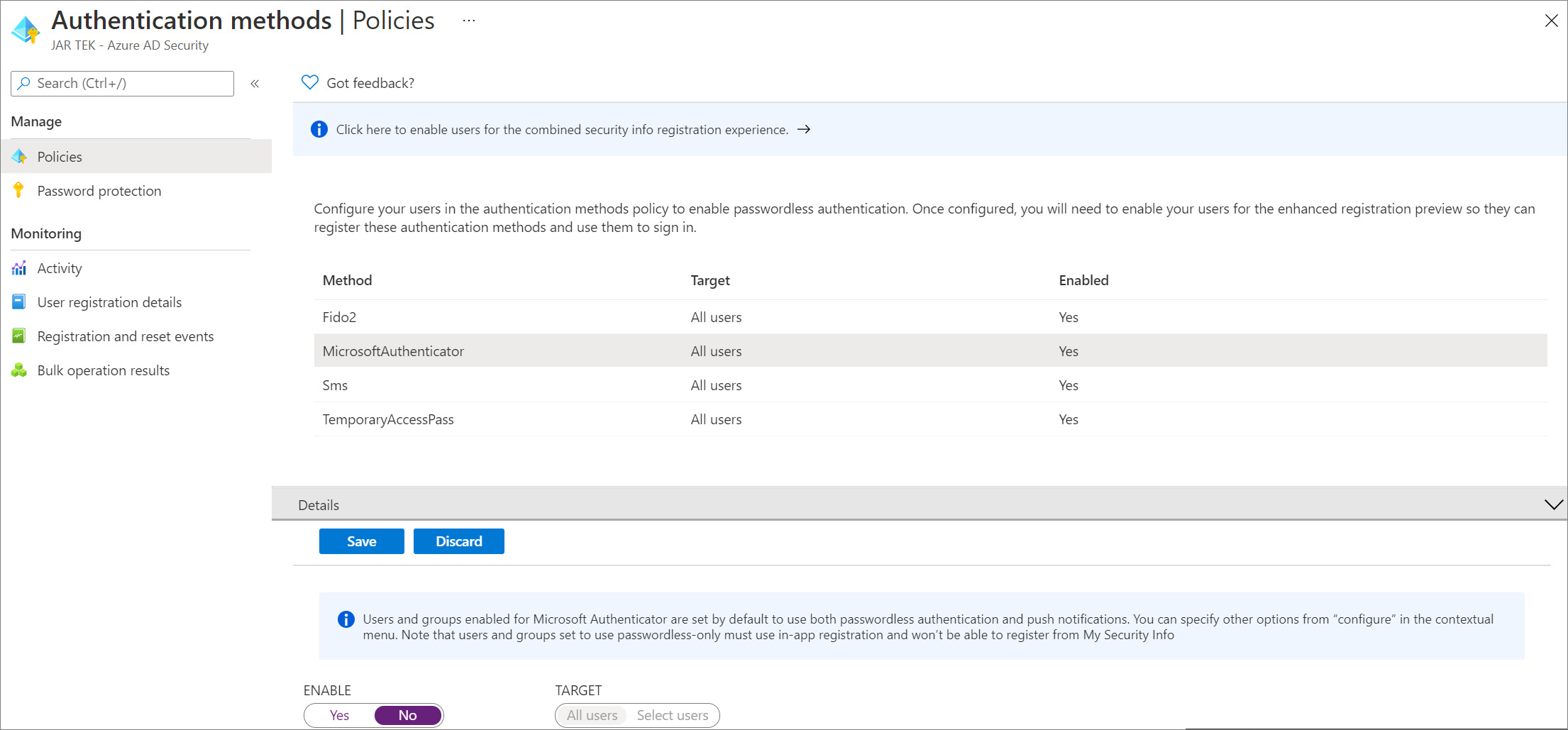

Voor terugdraaien moet de beheerder zich aanmelden bij het Microsoft Entra-beheercentrum, de gewenste sterke verificatiemethoden selecteren en de optie Inschakelen wijzigen in Nee. Met dit proces wordt de functionaliteit zonder wachtwoord uitgeschakeld voor alle gebruikers.

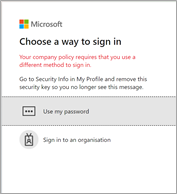

Gebruikers die al FIDO2-beveiligingsapparaten hebben geregistreerd, wordt gevraagd het beveiligingsapparaat te gebruiken bij hun volgende aanmelding. Dan krijgen ze de volgende fout:

Rapportage en bewaking

Microsoft Entra ID bevat rapporten die technische en zakelijke inzichten bieden. Zorg ervoor dat eigenaren van uw bedrijf en technische toepassingen eigenaar worden van deze rapporten en deze gebruiken op basis van de vereisten van uw organisatie.

De volgende tabel bevat enkele voorbeelden van gebruikelijke rapportagescenario's:

| beheer risico's. | Productiviteit verhogen | Governance en naleving | other |

|---|---|---|---|

| Rapporttypen | Verificatiemethoden: gebruikers die zijn geregistreerd voor gecombineerde beveiligingsregistratie | Verificatiemethoden: gebruikers die zijn geregistreerd voor app-meldingen | Aanmeldingen: controleren wie toegang tot de tenant heeft en hoe |

| Mogelijke acties | Doelgebruikers die nog niet zijn geregistreerd | Ingebruikname van de Authenticator-app of beveiligingssleutels stimuleren | De toegang intrekken of aanvullende beveiligingsbeleidsregels afdwingen voor beheerders |

Gebruik en inzichten bijhouden

Microsoft Entra ID voegt vermeldingen toe aan de auditlogboeken wanneer:

Een beheerder brengt wijzigingen aan in de sectie Verificatiemethoden.

Een gebruiker wijzigt elk soort wijziging in zijn referenties in Microsoft Entra-id.

Een gebruiker schakelt zijn of haar account in of uit op een beveiligingssleutel of stelt de tweede factor voor de beveiligingssleutel opnieuw in op de Windows 10-computer. Zie gebeurtenis-id's: 4670 en 5382.

Microsoft Entra ID bewaart de meeste controlegegevens gedurende 30 dagen en maakt de gegevens beschikbaar met behulp van het Microsoft Entra-beheercentrum of de API die u kunt downloaden naar uw analysesystemen. Als u een langere retentie nodig hebt, exporteert en gebruikt u logboeken in een SIEM-hulpprogramma, zoals Microsoft Sentinel, Splunk of Sumo Logic. We raden u een langere retentie aan voor controle, trendanalyse en andere zakelijke behoeften, indien van toepassing

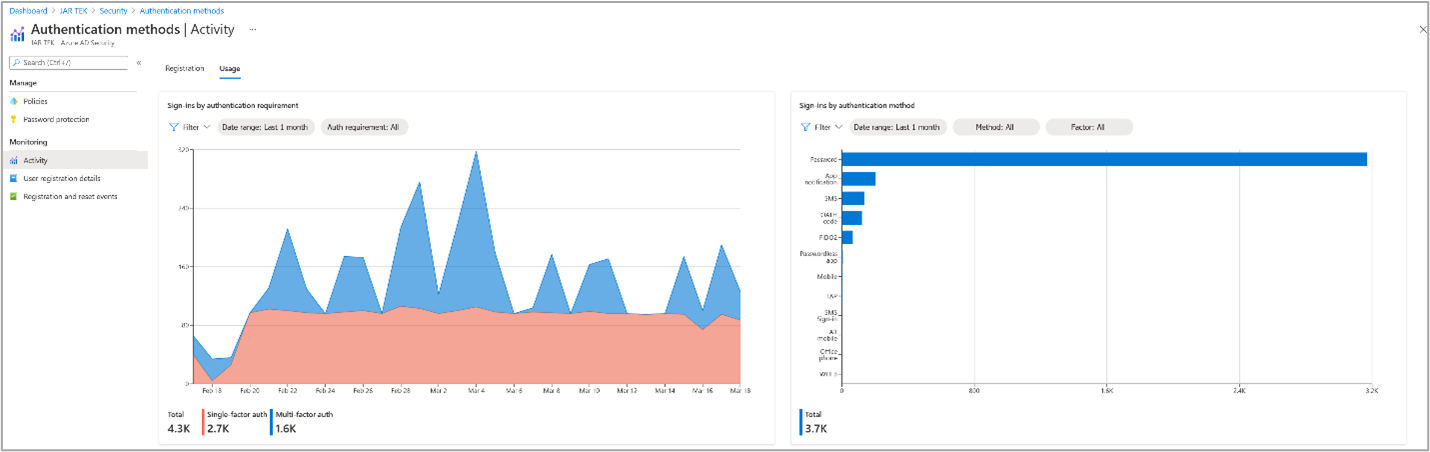

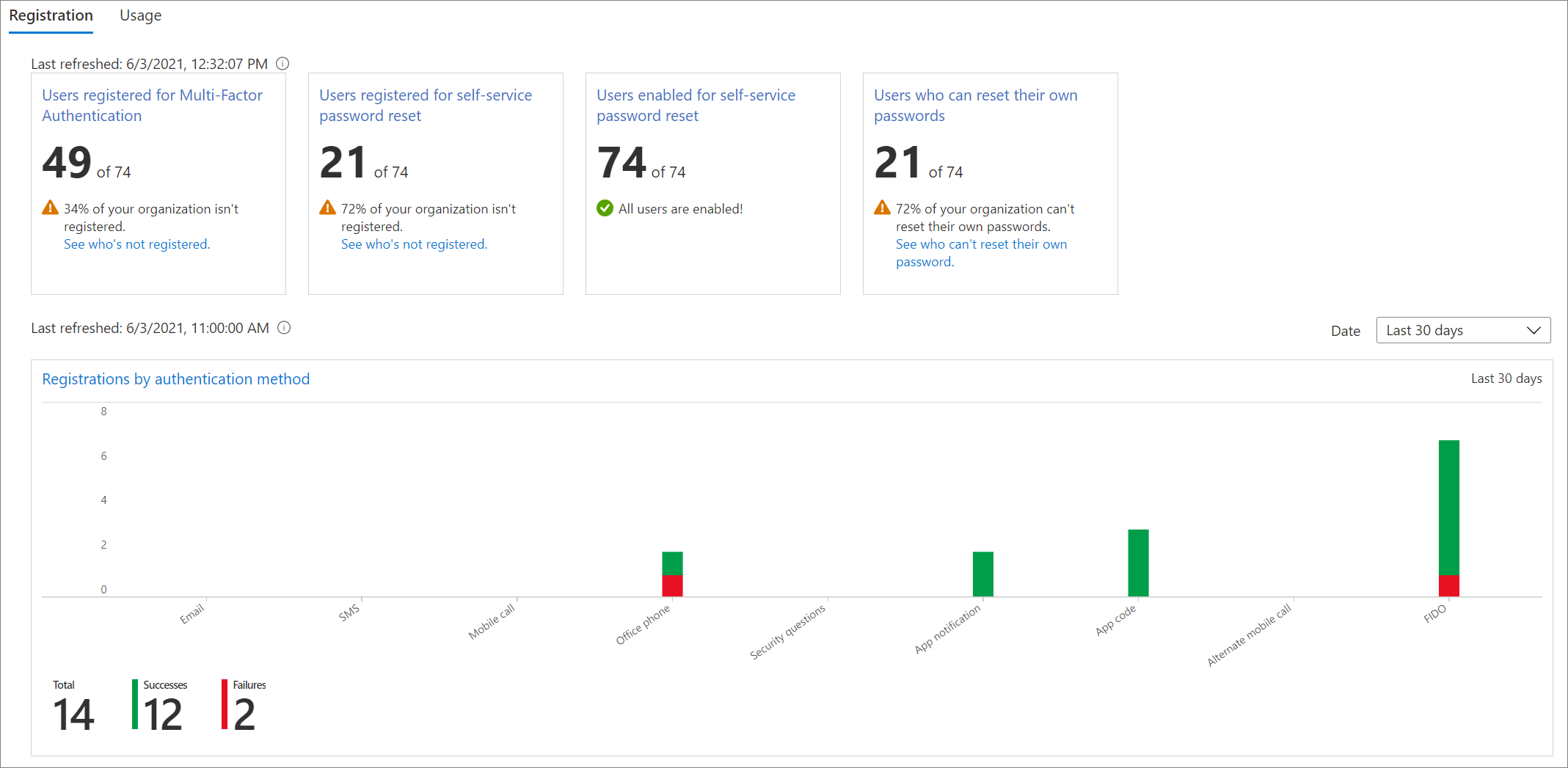

Er zijn twee tabbladen in het activiteitendashboard Verificatiemethoden: Registratie en Gebruik.

Op het tabblad Registratie vindt u het aantal gebruikers die wachtwoordloze verificatie en andere verificatiemethoden kunnen uitvoeren. Op dit tabblad worden twee grafieken weergegeven:

Geregistreerde gebruikers per verificatiemethode.

Recente registraties per verificatiemethode.

Op het tabblad Gebruik vindt u de aanmeldingen per verificatiemethode.

Zie Geregistreerde verificatiemethoden en -gebruik bijhouden in de Microsoft Entra-organisatie voor meer informatie.

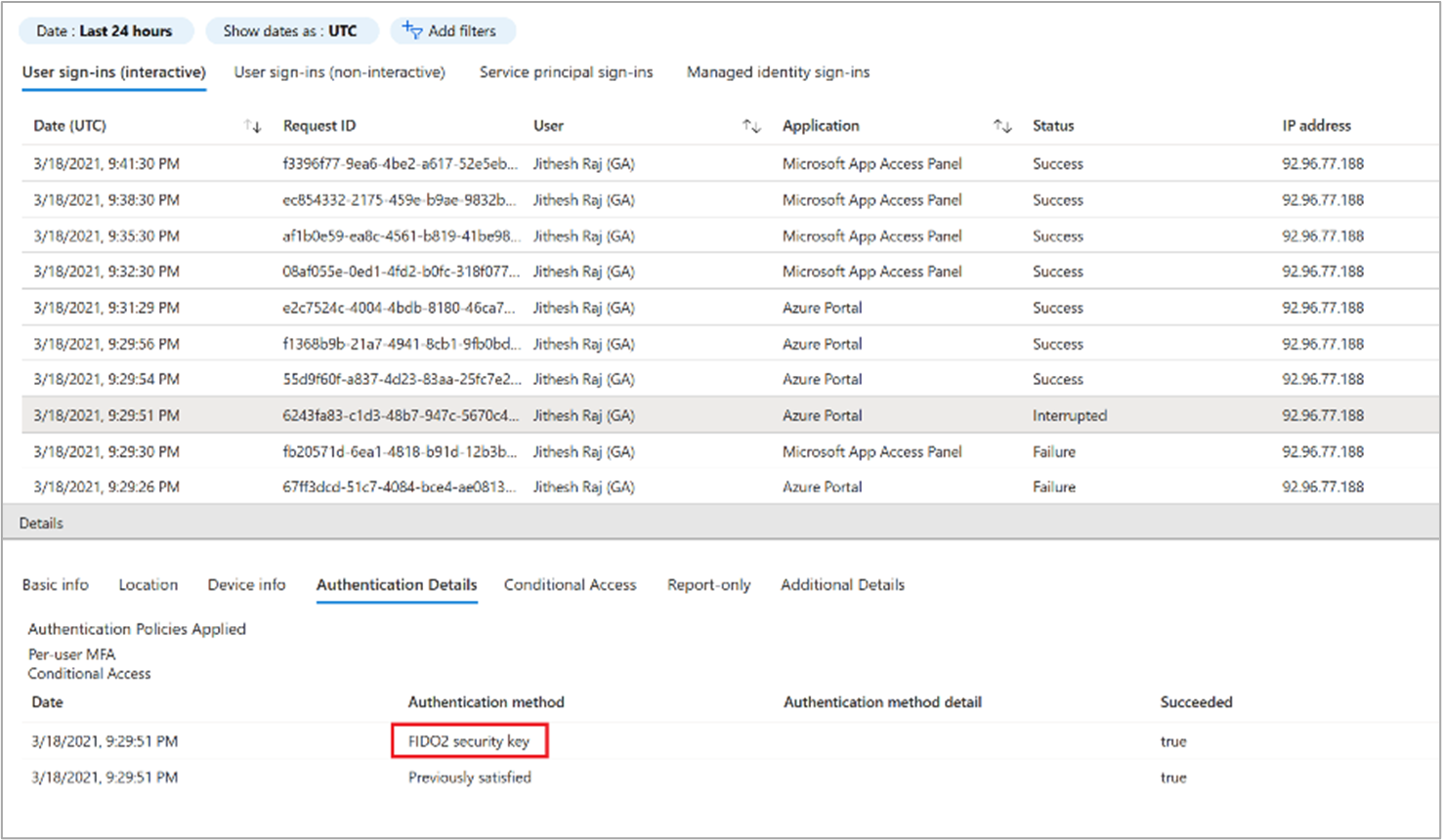

Rapporten voor aanmeldactiviteit

Gebruik het rapport voor aanmeldactiviteit om de verificatiemethoden bij te houden die worden gebruikt voor aanmelding bij de verschillende toepassingen.

Selecteer de gebruikersrij en selecteer vervolgens het tabblad Verificatiedetails om te bekijken welke verificatiemethode is gebruikt voor welke aanmeldactiviteit.