Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of mappen te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen om mappen te wijzigen.

In dit artikel wordt de beveiligingsarchitectuur beschreven van de onderdelen van SQL Server die zijn ingeschakeld door Azure Arc.

Raadpleeg overzicht voor achtergrondinformatie over SQL Server die is ingeschakeld door Azure Arc | SQL Server ingeschakeld door Azure Arc.

Agent en extensie

De belangrijkste softwareonderdelen voor SQL Server die door Azure Arc zijn ingeschakeld, zijn:

- Azure Connected Machine-agent

- Azure-extensie voor SQL Server

De Azure Connected Machine-agent verbindt servers met Azure. De Azure-extensie voor SQL Server verzendt gegevens naar Azure over SQL Server en haalt opdrachten op uit Azure via een Azure Relay-communicatiekanaal om actie te ondernemen op een SQL Server-exemplaar. Samen kunt u met de agent en de extensie uw exemplaren en databases beheren die zich ergens buiten Azure bevinden. Een exemplaar van SQL Server met de agent en de extensie wordt ingeschakeld door Azure Arc.

De agent en de extensie maken veilig verbinding met Azure om communicatiekanalen tot stand te brengen met door Microsoft beheerde Azure-services. De agent kan communiceren via:

- Een configureerbare HTTPS-proxyserver via Azure Express Route

- Azure Private Link

- Internet met of zonder een HTTPS-proxyserver

Raadpleeg de documentatie voor de Connected Machine-agent voor meer informatie:

Voor het verzamelen en rapporteren van gegevens is voor sommige services de AMA-extensie (Azure Monitoring Agent) vereist. De extensie moet zijn verbonden met een Azure Log Analytics. De twee services waarvoor de AMA is vereist, zijn:

- Microsoft Defender voor Cloud

- Evaluatie van best practices voor SQL Server

Met de Azure-extensie voor SQL Server kunt u configuratiewijzigingen op host- of besturingssysteemniveau (bijvoorbeeld Windows Server-failovercluster) detecteren voor alle SQL Server-exemplaren op een gedetailleerd niveau. Voorbeeld:

- Instanties van de SQL Server-engine op een hostcomputer

- Databases binnen een SQL Server-exemplaar

- Beschikbaarheidsgroepen

Met De Azure-extensie voor SQL Server kunt u de SQL Server-exemplaren centraal beheren, beveiligen en beheren door gegevens te verzamelen voor taken zoals inventaris, bewaking en andere taken. Bekijk het verzamelen en rapporteren van gegevens voor een volledige lijst met verzamelde gegevens.

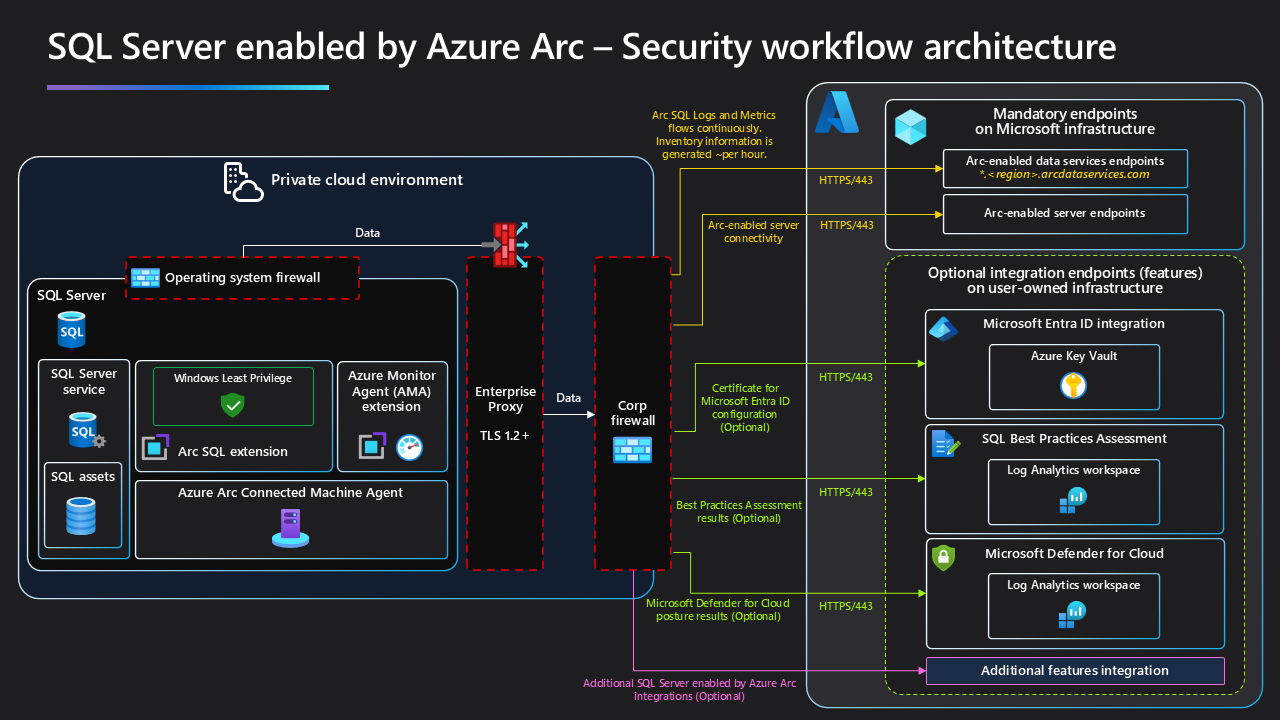

In het volgende diagram ziet u de architectuur van SQL Server met Azure Arc.

Opmerking

Als u dit architectuurdiagram in hoge resolutie wilt downloaden, gaat u naar Jumpstart Gems.

Onderdeel

Een exemplaar van SQL Server dat is ingeschakeld door Azure Arc, bevat geïntegreerde onderdelen en services die op uw server worden uitgevoerd en waarmee u verbinding kunt maken met Azure. Naast de agentservices bevat een exemplaar dat is ingeschakeld de onderdelen die in deze sectie worden vermeld.

Hulpbronnenleveranciers

Een resourceprovider (RP) maakt een set REST-bewerkingen beschikbaar die functionaliteit voor een specifieke Azure-service mogelijk maken via de ARM-API.

Registreer de volgende 2 RPs om de Azure-extensie voor SQL Server te laten functioneren:

-

Microsoft.HybridComputeRP: Beheert de levenscyclus van Server-resources met Azure Arc, waaronder extensie-installaties, uitvoering van opdrachten voor verbonden machines en voert andere beheertaken uit. -

Microsoft.AzureArcDataRP: Beheert de levenscyclus van SQL Server die is ingeschakeld door Azure Arc-resources op basis van de inventaris- en gebruiksgegevens die worden ontvangen van de Azure-extensie voor SQL Server.

Azure Arc-gegevensverwerkingsservice

Azure Arc Data Processing Service (DPS) is een Azure-service die de gegevens ontvangt over SQL Server die wordt geleverd door de Azure-extensie voor SQL Server op een met Arc verbonden server. DPS voert de volgende taken uit:

- Hiermee worden de inventarisgegevens verwerkt die worden verzonden naar het regionale eindpunt door de Azure-extensie voor SQL Server en worden de SqlServerInstance-resources dienovereenkomstig bijgewerkt via de ARM-API en Microsoft.AzureArcData RP.

- Hiermee worden de gebruiksgegevens verwerkt die worden verzonden naar het regionale eindpunt door de Azure-extensie voor SQL Server en worden de factureringsaanvragen verzonden naar de Azure Commerce-service.

- Bewaakt de door de gebruiker gemaakte fysieke SQL Server-licentieresources in ARM en verzendt de factureringsaanvragen naar de Azure Commerce-service op basis van de licentiestatus.

SQL Server die is ingeschakeld door Azure Arc vereist een uitgaande verbinding van de Azure-extensie voor SQL Server in de agent naar DPS (*.<region>.arcdataservices.com TCP-poort 443). Raadpleeg Connect to Azure Arc-gegevensverwerkingsservice voor specifieke communicatievereisten.

Inzetter

Deployer start de Azure-extensie voor SQL Server op tijdens de eerste installatie en configuratie-updates.

Azure-extensie voor SQL Server-service

Azure-extensie voor SQL Server-service wordt uitgevoerd op de achtergrond op de hostserver. De serviceconfiguratie is afhankelijk van het besturingssysteem:

Besturingssysteem: Windows

- Servicenaam: Microsoft SQL Server Extension Service

- Weergavenaam: Microsoft SQL Server Extensiedienst

- Wordt uitgevoerd als: Lokaal systeem

-

Locatie van logboek:

C:/ProgramData/GuestConfig/extension_logs/Microsoft.AzureData.WindowsAgent.SqlServer

Besturingssysteem: Linux

- Servicenaam: SqlServerExtension

- Weergavenaam: Azure SQL Server Extension Service

- Wordt uitgevoerd als: Root

-

Locatie van logboek:

/var/lib/GuestConfig/extension_logs/Microsoft.AzureData.LinuxAgent.SqlServer-<Version>/

Functionaliteit

Een exemplaar van SQL Server dat door Azure Arc is ingeschakeld, voert de volgende taken uit:

Inventariseer alle SQL Server-exemplaren, -databases en -beschikbaarheidsgroepen

Elk uur uploadt de Azure-extensie voor de SQL Server-service een inventaris naar de gegevensverwerkingsservice. De inventaris bevat SQL Server-exemplaren, AlwaysOn-beschikbaarheidsgroepen en databasemetagegevens.

Gebruik uploaden

Elke 12 uur uploadt de Azure-extensie voor de SQL Server-service gebruiksgegevens naar de gegevensverwerkingsservice.

Serverbeveiliging met Arc

Raadpleeg het overzicht van de beveiliging van Arc-enabled Servers voor specifieke informatie over het installeren, beheren en configureren van Azure Arc-enabled Servers.

SQL Server ingeschakeld door Azure Arc-beveiliging

Azure-extensie voor SQL Server-onderdelen

De Azure-extensie voor SQL Server bestaat uit twee hoofdonderdelen, de deployer en de extensieservice.

De Deployer

De Deployer bootstrapt de extensie tijdens de eerste installatie en omdat nieuwe SQL Server-exemplaren zijn geïnstalleerd of functies zijn ingeschakeld/uitgeschakeld. Tijdens de installatie, update of verwijdering voert de Arc-agent die wordt uitgevoerd op de hostserver de Deployer uit om bepaalde acties uit te voeren:

- Installeren

- Inschakelen

- bijwerken

- Uitschakelen

- Deïnstalleren

De deployer wordt uitgevoerd in de context van de Azure Connected Machine-agentservice en wordt daarom uitgevoerd als Local System.

De Voorlichtingsdienst

De Extensieservice verzamelt inventaris- en databasemetagegevens (alleen Windows) en uploadt deze elk uur naar Azure. Het wordt uitgevoerd als Local System in Windows of root op Linux. De Extensieservice biedt verschillende functies als onderdeel van de SQL Server-service met Arc.

Uitvoeren met minimale bevoegdheden

U kunt de Extensieservice zo configureren dat deze wordt uitgevoerd met minimale bevoegdheden. Raadpleeg Minimale bevoegdheden inschakelen voor meer informatie over het configureren van de modus minimale bevoegdheden.

Wanneer deze is geconfigureerd voor minimale bevoegdheden, wordt de Extensieservice uitgevoerd als het NT Service\SQLServerExtension serviceaccount.

Het NT Service\SQLServerExtension account is een lokaal Windows-serviceaccount:

- Gemaakt en beheerd door de Azure-extensie voor SQL Server Deployer wanneer de optie voor minimale bevoegdheden is ingeschakeld.

- De minimaal vereiste machtigingen en bevoegdheden verleend om de Azure-extensie voor SQL Server-service uit te voeren op het Windows-besturingssysteem. Het heeft alleen toegang tot mappen en directories die worden gebruikt voor het lezen en opslaan van configuraties of voor het schrijven van logboeken.

- Toestemming verleend om verbinding te maken en query's uit te voeren in SQL Server met een nieuwe aanmelding, specifiek voor het Azure-extensieaccount voor SQL Server-serviceaccounts waarvoor de minimale machtigingen zijn vereist. Minimale machtigingen zijn afhankelijk van de ingeschakelde functies.

- Bijgewerkt wanneer machtigingen niet meer nodig zijn. Machtigingen worden bijvoorbeeld ingetrokken wanneer u een functie uitschakelt, de configuratie van minimale bevoegdheden uitschakelt of de Azure-extensie voor SQL Server verwijdert. Intrekking zorgt ervoor dat er geen machtigingen meer nodig zijn nadat ze niet meer nodig zijn.

Zie Windows-serviceaccounts en -machtigingen configureren voor een volledige lijst met machtigingen.

Extensie voor cloudcommunicatie

Voor SQL Server met Arc is een uitgaande verbinding met Azure Arc-gegevensverwerkingsservice vereist.

Elke virtuele of fysieke server moet communiceren met Azure. Met name moeten ze verbinding maken met:

- URL:

*.<region>.arcdataservices.com- Gebruik voor de regio's van de Amerikaanse overheid in Virginia

*.<region>.arcdataservices.azure.us.

- Gebruik voor de regio's van de Amerikaanse overheid in Virginia

- Poort: 443

- Richting: Uitgaand

- Verificatieprovider: Microsoft Entra-id

Als u het regiosegment van een regionaal eindpunt wilt ophalen, verwijdert u alle spaties uit de naam van de Azure-regio. Bijvoorbeeld, de regio East US 2, de regionnaam is eastus2.

Bijvoorbeeld: *.<region>.arcdataservices.com moet *.eastus2.arcdataservices.com zijn in de regio East US 2.

Raadpleeg Ondersteunde Azure-regio'svoor een lijst met ondersteunde regio's.

Voer deze opdracht uit voor een lijst met alle regio's:

az account list-locations -o table

Beveiligingsaspecten op functieniveau

De verschillende functies en services hebben specifieke beveiligingsconfiguratieaspecten. In deze sectie worden beveiligingsaspecten van de volgende functies besproken:

- Controleactiviteit

- Beoordeling van beste praktijken

- Automatische back-ups

- Microsoft Defender voor de Cloud

- Automatische updates

- Monitor

- Microsoft Entra-id

- Microsoft Purview

Activiteit controleren

U kunt de activiteitenlogboeken openen vanuit het servicemenu voor de SQL Server die is ingeschakeld door azure Arc-resource in Azure Portal. In het activiteitenlogboek worden controlegegevens en wijzigingsgeschiedenis vastgelegd voor SQL Server-resources met Arc in Azure Resource Manager. Raadpleeg Gebruik activiteitenlogboeken met SQL Server dat is ingeschakeld door Azure Arc voor meer informatie.

Evaluatie van best practices

Evaluatie van best practices heeft de volgende vereisten:

Zorg ervoor dat uw Op Windows gebaseerde SQL Server-exemplaar is verbonden met Azure. Volg de instructies in Uw SQL Server automatisch verbinden met Azure Arc.

Opmerking

Evaluatie van best practices is momenteel beperkt tot SQL Server die wordt uitgevoerd op Windows-computers. De evaluatie is momenteel niet van toepassing op SQL Server op Linux-machines.

Als de server als host fungeert voor één SQL Server-exemplaar, moet u ervoor zorgen dat de versie van de Azure-extensie voor SQL Server (

WindowsAgent.SqlServer) 1.1.2202.47 of hoger is.Als de server als host fungeert voor meerdere exemplaren van SQL Server, moet u ervoor zorgen dat de versie van de Azure-extensie voor SQL Server (

WindowsAgent.SqlServer) hoger is dan 1.1.2231.59.Als u de versie van de Azure-extensie voor SQL Server wilt controleren en naar de nieuwste versie wilt bijwerken, raadpleegt u Upgrade-extensies.

Als de server als host fungeert voor een benoemd exemplaar van SQL Server, moet de SQL Server Browser-service worden uitgevoerd.

Een Log Analytics-werkruimte moet zich in hetzelfde abonnement bevinden als uw Azure Arc-ingeschakelde SQL Server-resource.

De gebruiker die de evaluatie van best practices voor SQL Server configureert, moet de volgende machtigingen hebben:

- De rol Log Analytics-bijdrager op de resourcegroep of het abonnement van de Log Analytics-werkruimte.

- Azure Connected Machine Resource Administrator-rol voor de resourcegroep of het abonnement van de Arc-compatibele SQL Server-instantie.

- De rol Bijdrager bewaken voor de resourcegroep of het abonnement van de Log Analytics-werkruimte en voor de resourcegroep of het abonnement van de machine met Azure Arc.

Gebruikers die zijn toegewezen aan ingebouwde rollen, zoals Inzender of Eigenaar, hebben voldoende machtigingen. Raadpleeg Azure-rollen toewijzen met behulp van Azure Portalvoor meer informatie.

De minimale machtigingen die nodig zijn om het evaluatierapport te openen of te lezen, zijn:

- Lezerrol voor de resourcegroep of abonnement van de SQL Server - Azure Arc resource.

- Log Analytics-lezer.

- Lezer voor bewaking in de resourcegroep of het abonnement van de Log Analytics-werkruimte.

Hier volgen meer vereisten voor het openen of lezen van het evaluatierapport:

De ingebouwde SQL Server-aanmelding NT AUTHORITY\SYSTEM moet lid zijn van de SQL Server sysadmin serverrol voor alle SQL Server-exemplaren die op de computer worden uitgevoerd.

Als uw firewall of proxyserver uitgaande connectiviteit beperkt, moet u ervoor zorgen dat Azure Arc via TCP-poort 443 wordt toegestaan voor deze URL's:

global.handler.control.monitor.azure.com*.handler.control.monitor.azure.com<log-analytics-workspace-id>.ods.opinsights.azure.com*.ingest.monitor.azure.com

De evaluatie van best practices van SQL Server maakt gebruik van de Azure Monitor Agent (AMA) om gegevens van uw SQL Server-exemplaren te verzamelen en te analyseren. Als U AMA hebt geïnstalleerd op uw SQL Server-exemplaren voordat u best practices-evaluatie inschakelt, gebruikt de evaluatie dezelfde AMA-agent en proxy-instellingen. Je hoeft verder niets te doen.

Als u AMA niet op uw SQL Server-exemplaren hebt geïnstalleerd, installeert de evaluatie van aanbevolen procedures deze voor u. Bij de evaluatie van best practices worden geen proxy-instellingen voor AMA automatisch ingesteld. U moet AMA opnieuw implementeren met de gewenste proxy-instellingen.

Raadpleeg proxyconfiguratievoor meer informatie over AMA-netwerk- en proxyinstellingen.

Als u de SQL Server-extensie, geïnstalleerd op Arc-ingeschakelde servers, gebruikt om de evaluatie van SQL best practices in of uit te schakelen via een Azure-beleid om de evaluatie op grote schaal mogelijk te maken, moet u een Azure Policy-toewijzing maken. Voor uw abonnement is de roltoewijzing voor Resource Policy Contributor vereist voor de scope die u target. Het bereik kan een abonnement of een resourcegroep zijn.

Als u van plan bent een nieuwe door de gebruiker toegewezen beheerde identiteit te maken, hebt u ook de roltoewijzing Gebruikerstoegangsbeheerder in het abonnement nodig.

Raadpleeg de evaluatie van aanbevolen procedures voor SQL configureren : SQL Server ingeschakeld door Azure Arc voor meer informatie.

Automatische back-ups

De Azure-extensie voor SQL Server kan automatisch een back-up maken van systeem- en gebruikersdatabases op een exemplaar van SQL Server dat is ingeschakeld door Azure Arc. De back-upservice in de Azure-extensie voor SQL Server gebruikt het NT AUTHORITY\SYSTEM account om de back-ups uit te voeren. Als u SQL Server met de minste privileges gebruikt, ingeschakeld door Azure Arc, voert een lokaal Windows-account - NT Service\SQLServerExtension de back-up uit.

Als u de Azure-extensie gebruikt voor SQL Server-versie 1.1.2504.99 of hoger, worden de benodigde machtigingen automatisch aan NT AUTHORITY\SYSTEM verleend. U hoeft geen machtigingen handmatig toe te wijzen.

Als u geen configuratie met minimale bevoegdheden gebruikt, moet de ingebouwde SQL Server-aanmelding NT AUTHORITY\SYSTEM lid zijn van:

-

dbcreatorserverfunctie op serverniveau -

db_backupoperatorrol inmaster,model, ,msdben elke gebruikersdatabase - exclusieftempdb.

Automatische back-ups zijn standaard uitgeschakeld. Nadat de automatische back-ups zijn geconfigureerd, start de Azure-extensie voor de SQL Server-service een back-up naar de standaardback-uplocatie. De back-ups zijn systeemeigen SQL Server-back-ups, dus alle back-upgeschiedenis is beschikbaar in de gerelateerde back-uptabellen in de msdb database.

Microsoft Defender voor Cloud

Voor Microsoft Defender for Cloud moet Azure Monitoring Agent worden geconfigureerd op de server met Arc.

Raadpleeg Microsoft Defender voor Cloud voor meer informatie.

Automatische updates

Automatische updates overschrijven alle vooraf geconfigureerde of op beleid gebaseerde update-instellingen van Microsoft Update die zijn geconfigureerd op de server met Arc.

- Alleen Windows- en SQL Server-updates die zijn gemarkeerd als Belangrijk of Kritiek, worden geïnstalleerd. Andere SQL Server-updates, zoals servicepacks, cumulatieve updates of andere updates die niet zijn gemarkeerd als Belangrijk of Kritiek, moeten handmatig of op andere manieren worden geïnstalleerd. Zie het beveiligingsupdatebeoordelingssysteem (microsoft.com) voor meer informatie over het beveiligingsupdateclassificatiesysteem

- Werkt op het niveau van het hostbesturingssysteem en is van toepassing op alle geïnstalleerde SQL Server-exemplaren

- Momenteel werkt alleen op Windows-hosts. Het configureert Windows Update/Microsoft Update. Dit is de service die uiteindelijk de SQL Server-exemplaren bijwerkt.

Zie Automatische updates configureren voor SQL Server-exemplaren die zijn ingeschakeld voor Azure Arc voor meer informatie.

Beeldscherm

U kunt SQL Server, ingeschakeld door Azure Arc, monitoren met een prestatiedashboard in de Azure Portal. Metrische gegevens over prestaties worden automatisch verzameld uit DMV-gegevenssets (Dynamic Management View) op in aanmerking komende exemplaren van SQL Server die zijn ingeschakeld door Azure Arc en verzonden naar de Azure-telemetriepijplijn voor bijna realtime verwerking. Bewaking is automatisch, ervan uitgaande dat aan alle vereisten wordt voldaan.

Vereisten zijn onder andere:

- De server heeft verbinding met

telemetry.<region>.arcdataservices.comNetwerkvereisten voor meer informatie. - Het licentietype van het SQL Server-exemplaar is ingesteld op

License with Software AssuranceofPay-as-you-go.

Als u het prestatiedashboard in Azure Portal wilt weergeven, moet u een Azure-rol krijgen waaraan de actie Microsoft.AzureArcData/sqlServerInstances/getTelemetry/ is toegewezen. Voor het gemak kunt u de ingebouwde rol Azure Hybrid Database Administrator - Alleen-lezen servicerolgebruiken, waaronder deze actie. Zie Meer informatie over ingebouwde Azure-rollen voor meer informatie.

Details over de functie prestatiedashboard, waaronder het in-/uitschakelen van gegevensverzameling en de gegevens die voor deze functie worden verzameld, vindt u in Monitor in Azure Portal.

Microsoft Entra-id

Microsoft Entra ID is een cloudservice voor identiteits- en toegangsbeheer om toegang tot externe resources mogelijk te maken. Microsoft Entra-verificatie biedt een aanzienlijk verbeterde beveiliging ten opzichte van traditionele verificatie op basis van gebruikersnaam en wachtwoord. SQL Server ingeschakeld door Azure Arc maakt gebruik van Microsoft Entra ID voor verificatie, geïntroduceerd in SQL Server 2022 (16.x). Dit biedt een gecentraliseerde oplossing voor identiteits- en toegangsbeheer voor SQL Server.

SQL Server ingeschakeld door Azure Arc slaat het certificaat op voor Microsoft Entra-id in Azure Key Vault. Raadpleeg voor meer informatie:

- Certificaten vernieuwen

- Microsoft Entra-verificatie voor SQL Server.

- Zelfstudie: Microsoft Entra-verificatie instellen voor SQL Server-

Als u Microsoft Entra ID wilt instellen, volgt u de instructies in de zelfstudie: Microsoft Entra-verificatie instellen voor SQL Server.

Microsoft Purview

Belangrijke vereisten voor het gebruik van Purview:

- Een Azure-account met een actief abonnement.

- Een actief Microsoft Purview-account.

- Machtigingen voor gegevensbronbeheerder en gegevenslezer om een bron te registreren en te beheren in de Microsoft Purview-beheerportal. Zie Toegangsbeheer in de Microsoft Purview-beheerportal voor meer informatie.

- De meest recente zelf-gehoste integratieruntime. Zie Een zelf-hostende Integration Runtime maken en beheren voor meer informatie.

- Voor Azure RBAC moet zowel Microsoft Entra-id als Azure Key Vault zijn ingeschakeld.

Beste praktijken

Implementeer de volgende configuraties om te voldoen aan de huidige aanbevolen procedures voor het beveiligen van exemplaren van SQL Server die zijn ingeschakeld door Azure Arc:

- Schakel de modus met minimale bevoegdheden in.

- Voer de evaluatie van best practices voor SQL uit. Bekijk de evaluatie en pas aanbevelingen toe.

- Schakel Microsoft Entra-verificatie in.

- Schakel Microsoft Defender voor Cloud in en los de problemen op die door Defender voor SQL zijn aangegeven.

- Schakel SQL-verificatie niet in. Deze instelling is standaard uitgeschakeld. Beoordeel SQL Server-beveiligingsbest practices.