Azure Defender for SQL-servers inschakelen op computers

Defender voor SQL beschermt uw IaaS SQL-servers door potentiële beveiligingsproblemen in databases te identificeren en te beperken en afwijkende activiteiten te detecteren die kunnen duiden op bedreigingen voor uw databases.

Defender voor Cloud wordt gevuld met waarschuwingen wanneer verdachte databaseactiviteiten worden gedetecteerd, mogelijk schadelijke pogingen om TOEGANG te krijgen tot OF misbruik te maken van SQL-machines, SQL-injectieaanvallen, afwijkende databasetoegang en querypatronen. De waarschuwingen die door deze typen gebeurtenissen zijn gemaakt, worden weergegeven op de referentiepagina voor waarschuwingen.

Defender voor Cloud maakt gebruik van evaluatie van beveiligingsproblemen om potentiële beveiligingsproblemen te detecteren, bij te houden en te helpen. Evaluatiescans bieden een overzicht van de beveiligingsstatus van uw SQL-machines en geven details van eventuele beveiligingsresultaten.

Meer informatie over evaluatie van beveiligingsproblemen voor Azure SQL-servers op computers.

Defender voor SQL-servers op computers beveiligt uw SQL-servers die worden gehost in Azure, meerdere clouds en zelfs on-premises machines.

Meer informatie over SQL Server op virtuele machines.

Voor on-premises SQL-servers vindt u meer informatie over SQL Server die is ingeschakeld door Azure Arc en hoe u de Log Analytics-agent installeert op Windows-computers zonder Azure Arc.

Voor SQL-servers met meerdere clouds:

Uw GCP-project koppelen met Microsoft Defender for Cloud

Notitie

U moet databasebeveiliging inschakelen voor uw SQL-servers met meerdere clouds via de AWS-connector of de GCP-connector.

Beschikbaarheid

| Aspect | DETAILS |

|---|---|

| Releasestatus: | Algemene beschikbaarheid (GA) |

| Prijzen: | Microsoft Defender voor SQL-servers op computers worden gefactureerd zoals wordt weergegeven op de pagina met prijzen |

| Beveiligde SQL-versies: | SQL Server-versie: 2012, 2014, 2016, 2017, 2019, 2022 - SQL op virtuele Azure-machines - SQL Server op servers met Azure Arc |

| Clouds: |

Defender voor SQL inschakelen op niet-Azure-machines met behulp van de AMA-agent

Vereisten voor het inschakelen van Defender voor SQL op niet-Azure-machines

Een actief Azure-abonnement.

Machtigingen van abonnementseigenaar voor het abonnement waarin u het beleid wilt toewijzen.

VEREISTEN voor SQL Server op computers:

- Machtigingen: de Windows-gebruiker die de SQL-server gebruikt, moet de rol Sysadmin in de database hebben.

- Extensies: De volgende extensies moeten worden toegevoegd aan de acceptatielijst:

- Defender voor SQL (IaaS en Arc):

- Uitgever: Microsoft.Azure.AzureDefenderForSQL

- Type: AdvancedThreatProtection.Windows

- SQL IaaS-extensie (IaaS):

- Uitgever: Microsoft.SqlServer.Management

- Type: SqlIaaSAgent

- SQL IaaS-extensie (Arc):

- Uitgever: Microsoft.AzureData

- Type: WindowsAgent.SqlServer

- AMA-extensie (IaaS en Arc):

- Uitgever: Microsoft.Azure.Monitor

- Type: AzureMonitorWindowsAgent

- Defender voor SQL (IaaS en Arc):

Naamconventies in de acceptatielijst voor weigeren van beleid

Defender voor SQL gebruikt de volgende naamconventie bij het maken van onze resources:

- DCR:

MicrosoftDefenderForSQL--dcr - DCRA:

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - Resourcegroep:

DefaultResourceGroup- - Log Analytics-werkruimte:

D4SQL--

- DCR:

Defender voor SQL maakt gebruik van MicrosoftDefenderForSQL als een gemaakteBy-databasetag .

Stappen voor het inschakelen van Defender voor SQL op niet-Azure-machines

Sql Server verbinden met Azure Arc. Raadpleeg de volgende documentatie voor meer informatie over de ondersteunde besturingssystemen, connectiviteitsconfiguratie en vereiste machtigingen:

Zodra Azure Arc is geïnstalleerd, wordt de Azure-extensie voor SQL Server automatisch geïnstalleerd op de databaseserver. Zie Automatische verbinding beheren voor SQL Server ingeschakeld door Azure Arc voor meer informatie.

Defender voor SQL inschakelen

Meld u aan bij het Azure-portaal.

Zoek en selecteer Microsoft Defender voor Cloud.

Selecteer omgevingsinstellingen in het menu Defender voor Cloud.

Selecteer het betreffende abonnement.

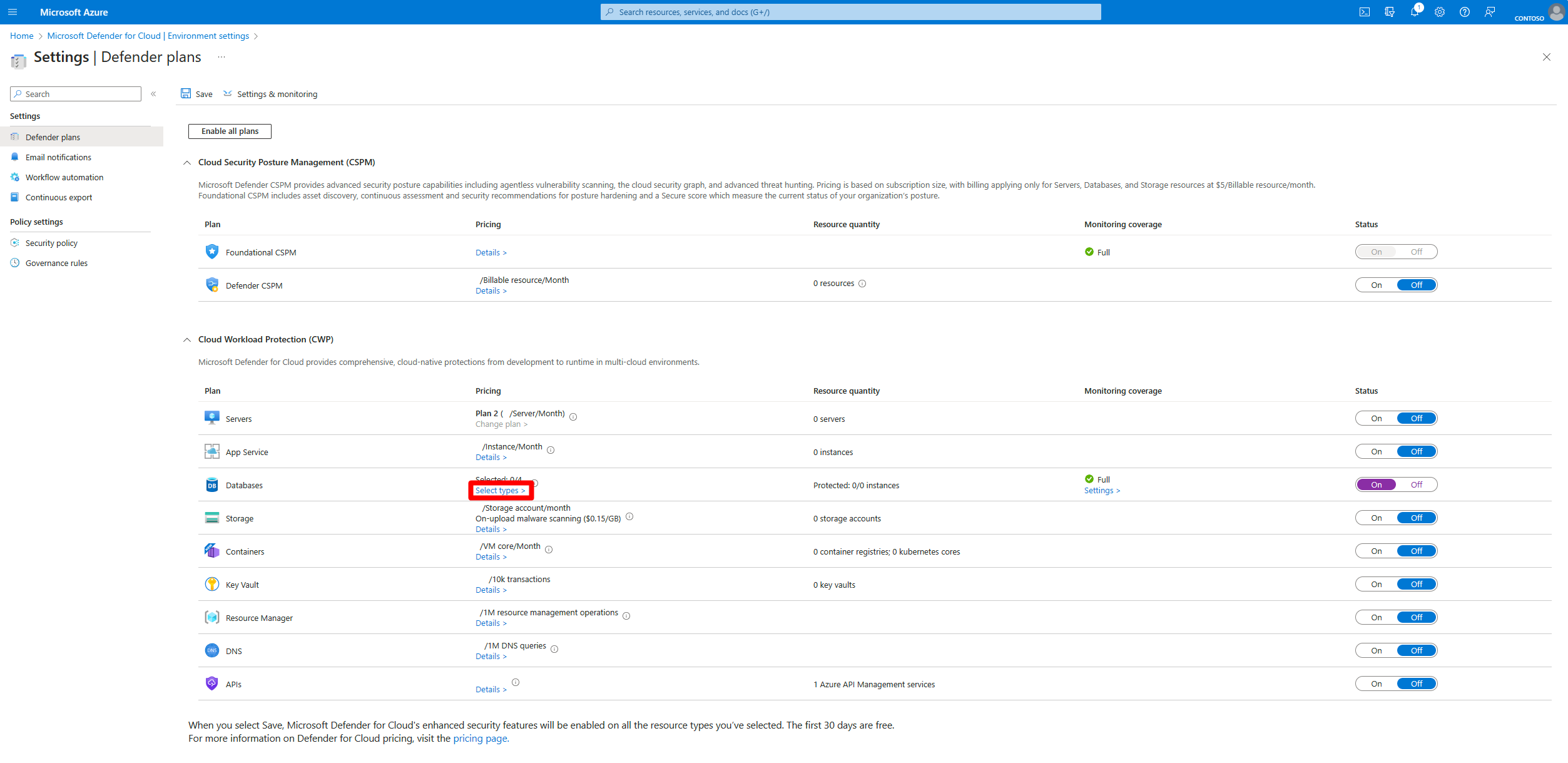

Zoek op de pagina Defender-abonnementen het databasesplan en selecteer Typen selecteren.

Schakel in het selectievenster Resourcetypen de SQL-servers op computers in op Aan.

Selecteer Doorgaan.

Selecteer Opslaan.

Zodra dit is ingeschakeld, gebruiken we een van de volgende beleidsinitiatieven:

- Configureer SQL-VM's en SQL-servers met Arc om Microsoft Defender voor SQL en AMA te installeren met een Log Analytics-werkruimte (LAW) voor een standaardWET. Hiermee worden resourcesgroepen gemaakt met regels voor gegevensverzameling en een standaard Log Analytics-werkruimte. Zie het overzicht van de Log Analytics-werkruimte voor meer informatie over de Log Analytics-werkruimte.

- Configureer SQL-VM's en SQL-servers met Arc om Microsoft Defender voor SQL en AMA te installeren met een door de gebruiker gedefinieerde WET. Hiermee maakt u een resourcegroep met regels voor gegevensverzameling en een aangepaste Log Analytics-werkruimte in de vooraf gedefinieerde regio. Tijdens dit proces installeren we de Azure-bewakingsagent. Zie de vereisten voor De Azure Monitor-agent voor meer informatie over de opties voor het installeren van de AMA-agent.

Voor het voltooien van het installatieproces is een herstart van de SQL-server (instantie) nodig voor versies 2017 en ouder.

Defender voor SQL inschakelen op virtuele Azure-machines met behulp van de AMA-agent

Vereisten voor het inschakelen van Defender voor SQL op virtuele Azure-machines

- Een actief Azure-abonnement.

- Machtigingen van abonnementseigenaar voor het abonnement waarin u het beleid wilt toewijzen.

- VEREISTEN voor SQL Server op computers:

- Machtigingen: de Windows-gebruiker die de SQL-server gebruikt, moet de rol Sysadmin in de database hebben.

- Extensies: De volgende extensies moeten worden toegevoegd aan de acceptatielijst:

- Defender voor SQL (IaaS en Arc):

- Uitgever: Microsoft.Azure.AzureDefenderForSQL

- Type: AdvancedThreatProtection.Windows

- SQL IaaS-extensie (IaaS):

- Uitgever: Microsoft.SqlServer.Management

- Type: SqlIaaSAgent

- SQL IaaS-extensie (Arc):

- Uitgever: Microsoft.AzureData

- Type: WindowsAgent.SqlServer

- AMA-extensie (IaaS en Arc):

- Uitgever: Microsoft.Azure.Monitor

- Type: AzureMonitorWindowsAgent

- Defender voor SQL (IaaS en Arc):

- Omdat we een resourcegroep maken in VS - oost, moet deze regio zijn toegestaan of kan het installatieproces niet worden voltooid door Defender voor SQL.

Stappen voor het inschakelen van Defender voor SQL op virtuele Azure-machines

Meld u aan bij het Azure-portaal.

Zoek en selecteer Microsoft Defender voor Cloud.

Selecteer omgevingsinstellingen in het menu Defender voor Cloud.

Selecteer het betreffende abonnement.

Zoek op de pagina Defender-abonnementen het databasesplan en selecteer Typen selecteren.

Schakel in het selectievenster Resourcetypen de SQL-servers op computers in op Aan.

Selecteer Doorgaan.

Selecteer Opslaan.

Zodra dit is ingeschakeld, gebruiken we een van de volgende beleidsinitiatieven:

- Configureer SQL-VM's en SQL-servers met Arc om Microsoft Defender voor SQL en AMA te installeren met een Log Analytics-werkruimte (LAW) voor een standaardWET. Hiermee maakt u een resourcegroep in VS - oost en beheerde identiteit. Zie Resource Manager-sjabloonvoorbeelden voor agents in Azure Monitor voor meer informatie over het gebruik van de beheerde identiteit. Er wordt ook een resourcegroep gemaakt die een DCR (Data Collection Rules) en een standaardWET bevat. Alle resources worden geconsolideerd onder deze individuele resourcegroep. De DCR en LAW worden gemaakt om te worden afgestemd op de regio van de virtuele machine (VM).

- Configureer SQL-VM's en SQL-servers met Arc om Microsoft Defender voor SQL en AMA te installeren met een door de gebruiker gedefinieerde WET. Hiermee maakt u een resourcegroep in VS - oost en beheerde identiteit. Zie Resource Manager-sjabloonvoorbeelden voor agents in Azure Monitor voor meer informatie over het gebruik van de beheerde identiteit. Er wordt ook een resourcegroep gemaakt met een DCR en een aangepaste WET in de vooraf gedefinieerde regio.

Voor het voltooien van het installatieproces is een herstart van de SQL-server (instantie) nodig voor versies 2017 en ouder.

Veelgestelde vragen

Zodra de implementatie is voltooid, hoe lang moeten we wachten om een geslaagde implementatie te zien?

Het duurt ongeveer 30 minuten om de beveiligingsstatus van de SQL IaaS-extensie bij te werken, ervan uitgaande dat aan alle vereisten wordt voldaan.

Hoe kan ik controleren of mijn implementatie is beëindigd en of mijn database nu is beveiligd?

- Zoek de database op de bovenste zoekbalk in Azure Portal.

- Selecteer op het tabblad Beveiliging Defender voor Cloud.

- Controleer de beveiligingsstatus. Als de status Beveiligd is, is de implementatie geslaagd.

Wat is het doel van de beheerde identiteit die is gemaakt tijdens het installatieproces op Azure SQL-VM's?

De beheerde identiteit maakt deel uit van Het Azure Policy, dat de AMA pusht. Deze wordt door de AMA gebruikt om toegang te krijgen tot de database om de gegevens te verzamelen en te verzenden via de Log Analytics Workspace (LAW) naar Defender voor Cloud. Zie Resource Manager-sjabloonvoorbeelden voor agents in Azure Monitor voor meer informatie over het gebruik van de beheerde identiteit.

Kan ik mijn eigen DCR of beheerde identiteit gebruiken in plaats van Defender voor Cloud een nieuwe te maken?

Ja, u kunt uw eigen identiteit of DCR alleen gebruiken met het volgende script. Zie Microsoft Defender voor SQL-servers op schaal inschakelen voor meer informatie.

Hoeveel resourcegroepen en Log Analytics-werkruimten worden gemaakt via het proces voor automatisch inrichten?

Standaard maken we de resourcegroep, werkruimte en DCR per regio met de SQL-machine. Als u de optie voor de aangepaste werkruimte kiest, wordt er slechts één resourcegroep en DCR gemaakt op dezelfde locatie als de werkruimte.

Hoe kan ik SQL-servers op computers met AMA op schaal inschakelen?

Zie Microsoft Defender voor SQL-servers op schaal inschakelen voor het proces voor het inschakelen van automatische inrichting van Microsoft Defender voor SQL voor meerdere abonnementen tegelijk. Deze is van toepassing op SQL-servers die worden gehost op virtuele Azure-machines, on-premises omgevingen en SQL-servers met Azure Arc.

Welke tabellen worden gebruikt in LAW met AMA?

Defender voor SQL op SQL-VM's en SQL-servers met Arc maakt gebruik van de Log Analytics Workspace (LAW) om gegevens van de database over te dragen naar de Defender voor Cloud-portal. Dit betekent dat er geen gegevens lokaal worden opgeslagen bij de WET. De tabellen in de law met de naam SQLAtpStatus en sqlVulnerabilityAssessmentScanStatus worden buiten gebruik gesteld wanneer MMA wordt afgeschaft. ATP- en VA-status kunnen worden weergegeven in de Defender voor Cloud-portal.

Hoe verzamelt Defender voor SQL logboeken van de SQL-server?

Defender voor SQL maakt gebruik van Xevent, te beginnen met SQL Server 2017. In eerdere versies van SQL Server verzamelt Defender voor SQL de logboeken met behulp van de auditlogboeken van SQL Server.

Ik zie een parameter met de naam enableCollectionOfSqlQueriesForSecurityResearch in het beleidsinitiatief. Betekent dit dat mijn gegevens worden verzameld voor analyse?

Deze parameter wordt momenteel niet gebruikt. De standaardwaarde is onwaar, wat betekent dat, tenzij u proactief de waarde wijzigt, deze onwaar blijft. Er is geen effect van deze parameter.

Gerelateerde inhoud

Zie deze bronnen voor gerelateerde informatie:

- Hoe Microsoft Defender voor Azure SQL SQL sql-servers overal kan beveiligen.

- Beveiligingswaarschuwingen voor SQL Database en Azure Synapse Analytics

- Bekijk veelgestelde vragen over Defender for Databases.