Stap 2. Uw bevoegde Microsoft 365-accounts beveiligen

Dit artikel is van toepassing op Microsoft 365 Enterprise en Office 365 Enterprise.

Bekijk al onze inhoud voor kleine bedrijven over Help voor kleine bedrijven en leer.

Beveiligingsschendingen van een Microsoft 365-tenant, waaronder het verzamelen van gegevens en phishingaanvallen, worden meestal uitgevoerd door de referenties van een microsoft 365-account met bevoegdheden in gevaar te brengen. Beveiliging in de cloud is een partnerschap tussen u en Microsoft:

Microsoft-cloudservices zijn gebouwd op basis van vertrouwen en beveiliging. Microsoft biedt u besturingselementen voor beveiliging en mogelijkheden om u te helpen uw gegevens en toepassingen te beveiligen.

U bent de eigenaar van uw gegevens en identiteiten, en u bent verantwoordelijk voor de beveiliging hiervan, en van uw on-premises resources en de cloudonderdelen die u beheert.

Microsoft biedt mogelijkheden om uw organisatie te beschermen, maar ze zijn alleen effectief als u ze gebruikt. Als u ze niet gebruikt, bent u mogelijk kwetsbaar voor aanvallen. Om uw bevoegde accounts te beschermen, is Microsoft er om u te helpen met gedetailleerde instructies voor het volgende:

Maak toegewezen, bevoegde cloudaccounts en gebruik deze alleen wanneer dat nodig is.

Configureer meervoudige verificatie (MFA) voor uw toegewezen Microsoft 365-accounts met bevoegdheden en gebruik de sterkste vorm van secundaire verificatie.

Beveilig bevoegde accounts met aanbevelingen voor Zero Trust identiteit en apparaattoegang.

Opmerking

Als u uw bevoorrechte rollen wilt beveiligen, raadpleegt u Best practices voor Microsoft Entra rollen om bevoegde toegang tot uw tenant te beveiligen.

1. Maak toegewezen, bevoorrechte, cloudgebaseerde gebruikersaccounts en gebruik deze alleen wanneer dat nodig is

In plaats van alledaagse gebruikersaccounts te gebruiken waaraan beheerdersrollen zijn toegewezen, maakt u toegewezen gebruikersaccounts met de beheerdersrollen in Microsoft Entra ID.

Vanaf dit moment meldt u zich alleen aan met de toegewezen bevoegde accounts voor taken waarvoor beheerdersbevoegdheden zijn vereist. Alle andere Microsoft 365-beheer moet worden uitgevoerd door andere beheerrollen toe te wijzen aan gebruikersaccounts.

Opmerking

Hiervoor zijn extra stappen nodig om u af te melden als uw dagelijkse gebruikersaccount en u aan te melden met een toegewezen beheerdersaccount. Maar dit hoeft slechts af en toe te worden gedaan voor beheerdersbewerkingen. Houd er rekening mee dat het herstellen van uw Microsoft 365-abonnement na een schending van het beheerdersaccount veel meer stappen vereist.

U moet ook accounts voor noodtoegang maken om te voorkomen dat Microsoft Entra ID per ongeluk wordt vergrendeld.

U kunt uw bevoegde accounts verder beveiligen met Microsoft Entra Privileged Identity Management (PIM) voor een Just-In-Time-toewijzing van beheerdersrollen op aanvraag.

2. Meervoudige verificatie configureren voor uw toegewezen Microsoft 365-accounts met bevoegdheden

Meervoudige verificatie (MFA) vereist aanvullende informatie naast de accountnaam en het wachtwoord. Microsoft 365 ondersteunt deze extra verificatiemethoden:

- De Microsoft Authenticator-app

- Een telefonische oproep

- Een willekeurig gegenereerde verificatiecode die via een sms-bericht wordt verzonden

- Een smartcard (virtueel of fysiek) (vereist federatieve verificatie)

- Een biometrisch apparaat

- Oauth-token

Opmerking

Voor organisaties die moeten voldoen aan de NIST-standaarden (National Institute of Standards and Technology), is het gebruik van een telefoongesprek of op sms-berichten gebaseerde aanvullende verificatiemethoden beperkt. Klik hier voor de details.

Als u een klein bedrijf bent dat gebruikmaakt van gebruikersaccounts die alleen zijn opgeslagen in de cloud (het cloudidentiteitsmodel), stelt u MFA in om MFA te configureren met behulp van een telefoongesprek of een verificatiecode voor sms-berichten die wordt verzonden naar een smartphone voor elk toegewezen bevoegd account.

Als u een grotere organisatie bent die gebruikmaakt van een microsoft 365 hybride identiteitsmodel, hebt u meer verificatieopties. Als u al beschikt over de beveiligingsinfrastructuur voor een sterkere secundaire verificatiemethode, stelt u MFA in en configureert u elk toegewezen bevoegd account voor de juiste verificatiemethode.

Als de beveiligingsinfrastructuur voor de gewenste sterkere verificatiemethode niet aanwezig is en niet werkt voor Microsoft 365 MFA, raden we u ten zeerste aan om toegewezen bevoegde accounts met MFA te configureren met behulp van de Microsoft Authenticator-app, een telefoongesprek of een verificatiecode voor sms-berichten die naar een smartphone wordt verzonden voor uw bevoegde accounts als tussentijdse beveiligingsmaatregel. Laat uw toegewezen bevoegde accounts niet achter zonder de extra beveiliging van MFA.

Zie MFA voor Microsoft 365 voor meer informatie.

3. Beheerdersaccounts beveiligen met aanbevelingen voor Zero Trust identiteit en apparaattoegang

Om ervoor te zorgen dat uw werknemers veilig en productief zijn, biedt Microsoft een reeks aanbevelingen voor identiteits- en apparaattoegang. Gebruik voor identiteit de aanbevelingen en instellingen in deze artikelen:

Aanvullende beveiligingen voor bedrijfsorganisaties

Gebruik deze aanvullende methoden om ervoor te zorgen dat uw bevoegde account en de configuratie die u hiermee uitvoert, zo veilig mogelijk zijn.

Werkstation met bevoegde toegang

Gebruik een PAW (Privileged Access Workstation) om ervoor te zorgen dat de uitvoering van taken met hoge bevoegdheden zo veilig mogelijk is. Een PAW is een toegewezen computer die alleen wordt gebruikt voor gevoelige configuratietaken, zoals Microsoft 365-configuratie waarvoor een bevoegd account is vereist. Omdat deze computer niet dagelijks wordt gebruikt voor surfen op internet of e-mail, is deze beter beschermd tegen internetaanvallen en -bedreigingen.

Zie Apparaten beveiligen als onderdeel van het artikel over bevoegde toegang voor instructies voor het instellen van een PAW.

Als u Azure PIM wilt inschakelen voor uw Microsoft Entra tenant- en beheerdersaccounts, raadpleegt u de stappen voor het configureren van PIM.

Zie Privileged access for hybrid and cloud deployments in Microsoft Entra ID (Bevoegde toegang beveiligen voor hybride en cloudimplementaties in Microsoft Entra ID) voor het ontwikkelen van een uitgebreide roadmap voor het beveiligen van bevoegde toegang tegen cyberaanvallers.

Privileged Identity Management

In plaats van dat aan uw bevoegde accounts permanent een beheerdersrol wordt toegewezen, kunt u PIM gebruiken om een Just-In-Time-toewijzing van de beheerdersrol op aanvraag in te schakelen wanneer dat nodig is.

Uw beheerdersaccounts gaan van permanente beheerders naar in aanmerking komende beheerders. De beheerdersrol is inactief totdat iemand deze nodig heeft. Vervolgens voltooit u een activeringsproces om de beheerdersrol gedurende een vooraf bepaalde tijd toe te voegen aan het bevoegde account. Wanneer de tijd is verstreken, verwijdert PIM de beheerdersrol uit het bevoegde account.

Het gebruik van PIM en dit proces vermindert aanzienlijk de tijdsduur dat uw bevoegde accounts kwetsbaar zijn voor aanvallen en gebruik door kwaadwillende gebruikers.

Voor het gebruik van deze functie zijn Microsoft Entra ID-governance- of Microsoft Entra ID P2-abonnementen vereist. Zie Algemeen beschikbare functies van Microsoft Entra ID vergelijken om de juiste licentie voor uw vereisten te vinden.

Zie Licentievereisten voor het gebruik van Privileged Identity Management voor meer informatie over licenties voor gebruikers.

Zie voor meer informatie:

- Privileged Identity Management.

- Bevoegde toegang beveiligen voor hybride en cloudimplementaties in Microsoft Entra ID

Privileged Access Management

Geprivilegieerd toegangsbeheer wordt ingeschakeld door beleid te configureren dat just-in-time-toegang specificeert voor taakactiviteiten in uw tenant. Deze functie kan helpen uw organisatie te beschermen tegen inbreuken die mogelijk bestaande geprivilegieerde beheerdersaccounts gebruiken met permanente toegang tot gevoelige gegevens of toegang tot belangrijker configuratie-instellingen. U kunt bijvoorbeeld geprivilegieerd toegangsbeheerbeleid configureren dat expliciete goedkeuring vereist voor toegang tot en het wijzigen van postvakinstellingen van de organisatie in uw tenant.

In deze stap schakelt u privileged access management in uw tenant in en configureert u beleid voor bevoegde toegang dat extra beveiliging biedt voor op taken gebaseerde toegang tot gegevens en configuratie-instellingen voor uw organisatie. Er zijn drie basisstappen om aan de slag te gaan met geprivilegieerde toegang in uw organisatie:

- Een groep met fiatteurs maken

- Geprivilegieerde toegang inschakelen

- Goedkeuringsbeleid maken

Met Privileged Access Management kan uw organisatie werken met nul permanente bevoegdheden en een beveiligingslaag bieden tegen beveiligingsproblemen die worden veroorzaakt door dergelijke permanente beheerderstoegang. Geprivilegieerde toegang vereist goedkeuring voor het uitvoeren van taken met een bijbehorend goedkeuringsbeleid. Gebruikers die taken moeten uitvoeren die zijn opgenomen in het goedkeuringsbeleid, moeten goedkeuring voor toegang aanvragen en krijgen.

Zie Aan de slag met privileged access management om privileged access management in te schakelen.

Zie Meer informatie over privileged access management voor meer informatie.

SIEM-software (Security Information and Event Management) voor Microsoft 365-logboekregistratie

SIEM-software die wordt uitgevoerd op een server, voert realtime-analyse uit van beveiligingswaarschuwingen en gebeurtenissen die zijn gemaakt door toepassingen en netwerkhardware. Als u wilt toestaan dat uw SIEM-server Microsoft 365-beveiligingswaarschuwingen en -gebeurtenissen kan opnemen in de analyse- en rapportagefuncties, integreert u Microsoft Entra ID in uw SEIM. Zie Inleiding tot Azure Log Integration.

Volgende stap

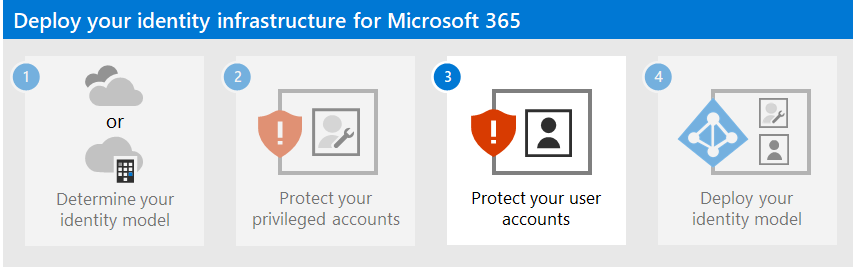

Ga verder met stap 3 om uw gebruikersaccounts te beveiligen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor