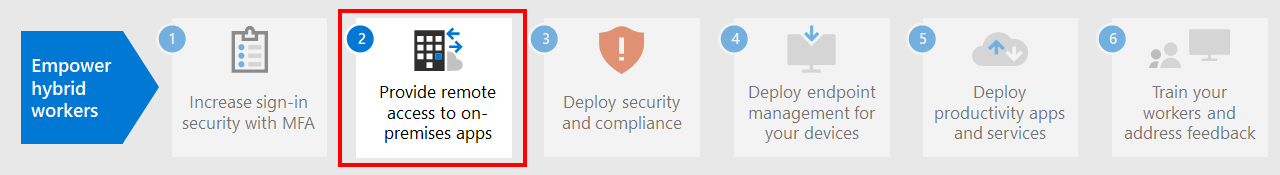

Stap 1. Aanmeldingsbeveiliging voor hybride werknemers verbeteren met MFA

Als u de beveiliging van aanmeldingen van uw hybride werknemers wilt verhogen, gebruikt u meervoudige verificatie (MFA). Bij MFA is er voor gebruikersaanmeldingen extra verificatie naast het wachtwoord voor het gebruikersaccount nodig. Zelfs als kwaadwillende gebruikers het wachtwoord voor een gebruikersaccount achterhalen, moeten ze ook kunnen reageren op de extra verificatie, zoals een sms die naar een smartphone wordt gestuurd voordat er toegang wordt verleend.

Voor alle gebruikers, met inbegrip van hybride werknemers en met name beheerders, wordt MFA ten zeerste aanbevolen.

Er zijn drie manieren waarop u uw gebruikers kunt verplichten MFA te gebruiken op basis van uw Microsoft 365-abonnement.

| Abonnement | Aanbeveling |

|---|---|

| Alle Microsoft 365-abonnementen (zonder Microsoft Entra ID P1- of P2-licenties) | Schakel standaardinstellingen voor beveiliging in Microsoft Entra-id in. Standaardinstellingen voor beveiliging in Microsoft Entra-id zijn MFA voor gebruikers en beheerders. |

| Microsoft 365 E3 (inclusief Microsoft Entra id P1-licenties) | Gebruik algemeen beleid voor voorwaardelijke toegang om het volgende beleid te configureren: - MFA vereisen voor beheerders - MFA vereisen voor alle gebruikers - Verouderde verificatie blokkeren |

| Microsoft 365 E5 (inclusief Microsoft Entra ID P2-licenties) | Als u gebruikmaakt van de functie in Microsoft Entra-id, begint u de aanbevolen set voorwaardelijke toegang en gerelateerde beleidsregels van Microsoft te implementeren, zoals: - MFA vereisen wanneer het aanmeldingsrisico gemiddeld of hoog is. - Clients blokkeren die geen ondersteuning bieden voor moderne verificatie. - Vereisen dat gebruikers met een hoog risico hun wachtwoord wijzigen. |

Standaardinstellingen voor beveiliging

De standaardinstellingen voor beveiliging zijn een nieuwe functie voor betaalde Microsoft 365- en Office 365-abonnementen en proefabonnementen van Microsoft 365 en Office 365 die zijn gemaakt na 21 oktober 2019. Voor deze abonnementen zijn standaardinstellingen voor beveiliging ingeschakeld. Hiervoor moeten al uw gebruikers MFA gebruiken met de Microsoft Authenticator-app.

Gebruikers hebben 14 dagen de tijd om zich te registreren voor MFA met de Microsoft Authenticator-app vanaf hun smartphone. Deze periode gaat in bij de eerste aanmelding nadat de standaardinstellingen voor beveiliging zijn ingeschakeld. Na 14 dagen kunnen gebruikers zich alleen aanmelden als de MFA-registratie is voltooid.

De standaardinstellingen voor beveiliging bieden organisaties een basisbeveiligingsniveau voor gebruikersaanmeldingen dat standaard is ingeschakeld. U kunt de standaardinstellingen voor beveiliging uitschakelen ten gunste van MFA met voorwaardelijk toegangsbeleid of voor afzonderlijke accounts.

Zie dit overzicht van gevoeligheidslabels voor meer informatie.

Beleid voor voorwaardelijke toegang

Beleidsregels voor voorwaardelijke toegang zijn regels waarmee wordt aangegeven wanneer aanmeldingen worden beoordeeld en toegestaan. U kunt bijvoorbeeld een toegangsbeleid met de volgende voorwaarden maken:

- Als de naam van het gebruikersaccount lid is van een groep gebruikers die is toegewezen aan een Exchange-, gebruikers-, wachtwoord-, beveiligings-, SharePoint- of globale beheerdersrol, wordt MFA vereist om toegang te verlenen.

Met dit beleid kunt u MFA op basis van groepslidmaatschap vereisen in plaats van dat u afzonderlijke gebruikersaccounts voor MFA gaat configureren wanneer deze worden toegewezen (of als de toewijzing ongedaan wordt gemaakt) vanuit deze beheerdersrollen.

U kunt ook beleid voor voorwaardelijke toegang gebruiken voor geavanceerdere mogelijkheden, zoals het vereisen dat de aanmelding wordt uitgevoerd vanaf een compatibel apparaat, zoals uw laptop met Windows 11 of 10.

Voor voorwaardelijke toegang zijn Microsoft Entra id P1-licenties vereist, die zijn opgenomen in Microsoft 365 E3 en E5.

Zie dit overzicht van voorwaardelijke toegang voor meer informatie.

Microsoft Entra ID Protection ondersteuning

Met Microsoft Entra ID Protection kunt u een aanvullend beleid voor voorwaardelijke toegang maken dat het volgende aangeeft:

- Als het aanmeldingsrisico op Gemiddeld of Hoog wordt vastgesteld, is MFA vereist.

Microsoft Entra ID Protection vereist Microsoft Entra id P2-licenties, die zijn opgenomen in Microsoft 365 E5.

Zie Risk-based Conditional Access (Op risico's gebaseerde voorwaardelijke toegang) voor meer informatie.

Met Microsoft Entra ID Protection kunt u ook een beleid maken om uw gebruikers te verplichten zich te registreren voor MFA. Zie Het registratiebeleid voor Microsoft Entra meervoudige verificatie configureren voor meer informatie

Deze methoden samen gebruiken

Houd het volgende in gedachten:

- U kunt geen standaardinstellingen voor beveiliging inschakelen als er beleidsregels voor voorwaardelijke toegang zijn ingeschakeld.

- Het is niet mogelijk om beleidsregels voor voorwaardelijke toegang in te schakelen als er standaardinstellingen voor beveiliging zijn ingeschakeld.

Als de standaardinstellingen voor beveiliging zijn ingeschakeld, moeten alle nieuwe gebruikers zich voor MFA registreren en de Microsoft Authenticator-app gebruiken.

In deze tabel ziet u de resultaten na het inschakelen van MFA met de standaardinstellingen voor beveiliging en het beleid voor voorwaardelijke toegang.

| Methode | Ingeschakeld | Uitgeschakeld | Extra verificatiemethode |

|---|---|---|---|

| Standaardinstellingen voor beveiliging | Kan geen beleid voor voorwaardelijke toegang gebruiken | Kan beleid voor voorwaardelijke toegang gebruiken | De Microsoft Authenticator-app |

| Beleidsregels voor voorwaardelijke toegang | Als er een of meer zijn ingeschakeld, kunt u de standaardinstellingen voor beveiliging niet inschakelen | Als ze allemaal zijn uitgeschakeld, kunt u de standaardinstellingen voor beveiliging inschakelen | Opgeven door gebruiker tijdens MFA-registratie |

Gebruikers toestaan hun eigen wachtwoord opnieuw in te stellen

Met self-service voor wachtwoordherstel (SSPR) kunnen gebruikers hun eigen wachtwoord opnieuw instellen zonder de IT-medewerkers te belasten. Gebruikers kunnen hun wachtwoord op elk moment en vanaf elke locatie snel opnieuw instellen. Zie Een Microsoft Entra selfservice voor wachtwoordherstel implementeren voor meer informatie.

Aanmelden bij SaaS-apps met Microsoft Entra-id

Naast cloudverificatie voor gebruikers kan Microsoft Entra id ook uw centrale manier zijn om al uw apps te beveiligen, of ze nu on-premises, in de cloud van Microsoft of in een andere cloud zijn. Door uw apps te integreren in Microsoft Entra-id, kunt u het voor hybride werknemers gemakkelijk maken om de toepassingen te ontdekken die ze nodig hebben en zich er veilig bij aan te melden.

Technische informatiebronnen voor beheerders voor MFA en identiteit

- De 5 belangrijkste manieren waarop uw Microsoft Entra-id u kan helpen bij het inschakelen van werken op afstand

- Identiteitsinfrastructuur voor Microsoft 365

- Trainingsvideo's voor Azure Academy Microsoft Entra-id's

Resultaten van stap 1

Na de implementatie van MFA moeten uw gebruikers:

- MFA voor aanmeldingen gebruiken.

- Het MFA-registratieproces hebben voltooid en MFA voor alle aanmeldingen gebruiken.

- SSPR gebruiken om hun eigen wachtwoord opnieuw in te stellen.

Volgende stap

Ga verder met stap 2 om externe toegang tot on-premises apps en services te bieden.

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor