Migratie van klassiek beleid voor voorwaardelijke toegang

Voorwaardelijke toegang is de tool die door Azure Active Directory wordt gebruikt om signalen samen te brengen, beslissingen te nemen en organisatiebeleid af te dwingen. Voorwaardelijke toegang vormt de kern van het nieuwe besturingsvlak op basis van identiteiten. Hoewel het doel hetzelfde blijft, worden er met de release van de nieuwe Azure Portal aanzienlijke verbeteringen geïntroduceerd in de werking van voorwaardelijke toegang.

Overweeg het beleid te migreren dat u niet hebt gemaakt in de Azure Portal, omdat:

- U kunt nu scenario's aanpakken die u eerder niet kon verwerken.

- U kunt het aantal beleidsregels dat u moet beheren verminderen door ze samen te voegen.

- U kunt al uw beleidsregels voor voorwaardelijke toegang op één centrale locatie beheren.

- De klassieke Azure-portal wordt buiten gebruik gesteld.

In dit artikel wordt uitgelegd wat u moet weten om uw bestaande beleid voor voorwaardelijke toegang te migreren naar het nieuwe framework.

Klassieke beleidsregels

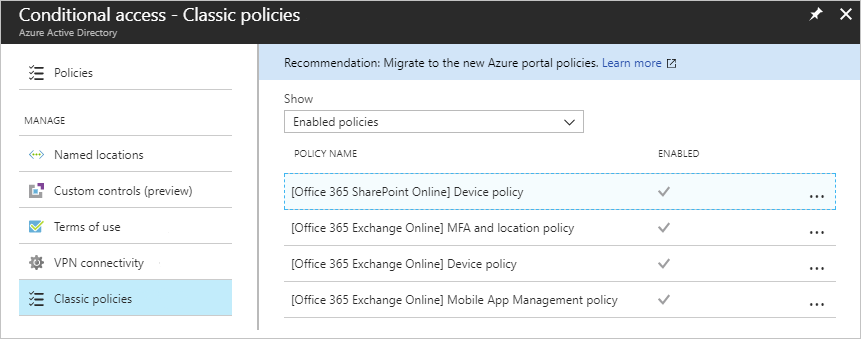

U vindt beleidsregels voor voorwaardelijke toegang in Azure Portal onder Azure Active Directory>Beveiliging>Voorwaardelijke toegang. Uw organisatie heeft mogelijk ook oudere beleidsregels voor voorwaardelijke toegang die niet op deze pagina zijn gemaakt. Deze beleidsregels worden klassieke beleidsregels genoemd. Klassieke beleidsregels zijn beleidsregels voor voorwaardelijke toegang, die u hebt gemaakt in:

- De klassieke Azure Portal

- De klassieke Intune-portal

- De portal voor Intune-app-beveiliging

Op de pagina Voorwaardelijke toegang kunt u uw klassieke beleidsregels openen door te klikken op Klassiek beleid in de sectie Beheren.

De weergave Klassiek beleid biedt u de volgende opties:

Uw klassieke beleidsregels filteren.

Klassieke beleidsregels uitschakelen.

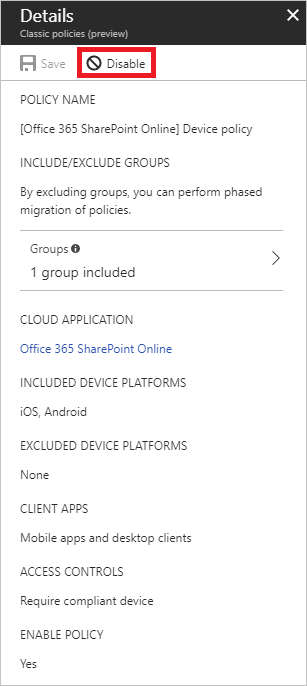

De instellingen van een klassiek beleid controleren en het uitschakelen.

Waarschuwing

Zodra een klassiek beleid is uitgeschakeld, kan dit niet opnieuw worden ingeschakeld.

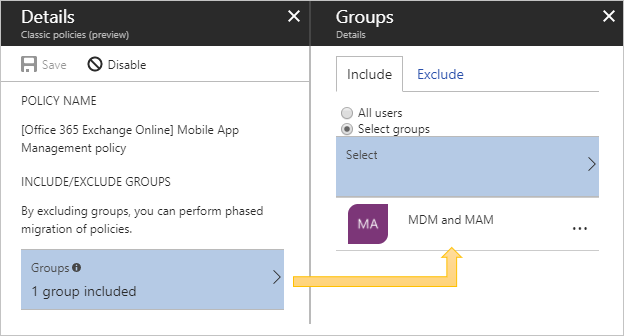

Met de detailweergave van een klassiek beleid kunt u de instellingen vastleggen, de opgenomen of uitgesloten groepen wijzigen en het beleid uitschakelen.

Door de geselecteerde groepen te wijzigen of door specifieke groepen uit te sluiten, kunt u het effect van een uitgeschakeld klassiek beleid voor enkele testgebruikers testen voordat u het beleid uitschakelt voor alle opgenomen gebruikers en groepen.

Overwegingen bij migratie

In dit artikel worden Azure AD-beleidsregels voor voorwaardelijke toegang ook wel nieuwe beleidsregels genoemd. Uw klassieke beleidsregels blijven naast uw nieuwe beleidsregels werken totdat u deze uitschakelt of verwijdert.

De volgende aspecten zijn belangrijk met betrekking tot het samenvoegen van beleidsregels:

- Hoewel klassieke beleidsregels zijn gekoppeld aan een specifieke cloud-app, kunt u in een nieuw beleid zoveel cloud-apps selecteren als nodig is.

- Voor besturingselementen van een klassiek beleid en een nieuw beleid voor een cloud-app moet voor alle besturingselementen (AND) worden uitgevoerd.

- In een nieuw beleid kunt u het volgende doen:

- Indien nodig meerdere voorwaarden voor uw scenario combineren.

- Verschillende toekenningsvereisten als toegangsbeheer selecteren en deze combineren met een logische OR (een van de geselecteerde besturingselementen vereisen) of met een logische AND (alle geselecteerde besturingselementen vereisen).

Exchange Online

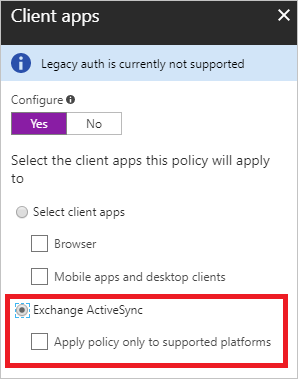

Als u klassieke beleidsregels voor Exchange Online met Exchange Active Sync als voorwaarde voor client-apps wilt migreren, kunt u deze mogelijk niet samenvoegen in één nieuw beleid.

Dit is bijvoorbeeld het geval als u alle typen client-apps wilt ondersteunen. In een nieuw beleid met Exchange Active Sync als voorwaarde voor client-apps, kunt u geen andere client-apps selecteren.

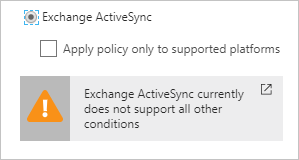

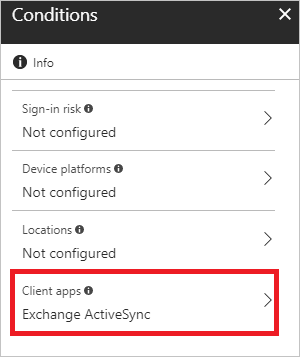

Samenvoegen in één nieuw beleid is ook niet mogelijk als uw klassieke beleidsregels verschillende voorwaarden bevatten. Een nieuw beleid waarbij Exchange Active Sync is geconfigureerd als voorwaarde voor client-apps, biedt geen ondersteuning voor andere voorwaarden:

Als u een nieuw beleid hebt waarbij Exchange Active Sync als voorwaarde voor client-apps is geconfigureerd, moet u ervoor zorgen dat niet alle andere voorwaarden zijn geconfigureerd.

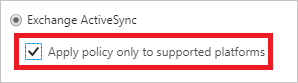

Klassieke beleidsregels op basis van apps voor Exchange Online met Exchange Active Sync als voorwaarde voor client-apps staan ondersteunde en niet-ondersteunde apparaatplatformen toe. Hoewel u geen afzonderlijke apparaatplatformen kunt configureren in een gerelateerd nieuw beleid, kunt u wel de ondersteuning beperken tot alleen ondersteunde apparaatplatformen.

U kunt meerdere klassieke beleidsregels met Exchange Active Sync als voorwaarde voor client-apps samenvoegen als ze het volgende hebben:

- Alleen Exchange Active Sync als voorwaarde

- Er zijn verschillende vereisten voor het verlenen van toegang geconfigureerd

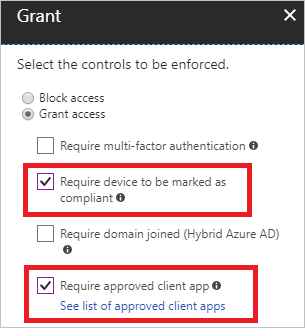

Een veelvoorkomend scenario is de samenvoeging van:

- Een klassiek beleid op basis van apparaten vanuit de klassieke Azure-portal

- Een klassiek beleid op basis van apps in de portal voor Intune-app-beveiliging

In dit geval kunt u uw klassieke beleidsregels samenvoegen in één nieuw beleid waarvoor beide vereisten zijn geselecteerd.

Apparaatplatformen

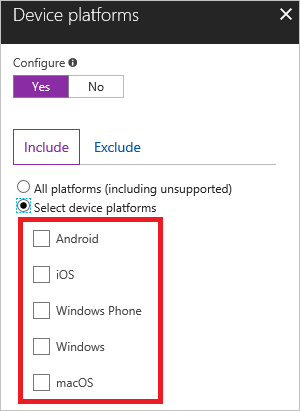

Klassieke beleidsregels met besturingselementen op basis van apps zijn vooraf geconfigureerd met iOS en Android als de voorwaarde voor apparaatplatformen.

In een nieuw beleid moet u de apparaatplatformen die u wilt ondersteunen afzonderlijk selecteren.

Volgende stappen

- Gebruik de modus alleen rapporteren voor voorwaardelijke toegang om de impact van nieuwe beleidsbeslissingen te bepalen.

- Als u wilt weten hoe u beleid voor voorwaardelijke toegang configureert, raadpleegt u Algemeen beleid voor voorwaardelijke toegang.

- Als u klaar bent om beleid voor voorwaardelijke toegang voor uw omgeving te configureren, raadpleegt u het artikel Procedure: de implementatie van voorwaardelijke toegang plannen in Azure Active Directory.