Wachtwoord-hashsynchronisatie implementeren met Microsoft Entra Connect Sync

Dit artikel bevat informatie die u nodig hebt om uw gebruikerswachtwoorden van een on-premises Active Directory-exemplaar te synchroniseren met een Microsoft Entra-exemplaar in de cloud.

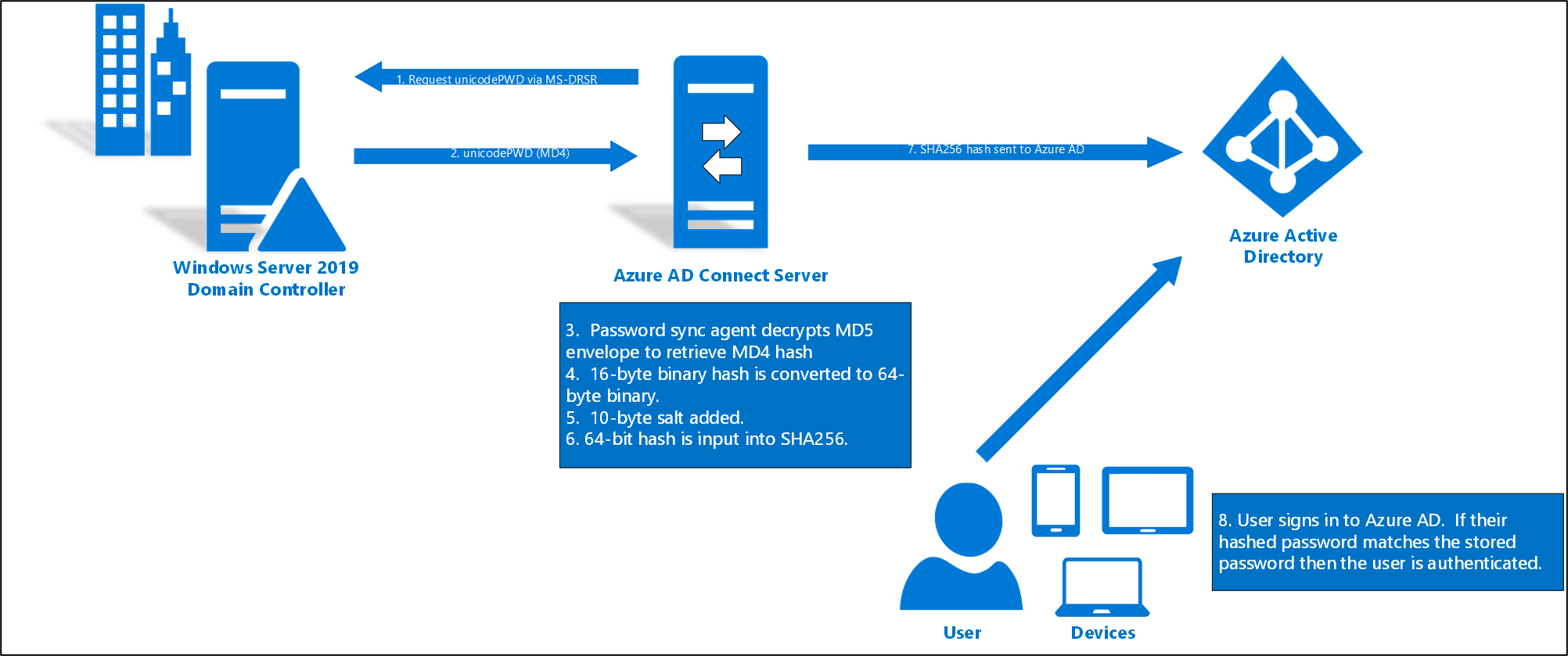

Hoe synchronisatie van wachtwoord-hashes werkt

De Active Directory-domeinservice slaat wachtwoorden op in de vorm van een hash-waardeweergave van het werkelijke gebruikerswachtwoord. Een hash-waarde is een resultaat van een eenmalige wiskundige functie (het hash-algoritme). Er is geen methode om het resultaat van een eenrichtingsfunctie terug te keren naar de versie van een wachtwoord zonder opmaak.

Als u uw wachtwoord wilt synchroniseren, extraheert Microsoft Entra Connect Sync uw wachtwoord-hash uit het on-premises Active Directory-exemplaar. Extra beveiligingsverwerking wordt toegepast op de wachtwoord-hash voordat deze wordt gesynchroniseerd met de Microsoft Entra-verificatieservice. Wachtwoorden worden gesynchroniseerd per gebruiker en in chronologische volgorde.

De werkelijke gegevensstroom van het wachtwoord-hashsynchronisatieproces is vergelijkbaar met de synchronisatie van gebruikersgegevens. Wachtwoorden worden echter vaker gesynchroniseerd dan het standaardvenster voor adreslijstsynchronisatie voor andere kenmerken. Het synchronisatieproces voor wachtwoord-hashs wordt elke 2 minuten uitgevoerd. U kunt de frequentie van dit proces niet wijzigen. Wanneer u een wachtwoord synchroniseert, wordt het bestaande cloudwachtwoord overschreven.

De eerste keer dat u de functie voor wachtwoord-hashsynchronisatie inschakelt, wordt een eerste synchronisatie uitgevoerd van de wachtwoorden van alle binnen het bereik van gebruikers. Met gefaseerde implementatie kunt u selectief groepen gebruikers testen met mogelijkheden voor cloudverificatie, zoals Meervoudige verificatie van Microsoft Entra, Voorwaardelijke toegang, Identiteitsbeveiliging voor gelekte referenties, Identiteitsbeheer en andere, voordat u uw domeinen oversijpt. U kunt niet expliciet een subset definiëren van gebruikerswachtwoorden die u wilt synchroniseren. Als er echter meerdere connectors zijn, is het mogelijk om wachtwoord-hashsynchronisatie voor sommige connectors uit te schakelen, maar niet voor andere connectors met behulp van de cmdlet Set-ADSyncAADPasswordSyncConfiguration .

Wanneer u een on-premises wachtwoord wijzigt, wordt het bijgewerkte wachtwoord gesynchroniseerd, meestal in een paar minuten. Met de functie wachtwoord-hashsynchronisatie worden mislukte synchronisatiepogingen automatisch opnieuw geprobeerd. Als er een fout optreedt tijdens een poging om een wachtwoord te synchroniseren, wordt er een fout geregistreerd in de logboeken.

De synchronisatie van een wachtwoord heeft geen invloed op de gebruiker die momenteel is aangemeld. Uw huidige cloudservicesessie wordt niet onmiddellijk beïnvloed door een gesynchroniseerde wachtwoordwijziging die optreedt, terwijl u bent aangemeld, bij een cloudservice. Wanneer u zich echter opnieuw moet verifiëren voor de cloudservice, moet u uw nieuwe wachtwoord opgeven.

Een gebruiker moet de bedrijfsreferenties een tweede keer invoeren om zich te verifiëren bij Microsoft Entra ID, ongeacht of ze zijn aangemeld bij hun bedrijfsnetwerk. Dit patroon kan echter worden geminimaliseerd als de gebruiker het selectievakje Aangemeld blijven (KMSI) inschakelt bij aanmelden. Met deze selectie stelt u een sessiecooky in waarmee verificatie gedurende 180 dagen wordt overgeslagen. KMSI-gedrag kan worden ingeschakeld of uitgeschakeld door de Microsoft Entra-beheerder. Daarnaast kunt u wachtwoordprompts verminderen door Microsoft Entra join of Microsoft Entra hybrid join te configureren, waarmee gebruikers automatisch worden aangemeld wanneer ze zich op hun bedrijfsapparaten bevinden die zijn verbonden met uw bedrijfsnetwerk.

Meer voordelen

- Over het algemeen is wachtwoord-hashsynchronisatie eenvoudiger te implementeren dan een federation-service. Het vereist geen servers meer en elimineert afhankelijkheid van een maximaal beschikbare federation-service om gebruikers te verifiëren.

- Wachtwoord-hashsynchronisatie kan ook worden ingeschakeld naast federatie. Deze kan worden gebruikt als een terugval als uw federation-service een storing ondervindt.

Notitie

Wachtwoordsynchronisatie wordt alleen ondersteund voor de objecttypegebruiker in Active Directory. Het wordt niet ondersteund voor het objecttype iNetOrgPerson.

Gedetailleerde beschrijving van de werking van wachtwoord-hashsynchronisatie

In de volgende sectie wordt beschreven hoe wachtwoord-hashsynchronisatie werkt tussen Active Directory en Microsoft Entra ID.

Om de twee minuten vraagt de agent voor wachtwoord-hashsynchronisatie op de AD Connect-server opgeslagen wachtwoordhashes (het unicodePwd-kenmerk) van een DC aan. Deze aanvraag is via het standaard MS-DRSR-replicatieprotocol dat wordt gebruikt om gegevens tussen DC's te synchroniseren. Het AD DS Connector-account moet directorywijzigingen repliceren en alle AD-machtigingen repliceren (standaard verleend bij de installatie) om de wachtwoordhashes op te halen.

Voordat de DC wordt verzonden, versleutelt de MD4-wachtwoordhash met behulp van een sleutel die een MD5-hash is van de RPC-sessiesleutel en een zout. Vervolgens wordt het resultaat via RPC verzonden naar de wachtwoord-hashsynchronisatieagent. De DC geeft ook het zout door aan de synchronisatieagent met behulp van het DC-replicatieprotocol, zodat de agent de envelop kan ontsleutelen.

Nadat de agent voor wachtwoord-hashsynchronisatie de versleutelde envelop heeft, wordt MD5CryptoServiceProvider en het zout gebruikt om een sleutel te genereren om de ontvangen gegevens terug te ontsleutelen naar de oorspronkelijke MD4-indeling. De wachtwoord-hashsynchronisatieagent heeft nooit toegang tot het wachtwoord voor duidelijke tekst. Het gebruik van de MD5-agent voor wachtwoord-hashsynchronisatie is strikt bedoeld voor compatibiliteit met het replicatieprotocol met de DC en wordt alleen on-premises gebruikt tussen de DC en de wachtwoord-hashsynchronisatieagent.

De wachtwoord-hashsynchronisatieagent breidt de hash van het binaire wachtwoord van 16 byte uit naar 64 bytes door eerst de hash te converteren naar een hexadecimale tekenreeks van 32 bytes en deze tekenreeks vervolgens weer te converteren naar binair met UTF-16-codering.

De wachtwoord-hashsynchronisatieagent voegt een zout per gebruiker toe, bestaande uit een zout van 10 bytelengte, aan het binaire bestand met 64 bytes om de oorspronkelijke hash verder te beveiligen.

De wachtwoord-hashsynchronisatieagent combineert vervolgens de MD4-hash plus het zout per gebruiker en voert deze in de functie PBKDF2 in. Er worden 1000 iteraties van het HMAC-SHA256-hashingalgoritme gebruikt. Raadpleeg het Technische document over Microsoft Entra voor meer informatie.

De wachtwoord-hashsynchronisatieagent neemt de resulterende hash van 32 bytes, voegt zowel het zout per gebruiker als het aantal SHA256-iteraties toe (voor gebruik door Microsoft Entra-id) en verzendt vervolgens de tekenreeks van Microsoft Entra Connect naar Microsoft Entra ID via TLS.

Wanneer een gebruiker zich probeert aan te melden bij Microsoft Entra ID en zijn wachtwoord invoert, wordt het wachtwoord uitgevoerd via hetzelfde MD4+salt+PBKDF2+HMAC-SHA256-proces. Als de resulterende hash overeenkomt met de hash die is opgeslagen in Microsoft Entra ID, betekent dit dat de gebruiker het juiste wachtwoord heeft ingevoerd en wordt geverifieerd.

Notitie

De oorspronkelijke MD4-hash wordt niet verzonden naar Microsoft Entra-id. In plaats daarvan wordt de SHA256-hash van de oorspronkelijke MD4-hash verzonden. Als de hash die is opgeslagen in Microsoft Entra-id wordt verkregen, kan deze daarom niet worden gebruikt in een on-premises pass-the-hash-aanval.

Notitie

De wachtwoord-hashwaarde wordt NOOIT opgeslagen in SQL. Deze waarden worden alleen verwerkt in het geheugen voordat ze naar Microsoft Entra-id worden verzonden.

Beveiligingsoverwegingen

Wanneer u wachtwoorden synchroniseert, wordt de versie zonder opmaak van uw wachtwoord niet weergegeven voor de functie voor wachtwoord-hashsynchronisatie, microsoft Entra-id of een van de bijbehorende services.

Gebruikersverificatie vindt plaats voor Microsoft Entra in plaats van tegen het eigen Active Directory-exemplaar van de organisatie. De SHA256-wachtwoordgegevens die zijn opgeslagen in Microsoft Entra ID (een hash van de oorspronkelijke MD4-hash) zijn veiliger dan wat is opgeslagen in Active Directory. Omdat deze SHA256-hash niet kan worden ontsleuteld, kan deze niet worden teruggezet naar de Active Directory-omgeving van de organisatie en wordt deze weergegeven als een geldig gebruikerswachtwoord bij een pass-the-hash-aanval.

Overwegingen voor wachtwoordbeleid

Er zijn twee typen wachtwoordbeleidsregels die worden beïnvloed door het inschakelen van wachtwoord-hashsynchronisatie:

- Beleid voor wachtwoordcomplexiteit

- Wachtwoordverloopbeleid

Beleid voor wachtwoordcomplexiteit

Wanneer wachtwoord-hashsynchronisatie is ingeschakeld, overschrijft het beleid voor wachtwoordcomplexiteit in uw on-premises Active Directory-exemplaar complexiteitsbeleid in de cloud voor gesynchroniseerde gebruikers. U kunt alle geldige wachtwoorden van uw on-premises Active Directory-exemplaar gebruiken voor toegang tot Microsoft Entra-services.

Notitie

Wachtwoorden voor gebruikers die rechtstreeks in de cloud worden gemaakt, zijn nog steeds onderhevig aan wachtwoordbeleid zoals gedefinieerd in de cloud.

Wachtwoordverloopbeleid

Als een gebruiker binnen het bereik van wachtwoord-hashsynchronisatie valt, is het wachtwoord van het cloudaccount standaard ingesteld op Nooit verlopen.

U kunt zich blijven aanmelden bij uw cloudservices door een gesynchroniseerd wachtwoord te gebruiken dat is verlopen in uw on-premises omgeving. Uw cloudwachtwoord wordt bijgewerkt wanneer u de volgende keer het wachtwoord in de on-premises omgeving wijzigt.

CloudPasswordPolicyForPasswordSyncedUsersEnabled

Als er gesynchroniseerde gebruikers zijn die alleen communiceren met geïntegreerde Microsoft Entra-services en die ook moeten voldoen aan een beleid voor het verlopen van wachtwoorden, kunt u afdwingen dat ze voldoen aan het verloopbeleid voor Microsoft Entra-wachtwoorden door de functie CloudPasswordPolicyForPasswordSyncedUsersEnabled in te schakelen (in de afgeschafte MSOnline PowerShell-module werd deze afgedwongenCloudPasswordPolicyForPasswordSyncedUsers).

Wanneer CloudPasswordPolicyForPasswordSyncedUsersEnabled is uitgeschakeld (wat de standaardinstelling is), werkt Microsoft Entra Connect het kenmerk PasswordPolicies van gesynchroniseerde gebruikers bij naar DisablePasswordExpiration. Deze update wordt uitgevoerd telkens wanneer het wachtwoord van een gebruiker wordt gesynchroniseerd en geeft Microsoft Entra-id opdracht om het verloopbeleid voor cloudwachtwoorden voor die gebruiker te negeren. U kunt de waarde van het kenmerk controleren met behulp van de Microsoft Graph PowerShell-module met de volgende opdracht:

(Get-MgUser -UserId <User Object ID> -Property PasswordPolicies).PasswordPolicies

Als u de functie CloudPasswordPolicyForPasswordSyncedUsersEnabled wilt inschakelen, voert u de volgende opdrachten uit met behulp van de Graph PowerShell-module:

$OnPremSync = Get-MgDirectoryOnPremiseSynchronization

$OnPremSync.Features.CloudPasswordPolicyForPasswordSyncedUsersEnabled = $true

Update-MgDirectoryOnPremiseSynchronization `

-OnPremisesDirectorySynchronizationId $OnPremSync.Id `

-Features $OnPremSync.Features

Notitie

U moet de MSGraph PowerShell-module installeren om het voorgaande script te laten werken. Als u fouten krijgt met betrekking tot onvoldoende bevoegdheden, moet u ervoor zorgen dat u het API-bereik correct hebt toegestaan met behulp van de volgende opdracht bij het verbinden Connect-MgGraph -Scopes "OnPremDirectorySynchronization.ReadWrite.All"

Zodra deze optie is ingeschakeld, gaat Microsoft Entra-id niet naar elke gesynchroniseerde gebruiker om de DisablePasswordExpiration waarde te verwijderen uit het kenmerk PasswordPolicies. In plaats daarvan wordt de DisablePasswordExpiration waarde verwijderd uit PasswordPolicies tijdens de volgende wachtwoordhashsynchronisatie voor elke gebruiker, bij de volgende wachtwoordwijziging in on-premises AD.

Nadat de functie CloudPasswordPolicyForPasswordSyncedUsersEnabled is ingeschakeld, worden nieuwe gebruikers ingericht zonder de waarde PasswordPolicies.

Tip

Het is raadzaam om CloudPasswordPolicyForPasswordSyncedUsersEnabled in te schakelen voordat u wachtwoordhashsynchronisatie inschakelt, zodat de eerste synchronisatie van wachtwoordhashes de DisablePasswordExpiration waarde niet toevoegt aan het kenmerk PasswordPolicies voor de gebruikers.

Voor het standaardbeleid voor Microsoft Entra-wachtwoorden moeten gebruikers hun wachtwoorden elke 90 dagen wijzigen. Als uw beleid in AD ook 90 dagen is, moeten de twee beleidsregels overeenkomen. Als het AD-beleid echter niet 90 dagen is, kunt u het Wachtwoordbeleid voor Microsoft Entra bijwerken zodat dit overeenkomt met de PowerShell-opdracht Update-MgDomain.

Microsoft Entra ID ondersteunt een afzonderlijk wachtwoordverloopbeleid per geregistreerd domein.

Voorbehoud: Als er gesynchroniseerde accounts zijn die niet-verlopen wachtwoorden moeten hebben in Microsoft Entra ID, moet u expliciet de DisablePasswordExpiration waarde toevoegen aan het kenmerk PasswordPolicies van het gebruikersobject in Microsoft Entra ID. U kunt deze waarde toevoegen door de volgende opdracht uit te voeren:

Update-MgUser -UserID <User Object ID> -PasswordPolicies "DisablePasswordExpiration"`

Notitie

Voor hybride gebruikers waarop de waarde PasswordPolicies is ingesteld DisablePasswordExpiration, schakelt deze waarde over None naar nadat een wachtwoordwijziging on-premises is uitgevoerd.

Notitie

De PowerShell-opdracht Update-MgDomain werkt niet voor federatieve domeinen.

Notitie

De PowerShell-opdracht Update-MgUser werkt niet voor federatieve domeinen.

Tijdelijke wachtwoorden synchroniseren en Wachtwoordwijziging afdwingen bij volgende aanmelding

Het is gebruikelijk om af te dwingen dat gebruikers hun wachtwoord wijzigen tijdens hun eerste aanmelding, met name nadat het opnieuw instellen van een beheerderswachtwoord is gebeurd. Het wordt meestal een 'tijdelijk' wachtwoord ingesteld en wordt voltooid door de vlag 'Gebruiker moet wachtwoord wijzigen bij volgende aanmelding' te controleren op een gebruikersobject in Active Directory (AD).

De tijdelijke wachtwoordfunctionaliteit helpt ervoor te zorgen dat de overdracht van het eigendom van de referentie wordt voltooid bij het eerste gebruik, om de tijdsduur te minimaliseren waarin meer dan één persoon kennis heeft van die referentie.

Als u tijdelijke wachtwoorden in Microsoft Entra ID voor gesynchroniseerde gebruikers wilt ondersteunen, kunt u de functie ForcePasswordChangeOnLogOn inschakelen door de volgende opdrachten uit te voeren met behulp van de Graph PowerShell-module:

$OnPremSync = Get-MgDirectoryOnPremiseSynchronization

$OnPremSync.Features.UserForcePasswordChangeOnLogonEnabled = $true

Update-MgDirectoryOnPremiseSynchronization `

-OnPremisesDirectorySynchronizationId $OnPremSync.Id `

-Features $OnPremSync.Features

Notitie

Als een gebruiker zijn of haar wachtwoord moet wijzigen bij de volgende aanmelding, moet er tegelijkertijd een wachtwoordwijziging worden aangebracht. Microsoft Entra Connect haalt de vlag voor het wijzigen van het wachtwoord niet zelf op; dit is een aanvulling op de gedetecteerde wachtwoordwijziging die optreedt tijdens wachtwoord-hashsynchronisatie.

Als de gebruiker de optie Wachtwoord nooit verloopt in Active Directory (AD), wordt de vlag voor het wijzigen van het wachtwoord niet ingesteld in Active Directory (AD), zodat de gebruiker niet wordt gevraagd het wachtwoord te wijzigen tijdens de volgende aanmelding.

Een nieuwe gebruiker die is gemaakt in Active Directory met de vlag 'Gebruiker moet wachtwoord wijzigen bij volgende aanmelding' wordt altijd ingericht in Microsoft Entra-id met een wachtwoordbeleid om het wachtwoord af te dwingen bij volgende aanmelding, ongeacht de functie ForcePasswordChangeOnLogOn waar of onwaar. Dit is een interne logica van Microsoft Entra, omdat de nieuwe gebruiker zonder een wachtwoord wordt ingericht, terwijl de functie ForcePasswordChangeOnLogOn alleen van invloed is op scenario's voor het opnieuw instellen van beheerderswachtwoorden.

Als een gebruiker is gemaakt in Active Directory met 'Gebruiker moet wachtwoord wijzigen bij volgende aanmelding' voordat de functie is ingeschakeld, krijgt de gebruiker een foutmelding tijdens het aanmelden. Als u dit probleem wilt oplossen, schakelt u het veld 'Gebruiker moet het wachtwoord bij volgende aanmelding wijzigen' uit en controleert u dit opnieuw in Active Directory. Nadat de wijzigingen in het gebruikersobject zijn gesynchroniseerd, ontvangt de gebruiker de verwachte prompt in Microsoft Entra ID om het wachtwoord bij te werken.

Let op

U moet deze functie alleen gebruiken wanneer SSPR en Wachtwoord terugschrijven zijn ingeschakeld voor de tenant. Dit is zo dat als een gebruiker zijn wachtwoord wijzigt via SSPR, deze wordt gesynchroniseerd met Active Directory.

Verlooptijd van account

Als uw organisatie het kenmerk accountExpires gebruikt als onderdeel van gebruikersaccountbeheer, wordt dit kenmerk niet gesynchroniseerd met Microsoft Entra-id. Als gevolg hiervan is een verlopen Active Directory-account in een omgeving die is geconfigureerd voor wachtwoord-hashsynchronisatie nog steeds actief in Microsoft Entra-id. U wordt aangeraden een gepland PowerShell-script te gebruiken waarmee de AD-accounts van gebruikers worden uitgeschakeld zodra ze verlopen (gebruik de cmdlet Set-ADUser ). Omgekeerd moet het account tijdens het verwijderen van de vervaldatum van een AD-account opnieuw worden ingeschakeld.

Gesynchroniseerde wachtwoorden overschrijven

Een beheerder kan uw wachtwoord handmatig opnieuw instellen in Microsoft Entra ID met behulp van PowerShell (tenzij de gebruiker zich in een federatief domein bevindt).

In dit geval overschrijft het nieuwe wachtwoord uw gesynchroniseerde wachtwoord en worden alle wachtwoordbeleidsregels die in de cloud zijn gedefinieerd, toegepast op het nieuwe wachtwoord.

Als u uw on-premises wachtwoord opnieuw wijzigt, wordt het nieuwe wachtwoord gesynchroniseerd met de cloud en wordt het handmatig bijgewerkte wachtwoord overschreven.

De synchronisatie van een wachtwoord heeft geen invloed op de Azure-gebruiker die is aangemeld. Uw huidige cloudservicesessie wordt niet onmiddellijk beïnvloed door een gesynchroniseerde wachtwoordwijziging die plaatsvindt terwijl u bent aangemeld bij een cloudservice. KMSI verlengt de duur van dit verschil. Wanneer de cloudservice vereist dat u zich opnieuw moet verifiëren, moet u uw nieuwe wachtwoord opgeven.

Wachtwoord-hashsynchronisatieproces voor Microsoft Entra Domain Services

Als u Microsoft Entra Domain Services gebruikt om verouderde verificatie te bieden voor toepassingen en services die Kerberos, LDAP of NTLM moeten gebruiken, maken sommige extra processen deel uit van de synchronisatiestroom voor wachtwoord-hashs. Microsoft Entra Connect gebruikt het volgende proces om wachtwoordhashes te synchroniseren met Microsoft Entra ID voor gebruik in Microsoft Entra Domain Services:

Belangrijk

Microsoft Entra Connect mag alleen worden geïnstalleerd en geconfigureerd voor synchronisatie met on-premises AD DS-omgevingen. Het wordt niet ondersteund om Microsoft Entra Connect te installeren in een door Microsoft Entra Domain Services beheerd domein om objecten terug te synchroniseren naar Microsoft Entra-id.

Microsoft Entra Connect synchroniseert alleen verouderde wachtwoordhashes wanneer u Microsoft Entra Domain Services inschakelt voor uw Microsoft Entra-tenant. De volgende stappen worden niet gebruikt als u Alleen Microsoft Entra Connect gebruikt om een on-premises AD DS-omgeving te synchroniseren met Microsoft Entra ID.

Als uw verouderde toepassingen geen NTLM-verificatie of EENVOUDIGE LDAP-bindingen gebruiken, raden we u aan om synchronisatie van NTLM-wachtwoordhash uit te schakelen voor Microsoft Entra Domain Services. Zie Zwakke coderingssuites en hashsynchronisatie van NTLM-referenties uitschakelen voor meer informatie.

- Microsoft Entra Connect haalt de openbare sleutel op voor het tenantexemplaren van Microsoft Entra Domain Services.

- Wanneer een gebruiker het wachtwoord wijzigt, slaat de on-premises domeincontroller het resultaat van de wachtwoordwijziging (hashes) op in twee kenmerken:

- unicodePwd voor de hash van het NTLM-wachtwoord.

- aanvullendeCredentials voor de Kerberos-wachtwoord-hash.

- Microsoft Entra Connect detecteert wachtwoordwijzigingen via het adreslijstreplicatiekanaal (kenmerkwijzigingen die moeten worden gerepliceerd naar andere domeincontrollers).

- Voor elke gebruiker waarvan het wachtwoord is gewijzigd, voert Microsoft Entra Connect de volgende stappen uit:

- Hiermee wordt een willekeurige AES 256-bits symmetrische sleutel gegenereerd.

- Genereert een willekeurige initialisatievector die nodig is voor de eerste ronde van versleuteling.

- Extraheert Kerberos-wachtwoordhashes uit de aanvullendeCredentials-kenmerken .

- Controleert de beveiligingsconfiguratie van Microsoft Entra Domain Services SyncNtlmPasswords .

- Als deze instelling is uitgeschakeld, genereert u een willekeurige, high-entropy NTLM-hash (anders dan het wachtwoord van de gebruiker). Deze hash wordt vervolgens gecombineerd met de exacte Kerberos-wachtwoordhashes van het kenmerk supplementalCrendetials in één gegevensstructuur.

- Indien ingeschakeld, combineert u de waarde van het unicodePwd-kenmerk met de geëxtraheerde Kerberos-wachtwoordhashes van het kenmerk supplementalCredentials in één gegevensstructuur.

- Versleutelt de structuur van één gegevens met behulp van de AES-symmetrische sleutel.

- Hiermee versleutelt u de symmetrische AES-sleutel met behulp van de openbare sleutel van Microsoft Entra Domain Services van de tenant.

- Microsoft Entra Connect verzendt de versleutelde AES-symmetrische sleutel, de versleutelde gegevensstructuur met de wachtwoordhashes en de initialisatievector naar Microsoft Entra-id.

- Microsoft Entra ID slaat de versleutelde AES-symmetrische sleutel, de versleutelde gegevensstructuur en de initialisatievector voor de gebruiker op.

- Microsoft Entra ID pusht de versleutelde AES-symmetrische sleutel, de versleutelde gegevensstructuur en de initialisatievector met behulp van een intern synchronisatiemechanisme via een versleutelde HTTP-sessie naar Microsoft Entra Domain Services.

- Microsoft Entra Domain Services haalt de persoonlijke sleutel voor het exemplaar van de tenant op uit Azure Key Vault.

- Voor elke versleutelde set gegevens (die de wachtwoordwijziging van één gebruiker vertegenwoordigt), voert Microsoft Entra Domain Services vervolgens de volgende stappen uit:

- Gebruikt de persoonlijke sleutel om de AES-symmetrische sleutel te ontsleutelen.

- Gebruikt de AES-symmetrische sleutel met de initialisatievector om de versleutelde gegevensstructuur met de wachtwoordhashes te ontsleutelen.

- Hiermee schrijft u de Kerberos-wachtwoordhashes die het ontvangt naar de Microsoft Entra Domain Services-domeincontroller. De hashes worden opgeslagen in het aanvullende kenmerkCredentials van het gebruikersobject dat is versleuteld met de openbare sleutel van de Microsoft Entra Domain Services-domeincontroller.

- Microsoft Entra Domain Services schrijft de NTLM-wachtwoord-hash die deze heeft ontvangen naar de Microsoft Entra Domain Services-domeincontroller. De hash wordt opgeslagen in het unicodePwd-kenmerk van het gebruikersobject dat is versleuteld met de openbare sleutel van de Microsoft Entra Domain Services-domeincontroller.

Wachtwoord-hashsynchronisatie inschakelen

Belangrijk

Als u migreert van AD FS (of andere federatietechnologieën) naar wachtwoord-hashsynchronisatie, bekijkt u resources voor het migreren van toepassingen naar Microsoft Entra ID.

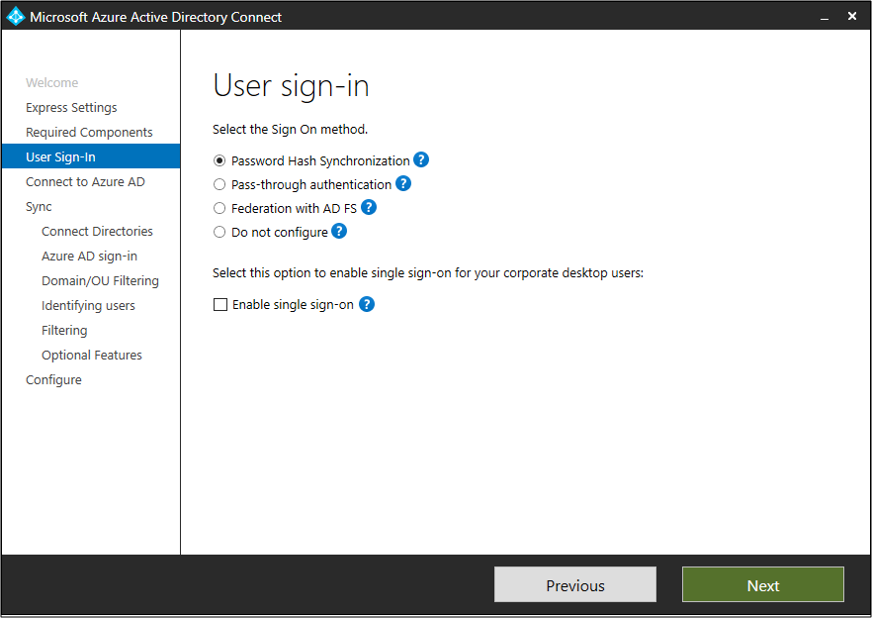

Wanneer u Microsoft Entra Connect installeert met behulp van de optie Express-instellingen , wordt wachtwoord-hashsynchronisatie automatisch ingeschakeld. Zie Aan de slag met Microsoft Entra Connect met behulp van express-instellingen voor meer informatie.

Als u aangepaste instellingen gebruikt wanneer u Microsoft Entra Connect installeert, is wachtwoord-hashsynchronisatie beschikbaar op de aanmeldingspagina van de gebruiker. Zie Aangepaste installatie van Microsoft Entra Connect voor meer informatie.

Wachtwoord-hashsynchronisatie en FIPS

Als uw server is vergrendeld volgens Federal Information Processing Standard (FIPS), is MD5 uitgeschakeld.

Voer de volgende stappen uit om MD5 in te schakelen voor wachtwoord-hash-synchronisatie:

- Ga naar %programfiles%\Microsoft Azure AD Sync\Bin.

- Open miiserver.exe.config.

- Ga naar het configuratie-/runtime-knooppunt aan het einde van het bestand.

- Voeg het volgende knooppunt toe:

<enforceFIPSPolicy enabled="false" /> - Sla uw wijzigingen op.

- Start opnieuw op om de wijzigingen van kracht te laten worden.

Ter referentie, dit fragment toont hoe het eruit moet zien:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false" />

</runtime>

</configuration>

Zie Microsoft Entra wachtwoordhashsynchronisatie, versleuteling en FIPS-naleving voor informatie over beveiliging en FIPS.

Problemen met wachtwoord-hashsynchronisatie oplossen

Zie Problemen met wachtwoord-hashsynchronisatie oplossen als u problemen ondervindt met wachtwoord-hashsynchronisatie.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor