Azure OpenAI-serviceversleuteling van data-at-rest

Azure OpenAI versleutelt uw gegevens automatisch wanneer deze worden bewaard in de cloud. De versleuteling beschermt uw gegevens en helpt u te voldoen aan de beveiligings- en nalevingsverplichtingen van uw organisatie. In dit artikel wordt beschreven hoe Azure OpenAI versleuteling van data-at-rest verwerkt, met name trainingsgegevens en nauwkeurig afgestemde modellen. Raadpleeg het artikel over gegevens, privacy en beveiliging voor informatie over hoe gegevens die u aan de service verstrekt, worden verwerkt, gebruikt en opgeslagen.

Over Versleuteling van Azure AI-services

Azure OpenAI maakt deel uit van Azure AI-services. Gegevens van Azure AI-services worden versleuteld en ontsleuteld met FIPS 140-2-compatibele 256-bits AES-versleuteling . Versleuteling en ontsleuteling zijn transparant, wat betekent dat versleuteling en toegang voor u worden beheerd. Uw gegevens zijn standaard beveiligd en u hoeft uw code of toepassingen niet te wijzigen om van versleuteling te kunnen profiteren.

Over versleutelingssleutelbeheer

Uw abonnement maakt standaard gebruik van door Microsoft beheerde versleutelingssleutels. Er is ook de optie om uw abonnement te beheren met uw eigen sleutels, cmk (door de klant beheerde sleutels). CMK biedt meer flexibiliteit voor het maken, roteren, uitschakelen en intrekken van toegangsbesturingselementen. U kunt ook de versleutelingssleutels controleren die worden gebruikt voor het beveiligen van uw gegevens.

Door de klant beheerde sleutels gebruiken met Azure Key Vault

Door de klant beheerde sleutels (CMK), ook wel BYOK (Bring Your Own Key) genoemd, bieden meer flexibiliteit voor het maken, draaien, uitschakelen en intrekken van toegangsbeheer. U kunt ook de versleutelingssleutels controleren die worden gebruikt voor het beveiligen van uw gegevens.

U moet Azure Key Vault gebruiken om door de klant beheerde sleutels op te slaan. U kunt uw eigen sleutels maken en deze opslaan in een sleutelkluis of u kunt de Azure Key Vault API's gebruiken om sleutels te genereren. De Azure AI-servicesresource en de sleutelkluis moeten zich in dezelfde regio en in dezelfde Microsoft Entra-tenant bevinden, maar ze kunnen zich in verschillende abonnementen bevinden. Zie Wat is Azure Key Vault? voor meer informatie over Azure Key Vault.

Als u door de klant beheerde sleutels wilt inschakelen, moet de sleutelkluis met uw sleutels voldoen aan deze vereisten:

- U moet zowel de eigenschappen Voorlopig verwijderen als Niet leegmaken inschakelen in de sleutelkluis.

- Als u de Key Vault-firewall gebruikt, moet u vertrouwde Microsoft-services toegang geven tot de sleutelkluis.

- De sleutelkluis moet gebruikmaken van verouderd toegangsbeleid.

- U moet de door het systeem toegewezen beheerde identiteit van de Azure OpenAI-resource de volgende machtigingen verlenen voor uw sleutelkluis: sleutel ophalen, sleutel verpakken, sleutel uitpakken.

Alleen RSA- en RSA-HSM-sleutels van grootte 2048 worden ondersteund met Azure AI-servicesversleuteling. Zie Key Vault-sleutels in Over Azure Key Vault-sleutels, geheimen en certificaten voor meer informatie over sleutels.

De beheerde identiteit van uw Azure OpenAI-resource inschakelen

- Ga naar uw Azure AI-servicesresource.

- Selecteer Identiteit aan de linkerkant onder Resourcebeheer.

- Schakel de door het systeem toegewezen beheerde identiteit over naar Aan.

- Sla uw wijzigingen op en bevestig dat u de door het systeem toegewezen beheerde identiteit wilt inschakelen.

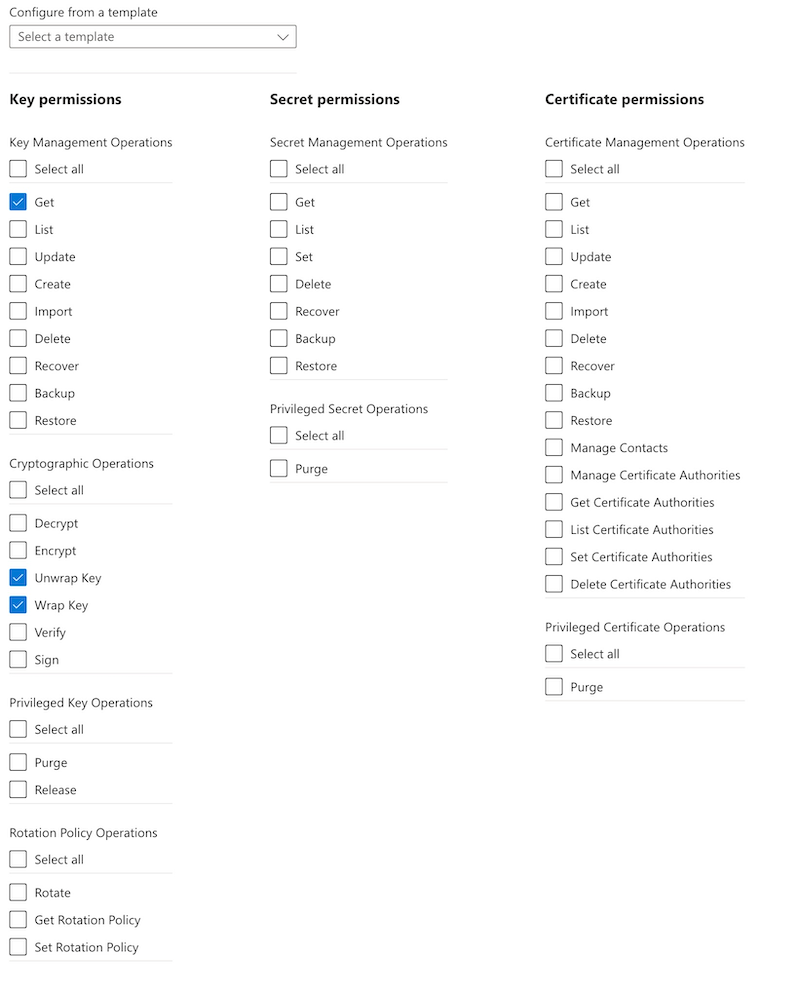

De toegangsmachtigingen van uw sleutelkluis configureren

Ga in Azure Portal naar uw sleutelkluis.

Selecteer aan de linkerkant Toegangsbeleid.

Als u een bericht ziet waarin wordt aangegeven dat toegangsbeleid niet beschikbaar is, configureert u de sleutelkluis opnieuw om verouderde toegangsbeleid te gebruiken voordat u doorgaat.

Selecteer Maken.

Selecteer Onder Sleutelmachtigingen de optie Ophalen, Sleutel verpakken en Sleutel uitpakken. Laat de resterende selectievakjes uitgeschakeld.

Selecteer Volgende.

Zoek de naam van uw Azure OpenAI-resource en selecteer de beheerde identiteit.

Selecteer Volgende.

Selecteer Volgende om het configureren van toepassingsinstellingen over te slaan.

Selecteer Maken.

Door de klant beheerde sleutels inschakelen in uw Azure OpenAI-resource

Voer de volgende stappen uit om door de klant beheerde sleutels in te schakelen in Azure Portal:

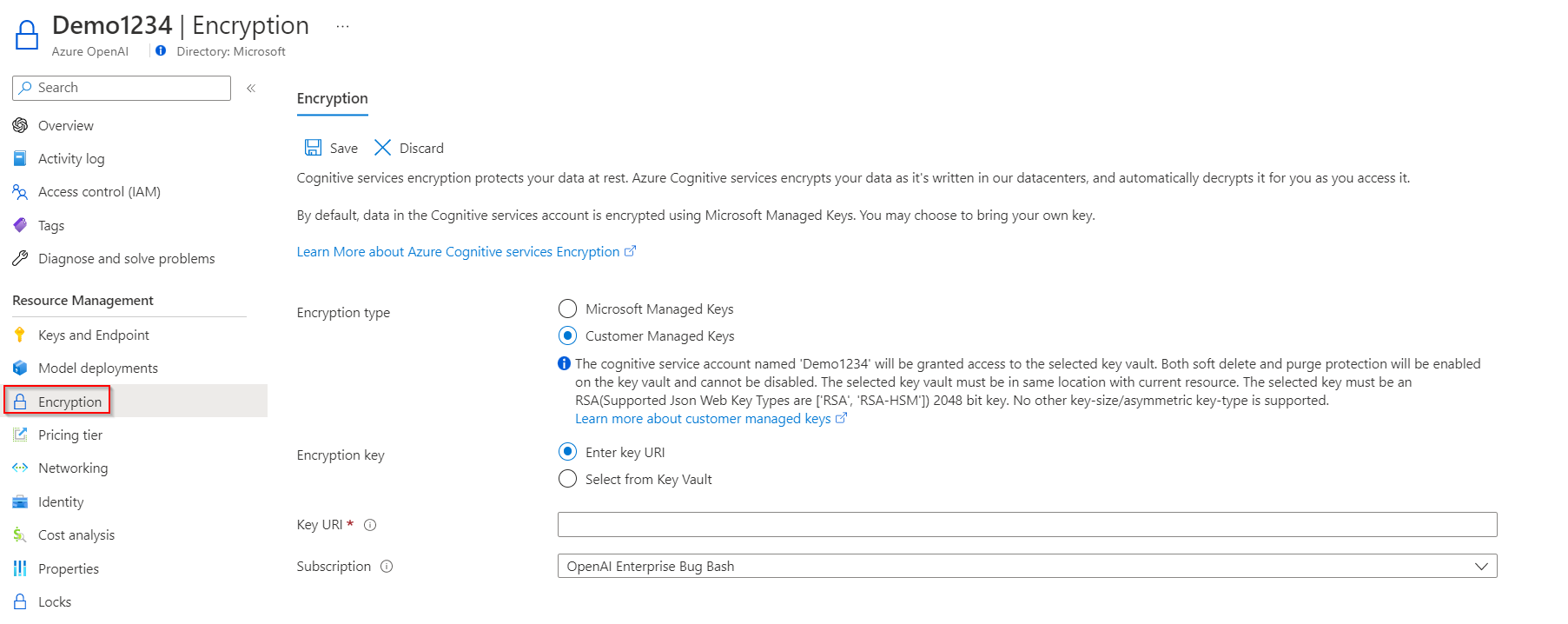

Ga naar uw Azure AI-servicesresource.

Selecteer Versleuteling aan de linkerkant onder Resourcebeheer.

Selecteer onder Versleutelingstype de optie Door klant beheerde sleutels, zoals wordt weergegeven in de volgende schermopname.

Een sleutel opgeven

Nadat u door de klant beheerde sleutels hebt ingeschakeld, kunt u een sleutel opgeven die moet worden gekoppeld aan de Azure AI-servicesresource.

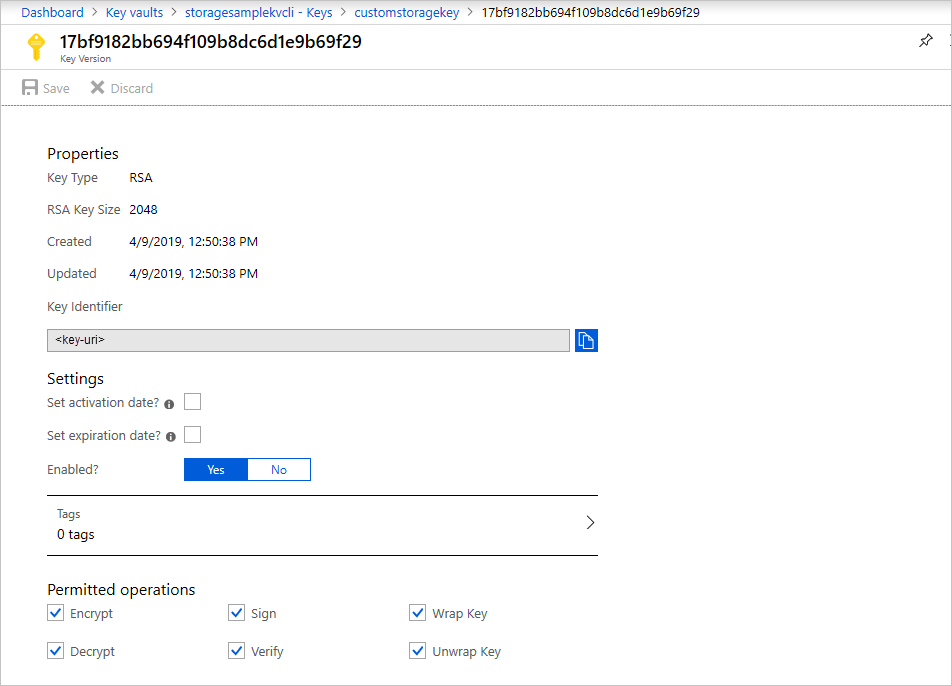

Een sleutel opgeven als een URI

Voer de volgende stappen uit om een sleutel op te geven als een URI:

Ga in Azure Portal naar uw sleutelkluis.

Selecteer Onder Objecten de optie Sleutels.

Selecteer de gewenste sleutel en selecteer vervolgens de sleutel om de versies ervan weer te geven. Selecteer een sleutelversie om de instellingen voor die versie weer te geven.

Kopieer de waarde van de sleutel-id , die de URI levert.

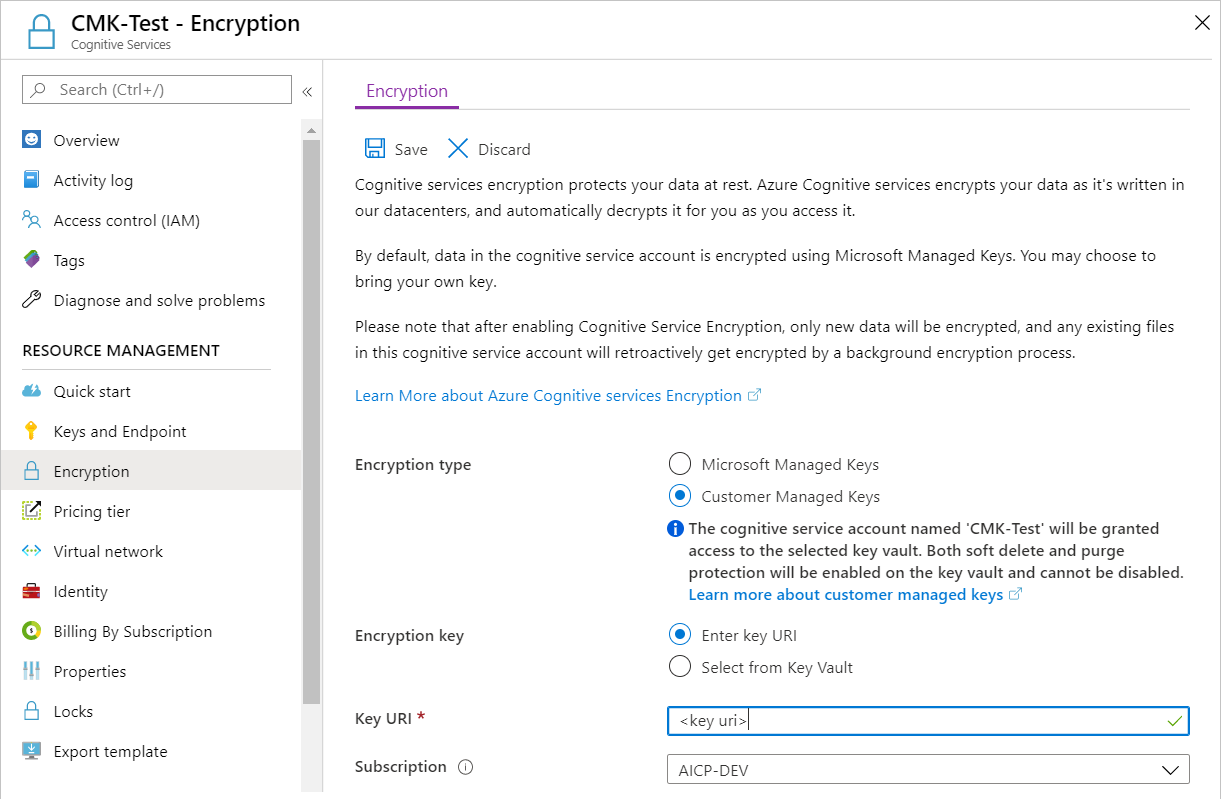

Ga terug naar uw Azure AI-servicesresource en selecteer Versleuteling.

Selecteer onder Versleutelingssleutel enter-sleutel-URI.

Plak de URI die u hebt gekopieerd in het vak Sleutel-URI .

Selecteer onder Abonnement het abonnement dat de sleutelkluis bevat.

Sla uw wijzigingen op.

Een sleutel selecteren in een sleutelkluis

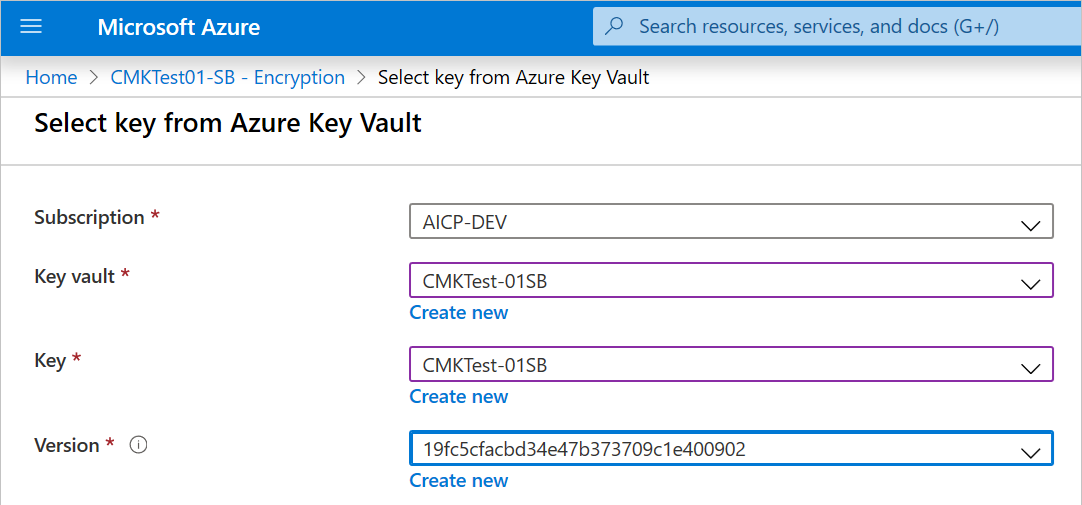

Als u een sleutel in een sleutelkluis wilt selecteren, moet u eerst een sleutelkluis met een sleutel hebben. Volg nu deze stappen:

Ga naar uw Azure AI-servicesresource en selecteer Versleuteling.

Selecteer Onder Versleutelingssleutel selecteren in Key Vault.

Selecteer de sleutelkluis die de sleutel bevat die u wilt gebruiken.

Selecteer de sleutel die u wilt gebruiken.

Sla uw wijzigingen op.

De sleutelversie bijwerken

Wanneer u een nieuwe versie van een sleutel maakt, werkt u de Azure AI-servicesresource bij om de nieuwe versie te gebruiken. Volg vervolgens deze stappen:

- Ga naar uw Azure AI-servicesresource en selecteer Versleuteling.

- Voer de URI in voor de nieuwe sleutelversie. U kunt ook de sleutelkluis selecteren en vervolgens de sleutel opnieuw selecteren om de versie bij te werken.

- Sla uw wijzigingen op.

Een andere sleutel gebruiken

Voer de volgende stappen uit om de sleutel te wijzigen die u voor versleuteling gebruikt:

- Ga naar uw Azure AI-servicesresource en selecteer Versleuteling.

- Voer de URI voor de nieuwe sleutel in. U kunt ook de sleutelkluis selecteren en vervolgens een nieuwe sleutel selecteren.

- Sla uw wijzigingen op.

Door de klant beheerde sleutels draaien

U kunt een door de klant beheerde sleutel in Key Vault roteren volgens uw nalevingsbeleid. Wanneer de sleutel wordt gedraaid, moet u de Azure AI-servicesresource bijwerken om de nieuwe sleutel-URI te kunnen gebruiken. Zie De sleutelversie bijwerken voor meer informatie over het bijwerken van de resource voor het gebruik van een nieuwe versie van de sleutel in Azure Portal.

Als u de sleutel roteert, wordt herversleuteling van gegevens in de resource niet geactiveerd. Er is geen verdere actie van de gebruiker vereist.

Een door de klant beheerde sleutel intrekken

U kunt een door de klant beheerde versleutelingssleutel intrekken door het toegangsbeleid te wijzigen, door de machtigingen voor de sleutelkluis te wijzigen of door de sleutel te verwijderen.

Als u het toegangsbeleid wilt wijzigen van de beheerde identiteit die door uw register wordt gebruikt, voert u de opdracht az-keyvault-delete-policy uit:

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--key_id <key-vault-key-id>

Als u de afzonderlijke versies van een sleutel wilt verwijderen, voert u de opdracht az-keyvault-key-delete uit. Voor deze bewerking is de machtiging sleutels/verwijderen vereist.

az keyvault key delete \

--vault-name <key-vault-name> \

--id <key-ID>

Belangrijk

Het intrekken van toegang tot een actieve door de klant beheerde sleutel terwijl CMK nog steeds is ingeschakeld, voorkomt het downloaden van trainingsgegevens en resultatenbestanden, het afstemmen van nieuwe modellen en het implementeren van nauwkeurig afgestemde modellen. Eerder geïmplementeerde, nauwkeurig afgestemde modellen blijven echter actief en verwerken verkeer totdat deze implementaties worden verwijderd.

Gegevens over trainings-, validatie- en trainingsresultaten verwijderen

Met de Files-API kunnen klanten hun trainingsgegevens uploaden om een model af te stemmen. Deze gegevens worden opgeslagen in Azure Storage, binnen dezelfde regio als de resource en logisch geïsoleerd met hun Azure-abonnement en API-referenties. Geüploade bestanden kunnen door de gebruiker worden verwijderd via de DELETE-API-bewerking.

Nauwkeurig afgestemde modellen en implementaties verwijderen

Met de Fine-tunes-API kunnen klanten hun eigen verfijnde versie van de OpenAI-modellen maken op basis van de trainingsgegevens die u via de Files-API's naar de service hebt geüpload. De getrainde nauwkeurig afgestemde modellen worden opgeslagen in Azure Storage in dezelfde regio, versleuteld at rest (met door Microsoft beheerde sleutels of door de klant beheerde sleutels) en logisch geïsoleerd met hun Azure-abonnement en API-referenties. Aangepaste modellen en implementaties kunnen door de gebruiker worden verwijderd door het aanroepen van de DELETE-API-bewerking.

Door de klant beheerde sleutels uitschakelen

Wanneer u door de klant beheerde sleutels uitschakelt, wordt uw Azure AI-servicesresource vervolgens versleuteld met door Microsoft beheerde sleutels. Voer de volgende stappen uit om door de klant beheerde sleutels uit te schakelen:

- Ga naar uw Azure AI-servicesresource en selecteer Versleuteling.

- Selecteer Microsoft Managed Keys>Save.

Wanneer u door de klant beheerde sleutels eerder hebt ingeschakeld, heeft dit ook een door het systeem toegewezen beheerde identiteit ingeschakeld, een functie van Microsoft Entra-id. Zodra de door het systeem toegewezen beheerde identiteit is ingeschakeld, wordt deze resource geregistreerd bij Microsoft Entra-id. Nadat de identiteit is geregistreerd, krijgt de beheerde identiteit toegang tot de Sleutelkluis die is geselecteerd tijdens het instellen van de door de klant beheerde sleutel. Meer informatie over beheerde identiteiten.

Belangrijk

Als u door het systeem toegewezen beheerde identiteiten uitschakelt, wordt de toegang tot de sleutelkluis verwijderd en zijn alle gegevens die zijn versleuteld met de klantsleutels niet meer toegankelijk. Alle functies die afhankelijk zijn van deze gegevens, werken niet meer.

Belangrijk

Beheerde identiteiten bieden momenteel geen ondersteuning voor scenario's tussen mappen. Wanneer u door de klant beheerde sleutels in Azure Portal configureert, wordt automatisch een beheerde identiteit toegewezen onder de dekkingen. Als u vervolgens het abonnement, de resourcegroep of de resource van de ene Microsoft Entra-map naar een andere verplaatst, wordt de beheerde identiteit die aan de resource is gekoppeld, niet overgedragen naar de nieuwe tenant, zodat door de klant beheerde sleutels mogelijk niet meer werken. Zie Een abonnement overdragen tussen Microsoft Entra-mappen in veelgestelde vragen en bekende problemen met beheerde identiteiten voor Azure-resources voor meer informatie.