Azure Kubernetes Service bewaken

In dit artikel wordt het volgende beschreven:

- De typen bewakingsgegevens die u voor deze service kunt verzamelen.

- Manieren om die gegevens te analyseren.

Notitie

Als u al bekend bent met deze service en/of Azure Monitor en alleen wilt weten hoe u bewakingsgegevens analyseert, raadpleegt u de sectie Analyseren aan het einde van dit artikel.

Wanneer u kritieke toepassingen en bedrijfsprocessen hebt die afhankelijk zijn van Azure-resources, moet u waarschuwingen voor uw systeem bewaken en ontvangen. De Azure Monitor-service verzamelt en aggregeert metrische gegevens en logboeken van elk onderdeel van uw systeem. Azure Monitor biedt een overzicht van beschikbaarheid, prestaties en tolerantie, en geeft u een overzicht van problemen. U kunt de Azure-portal, PowerShell, Azure CLI, REST API of clientbibliotheken gebruiken om bewakingsgegevens in te stellen en weer te geven.

- Zie het overzicht van Azure Monitor voor meer informatie over Azure Monitor.

- Zie Azure-resources bewaken met Azure Monitor voor meer informatie over het bewaken van Azure-resources in het algemeen.

Belangrijk

Kubernetes is een complex gedistribueerd systeem met veel bewegende onderdelen. Bewaking op meerdere niveaus is vereist. Hoewel AKS een beheerde Kubernetes-service is, is dezelfde rigor rond bewaking op meerdere niveaus nog steeds vereist. Dit artikel bevat informatie en best practices op hoog niveau voor het bewaken van een AKS-cluster.

- Zie Kubernetes-clusters bewaken met behulp van Azure-services en cloudeigen hulpprogramma's voor gedetailleerde bewaking van de volledige Kubernetes-stack.

- Zie de beheerde Azure Monitor-service voor Prometheus voor het verzamelen van metrische gegevens van Kubernetes-clusters.

- Zie Azure Monitor-functies voor Kubernetes-bewaking voor het verzamelen van logboeken in Kubernetes-clusters.

- Zie Azure Workbooks and Monitor your Azure services in Grafana voor gegevensvisualisatie.

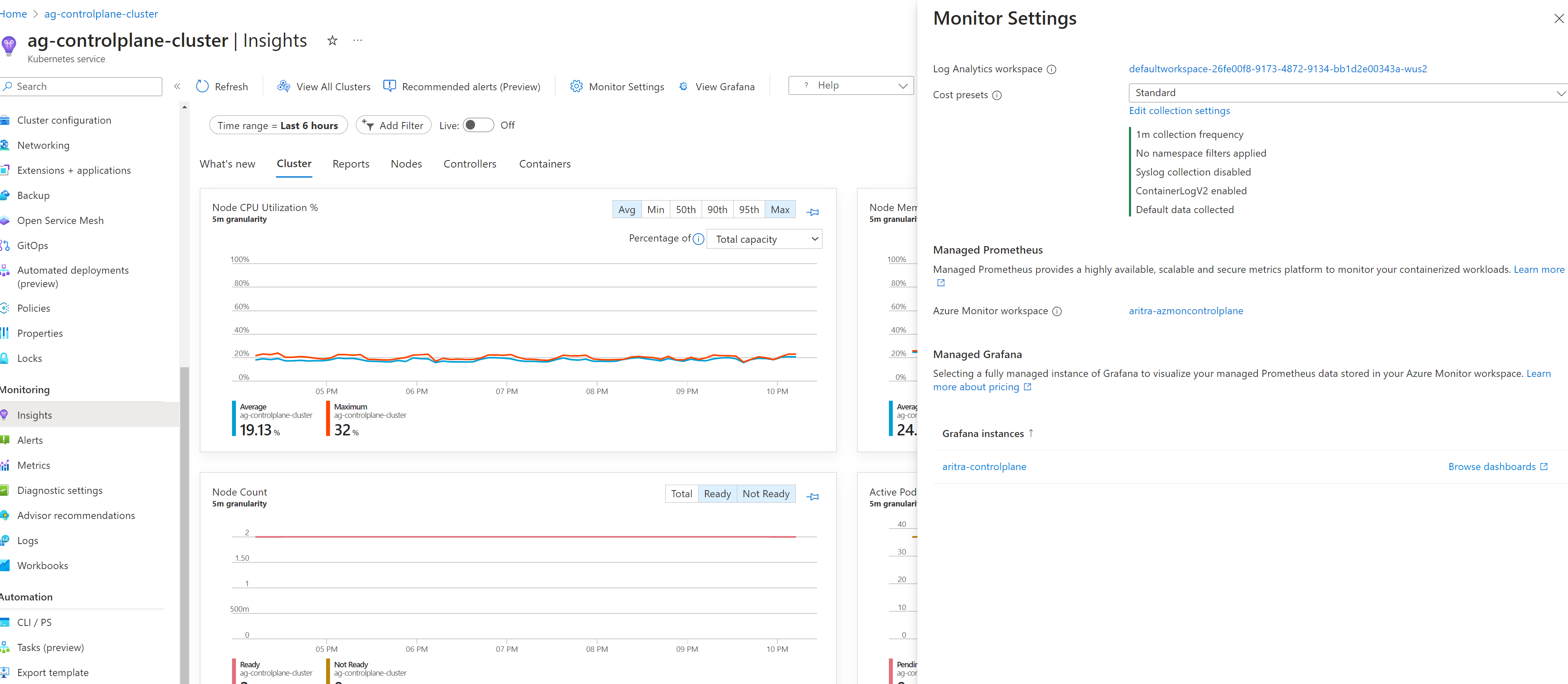

Inzichten

Sommige services in Azure hebben een ingebouwd bewakingsdashboard in Azure Portal dat een beginpunt biedt voor het bewaken van uw service. Deze dashboards worden inzichten genoemd en u kunt ze vinden in de Insights Hub van Azure Monitor in Azure Portal.

Azure Monitor Container Insights verzamelt aangepaste metrische gegevens voor knooppunten, pods, containers en permanente volumes. Zie Metrische gegevens die zijn verzameld door Container Insights voor meer informatie.

Azure Monitor Application Insights wordt gebruikt voor APM (Application Performance Monitoring). Zie Azure Monitor OpenTelemetry inschakelen om Application Insights met codewijzigingen in te schakelen. Als u Application Insights wilt inschakelen zonder codewijzigingen, raadpleegt u AKS auto-instrumentatie. Zie basisbeginselen van gegevensverzameling voor meer informatie over instrumentatie.

Bewakingsgegevens

AKS genereert dezelfde soorten bewakingsgegevens als andere Azure-resources die worden beschreven in Bewakingsgegevens van Azure-resources. Zie AKS-gegevensreferentie bewaken voor gedetailleerde informatie over de metrische gegevens en logboeken die zijn gemaakt door AKS. Andere Azure-services en -functies verzamelen andere gegevens en maken andere analyseopties mogelijk, zoals wordt weergegeven in het volgende diagram en de volgende tabel.

| Source | Beschrijving |

|---|---|

| Metrische platformgegevens | Metrische platformgegevens worden automatisch verzameld voor AKS-clusters zonder kosten. U kunt deze metrische gegevens analyseren met Metrics Explorer of deze gebruiken voor metrische waarschuwingen. |

| Metrische prometheus-gegevens | Wanneer u scraping van metrische gegevens inschakelt voor uw cluster, verzamelt de beheerde Azure Monitor-service voor Prometheus metrische gegevens en slaat deze op in een Azure Monitor-werkruimte. Analyseer ze met vooraf samengestelde dashboards in Azure Managed Grafana en met Prometheus-waarschuwingen. |

| Activiteitenlogboeken | Activiteitenlogboek wordt automatisch verzameld voor AKS-clusters zonder kosten. Deze logboeken houden informatie bij, zoals wanneer een cluster wordt gemaakt of een configuratiewijziging heeft. Als u het wilt analyseren met uw andere logboekgegevens, verzendt u het activiteitenlogboek naar een Log Analytics-werkruimte. |

| Resourcelogboeken | Logboeken van besturingsvlak voor AKS worden geïmplementeerd als resourcelogboeken. Maak een diagnostische instelling om ze naar de Log Analytics-werkruimte te verzenden, waar u ze kunt analyseren en waarschuwen met logboekquery's in Log Analytics. |

| Container Insights | Containerinzichten verzamelen verschillende logboeken en prestatiegegevens van een cluster, waaronder stdout/stderr-streams en slaan deze op in een Log Analytics-werkruimte en Metrische gegevens van Azure Monitor. Analyseer deze gegevens met weergaven en werkmappen die zijn opgenomen in Container Insights of met Log Analytics en Metrics Explorer. |

| Application insights | Azure Monitor Application Insights verzamelt logboeken, metrische gegevens en gedistribueerde traceringen. Deze telemetrie wordt opgeslagen in een Log Analytics-werkruimte voor analyse in Azure Portal. |

Resourcetypen

Azure maakt gebruik van het concept van resourcetypen en id's om alles in een abonnement te identificeren. Resourcetypen maken ook deel uit van de resource-id's voor elke resource die wordt uitgevoerd in Azure. Eén resourcetype voor een virtuele machine is Microsoft.Compute/virtualMachinesbijvoorbeeld . Zie Resourceproviders voor een lijst met services en de bijbehorende resourcetypen.

Azure Monitor organiseert op dezelfde manier kernbewakingsgegevens in metrische gegevens en logboeken op basis van resourcetypen, ook wel naamruimten genoemd. Er zijn verschillende metrische gegevens en logboeken beschikbaar voor verschillende resourcetypen. Uw service is mogelijk gekoppeld aan meer dan één resourcetype.

Zie de naslaginformatie over azure Kubernetes Service-bewakingsgegevens voor meer informatie over de resourcetypen voor AKS.

Gegevensopslag

Voor Azure Monitor:

- Metrische gegevens worden opgeslagen in de metrische gegevensdatabase van Azure Monitor.

- Logboekgegevens worden opgeslagen in het logboekarchief van Azure Monitor. Log Analytics is een hulpprogramma in Azure Portal waarmee een query kan worden uitgevoerd op dit archief.

- Het Azure-activiteitenlogboek is een afzonderlijk archief met een eigen interface in Azure Portal.

U kunt eventueel metrische gegevens en activiteitenlogboekgegevens routeren naar het logboekarchief van Azure Monitor. Vervolgens kunt u Log Analytics gebruiken om een query uit te voeren op de gegevens en deze te correleren met andere logboekgegevens.

Veel services kunnen diagnostische instellingen gebruiken om metrische gegevens en logboekgegevens te verzenden naar andere opslaglocaties buiten Azure Monitor. Voorbeelden hiervan zijn Azure Storage, gehoste partnersystemen en niet-Azure-partnersystemen, met behulp van Event Hubs.

Zie het Azure Monitor-gegevensplatform voor gedetailleerde informatie over hoe Azure Monitor gegevens opslaat.

Metrische gegevens van het Azure Monitor-platform

Azure Monitor biedt metrische platformgegevens voor de meeste services. Deze metrische gegevens zijn:

- Afzonderlijk gedefinieerd voor elke naamruimte.

- Opgeslagen in de metrische gegevensdatabase van Azure Monitor.

- Lichtgewicht en in staat om bijna realtime waarschuwingen te ondersteunen.

- Wordt gebruikt om de prestaties van een resource in de loop van de tijd bij te houden.

Verzameling: Azure Monitor verzamelt automatisch metrische platformgegevens. Er is geen configuratie vereist.

Routering: U kunt sommige metrische platformgegevens ook routeren naar Azure Monitor-logboeken/Log Analytics, zodat u er query's op kunt uitvoeren met andere logboekgegevens. Controleer de DS-exportinstelling voor elke metriek om te zien of u een diagnostische instelling kunt gebruiken om de metrische gegevens te routeren naar Azure Monitor-logboeken/Log Analytics.

- Zie de diagnostische instelling voor metrische gegevens voor meer informatie.

- Zie Diagnostische instellingen maken in Azure Monitor om diagnostische instellingen voor een service te configureren.

Zie Ondersteunde metrische gegevens in Azure Monitor voor een lijst met alle metrische gegevens die kunnen worden verzameld voor alle resources in Azure Monitor.

Zie de naslaginformatie over bewakingsgegevens van Azure Kubernetes Service voor een lijst met beschikbare metrische gegevens voor AKS.

Metrische gegevens spelen een belangrijke rol bij clusterbewaking, het identificeren van problemen en het optimaliseren van de prestaties in de AKS-clusters. Metrische platformgegevens worden vastgelegd met behulp van de out-of-the-box metrics-server die is geïnstalleerd in kube-system-naamruimte, waarmee periodiek metrische gegevens worden verwijderd uit alle Kubernetes-knooppunten die door Kubelet worden geleverd. U moet ook metrische gegevens van Azure Managed Prometheus inschakelen om metrische gegevens van containers en metrische kubernetes-objecten te verzamelen, zoals de objectstatus van implementaties. Zie Prometheus-metrische gegevens verzamelen vanuit een AKS-cluster voor meer informatie.

AKS maakt ook metrische gegevens beschikbaar van kritieke onderdelen van het besturingsvlak, zoals API-server, ETCD, Scheduler via Azure Managed Prometheus. Deze functie is momenteel beschikbaar in preview. Zie Controle van metrische gegevens van het besturingsvlak van Azure Kubernetes Service (AKS) (preview) voor meer informatie.

Metrische gegevens op basis van niet-Azure Monitor

Deze service biedt andere metrische gegevens die niet zijn opgenomen in de metrische Gegevensdatabase van Azure Monitor.

De volgende Azure-services en -functies van Azure Monitor kunnen worden gebruikt voor extra bewaking van uw Kubernetes-clusters. U kunt deze functies inschakelen tijdens het maken van een AKS-cluster vanaf het tabblad Integraties in Azure Portal, Azure CLI, Terraform, Azure Policy of het cluster later naar hen onboarden. Voor elk van deze functies kunnen kosten in rekening worden gebracht, dus raadpleeg de prijsinformatie voor elke functie voordat u ze hebt ingeschakeld.

| Service / functie | Beschrijving |

|---|---|

| Containerinzichten | Maakt gebruik van een containerversie van de Azure Monitor-agent voor het verzamelen van stdout-/stderr-logboeken en Kubernetes-gebeurtenissen van elk knooppunt in uw cluster. De functie ondersteunt verschillende bewakingsscenario's voor AKS-clusters. U kunt bewaking inschakelen voor een AKS-cluster wanneer het wordt gemaakt met behulp van Azure CLI, Azure Policy, Azure Portal of Terraform. Als u Container Insights niet inschakelt wanneer u uw cluster maakt, raadpleegt u Container insights inschakelen voor azure Kubernetes Service-cluster (AKS) voor andere opties om dit in te schakelen. Container Insights slaat de meeste gegevens op in een Log Analytics-werkruimte en u gebruikt doorgaans dezelfde Log Analytics-werkruimte als de resourcelogboeken voor uw cluster. Zie Een Log Analytics-werkruimtearchitectuur ontwerpen voor hulp bij het aantal werkruimten dat u moet gebruiken en waar u deze kunt vinden. |

| Beheerde Azure Monitor-service voor Prometheus | Prometheus is een cloudeigen oplossing voor metrische gegevens van de Cloud Native Compute Foundation. Dit is het meest gebruikte hulpprogramma voor het verzamelen en analyseren van metrische gegevens uit Kubernetes-clusters. Beheerde Azure Monitor-service voor Prometheus is een volledig beheerde bewakingsoplossing die compatibel is met Prometheus in Azure. Als u beheerde Prometheus niet inschakelt wanneer u uw cluster maakt, raadpleegt u Metrische gegevens van Prometheus verzamelen vanuit een AKS-cluster voor andere opties om dit in te schakelen. De beheerde Azure Monitor-service voor Prometheus slaat de gegevens op in een Azure Monitor-werkruimte, die is gekoppeld aan een Grafana-werkruimte , zodat u de gegevens kunt analyseren met Azure Managed Grafana. |

| Azure Managed Grafana | Volledig beheerde implementatie van Grafana, een opensource-platform voor gegevensvisualisatie dat vaak wordt gebruikt om Prometheus-gegevens te presenteren. Er zijn meerdere vooraf gedefinieerde Grafana-dashboards beschikbaar voor het bewaken van Kubernetes en het oplossen van problemen met volledige stacks. Als u beheerde Grafana niet inschakelt wanneer u uw cluster maakt, raadpleegt u Een Grafana-werkruimte koppelen. U kunt deze koppelen aan uw Azure Monitor-werkruimte, zodat deze toegang heeft tot metrische prometheus-gegevens voor uw cluster. |

Metrische gegevens van AKS-besturingsvlak bewaken (preview)

In deze sectie wordt beschreven hoe u de functie metrische gegevens van het besturingsvlak (preview) gebruikt. Verzamel metrische gegevens van het besturingsvlak en bekijk de telemetrie in Azure Monitor. De functie metrische gegevens van het besturingsvlak is volledig compatibel met Prometheus en Grafana. De functie biedt meer inzicht in de beschikbaarheid en prestaties van de onderdelen van het besturingsvlak, zoals de API-server, ETCD, Scheduler, Autoscaler en controllerbeheer. U kunt deze metrische gegevens gebruiken om de algehele waarneembaarheid te maximaliseren en operationele uitmuntendheid voor uw AKS-cluster te behouden.

Vereisten en beperkingen

- Metrische gegevens van besturingsvlak (preview) ondersteunen alleen beheerde Azure Monitor-service voor Prometheus.

- Private Link wordt niet ondersteund.

- U kunt alleen de standaard ama-metrics-settings-config-map aanpassen. Alle andere aanpassingen worden niet ondersteund.

- Het AKS-cluster moet gebruikmaken van verificatie van beheerde identiteiten.

AKS-preview-extensie installeren

Belangrijk

AKS preview-functies zijn beschikbaar op selfservice, opt-in basis. Previews worden geleverd 'zoals is' en 'als beschikbaar' en ze worden uitgesloten van de serviceovereenkomsten en beperkte garantie. AKS-previews worden gedeeltelijk gedekt door klantondersteuning op basis van best effort. Daarom zijn deze functies niet bedoeld voor productiegebruik. Zie de volgende ondersteuningsartikelen voor meer informatie:

Installeer of werk de

aks-previewAzure CLI-extensie bij met behulp van deaz extension addofaz extension updateopdracht.# Install the aks-preview extension az extension add --name aks-preview # Update the aks-preview extension az extension update --name aks-preview

Vlag AzureMonitorMetricsControlPlanePreview registreren

Registreer de

AzureMonitorMetricsControlPlanePreviewfunctievlag met behulp van deaz feature registeropdracht.az feature register --namespace "Microsoft.ContainerService" --name "AzureMonitorMetricsControlPlanePreview"Het duurt enkele minuten voordat de status Geregistreerd wordt weergegeven.

Controleer de registratiestatus met behulp van de

az feature showopdracht.az feature show --namespace "Microsoft.ContainerService" --name "AzureMonitorMetricsControlPlanePreview"Wanneer de status Geregistreerd weergeeft, vernieuwt u de registratie van de Microsoft.ContainerService-resourceprovider met behulp van de

az provider registeropdracht.az provider register --namespace "Microsoft.ContainerService"

Metrische gegevens van het besturingsvlak inschakelen in uw AKS-cluster

U kunt metrische gegevens van het besturingsvlak inschakelen met de beheerde Azure Monitor-service voor Prometheus-invoegtoepassing bij het maken van een nieuw cluster of het bijwerken van een bestaand cluster.

Schakel metrische gegevens van het besturingsvlak in voor een nieuw AKS-cluster:

Zie Prometheus- en Grafana-clusters inschakelen voor AKS-clusters en volg de stappen op het CLI-tabblad voor een AKS-cluster om metrische gegevens van Prometheus uit uw Kubernetes-cluster te verzamelen.

Metrische gegevens van het besturingsvlak inschakelen voor een bestaand AKS-cluster

Als uw cluster al de Prometheus-invoegtoepassing heeft, werkt u het cluster bij om ervoor te zorgen dat er metrische gegevens van het besturingsvlak worden verzameld met behulp van de

az aks updateopdracht.az aks update --name $CLUSTER_NAME --resource-group $RESOURCE_GROUP

Notitie

In tegenstelling tot de metrische gegevens die zijn verzameld van clusterknooppunten, worden metrische besturingsvlakgegevens verzameld door een onderdeel dat geen deel uitmaakt van de invoegtoepassing ama-metrics . Als u de AzureMonitorMetricsControlPlanePreview functievlag en de beheerde Prometheus-invoegtoepassing inschakelt, zorgt u ervoor dat metrische gegevens van het besturingsvlak worden verzameld. Nadat het verzamelen van metrische gegevens is ingeschakeld, kan het enkele minuten duren voordat de gegevens in de werkruimte worden weergegeven.

Metrische gegevens van het besturingsvlak opvragen

Metrische gegevens van het besturingsvlak worden opgeslagen in een Azure Monitor-werkruimte in de regio van het cluster. U kunt rechtstreeks vanuit de werkruimte een query uitvoeren op de metrische gegevens of via het door Azure beheerde Grafana-exemplaar dat is verbonden met de werkruimte.

Bekijk de metrische gegevens van het besturingsvlak in de Azure Monitor-werkruimte met behulp van de volgende stappen:

Navigeer in Azure Portal naar uw AKS-cluster.

Selecteer Inzichten onder Monitoring.

Notitie

AKS biedt dashboardsjablonen om u te helpen uw telemetriegegevens van het besturingsvlak in realtime weer te geven en te analyseren. Als u azure managed Grafana gebruikt om de gegevens te visualiseren, kunt u de volgende dashboards importeren:

Metrische gegevens van het besturingsvlak aanpassen

AKS bevat een vooraf geconfigureerde set metrische gegevens voor het verzamelen en opslaan van elk onderdeel. API server en etcd zijn standaard ingeschakeld. U kunt deze lijst aanpassen via de ama-settings-configmap.

De standaarddoelen bevatten de volgende waarden:

controlplane-apiserver = true

controlplane-cluster-autoscaler = false

controlplane-kube-scheduler = false

controlplane-kube-controller-manager = false

controlplane-etcd = true

Alle ConfigMaps moeten worden toegepast op de kube-system naamruimte voor elk cluster.

Zie Minimale opnameprofiel voor metrische gegevens voor besturingsvlakgegevens in beheerde Prometheus voor meer informatie over minimal-ingestion metrische profielgegevens.

Alleen minimale metrische gegevens van standaarddoelen opnemen

Bij het instellen

default-targets-metrics-keep-list.minimalIngestionProfile="true"worden alleen de minimale set metrische gegevens opgenomen voor elk van de standaarddoelen:controlplane-apiserverencontrolplane-etcd.Alle metrische gegevens van alle doelen opnemen

Verzamel alle metrische gegevens van alle doelen in het cluster met behulp van de volgende stappen:

Download het ConfigMap-bestand ama-metrics-settings-configmap.yaml en wijzig de naam ervan in

configmap-controlplane.yaml.Instellen

minimalingestionprofile = false.Controleer onder

default-scrape-settings-enabledof de doelen waarop u wilt scrapen, zijn ingesteld optrue. De enige doelen die u kunt opgeven zijn: , , , encontrolplane-etcdcontrolplane-kube-controller-manager.controlplane-kube-schedulercontrolplane-cluster-autoscalercontrolplane-apiserverPas de ConfigMap toe met behulp van de

kubectl applyopdracht.kubectl apply -f configmap-controlplane.yamlNadat de configuratie is toegepast, duurt het enkele minuten voordat de metrische gegevens van de opgegeven doelen uit het besturingsvlak worden verwijderd in de Azure Monitor-werkruimte.

Enkele andere metrische gegevens opnemen naast minimale metrische gegevens

De

minimal ingestion profileinstelling helpt het opnamevolume van metrische gegevens te verminderen, omdat er alleen metrische gegevens worden verzameld die worden gebruikt door standaarddashboards, standaardopnameregels en standaardwaarschuwingen. Gebruik de volgende stappen om deze instelling aan te passen:Download het ConfigMap-bestand ama-metrics-settings-configmap en wijzig de naam in

configmap-controlplane.yaml.Instellen

minimalingestionprofile = true.Controleer onder

default-scrape-settings-enabledof de doelen waarop u wilt scrapen, zijn ingesteld optrue. De enige doelen die u kunt opgeven zijn: , , , encontrolplane-etcdcontrolplane-kube-controller-manager.controlplane-kube-schedulercontrolplane-cluster-autoscalercontrolplane-apiserverGeef onder

default-targets-metrics-keep-listde lijst met metrische gegevens voor detruedoelen op. Voorbeeld:controlplane-apiserver= "apiserver_admission_webhook_admission_duration_seconds| apiserver_longrunning_requests"Pas de ConfigMap toe met behulp van de

kubectl applyopdracht.kubectl apply -f configmap-controlplane.yaml

Nadat de configuratie is toegepast, duurt het enkele minuten voordat de metrische gegevens van de opgegeven doelen uit het besturingsvlak worden verwijderd in de Azure Monitor-werkruimte.

Alleen specifieke metrische gegevens van sommige doelen opnemen

Download het ConfigMap-bestand ama-metrics-settings-configmap en wijzig de naam in

configmap-controlplane.yaml.Instellen

minimalingestionprofile = false.Controleer onder

default-scrape-settings-enabledof de doelen waarop u wilt scrapen, zijn ingesteld optrue. De enige doelen die u hier kunt opgeven, zijncontrolplane-apiserver,controlplane-cluster-autoscaler,controlplane-kube-schedulerencontrolplane-etcdcontrolplane-kube-controller-manager.Geef onder

default-targets-metrics-keep-listde lijst met metrische gegevens voor detruedoelen op. Voorbeeld:controlplane-apiserver= "apiserver_admission_webhook_admission_duration_seconds| apiserver_longrunning_requests"Pas de ConfigMap toe met behulp van de

kubectl applyopdracht.kubectl apply -f configmap-controlplane.yamlNadat de configuratie is toegepast, duurt het enkele minuten voordat de metrische gegevens van de opgegeven doelen uit het besturingsvlak worden verwijderd in de Azure Monitor-werkruimte.

Problemen met metrische gegevens van besturingsvlak oplossen

Zorg ervoor dat de functievlag AzureMonitorMetricsControlPlanePreview is ingeschakeld en dat de ama-metrics pods worden uitgevoerd.

Notitie

De probleemoplossingsmethoden voor Azure Managed Service Prometheus worden hier niet rechtstreeks vertaald, omdat de onderdelen die het besturingsvlak scrapen niet aanwezig zijn in de beheerde Prometheus-invoegtoepassing.

ConfigMap-opmaak

Zorg ervoor dat u de juiste opmaak gebruikt in de ConfigMap en dat de velden, met name

default-targets-metrics-keep-list,minimal-ingestion-profileendefault-scrape-settings-enabled, correct zijn ingevuld met de beoogde waarden.Besturingsvlak isoleren van gegevensvlak

Begin met het instellen van enkele metrische knooppuntgegevens om

truete controleren of de metrische gegevens worden doorgestuurd naar de werkruimte. Hiermee kunt u bepalen of het probleem specifiek is voor het scrapen van metrische gegevens van het besturingsvlak.Opgenomen gebeurtenissen

Zodra u de wijzigingen hebt toegepast, kunt u Metrics Explorer openen op de overzichtspagina van Azure Monitor of in de sectie Bewaking van het geselecteerde cluster en controleren op een toename of afname van het aantal opgenomen gebeurtenissen per minuut. Hiermee kunt u bepalen of een specifieke metriek ontbreekt of als alle metrische gegevens ontbreken.

Specifieke metrische gegevens worden niet weergegeven

Er zijn gevallen waarin metrische gegevens worden gedocumenteerd, maar niet worden weergegeven vanuit het doel en niet worden doorgestuurd naar de Azure Monitor-werkruimte. In dit geval is het nodig om te controleren of andere metrische gegevens worden doorgestuurd naar de werkruimte.

Geen toegang tot de Azure Monitor-werkruimte

Wanneer u de invoegtoepassing inschakelt, kunt u een bestaande werkruimte opgeven waartoe u geen toegang hebt. In dat geval kan het lijken alsof de metrische gegevens niet worden verzameld en doorgestuurd. Zorg ervoor dat u een nieuwe werkruimte maakt terwijl u de invoegtoepassing inschakelt of tijdens het maken van het cluster.

Metrische gegevens van besturingsvlak uitschakelen in uw AKS-cluster

U kunt metrische gegevens van het besturingsvlak op elk gewenst moment uitschakelen door de beheerde Prometheus-invoegtoepassing uit te schakelen en de registratie van de AzureMonitorMetricsControlPlanePreview functievlag ongedaan te maken.

Verwijder de invoegtoepassing met metrische gegevens waarmee prometheus-metrische gegevens worden verwijderd met behulp van de

az aks updateopdracht.az aks update --disable-azure-monitor-metrics --name $CLUSTER_NAME --resource-group $RESOURCE_GROUPSchakel scraping van metrische gegevens van het besturingsvlak op het AKS-cluster uit door de registratie van de

AzureMonitorMetricsControlPlanePreviewfunctievlag ongedaan te maken met behulp van deaz feature unregisteropdracht.az feature unregister "Microsoft.ContainerService" --name "AzureMonitorMetricsControlPlanePreview"

Veelgestelde vragen

Kan ik metrische gegevens van het besturingsvlak scrapen met zelf-hostende Prometheus?

Nee, momenteel kunt u geen metrische gegevens van het besturingsvlak schrooten met zelf-hostende Prometheus. Zelf-hostende Prometheus kan slechts één exemplaar scrapen, afhankelijk van de load balancer. De metrische gegevens zijn niet betrouwbaar, omdat er vaak meerdere replica's van de metrische besturingsvlakgegevens zichtbaar zijn via beheerde Prometheus

Waarom is de gebruikersagent niet beschikbaar via de metrische gegevens van het besturingsvlak?

Metrische gegevens van het besturingsvlak in Kubernetes hebben de gebruikersagent niet. De gebruikersagent is alleen beschikbaar via de logboeken van het besturingsvlak die beschikbaar zijn in de diagnostische instellingen.

Azure Monitor-resourcelogboeken

Resourcelogboeken bieden inzicht in bewerkingen die zijn uitgevoerd door een Azure-resource. Logboeken worden automatisch gegenereerd, maar u moet ze routeren naar Azure Monitor-logboeken om ze op te slaan of er query's op uit te voeren. Logboeken zijn ingedeeld in categorieën. Een bepaalde naamruimte kan meerdere resourcelogboekcategorieën hebben.

Verzameling: Resourcelogboeken worden pas verzameld en opgeslagen als u een diagnostische instelling maakt en de logboeken doorsturen naar een of meer locaties. Wanneer u een diagnostische instelling maakt, geeft u op welke categorieën logboeken moeten worden verzameld. Er zijn meerdere manieren om diagnostische instellingen te maken en te onderhouden, waaronder Azure Portal, programmatisch en hoewel Azure Policy.

Routering: de voorgestelde standaardinstelling is het routeren van resourcelogboeken naar Azure Monitor-logboeken, zodat u er query's op kunt uitvoeren met andere logboekgegevens. Andere locaties, zoals Azure Storage, Azure Event Hubs en bepaalde Microsoft-bewakingspartners, zijn ook beschikbaar. Zie Azure-resourcelogboeken en resourcelogboekbestemmingen voor meer informatie.

Zie Diagnostische instellingen in Azure Monitor voor gedetailleerde informatie over het verzamelen, opslaan en routeren van resourcelogboeken.

Zie Ondersteunde resourcelogboeken in Azure Monitor voor een lijst met alle beschikbare resourcelogboekcategorieën in Azure Monitor.

Alle resourcelogboeken in Azure Monitor hebben dezelfde koptekstvelden, gevolgd door servicespecifieke velden. Het algemene schema wordt beschreven in het schema voor resourcelogboeken van Azure Monitor.

Voor de beschikbare resourcelogboekcategorieën, de bijbehorende Log Analytics-tabellen en de logboekschema's voor AKS, raadpleegt u de azure Kubernetes Service-gegevensreferentie.

AKS-besturingsvlak/resourcelogboeken

Besturingsvlaklogboeken voor AKS-clusters worden geïmplementeerd als resourcelogboeken in Azure Monitor. Resourcelogboeken worden pas verzameld en opgeslagen als u een diagnostische instelling maakt om ze naar een of meer locaties te routeren. Doorgaans verzendt u ze naar een Log Analytics-werkruimte, waar de meeste gegevens voor Container Insights worden opgeslagen.

Zie Diagnostische instellingen maken voor het gedetailleerde proces voor het maken van een diagnostische instelling met behulp van Azure Portal, CLI of PowerShell. Wanneer u een diagnostische instelling maakt, geeft u op welke categorieën logboeken moeten worden verzameld. De categorieën voor AKS worden vermeld in AKS-bewakingsgegevensreferenties.

Belangrijk

Er kunnen aanzienlijke kosten in rekening worden gebracht bij het verzamelen van resourcelogboeken voor AKS, met name voor kube-auditlogboeken . Bekijk de volgende aanbevelingen om de hoeveelheid verzamelde gegevens te verminderen:

- Schakel logboekregistratie van kube-audit uit wanneer dit niet vereist is.

- Verzameling inschakelen van kube-audit-admin, die de controlegebeurtenissen ophalen en vermelden uitsluit.

- Schakel resourcespecifieke logboeken in zoals hier wordt beschreven en configureer

AKSAuditde tabel als basislogboeken.

Zie Kubernetes-clusters bewaken met behulp van Azure-services en cloudeigen hulpprogramma's voor verdere aanbevelingen en kostenoptimalisatie en Azure Monitor voor verdere strategieën om uw bewakingskosten te verlagen.

AKS ondersteunt de diagnostische modus van Azure of de resourcespecifieke modus voor resourcelogboeken. In deze modus worden de tabellen in de Log Analytics-werkruimte opgegeven waar de gegevens worden verzonden. De diagnostische modus van Azure verzendt alle gegevens naar de AzureDiagnostics-tabel, terwijl de resourcespecifieke modus gegevens verzendt naar AKS-audit, AKS-controlebeheerder en AKS-besturingsvlak , zoals wordt weergegeven in de tabel in resourcelogboeken.

Resourcespecifieke modus wordt om de volgende redenen aanbevolen voor AKS:

- Gegevens zijn eenvoudiger te doorzoeken omdat deze zich in afzonderlijke tabellen bevinden die zijn toegewezen aan AKS.

- Ondersteunt configuratie als basislogboeken voor aanzienlijke kostenbesparingen.

Zie De verzamelingsmodus selecteren voor meer informatie over het verschil tussen verzamelingsmodi, waaronder het wijzigen van een bestaande instelling.

Notitie

Het is ook mogelijk om diagnostische instellingen te configureren via de CLI. In deze gevallen is het niet gegarandeerd dat het werkt omdat het niet controleert op de inrichtingsstatus van het cluster. Zorg ervoor dat u de diagnostische instellingen van het cluster controleert om weer te geven nadat u het hebt geconfigureerd.

az monitor diagnostic-settings create --name AKS-Diagnostics --resource /subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/myresourcegroup/providers/Microsoft.ContainerService/managedClusters/my-cluster --logs '[{"category": "kube-audit","enabled": true}, {"category": "kube-audit-admin", "enabled": true}, {"category": "kube-apiserver", "enabled": true}, {"category": "kube-controller-manager", "enabled": true}, {"category": "kube-scheduler", "enabled": true}, {"category": "cluster-autoscaler", "enabled": true}, {"category": "cloud-controller-manager", "enabled": true}, {"category": "guard", "enabled": true}, {"category": "csi-azuredisk-controller", "enabled": true}, {"category": "csi-azurefile-controller", "enabled": true}, {"category": "csi-snapshot-controller", "enabled": true}]' --workspace /subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourcegroups/myresourcegroup/providers/microsoft.operationalinsights/workspaces/myworkspace --export-to-resource-specific true

Voorbeeld van logboekquery's

Belangrijk

Wanneer u Logboeken selecteert in het menu voor een AKS-cluster, wordt Log Analytics geopend met het querybereik ingesteld op het huidige cluster. Dit betekent dat logboekquery's alleen gegevens uit die resource bevatten. Als u een query wilt uitvoeren die gegevens uit andere clusters of gegevens uit andere Azure-services bevat, selecteert u Logboeken in het menu Azure Monitor . Zie Log-querybereik en tijdsbereik in Azure Monitor Log Analytics voor meer informatie.

Als de diagnostische instelling voor uw cluster gebruikmaakt van de diagnostische modus van Azure, worden de resourcelogboeken voor AKS opgeslagen in de tabel AzureDiagnostics . U kunt verschillende logboeken onderscheiden met de kolom Categorie . Zie AKS-referentieresourcelogboeken voor een beschrijving van elke categorie.

| Beschrijving | Logboekquery |

|---|---|

| Logboeken voor elke categorie tellen (Diagnostische modus van Azure) |

AzureDiagnostics | where ResourceType == "MANAGEDCLUSTERS" | summarize count() by Category |

| Alle API-serverlogboeken (Diagnostische modus van Azure) |

AzureDiagnostics | where Category == "kube-apiserver" |

| Alle kube-auditlogboeken in een tijdsbereik (Diagnostische modus van Azure) |

let starttime = datetime("2023-02-23"); let endtime = datetime("2023-02-24"); AzureDiagnostics | waarbij TimeGenerated between(starttime.. eindtijd) | where Category == "kube-audit" | gebeurtenis uitbreiden = parse_json(log_s) | HttpMethod = tostring(event.verb) uitbreiden | extend User = tostring(event.user.username) | apiserver uitbreiden = pod_s | extend SourceIP = tostring(event.sourceIPs[0]) | project TimeGenerated, Category, HttpMethod, User, Apiserver, SourceIP, OperationName, event |

| Alle auditlogboeken (resourcespecifieke modus) |

AKSAudit |

| Alle auditlogboeken, met uitzondering van de controlegebeurtenissen ophalen en vermelden (resourcespecifieke modus) |

AKSAuditAdmin |

| Alle API-serverlogboeken (resourcespecifieke modus) |

AKSControlPlane | where Category == "kube-apiserver" |

Als u toegang wilt krijgen tot een set vooraf gedefinieerde query's in de Log Analytics-werkruimte, raadpleegt u de interface voor Log Analytics-query's en selecteert u Kubernetes Services van het resourcetype. Zie Container Insights-query's voor een lijst met algemene query's voor Container Insights.

AKS-gegevensvlak/Container Insights-logboeken

Container Insights verzamelt verschillende typen telemetriegegevens van containers en Kubernetes-clusters om u te helpen bij het bewaken, oplossen en verkrijgen van inzicht in uw containertoepassingen die worden uitgevoerd in uw AKS-clusters. Zie de azure Monitor-tabelreferentie voor een lijst met tabellen en de bijbehorende gedetailleerde beschrijvingen die door Container Insights worden gebruikt. Al deze tabellen zijn beschikbaar voor logboekquery's.

Met instellingen voor kostenoptimalisatie kunt u de metrische gegevens aanpassen en beheren die worden verzameld via de Container Insights-agent. Deze functie ondersteunt de instellingen voor gegevensverzameling voor afzonderlijke tabelselectie, intervallen voor gegevensverzameling en naamruimten om de gegevensverzameling uit te sluiten via Azure Monitor-regels voor gegevensverzameling (DCR). Deze instellingen bepalen het volume van opname en verlagen de bewakingskosten van containerinzichten. Verzamelde gegevens voor containerinzichten kunnen worden aangepast via Azure Portal, met behulp van de volgende opties. Als u andere opties dan Alle (standaard) selecteert, wordt de ervaring voor containerinzichten niet meer beschikbaar.

| Groepering | Tabellen | Opmerkingen |

|---|---|---|

| Alles (standaard) | Alle standaardtabellen voor containerinzichten | Vereist voor het inschakelen van de standaardvisualisaties voor containerinzichten |

| Prestaties | Prestatie, InsightsMetrics | |

| Logboeken en gebeurtenissen | ContainerLog of ContainerLogV2, KubeEvents, KubePodInventory | Aanbevolen als u beheerde prometheus-metrische gegevens hebt ingeschakeld |

| Workloads, implementaties en HPA's | InsightsMetrics, KubePodInventory, KubeEvents, ContainerInventory, ContainerNodeInventory, KubeNodeInventory, KubeServices | |

| Permanente volumes | InsightsMetrics, KubePVInventory |

Met de logboeken en gebeurtenissen worden de logboeken vastgelegd uit de tabellen ContainerLog of ContainerLogV2, KubeEvents, KubePodInventory , maar niet de metrische gegevens. Het aanbevolen pad voor het verzamelen van metrische gegevens is om Azure Monitor Managed Service Prometheus voor Prometheus vanuit uw AKS-cluster in te schakelen en Azure Managed Grafana te gebruiken voor gegevensvisualisatie. Zie Azure Monitor werkruimte beheren voor meer informatie.

ContainerLogV2-schema

Azure Monitor Container Insights biedt een schema voor containerlogboeken, ook wel ContainerLogV2 genoemd. Dit is de aanbevolen optie. Deze indeling bevat de volgende velden om algemene query's te vergemakkelijken voor het weergeven van gegevens met betrekking tot AKS- en Kubernetes-clusters met Azure Arc:

- ContainerName

- PodName

- PodNamespace

Daarnaast is dit schema compatibel met het gegevensabonnement Basislogboeken , dat een goedkoop alternatief biedt voor standaardanalyselogboeken. Met het basisgegevensplan voor logboeken kunt u besparen op de kosten voor het opnemen en opslaan van uitgebreide logboeken in uw Log Analytics-werkruimte voor foutopsporing, probleemoplossing en controle. Dit heeft geen invloed op de kosten voor analyses en waarschuwingen. Zie Tabellen beheren in een Log Analytics-werkruimte voor meer informatie.

ContainerLogV2 is de aanbevolen aanpak en is het standaardschema voor klanten die containerinzichten onboarden met Managed Identity-verificatie met behulp van ARM, Bicep, Terraform, Policy en Azure Portal. Zie Het ContainerLogV2-schema inschakelen voor meer informatie over het inschakelen van ContainerLogV2 via de REGEL voor gegevensverzameling van het cluster (DCR) of ConfigMap.

Azure-activiteitenlogboek

Het activiteitenlogboek bevat gebeurtenissen op abonnementsniveau waarmee bewerkingen voor elke Azure-resource worden bijgehouden, zoals van buiten die resource wordt gezien; Bijvoorbeeld het maken van een nieuwe resource of het starten van een virtuele machine.

Verzameling: gebeurtenissen in activiteitenlogboeken worden automatisch gegenereerd en verzameld in een afzonderlijk archief voor weergave in Azure Portal.

Routering: U kunt activiteitenlogboekgegevens verzenden naar Azure Monitor-logboeken, zodat u deze naast andere logboekgegevens kunt analyseren. Andere locaties, zoals Azure Storage, Azure Event Hubs en bepaalde Microsoft-bewakingspartners, zijn ook beschikbaar. Zie Overzicht van het Azure-activiteitenlogboek voor meer informatie over het routeren van het activiteitenlogboek.

AKS-containerlogboeken, gebeurtenissen en metrische podgegevens van Azure Kubernetes Service (AKS) in realtime weergeven

In deze sectie leert u hoe u de functie voor livegegevens in Container Insights gebruikt om containerlogboeken, gebeurtenissen en metrische podgegevens van Azure Kubernetes Service (AKS) in realtime weer te geven. Deze functie biedt directe toegang tot kubectl logs -c, kubectl get gebeurtenissen en kubectl top pods helpt u bij het oplossen van problemen in realtime.

Notitie

AKS maakt gebruik van logboekregistratiearchitecturen op Kubernetes-clusterniveau. De containerlogboeken bevinden zich in /var/log/containers het knooppunt. Zie Verbinding maken met AKS-clusterknooppunten (Azure Kubernetes Service) voor toegang tot een knooppunt.

Zie Live-gegevens configureren in Container Insights voor hulp bij het instellen van de functie voor livegegevens. Deze functie heeft rechtstreeks toegang tot de Kubernetes-API. Zie Kubernetes-API voor meer informatie over het verificatiemodel.

Livelogboeken van AKS-resources weergeven

Notitie

Als u logboeken van een privécluster wilt openen, moet u zich op een computer in hetzelfde privénetwerk bevinden als het cluster.

Navigeer in Azure Portal naar uw AKS-cluster.

Selecteer Workloads onder Kubernetes-resources.

Selecteer de implementatie, pod, replicaset, stateful set, taak of Cron-taak waarvoor u logboeken wilt weergeven en selecteer vervolgens Livelogboeken.

Selecteer de resource waarvoor u logboeken wilt weergeven.

In het volgende voorbeeld ziet u de logboeken voor een Pod-resource :

Live logboeken weergeven

U kunt realtime logboekgegevens bekijken terwijl de containerengine deze genereert op het cluster, knooppunten, controllers of containers.

Navigeer in Azure Portal naar uw AKS-cluster.

Selecteer Inzichten onder Monitoring.

Selecteer het tabblad Cluster, Knooppunten, Controllers of Containers en selecteer vervolgens het object waarvoor u logboeken wilt weergeven.

Selecteer livelogboeken in het resourceoverzicht.

Notitie

Als u de gegevens uit uw Log Analytics-werkruimte wilt weergeven, selecteert u Logboeken weergeven in Log Analytics. Zie Logboeken opvragen uit Container Insights voor meer informatie over het weergeven van historische logboeken, gebeurtenissen en metrische gegevens.

Na een geslaagde verificatie, als gegevens kunnen worden opgehaald, wordt het gestreamd naar het tabblad Livelogboeken. U kunt hier logboekgegevens bekijken in een continue stroom. In de volgende afbeelding ziet u de logboeken voor een containerresource :

Livegebeurtenissen weergeven

U kunt realtime gebeurtenisgegevens bekijken terwijl de containerengine deze genereert op het cluster, knooppunten, controllers of containers.

Navigeer in Azure Portal naar uw AKS-cluster.

Selecteer Inzichten onder Monitoring.

Selecteer het tabblad Cluster, Knooppunten, Controllers of Containers en selecteer vervolgens het object waarvoor u gebeurtenissen wilt weergeven.

Selecteer livegebeurtenissen op de pagina Overzicht van de resource.

Notitie

Als u de gegevens uit uw Log Analytics-werkruimte wilt weergeven, selecteert u Gebeurtenissen weergeven in Log Analytics. Zie Logboeken opvragen uit Container Insights voor meer informatie over het weergeven van historische logboeken, gebeurtenissen en metrische gegevens.

Na een geslaagde verificatie, als gegevens kunnen worden opgehaald, wordt het gestreamd naar het tabblad Livegebeurtenissen. In de volgende afbeelding ziet u de gebeurtenissen voor een containerresource :

Metrische gegevens bekijken

U kunt realtime metrische gegevens bekijken terwijl de containerengine deze genereert op de knooppunten of controllers door een podresource te selecteren.

Navigeer in Azure Portal naar uw AKS-cluster.

Selecteer Inzichten onder Monitoring.

Selecteer het tabblad Knooppunten of Controllers en selecteer vervolgens het Pod-object waarvoor u metrische gegevens wilt weergeven.

Selecteer Live Metrics op de pagina Overzicht van resources.

Notitie

Als u de gegevens uit uw Log Analytics-werkruimte wilt weergeven, selecteert u Gebeurtenissen weergeven in Log Analytics. Zie Logboeken opvragen uit Container Insights voor meer informatie over het weergeven van historische logboeken, gebeurtenissen en metrische gegevens.

Na een geslaagde verificatie, als gegevens kunnen worden opgehaald, wordt het gestreamd naar het tabblad Live Metrics. In de volgende afbeelding ziet u de metrische gegevens voor een Pod-resource :

Bewakingsgegevens analyseren

Er zijn veel hulpprogramma's voor het analyseren van bewakingsgegevens.

Azure Monitor-hulpprogramma's

Azure Monitor ondersteunt de volgende basishulpprogramma's:

Metrics Explorer, een hulpprogramma in Azure Portal waarmee u metrische gegevens voor Azure-resources kunt weergeven en analyseren. Zie Metrische gegevens analyseren met Azure Monitor Metrics Explorer voor meer informatie.

Log Analytics, een hulpprogramma in Azure Portal waarmee u logboekgegevens kunt opvragen en analyseren met behulp van de Kusto-querytaal (KQL). Zie Aan de slag met logboekquery's in Azure Monitor voor meer informatie.

Het activiteitenlogboek, dat een gebruikersinterface in Azure Portal heeft voor het weergeven en uitvoeren van basiszoekopdrachten. Als u uitgebreidere analyses wilt uitvoeren, moet u de gegevens routeren naar Azure Monitor-logboeken en complexere query's uitvoeren in Log Analytics.

Hulpprogramma's waarmee complexere visualisaties mogelijk zijn, zijn onder andere:

- Dashboards waarmee u verschillende soorten gegevens kunt combineren in één deelvenster in Azure Portal.

- Werkmappen, aanpasbare rapporten die u kunt maken in Azure Portal. Werkmappen kunnen tekst, metrische gegevens en logboekquery's bevatten.

- Grafana, een open platformhulpprogramma dat excelleert in operationele dashboards. U kunt Grafana gebruiken om dashboards te maken die gegevens uit meerdere andere bronnen dan Azure Monitor bevatten.

- Power BI, een business analytics-service die interactieve visualisaties biedt in verschillende gegevensbronnen. U kunt Power BI zo configureren dat logboekgegevens automatisch vanuit Azure Monitor worden geïmporteerd om te profiteren van deze visualisaties.

Azure Monitor-exporthulpprogramma's

U kunt gegevens uit Azure Monitor ophalen in andere hulpprogramma's met behulp van de volgende methoden:

Metrische gegevens: gebruik de REST API voor metrische gegevens om metrische gegevens te extraheren uit de metrische Azure Monitor-database. De API ondersteunt filterexpressies om de opgehaalde gegevens te verfijnen. Zie azure Monitor REST API-naslaginformatie voor meer informatie.

Logboeken: Gebruik de REST API of de bijbehorende clientbibliotheken.

Een andere optie is het exporteren van werkruimtegegevens.

Als u aan de slag wilt gaan met de REST API voor Azure Monitor, raadpleegt u de stapsgewijze instructies voor Azure Monitoring REST API.

Overzichtspagina bewaking in Azure Portal

Het tabblad Bewaking op de overzichtspagina voor uw AKS-clusterresource biedt een snelle manier om bewakingsgegevens weer te geven in Azure Portal. Dit tabblad bevat grafieken met algemene metrische gegevens voor het cluster, gescheiden door knooppuntgroep. U kunt een van deze grafieken selecteren om de gegevens verder te analyseren in de Metrics Explorer.

Het tabblad Bewaking bevat ook koppelingen naar Beheerde Prometheus en Container Insights voor het cluster. Als u deze hulpprogramma's wilt inschakelen, kunt u deze hier inschakelen. Mogelijk ziet u boven aan het scherm ook een banner die aanbeveelt dat u andere functies inschakelt om de bewaking van uw cluster te verbeteren.

Tip

U hebt toegang tot bewakingsfuncties voor alle AKS-clusters in uw abonnement door Azure Monitor te selecteren op de startpagina van Azure Portal.

Kusto-query's

U kunt bewakingsgegevens analyseren in de Azure Monitor-logboeken/Log Analytics-opslag met behulp van de Kusto-querytaal (KQL).

Belangrijk

Wanneer u Logboeken selecteert in het menu van de service in de portal, wordt Log Analytics geopend met het querybereik ingesteld op de huidige service. Dit bereik betekent dat logboekquery's alleen gegevens uit dat type resource bevatten. Als u een query wilt uitvoeren die gegevens uit andere Azure-services bevat, selecteert u Logboeken in het menu Azure Monitor . Zie Log-querybereik en tijdsbereik in Azure Monitor Log Analytics voor meer informatie.

Zie de interface voor Log Analytics-query's voor een lijst met algemene query's voor elke service.

Waarschuwingen

Azure Monitor-waarschuwingen melden u proactief wanneer er specifieke voorwaarden worden gevonden in uw bewakingsgegevens. Met waarschuwingen kunt u problemen in uw systeem identificeren en oplossen voordat uw klanten ze opmerken. Zie Azure Monitor-waarschuwingen voor meer informatie.

Er zijn veel bronnen van algemene waarschuwingen voor Azure-resources. Zie Voorbeeldquery's voor logboekwaarschuwingen voor voorbeelden van veelvoorkomende waarschuwingen voor Azure-resources. De site Azure Monitor Baseline Alerts (AMBA) biedt een semi-geautomatiseerde methode voor het implementeren van belangrijke metrische platformwaarschuwingen, dashboards en richtlijnen. De site is van toepassing op een voortdurend uitbreidende subset van Azure-services, inclusief alle services die deel uitmaken van de Azure Landing Zone (ALZ).

Het algemene waarschuwingsschema standaardiseert het verbruik van Azure Monitor-waarschuwingsmeldingen. Zie Algemeen waarschuwingsschema voor meer informatie.

Typen waarschuwingen

U kunt een waarschuwing ontvangen voor elke metrische gegevensbron of logboekgegevensbron in het Azure Monitor-gegevensplatform. Er zijn veel verschillende typen waarschuwingen, afhankelijk van de services die u bewaakt en de bewakingsgegevens die u verzamelt. Verschillende typen waarschuwingen hebben verschillende voordelen en nadelen. Zie Het juiste waarschuwingstype voor bewaking kiezen voor meer informatie.

In de volgende lijst worden de typen Azure Monitor-waarschuwingen beschreven die u kunt maken:

- Metrische waarschuwingen evalueren met regelmatige tussenpozen resourcegegevens. Metrische gegevens kunnen metrische platformgegevens, aangepaste metrische gegevens, logboeken van Azure Monitor zijn geconverteerd naar metrische gegevens of metrische Gegevens van Application Insights. Metrische waarschuwingen kunnen ook meerdere voorwaarden en dynamische drempelwaarden toepassen.

- Met logboekwaarschuwingen kunnen gebruikers een Log Analytics-query gebruiken om resourcelogboeken met een vooraf gedefinieerde frequentie te evalueren.

- Waarschuwingen voor activiteitenlogboeken worden geactiveerd wanneer een nieuwe gebeurtenis van het activiteitenlogboek plaatsvindt die overeenkomt met gedefinieerde voorwaarden. Resource Health-waarschuwingen en Service Health-waarschuwingen zijn waarschuwingen voor activiteitenlogboeken die rapporteren over uw service en resourcestatus.

Sommige Azure-services ondersteunen ook waarschuwingen voor slimme detectie, Prometheus-waarschuwingen of aanbevolen waarschuwingsregels.

Voor sommige services kunt u op schaal bewaken door dezelfde waarschuwingsregel voor metrische gegevens toe te passen op meerdere resources van hetzelfde type dat in dezelfde Azure-regio aanwezig is. Afzonderlijke meldingen worden verzonden voor elke bewaakte resource. Zie Meerdere resources bewaken met één waarschuwingsregel voor ondersteunde Azure-services en -clouds.

Aanbevolen waarschuwingsregels

Voor sommige Azure-services kunt u aanbevolen out-of-the-box waarschuwingsregels inschakelen.

Het systeem compileert een lijst met aanbevolen waarschuwingsregels op basis van:

- De kennis van de resourceprovider van belangrijke signalen en drempelwaarden voor het bewaken van de resource.

- Gegevens die aangeeft waar klanten vaak op waarschuwen voor deze resource.

Notitie

Aanbevolen waarschuwingsregels zijn beschikbaar voor:

- Virtuele machines

- AKS-resources (Azure Kubernetes Service)

- Log Analytics-werkruimten

Waarschuwingen op basis van metrische gegevens van Prometheus

Wanneer u het verzamelen van metrische prometheus-gegevens voor uw cluster inschakelt, kunt u een verzameling aanbevolen Prometheus-waarschuwingsregels downloaden. Deze download bevat de volgende regels:

| Niveau | Waarschuwingen |

|---|---|

| Clusterniveau | KubeCPUQuotaOvercommit KubeMemoryQuotaOvercommit KubeContainerOOMKilledCount KubeClientErrors KubePersistentVolumeFillingUp KubePersistentVolumeInodesFillingUp KubePersistentVolumeErrors KubeContainerWaiting KubeDaemonSetNotScheduled KubeDaemonSetMisScheduled KubeQuotaAlmostFull |

| Knooppuntniveau | KubeNodeUnreachable KubeNodeReadinessFlapping |

| Podniveau | KubePVUsageHigh KubeDeploymentReplicasMismatch KubeStatefulSetReplicasMismatch KubeHpaReplicasMismatch KubeHpaMaxedOut KubePodCrashLooping KubeJobStale KubePodContainerRestart KubePodReadyStateLow KubePodFailedState KubePodNotReadyByController KubeStatefulSetGenerationMismatch KubeJobFailed KubeContainerAverageCPUHigh KubeContainerAverageMemoryHigh KubeletPodStartUpLatencyHigh |

Zie Logboekwaarschuwingen maken vanuit Container Insights en logboeken opvragen vanuit Container Insights. Logboekwaarschuwingen kunnen twee verschillende dingen meten, die kunnen worden gebruikt om in verschillende scenario's te bewaken:

- Aantal resultaten: telt het aantal rijen dat door de query wordt geretourneerd en kan worden gebruikt om te werken met gebeurtenissen zoals Windows-gebeurtenislogboeken, Syslog en toepassingsuitzonderingen.

- Berekening van een waarde: Maakt een berekening op basis van een numerieke kolom en kan worden gebruikt om een willekeurig aantal resources op te nemen. Een voorbeeld is cpu-percentage.

Afhankelijk van het vereiste waarschuwingsscenario moeten logboekquery's worden gemaakt om een datum/tijd te vergelijken met de huidige tijd met behulp van de now operator en één uur terug te gaan. Zie Logboekwaarschuwingen maken vanuit Container Insights voor meer informatie over het maken van waarschuwingen op basis van logboeken.

AKS-waarschuwingsregels

De volgende tabel bevat enkele voorgestelde waarschuwingsregels voor AKS. Deze waarschuwingen zijn slechts voorbeelden. U kunt waarschuwingen instellen voor elke vermelding van metrische gegevens, logboekvermeldingen of activiteitenlogboeken die worden vermeld in de azure Kubernetes Service-bewakingsgegevensverwijzing.

| Voorwaarde | Beschrijving |

|---|---|

| CPU-gebruikspercentage > 95 | Wordt geactiveerd wanneer het gemiddelde CPU-gebruik voor alle knooppunten de drempelwaarde overschrijdt. |

| Percentage werkset > geheugen 100 | Wordt geactiveerd wanneer het gemiddelde werk dat is ingesteld op alle knooppunten de drempelwaarde overschrijdt. |

Advisor-aanbevelingen

Voor sommige services, als er kritieke omstandigheden of aanstaande wijzigingen optreden tijdens resourcebewerkingen, wordt een waarschuwing weergegeven op de pagina Serviceoverzicht in de portal. Meer informatie en aanbevolen oplossingen voor de waarschuwing vindt u in Advisor-aanbevelingen onder Bewaking in het linkermenu. Tijdens normale bewerkingen worden er geen aanbevelingen van advisor weergegeven.

Zie het overzicht van Azure Advisor voor meer informatie over Azure Advisor.

Notitie

Als u een toepassing maakt of uitvoert die op uw service wordt uitgevoerd, biedt Azure Monitor Application Insights mogelijk meer typen waarschuwingen.

Netwerkobserveerbaarheid

Netwerkobserveerbaarheid is een belangrijk onderdeel van het onderhouden van een gezond en goed presterend Kubernetes-cluster. Door gegevens over netwerkverkeer te verzamelen en te analyseren, kunt u inzicht krijgen in de werking van uw cluster en potentiële problemen identificeren voordat ze storingen of prestatievermindering veroorzaken.

Wanneer de invoegtoepassing Netwerkobserveerbaarheid is ingeschakeld, worden nuttige metrische gegevens verzameld en geconverteerd naar de Prometheus-indeling, die in Grafana kan worden gevisualiseerd. Wanneer deze functie is ingeschakeld, worden de verzamelde metrische gegevens automatisch opgenomen in de beheerde Azure Monitor-service voor Prometheus. Een Grafana-dashboard is beschikbaar in de openbare grafana-dashboardopslagplaats om de metrische gegevens over waarneembaarheid van het netwerk te visualiseren die door Prometheus zijn verzameld. Zie De installatie van Netwerkobserveerbaarheid voor gedetailleerde instructies voor meer informatie.

Gerelateerde inhoud

- Zie azure Kubernetes Service-bewakingsgegevens voor een verwijzing naar de metrische gegevens, logboeken en andere belangrijke waarden die zijn gemaakt voor AKS.

- Zie Azure-resources bewaken met Azure Monitor voor algemene informatie over het bewaken van Azure-resources.

Azure Kubernetes Service