Een App Service Environment vergrendelen

Belangrijk

Dit artikel gaat over App Service Environment v2, dat wordt gebruikt met geïsoleerde App Service-plannen. App Service Environment v1 en v2 worden vanaf 31 augustus 2024 buiten gebruik gesteld. Er is een nieuwe versie van App Service Environment die eenvoudiger te gebruiken is en wordt uitgevoerd op een krachtigere infrastructuur. Voor meer informatie over de nieuwe versie begint u met de inleiding tot de App Service-omgeving. Als u momenteel App Service Environment v1 gebruikt, volgt u de stappen in dit artikel om te migreren naar de nieuwe versie.

Vanaf 31 augustus 2024 zijn Service Level Agreement (SLA) en servicetegoeden niet langer van toepassing op App Service Environment v1- en v2-workloads die in productie blijven omdat ze buiten gebruik worden gesteld. Het buiten gebruik stellen van de App Service Environment v1- en v2-hardware is gestart. Dit kan van invloed zijn op de beschikbaarheid en prestaties van uw apps en gegevens.

U moet de migratie naar App Service Environment v3 onmiddellijk voltooien of uw apps en resources kunnen worden verwijderd. We proberen alle resterende App Service Environment v1 en v2 automatisch te migreren met behulp van de in-place migratiefunctie, maar Microsoft maakt geen claim of garanties over de beschikbaarheid van toepassingen na automatische migratie. Mogelijk moet u handmatige configuratie uitvoeren om de migratie te voltooien en de SKU-keuze van uw App Service-plan te optimaliseren om aan uw behoeften te voldoen. Als automatische migratie niet haalbaar is, worden uw resources en bijbehorende app-gegevens verwijderd. We dringen er ten zeerste op aan dat u nu actie moet ondernemen om een van deze extreme scenario's te voorkomen.

Als u extra tijd nodig hebt, kunnen we een eenmalige respijtperiode van 30 dagen aanbieden om uw migratie te voltooien. Raadpleeg het overzicht van de respijtperiode voor meer informatie en om deze respijtperiode aan te vragen. Ga vervolgens naar Azure Portal en ga naar de blade Migratie voor elk van uw App Service-omgevingen.

Zie de buitengebruikstelling van App Service Environment v1/v2 voor de meest recente informatie over de buitengebruikstelling van App Service Environment v1 en v2.

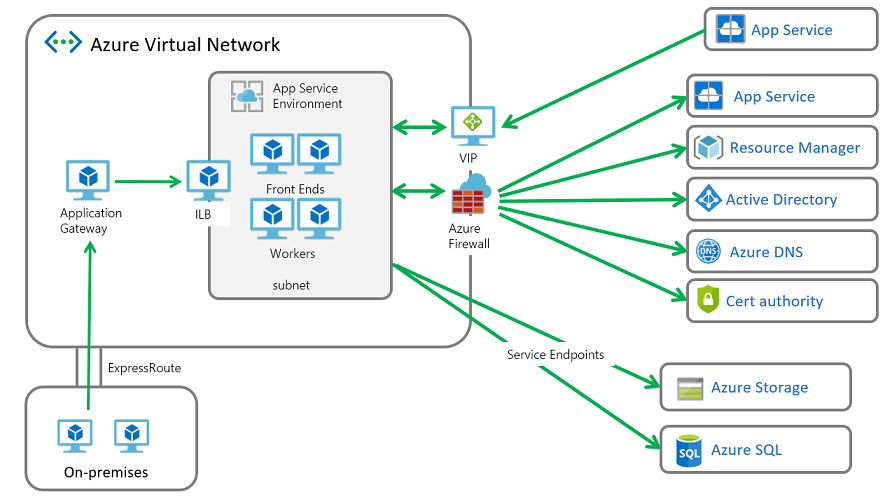

De App Service Environment (ASE) heeft veel externe afhankelijkheden waartoe toegang is vereist om goed te kunnen functioneren. De ASE bevindt zich in het azure Virtual Network van de klant. Klanten moeten het ASE-afhankelijkheidsverkeer toestaan. Dit is een probleem voor klanten die alle uitgaande verbindingen van hun virtuele netwerk willen vergrendelen.

Er zijn veel binnenkomende eindpunten die worden gebruikt voor het beheren van een ASE. Het inkomend beheerverkeer kan niet worden verzonden via een firewallapparaat. De bronadressen voor dit verkeer zijn bekend en worden gepubliceerd in het document met beheeradressen van App Service Environment. Er is ook een servicetag met de naam AppServiceManagement, die kan worden gebruikt met netwerkbeveiligingsgroepen (NSG's) om binnenkomend verkeer te beveiligen.

De uitgaande ASE-afhankelijkheden zijn bijna volledig gedefinieerd met FQDN's, die geen statische adressen hebben. Het ontbreken van statische adressen betekent dat netwerkbeveiligingsgroepen niet kunnen worden gebruikt om het uitgaande verkeer van een ASE te vergrendelen. De adressen veranderen vaak genoeg dat er geen regels kunnen worden ingesteld op basis van de huidige resolutie en die kunnen worden gebruikt om NSG's te maken.

De oplossing voor het beveiligen van uitgaande adressen is het gebruik van een firewallapparaat dat uitgaand verkeer kan beheren op basis van domeinnamen. Azure Firewall kan uitgaand HTTP- en HTTPS-verkeer beperken op basis van de FQDN van de bestemming.

Systeemarchitectuur

Voor het implementeren van een ASE met uitgaand verkeer dat via een firewallapparaat gaat, moeten routes in het ASE-subnet worden gewijzigd. Routes werken op IP-niveau. Als u niet voorzichtig bent met het definiëren van uw routes, kunt u TCP-antwoordverkeer afdwingen naar de bron van een ander adres. Wanneer uw antwoordadres verschilt van het adresverkeer waarnaar is verzonden, wordt het probleem asymmetrische routering genoemd en wordt TCP verbroken.

Er moeten routes zijn gedefinieerd, zodat binnenkomend verkeer naar de ASE op dezelfde manier kan reageren als het verkeer binnenkwam. Routes moeten worden gedefinieerd voor binnenkomende beheeraanvragen en voor binnenkomende toepassingsaanvragen.

Het verkeer van en naar een ASE moet voldoen aan de volgende conventies

- Het verkeer naar Azure SQL, Storage en Event Hubs wordt niet ondersteund met het gebruik van een firewallapparaat. Dit verkeer moet rechtstreeks naar deze services worden verzonden. De manier om dat te realiseren, is het configureren van service-eindpunten voor deze drie services.

- Regels voor routetabellen moeten worden gedefinieerd om inkomend beheerverkeer terug te sturen vanaf waar het naartoe kwam.

- Regels voor routetabellen moeten worden gedefinieerd waarmee binnenkomend toepassingsverkeer wordt verzonden vanaf waar het naartoe kwam.

- Al het andere verkeer dat de ASE verlaat, kan worden verzonden naar uw firewallapparaat met een regel voor een routetabel.

Binnenkomend beheerverkeer vergrendelen

Als er nog geen NSG aan uw ASE-subnet is toegewezen, maakt u er een. Stel binnen de NSG de eerste regel in om verkeer van de servicetag met de naam AppServiceManagement toe te staan op poorten 454, 455. De regel voor het toestaan van toegang vanuit de AppServiceManagement-tag is het enige wat vereist is van openbare IP-adressen om uw ASE te beheren. De adressen achter die servicetag worden alleen gebruikt voor het beheren van de Azure-app Service. Het beheerverkeer dat via deze verbindingen stroomt, wordt versleuteld en beveiligd met verificatiecertificaten. Typisch verkeer op dit kanaal omvat zaken zoals door de klant geïnitieerde opdrachten en statustests.

AS's die via de portal worden gemaakt met een nieuw subnet, worden gemaakt met een NSG die de regel voor toestaan voor de AppServiceManagement-tag bevat.

Uw ASE moet ook binnenkomende aanvragen van de Load Balancer-tag toestaan op poort 16001. De aanvragen van de Load Balancer op poort 16001 blijven actief tussen de Load Balancer en de ASE-front-ends. Als poort 16001 wordt geblokkeerd, wordt uw ASE beschadigd.

Een Azure Firewall met uw ASE

De stappen voor het vergrendelen van uitgaand verkeer van uw bestaande ASE met Azure Firewall zijn:

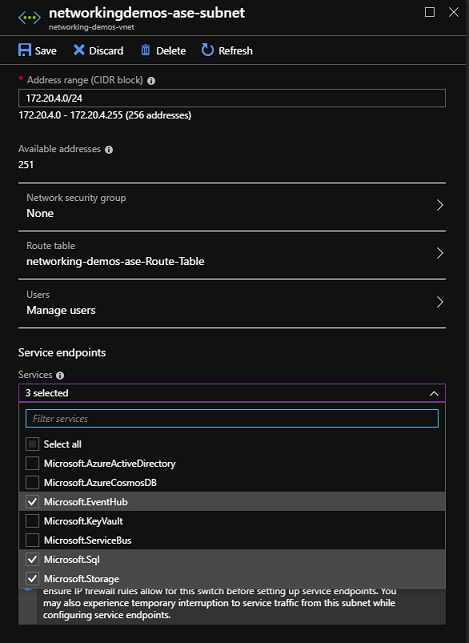

Schakel service-eindpunten in voor SQL, Storage en Event Hubs in uw ASE-subnet. Als u service-eindpunten wilt inschakelen, gaat u naar de subnetten van de netwerkportal > en selecteert u Microsoft.EventHub, Microsoft.SQL en Microsoft.Storage in de vervolgkeuzelijst Service-eindpunten. Wanneer u service-eindpunten hebt ingeschakeld voor Azure SQL, moeten alle Azure SQL-afhankelijkheden die uw apps hebben geconfigureerd met service-eindpunten ook worden geconfigureerd.

Maak een subnet met de naam AzureFirewallSubnet in het virtuele netwerk waar uw ASE bestaat. Volg de aanwijzingen in de Documentatie van Azure Firewall om uw Azure Firewall te maken.

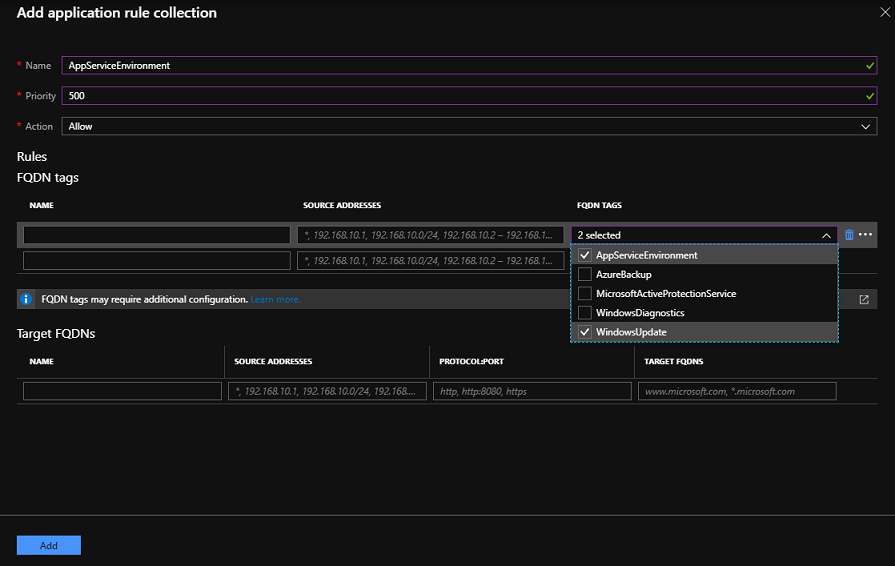

Selecteer in de verzameling Toepassingsregelregels van de Azure Firewall-gebruikersinterface > > de optie Toepassingsregelverzameling toevoegen. Geef een naam, prioriteit en stel Toestaan in. Geef in de sectie FQDN-tags een naam op, stel de bronadressen in op * en selecteer de FQDN-tag van De App Service Environment en de Windows Update.

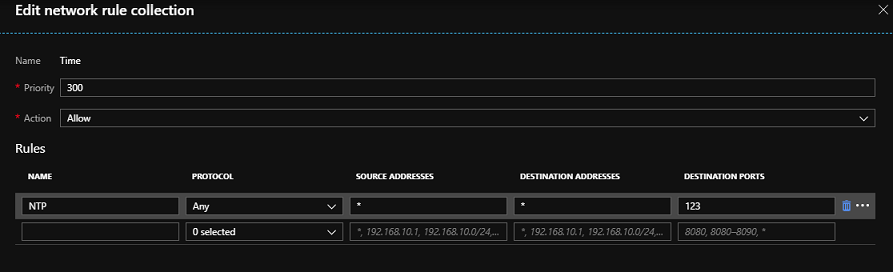

Selecteer In de verzameling Netwerkregels voor de azure-firewallinterfaceregels > > de optie Verzameling netwerkregels toevoegen. Geef een naam, prioriteit en stel Toestaan in. Geef in de sectie Regels onder IP-adressen een naam op, selecteer een protocol van Any, stel * in op Bron- en doeladressen en stel de poorten in op 123. Met deze regel kan het systeem kloksynchronisatie uitvoeren met behulp van NTP. Maak een andere regel op dezelfde manier als poort 12000 om eventuele systeemproblemen op te lossen.

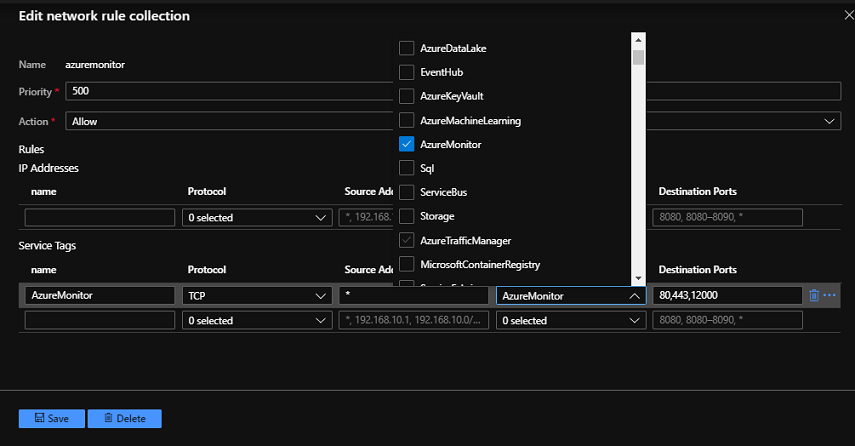

Selecteer In de verzameling Netwerkregels voor de azure-firewallinterfaceregels > > de optie Verzameling netwerkregels toevoegen. Geef een naam, prioriteit en stel Toestaan in. Geef in de sectie Regels onder Servicetags een naam op, selecteer een protocol van Any, stel * in op Bronadressen, selecteer een servicetag van AzureMonitor en stel de poorten in op 80, 443. Met deze regel kan het systeem Azure Monitor voorzien van status- en metrische gegevens.

Maak een routetabel met een route voor de AppServiceManagement-servicetag met een volgende hop van internet. Deze routetabelvermelding is vereist om asymmetrische routeringsproblemen te voorkomen. Voeg een route van een virtueel apparaat toe aan uw routetabel voor 0.0.0.0/0, waarbij de volgende hop uw privé-IP-adres van Azure Firewall is. Gebruik de servicetag in plaats van de IP-adressen om te voorkomen dat u de routetabel moet bijwerken wanneer de beheeradressen worden gewijzigd. Als u echter de beheeradressen wilt gebruiken, kunt u het referentiebestand voor de servicetag downloaden voor de cloud die u gebruikt vanuit beheeradressen van App Service Environment en uw routes maken op basis hiervan.

Wijs de routetabel toe die u hebt gemaakt aan uw ASE-subnet.

Uw ASE implementeren achter een firewall

De stappen voor het implementeren van uw ASE achter een firewall zijn hetzelfde als het configureren van uw bestaande ASE met een Azure Firewall, behalve dat u uw ASE-subnet moet maken en vervolgens de vorige stappen moet volgen. Als u uw ASE wilt maken in een bestaand subnet, moet u een Resource Manager-sjabloon gebruiken, zoals beschreven in het document over het maken van uw ASE met een Resource Manager-sjabloon.

Toepassingsverkeer

Met de bovenstaande stappen kan uw ASE zonder problemen werken. U moet nog steeds dingen configureren om aan uw toepassingsbehoeften te voldoen. Er zijn twee problemen voor toepassingen in een ASE die is geconfigureerd met Azure Firewall.

- Toepassingsafhankelijkheden moeten worden toegevoegd aan de Azure Firewall of de routetabel.

- Routes moeten worden gemaakt voor het toepassingsverkeer om asymmetrische routeringsproblemen te voorkomen

Als uw toepassingen afhankelijkheden hebben, moeten ze worden toegevoegd aan uw Azure Firewall. Maak toepassingsregels om HTTP/HTTPS-verkeer en netwerkregels toe te staan voor al het andere.

Wanneer u het adresbereik weet waaruit het verkeer van uw toepassingsaanvraag afkomstig is, kunt u dit toevoegen aan de routetabel die is toegewezen aan uw ASE-subnet. Als het adresbereik groot of niet is opgegeven, kunt u een netwerkapparaat zoals application gateway gebruiken om u één adres toe te voegen aan uw routetabel. Lees Integratie van uw ILB ASE met een Application Gateway voor meer informatie over het configureren van een Application Gateway met uw ILB AS-omgeving

Dit gebruik van Application Gateway is slechts één voorbeeld van het configureren van uw systeem. Als u dit pad hebt gevolgd, moet u een route toevoegen aan de routetabel van het ASE-subnet, zodat het antwoordverkeer dat naar de Toepassingsgateway wordt verzonden, rechtstreeks naar de toepassingsgateway wordt verzonden.

Logboekregistratie

Azure Firewall kan logboeken verzenden naar Azure Storage-, Event Hubs- of Azure Monitor-logboeken. Als u uw app wilt integreren met een ondersteunde bestemming, gaat u naar de diagnostische logboeken van de Azure Firewall-portal > en schakelt u de logboeken in voor uw gewenste bestemming. Als u integreert met Azure Monitor-logboeken, ziet u logboekregistratie voor verkeer dat naar Azure Firewall wordt verzonden. Als u het verkeer wilt zien dat wordt geweigerd, opent u de logboeken van de Log Analytics-werkruimteportal > en voert u een query in, zoals

AzureDiagnostics | where msg_s contains "Deny" | where TimeGenerated >= ago(1h)

De integratie van uw Azure Firewall met Azure Monitor-logboeken is handig wanneer u voor het eerst een toepassing krijgt wanneer u niet op de hoogte bent van alle toepassingsafhankelijkheden. Meer informatie over Azure Monitor-logboeken vindt u in Logboekgegevens analyseren in Azure Monitor.

Firewall van derden configureren met uw ASE

De volgende informatie is alleen vereist als u een ander firewallapparaat dan Azure Firewall wilt configureren. Zie de bovenstaande sectie voor Azure Firewall.

Houd rekening met de volgende afhankelijkheden bij het implementeren van een firewall van derden met uw ASE:

- Services die geschikt zijn voor service-eindpunten moeten worden geconfigureerd met service-eindpunten.

- IP-adresafhankelijkheden zijn voor niet-HTTP/S-verkeer (zowel TCP- als UDP-verkeer)

- FQDN HTTP/HTTPS-eindpunten kunnen op uw firewallapparaat worden geplaatst.

- HTTP-/HTTPS-eindpunten met jokertekens zijn afhankelijkheden die kunnen variëren met uw ASE op basis van veel kwalificaties.

- Linux-afhankelijkheden zijn alleen een probleem als u Linux-apps in uw ASE implementeert. Als u geen Linux-apps in uw ASE implementeert, hoeven deze adressen niet aan uw firewall te worden toegevoegd.

Afhankelijkheden die geschikt zijn voor service-eindpunten

| Eindpunt |

|---|

| Azure SQL |

| Azure Storage |

| Azure Event Hubs |

AFHANKELIJKHEDEN VAN IP-adres

| Eindpunt | DETAILS |

|---|---|

| *:123 | NTP klokcontrole. Verkeer wordt gecontroleerd op meerdere eindpunten op poort 123 |

| *:12000 | Deze poort wordt gebruikt voor sommige systeembewaking. Als dit wordt geblokkeerd, zijn sommige problemen moeilijker te classificeren, maar blijft uw ASE werken |

| 40.77.24.27:80 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 40.77.24.27:443 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 13.90.249.229:80 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 13.90.249.229:443 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 104.45.230.69:80 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 104.45.230.69:443 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 13.82.184.151:80 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 13.82.184.151:443 | Nodig om ASE-problemen te bewaken en te waarschuwen |

Met een Azure Firewall krijgt u automatisch het volgende geconfigureerd met de FQDN-tags.

FQDN HTTP/HTTPS-afhankelijkheden

| Eindpunt |

|---|

| graph.microsoft.com:443 |

| login.live.com:443 |

| login.windows.com:443 |

| login.windows.net:443 |

| login.microsoftonline.com:443 |

| *.login.microsoftonline.com:443 |

| *.login.microsoft.com:443 |

| client.wns.windows.com:443 |

| definitionupdates.microsoft.com:443 |

| go.microsoft.com:80 |

| go.microsoft.com:443 |

| www.microsoft.com:80 |

| www.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| mscrl.microsoft.com:443 |

| mscrl.microsoft.com:80 |

| crl.microsoft.com:443 |

| crl.microsoft.com:80 |

| www.thawte.com:443 |

| crl3.digicert.com:80 |

| ocsp.digicert.com:80 |

| ocsp.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:80 |

| crl.verisign.com:80 |

| ocsp.verisign.com:80 |

| cacerts.digicert.com:80 |

| azperfcounters1.blob.core.windows.net:443 |

| azurewatsonanalysis-prod.core.windows.net:443 |

| global.metrics.nsatc.net:80 |

| global.metrics.nsatc.net:443 |

| az-prod.metrics.nsatc.net:443 |

| antares.metrics.nsatc.net:443 |

| azglobal-black.azglobal.metrics.nsatc.net:443 |

| azglobal-red.azglobal.metrics.nsatc.net:443 |

| antares-black.antares.metrics.nsatc.net:443 |

| antares-red.antares.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| maupdateaccount.blob.core.windows.net:443 |

| clientconfig.passport.net:443 |

| packages.microsoft.com:443 |

| schemas.microsoft.com:80 |

| schemas.microsoft.com:443 |

| management.core.windows.net:443 |

| management.core.windows.net:80 |

| management.azure.com:443 |

| www.msftconnecttest.com:80 |

| shavamanifestcdnprod1.azureedge.net:443 |

| validation-v2.sls.microsoft.com:443 |

| flighting.cp.wd.microsoft.com:443 |

| dmd.metaservices.microsoft.com:80 |

| admin.core.windows.net:443 |

| prod.warmpath.msftcloudes.com:443 |

| prod.warmpath.msftcloudes.com:80 |

| gcs.prod.monitoring.core.windows.net:80 |

| gcs.prod.monitoring.core.windows.net:443 |

| azureprofileruploads.blob.core.windows.net:443 |

| azureprofileruploads2.blob.core.windows.net:443 |

| azureprofileruploads3.blob.core.windows.net:443 |

| azureprofileruploads4.blob.core.windows.net:443 |

| azureprofileruploads5.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| settings-win.data.microsoft.com:443 |

| maupdateaccount2.blob.core.windows.net:443 |

| maupdateaccount3.blob.core.windows.net:443 |

| dc.services.visualstudio.com:443 |

| gmstorageprodsn1.blob.core.windows.net:443 |

| gmstorageprodsn1.file.core.windows.net:443 |

| gmstorageprodsn1.queue.core.windows.net:443 |

| gmstorageprodsn1.table.core.windows.net:443 |

| rteventservice.trafficmanager.net:443 |

| ctldl.windowsupdate.com:80 |

| ctldl.windowsupdate.com:443 |

| global-dsms.dsms.core.windows.net:443 |

HTTP-/HTTPS-afhankelijkheden met jokertekens

| Eindpunt |

|---|

| gr-prod-*.cloudapp.net:443 |

| gr-prod-*.azurewebsites.windows.net:443 |

| *.management.azure.com:443 |

| *.update.microsoft.com:443 |

| *.windowsupdate.microsoft.com:443 |

| *.identity.azure.net:443 |

| *.ctldl.windowsupdate.com:80 |

| *.ctldl.windowsupdate.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.dsms.core.windows.net:443 |

| *.prod.warm.ingest.monitor.core.windows.net:443 |

Linux-afhankelijkheden

| Eindpunt |

|---|

| wawsinfraprodbay063.blob.core.windows.net:443 |

| registry-1.docker.io:443 |

| auth.docker.io:443 |

| production.cloudflare.docker.com:443 |

| download.docker.com:443 |

| us.archive.ubuntu.com:80 |

| download.mono-project.com:80 |

| packages.treasuredata.com:80 |

| security.ubuntu.com:80 |

| oryx-cdn.microsoft.io:443 |

| *.cdn.mscr.io:443 |

| *.data.mcr.microsoft.com:443 |

| mcr.microsoft.com:443 |

| *.data.mcr.microsoft.com:443 |

| packages.fluentbit.io:80 |

| packages.fluentbit.io:443 |

| apt-mo.trafficmanager.net:80 |

| apt-mo.trafficmanager.net:443 |

| azure.archive.ubuntu.com:80 |

| azure.archive.ubuntu.com:443 |

| changelogs.ubuntu.com:80 |

| 13.74.252.37:11371 |

| 13.75.127.55:11371 |

| 13.76.190.189:11371 |

| 13.80.10.205:11371 |

| 13.91.48.226:11371 |

| 40.76.35.62:11371 |

| 104.215.95.108:11371 |

Een firewall configureren met ASE in US Gov-regio's

Voor AS-omgevingen in US Gov-regio's volgt u de instructies in de sectie Azure Firewall configureren met uw ASE van dit document om een Azure Firewall met uw ASE te configureren.

Wanneer u een firewall van derden in US Gov wilt gebruiken, moet u rekening houden met de volgende afhankelijkheden:

- Services die geschikt zijn voor service-eindpunten moeten worden geconfigureerd met service-eindpunten.

- FQDN HTTP/HTTPS-eindpunten kunnen op uw firewallapparaat worden geplaatst.

- HTTP-/HTTPS-eindpunten met jokertekens zijn afhankelijkheden die kunnen variëren met uw ASE op basis van veel kwalificaties.

Linux is niet beschikbaar in US Gov-regio's en wordt dus niet vermeld als een optionele configuratie.

Afhankelijkheden die geschikt zijn voor service-eindpunten

| Eindpunt |

|---|

| Azure SQL |

| Azure Storage |

| Azure Event Hubs |

AFHANKELIJKHEDEN VAN IP-adres

| Eindpunt | DETAILS |

|---|---|

| *:123 | NTP klokcontrole. Verkeer wordt gecontroleerd op meerdere eindpunten op poort 123 |

| *:12000 | Deze poort wordt gebruikt voor sommige systeembewaking. Als dit wordt geblokkeerd, zijn sommige problemen moeilijker te classificeren, maar blijft uw ASE werken |

| 40.77.24.27:80 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 40.77.24.27:443 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 13.90.249.229:80 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 13.90.249.229:443 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 104.45.230.69:80 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 104.45.230.69:443 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 13.82.184.151:80 | Nodig om ASE-problemen te bewaken en te waarschuwen |

| 13.82.184.151:443 | Nodig om ASE-problemen te bewaken en te waarschuwen |

FQDN HTTP/HTTPS-afhankelijkheden

| Eindpunt |

|---|

| admin.core.usgovcloudapi.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azprofileruploads1.blob.core.windows.net:80 |

| azprofileruploads10.blob.core.windows.net:80 |

| azprofileruploads2.blob.core.windows.net:80 |

| azprofileruploads3.blob.core.windows.net:80 |

| azprofileruploads4.blob.core.windows.net:80 |

| azprofileruploads5.blob.core.windows.net:80 |

| azprofileruploads6.blob.core.windows.net:80 |

| azprofileruploads7.blob.core.windows.net:80 |

| azprofileruploads8.blob.core.windows.net:80 |

| azprofileruploads9.blob.core.windows.net:80 |

| azureprofilerfrontdoor.cloudapp.net:80 |

| azurewatsonanalysis.usgovcloudapp.net:80 |

| cacerts.digicert.com:80 |

| client.wns.windows.com:80 |

| crl.microsoft.com:80 |

| crl.verisign.com:80 |

| crl3.digicert.com:80 |

| csc3-2009-2.crl.verisign.com:80 |

| ctldl.windowsupdate.com:80 |

| definitionupdates.microsoft.com:80 |

| download.windowsupdate.com:80 |

| fairfax.warmpath.usgovcloudapi.net:80 |

| flighting.cp.wd.microsoft.com:80 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:80 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:80 |

| global.metrics.nsatc.net:80 |

| go.microsoft.com:80 |

| gr-gcws-prod-bd3.usgovcloudapp.net:80 |

| gr-gcws-prod-bn1.usgovcloudapp.net:80 |

| gr-gcws-prod-dd3.usgovcloudapp.net:80 |

| gr-gcws-prod-dm2.usgovcloudapp.net:80 |

| gr-gcws-prod-phx20.usgovcloudapp.net:80 |

| gr-gcws-prod-sn5.usgovcloudapp.net:80 |

| login.live.com:80 |

| login.microsoftonline.us:80 |

| management.core.usgovcloudapi.net:80 |

| management.usgovcloudapi.net:80 |

| maupdateaccountff.blob.core.usgovcloudapi.net:80 |

| mscrl.microsoft.com:80 |

| ocsp.digicert.com:80 |

| ocsp.verisign.com:80 |

| rteventse.trafficmanager.net:80 |

| settings-n.data.microsoft.com:80 |

| shavamafestcdnprod1.azureedge.net:80 |

| shavanifestcdnprod1.azureedge.net:80 |

| v10ortex-win.data.microsoft.com:80 |

| wp.microsoft.com:80 |

| dcpalt.microsoft.com:80 |

| www.microsoft.com:80 |

| www.msftconnecttest.com:80 |

| www.thawte.com:80 |

| admin.core.usgovcloudapi.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads5.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| azurewatsonanalysis.usgovcloudapp.net:443 |

| cacerts.digicert.com:443 |

| client.wns.windows.com:443 |

| crl.microsoft.com:443 |

| crl.verisign.com:443 |

| crl3.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:443 |

| ctldl.windowsupdate.com:443 |

| definitionupdates.microsoft.com:443 |

| download.windowsupdate.com:443 |

| fairfax.warmpath.usgovcloudapi.net:443 |

| gcs.monitoring.core.usgovcloudapi.net:443 |

| flighting.cp.wd.microsoft.com:443 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:443 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:443 |

| global.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| go.microsoft.com:443 |

| gr-gcws-prod-bd3.usgovcloudapp.net:443 |

| gr-gcws-prod-bn1.usgovcloudapp.net:443 |

| gr-gcws-prod-dd3.usgovcloudapp.net:443 |

| gr-gcws-prod-dm2.usgovcloudapp.net:443 |

| gr-gcws-prod-phx20.usgovcloudapp.net:443 |

| gr-gcws-prod-sn5.usgovcloudapp.net:443 |

| login.live.com:443 |

| login.microsoftonline.us:443 |

| management.core.usgovcloudapi.net:443 |

| management.usgovcloudapi.net:443 |

| maupdateaccountff.blob.core.usgovcloudapi.net:443 |

| mscrl.microsoft.com:443 |

| ocsp.digicert.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| ocsp.verisign.com:443 |

| rteventservice.trafficmanager.net:443 |

| settings-win.data.microsoft.com:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| v10.vortex-win.data.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| www.microsoft.com:443 |

| www.msftconnecttest.com:443 |

| www.thawte.com:443 |

| global-dsms.dsms.core.usgovcloudapi.net:443 |

HTTP-/HTTPS-afhankelijkheden met jokertekens

| Eindpunt |

|---|

| *.ctldl.windowsupdate.com:80 |

| *.management.usgovcloudapi.net:80 |

| *.update.microsoft.com:80 |

| *ctldl.windowsupdate.com:443 |

| *.management.usgovcloudapi.net:443 |

| *.update.microsoft.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.prod.warm.ingest.monitor.core.usgovcloudapi.net:443 |