Dit artikel bevat AWS-identiteitsarchitecten, beheerders en beveiligingsanalisten met onmiddellijke inzichten en gedetailleerde richtlijnen voor het implementeren van Microsoft Entra-identiteits- en toegangsoplossingen voor AWS. U kunt deze Beveiligingsoplossingen van Microsoft configureren en testen zonder dat dit van invloed is op uw bestaande id-providers en AWS-accountgebruikers totdat u klaar bent om over te schakelen.

Architectuur

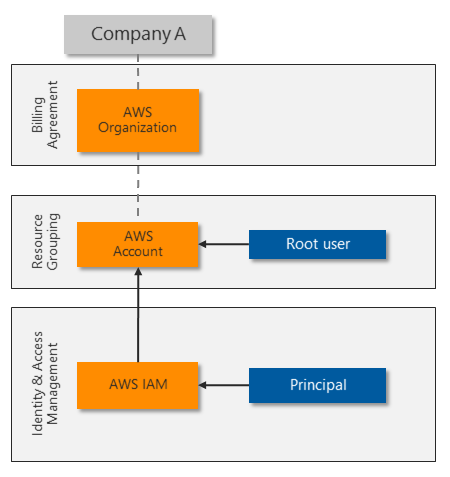

AWS maakt een afzonderlijk IAM-archief (Identity and Access Management) voor elk account dat wordt gemaakt. In het volgende diagram ziet u de standaardinstallatie voor een AWS-omgeving met één AWS-account:

De hoofdgebruiker beheert het AWS-account volledig en delegeert de toegang tot andere identiteiten. De AWS IAM-principal biedt een unieke identiteit voor elke rol en gebruiker die toegang nodig heeft tot het AWS-account. AWS IAM kan elk hoofd-, principal- en gebruikersaccount beveiligen met een complex wachtwoord en eenvoudige MFA.

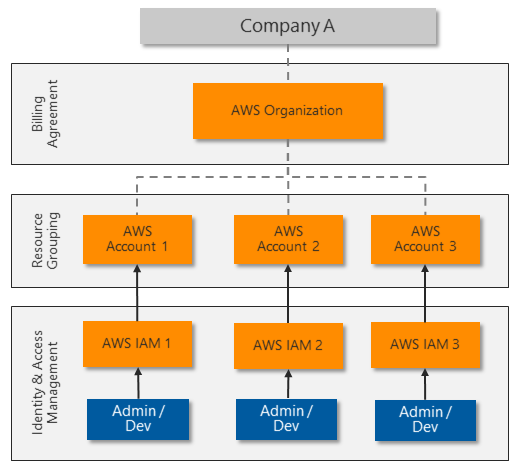

Veel organisaties hebben meer dan één AWS-account nodig, wat resulteert in identiteitssilo's die complex zijn om te beheren:

Om gecentraliseerd identiteitsbeheer toe te staan en te voorkomen dat meerdere identiteiten en wachtwoorden moeten worden beheerd, willen de meeste organisaties eenmalige aanmelding gebruiken voor platformbronnen. Sommige AWS-klanten vertrouwen op servergebaseerde Microsoft Active Directory voor integratie met eenmalige aanmelding. Andere klanten investeren in oplossingen van derden om hun identiteiten te synchroniseren of te federeren en eenmalige aanmelding te bieden.

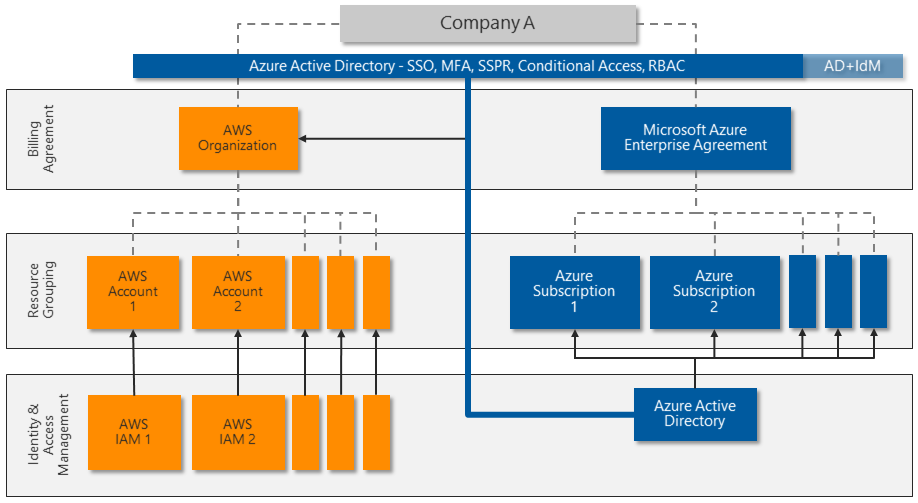

Microsoft Entra ID biedt gecentraliseerd identiteitsbeheer met sterke SSO-verificatie. Bijna elke app of elk platform dat voldoet aan algemene webverificatiestandaarden, waaronder AWS, kan Microsoft Entra ID gebruiken voor identiteits- en toegangsbeheer.

Veel organisaties gebruiken al Microsoft Entra ID om Microsoft 365- of hybride cloudidentiteiten toe te wijzen en te beveiligen. Werknemers gebruiken hun Microsoft Entra-identiteiten voor toegang tot e-mail, bestanden, chatberichten, cloudtoepassingen en on-premises resources. U kunt Microsoft Entra ID snel en eenvoudig integreren met uw AWS-accounts, zodat beheerders en ontwikkelaars zich met hun bestaande identiteit kunnen aanmelden bij uw AWS-omgevingen.

In het volgende diagram ziet u hoe Microsoft Entra ID kan worden geïntegreerd met meerdere AWS-accounts om gecentraliseerd identiteits- en toegangsbeheer te bieden:

Microsoft Entra ID biedt verschillende mogelijkheden voor directe integratie met AWS:

- Eenmalige aanmelding voor verouderde, traditionele en moderne verificatieoplossingen.

- MFA, inclusief integratie met verschillende oplossingen van derden van MISA-partners (Microsoft Intelligent Security Association).

- Krachtige functies voor voorwaardelijke toegang voor sterke verificatie en strikte governance. Microsoft Entra ID maakt gebruik van beleid voor voorwaardelijke toegang en op risico's gebaseerde evaluaties om gebruikerstoegang tot de AWS-beheerconsole en AWS-resources te verifiëren en te autoriseren.

- Grootschalige detectie van bedreigingen en geautomatiseerde reacties. Microsoft Entra ID verwerkt meer dan 30 miljard verificatieaanvragen per dag, samen met biljoenen signalen over bedreigingen wereldwijd.

- Privileged Access Management (PAM) om Just-In-Time -inrichting (JIT) in te schakelen voor specifieke resources.

Geavanceerd Microsoft Entra-identiteitsbeheer met AWS-accounts

Andere geavanceerde Functies van Microsoft Entra kunnen extra besturingslagen bieden voor de meest gevoelige AWS-accounts. Microsoft Entra ID P2-licenties omvatten de volgende geavanceerde functies:

Privileged Identity Management (PIM) om geavanceerde besturingselementen te bieden voor alle gedelegeerde rollen in Azure en Microsoft 365. In plaats van een beheerder bijvoorbeeld altijd de rol Global Beheer te gebruiken, hebben ze toestemming om de rol op aanvraag te activeren. Deze machtiging wordt gedeactiveerd na een ingestelde tijdslimiet (bijvoorbeeld één uur). PIM registreert alle activeringen en heeft andere besturingselementen die de activeringsmogelijkheden verder kunnen beperken. PIM beschermt uw identiteitsarchitectuur verder door extra lagen van governance en beveiliging te garanderen voordat beheerders wijzigingen kunnen aanbrengen.

U kunt PIM uitbreiden naar elke gedelegeerde machtiging door de toegang tot aangepaste groepen te beheren, zoals de groepen die u hebt gemaakt voor toegang tot AWS-rollen. Zie Microsoft Entra Privileged Identity Management implementeren voor meer informatie over het implementeren van PIM.

Advanced Identity Protection verhoogt de aanmeldingsbeveiliging van Microsoft Entra door het bewaken van gebruikers- of sessierisico's. Gebruikersrisico definieert het potentieel van de referenties die worden aangetast, zoals de gebruikers-id en het wachtwoord die worden weergegeven in een openbaar uitgebrachte inbreuklijst. Sessierisico bepaalt of de aanmeldingsactiviteit afkomstig is van een riskante locatie, IP-adres of een andere indicator van inbreuk. Beide detectietypen zijn gebaseerd op de uitgebreide mogelijkheden voor bedreigingsinformatie van Microsoft.

Zie het beveiligingsoverzicht van Microsoft Entra ID Protection voor meer informatie over Advanced Identity Protection.

Microsoft Defender for Identity beschermt identiteiten en services die worden uitgevoerd op Active Directory-domeincontrollers door alle activiteits- en bedreigingssignalen te bewaken. Defender for Identity identificeert bedreigingen op basis van praktijkervaring van onderzoeken naar schendingen van klanten. Defender for Identity bewaakt het gedrag van gebruikers en raadt kwetsbaarheid voor aanvallen aan om geavanceerde aanvallen zoals reconnaissance, laterale beweging en domeindominantie te voorkomen.

Zie Wat is Microsoft Defender for Identity voor meer informatie over Defender for Identity.

Scenariodetails

Amazon Web Services-accounts (AWS) die ondersteuning bieden voor kritieke workloads en zeer gevoelige informatie, hebben sterke identiteitsbeveiliging en toegangsbeheer nodig. AWS-identiteitsbeheer wordt verbeterd in combinatie met Microsoft Entra-id. Microsoft Entra ID is een cloudgebaseerde, uitgebreide, gecentraliseerde oplossing voor identiteits- en toegangsbeheer waarmee AWS-accounts en -omgevingen kunnen worden beveiligd en beschermd. Microsoft Entra ID biedt gecentraliseerde eenmalige aanmelding (SSO) en sterke verificatie via meervoudige verificatie (MFA) en beleid voor voorwaardelijke toegang. Microsoft Entra ID ondersteunt AWS-identiteitsbeheer, identiteiten op basis van rollen en toegangsbeheer.

Veel organisaties die AWS gebruiken, zijn al afhankelijk van Microsoft Entra ID voor Microsoft 365 of hybride cloudidentiteitsbeheer en toegangsbeveiliging. Deze organisaties kunnen Microsoft Entra ID snel en eenvoudig gebruiken met hun AWS-accounts, vaak zonder extra kosten. Andere geavanceerde Functies van Microsoft Entra, zoals Privileged Identity Management (PIM) en Advanced Identity Protection, kunnen helpen bij het beveiligen van de meest gevoelige AWS-accounts.

Microsoft Entra ID kan eenvoudig worden geïntegreerd met andere Microsoft-beveiligingsoplossingen, zoals Microsoft Defender voor Cloud Apps en Microsoft Sentinel. Zie Defender voor Cloud Apps en Microsoft Sentinel voor AWS voor meer informatie. Microsoft-beveiligingsoplossingen zijn uitbreidbaar en hebben meerdere beveiligingsniveaus. Organisaties kunnen een of meer van deze oplossingen samen met andere soorten beveiliging implementeren voor een volledige beveiligingsarchitectuur die de huidige en toekomstige AWS-implementaties beschermt.

Aanbevelingen

Beveiliging

De volgende principes en richtlijnen zijn belangrijk voor elke cloudbeveiligingsoplossing:

Zorg ervoor dat de organisatie gebruikers- en programmatische toegang tot cloudomgevingen kan bewaken, detecteren en automatisch kan beveiligen.

Controleer voortdurend huidige accounts om identiteits- en machtigingsbeheer en controle te garanderen.

Volg minimale bevoegdheden en nul vertrouwensprincipes . Zorg ervoor dat elke gebruiker alleen toegang heeft tot de specifieke resources die ze nodig hebben, vanaf vertrouwde apparaten en bekende locaties. Verminder de machtigingen van elke beheerder en ontwikkelaar om alleen de rechten te bieden die ze nodig hebben voor de rol die ze uitvoeren. Controleer regelmatig.

Controleer voortdurend wijzigingen in de platformconfiguratie, met name als ze mogelijkheden bieden voor escalatie van bevoegdheden of aanvalspersistentie.

Voorkom niet-geautoriseerde gegevensexfiltratie door inhoud actief te inspecteren en te beheren.

Profiteer van oplossingen waarvan u mogelijk al eigenaar bent, zoals Microsoft Entra ID P2, waardoor de beveiliging zonder meer kosten kan worden verhoogd.

Basisbeveiliging van AWS-account

Om basisbeveiligingscontroles voor AWS-accounts en -resources te garanderen:

Bekijk de richtlijnen voor AWS-beveiliging bij best practices voor het beveiligen van AWS-accounts en -resources.

Verminder het risico op het uploaden en downloaden van malware en andere schadelijke inhoud door alle gegevensoverdrachten actief te inspecteren via de AWS Management Console. Inhoud die rechtstreeks naar resources binnen het AWS-platform, zoals webservers of databases, uploadt of downloadt, heeft mogelijk meer beveiliging nodig.

Overweeg de toegang tot andere resources te beveiligen, waaronder:

- Resources die zijn gemaakt binnen het AWS-account.

- Specifieke workloadplatforms, zoals Windows Server, Linux Server of containers.

- Apparaten die beheerders en ontwikkelaars gebruiken voor toegang tot de AWS-beheerconsole.

AWS IAM-beveiliging

Een belangrijk aspect van het beveiligen van de AWS-beheerconsole is bepalen wie gevoelige configuratiewijzigingen kan aanbrengen. De hoofdgebruiker van het AWS-account heeft onbeperkte toegang. Het beveiligingsteam moet het hoofdgebruikersaccount volledig beheren om te voorkomen dat het zich aanmeldt bij de AWS-beheerconsole of met AWS-resources werkt.

Het hoofdgebruikersaccount beheren:

- Overweeg om de aanmeldingsreferenties van de hoofdgebruiker te wijzigen van het e-mailadres van een persoon in een serviceaccount dat door het beveiligingsteam wordt gecontroleerd.

- Zorg ervoor dat het wachtwoord van het hoofdgebruikersaccount complex is en dwing MFA af voor de hoofdgebruiker.

- Bewaak logboeken voor exemplaren van het hoofdgebruikersaccount dat wordt gebruikt om u aan te melden.

- Gebruik het hoofdgebruikersaccount alleen in noodgevallen.

- Gebruik Microsoft Entra ID om gedelegeerde beheerderstoegang te implementeren in plaats van de hoofdgebruiker te gebruiken voor beheertaken.

Begrijp en controleer andere AWS IAM-accountonderdelen duidelijk voor de juiste toewijzingen en toewijzingen.

Een AWS-account heeft standaard geen IAM-gebruikers totdat de hoofdgebruiker een of meer identiteiten maakt om toegang te delegeren. Een oplossing waarmee bestaande gebruikers van een ander identiteitssysteem, zoals Microsoft Active Directory, worden gesynchroniseerd, kunnen ook automatisch IAM-gebruikers worden ingericht.

IAM-beleid biedt gedelegeerde toegangsrechten voor AWS-accountbronnen. AWS biedt meer dan 750 unieke IAM-beleidsregels en klanten kunnen ook aangepaste beleidsregels definiëren.

IAM-rollen koppelen specifieke beleidsregels aan identiteiten. Rollen zijn de manier om op rollen gebaseerd toegangsbeheer (RBAC) te beheren. De huidige oplossing maakt gebruik van externe identiteiten om Microsoft Entra-identiteiten te implementeren door ervan uit te gaan dat IAM-rollen worden gebruikt.

IAM-groepen zijn ook een manier om RBAC te beheren. In plaats van IAM-beleid rechtstreeks toe te wijzen aan afzonderlijke IAM-gebruikers, maakt u een IAM-groep, wijst u machtigingen toe door een of meer IAM-beleidsregels toe te voegen en voegt u IAM-gebruikers toe aan de groep om de juiste toegangsrechten voor resources over te nemen.

Sommige IAM-serviceaccounts moeten blijven worden uitgevoerd in AWS IAM om programmatische toegang te bieden. Zorg ervoor dat u deze accounts controleert, de toegang tot hun beveiligingsreferenties veilig opslaat en beperkt, en de referenties regelmatig roteert.

Dit scenario implementeren

In deze volgende sectie ziet u hoe u Microsoft Entra ID voor eenmalige aanmelding implementeert voor een afzonderlijk AWS-account.

Plannen en voorbereiden

Ter voorbereiding op de implementatie van Azure-beveiligingsoplossingen bekijkt en registreert u de huidige AWS-account- en Microsoft Entra-informatie. Als u meer dan één AWS-account hebt geïmplementeerd, herhaalt u deze stappen voor elk account.

Noteer in de AWS Billing Management-console de volgende huidige AWS-accountgegevens:

- AWS-account-id, een unieke id.

- Accountnaam of hoofdgebruiker.

- Betalingswijze, ongeacht of deze is toegewezen aan een creditcard of een factureringsovereenkomst van het bedrijf.

- Alternatieve contactpersonen die toegang hebben tot AWS-accountgegevens.

- Beveiligingsvragen worden veilig bijgewerkt en vastgelegd voor toegang tot noodgevallen.

- AWS-regio's die zijn ingeschakeld of uitgeschakeld om te voldoen aan het beleid voor gegevensbeveiliging.

Controleer en noteer in de AWS IAM-beheerconsole de volgende AWS IAM-onderdelen:

- Groepen die zijn gemaakt, inclusief gedetailleerd lidmaatschap en toewijzingsbeleid op basis van rollen.

- Gebruikers die zijn gemaakt, met inbegrip van de wachtwoordduur voor gebruikersaccounts en de toegangssleutelleeftijd voor serviceaccounts. Controleer ook of MFA is ingeschakeld voor elke gebruiker.

- Rollen. Er zijn twee standaard service-gekoppelde rollen, AWSServiceRoleForSupport en AWSServiceRoleForTrustedAdvisor. Noteer eventuele andere rollen, die aangepast zijn. Deze rollen zijn gekoppeld aan machtigingsbeleid, om te gebruiken voor het toewijzen van rollen in Microsoft Entra-id.

- Beleid. Standaardbeleid heeft AWS beheerd, taakfunctie of klant beheerd in de kolom Type . Noteer alle andere beleidsregels, die aangepast zijn. Noteer ook waar elk beleid is toegewezen, uit de vermeldingen in de kolom Wordt gebruikt .

- Id-providers om inzicht te hebben in bestaande SAML-id-providers (Security Assertion Markup Language). Plan hoe u de bestaande id-providers vervangt door de enkele Microsoft Entra-id-provider.

Controleer in Azure Portal de Microsoft Entra-tenant:

- Evalueer tenantgegevens om te zien of de tenant een Microsoft Entra ID P1- of P2-licentie heeft. Een P2-licentie biedt geavanceerde functies voor identiteitsbeheer van Microsoft Entra.

- Evalueer Bedrijfstoepassingen om te zien of bestaande toepassingen gebruikmaken van het AWS-toepassingstype, zoals wordt weergegeven

http://aws.amazon.com/in de kolom Startpagina-URL .

Microsoft Entra-implementatie plannen

Bij de implementatieprocedures van Microsoft Entra wordt ervan uitgegaan dat Microsoft Entra-id al is geconfigureerd voor de organisatie, zoals voor een Microsoft 365-implementatie. Accounts kunnen worden gesynchroniseerd vanuit een Active Directory-domein of kunnen cloudaccounts rechtstreeks in Microsoft Entra-id worden gemaakt.

RBAC plannen

Als de AWS-installatie gebruikmaakt van IAM-groepen en -rollen voor RBAC, kunt u de bestaande RBAC-structuur toewijzen aan nieuwe Microsoft Entra-gebruikersaccounts en beveiligingsgroepen.

Als het AWS-account geen sterke RBAC-implementatie heeft, begint u met het werken aan de meest gevoelige toegang:

Werk de hoofdgebruiker van het AWS-account bij.

Controleer de AWS IAM-gebruikers, -groepen en -rollen die zijn gekoppeld aan het IAM-beleid Beheer istratorAccess.

Doorloop de andere toegewezen IAM-beleidsregels, te beginnen met beleidsregels die resources en andere configuratie-items kunnen wijzigen, maken of verwijderen. U kunt beleidsregels identificeren die in gebruik zijn door te kijken naar de kolom Gebruikt als .

Migratie plannen

Microsoft Entra ID centraliseert alle verificatie en autorisatie. U kunt gebruikerstoewijzing en RBAC plannen en configureren zonder dat dit van invloed is op beheerders en ontwikkelaars totdat u klaar bent om de nieuwe methoden af te dwingen.

Het proces op hoog niveau voor het migreren van AWS IAM-accounts naar Microsoft Entra ID is als volgt. Zie Implementatie voor gedetailleerde instructies.

IAM-beleid toewijzen aan Microsoft Entra-rollen en RBAC gebruiken om rollen toe te wijzen aan beveiligingsgroepen.

Vervang elke IAM-gebruiker door een Microsoft Entra-gebruiker die lid is van de juiste beveiligingsgroepen om zich aan te melden en de juiste machtigingen te verkrijgen.

Test door elke gebruiker te vragen zich aan te melden bij AWS met hun Microsoft Entra-account en te bevestigen dat ze het juiste toegangsniveau hebben.

Nadat de gebruiker de toegang tot Microsoft Entra ID heeft bevestigd, verwijdert u het AWS IAM-gebruikersaccount. Herhaal het proces voor elke gebruiker totdat ze allemaal zijn gemigreerd.

Gebruik dezelfde benadering voor serviceaccounts en programmatische toegang. Werk elke toepassing die gebruikmaakt van het account bij om in plaats daarvan een equivalent Microsoft Entra-gebruikersaccount te gebruiken.

Zorg ervoor dat alle resterende AWS IAM-gebruikers complexe wachtwoorden hebben waarvoor MFA is ingeschakeld of dat een toegangssleutel die regelmatig wordt vervangen.

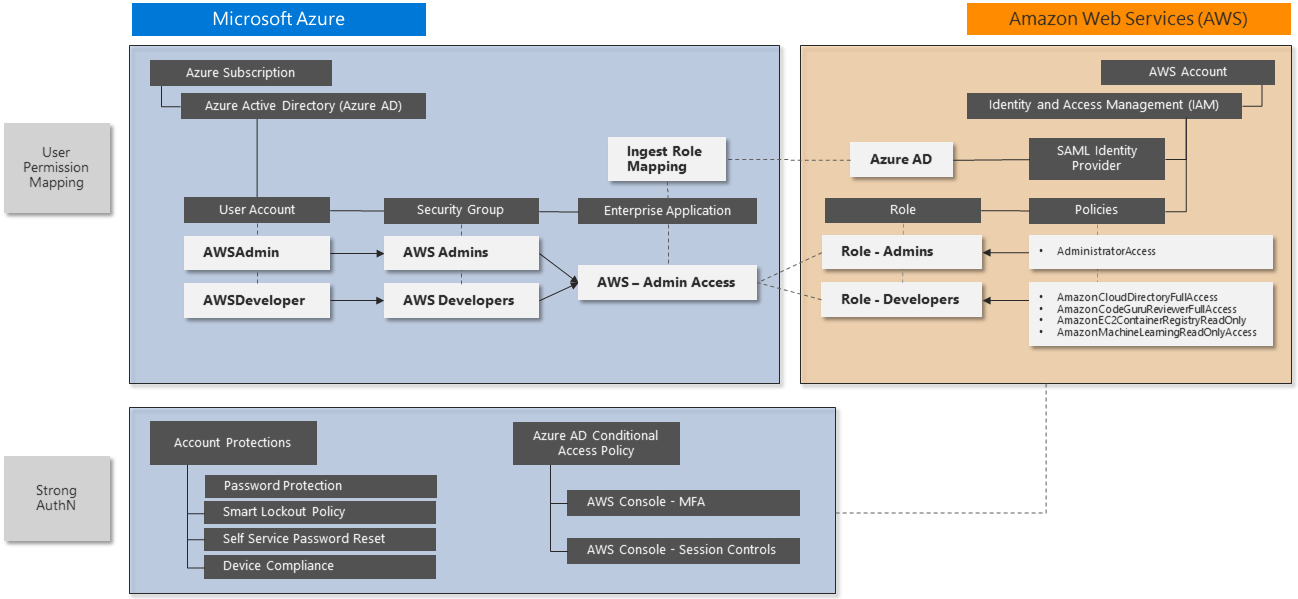

In het volgende diagram ziet u een voorbeeld van de configuratiestappen en de uiteindelijke toewijzing van beleid en rollen in Microsoft Entra ID en AWS IAM:

Integratie van eenmalige aanmelding

Microsoft Entra ID biedt ondersteuning voor integratie van eenmalige aanmelding met AWS SSO. U kunt Microsoft Entra ID op één plaats verbinden met AWS en de toegang centraal beheren voor honderden accounts en geïntegreerde AWS SSO-toepassingen. Deze mogelijkheid maakt naadloze aanmeldingservaring van Microsoft Entra mogelijk voor gebruikers om de AWS CLI te gebruiken.

Met de volgende microsoft-beveiligingsoplossingsprocedure wordt eenmalige aanmelding geïmplementeerd voor de voorbeeldrollen AWS Beheer istrators en AWS-ontwikkelaars. Herhaal dit proces voor alle andere rollen die u nodig hebt.

In deze procedure worden de volgende stappen behandeld:

- Maak een nieuwe Microsoft Entra-bedrijfstoepassing.

- Configureer eenmalige aanmelding van Microsoft Entra voor AWS.

- Roltoewijzing bijwerken.

- Test eenmalige aanmelding van Microsoft Entra in AWS Management Console.

De volgende koppelingen bieden volledige gedetailleerde implementatiestappen en probleemoplossing:

- Microsoft-zelfstudie: Integratie van eenmalige aanmelding van Microsoft Entra met AWS

- AWS-zelfstudie: Microsoft Entra ID naar AWS SSO met behulp van het SCIM-protocol

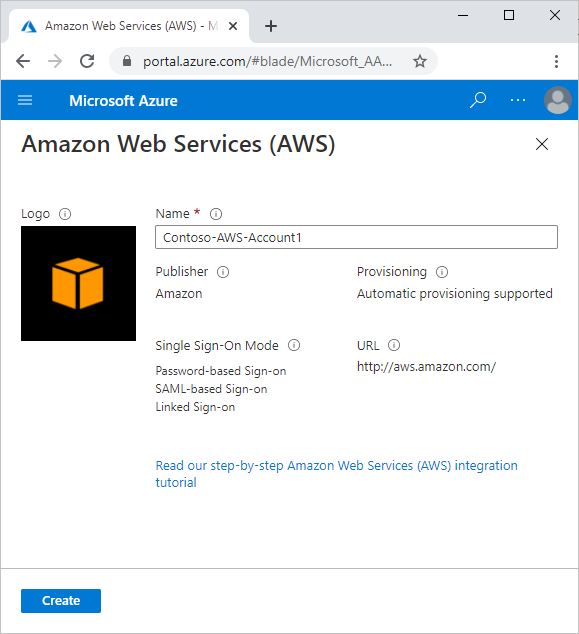

Een AWS-app toevoegen aan uw Microsoft Entra-bedrijfstoepassingen

AWS-beheerders en -ontwikkelaars gebruiken een bedrijfstoepassing om zich aan te melden bij Microsoft Entra ID voor verificatie en om te leiden naar AWS voor autorisatie en toegang tot AWS-resources. De eenvoudigste methode om de toepassing te zien is door u aan te https://myapps.microsoft.commelden bij, maar u kunt ook de unieke URL overal publiceren die eenvoudige toegang biedt.

Volg de instructies in het toevoegen van Amazon Web Services (AWS) vanuit de galerie om de bedrijfstoepassing in te stellen. Deze instructies laten u weten welke AWS-app moet worden toegevoegd aan uw Microsoft Entra-bedrijfstoepassingen.

Als er meer dan één AWS-account is om te beheren, zoals DevTest en Production, gebruikt u een unieke naam voor de bedrijfstoepassing die een id voor het bedrijf en een specifiek AWS-account bevat.

Eenmalige aanmelding van Microsoft Entra voor AWS configureren

Volg de onderstaande stappen om eenmalige aanmelding van Microsoft Entra voor AWS te configureren:

Volg in Azure Portal de stappen voor eenmalige aanmelding bij Microsoft Entra configureren om de Enterprise-toepassing te configureren die u hebt gemaakt voor eenmalige aanmelding bij AWS.

Volg in AWS Console de stappen voor eenmalige aanmelding bij AWS configureren om uw AWS-account te configureren voor eenmalige aanmelding. Als onderdeel van deze configuratie maakt u een nieuwe IAM-gebruiker die namens de Microsoft Entra-inrichtingsagent fungeert om synchronisatie van alle beschikbare AWS IAM-rollen in Microsoft Entra-id toe te staan. AWS heeft deze IAM-gebruiker nodig om gebruikers toe te wijzen aan rollen voordat ze zich kunnen aanmelden bij de AWS-beheerconsole.

- Maak het gemakkelijk om de onderdelen te identificeren die u maakt ter ondersteuning van deze integratie. Bijvoorbeeld naamserviceaccounts met een standaardnaamconventie zoals 'Svc-'.

- Zorg ervoor dat u alle nieuwe items documenteren.

- Zorg ervoor dat nieuwe referenties complexe wachtwoorden bevatten die u centraal opslaat voor veilig levenscyclusbeheer.

Op basis van deze configuratiestappen kunt u de interacties als volgt diagrameren:

Volg in AWS Console de onderstaande stappen om meer rollen te maken.

Selecteer in AWS IAM rollen -> Rol maken.

Voer op de pagina Create role de volgende stappen uit:

- Selecteer SAML 2.0 federation onder Select type of trusted entity.

- Selecteer onder Kies een SAML 2.0-provider de SAML-provider die u in de vorige stap hebt gemaakt.

- Selecteer Allow programmatic and AWS Management Console access.

- Selecteer Volgende: Machtigingen.

Selecteer in het dialoogvenster Machtigingenbeleid koppelen Beheer istratorAccess. Selecteer vervolgens Volgende: Tags.

Laat het dialoogvenster Tags toevoegen leeg en selecteer Volgende: Controleren.

Voer in het dialoogvenster Controleren de volgende stappen uit:

- Voer in Rolnaam uw rolnaam (Beheer istrator) in.

- Voer in Rolbeschrijving de beschrijving in.

- Selecteer Rol maken.

Maak een andere rol door de bovenstaande stappen te volgen. Geef de rol Developer een naam en geef deze enkele geselecteerde machtigingen (zoals AmazonS3FullAccess).

U hebt een Beheer istrator en een rol ontwikkelaar gemaakt in AWS.

Maak de volgende gebruikers en groepen in Microsoft Entra-id:

- Gebruiker 1: Test-AWS Beheer

- Gebruiker 2: Test-AWSDeveloper

- Groep 1: AWS-Account1-Beheer istrators

- Groep 2: AWS-Account1-Developers

- Test-AWS Beheer toevoegen als lid van AWS-Account1-Beheer istrators

- Test-AWSDeveloper toevoegen als lid van AWS-Account1-Developers

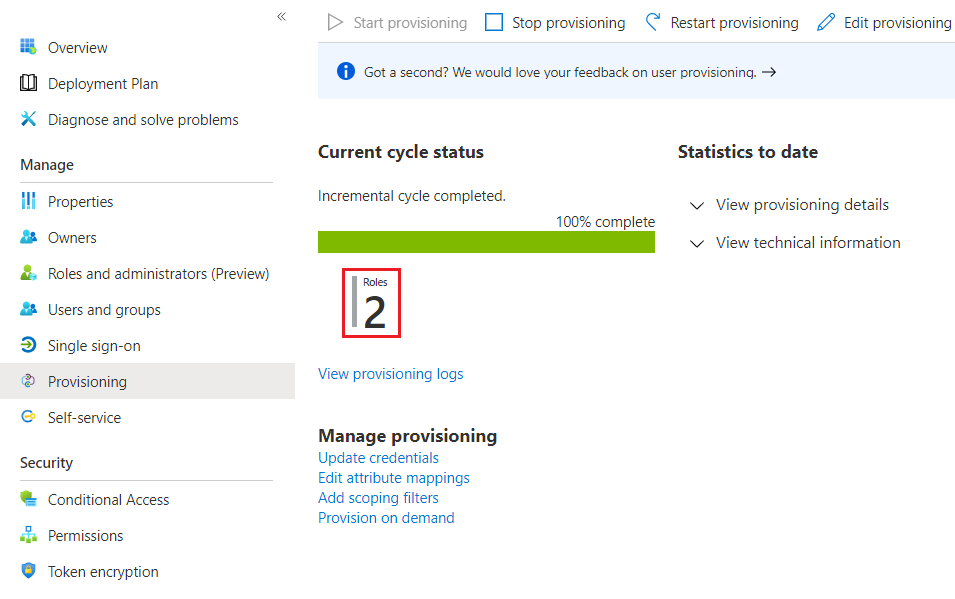

Volg de stappen voor het configureren van rolinrichting in AWS Single-Account Access om geautomatiseerde inrichting van rollen te configureren. Het kan een uur duren voordat de eerste inrichtingscyclus is voltooid.

Roltoewijzing bijwerken

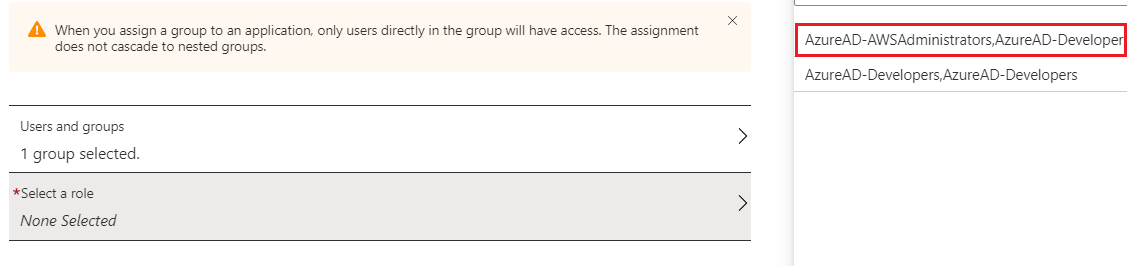

Omdat u twee rollen gebruikt, voert u deze extra stappen uit:

Controleer of de inrichtingsagent ten minste twee rollen kan zien:

Ga naar Gebruikers en groepen en selecteer Gebruiker toevoegen.

Selecteer AWS-Account1-Beheer istrators.

Selecteer de bijbehorende rol.

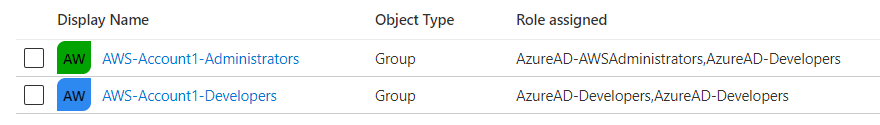

Herhaal de voorgaande stappen voor elke toewijzing van groepsrollen. Als u klaar bent, moet u twee Microsoft Entra-groepen correct toewijzen aan AWS IAM-rollen:

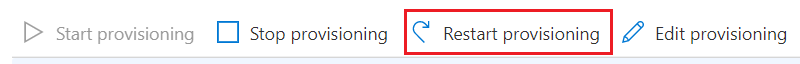

Als u een rol niet kunt zien of selecteren, gaat u terug naar de pagina Inrichten om te bevestigen dat de inrichting is geslaagd in de Microsoft Entra-inrichtingsagent en controleert u of het IAM-gebruikersaccount over de juiste machtigingen beschikt. U kunt de inrichtingsengine ook opnieuw starten om het importeren opnieuw uit te voeren:

Eenmalige aanmelding van Microsoft Entra testen in AWS Management Console

Test de aanmelding als elk van de testgebruikers om te bevestigen dat eenmalige aanmelding werkt.

Start een nieuwe privébrowsersessie om ervoor te zorgen dat andere opgeslagen referenties niet conflicteren met testen.

Ga naar

https://myapps.microsoft.com, met behulp van de gebruikersaccountreferenties Test-AWS Beheer of Test-AWSDeveloper Microsoft Entra die u eerder hebt gemaakt.U ziet nu het nieuwe pictogram voor de AWS Console-app. Selecteer het pictogram en volg eventuele verificatieprompts:

Zodra u bent aangemeld bij de AWS-console, gaat u naar de functies om te bevestigen dat dit account de juiste gedelegeerde toegang heeft.

Let op de naamgevingsindeling voor de aanmeldingssessie van de gebruiker:

ROLE / UPN / AWS-accountnummer

U kunt deze aanmeldingssessiegegevens van gebruikers gebruiken voor het bijhouden van aanmeldingsactiviteiten van gebruikers in Defender voor Cloud Apps of Microsoft Sentinel.

Meld u af en herhaal het proces voor het andere testgebruikersaccount om de verschillen in roltoewijzing en machtigingen te bevestigen.

Voorwaardelijke toegang inschakelen

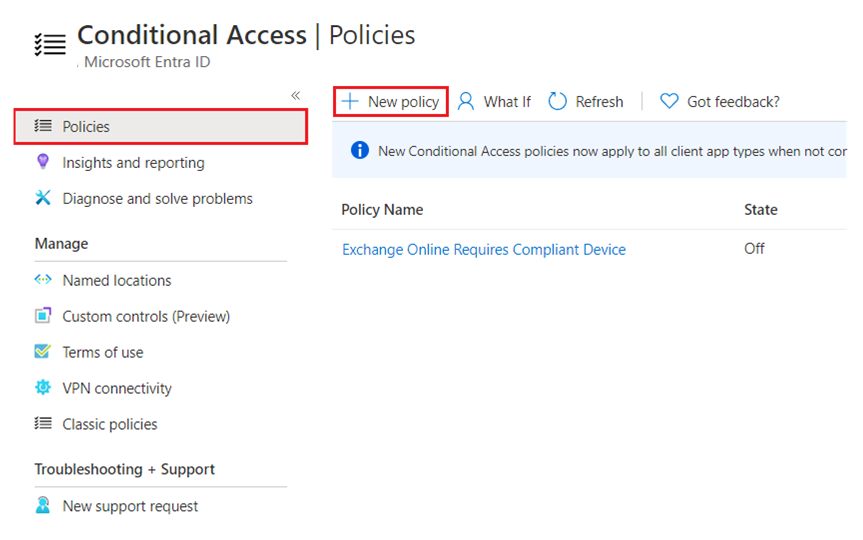

Ga als volgt te werk om een nieuw beleid voor voorwaardelijke toegang te maken waarvoor MFA is vereist:

Navigeer in Azure Portal naar Microsoft Entra ID-beveiliging> en selecteer vervolgens voorwaardelijke toegang.

Selecteer Beleidsregels in het linkernavigatievenster.

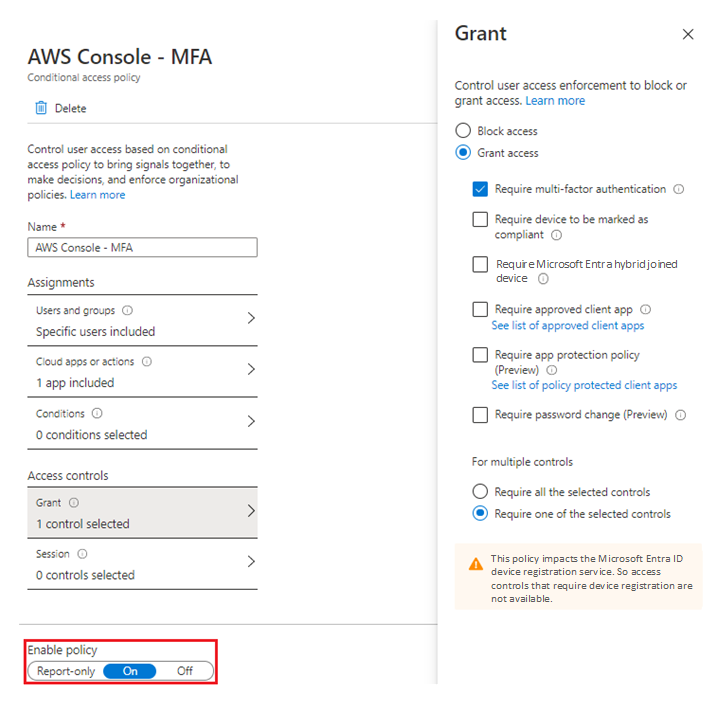

Selecteer Nieuw beleid en vul het formulier als volgt in:

- Naam: Voer AWS-console in – MFA

- Gebruikers en groepen: selecteer de twee rollengroepen die u eerder hebt gemaakt:

- AWS-Account1-Beheer istrators

- AWS-Account1-Developers

- Verlenen: Meervoudige verificatie vereisen selecteren

Stel Beleid inschakelen in op Aan.

Selecteer Maken. Het beleid wordt onmiddellijk van kracht.

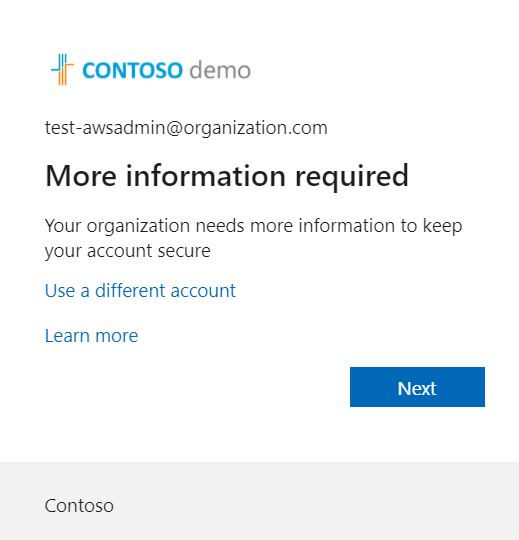

Als u het beleid voor voorwaardelijke toegang wilt testen, meldt u zich af bij de testaccounts, opent u een nieuwe privénavigatiesessie en meldt u zich aan met een van de rollengroepaccounts. U ziet de MFA-prompt:

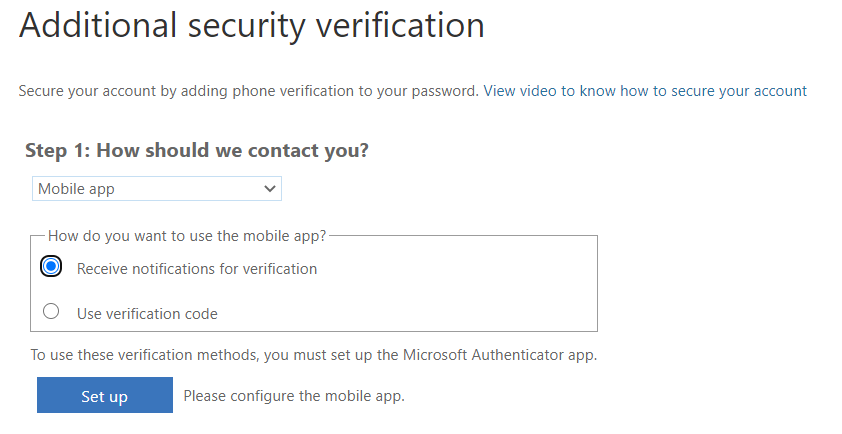

Voltooi het MFA-installatieproces. Het is raadzaam om de mobiele app te gebruiken voor verificatie, in plaats van te vertrouwen op sms.

Mogelijk moet u verschillende beleidsregels voor voorwaardelijke toegang maken om te voldoen aan zakelijke behoeften voor sterke verificatie. Houd rekening met de naamconventie die u gebruikt bij het maken van het beleid om het identificatie- en doorlopend onderhoud te vereenvoudigen. Zorg er ook voor dat het beleid alleen van invloed is op de beoogde gebruikers, tenzij MFA al op grote schaal is geïmplementeerd. Andere beleidsregels moeten betrekking hebben op de behoeften van andere gebruikersgroepen.

Zodra u voorwaardelijke toegang hebt ingeschakeld, kunt u andere besturingselementen zoals PAM en Just-In-Time-inrichting (JIT) opleggen. Zie Wat is geautomatiseerde inrichting van SaaS-apps in Microsoft Entra ID voor meer informatie.

Als u Defender voor Cloud Apps hebt, kunt u voorwaardelijke toegang gebruiken om Defender voor Cloud sessiebeleid voor apps te configureren. Zie Microsoft Entra-sessiebeleid configureren voor AWS-activiteiten voor meer informatie.

Volgende stappen

- Zie De aanbevolen procedures voor het beveiligen van AWS-accounts en -resources voor beveiligingsrichtlijnen van AWS.

- Zie www.microsoft.com/security voor de meest recente beveiligingsgegevens van Microsoft.

- Zie Azure-omgevingen beveiligen met Microsoft Entra ID voor meer informatie over het implementeren en beheren van Microsoft Entra ID.

- AWS-zelfstudie: Microsoft Entra ID met IDP SSO

- Microsoft-zelfstudie: SSO voor AWS

- PIM-implementatieplan

- Overzicht van identiteitsbeveiligingsbeveiliging

- Wat is Microsoft Defender for Identity?

- Verbinding maken AWS om apps te Microsoft Defender voor Cloud

- Hoe Defender voor Cloud Apps uw AWS-omgeving (Amazon Web Services) beschermt

Verwante resources

- Zie de inhoudsset azure voor AWS-professionals voor uitgebreide dekking en vergelijking van Azure- en AWS-functies.

- Beveiliging en identiteit in Azure en AWS

- Defender voor Cloud Apps en Microsoft Sentinel voor AWS