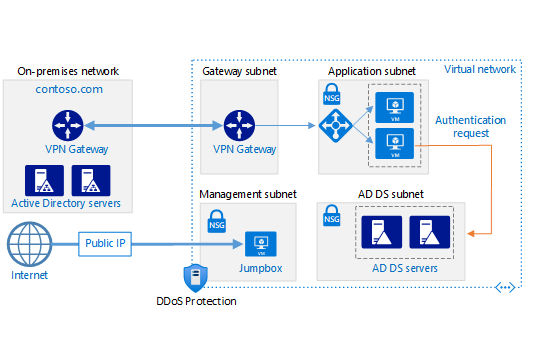

Deze architectuur laat zien hoe u een on-premises Active Directory-domein uitbreidt naar Azure om gedistribueerde verificatieservices te bieden.

Architectuur

Een Visio-bestand van deze architectuur downloaden.

Deze architectuur breidt de hybride netwerkarchitectuur uit die wordt weergegeven in Een on-premises netwerk verbinden met Azure met behulp van een VPN-gateway.

Workflow

- On-premises netwerk. Het on-premises netwerk omvat lokale Active Directory-servers die verificatie en autorisatie kunnen uitvoeren voor on-premises onderdelen.

- Active Directory-servers. Deze servers zijn domeincontrollers die directoryservices (AD DS) implementeren die als VM's in de cloud worden uitgevoerd. Ze kunnen verificatie bieden van onderdelen die worden uitgevoerd in uw virtuele Azure-netwerk.

- Active Directory-subnet. De Active Directory-domein Services -servers (AD DS) worden gehost in een afzonderlijk subnet. Via regels voor netwerkbeveiligingsgroepen (NSG's) worden de AD DS-servers beveiligd. Deze regels vormen ook een firewall tegen verkeer van onverwachte bronnen.

- Azure VPN Gateway en Active Directory-synchronisatie. VPN Gateway biedt een verbinding tussen het on-premises netwerk en azure Virtual Network. Deze verbinding kan een VPN-verbinding of via Azure ExpressRoute zijn. Alle synchronisatieaanvragen tussen Active Directory-servers in de cloud en on-premises lopen via de gateway. Door de gebruiker gedefinieerde routes (UDR's) zorgen voor de routering van on-premises verkeer dat via Azure loopt.

Onderdelen

- Microsoft Entra ID is een service voor bedrijfsidentiteit die eenmalige aanmelding, meervoudige verificatie en voorwaardelijke toegang biedt.

- VPN Gateway is een service die gebruikmaakt van een virtuele netwerkgateway om versleuteld verkeer te verzenden tussen een virtueel Azure-netwerk en on-premises locaties via het openbare internet.

- Met ExpressRoute kunt u uw on-premises netwerken uitbreiden naar de Microsoft-cloud via een privéverbinding met behulp van een connectiviteitsprovider.

- Virtual Network is de fundamentele bouwsteen voor privénetwerken in Azure. U kunt deze gebruiken om Azure-resources, zoals virtuele machines, in staat te stellen om met elkaar, internet en on-premises netwerken te communiceren.

Scenariodetails

Als uw toepassing gedeeltelijk on-premises en gedeeltelijk in Azure wordt gehost, is het repliceren van AD DS in Azure mogelijk efficiënter. Deze replicatie kan de latentie verminderen die wordt veroorzaakt door het verzenden van verificatieaanvragen vanuit de cloud naar AD DS die on-premises worden uitgevoerd.

Zie Een oplossing kiezen voor de integratie van on-premises Active Directory met Azure voor meer overwegingen.

Potentiële gebruikscases

Deze architectuur wordt vaak gebruikt wanneer een VPN- of ExpressRoute-verbinding de on-premises en virtuele Azure-netwerken verbindt. Deze architectuur ondersteunt ook bidirectionele replicatie, wat inhoudt dat wijzigingen die on-premises of in de cloud worden doorgevoerd, in beide gegevensbronnen worden gesynchroniseerd. Typische toepassingen voor deze architectuur zijn hybride toepassingen waarin functionaliteit wordt gedistribueerd tussen on-premises en Azure en toepassingen en services die verificatie uitvoeren met Behulp van Active Directory.

Aanbevelingen

De volgende aanbevelingen zijn van toepassing op de meeste scenario's. Volg deze aanbevelingen tenzij er een specifieke vereiste is die iets anders voorschrijft.

Aanbevelingen voor virtuele machines

Bepaal de vereisten voor de VM-grootte op basis van het verwachte volume van verificatieaanvragen. Gebruik de specificaties van de machines die ad DS on-premises hosten als uitgangspunt en koppel deze aan de Azure VM-grootten. Als de implementatie is voltooid, controleert u het gebruik en kunt u vervolgens omhoog of omlaag schalen op basis van de daadwerkelijke belasting van de virtuele machines. Zie Capacity Planning for Active Directory Domain Services (Capaciteitsplanning voor Active Directory Domain Services) voor meer informatie over het bepalen van de grootte van AD DS-domeincontrollers.

Maak een afzonderlijke virtuele gegevensschijf voor het opslaan van de database, logboeken en sysvol-map voor Active Directory. Sla deze items niet op dezelfde schijf op als het besturingssysteem. Standaard worden gegevensschijven gekoppeld aan een virtuele machine met behulp van write-through-caching. Deze vorm van caching kan echter conflicten veroorzaken met de vereisten van AD DS. Om deze reden moet u Host Cache Preference op de gegevensschijf instellen op None.

Implementeer ten minste twee VM's waarop AD DS wordt uitgevoerd als domeincontrollers en voeg deze toe aan verschillende beschikbaarheidszones. Als deze niet beschikbaar is in de regio, implementeert u deze in een beschikbaarheidsset.

Aanbevelingen voor netwerken

Configureer de VM-netwerkinterface (NIC) voor elke AD DS-server met een statisch privé-IP-adres voor volledige DNS-ondersteuning (Domain Name Service). Zie Statisch privé-IP-adres instellen in Azure Portal voor meer informatie.

Notitie

Configureer de VM-NIC niet voor AD DS met een openbaar IP-adres. Zie Beveiligingsoverwegingen voor meer informatie.

De NSG van het Active Directory-subnet vereist regels om inkomend verkeer van on-premises en uitgaand verkeer naar on-premises toe te staan. Zie Active Directory and Active Directory Domain Services Port Requirements (Poortvereisten voor Active Directory en Active Directory Domain Services) voor uitgebreide informatie over de poorten die worden gebruikt door AD DS.

Als de nieuwe domeincontroller-VM's ook de rol van DNS-servers hebben, raden we u aan deze te configureren als aangepaste DNS-servers op het niveau van het virtuele netwerk, zoals wordt uitgelegd in DNS-servers wijzigen. Dit moet worden gedaan voor het virtuele netwerk dat als host fungeert voor de nieuwe domeincontrollers en gekoppelde netwerken waar andere VM's Active Directory-domeinnamen moeten omzetten. Zie Naamomzetting voor resources in virtuele Azure-netwerken voor meer informatie over het configureren van hybride DNS-naamomzetting.

Voor de eerste configuratie moet u mogelijk de netwerkinterface van een van uw domeincontrollers in Azure aanpassen om on-premises naar een domeincontroller te verwijzen als de primaire DNS-bron.

De opname van het IP-adres in de lijst met DNS-servers verbetert de prestaties en verhoogt de beschikbaarheid van DNS-servers. Een opstartvertraging kan echter resulteren als de DNS-server ook een domeincontroller is en alleen naar zichzelf verwijst of naar zichzelf verwijst voor naamomzetting. Wees daarom voorzichtig bij het configureren van het loopback-adres op een adapter als de server ook een domeincontroller is.

Dit kan betekenen dat de DNS-instellingen van de netwerkinterface in Azure worden overschreven om te verwijzen naar een andere domeincontroller die wordt gehost in Azure of on-premises voor de primaire DNS-server. Het loopback-adres mag alleen worden geconfigureerd als een secundaire of tertiaire DNS-server op een domeincontroller.

Active Directory-site

In AD DS vertegenwoordigt een site een fysieke locatie, een netwerk of een verzameling apparaten. AD DS-sites worden gebruikt voor het beheren van AD DS-databasereplicatie door AD DS-objecten dicht bij elkaar te groeperen en verbonden met een netwerk met hoge snelheid. AD DS bevat logica voor het selecteren van de beste strategie voor het repliceren van de AD DS-database tussen sites.

U wordt aangeraden een AD DS-site te maken, inclusief de subnetten die zijn gedefinieerd voor uw toepassing in Azure. Vervolgens kunt u een sitekoppeling tussen uw on-premises AD DS-sites configureren. AD DS voert automatisch de meest efficiënte databasereplicatie uit. Voor deze databasereplicatie is weinig meer nodig dan de initiële configuratie.

Active Directory Operations Master

De operations-hoofdrol kan worden toegewezen aan AD DS-domeincontrollers ter ondersteuning van consistentiecontrole tussen exemplaren van gerepliceerde AD DS-databases. Er zijn vijf Operations Master-rollen (FSMO): schemamaster, domeinnaamgevingsmaster, relatieve id-master, primaire domeincontrollermasteremulator en infrastructuurmaster. Zie Plaatsing van operations-masterrollen plannen voor meer informatie over deze rollen. Het wordt ook aanbevolen om ten minste twee van de nieuwe Azure-DC's de rol Global Catalog (GC) te geven. Meer informatie over GC-plaatsing vindt u hier.

Controleren

Bewaak de resources van de domeincontroller-VM's en de AD DS-services en maak een plan om eventuele problemen snel op te lossen. Zie Monitoring Active Directory (Active Directory controleren) voor meer informatie. U kunt ook op de controleserver (zie het architectuurschema) hulpprogramma's zoals Microsoft Systems Center installeren om deze taken uit te voeren.

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die u kunt gebruiken om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

Betrouwbaarheid

Betrouwbaarheid zorgt ervoor dat uw toepassing kan voldoen aan uw verplichtingen voor uw klanten. Zie Overzicht van de betrouwbaarheidspijler voor meer informatie.

Implementeer de VM's met AD DS in ten minste twee beschikbaarheidszones. Als beschikbaarheidszones niet beschikbaar zijn in de regio, gebruikt u beschikbaarheidssets. Overweeg ook de rol van stand-by operations-master toe te wijzen aan ten minste één server, en mogelijk meer, afhankelijk van uw vereisten. Een stand-by operations-master is een actieve kopie van de operations-master die de server van de primaire operations-master tijdens een failover kan vervangen.

Beveiliging

Beveiliging zorgt voor opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie Overzicht van de beveiligingspijler voor meer informatie.

AD DS-servers bieden verificatieservices en zijn daardoor een aantrekkelijke doelwit voor aanvallen. Als u deze wilt beveiligen, voorkomt u directe internetverbinding door de AD DS-servers in een afzonderlijk subnet met een NSG als firewall te plaatsen. Sluit alle poorten op de AD DS-servers, behalve die nodig zijn voor verificatie, autorisatie en synchronisatie van de server. Zie Active Directory and Active Directory Domain Services Port Requirements (Poortvereisten voor Active Directory en Active Directory Domain Services) voor meer informatie.

Gebruik BitLocker- of Azure-schijfversleuteling voor het versleutelen van de schijf die de AD DS-database host.

Azure DDoS Protection, gecombineerd met best practices voor toepassingsontwerp, biedt verbeterde DDoS-risicobeperkingsfuncties om meer bescherming te bieden tegen DDoS-aanvallen. Schakel Azure DDOS Protection in voor elk virtueel perimeternetwerk.

Operationele uitmuntendheid

Operationele uitmuntendheid omvat de operationele processen die een toepassing in productie implementeren en behouden. Zie Overzicht van de operationele uitmuntendheidpijler voor meer informatie.

Gebruik de IaC-praktijk (Infrastructure as Code) om de netwerk- en beveiligingsinfrastructuur in te richten en te configureren. Eén optie is Azure Resource Manager-sjablonen.

Isoleer workloads om DevOps in staat te stellen continue integratie en continue levering (CI/CD) uit te voeren, omdat elke workload is gekoppeld en beheerd door het bijbehorende DevOps-team.

In deze architectuur wordt het hele virtuele netwerk met de verschillende toepassingslagen, de beheersprongbox en Microsoft Entra Domain Services geïdentificeerd als één geïsoleerde workload.

Virtuele machines worden geconfigureerd met behulp van extensies voor virtuele machines en andere hulpprogramma's, zoals DSC (Desired State Configuration), die worden gebruikt om AD DS op de virtuele machines te configureren.

Overweeg uw implementaties te automatiseren met behulp van Azure DevOps of andere CI/CD-oplossingen. Azure Pipelines is het aanbevolen onderdeel van Azure DevOps Services dat automatisering biedt voor builds en implementaties van oplossingen en die sterk zijn geïntegreerd in het Azure-ecosysteem.

Gebruik Azure Monitor om de prestaties van uw infrastructuur te analyseren. U kunt hiermee ook netwerkproblemen bewaken en diagnosticeren zonder u aan te melden bij uw virtuele machines. Application Insights biedt uitgebreide metrische gegevens en logboeken om de status van uw infrastructuur te controleren.

Zie de sectie DevOps in Microsoft Azure Well-Architected Framework voor meer informatie.

Beheerbaarheid

Maak regelmatig back-ups van AD DS. Kopieer de VHD-bestanden van domeincontrollers niet in plaats van regelmatige back-ups uit te voeren, omdat het AD DS-databasebestand op de VHD mogelijk niet consistent is wanneer deze wordt gekopieerd, waardoor het onmogelijk is om de database opnieuw op te starten.

Het wordt afgeraden om een vm met domeincontrollers af te sluiten met behulp van De Azure-portal. Sluit in plaats daarvan het gastbesturingssysteem af en start het opnieuw op. Als u de vm afsluit via Azure Portal, wordt de toewijzing van de VIRTUELE machine ongedaan gemaakt. Dit resulteert in de volgende effecten wanneer de domeincontroller-VM opnieuw wordt opgestart:

- Hiermee stelt u de

VM-GenerationIDen deinvocationIDActive Directory-opslagplaats opnieuw in - Hiermee wordt de huidige rid-pool (Relative Identifier) van Active Directory verwijderd

- Markeert de sysvol-map als niet-verificatief

Het eerste probleem is relatief goedaardig. Herhaaldelijk opnieuw instellen van de invocationID gegevens veroorzaakt een gering extra bandbreedtegebruik tijdens de replicatie, maar dit is meestal niet significant.

Het tweede probleem kan bijdragen aan de uitputting van rid-pools in het domein, met name als de RID-poolgrootte is geconfigureerd om groter te zijn dan de standaardwaarde. Houd er rekening mee dat als het domein al lange tijd rond is of wordt gebruikt voor werkstromen waarvoor steeds terugkerende accounts moeten worden gemaakt en verwijderd, het domein mogelijk al de rid-pooluitputting nadert. Het bewaken van het domein voor waarschuwingsgebeurtenissen voor rid-pooluitputting is een goede gewoonte. Zie het artikel RID-uitgifte beheren.

Het derde probleem is relatief goedaardig zolang een gezaghebbende domeincontroller beschikbaar is wanneer een domeincontroller-VM in Azure opnieuw wordt opgestart. Als alle domeincontrollers in een domein worden uitgevoerd in Azure en ze allemaal tegelijkertijd worden afgesloten en de toewijzing ervan ongedaan gemaakt, kan elke domeincontroller bij opnieuw opstarten geen gezaghebbende replica vinden. Voor het oplossen van deze voorwaarde is handmatige tussenkomst vereist. Zie het artikel How to force authoritative and non-authoritative synchronization for DFSR-gerepliceerde sysvol replication article.

Prestatie-efficiëntie

Prestatie-efficiëntie is de mogelijkheid van uw workload om te schalen om te voldoen aan de vereisten die door gebruikers efficiënt worden gesteld. Zie overzicht van de pijler Prestatie-efficiëntie voor meer informatie.

AD DS is ontworpen voor schaalbaarheid. U hoeft geen load balancer of verkeerscontroller te configureren om aanvragen om te leiden naar AD DS-domeincontrollers. De enige schaalbaarheidsoverweging is het configureren van de VM's waarop AD DS wordt uitgevoerd met de juiste grootte voor uw netwerkbelastingsvereisten, het bewaken van de belasting op de VM's en indien nodig omhoog of omlaag schalen.

Kostenoptimalisatie

Kostenoptimalisatie gaat over het verminderen van onnodige uitgaven en het verbeteren van operationele efficiëntie. Zie Overzicht van de pijler kostenoptimalisatie voor meer informatie.

Gebruik de Azure-prijscalculator om een schatting van de kosten te maken. Andere overwegingen worden beschreven in de sectie Kosten in Microsoft Azure Well-Architected Framework.

Hier volgen kostenoverwegingen voor de services die in deze architectuur worden gebruikt.

AD Domain Services

Overweeg om Active Directory-domein Services als een gedeelde service te gebruiken die door meerdere workloads wordt gebruikt om de kosten te verlagen. Zie Active Directory-domein Services-prijzen voor meer informatie.

VPN Gateway

Het belangrijkste onderdeel van deze architectuur is de VPN-gatewayservice. Er worden kosten in rekening gebracht op basis van het tijdstip waarop de gateway is ingericht en beschikbaar is.

Al het binnenkomende verkeer is gratis en al het uitgaande verkeer wordt in rekening gebracht. Kosten voor internetbandbreedte worden toegepast op uitgaand VPN-verkeer.

Zie prijzen voor VPN Gateway voor meer informatie.

Virtual Network

Virtual Network is gratis. Elk abonnement mag maximaal 1000 virtuele netwerken maken in alle regio's. Al het verkeer binnen de grenzen van een virtueel netwerk is gratis, dus communicatie tussen twee VIRTUELE machines in hetzelfde virtuele netwerk is gratis.

Volgende stappen

- Wat is Microsoft Entra ID?

- Azure DevOps

- Azure Pipelines

- Azure Monitor

- Poortvereisten voor Active Directory en Active Directory-domein Services

- Desired State Configuration (DSC)

- Een on-premises netwerk verbinden met Azure met behulp van een VPN-gateway