On-premises AD FS uitbreiden naar Azure

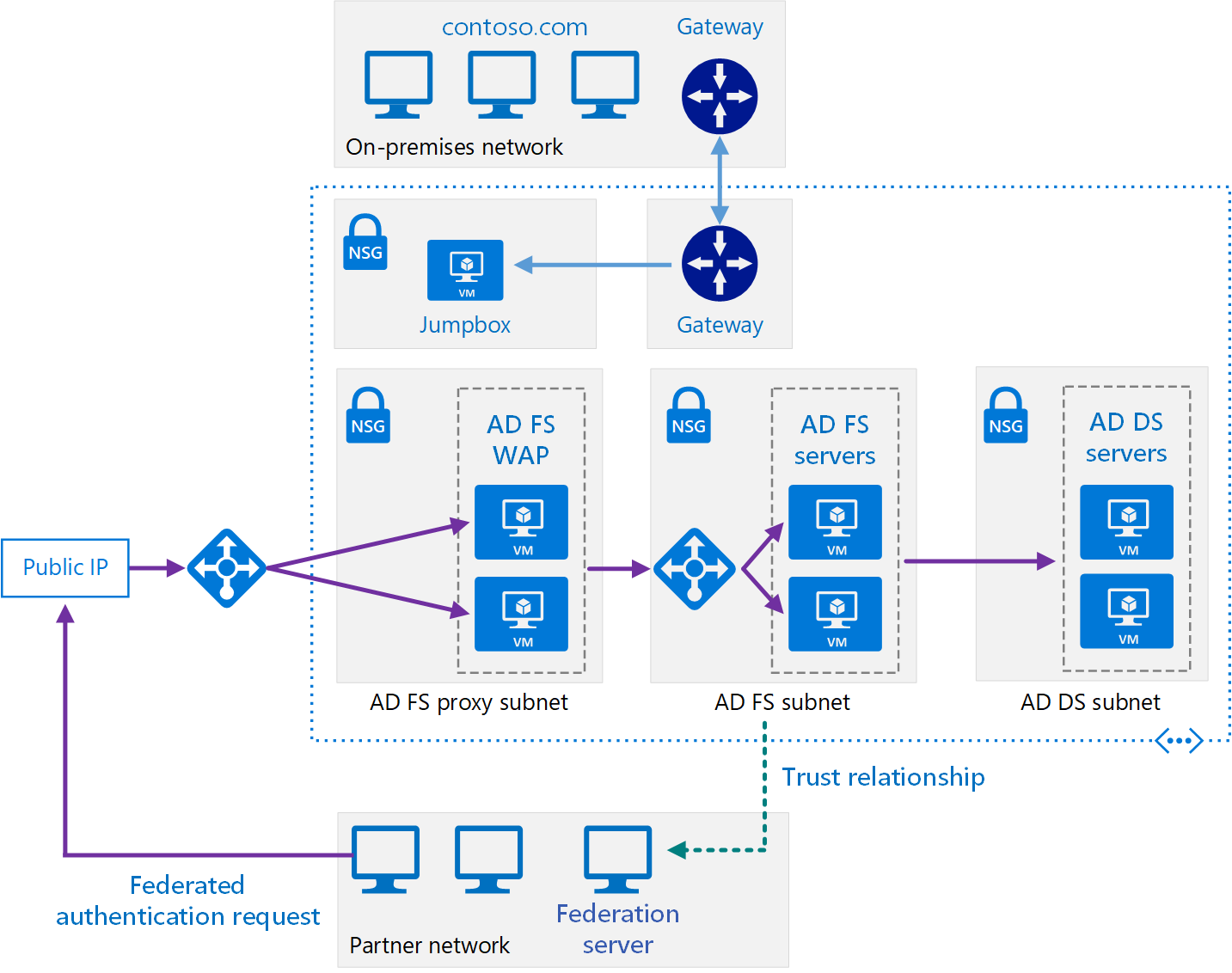

Deze referentiearchitectuur implementeert een beveiligd hybride netwerk dat uw on-premises netwerk uitbreidt naar Azure en dat AD FS (Active Directory Federation Services) gebruikt voor federatieve aanmelding en autorisatie van onderdelen die worden uitgevoerd in Azure.

Architectuur

Een Visio-bestand van deze architectuur downloaden.

Notitie

Het Visio-bestand bevat vier tabbladen met diagrammen. Selecteer het tabblad AD FS om het relevante architectuurdiagram voor dit artikel te bekijken.

Werkproces

AD DS-subnet. De AD DS-servers zijn opgenomen in hun eigen subnet met NSG-regels die fungeren als een firewall.

AD DS-servers. Domeincontrollers die als VM’s worden uitgevoerd in Azure. Deze servers verifiëren lokale identiteiten binnen het domein.

AD FS-subnet. De AD FS-servers bevinden zich in hun eigen subnet met NSG-regels die fungeren als een firewall.

AD FS-servers. De AD FS-servers bieden federatieve aanmelding en autorisatie. In deze architectuur voeren ze de volgende taken uit:

Het ontvangen van beveiligingstokens met claims die zijn gemaakt door een federatieve partnerserver namens een partnergebruiker. AD FS controleert of de tokens geldig zijn voordat die de claims doorgeeft aan de webtoepassing die in Azure wordt uitgevoerd om aanvragen te autoriseren.

De toepassing die wordt uitgevoerd in Azure is de relying party. De federatieve partnerserver moet claims uitgeven die door de webtoepassing worden begrepen. De federatieve partnerservers worden aangeduid als accountpartners, omdat die toegangsaanvragen indienen namens geverifieerde accounts in de partnerorganisatie. De AD FS-servers worden bronpartners genoemd, omdat ze toegang bieden tot bronnen (de webtoepassing).

Het verifiëren en autoriseren van binnenkomende aanvragen van externe gebruikers met een webbrowser of het apparaat waarvoor toegang tot webtoepassingen nodig is, door middel van AD DS en de Active Directory Device Registration Service.

De AD FS-servers worden geconfigureerd als een farm die toegankelijk is via een Azure Load Balancer. Deze implementatie verbetert de beschikbaarheid en schaalbaarheid. De AD FS-servers worden niet rechtstreeks blootgesteld aan internet. Al het internetverkeer wordt gefilterd via AD FS WAP-servers en een DMZ (ook wel een perimeternetwerk genoemd).

Voor meer informatie over hoe AD FS werkt, raadpleegt u Overzicht van Active Directory Federation Services. Bovendien bevat het artikel AD FS-implementatie in Azure een gedetailleerde, stapsgewijze inleiding tot implementatie.

AD FS-proxysubnet. De AD FS-proxyservers kunnen binnen hun eigen subnet worden opgenomen, terwijl de NSG-regels voor bescherming zorgen. De servers in dit subnet worden met internet verbonden via een set virtuele netwerkapparaten die zorgen voor een firewall tussen uw virtuele Azure-netwerk en het internet.

AD FS WAP-servers. Deze VM’s fungeren als AD FS-servers voor binnenkomende aanvragen van partnerorganisaties en externe apparaten. De WAP-servers fungeren als een filter dat de AD FS-servers afschermt van directe toegang vanaf het internet. Net als bij de AD FS-servers, biedt het implementeren van de WAP-servers in een farm met taakverdeling u ook betere beschikbaarheid en schaalbaarheid dan het implementeren van een collectie van zelfstandige servers.

Notitie

Voor gedetailleerde informatie over het installeren van WAP-servers raadpleegt u De WAP-server installeren en configureren

Partnerorganisatie. Een partnerorganisatie die een webtoepassing uitvoert die toegang aanvraagt tot een webtoepassing die wordt uitgevoerd in Azure. De federatieve server van de partnerorganisatie verifieert aanvragen lokaal en verzendt beveiligingstokens die claims bevatten naar AD FS, die wordt uitgevoerd in Azure. AD FS in Azure valideert de beveiligingstokens en als het deze geldig bevindt, kan het de claims doorgeven aan de webtoepassing die wordt uitgevoerd in Azure, zodat die ze kan autoriseren.

Notitie

U kunt ook een VPN-tunnel configureren met behulp van een Azure-gateway om vertrouwde partners rechtstreeks toegang te geven tot AD FS. Ontvangen aanvragen van deze partners worden niet doorgegeven via de WAP-servers.

Onderdelen

Deze architectuur biedt een bredere implementatie dan beschreven staat in AD DS uitbreiden naar Azure. Het bevat de volgende onderdelen.

- AD DS-subnet

- AD DS-servers

- AD FS-subnet

- AD FS-servers

- AD FS-proxysubnet

- AD FS-webtoepassingsproxyservers (WAP)

Scenariodetails

AD FS kan on-premises worden gehost, maar als uw toepassing een hybride toepassing is waarin sommige onderdelen worden geïmplementeerd in Azure, kan het efficiënter zijn om AD FS in de cloud te repliceren.

In het vorige diagram ziet u de volgende scenario's:

- Een webtoepassing die in uw Azure VNet wordt gehost, wordt geopend met een toepassingscode van een partnerorganisatie.

- Een externe, geregistreerde gebruiker met referenties die zijn opgeslagen in Active Directory Domain Services (DS) opent een webtoepassing die in uw Azure VNet wordt gehost.

- Een gebruiker die met uw VNet is verbonden door middel van een geautoriseerd apparaat voert een webtoepassing uit die in uw Azure VNet wordt gehost.

Deze referentiearchitectuur is gericht op passieve federatie, waarbij de federatieve servers beslissen hoe en wanneer ze een gebruiker verifiëren. De gebruiker geeft zijn aanmeldingsgegevens op als de toepassing wordt opgestart. Dit mechanisme wordt vooral gebruikt door webbrowsers en bevat een protocol waardoor de browser wordt omgeleid naar een site waar de gebruiker wordt geverifieerd. Ook actieve federatie wordt door AD FS ondersteund. Hierbij is een toepassing verantwoordelijk voor het opgeven van referenties, zonder verdere tussenkomst van de gebruiker, maar dat scenario ligt buiten het toepassingsgebied van deze architectuur.

Zie Een oplossing kiezen voor het integreren van on-premises Active Directory met Azure voor andere overwegingen.

Potentiële gebruikscases

Deze architectuur wordt doorgaans gebruikt voor:

- Hybride toepassingen waarbij workloads deels on-premises en deels in Azure worden uitgevoerd.

- Oplossingen die federatieve autorisatie gebruiken om webtoepassingen beschikbaar te maken voor partnerorganisaties.

- Systemen die ondersteuning bieden voor toegang vanuit webbrowsers die worden uitgevoerd buiten de firewall van de organisatie.

- Systemen die gebruikers toegang geven tot webtoepassingen door verbinding te maken vanuit geautoriseerde externe apparaten zoals externe computers, notebooks en andere mobiele apparaten.

Aanbevelingen

De volgende aanbevelingen gelden voor de meeste scenario's. Volg deze aanbevelingen tenzij er een specifieke vereiste is die iets anders voorschrijft.

Aanbevelingen voor netwerken

Configureer de netwerkinterface voor alle VM’s die AD FS- en WAP-servers hosten met statische persoonlijke IP-adressen.

Geef de AD FS-VM's geen openbare IP-adressen. Zie de sectie Beveiligingsoverwegingen voor meer informatie.

Stel het IP-adres van de voorkeurs-DNS-servers en secundaire DNS-servers in voor de netwerkinterfaces voor elke AD FS- en WAP-VM om te verwijzen naar de AD DS-VM's. Op de Active Directory DS-VM's moet DNS worden uitgevoerd. Deze stap is nodig zodat iedere VM kan deelnemen aan een domein.

Installatie van AD FS

Het artikel Een federatieserverfarm implementeren geeft gedetailleerde instructies voor het installeren en configureren van AD FS. Voer de volgende taken uit voordat u de eerste AD FS-server in de farm configureert:

Vraag een algemeen vertrouwd certificaat aan voor het uitvoeren van serververificatie. De onderwerpnaam moet de naam bevatten die clients gebruiken om toegang te krijgen tot de Federation Service. Dit kan bijvoorbeeld de DNS-naam zijn die is geregistreerd voor de load balancer

adfs.contoso.com(vermijd het gebruik van jokertekennamen zoals*.contoso.com, om veiligheidsredenen). Gebruik hetzelfde certificaat voor alle server-VM’s in AD FS. U kunt een certificaat aanschaffen bij een vertrouwde certificeringsinstantie, maar als uw organisatie Active Directory Certificate Services gebruikt, kun u uw eigen certificaat maken.De alternatieve naam voor het onderwerp wordt door de device registration service (DRS) gebruikt voor het verschaffen van toegang vanaf externe apparaten. Dit moet van het formulier

enterpriseregistration.contoso.comzijn.Voor meer informatie raadpleegt u Een SSL-certificaat voor AD FS aanvragen en configureren.

Maak op de domeincontroller een nieuwe hoofdsleutel voor de Key Distribution-service. Stel de effectieve tijd in op de huidige tijd min 10 uur (deze configuratie vermindert de vertraging die kan optreden bij het distribueren en synchroniseren van sleutels in het domein). Deze stap is nodig voor het ondersteunen van de creatie van het groepsaccount voor service dat wordt gebruikt voor het uitvoeren van de AD FS-service. De volgende PowerShell-opdracht toont een voorbeeld van hoe dit in zijn werk gaat:

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)Voeg iedere server-VM in AD FS toe aan het domein.

Notitie

Als u AD FS wilt installeren, moet de domeincontroller waarop de FSMO-rol voor de PDC-emulator voor het domein wordt uitgevoerd, actief zijn en toegankelijk zijn vanaf de VM's in AD FS.

AD FS-vertrouwensrelatie

Breng een federatieve vertrouwensrelatie tot stand tussen uw AD FS-installatie en de federatieve servers van uw partnerorganisaties. Configureer waar nodig de vereiste claimfilters en -toewijzingen.

- Het DevOps-personeel van elke partnerorganisatie moet een vertrouwensrelatie van de relying party toevoegen voor de webtoepassingen die toegankelijk zijn via uw AD FS-servers.

- Het DevOps-personeel in uw organisatie moet een vertrouwensrelatie met de claimprovider configureren, zodat uw AD FS-servers de claims vertrouwen die van partnerorganisaties afkomstig zijn.

- DevOps-personeel in uw organisatie moet AD FS ook configureren om claims door te geven aan de webtoepassingen van uw organisatie.

Voor meer informatie raadpleegt u Een federatieve vertrouwensrelatie tot stand brengen.

Publiceer de webtoepassingen van uw organisatie en maak ze toegankelijk voor externe partners door middel van verificatie vooraf via de WAP-servers. Voor meer informatie raadpleegt u Toepassingen publiceren met verificatie vooraf door AD FS

AD FS ondersteunt het transformeren en uitbreiden van tokens. Microsoft Entra ID biedt deze functie niet. Bij het instellen van de vertrouwensrelaties kunt u met AD FS:

- Claimtransformaties voor autorisatieregels configureren. U kunt bijvoorbeeld groepsbeveiliging toewijzen vanuit een vertegenwoordiging die wordt gebruikt door een niet-Microsoft-partnerorganisatie aan iets dat Active Directory DS in uw organisatie kan autoriseren.

- Claims transformeren van de ene indeling naar de andere. U kunt bijvoorbeeld claims van SAML 2.0 toewijzen aan SAML 1.1 als uw toepassing alleen claims van SAML 1.1 ondersteunt.

Controle van AD FS

Het Microsoft System Center Management Pack voor Active Directory Federation Services 2012 R2 biedt zowel proactieve als reactieve controle van uw AD FS-implementatie voor de federatieve server. Dit management pack controleert:

- Gebeurtenissen die de AD FS-service in de gebeurtenislogboeken registreert.

- De prestatiegegevens die de AD FS-prestatiemeteritems verzamelen.

- De algemene status van het AD FS-systeem en -webtoepassingen (relying party's), en geeft meldingen bij kritieke problemen en waarschuwingen.

Een andere optie is AD FS bewaken met Microsoft Entra Connect Health. Microsoft Entra Connect Health biedt robuuste bewaking van uw on-premises identiteitsinfrastructuur. Hiermee kunt u een betrouwbare verbinding met Microsoft 365 en Microsoft Online Services onderhouden. Deze betrouwbaarheid wordt bereikt door bewakingsmogelijkheden voor uw belangrijkste identiteitsonderdelen in te stellen. Bovendien worden daardoor de belangrijkste gegevenspunten over deze onderdelen gemakkelijk toegankelijk.

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die kunnen worden gebruikt om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

Betrouwbaarheid

Betrouwbaarheid zorgt ervoor dat uw toepassing kan voldoen aan de toezeggingen die u aan uw klanten hebt gedaan. Zie Controlelijst ontwerpbeoordeling voor betrouwbaarheidvoor meer informatie.

Maak een AD FS-farm met ten minste twee servers om zo de beschikbaarheid van de service te verhogen. Gebruik verschillende opslagaccounts voor elke AD FS-VM in de farm. Deze aanpak helpt ervoor te zorgen dat een fout in één opslagaccount de hele farm niet toegankelijk maakt.

Maak afzonderlijke Azure-beschikbaarheidssets voor de AD FS- en WAP-VM’s. Zorg ervoor dat er ten minste twee VM’s in elke set zijn. Elke beschikbaarheidsset moet ten minste twee updatedomeinen en twee foutdomeinen hebben.

De load balancers voor de AD FS-VM’s en WAP-VM’s configureert u als volgt:

Gebruik een Azure load balancer om externe toegang tot de WAP-VM’s te geven, en een interne load balancer om de belasting over de AD FS-servers in de farm te verdelen.

Geef alleen verkeer dat binnenkomt op poort 443 (HTTPS) door aan de AD FS-/WAP-servers.

Geef de load balancer een statisch IP-adres.

Maak een statustest met BEHULP van HTTP voor

/adfs/probe. Zie Statuscontroles en web-toepassingsproxy/AD FS 2012 R2 voor meer informatie.Notitie

AD FS-servers maken gebruik van het SNI-protocol, dus als u probeert een test uit te voeren met behulp van een HTTPS-eindpunt uit de load balancer, zal die poging mislukken.

Voeg een A-record van DNS toe aan het domein voor de AD FS load balancer. Geef het IP-adres van de load balancer op en geef het een naam in het domein (zoals

adfs.contoso.com). Dit is de naam die clients en WAP-servers gebruiken om toegang tot de AD FS-serverfarm te krijgen.

U kunt SQL Server of de interne database van Windows gebruiken om informatie over de AD FS-configuratie op te slaan. De interne database van Windows biedt eenvoudige redundantie. Wijzigingen worden naar slechts één van de AD FS-databases in het AD FS-cluster geschreven, terwijl de andere servers pull-replicatie gebruiken om hun databases up-to-date te houden. Het gebruik van SQL Server kan zorgen voor volledige databaseredundantie en hoge beschikbaarheid door middel van failoverclustering of databasespiegeling.

Beveiliging

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie voor meer informatie controlelijst ontwerpbeoordeling voor Security.

AD FS maakt gebruik van HTTPS, dus zorg ervoor dat de NSG-regels voor het subnet met de weblaag-VM's HTTPS-aanvragen toestaan. Deze aanvragen kunnen afkomstig zijn van het on-premises netwerk, de subnetten met daarin de weblaag, de bedrijfslaag, de gegevenslaag, het persoonlijke perimeternetwerk en het openbare perimeternetwerk, en het subnet met daarin de AD FS-servers.

Voorkom dat AD FS-servers rechtstreeks met internet worden verbonden. AD FS-servers zijn computers die lid zijn van een domein en die volledige bevoegdheid hebben voor het verlenen van beveiligingstokens. Als er met een server is geknoeid, kan een kwaadwillende gebruiker tokens voor volledige toegang uitgeven voor alle webtoepassingen en alle federatieve servers die met AD FS worden beveiligd. Als uw systeem aanvragen moet verwerken van externe gebruikers die geen verbinding maken via sites van vertrouwde partners, moet u WAP-servers gebruiken om deze aanvragen te verwerken. Voor meer informatie raadpleegt u Waar plaats ik een federatieve serverproxy.

Plaats AD FS-servers en WAP-servers in afzonderlijke subnetten met eigen firewalls. U kunt NSG-regels gebruiken om firewallregels te definiëren. Alle firewalls moeten verkeer op poort 443 (HTTPS) toestaan.

Beperk toegang via directe aanmelding tot de AD FS en WAP-servers. Alleen DevOps-personeel moet verbinding kunnen maken. Koppel de WAP-servers niet aan het domein.

Voor controledoeleinden zou u het gebruik kunnen overwegen van een set virtuele apparaten die gedetailleerde informatie vastlegt over het verkeer dat via de edge van uw virtuele netwerk gaat.

Kostenoptimalisatie

Kostenoptimalisatie gaat over manieren om onnodige uitgaven te verminderen en operationele efficiëntie te verbeteren. Zie controlelijst ontwerpbeoordeling voor kostenoptimalisatievoor meer informatie.

Hier volgen kostenoverwegingen voor de services die in deze architectuur worden gebruikt.

AD Domain Services

Overweeg om Active Directory Domain Services te gebruiken als een gedeelde service die voor meerdere workloads wordt gebruikt om de kosten te verlagen. Zie Active Directory-domein Services-prijzen voor meer informatie.

Federatiediensten voor Active Directory

Zie Prijzen voor Microsoft Entra voor meer informatie over de edities die worden aangeboden door Microsoft Entra ID. De functie AD Federation Services is beschikbaar in alle edities.

Operationele topprestaties

Operational Excellence behandelt de operationele processen die een toepassing implementeren en deze in productie houden. Zie controlelijst ontwerpbeoordeling voor Operational Excellencevoor meer informatie.

DevOps-personeel moet zijn voorbereid op het uitvoeren van de volgende taken:

- Beheer de federatieservers, waaronder het beheren van de AD FS-farm, het beheren van vertrouwensbeleid op de federatieservers en het beheren van de certificaten die worden gebruikt door de federation-services.

- Beheer de WAP-servers, waaronder het beheren van de WAP-farm en -certificaten.

- Webtoepassingen beheren, waaronder het configureren van relying party's, verificatiemethoden en claimtoewijzingen.

- Maak een back-up van AD FS-onderdelen.

Zie DevOps: Uitbreiden van Active Directory-domein Services (AD DS) naar Azure voor andere DevOps-overwegingen.

Prestatie-efficiëntie

Prestatie-efficiëntie is de mogelijkheid van uw workload om op een efficiënte manier te voldoen aan de eisen die gebruikers eraan stellen. Zie controlelijst ontwerpbeoordeling voor prestatie-efficiëntievoor meer informatie.

De volgende overwegingen, die afkomstig zijn uit het artikel Uw AD FS-implementatie plannen, bieden een uitgangspunt voor het aanpassen van de grootte van AD FS-farms:

- Als u minder dan 1000 gebruikers hebt, maakt u geen toegewezen servers, maar installeert u IN plaats daarvan AD FS op elk van de Active Directory DS-servers in de cloud. Zorg ervoor dat u ten minste twee AD DS-servers hebt, zodat u de beschikbaarheid kunt garanderen. Maak één WAP-server.

- Als u tussen 1000 en 15.000 gebruikers hebt, maakt u twee toegewezen AD FS-servers en twee toegewezen WAP-servers.

- Als u tussen 15.000 en 60.000 gebruikers hebt, maakt u tussen drie en vijf toegewezen AD FS-servers en ten minste twee toegewezen WAP-servers.

Bij deze overwegingen wordt ervan uitgegaan dat u dual quad-core VM's (Standard D4_v2 of beter) gebruikt in Azure.

Als u de Windows Interne database gebruikt om AD FS-configuratiegegevens op te slaan, bent u beperkt tot acht AD FS-servers in de farm. Als u verwacht dat u in de toekomst meer nodig hebt, gebruikt u SQL Server. Voor meer informatie raadpleegt u De rol van de AD FS-configuratiedatabase.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Hoofdauteur:

- Sarah Parkes | Senior Cloud Solution Architect

Als u niet-openbare LinkedIn-profielen wilt zien, meldt u zich aan bij LinkedIn.

Volgende stappen

- Microsoft Entra ID-documentatie

- Identiteit beheren in multitenant-toepassingen

- Identiteitsbeheerbeveiliging

- Azure Firewall