Azure Private Link gebruiken om netwerken veilig te verbinden met Azure Automation

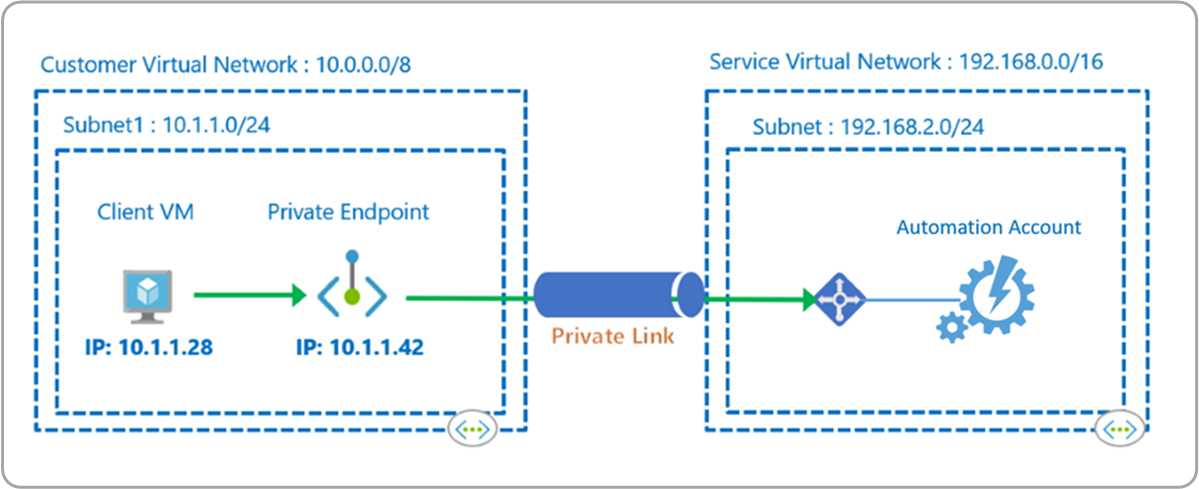

Een privé-eindpunt in Azure is een netwerkinterface waarmee u privé en veilig verbinding maakt met een service die door Azure Private Link mogelijk wordt gemaakt. Privé-eindpunt maakt gebruik van een privé-IP-adres van uw VNet, waardoor de Automation-service effectief in uw VNet wordt geplaatst. Netwerkverkeer tussen de machines in het VNet en het Automation-account loopt via het VNet en een privékoppeling in het backbone-netwerk van Microsoft, waardoor blootstelling vanaf het openbare internet wordt voorkomen.

U hebt bijvoorbeeld een VNet waar u uitgaande internettoegang hebt uitgeschakeld. U wilt echter privé toegang krijgen tot uw Automation-account en Automation-functies gebruiken, zoals Webhooks, State Configuration en runbooktaken op Hybrid Runbook Workers. Bovendien wilt u dat gebruikers alleen toegang hebben tot het Automation-account via het VNET. Het implementeren van een privé-eindpunt bereikt deze doelen.

In dit artikel wordt beschreven wanneer u een privé-eindpunt gebruikt en hoe u een privé-eindpunt instelt met uw Automation-account.

Notitie

Private Link-ondersteuning met Azure Automation is alleen beschikbaar in commerciële Azure- en Azure US Government-clouds.

Voordelen

Met Private Link kunt u het volgende doen:

Maak privé verbinding met Azure Automation zonder openbare netwerktoegang te openen.

Maak privé verbinding met de Azure Monitor Log Analytics-werkruimte zonder openbare netwerktoegang te openen.

Notitie

Een afzonderlijk privé-eindpunt voor uw Log Analytics-werkruimte is vereist als uw Automation-account is gekoppeld aan een Log Analytics-werkruimte om taakgegevens door te sturen en wanneer u functies zoals Updatebeheer, Wijzigingen bijhouden en inventaris, Statusconfiguratie of VM's buiten kantooruren hebt ingeschakeld. Zie Azure Private Link gebruiken om netwerken veilig te verbinden met Azure Monitor voor meer informatie over Private Link voor Azure Monitor.

Ervoor zorgen dat uw Automation-gegevens alleen toegankelijk zijn via geautoriseerde privénetwerken.

Voorkom gegevensexfiltratie van uw privénetwerken door uw Azure Automation-resource te definiëren die verbinding maakt via uw privé-eindpunt.

Verbind uw privé on-premises netwerk veilig met Azure Automation met behulp van ExpressRoute en Private Link.

Houd al het verkeer binnen het Backbone-netwerk van Microsoft Azure.

Zie De belangrijkste voordelen van Private Link voor meer informatie.

Beperkingen

- In de huidige implementatie van Private Link hebben cloudtaken van het Automation-account geen toegang tot Azure-resources die zijn beveiligd met een privé-eindpunt. Bijvoorbeeld Azure Key Vault, Azure SQL, Azure Storage-account, enzovoort. Als tijdelijke oplossing gebruikt u in plaats daarvan een Hybrid Runbook Worker . Daarom worden on-premises VM's ondersteund om Hybrid Runbook Workers uit te voeren op een Automation-account waarvoor Private Link is ingeschakeld.

- U moet de nieuwste versie van de Log Analytics-agent voor Windows of Linux gebruiken.

- De Log Analytics-gateway biedt geen ondersteuning voor Private Link.

- Azure-waarschuwing (metrische gegevens, logboek en activiteitenlogboek) kan niet worden gebruikt om een Automation-webhook te activeren wanneer het Automation-account is geconfigureerd met openbare toegang ingesteld op Uitschakelen.

Hoe het werkt

Met Azure Automation Private Link worden een of meer privé-eindpunten (en dus de virtuele netwerken waarin ze zich bevinden) verbonden met de resource voor uw Automation-account. Deze eindpunten zijn machines die webhooks gebruiken om een runbook te starten, machines die als host fungeren voor de rol Hybrid Runbook Worker en DSC-knooppunten (Desired State Configuration).

Nadat u privé-eindpunten voor Automation hebt gemaakt, wordt elk van de openbare Automation-URL's toegewezen aan één privé-eindpunt in uw VNet. U of een computer kan rechtstreeks contact opnemen met de Automation-URL's.

Webhookscenario

U kunt runbooks starten met een POST op de webhook-URL. De URL ziet er bijvoorbeeld als volgt uit: https://<automationAccountId>.webhooks.<region>.azure-automation.net/webhooks?token=gzGMz4SMpqNo8gidqPxAJ3E%3d

Hybrid Runbook Worker-scenario

Met de functie Hybrid Runbook Worker van Azure Automation kunt u runbooks rechtstreeks uitvoeren op de Azure- of niet-Azure-machine, inclusief servers die zijn geregistreerd bij servers met Azure Arc. Vanaf de computer of server waarop de rol wordt gehost, kunt u runbooks rechtstreeks erop uitvoeren en op basis van resources in de omgeving om deze lokale resources te beheren.

Een JRDS-eindpunt wordt door de hybrid worker gebruikt om runbooks te starten/stoppen, de runbooks naar de werkrol te downloaden en de taaklogboekstroom terug te sturen naar de Automation-service. Na het inschakelen van HET JRDS-eindpunt ziet de URL er als volgt uit: https://<automationaccountID>.jrds.<region>.privatelink.azure-automation.net. Dit zorgt ervoor dat runbookuitvoering op de hybrid worker die is verbonden met Azure Virtual Network taken kan uitvoeren zonder dat er een uitgaande verbinding met internet hoeft te worden geopend.

Notitie

Met de huidige implementatie van Privékoppelingen voor Azure Automation worden alleen actieve taken op de Hybrid Runbook Worker ondersteund die is verbonden met een virtueel Azure-netwerk en worden geen cloudtaken ondersteund.

Hybrid Worker-scenario voor Updatebeheer

Het systeem Hybrid Runbook Worker ondersteunt een set verborgen runbooks die worden gebruikt door de functie Updatebeheer die zijn ontworpen voor het installeren van door de gebruiker opgegeven updates op Windows- en Linux-machines. Wanneer Azure Automation Update Management is ingeschakeld, wordt elke computer die is verbonden met uw Log Analytics-werkruimte automatisch geconfigureerd als een Hybrid Runbook Worker van het systeem.

Lees meer over Updatebeheer over Updatebeheer voor meer informatie over updatebeheer. De functie Updatebeheer heeft een afhankelijkheid van een Log Analytics-werkruimte en vereist daarom het koppelen van de werkruimte met een Automation-account. In een Log Analytics-werkruimte worden gegevens opgeslagen die door de oplossing worden verzameld, en worden de zoekopdrachten en weergaven van logboeken gehost.

Als u wilt dat uw machines die zijn geconfigureerd voor Updatebeheer verbinding maken met Automation & Log Analytics-werkruimte op een veilige manier via het Private Link-kanaal, moet u Private Link inschakelen voor de Log Analytics-werkruimte die is gekoppeld aan het Automation-account dat is geconfigureerd met Private Link.

U kunt bepalen hoe een Log Analytics-werkruimte kan worden bereikt van buiten de Private Link-bereiken door de stappen te volgen die worden beschreven in Log Analytics configureren. Als u openbare netwerktoegang toestaan voor opname op Nee instelt, kunnen computers buiten de verbonden bereiken geen gegevens uploaden naar deze werkruimte. Als u Openbare netwerktoegang voor query's toestaan instelt op Nee, hebben computers buiten de bereiken geen toegang tot gegevens in deze werkruimte.

Gebruik DSCAndHybridWorker-doelsubresource om Private Link in te schakelen voor hybride werknemers van gebruikers en systemen.

Notitie

Machines die buiten Azure worden gehost en worden beheerd door Updatebeheer en zijn verbonden met het Azure-VNet via privépeering van ExpressRoute, VPN-tunnels en gekoppelde virtuele netwerken met behulp van privé-eindpunten ondersteunen Private Link.

Scenario voor statusconfiguratie (agentsvc)

State Configuration biedt u de Azure Configuration-service voor configuratiebeheer waarmee u PowerShell Desired State Configuration-configuraties (DSC) kunt schrijven, beheren en compileren voor knooppunten in een cloud- of on-premises datacenter.

De agent op de computer registreert zich bij de DSC-service en gebruikt vervolgens het service-eindpunt om de DSC-configuratie op te halen. Het service-eindpunt van de agent ziet er als volgt uit: https://<automationAccountId>.agentsvc.<region>.azure-automation.net.

De URL voor het openbare en privé-eindpunt zou hetzelfde zijn, maar deze wordt toegewezen aan een privé-IP-adres wanneer Private Link is ingeschakeld.

Plannen op basis van uw netwerk

Voordat u uw Automation-accountresource instelt, moet u rekening houden met de vereisten voor netwerkisolatie. Evalueer de toegang van uw virtuele netwerken tot openbaar internet en de toegangsbeperkingen voor uw Automation-account (inclusief het instellen van een Private Link-groepsbereik voor Azure Monitor-logboeken indien geïntegreerd met uw Automation-account). Neem ook een beoordeling op van de DNS-records van de Automation-service als onderdeel van uw plan om ervoor te zorgen dat de ondersteunde functies zonder problemen werken.

Verbinding maken met een privé-eindpunt

Volg de onderstaande stappen om een privé-eindpunt voor uw Automation-account te maken.

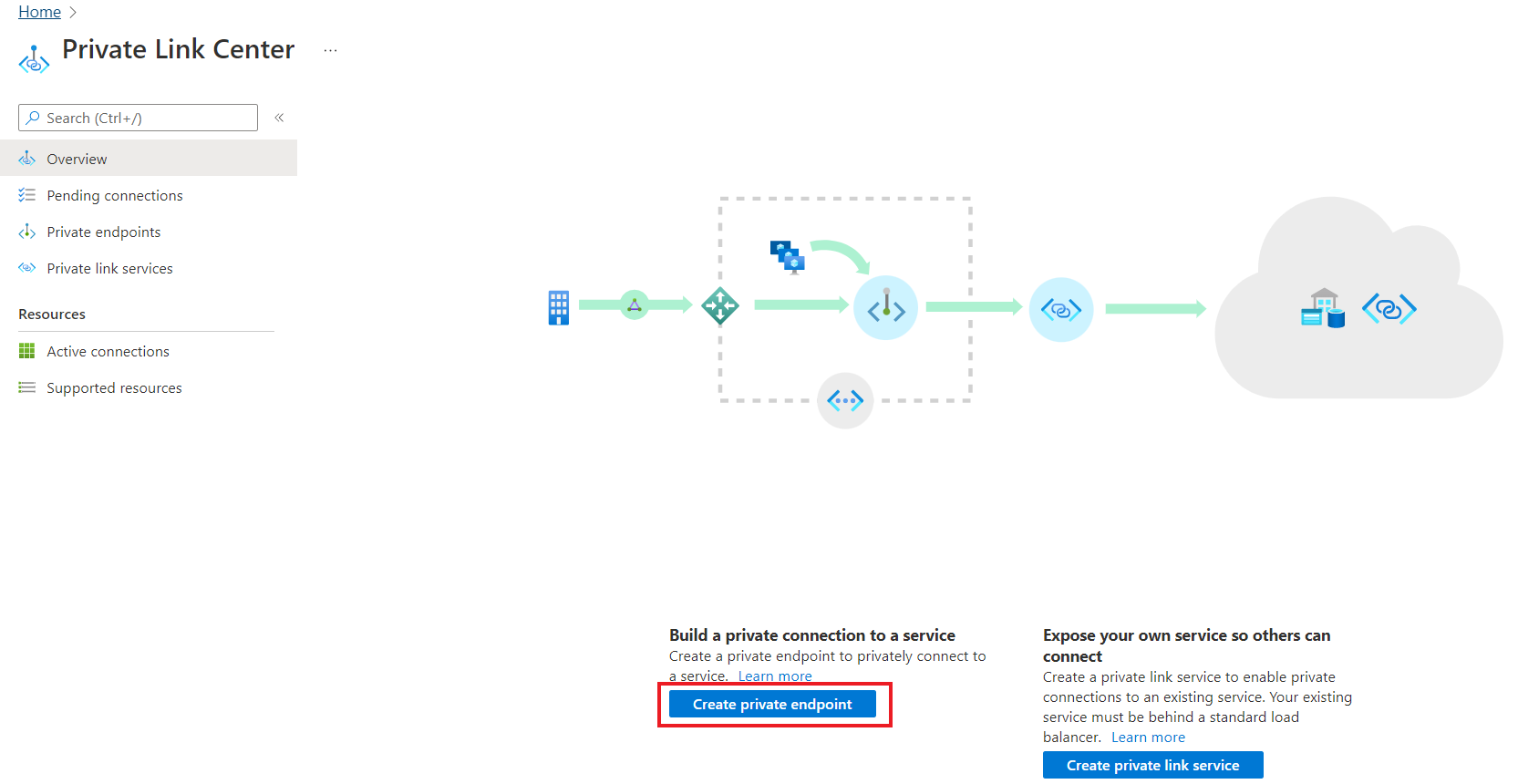

Ga naar het Private Link-centrum in Azure Portal om een privé-eindpunt te maken om verbinding te maken met ons netwerk.

Selecteer privé-eindpunt maken in het Private Link-centrum.

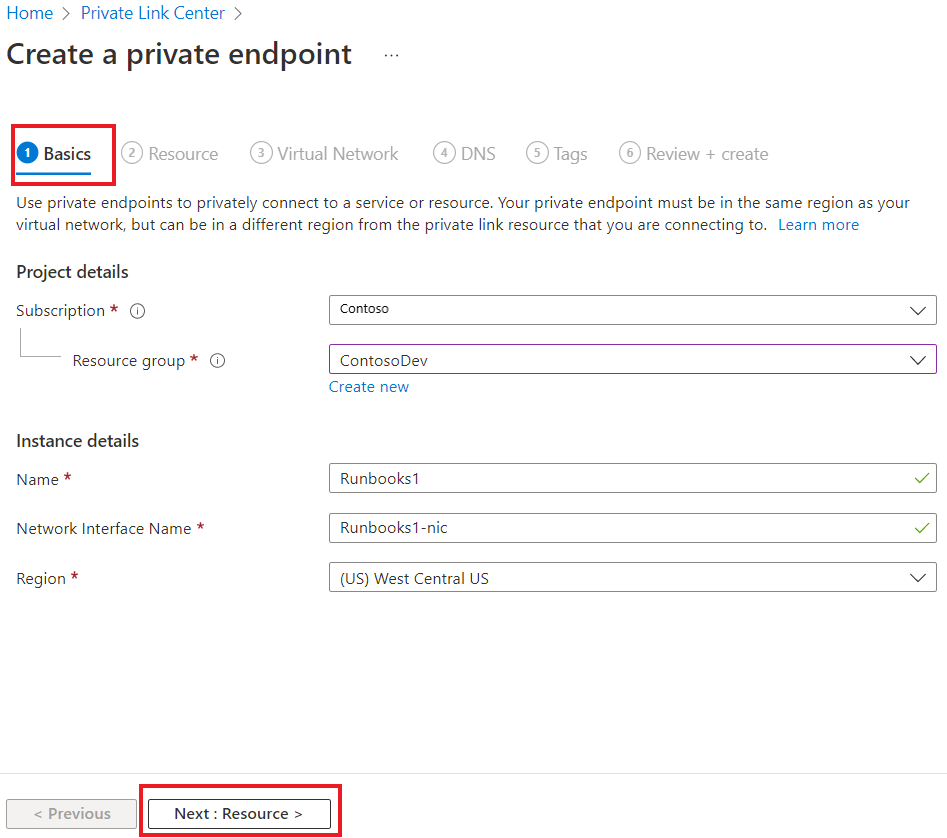

Voer bij Basisinformatie de volgende gegevens in:

- Abonnement

- Resourcegroep

- Naam

- Netwerkinterfacenaam

- Regio en selecteer Volgende: Resource.

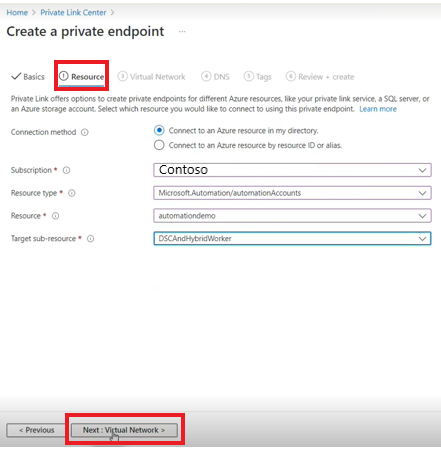

Voer bij Resource de volgende gegevens in:

- Verbindingsmethode, selecteer de standaardoptie : verbinding maken met een Azure-resource in mijn directory.

- Abonnement

- Resourcetype

- Resource.

- De doelsubresource kan webhook of DSCAndHybridWorker zijn volgens uw scenario en selecteer Volgende: Virtueel netwerk.

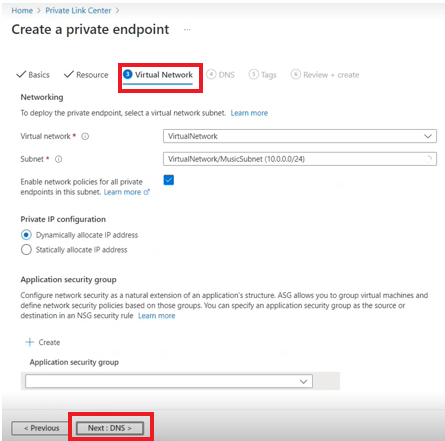

Voer in Virtual Network de volgende gegevens in:

- Virtueel netwerk

- Subnet

- Schakel het selectievakje in voor Netwerkbeleid inschakelen voor alle privé-eindpunten in dit subnet.

- Selecteer Dynamisch IP-adres toewijzen en selecteer Volgende: DNS.

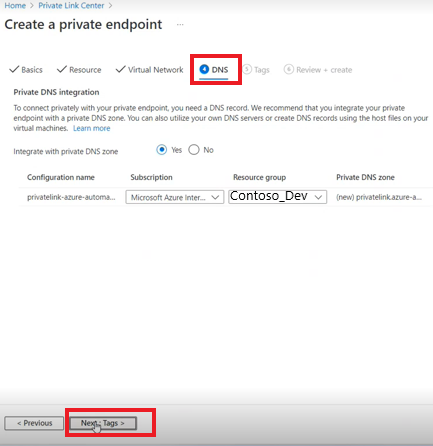

Op DNS worden de gegevens ingevuld op basis van de gegevens die zijn ingevoerd in de tabbladen Basisinformatie, Resource, Virtueel netwerk en wordt er een Privé-DNS zone gemaakt. Voer de volgende gegevens in:

- Integreren met privé-DNS-zone

- Abonnement

- Resourcegroep en selecteer Volgende: Tags

In Tags kunt u resources categoriseren. Selecteer Naam en waarde en selecteer Beoordelen en maken.

De pagina Beoordelen en maken wordt weergegeven, waar uw configuratie wordt gevalideerd in Azure. Zodra uw wijzigingen in openbare netwerktoegang en Private Link zijn toegepast, kan het tot 35 minuten duren voordat ze van kracht worden.

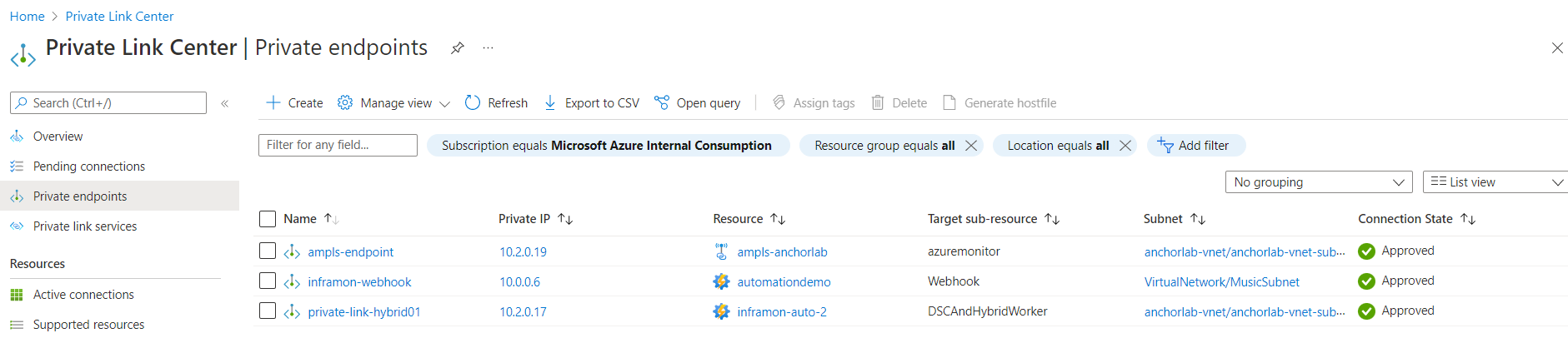

Selecteer privé-eindpunten in het Private Link-centrum om uw private link-resource weer te geven.

Selecteer de resource om alle details weer te geven. Hiermee maakt u een nieuw privé-eindpunt voor uw Automation-account en wijst u het een privé-IP-adres toe vanuit uw virtuele netwerk. De verbindingsstatus wordt weergegeven als goedgekeurd.

Op dezelfde manier wordt een unieke FQDN (Fully Qualified Domain Name) gemaakt voor de State Configuration (agentsvc) en voor de Hybrid Runbook Worker-taakruntime (jrds). Aan elk van deze adressen wordt een afzonderlijk IP-adres van uw VNet toegewezen en wordt de verbindingsstatus weergegeven als goedgekeurd.

Als de servicegebruiker Azure RBAC-machtigingen heeft voor de Automation-resource, kunnen ze de automatische goedkeuringsmethode kiezen. Wanneer de aanvraag de Automation-providerresource bereikt, is er geen actie vereist van de serviceprovider en wordt de verbinding automatisch goedgekeurd.

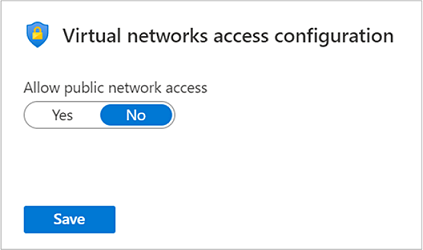

Openbare netwerktoegangsvlagmen instellen

U kunt een Automation-account configureren om alle openbare configuraties te weigeren en alleen verbindingen via privé-eindpunten toe te staan om de netwerkbeveiliging verder te verbeteren. Als u de toegang tot het Automation-account alleen binnen het VNet wilt beperken en geen toegang vanaf openbaar internet wilt toestaan, kunt u de eigenschap instellen publicNetworkAccess op $false.

Wanneer de instelling Openbare netwerktoegang is ingesteld op $false, zijn alleen verbindingen via privé-eindpunten toegestaan en worden alle verbindingen via openbare eindpunten geweigerd met een niet-geautoriseerd foutbericht en de HTTP-status 401.

In het volgende PowerShell-script ziet u hoe Get u en Set de eigenschap Openbare netwerktoegang op automation-accountniveau kunt gebruiken:

$account = Get-AzResource -ResourceType Microsoft.Automation/automationAccounts -ResourceGroupName "<resourceGroupName>" -Name "<automationAccountName>" -ApiVersion "2020-01-13-preview"

$account.Properties | Add-Member -Name 'publicNetworkAccess' -Type NoteProperty -Value $false -Force

$account | Set-AzResource -Force -ApiVersion "2020-01-13-preview"

U kunt ook de eigenschap openbare netwerktoegang beheren vanuit Azure Portal. Selecteer in uw Automation-account netwerkisolatie in het linkerdeelvenster onder de sectie Accountinstellingen . Wanneer de instelling Openbare netwerktoegang is ingesteld op Nee, zijn alleen verbindingen via privé-eindpunten toegestaan en worden alle verbindingen via openbare eindpunten geweigerd.

DNS-configuratie

Wanneer u verbinding maakt met een Private Link-resource met behulp van een FQDN (Fully Qualified Domain Name) als onderdeel van de verbindingsreeks, is het belangrijk dat u uw DNS-instellingen correct configureert om te worden omgezet in het toegewezen privé-IP-adres. Bestaande Azure-services hebben mogelijk al een DNS-configuratie die moet worden gebruikt bij het maken van verbinding via een openbaar eindpunt. Uw DNS-configuratie moet worden gecontroleerd en bijgewerkt om verbinding te maken met uw privé-eindpunt.

De netwerkinterface die is gekoppeld aan het privé-eindpunt bevat de volledige set informatie die is vereist voor het configureren van uw DNS, inclusief FQDN- en privé-IP-adressen die zijn toegewezen voor een bepaalde private link-resource.

U kunt de volgende opties gebruiken om uw DNS-instellingen voor privé-eindpunten te configureren:

Gebruik het hostbestand (alleen aanbevolen voor testen). U kunt het hostbestand op een virtuele machine gebruiken om eerst DNS te overschrijven voor naamomzetting. Uw DNS-vermelding moet eruitzien als in het volgende voorbeeld:

privatelinkFQDN.jrds.sea.azure-automation.net.Gebruik een privé-DNS-zone. U kunt privé-DNS-zones gebruiken om de DNS-omzetting voor een bepaald privé-eindpunt te overschrijven. Een privé-DNS-zone kan worden gekoppeld aan uw virtuele netwerk om specifieke domeinen om te zetten. Als u wilt dat de agent op uw virtuele machine kan communiceren via het privé-eindpunt, maakt u een Privé-DNS record als

privatelink.azure-automation.net. Voeg een nieuwe DNS A-recordtoewijzing toe aan het IP-adres van het privé-eindpunt.Gebruik uw DNS-doorstuurserver (optioneel). U kunt de DNS-doorstuurserver gebruiken om de DNS-omzetting voor een bepaalde private link-resource te overschrijven. Als uw DNS-server wordt gehost in een virtueel netwerk, kunt u een dns-doorstuurregel maken om een privé-DNS-zone te gebruiken om de configuratie voor alle private link-resources te vereenvoudigen.

Raadpleeg DNS-configuratie voor Azure-privé-eindpunt voor meer informatie.

Volgende stappen

Zie Wat is een privé-eindpunt van Azure? voor meer informatie over privé-eindpunten.