Server maken met alleen Microsoft Entra-verificatie ingeschakeld in Azure SQL

Van toepassing op: Azure SQL Database

Azure SQL Managed Instance

In deze instructiegids vindt u een overzicht van de stappen voor het maken van een logische server voor Azure SQL Database of een Azure SQL Managed Instance met alleen-Entra-verificatie ingeschakeld tijdens het inrichten. Met de verificatiefunctie alleen voor Microsoft Entra kunnen gebruikers geen verbinding maken met de server of het beheerde exemplaar met behulp van SQL-verificatie en kunnen alleen verbindingen worden geverifieerd met Microsoft Entra-id (voorheen Azure Active Directory).

Notitie

Microsoft Entra-id is de nieuwe naam voor Azure Active Directory (Azure AD). Op dit moment wordt de documentatie bijgewerkt.

Vereisten

- Versie 2.26.1 of hoger is nodig wanneer u De Azure CLI gebruikt. Zie De Azure CLI installeren voor meer informatie over de installatie en de nieuwste versie.

- Az 6.1.0-module of hoger is nodig bij het gebruik van PowerShell.

- Als u een beheerd exemplaar inricht met behulp van de Azure CLI, PowerShell of REST API, moet er een virtueel netwerk en subnet worden gemaakt voordat u begint. Zie Een virtueel netwerk maken voor Azure SQL Managed Instance voor meer informatie.

Bevoegdheden

Als u een logische server of een beheerd exemplaar wilt inrichten, moet u over de juiste machtigingen beschikken om deze resources te maken. Azure-gebruikers met hogere machtigingen, zoals abonnementseigenaren, inzenders, service-Beheer istrators en co-Beheer beheerders hebben de bevoegdheid om een SQL-server of een beheerd exemplaar te maken. Als u deze resources wilt maken met de minst bevoegde Azure RBAC-rol, gebruikt u de rol SQL Server-inzender voor SQL Database en inzender voor SQL Managed Instance voor SQL Managed Instance.

De Azure RBAC-rol van SQL Security Manager heeft niet voldoende machtigingen om een server of exemplaar te maken waarvoor alleen verificatie van Microsoft Entra is ingeschakeld. De rol SQL Security Manager is vereist voor het beheren van de microsoft-entra-verificatiefunctie nadat de server of het exemplaar is gemaakt.

Inrichten met alleen Microsoft Entra-verificatie ingeschakeld

In de volgende sectie vindt u voorbeelden en scripts voor het maken van een logische server of beheerd exemplaar met een Microsoft Entra-beheerder die is ingesteld voor de server of het exemplaar, en microsoft Entra-verificatie is ingeschakeld tijdens het maken van de server. Zie Microsoft Entra-verificatie voor meer informatie over de functie.

In onze voorbeelden schakelen we Microsoft Entra-verificatie in tijdens het maken van een server of beheerd exemplaar, met een door het systeem toegewezen serverbeheerder en wachtwoord. Hiermee voorkomt u serverbeheerderstoegang wanneer Microsoft Entra-verificatie is ingeschakeld en kan de Microsoft Entra-beheerder alleen toegang krijgen tot de resource. Het is optioneel om parameters toe te voegen aan de API's om uw eigen serverbeheerder en wachtwoord op te nemen tijdens het maken van de server. Het wachtwoord kan echter pas opnieuw worden ingesteld als u Microsoft Entra-verificatie uitschakelt. Een voorbeeld van het gebruik van deze optionele parameters om de aanmeldingsnaam van de serverbeheerder op te geven, wordt weergegeven op het tabblad PowerShell op deze pagina.

Notitie

Als u de bestaande eigenschappen wilt wijzigen nadat de server of het beheerde exemplaar is gemaakt, moeten andere bestaande API's worden gebruikt. Zie Microsoft Entra-verificatie beheren met behulp van API's en Microsoft Entra-verificatie configureren en beheren met Azure SQL voor meer informatie.

Als Microsoft Entra-only-verificatie is ingesteld op false, wat standaard is, moet een serverbeheerder en wachtwoord worden opgenomen in alle API's tijdens het maken van een server of beheerd exemplaar.

Azure SQL-database

Blader naar de optiepagina sql-implementatie selecteren in Azure Portal.

Als u nog niet bent aangemeld bij Azure Portal, meldt u zich aan wanneer u hierom wordt gevraagd.

Laat onder SQL-databases de optie Resourcetype ingesteld op Eén database en selecteer Maken.

Selecteer op het tabblad Basisinformatie van het formulier SQL-database maken, onder Projectgegevens, het gewenste Azure-abonnement.

Selecteer Nieuwe maken voor de resourcegroep, voer een naam in voor uw resourcegroep en selecteer OK.

Voer voor databasenaam een naam in voor uw database.

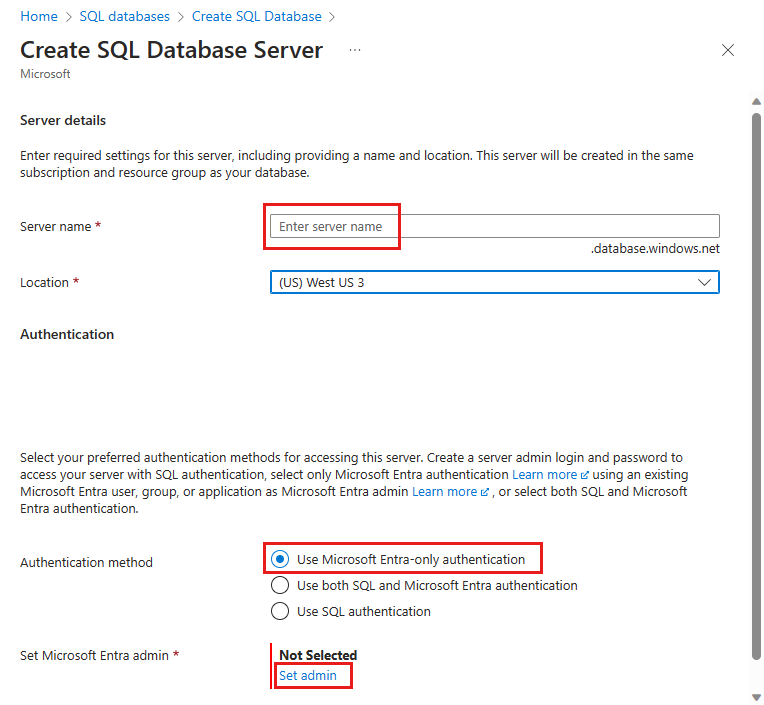

Voor Server selecteert u Nieuw maken en vult u het nieuwe serverformulier in met de volgende waarden:

- Servernaam: Voer een unieke servernaam in. Servernamen moeten globaal uniek zijn voor alle servers in Azure, niet alleen uniek binnen een abonnement. Voer een waarde in en azure Portal laat u weten of deze wel of niet beschikbaar is.

- Locatie: Selecteer een locatie in de vervolgkeuzelijst

- Verificatiemethode: selecteer Alleen Microsoft Entra-verificatie gebruiken.

- Selecteer Beheerder instellen om het deelvenster Microsoft Entra-id te openen en selecteer een Microsoft Entra-principal als de Microsoft Entra-beheerder van uw logische server. Wanneer u klaar bent, gebruikt u de knop Selecteren om uw beheerder in te stellen.

Selecteer Volgende: Netwerken onder aan de pagina.

Selecteer op het tabblad Netwerken voor Verbindingsmethode de optie Openbaar eindpunt.

Stel voor Firewallregels de optie Huidig IP-adres van client toevoegen in op Ja. Laat de instelling voor Toestaan dat Azure-services en -resources toegang tot deze server krijgen ongewijzigd op Nee.

Laat Verbinding maken ionbeleid en minimale TLS-versie-instellingen staan als standaardwaarde.

Selecteer Volgende: Beveiliging onderaan de pagina. Configureer een van de instellingen voor Microsoft Defender voor SQL, Grootboek, Identiteit en Transparante gegevensversleuteling voor uw omgeving. U kunt deze instellingen ook overslaan.

Notitie

Het gebruik van een door de gebruiker toegewezen beheerde identiteit, omdat de serveridentiteit wordt ondersteund met alleen Microsoft Entra-verificatie. Als u verbinding wilt maken met het exemplaar als de identiteit, wijst u deze toe aan een virtuele Azure-machine en voert u SSMS uit op die VM. Voor productieomgevingen wordt het gebruik van een beheerde identiteit voor de Microsoft Entra-beheerder aanbevolen vanwege de verbeterde, vereenvoudigde beveiligingsmaatregelen met verificatie zonder wachtwoord voor Azure-resources.

Selecteer Controleren en maken onderaan de pagina.

Selecteer op de pagina Controleren en maken na het controleren de optie Maken.

Azure SQL Managed Instance

Blader naar de optiepagina sql-implementatie selecteren in Azure Portal.

Als u nog niet bent aangemeld bij Azure Portal, meldt u zich aan wanneer u hierom wordt gevraagd.

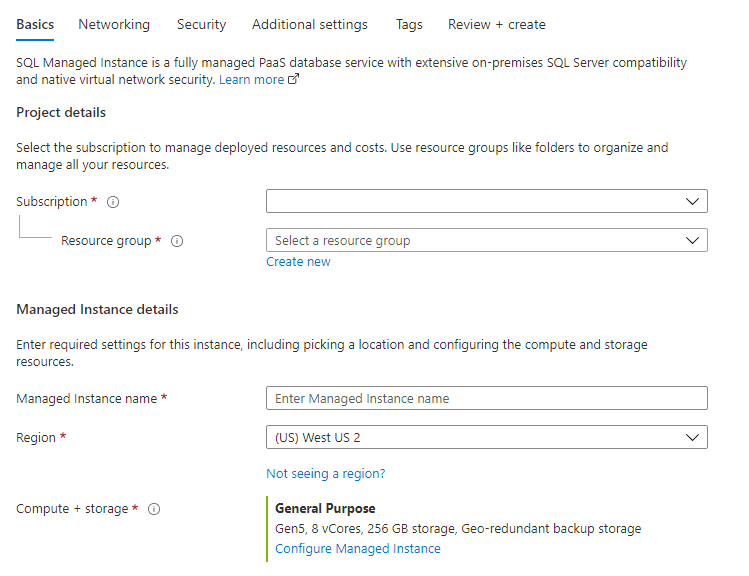

Laat onder MET SQL beheerde exemplaren het resourcetype ingesteld op Één exemplaar en selecteer Maken.

Vul de verplichte gegevens in die vereist zijn op het tabblad Basisinformatie voor projectdetails en details van het beheerde exemplaar. Dit is een set informatie die minimaal is vereist voor het inrichten van een met SQL beheerd exemplaar.

Zie quickstart: Een beheerd exemplaar van Azure SQL maken voor meer informatie over de configuratieopties.

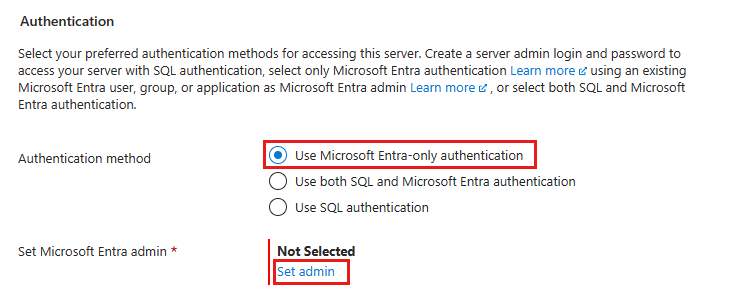

Selecteer Onder Verificatie de optie Alleen-Microsoft Entra-verificatie gebruiken voor de verificatiemethode.

Selecteer Beheerder instellen om het deelvenster Microsoft Entra-id te openen en selecteer een Microsoft Entra-principal als uw Microsoft Entra-beheerder van uw beheerde exemplaar. Wanneer u klaar bent, gebruikt u de knop Selecteren om uw beheerder in te stellen.

U kunt de rest van de standaardinstellingen laten staan. Voor meer informatie over de tabbladen netwerken, beveiliging of andere tabbladen en instellingen, volgt u de handleiding in het artikel Quickstart: Een beheerd exemplaar van Azure SQL maken.

Zodra u klaar bent met het configureren van uw instellingen, selecteert u Controleren en maken om door te gaan. Selecteer Maken om het inrichten van het beheerde exemplaar te starten.

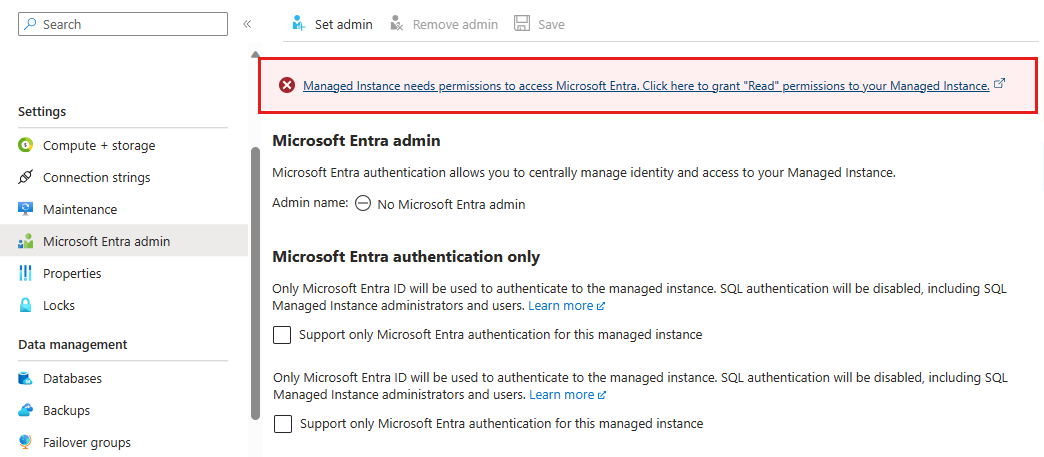

Machtigingen voor adreslijstlezers verlenen

Zodra de implementatie voor uw beheerde exemplaar is voltooid, ziet u mogelijk dat het sql Managed Instance leesmachtigingen nodig heeft voor toegang tot Microsoft Entra-id. Leesmachtigingen kunnen worden verleend door te klikken op het weergegeven bericht in Azure Portal door een persoon met voldoende bevoegdheden. Zie de rol Directory Readers in Microsoft Entra voor Azure SQL voor meer informatie.

Beperkingen

- Als u het beheerderswachtwoord van de server opnieuw wilt instellen, moet microsoft-entra-verificatie zijn uitgeschakeld.

- Als Microsoft Entra-verificatie is uitgeschakeld, moet u een server met een serverbeheerder en wachtwoord maken wanneer u alle API's gebruikt.

Gerelateerde inhoud

- Als u al een logische server of sql managed instance hebt en alleen Microsoft Entra-verificatie wilt inschakelen, raadpleegt u de zelfstudie: Alleen Microsoft Entra-verificatie inschakelen met Azure SQL.

- Zie Microsoft Entra-only-verificatie met Azure SQL voor meer informatie over de microsoft-entra-verificatiefunctie.

- Als u het maken van servers wilt afdwingen met alleen Microsoft Entra-verificatie ingeschakeld, raadpleegt u Azure Policy voor Microsoft Entra-only-verificatie met Azure SQL

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor