Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

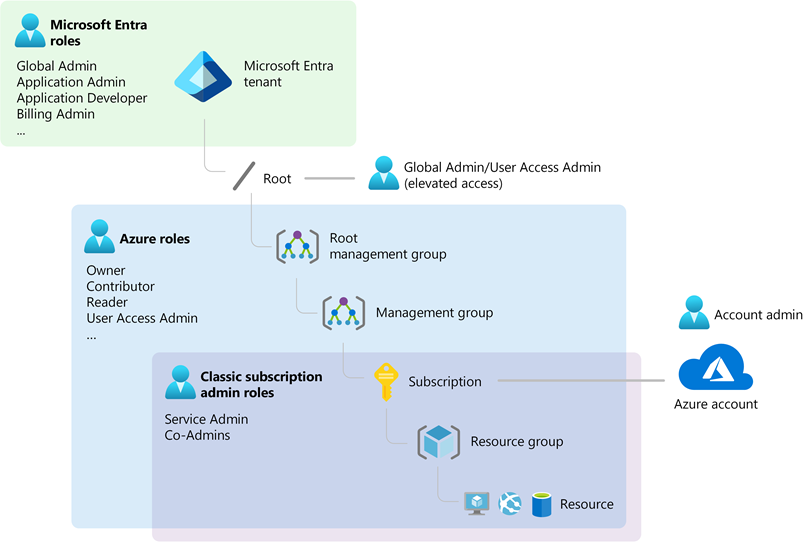

Als u geen kennis hebt met Azure, is het misschien een beetje lastig om alle verschillende rollen in Azure te begrijpen. In dit artikel vindt u informatie over de volgende rollen en wanneer u elk type rol moet gebruiken:

- Azure-rollen

- Microsoft Entra-rollen

- Klassieke abonnementsbeheerdersrollen

Relatie tussen de rollen

Een korte beschrijving van de geschiedenis van Azure helpt om een beter beeld te krijgen van de verschillende rollen. Bij de introductie van Azure waren er voor het beheer van resources slechts drie beheerdersrollen: Accountbeheerder, Servicebeheerder en Medebeheerder. Later is Azure RBAC (op rollen gebaseerd toegangsbeheer) toegevoegd. Azure RBAC is een nieuwer autorisatiesysteem dat gedetailleerd toegangsbeheer biedt voor Azure-resources. Azure RBAC bevat veel ingebouwde rollen, kan worden toegewezen op verschillende bereikniveaus en stelt u in staat om uw eigen aangepaste rollen te maken. Voor het beheren van resources in Microsoft Entra-id, zoals gebruikers, groepen en domeinen, zijn er verschillende Microsoft Entra-rollen.

Het volgende diagram is een algemeen overzicht van de relatie tussen de Azure-rollen, Microsoft Entra-rollen en klassieke abonnementsbeheerdersrollen.

Azure-rollen

Azure RBAC is een autorisatiesysteem dat is gebouwd op Azure Resource Manager , dat gedetailleerd toegangsbeheer biedt voor Azure-resources, zoals compute en opslag. Azure RBAC bevat meer dan 100 ingebouwde rollen. Er zijn vijf fundamentele Azure-rollen. De eerste drie gelden voor alle resourcetypen:

| Azure-rol | Machtigingen | Opmerkingen |

|---|---|---|

| Eigenaar |

|

De servicebeheerder en medebeheerders krijgen de rol van eigenaar op abonnementsniveau Geldt voor alle resourcetypen. |

| Inzender |

|

Geldt voor alle resourcetypen. |

| Lezer |

|

Geldt voor alle resourcetypen. |

| Op rollen gebaseerd toegangsbeheerbeheerder |

|

|

| Beheerder van gebruikerstoegang |

|

De overige ingebouwde rollen zijn bedoeld voor het beheer van specifieke Azure-resources. Met de rol Inzender voor virtuele machines kan een gebruiker bijvoorbeeld virtuele machines maken en beheren. Zie Ingebouwde Azure-rollen voor een lijst met alle ingebouwde rollen.

Alleen de Azure-portal en de API's van Azure Resource Manager ondersteunen Azure RBAC. Gebruikers, groepen en toepassingen met toegewezen Azure-rollen kunnen geen gebruik maken van de API's van het klassieke implementatiemodel van Azure.

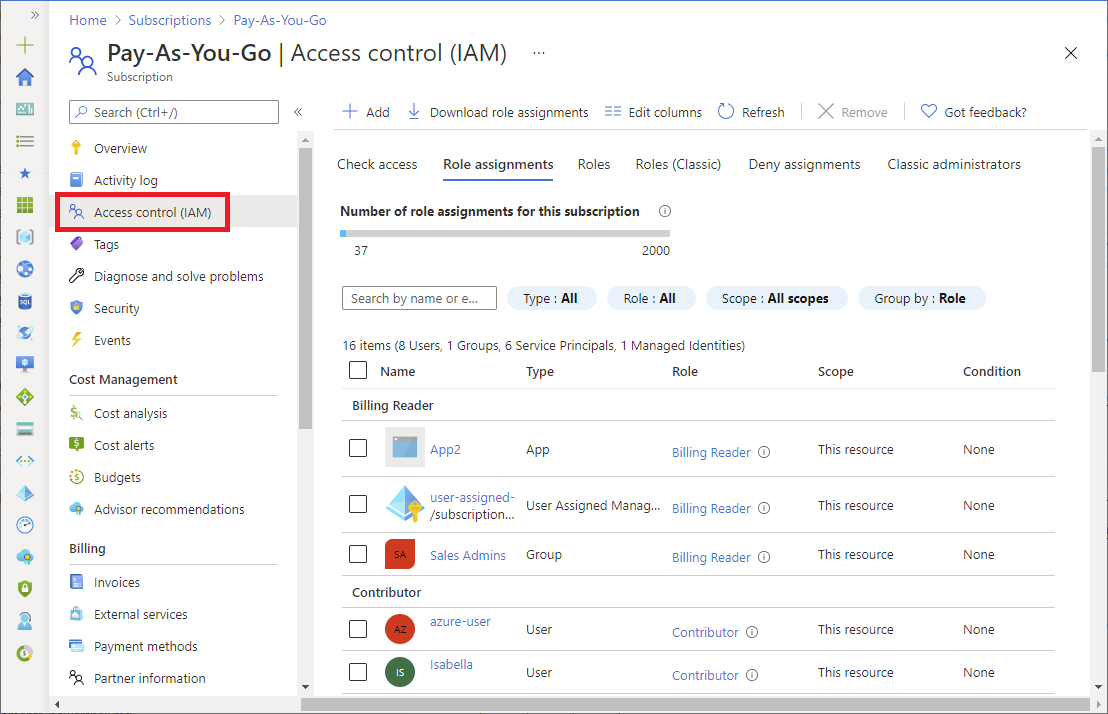

In Azure Portal worden roltoewijzingen met behulp van Azure RBAC weergegeven op de pagina Toegangsbeheer (IAM). Deze pagina is in de hele portal te vinden, zoals bij beheergroepen, abonnementen, resourcegroepen en verschillende resources.

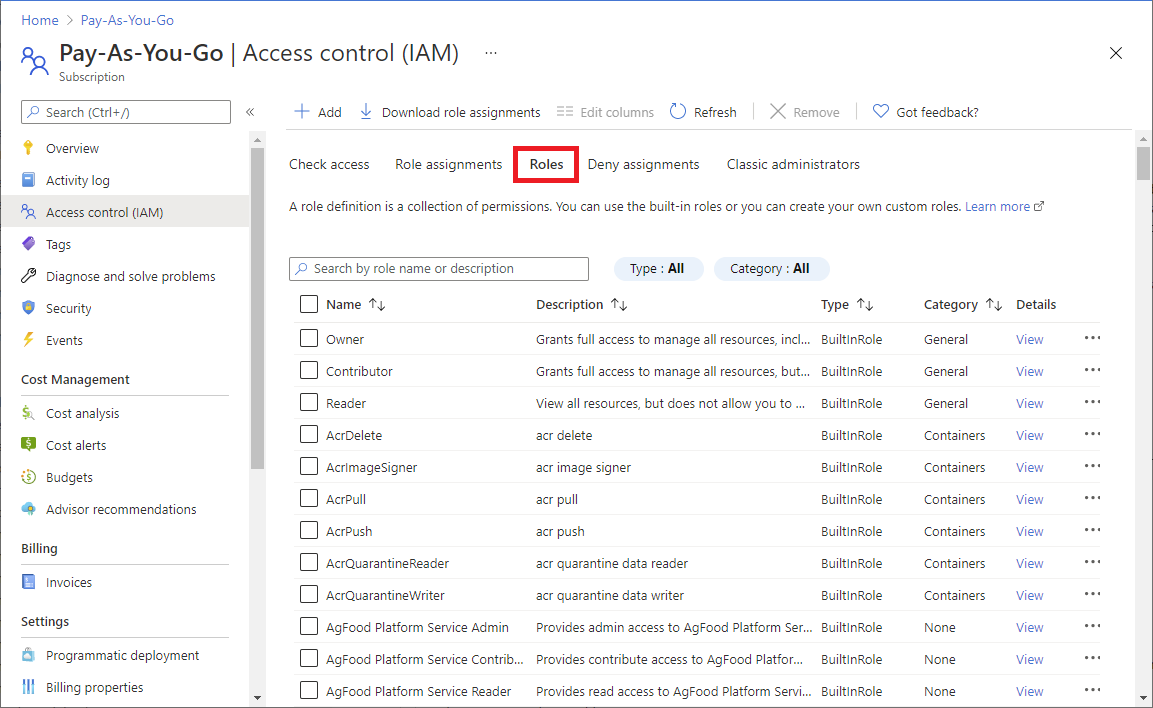

Wanneer u op het tabblad Rollen klikt, ziet u de lijst met ingebouwde en aangepaste rollen.

Zie voor meer informatie Azure-rollen toewijzen met behulp van de Azure-portal.

Microsoft Entra-rollen

Microsoft Entra-rollen worden gebruikt voor het beheren van Microsoft Entra-resources in een directory, zoals het maken of bewerken van gebruikers, het toewijzen van beheerdersrollen aan anderen, het opnieuw instellen van gebruikerswachtwoorden, het beheren van gebruikerslicenties en het beheren van domeinen. In de volgende tabel worden enkele van de belangrijkste Microsoft Entra-rollen beschreven.

| Microsoft Entra-rol | Machtigingen | Opmerkingen |

|---|---|---|

| Algemene beheerder |

|

De persoon die zich registreert voor de Microsoft Entra-tenant wordt een globale beheerder. |

| Gebruikersbeheerder |

|

|

| Factureringsbeheerder |

|

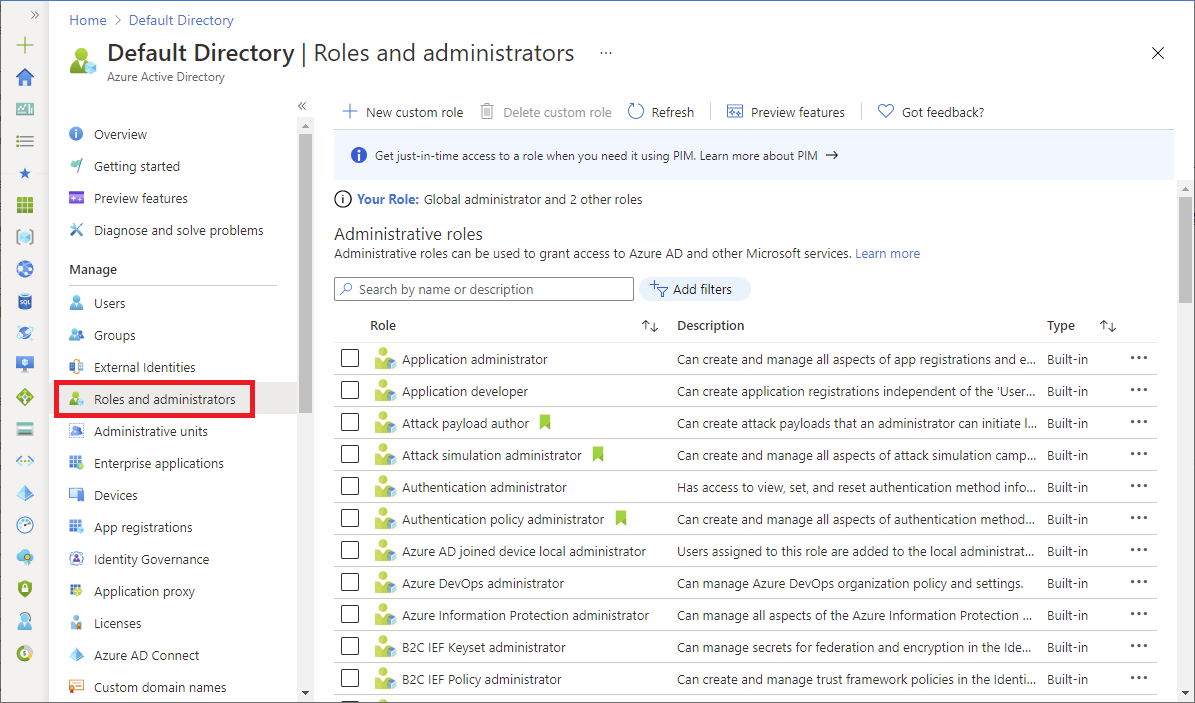

In Azure Portal ziet u de lijst met Microsoft Entra-rollen op de pagina Rollen en beheerders . Zie Beheerdersrolmachtigingen in Microsoft Entra-id voor een lijst met alle Microsoft Entra-rollen.

Verschillen tussen Azure-rollen en Microsoft Entra-rollen

Op hoog niveau beheren Azure-rollen machtigingen voor het beheren van Azure-resources, terwijl Microsoft Entra-rollen machtigingen beheren om Microsoft Entra-resources te beheren. In de volgende tabel worden enkele verschillen vergeleken.

| Azure-rollen | Microsoft Entra-rollen |

|---|---|

| Toegang tot Azure-resources beheren | Toegang tot Microsoft Entra-resources beheren |

| Ondersteuning voor aangepaste rollen | Ondersteuning voor aangepaste rollen |

| Bereik kan worden opgegeven op meerdere niveaus (beheergroep, abonnement, brongroep, bron) | Bereik kan worden opgegeven op tenantniveau (organisatiebreed), beheereenheid of op een afzonderlijk object (bijvoorbeeld een specifieke toepassing) |

| Gegevens van rollen zijn beschikbaar vanuit Azure Portal, Azure CLI, Azure PowerShell, Azure Resource Manager-sjablonen en de REST-API | Informatie over rollen kan worden geopend in Azure Portal, het Microsoft Entra-beheercentrum, Microsoft 365-beheercentrum, Microsoft Graph, Microsoft Graph PowerShell |

Overlappen Azure-rollen en Microsoft Entra-rollen elkaar?

Standaard omvatten Azure-rollen en Microsoft Entra-rollen azure- en Microsoft Entra-id niet. Als een globale beheerder zijn of haar toegang echter verhoogt door de schakeloptie Toegangsbeheer voor Azure-resources te kiezen in de Azure-portal, krijgt de globale beheerder de rol Beheerder van gebruikerstoegang (een Azure-rol) voor alle abonnementen voor een bepaalde tenant. De rol Beheerder van gebruikerstoegang stelt de gebruiker in staat om andere gebruikers toegang te verlenen tot Azure-resources. Deze optie kan handig zijn om weer toegang te krijgen tot een abonnement. Zie voor meer informatie Toegang verhogen om alle Azure-abonnementen en beheergroepen te beheren.

Verschillende Microsoft Entra-rollen omvatten Microsoft Entra-id en Microsoft 365, zoals de rollen Globale beheerder en Gebruikersbeheerder. Als u bijvoorbeeld lid bent van de rol Globale beheerder, hebt u de mogelijkheden van globale beheerder in Microsoft Entra ID en Microsoft 365, zoals het aanbrengen van wijzigingen in Microsoft Exchange en Microsoft SharePoint. De globale beheerder heeft echter standaard geen toegang tot Azure-resources.

Klassieke abonnementsbeheerdersrollen

Belangrijk

Vanaf 31 augustus 2024 worden klassieke Azure-beheerdersrollen (samen met klassieke Azure-resources en Azure Service Manager) buiten gebruik gesteld en worden ze niet meer ondersteund. Vanaf 30 april 2025zullen alle roltoewijzingen voor Co-Administrator of de rol van servicebeheerder geen toegang meer hebben. Als u nog steeds actieve roltoewijzingen voor co-beheerder of servicebeheerder hebt, converteert u deze roltoewijzingen onmiddellijk naar Azure RBAC.

Ga voor meer informatie naar Klassieke abonnementsbeheerders van Azure.

Accountbeheerder, Servicebeheerder en Medebeheerder zijn de drie klassieke abonnementsbeheerdersrollen in Azure. Klassieke abonnementsbeheerders hebben volledige toegang tot het Azure-abonnement. Ze kunnen resources beheren met behulp van Azure Portal, API's van Azure Resource Manager en API's van het klassieke implementatiemodel. Het account dat wordt gebruikt voor registratie bij Azure wordt automatisch ingesteld als de accountbeheerder en de servicebeheerder. Vervolgens kunnen er extra medebeheerders of co-beheerders worden toegevoegd. De servicebeheerder en de medebeheerders hebben dezelfde toegang als gebruikers met de rol van eigenaar (een Azure-rol) op abonnementsniveau. De volgende tabel beschrijft de verschillen tussen deze drie klassieke abonnementsbeheerdersrollen.

| Klassiek abonnement beheerder | Limiet | Machtigingen | Opmerkingen |

|---|---|---|---|

| Accountbeheerder | 1 per Azure-account |

|

Conceptueel gezien de factureringseigenaar van het abonnement. |

| Servicebeheerder | 1 per Azure-abonnement |

|

Voor een nieuw abonnement is het standaard zo dat de accountbeheerder ook de servicebeheerder is. De servicebeheerder heeft dezelfde toegang als een gebruiker met de rol van eigenaar op abonnementsniveau. De servicebeheerder heeft volledige toegang tot de Azure-portal. |

| Medebeheerder | 200 per abonnement |

|

De medebeheerder heeft dezelfde toegang als een gebruiker met de rol van eigenaar op abonnementsniveau. |

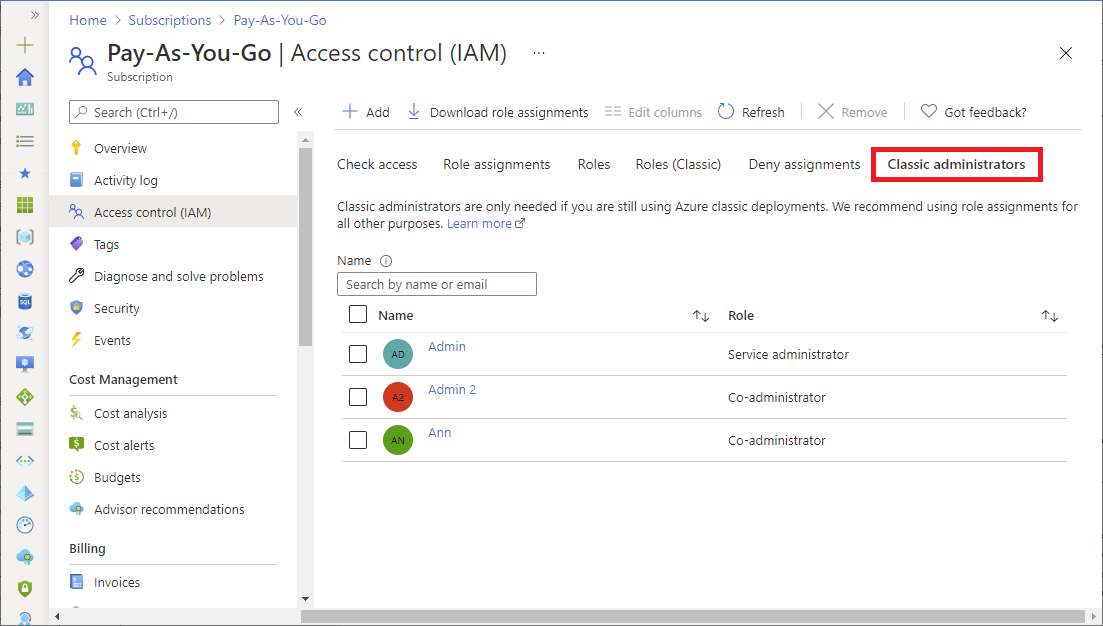

In de Azure-portal kunt u co-beheerders beheren of de servicebeheerder weergeven met behulp van het tabblad Klassieke beheerders.

Ga voor meer informatie naar Klassieke abonnementsbeheerders van Azure.

Azure-account en Azure-abonnementen

Een Azure-account wordt gebruikt om een factureringsrelatie tot stand te brengen. Een Azure-account wordt gevormd door een gebruikersidentiteit, een of meer Azure-abonnementen en een bijbehorende set Azure-resources. De persoon die het account maakt, is de accountbeheerder voor alle abonnementen die in dat account worden gemaakt. Deze persoon is standaard ook de servicebeheerder voor het abonnement.

Azure-abonnementen helpen u de toegang tot Azure-resources in goede banen te leiden. Ze helpen u ook om te bepalen hoe resourcegebruik wordt gerapporteerd, gefactureerd en betaald. Elk abonnement kan een andere instelling voor facturering en betaling hebben, zodat u per kantoor, afdeling, project, enzovoort verschillende abonnementen en plannen kunt hebben. De meeste services behoren tot een abonnement en de abonnements-id is mogelijk vereist voor programmatische bewerkingen.

Elk abonnement is gekoppeld aan een Microsoft Entra-directory. Als u wilt zoeken naar de map waaraan het abonnement is gekoppeld, opent u Abonnementen in de Azure-portal en selecteert u vervolgens een abonnement om de map weer te geven.

Accounts en abonnementen worden beheerd in het Azure Portal.