Azure Private Link voor Azure SQL Managed Instance

Van toepassing op: Azure SQL Managed Instance

Dit artikel bevat een overzicht van het privé-eindpunt voor Azure SQL Managed Instance, evenals de stappen voor het configureren ervan. Privé-eindpunten zorgen voor beveiligde, geïsoleerde connectiviteit tussen een service en meerdere virtuele netwerken zonder dat de volledige netwerkinfrastructuur van uw service beschikbaar wordt.

Overzicht

Private Link is Azure-technologie die Azure SQL Managed Instance beschikbaar maakt in een virtueel netwerk van uw keuze. Een netwerkbeheerder kan een privé-eindpunt instellen voor Azure SQL Managed Instance in het virtuele netwerk, terwijl de SQL-beheerder ervoor kiest om het eindpunt te accepteren of af te wijzen voordat het actief wordt. Privé-eindpunten zorgen voor beveiligde, geïsoleerde connectiviteit tussen een service en meerdere virtuele netwerken zonder dat de volledige netwerkinfrastructuur van uw service beschikbaar wordt.

Hoe privé-eindpunten verschillen van VNet-lokale eindpunten

Het standaard-VNet-lokale eindpunt dat is geïmplementeerd met elk beheerd Azure SQL-exemplaar gedraagt zich alsof een computer waarop de service wordt uitgevoerd, fysiek is gekoppeld aan uw virtuele netwerk. Het maakt bijna volledig verkeersbeheer mogelijk via routetabellen, netwerkbeveiligingsgroepen, DNS-omzetting, firewalls en vergelijkbare mechanismen. U kunt dit eindpunt ook gebruiken om uw exemplaar te betrekken in scenario's waarvoor connectiviteit is vereist op andere poorten dan 1433, zoals failovergroepen, gedistribueerde transacties en Managed Instance Link. Hoewel het VNet-lokale eindpunt flexibiliteit biedt, voegt het complexiteit toe bij het configureren van specifieke scenario's, met name voor scenario's die betrekking hebben op meerdere virtuele netwerken of tenants.

Het instellen van een privé-eindpunt is daarentegen vergelijkbaar met het uitbreiden van een fysieke netwerkkabel van een computer met Azure SQL Managed Instance naar een ander virtueel netwerk. Dit connectiviteitspad wordt virtueel tot stand gebracht via de Azure Private Link-technologie. Er zijn slechts verbindingen in één richting toegestaan: van het privé-eindpunt naar Azure SQL Managed Instance; en het vervoert alleen verkeer op poort 1433 (de standaardpoort voor TDS-verkeer). Op deze manier wordt uw azure SQL Managed Instance beschikbaar voor een ander virtueel netwerk zonder dat u netwerkpeering hoeft in te stellen of het openbare eindpunt van het exemplaar hoeft in te schakelen. Zelfs als u het exemplaar naar een ander subnet verplaatst, blijven alle gevestigde privé-eindpunten ernaar verwijzen.

Zie Overzicht van communicatie voor een gedetailleerdere bespreking van de verschillende typen eindpunten die door Azure SQL Managed Instance worden ondersteund.

Wanneer privé-eindpunten te gebruiken

Privé-eindpunten voor Azure SQL Managed Instance zijn veiliger dan het gebruik van een lokaal VNet-eindpunt of openbaar eindpunt en vereenvoudigen de implementatie van belangrijke connectiviteitsscenario's. Deze scenario's omvatten:

- Luchtsluis. Privé-eindpunten die moeten worden Azure SQL Managed Instance worden geïmplementeerd in een virtueel netwerk met jumpservers en een ExpressRoute-gateway, waardoor beveiliging en isolatie tussen on-premises resources en cloudresources worden geboden.

- Hub and spoke-topologie. Privé-eindpunten in spoke virtuele netwerken leiden verkeer van SQL-clients en -toepassingen naar Azure SQL Managed Instances in een virtueel hubnetwerk, waarbij duidelijke netwerkisolatie en scheiding van verantwoordelijkheden tot stand worden gebracht.

- Publisher-consumer. Uitgevertenant (bijvoorbeeld een ISV) beheert meerdere met SQL beheerde exemplaren in hun virtuele netwerken. Publisher maakt privé-eindpunten in de virtuele netwerken van andere tenants om exemplaren beschikbaar te maken voor hun gebruikers.

- Integratie van Azure PaaS- en SaaS-services. Sommige PaaS- en SaaS-services, zoals Azure Data Factory, kunnen privé-eindpunten maken en beheren naar Azure SQL Managed Instance.

De voordelen van het gebruik van privé-eindpunten via een lokaal of openbaar VNet-eindpunt zijn:

- de voorspelbaarheid van IP-adressen: een privé-eindpunt naar Azure SQL Managed Instance wordt een vast IP-adres toegewezen uit het adresbereik van het subnet. Dit IP-adres blijft statisch, zelfs als de IP-adressen van VNet-lokale en openbare eindpunten veranderen.

- Gedetailleerde netwerktoegang: een privé-eindpunt is alleen zichtbaar in het virtuele netwerk.

- Sterke netwerkisolatie: in een peeringscenario zorgen peered virtuele netwerken voor connectiviteit in twee richtingen, terwijl privé-eindpunten unidirectioneel zijn en netwerkresources binnen hun netwerk niet blootstellen aan Azure SQL Managed Instance.

- Adresoverlapping voorkomen: peering van meerdere virtuele netwerken vereist de zorgvuldige toewijzing van IP-ruimte en kan een probleem vormen wanneer adresruimten overlappen.

- IP-adresruimte besparen: een privé-eindpunt verbruikt slechts één IP-adres uit de adresruimte van het subnet.

Beperkingen

- Voor Azure SQL Managed Instance moet de exacte hostnaam van het exemplaar worden weergegeven in de verbindingsreeks die door de SQL-client worden verzonden. Het gebruik van het IP-adres van het privé-eindpunt wordt niet ondersteund en mislukt. U kunt dit oplossen door uw DNS-server te configureren of een privé-DNS-zone te gebruiken, zoals beschreven in Domeinnaamomzetting instellen voor een privé-eindpunt.

- Automatische registratie van DNS-namen wordt nog niet ondersteund. Volg in plaats daarvan de stappen in Domeinnaamomzetting instellen voor een privé-eindpunt .

- Privé-eindpunten voor SQL Managed Instance kunnen alleen worden gebruikt om verbinding te maken met poort 1433, de standaard-TDS-poort voor SQL-verkeer. Complexere connectiviteitsscenario's die communicatie op andere poorten vereisen, moeten tot stand worden gebracht via het VNet-lokale eindpunt van het exemplaar.

- Voor privé-eindpunten naar Azure SQL Managed Instance is een speciale installatie vereist voor het configureren van de vereiste DNS-omzetting, zoals beschreven in Domeinnaamomzetting instellen voor privé-eindpunten.

- Privé-eindpunten werken altijd met het proxyverbindingstype.

Een privé-eindpunt maken in een virtueel netwerk

Maak een privé-eindpunt met behulp van Azure Portal, Azure PowerShell of de Azure CLI:

Nadat u een privé-eindpunt hebt gemaakt, moet u mogelijk ook het maken ervan goedkeuren in het virtuele doelnetwerk; zie Een aanvraag voor het maken van een privé-eindpunt controleren en goedkeuren.

Als u het privé-eindpunt volledig functioneel wilt maken voor SQL Managed Instance, volgt u de instructies voor het instellen van domeinnaamomzetting voor het privé-eindpunt.

Een privé-eindpunt maken in een PaaS- of SaaS-service

Sommige Azure PaaS- en SaaS-services kunnen privé-eindpunten gebruiken voor toegang tot uw gegevens vanuit hun omgevingen. De procedure voor het instellen van een privé-eindpunt in een dergelijke service (ook wel 'beheerd privé-eindpunt' of 'privé-eindpunt in een beheerd virtueel netwerk' genoemd) varieert tussen services. Een beheerder moet de aanvraag nog steeds controleren en goedkeuren in Azure SQL Managed Instance, zoals beschreven in Controleren en goedkeuren van een aanvraag voor het maken van een privé-eindpunt.

Notitie

Voor Azure SQL Managed Instance moet de verbindingsreeks van de SQL-client de naam van het exemplaar dragen als het eerste segment van de domeinnaam (bijvoorbeeld: <instance-name>.<dns-zone>.database.windows.net). PaaS- en SaaS-services die verbinding proberen te maken met het privé-eindpunt van Azure SQL Managed Instance via het IP-adres, kunnen geen verbinding maken.

Een privé-eindpunt voor meerdere tenants maken

Privé-eindpunten voor Azure SQL Managed Instance kunnen ook worden gemaakt in verschillende Azure-tenants. Hiervoor moet de beheerder van het virtuele netwerk waarin het privé-eindpunt moet worden weergegeven eerst de volledige resource-id verkrijgen van het beheerde Azure SQL-exemplaar van waaruit ze een privé-eindpunt willen aanvragen. Met deze informatie kan een nieuw privé-eindpunt worden gemaakt in het Private Link Center. Net als voorheen ontvangt de beheerder van het beheerde Exemplaar van Azure SQL een aanvraag die ze kunnen controleren en goedkeuren of afwijzen, volgens Beoordeling en goedkeuring van een aanvraag voor het maken van een privé-eindpunt.

Een aanvraag voor het maken van een privé-eindpunt controleren en goedkeuren

Zodra een aanvraag voor het maken van een privé-eindpunt is gedaan, kan de SQL-beheerder de privé-eindpuntverbinding met Azure SQL Managed Instance beheren. De eerste stap voor het beheren van een nieuwe privé-eindpuntverbinding is het controleren en goedkeuren van het privé-eindpunt. Deze stap wordt automatisch uitgevoerd als de gebruiker of service die het privé-eindpunt maakt, voldoende Azure RBAC-machtigingen heeft voor de Azure SQL Managed Instance resource. Als de gebruiker niet over voldoende machtigingen beschikt, moet de beoordeling en goedkeuring van het privé-eindpunt handmatig worden uitgevoerd.

Voer de volgende stappen uit om een privé-eindpunt goed te keuren:

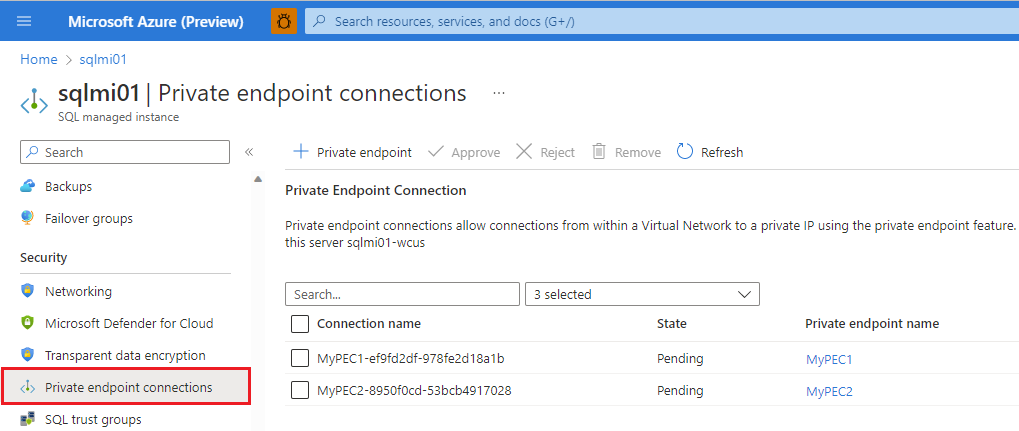

Ga naar uw met Azure SQL beheerde exemplaar in Azure Portal.

Kies onder Beveiliging privé-eindpuntverbindingen.

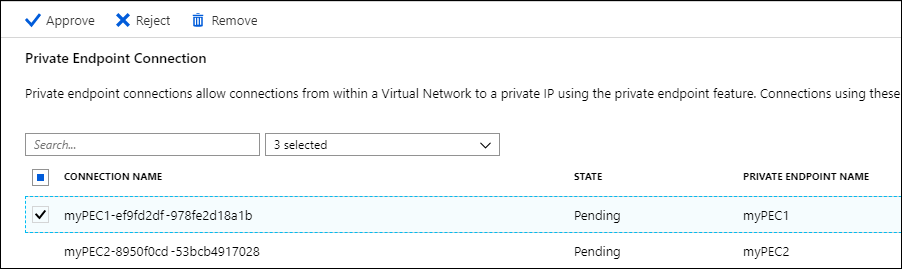

Controleer de verbindingen met de status In behandeling en schakel het selectievakje in om een of meer privé-eindpuntverbindingen te kiezen die moeten worden goedgekeurd of geweigerd.

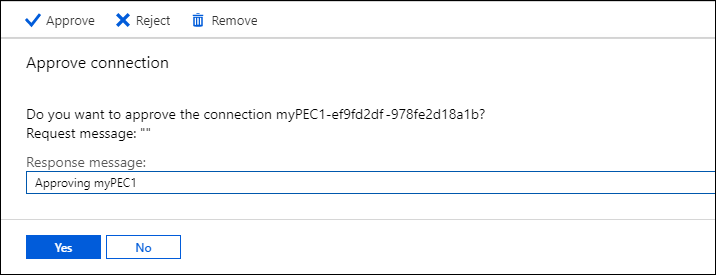

Kies Goedkeuren of Weigeren en selecteer vervolgens Ja in het dialoogvenster om uw actie te verifiëren.

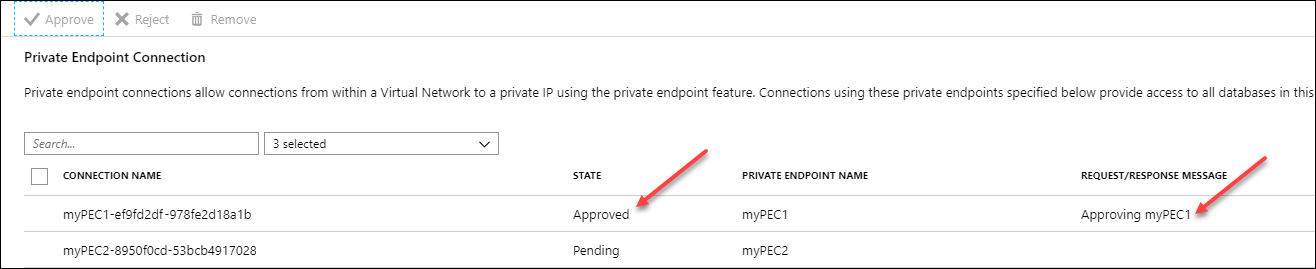

Nadat u een verbinding hebt goedgekeurd of geweigerd, weerspiegelt de lijst met privé-eindpunten Verbinding maken de status van de huidige privé-eindpuntverbinding(en) en het bericht Aanvraag/antwoord.

Domeinnaamomzetting instellen voor privé-eindpunt

Nadat u een privé-eindpunt hebt gemaakt voor Azure SQL Managed Instance, moet u domeinnaamomzetting configureren, omdat aanmeldingspogingen anders mislukken. De onderstaande methode werkt voor virtuele netwerken die gebruikmaken van Azure DNS-omzetting. Als uw virtuele netwerk is geconfigureerd voor het gebruik van een aangepaste DNS-server, moet u de stappen dienovereenkomstig aanpassen.

Als u domeinnaamomzetting voor een privé-eindpunt wilt instellen op een exemplaar waarvan de domeinnaam van het VNet-lokale eindpunt is <instance-name>.<dns-zone>.database.windows.net, volgt u een van de twee onderstaande procedures, afhankelijk van of het exemplaar en het privé-eindpunt zich in hetzelfde virtuele netwerk of in verschillende virtuele netwerken bevinden.

Belangrijk

Wijzig niet hoe de naam van het VNet-lokale eindpuntdomein van Azure SQL Managed Instance wordt omgezet in een eigen virtueel netwerk. Dit verstoort de mogelijkheid van het exemplaar om beheerbewerkingen uit te voeren.

Volg deze stappen als het privé-eindpunt en azure SQL Managed Instance zich in verschillende virtuele netwerken bevinden.

Nadat u deze stappen hebt voltooid, worden SQL-clients die verbinding maken <instance-name>.<dns-zone>.database.windows.net vanuit het virtuele netwerk van het eindpunt transparant gerouteerd via het privé-eindpunt.

Haal het IP-adres van het privé-eindpunt op door naar Private Link Center te gaan of door de volgende stappen uit te voeren:

Ga naar uw met Azure SQL beheerde exemplaar in Azure Portal.

Kies onder Beveiliging privé-eindpuntverbindingen.

Zoek de privé-eindpuntverbinding in de tabel en kies de naam van het privé-eindpunt voor de gekozen verbinding.

Selecteer op de pagina *Overzicht de netwerkinterface.

Controleer op de pagina Overzicht essentials om het privé-IP-adres te identificeren en te kopiëren.

Maak een privé-Azure DNS-zone met de naam

privatelink.<dns-zone>.database.windows.net.Maak een nieuwe recordset in de DNS-zone met de volgende waarden:

- Naam:

<instance-name> - Type: A

- IP-adres: IP-adres van het privé-eindpunt dat in de vorige set is verkregen.

- Naam:

Volgende stappen

- Meer informatie over de Verbinding maken iviteitsarchitectuur van Azure SQL Managed Instance.

- Meer informatie over Azure Private Link en privé-eindpunten.

- Bekijk de lijst met Azure PaaS-services die compatibel zijn met Private Link bij beschikbaarheid van Azure Private Link

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor