Traditionele Azure-netwerktopologie

Belangrijk

Probeer de topologie-ervaring (preview) die een visualisatie van Azure-resources biedt om het voorraadbeheer en het bewakingsnetwerk op schaal te vereenvoudigen. Gebruik de topologiefunctie in preview om resources en hun afhankelijkheden te visualiseren voor abonnementen, regio's en locaties. Zie Azure Monitor voor meer informatie over het navigeren naar de ervaring.

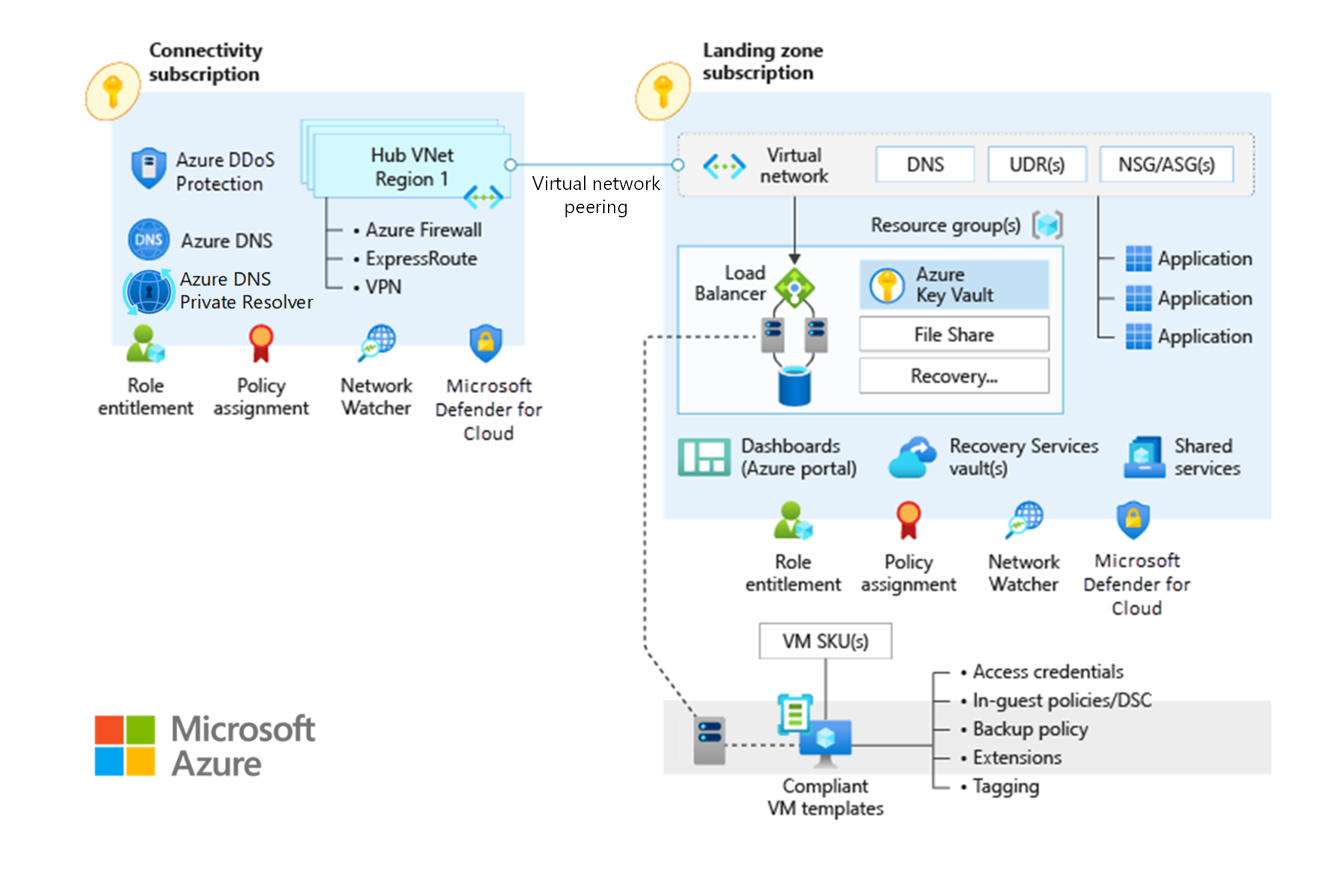

In dit artikel worden belangrijke ontwerpoverwegingen en aanbevelingen voor netwerktopologieën in Microsoft Azure beschreven. In het volgende diagram ziet u een traditionele Azure-netwerktopologie:

Ontwerpoverwegingen

Verschillende netwerktopologieën kunnen meerdere virtuele netwerken in de landingszone verbinden. Voorbeelden van netwerktopologieën zijn hub-and-spoke-, full-mesh- en hybride topologieën. U kunt ook meerdere virtuele netwerken hebben die zijn verbonden via meerdere Azure ExpressRoute-circuits of -verbindingen.

Virtuele netwerken kunnen geen abonnementsgrenzen passeren. U kunt echter peering van virtuele netwerken, een ExpressRoute-circuit of VPN-gateways gebruiken om connectiviteit tussen virtuele netwerken in verschillende abonnementen te bereiken.

Peering van virtuele netwerken is de voorkeursmethode om virtuele netwerken in Azure te verbinden. U kunt peering van virtuele netwerken gebruiken om virtuele netwerken in dezelfde regio, in verschillende Azure-regio's en in verschillende Microsoft Entra-tenants te verbinden.

Peering van virtuele netwerken en wereldwijde peering van virtuele netwerken zijn niet transitief. Als u een doorvoernetwerk wilt inschakelen, hebt u door de gebruiker gedefinieerde routes (UDR's) en virtuele netwerkapparaten (NVA's) nodig. Zie Hub-spoke-netwerktopologie in Azure voor meer informatie.

U kunt een Azure DDoS Protection-plan delen in alle virtuele netwerken in één Microsoft Entra-tenant om resources te beveiligen met openbare IP-adressen. Zie DDoS Protection voor meer informatie.

DDoS Protection-abonnementen hebben alleen betrekking op resources met openbare IP-adressen.

De kosten van een DDoS Protection-plan omvatten 100 openbare IP-adressen in beveiligde virtuele netwerken die zijn gekoppeld aan het DDoS Protection-plan. Beveiliging voor meer resources kost meer. Zie DDoS Protection-prijzen of de veelgestelde vragen voor meer informatie.

Bekijk de ondersteunde resources van DDoS Protection-plannen.

U kunt ExpressRoute-circuits gebruiken om connectiviteit tussen virtuele netwerken in dezelfde geopolitieke regio tot stand te brengen of de Premium-invoegtoepassing te gebruiken voor connectiviteit tussen geopolitieke regio's. Houd de volgende punten in gedachten:

Netwerk-naar-netwerkverkeer kan meer latentie ervaren, omdat verkeer moet worden vastgemaakt aan de MSEE-routers (Microsoft Enterprise Edge).

De ExpressRoute-gateway-SKU beperkt bandbreedte.

Implementeer en beheer UDR's als u UDR's wilt inspecteren of registreren voor verkeer in virtuele netwerken.

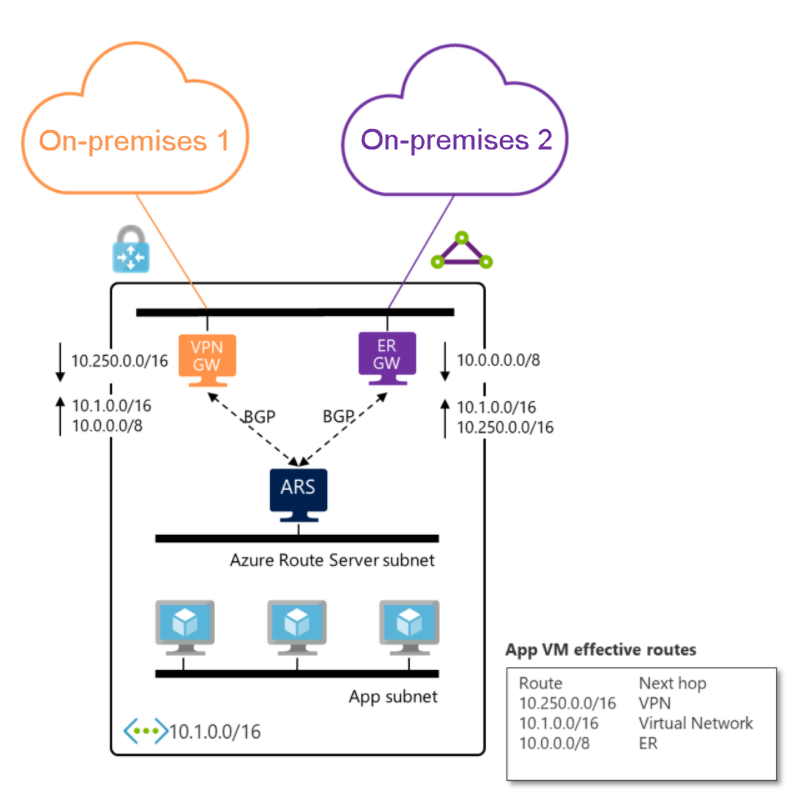

VPN-gateways met BGP (Border Gateway Protocol) zijn transitief binnen Azure- en on-premises netwerken, maar bieden geen transitieve toegang tot netwerken die zijn verbonden via ExpressRoute. Als u transitieve toegang nodig hebt tot netwerken die zijn verbonden via ExpressRoute, kunt u Azure Route Server overwegen.

Wanneer u meerdere ExpressRoute-circuits verbindt met hetzelfde virtuele netwerk, gebruikt u verbindingsgewichten en BGP-technieken om een optimaal pad voor verkeer tussen on-premises netwerken en Azure te garanderen. Zie ExpressRoute-routering optimaliseren voor meer informatie.

Als u metrische BGP-gegevens gebruikt om ExpressRoute-routering te beïnvloeden, moet u de configuratie buiten het Azure-platform wijzigen. Uw organisatie of uw connectiviteitsprovider moet de on-premises routers dienovereenkomstig configureren.

ExpressRoute-circuits met premium-invoegtoepassingen bieden wereldwijde connectiviteit.

ExpressRoute heeft bepaalde limieten, waaronder een maximum aantal ExpressRoute-verbindingen voor elke ExpressRoute-gateway. En persoonlijke ExpressRoute-peering heeft een maximale limiet voor het aantal routes dat kan worden geïdentificeerd van Azure naar on-premises. Zie ExpressRoute-limieten voor meer informatie.

De maximale geaggregeerde doorvoer van een VPN-gateway is 10 gigabit per seconde. Een VPN-gateway ondersteunt maximaal 100 site-naar-site- of netwerk-naar-netwerktunnels.

Als een NVA deel uitmaakt van de architectuur, kunt u routeserver overwegen om dynamische routering tussen uw NVA en uw virtuele netwerk te vereenvoudigen. Gebruik Route Server om routeringsinformatie rechtstreeks via BGP uit te wisselen tussen elke NVA die BGP en het door Azure software gedefinieerde netwerk (SDN) in het virtuele Azure-netwerk ondersteunt. U hoeft met deze methode geen routetabellen handmatig te configureren of te onderhouden.

Ontwerpaanaanvelingen

Overweeg een netwerkontwerp op basis van de traditionele hub-and-spoke-netwerktopologie voor de volgende scenario's:

Een netwerkarchitectuur die binnen één Azure-regio is geïmplementeerd.

Een netwerkarchitectuur die meerdere Azure-regio's omvat, zonder dat transitieve connectiviteit tussen virtuele netwerken voor landingszones tussen regio's nodig is.

Een netwerkarchitectuur die meerdere Azure-regio's omvat en wereldwijde peering van virtuele netwerken die virtuele netwerken in Azure-regio's kunnen verbinden.

Er is geen transitieve verbinding tussen VPN- en ExpressRoute-verbindingen nodig.

De belangrijkste hybride connectiviteitsmethode is ExpressRoute en het aantal VPN-verbindingen is minder dan 100 per VPN-gateway.

Er is een afhankelijkheid van gecentraliseerde NVA's en gedetailleerde routering.

Gebruik voor regionale implementaties voornamelijk de hub-and-spoke-topologie met een regionale hub voor elke Azure-spoke-regio. Gebruik virtuele netwerken in de landingszone die peering van virtuele netwerken gebruiken om verbinding te maken met een regionaal centraal hub-virtueel netwerk voor de volgende scenario's:

Cross-premises connectiviteit via ExpressRoute die is ingeschakeld op twee verschillende peeringlocaties. Zie ExpressRoute ontwerpen en ontwerpen voor tolerantie voor meer informatie.

Een VPN voor vertakkingsconnectiviteit.

Spoke-to-spoke-connectiviteit via NVA's en UDR's.

Internet-uitgaande beveiliging via Azure Firewall of een andere niet-Microsoft NVA.

In het volgende diagram ziet u de hub-and-spoke-topologie. Gebruik deze configuratie om ervoor te zorgen dat het juiste verkeer wordt gecontroleerd en om te voldoen aan de meeste vereisten voor segmentatie en inspectie.

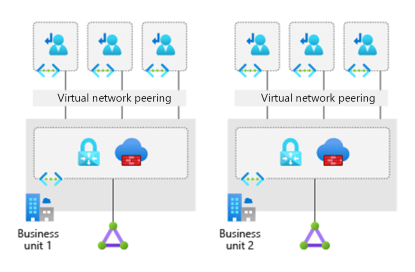

Gebruik de topologie met meerdere virtuele netwerken die zijn verbonden via meerdere ExpressRoute-circuits op verschillende peeringlocaties als:

U hebt een hoog isolatieniveau nodig. Zie ExpressRoute ontwerpen en ontwerpen voor tolerantie voor meer informatie.

U hebt toegewezen ExpressRoute-bandbreedte nodig voor specifieke bedrijfseenheden.

U bereikt het maximum aantal verbindingen voor elke ExpressRoute-gateway. Zie ExpressRoute-limieten om het maximumaantal te bepalen.

In het volgende diagram ziet u deze topologie.

Implementeer AZURE Firewall- of partner-NVA's in het virtuele netwerk van de centrale hub voor beveiliging van verkeer in oost/west of zuid/noord en filteren.

Implementeer één DDoS Protection-standaardabonnement in het connectiviteitsabonnement. Gebruik dit plan voor alle landingszones en virtuele platformnetwerken.

Gebruik uw bestaande netwerk, multiprotocol label switching (MPLS) en SD-WAN om vertakkingslocaties te verbinden met het hoofdkantoor van het bedrijf. Als u geen routeserver gebruikt, hebt u geen ondersteuning voor transit in Azure tussen ExpressRoute-verbindingen en VPN-gateways.

Implementeer AZURE Firewall- of partner-NVA's voor beveiliging van verkeer in oost/west of zuid/noord en filter in het virtuele netwerk van de centrale hub.

Wanneer u partnernetwerktechnologieën of NVA's implementeert, volgt u de richtlijnen van de leverancier van de partner om ervoor te zorgen dat:

De leverancier ondersteunt implementatie.

De richtlijnen ondersteunen hoge beschikbaarheid en maximale prestaties.

Er zijn geen conflicterende configuraties met Azure-netwerken.

Implementeer geen binnenkomende NVA's van Laag 7, zoals Azure-toepassing Gateway, als een gedeelde service in het virtuele netwerk van de centrale hub. Implementeer ze in plaats daarvan samen met de toepassing in hun respectieve landingszones.

Implementeer één DDoS-standaardbeveiligingsplan in het connectiviteitsabonnement.

- Alle landingszones en virtuele platformnetwerken moeten gebruikmaken van dit plan.

Gebruik uw bestaande netwerk, multiprotocol labelswitching en SD-WAN om vertakkingslocaties te verbinden met het hoofdkantoor van het bedrijf. Als u geen routeserver gebruikt, is er geen ondersteuning voor transit in Azure tussen ExpressRoute en VPN-gateways.

Als u transitiviteit nodig hebt tussen ExpressRoute en VPN-gateways in een hub-and-spoke-scenario, gebruikt u RouteServer. Zie Route Server-ondersteuning voor ExpressRoute en Azure VPN voor meer informatie.

Wanneer u hub-and-spoke-netwerken in meerdere Azure-regio's hebt en u een paar landingszones in verschillende regio's moet verbinden, gebruikt u wereldwijde peering voor virtuele netwerken. U kunt virtuele netwerken van landingszones rechtstreeks verbinden die verkeer naar elkaar moeten routeren. Afhankelijk van de SKU van de communicerende virtuele machine kan wereldwijde peering van virtuele netwerken hoge netwerkdoorvoer bieden. Verkeer tussen rechtstreeks gekoppelde landingszone virtuele netwerken omzeilt NVA's binnen virtuele hubnetwerken. Beperkingen voor wereldwijde peering van virtuele netwerken zijn van toepassing op het verkeer.

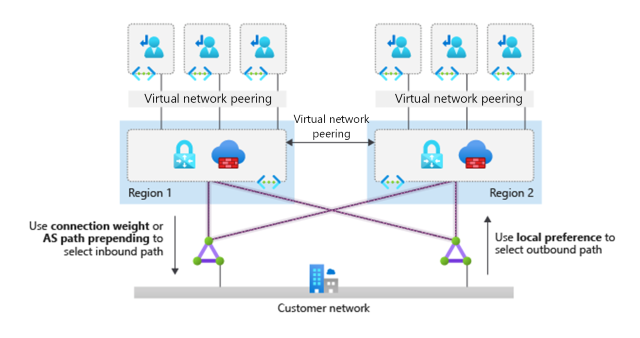

Wanneer u hub-and-spoke-netwerken in meerdere Azure-regio's hebt en u de meeste landingszones in verschillende regio's moet verbinden, gebruikt u hub-NVA's om virtuele hubnetwerken in elke regio met elkaar te verbinden en verkeer over regio's te routeren. U kunt deze methode ook gebruiken als u geen directe peering kunt gebruiken om hub-NVA's te omzeilen vanwege incompatibiliteit met uw beveiligingsvereisten. Wereldwijde peering van virtuele netwerken of ExpressRoute-circuits kunnen u helpen om virtuele hubnetwerken op de volgende manieren te verbinden:

Wereldwijde peering voor virtuele netwerken biedt een verbinding met lage latentie en hoge doorvoer, maar genereert wel verkeerskosten.

Als u routet via ExpressRoute, kunt u de latentie verhogen vanwege de MSEE-hairpin. De geselecteerde ExpressRoute-gateway-SKU beperkt de doorvoer.

In het volgende diagram ziet u opties voor hub-naar-hub-connectiviteit:

Wanneer u twee Azure-regio's wilt verbinden, gebruikt u wereldwijde peering voor virtuele netwerken om de virtuele hubnetwerken in elke regio te verbinden.

Gebruik een beheerde wereldwijde netwerkarchitectuur die is gebaseerd op Azure Virtual WAN als uw organisatie:

Vereist hub-and-spoke-netwerkarchitecturen in meer dan twee Azure-regio's.

Vereist wereldwijde transitconnectiviteit tussen virtuele netwerken in landingszones in Azure-regio's.

Wil de overhead voor netwerkbeheer minimaliseren.

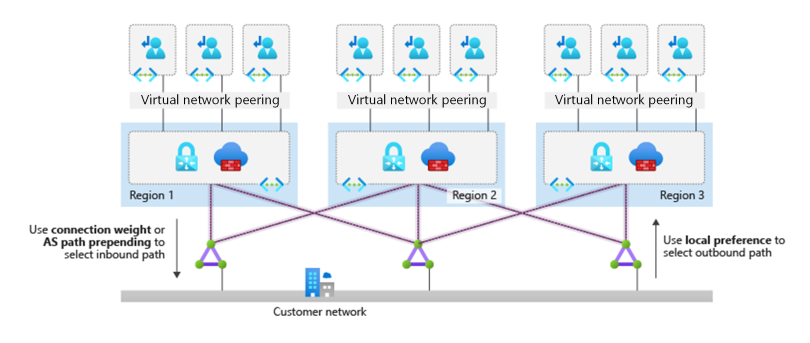

Wanneer u meer dan twee Azure-regio's wilt verbinden, raden we u aan om de virtuele hubnetwerken in elke regio te verbinden met dezelfde ExpressRoute-circuits. Voor wereldwijde peering van virtuele netwerken moet u een groot aantal peeringrelaties en een complexe set UDR's beheren voor meerdere virtuele netwerken. In het volgende diagram ziet u hoe u hub-and-spoke-netwerken in drie regio's verbindt:

Wanneer u ExpressRoute-circuits gebruikt voor connectiviteit tussen regio's, communiceren spokes in verschillende regio's rechtstreeks en omzeilen ze de firewall omdat ze leren via BGP-routes naar de spokes van de externe hub. Als u de firewall-NVA's in de virtuele hubnetwerken nodig hebt om verkeer tussen spokes te controleren, moet u een van de volgende opties implementeren:

Maak specifiekere routevermeldingen in de spoke-UDR's voor de firewall in het virtuele netwerk van de lokale hub om verkeer om te leiden tussen hubs.

Schakel BGP-doorgifte uit op de spoke-routetabellen om de configuratie van de route te vereenvoudigen.

Wanneer uw organisatie hub-and-spoke-netwerkarchitecturen vereist in meer dan twee Azure-regio's en wereldwijde transitconnectiviteit tussen virtuele netwerken in Azure-regio's en u netwerkbeheeroverhead wilt minimaliseren, raden we een beheerde wereldwijde netwerkarchitectuur aan die is gebaseerd op Virtual WAN.

Implementeer de hubnetwerkresources van elke regio in afzonderlijke resourcegroepen en sorteer ze in elke geïmplementeerde regio.

Gebruik Azure Virtual Network Manager om connectiviteit en beveiligingsconfiguratie van virtuele netwerken wereldwijd te beheren in abonnementen.

Gebruik Azure Monitor-netwerkinzichten om de end-to-endstatus van uw netwerken in Azure te bewaken.

Houd rekening met de volgende twee limieten wanneer u virtuele spoke-netwerken verbindt met het virtuele netwerk van de centrale hub:

Het maximum aantal peeringverbindingen voor virtuele netwerken per virtueel netwerk.

Het maximum aantal voorvoegsels dat ExpressRoute met persoonlijke peering adverteert van Azure naar on-premises.

Zorg ervoor dat het aantal virtuele spoke-netwerken dat is verbonden met het virtuele hubnetwerk deze limieten niet overschrijdt.

Volgende stap

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor