Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Verken belangrijke ontwerpoverwegingen en aanbevelingen voor Virtual Wide Area Networks (Virtual WAN) in Microsoft Azure.

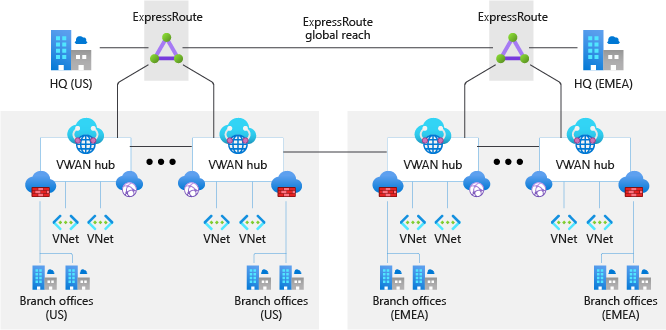

Diagram dat een Virtual WAN-netwerktopologie illustreert.

Diagram dat een Virtual WAN-netwerktopologie illustreert.

Afbeelding 1: Virtual WAN-netwerktopologie. Download een Visio-bestand of PDF-bestand van deze architectuur.

Overwegingen bij het ontwerpen van virtual WAN-netwerken

Azure Virtual WAN is een door Microsoft beheerde oplossing die standaard end-to-end, wereldwijde en dynamische doorvoerconnectiviteit biedt. Door Virtual WAN-hubs hoeft de netwerkconnectiviteit niet meer handmatig te worden geconfigureerd. U hoeft bijvoorbeeld geen door de gebruiker gedefinieerde routes (UDR) of virtuele netwerkapparaten (NVA's) te beheren om wereldwijde doorvoerconnectiviteit mogelijk te maken.

Azure Virtual WAN vereenvoudigt de netwerkconnectiviteit van eind-tot-eind in Azure en naar Azure vanuit on-premises door een hub-and-spoke-netwerkarchitectuur te creëren. De architectuur kan eenvoudig worden geschaald om ondersteuning te bieden voor meerdere Azure-regio's en on-premises locaties (any-to-any-connectiviteit), zoals wordt weergegeven in de volgende afbeelding:

Diagram dat een wereldwijd transitnetwerk illustreert met Virtual WAN.

Diagram dat een wereldwijd transitnetwerk illustreert met Virtual WAN.

Afbeelding 2: Globaal doorvoernetwerk met Virtual WAN.

Azure Virtual WAN any-to-any transitieve connectiviteit ondersteunt de volgende paden (binnen dezelfde regio en tussen regio's):

- Virtueel netwerk naar virtueel netwerk

- Virtueel netwerk naar filiaal

- Vertakking naar virtueel netwerk

- Van tak naar tak

Azure Virtual WAN-hubs zijn beperkt tot de implementatie van door Microsoft beheerde resources. De enige resources die u binnen de WAN-hubs kunt implementeren, zijn:

- Gateways voor virtuele netwerken (punt-naar-site-VPN, site-naar-site-VPN en Azure ExpressRoute)

- Azure Firewall via Firewall Manager

- Routetabellen

- Sommige virtuele netwerkapparaten (NVA) voor leverancierspecifieke SD-WAN-mogelijkheden

Virtual WAN is onderworpen aan de Virtual WAN-limieten van Azure-abonnementen.

Transitieve netwerk-naar-netwerkconnectiviteit (binnen een regio en tussen regio's via hub-naar-hub) is algemeen beschikbaar (GA).

De door Microsoft beheerde routeringsfunctie die deel uitmaakt van elke virtuele hub maakt de doorvoerverbinding tussen virtuele netwerken in Standard Virtual WAN mogelijk. Elke hub ondersteunt een geaggregeerde doorvoer van maximaal 50 Gbps voor VNet-naar-VNet-verkeer.

Eén Azure Virtual WAN-hub ondersteunt een specifiek maximum aantal VM-workloads in alle rechtstreeks gekoppelde VNets. Voor meer informatie, zie Azure Virtual WAN-limieten.

U kunt meerdere Azure Virtual WAN-hubs in dezelfde regio implementeren om te schalen buiten de limieten van één hub.

Virtual WAN integreert met verschillende SD-WAN-providers.

Veel beheerde serviceproviders bieden beheerde services voor virtuele WAN.

VPN-gateways voor gebruikers (punt-naar-site) in Virtual WAN schalen op tot een geaggregeerde doorvoer van 20 Gbps en 100.000 kleververbindingen per virtuele hub. Voor meer informatie, zie Azure Virtual WAN-limieten.

Site-naar-site-VPN-gateways in Virtual WAN kunnen opschalen tot 20 Gbps samengevoegde doorvoer.

U kunt ExpressRoute-circuits verbinden met een Virtual WAN-hub met behulp van een Lokale, Standard- of Premium-SKU.

Overweeg ExpressRoute Metro voor implementaties in dezelfde stad.

ExpressRoute Standard- of Premium-circuits, op locaties die worden ondersteund door Azure ExpressRoute Global Reach, kunnen verbinding maken met een Virtual WAN ExpressRoute-gateway. En ze hebben alle mogelijkheden voor Virtual WAN-overdracht (VPN-naar-VPN, VPN en ExpressRoute-transit). ExpressRoute Standard- of Premium-circuits die zich op locaties bevinden die niet worden ondersteund door Global Reach, kunnen verbinding maken met Azure-resources, maar kunnen geen mogelijkheden voor Virtual WAN-transit gebruiken.

Azure Firewall Manager ondersteunt de implementatie van Azure Firewall in de Virtual WAN-hub, ook wel beveiligde virtuele hub genoemd. Voor meer informatie, zie het overzicht van Azure Firewall Manager voor beveiligde virtuele hubs en de meest recente beperkingen.

Virtueel WAN-hub-naar-hubverkeer dat via Azure Firewall gaat in zowel bronhubs als doelhubs (beveiligde virtuele hubs) wordt ondersteund wanneer u routeringsintentie en beleid inschakelt. Zie Use cases for Virtual WAN hub routing intent and routing policies (Use cases for Virtual WAN hub routing intent and routing policies) (Use cases for Virtual WAN Hub routing intent and routing policies) (Use cases for Virtual WAN hub routing intent and routing policies) (Use

Voor de Virtual WAN-portalervaring moeten alle Virtual WAN-resources samen in dezelfde resourcegroep worden geïmplementeerd.

U kunt een Azure DDoS Protection-plan delen in alle VNets in één Microsoft Entra-tenant om resources met openbare IP-adressen te beveiligen. Zie Azure DDoS Protection voor meer informatie.

Virtuele WAN-beveiligde virtuele hubs bieden geen ondersteuning voor Azure DDoS-standaardbeveiligingsplannen. Voor meer informatie, zie Azure Firewall Manager bekende problemen en vergelijking van het hub virtuele netwerk en beveiligde virtuele hubs.

Azure DDoS Protection-abonnementen hebben alleen betrekking op resources met openbare IP-adressen.

- Een Azure DDoS Protection-plan bevat 100 openbare IP-adressen. Deze openbare IP-adressen omvatten alle beveiligde VNets die zijn gekoppeld aan het DDoS-beveiligingsplan. Alle andere openbare IP-adressen, buiten de 100 die bij het abonnement zijn inbegrepen, worden afzonderlijk in rekening gebracht. Voor meer informatie over prijzen voor Azure DDoS Protection, zie de prijspagina of de veelgestelde vragen.

Bekijk de ondersteunde resources van Azure DDoS Protection-abonnementen.

Aanbevelingen voor virtual WAN-netwerkontwerp

Wij raden Virtual WAN aan voor nieuwe grote of wereldwijde netwerkimplementaties in Azure waarbij u wereldwijde overdrachtsconnectiviteit nodig hebt voor alle Azure-regio's en on-premises locaties. Op die manier hoeft u niet handmatig transitieve routering voor het Azure-netwerk in te stellen.

In de volgende afbeelding ziet u een voorbeeld van een wereldwijde bedrijfsimplementatie met datacenters verspreid over Europa en de Verenigde Staten. De implementatie bevat veel filialen binnen beide regio's. De omgeving is wereldwijd verbonden via Azure Virtual WAN en ExpressRoute Global Reach.

Diagram van een voorbeeldnetwerktopologie.

Diagram van een voorbeeldnetwerktopologie.

Afbeelding 3: Voorbeeldnetwerktopologie.

Gebruik een Virtual WAN-hub per Azure-regio om meerdere landingszones te verbinden tussen Azure-regio's via een algemeen algemeen Azure Virtual WAN.

Implementeer alle Virtual WAN-resources in één resourcegroep in het connectiviteitsabonnement, inclusief wanneer u in meerdere regio's implementeert.

Gebruik functies voor virtuele hub-routering om verkeer tussen VNets en kantoren verder te segmenteren.

Verbind Virtual WAN-hubs met on-premises datacenters met behulp van ExpressRoute.

Implementeer vereiste gedeelde services, zoals DNS-servers, in een toegewezen virtueel spoke-netwerk. Door de klant geïmplementeerde gedeelde resources kunnen niet worden geïmplementeerd binnen de Virtual WAN-hub zelf.

Verbind vertakkingen en externe locaties met de dichtstbijzijnde Virtual WAN-hub via site-naar-site-VPN of schakel vertakkingsconnectiviteit met Virtual WAN in via een SD-WAN-partneroplossing.

Verbind gebruikers met de Virtual WAN-hub via een punt-naar-site-VPN.

Volg het principe 'verkeer in Azure blijft in Azure' zodat communicatie tussen resources in Azure plaatsvindt via het Backbone-netwerk van Microsoft, zelfs wanneer de resources zich in verschillende regio's bevinden.

Voor uitgaande beveiliging en filtering van internet kunt u Overwegen Om Azure Firewall in de virtuele hub te implementeren.

Beveiliging geleverd door NVA-firewalls. Klanten kunnen NVA's ook implementeren in een Virtual WAN-hub die zowel SD-WAN-connectiviteit als next-generation firewallmogelijkheden uitvoert. Klanten kunnen on-premises apparaten verbinden met de NVA in de hub en ook hetzelfde apparaat gebruiken om al het noord-zuid-, oost-west- en internetverkeer te inspecteren.

Wanneer u partnernetwerktechnologieën en NVA's implementeert, volgt u de richtlijnen van de leverancier van de partner om ervoor te zorgen dat er geen conflicterende configuraties zijn met Azure-netwerken.

Voor brownfieldscenario's waarin u migreert van een hub-and-spoke-netwerktopologie die niet is gebaseerd op Virtual WAN, zie Migreren naar Azure Virtual WAN.

Maak Azure Virtual WAN- en Azure Firewall-resources binnen het connectiviteitsabonnement.

Gebruik routeringsintentie en routeringsbeleid voor Virtual WAN-hubs ter ondersteuning van verkeer tussen beveiligde hubs.

Maak niet meer dan 500 virtuele netwerkverbindingen per virtuele WAN-hub.

- Als u meer dan 500 virtuele netwerkverbindingen per virtuele WAN-hub nodig hebt, kunt u een andere virtuele WAN-hub implementeren. Implementeer deze in dezelfde regio als onderdeel van dezelfde Virtual WAN en resourcegroep.

Plan uw implementatieproces zorgvuldig en zorg ervoor dat uw netwerkarchitectuur binnen de Azure Virtual WAN-limieten valt.

Gebruik inzichten in Azure Monitor voor Virtual WAN (preview) om de end-to-endtopologie van uw Virtual WAN en de status en belangrijke statistieken te bewaken.

Implementeer één Standaardbeveiligingsplan voor Azure DDoS in het connectiviteitsabonnement.

- Alle landingszones en platform-VNets moeten dit plan gebruiken.