Connectiviteit vanuit Azure VMware Solution inschakelen

Inleiding

In dit ontwerppatroon heeft verkeer een toegewezen pad over de Microsoft-backbone van het on-premises datacenter naar de AVS-privécloud (Azure VMware Solution). Deze verbinding vindt plaats via Expressroute Global Reach, een mechanisme dat een direct pad levert tussen de klant die vervolgens verbinding kan maken met de AVS-toegewezen Expressroute-circuits. De privécloud heeft ook een afzonderlijke, geïsoleerde break-out van de NSX Edge naar internet, zodat dit verkeer niet via de Expressroute loopt.

Belangrijk

Als u zich momenteel in een regio bevindt waar Global Reach niet wordt ondersteund, is de overdracht van on-premises naar de AVS-privécloud mogelijk door een Expressroute-gateway in Azure te implementeren. Om de transitiviteit end-to-end te leveren, is een virtueel apparaat in het Hub Virtual Network (VNET) nodig. Zie de sectie Traffic Inspection & Default Route Advertisement.

Klantprofiel

Deze architectuur is ideaal voor:

- Laag latent, uitgaand verkeer systeemeigen van azure VMware Solution SDDC (softwaregedefinieerde datacenters) naar internet.

- Verkeer van on-premises rechtstreeks naar Azure sturen via Expressroute of VPN.

- Inkomende L4/L7-services voor workloads in de SDDC, zoals HTTPS

Het verkeer, dat door de AVS NSX-routers loopt, die in dit ontwerp wordt behandeld, omvat:

- Azure VMware Solution naar systeemeigen virtuele Azure-netwerken

- Azure VMware Solution naar internet

- Azure VMware Solution naar on-premises datacenters

Architectuuronderdelen

Implementeer dit scenario met:

- Een NSX Distributed Firewall (DFW) - versie 3.2.2 of hoger voor IDS/IPS

- Een NSX Advanced Load Balancer

- Openbaar IP-adres voor internetonderbreking van Azure VMware Solution voor zowel bron- als doeladresomzetting (SNAT/DNAT)

Notitie

Hoewel NSX Advanced load balancer (Avi) binnenkomende mogelijkheden rechtstreeks binnen NSX biedt, is deze functionaliteit ook mogelijk met WAF of App Gateway v2 in Azure.

Belangrijke beslissing

In dit document wordt ervan uitgegaan dat standaardroute-advertenties van on-premises of AVS worden aanbevolen. Als u de standaardroute nodig hebt die afkomstig is van Azure, raadpleegt u de sectie Traffic Inspection & Default Route Advertisement.

Overwegingen

- Schakel openbaar IP-adres in op de NSX Edge in Azure Portal. Op deze manier kunt u directe verbindingen met lage latentie naar Azure VMware Solution uitvoeren en het aantal uitgaande verbindingen schalen.

- Pas de regels voor het maken, filteren van URL's en TLS-inspectieservices van de NSX-firewall toe.

- Gebruik de NSX Advanced load balancer om verkeer gelijkmatig te verdelen over workloads.

- Schakel DDoS-beveiliging in.

Uitgaand verkeer van AVS met NSX-T of NVA

| Dekking van verkeersinspectie | Aanbevolen oplossingsontwerp | Overwegingen | Internetonderbreking |

|---|---|---|---|

| - Inkomend verkeer via internet - Uitgaand internetverkeer - Verkeer naar en on-premises datacenter - Verkeer naar Azure Virtual Network - Verkeer binnen Azure VMware Solution |

Gebruik NSX-T of een NVA-firewall van derden in Azure VMware Solution. Gebruik NSX-T Advanced Load Balancer voor HTTPs of NSX-T Firewall voor niet-HTTPs-verkeer. Openbaar IP-adres voor internetonderbreking van Azure VMware Solution, SNAT en DNAT. |

Kies deze optie om de 0.0.0.0/0 route te adverteren vanuit de Azure VMware Solution Private Cloud : openbaar IP-adres inschakelen naar de NSX Edge in Azure Portal. Met deze optie kunt u verbindingen met lage latentie naar Azure uitvoeren en het aantal uitgaande verbindingen schalen. |

Azure VMware Solution |

Uitgaand verkeer van Azure VMware Solution tot en met 0.0.0.0/0 van on-premises

| Dekking van verkeersinspectie | Aanbevolen oplossingsontwerp | Overwegingen | Internetonderbreking |

|---|---|---|---|

| - Inkomend verkeer via internet - Uitgaand internetverkeer - Naar on-premises datacenter |

Gebruik een on-premises virtueel apparaat voor HTTP/S-verkeer met NSX Advanced Load Balancer of Application Gateway in Azure. Gebruik de NSX Distributed Firewall voor niet-HTTP/S-verkeer. Openbaar IP-adres inschakelen in Azure VMware Solution. |

Kies deze optie om de 0.0.0.0/0 route te adverteren vanuit on-premises datacenters. |

On-premises |

Belangrijk

Sommige traditionele VMware-apparaten gebruiken service-invoeging om apparaten op de laag-0-router te plaatsen. De tier-0-routers worden ingericht en beheerd door Microsoft en kunnen niet worden gebruikt door eindgebruikers. Alle netwerkapparaten en load balancers moeten op laag-1 worden geplaatst. In de volgende sectie wordt de standaarddoorgifte van routes van een apparaat van derden in AVS besproken.

NVA-integratie van derden in AVS

Integratie met apparaten van derden is mogelijk met zorgvuldige overwegingen. In dit ontwerp zitten NVA('s) van derden achter een of meer T-1-randrouters.

Het is de verantwoordelijkheid van de gebruikers om een licentie te gebruiken en alle mogelijkheden voor hoge beschikbaarheid te implementeren die systeemeigen zijn voor het apparaat.

Houd rekening met de limieten bij het kiezen van deze implementatie. Er is bijvoorbeeld een limiet van maximaal acht virtuele netwerkinterfacekaarten (NIC's) op een virtuele machine. Zie voor meer informatie over het plaatsen van NVA's in AVS: NSX-T-firewallpatronen

Notitie

Microsoft biedt geen ondersteuning voor het gebruik van geoptimaliseerde netwerken van Mobility wanneer NVA's van derden worden gebruikt.

Overwegingen voor landingszones

In deze sectie wordt verwezen naar aanbevolen procedures voor het integreren van AVS met uw Azure Landing Zone.

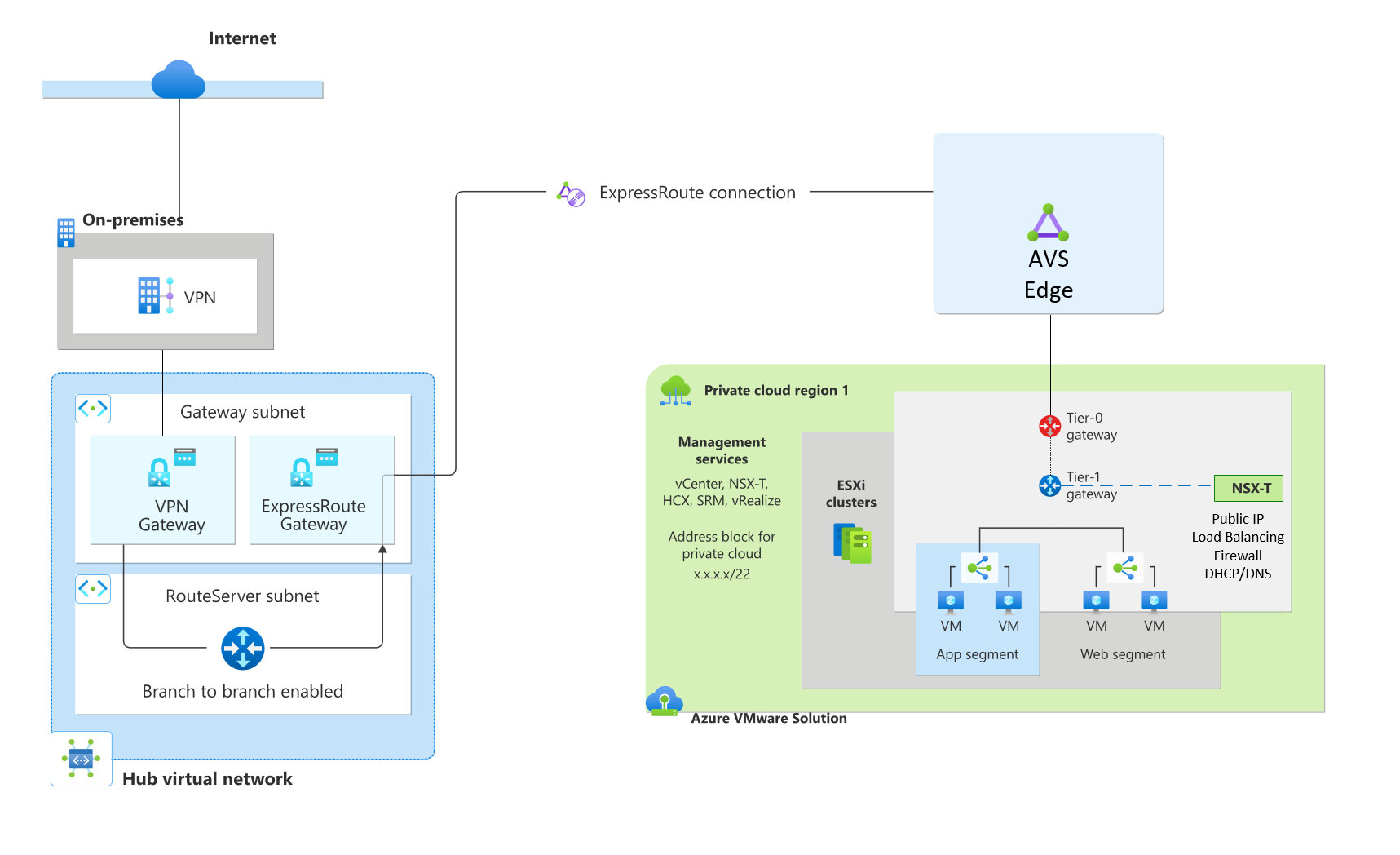

Azure Route Server

Azure Route Server (ARS) wordt gebruikt om geleerde routes van AVS dynamisch door te geven en Branch-to-Branch-connectiviteit met VPN Gateways te leveren. VNET's die zijn gekoppeld aan het VNET waar ARS zich bevindt, leren ook dynamisch de routes, wat betekent dat het mogelijk is om routes te leren van AVS naar Hub- en Spoke-omgevingen in Azure. Use cases for Azure route server include:

Dynamische routedoorgifte:

- Leer specifieke routes van AVS naar lokale VNET's via BGP (Border Gateway Protocol). De gekoppelde VNET's kunnen vervolgens ook de routes leren.

- NVA-integratie van derden

- Peer ARS met NVA's, zodat u geen UDR's nodig hebt voor elk AVS-segment om verkeer te filteren.

- Retourverkeer van gekoppelde VNET's heeft een UDR (door de gebruiker gedefinieerde routes) nodig naar de lokale interface van het mechanisme voor firewalloverdracht van Expressroute naar VPN-gateways

- VPN Gateway moet van het type Site-naar-Site zijn en geconfigureerd in Actief-Actief

Als u Azure Route Server wilt gebruiken, moet u het volgende doen:

Vertakking naar vertakking inschakelen

Gebruik routesamenvatting voor > 1000 routes of gebruik

NO_ADVERTISE BGP communitiesvlagverwijzing in de veelgestelde vragen over Azure Route ServerPeer NVA met specifieke, niet-Azure ASN's. Omdat ARS bijvoorbeeld 65515 gebruikt, kan geen ander apparaat in het VNET dat ASN (Autonoom systeemnummer) gebruiken.

Geen ondersteuning voor IPV6

Integratie met Azure NetApp Files

Azure NetApp Files (ANF) biedt u een gegevensarchief met netwerkkoppeling via het NFS-protocol. ANF bevindt zich in een Azure-VNET en maakt verbinding met workloads in AVS. Door NFS-gegevensarchieven te gebruiken die worden ondersteund door Azure NetApp Files, kunt u uw opslag uitbreiden in plaats van de clusters te schalen.

- Azure NetApp Files-volumes maken met behulp van Standard-netwerkfuncties om geoptimaliseerde connectiviteit vanuit uw AVS-privécloud mogelijk te maken via ExpressRoute FastPath

- ANF implementeren in een gedelegeerd subnet

- Hub & Spoke-implementatie ondersteunt ER GW-SKU van maximaal 10 Gbps

- Ultra & ErGw3AZ SKU is vereist voor het omzeilen van de poortsnelheidslimieten van de gateway

- Leesverkeerssteunen en schrijfverkeer verloopt via de Expressroute. Uitgaand verkeer via Expressroute-circuits omzeilt de gateway en gaat rechtstreeks naar de randrouter

- Kosten voor inkomend/uitgaand verkeer worden onderdrukt door AVS, maar er worden kosten voor uitgaand verkeer in rekening gebracht als gegevens via gekoppelde VNET's worden verzonden.

- Momenteel wordt alleen NFS v3 ondersteund.

Als u onverwachte latentie ziet, moet u ervoor zorgen dat uw AVS-privécloud en ANF-implementatie zijn vastgemaakt aan dezelfde AZ (Azure Beschikbaarheidszones). Voor hoge beschikbaarheid maakt u ANF-volumes in afzonderlijke AZ's en schakelt u deze in Cross Zone Replication

Belangrijk

Microsoft biedt geen ondersteuning voor Fastpath voor beveiligde Azure VWAN-hub, waarbij de maximale poortsnelheid 20 Gbps is. Overweeg om hub&spoke-VNET's te gebruiken als grotere doorvoer is vereist. Hier vindt u informatie over het koppelen van Azure Netapp Files-gegevensarchieven aan Azure VMware Solution-hosts

VPN-connectiviteit vanaf on-premises

Hoewel een Expressroute-circuit wordt aanbevolen, is het ook mogelijk om vanuit on-premises verbinding te maken met AVS met IPSEC met behulp van een VNET van de transithub in Azure. Voor dit scenario is een VPN-gateway en Azure Route Server vereist. Zoals eerder is beschreven, maakt Azure Route Server transitiviteit mogelijk tussen de VPN-gateway en de AVS Expressroute-gateway.

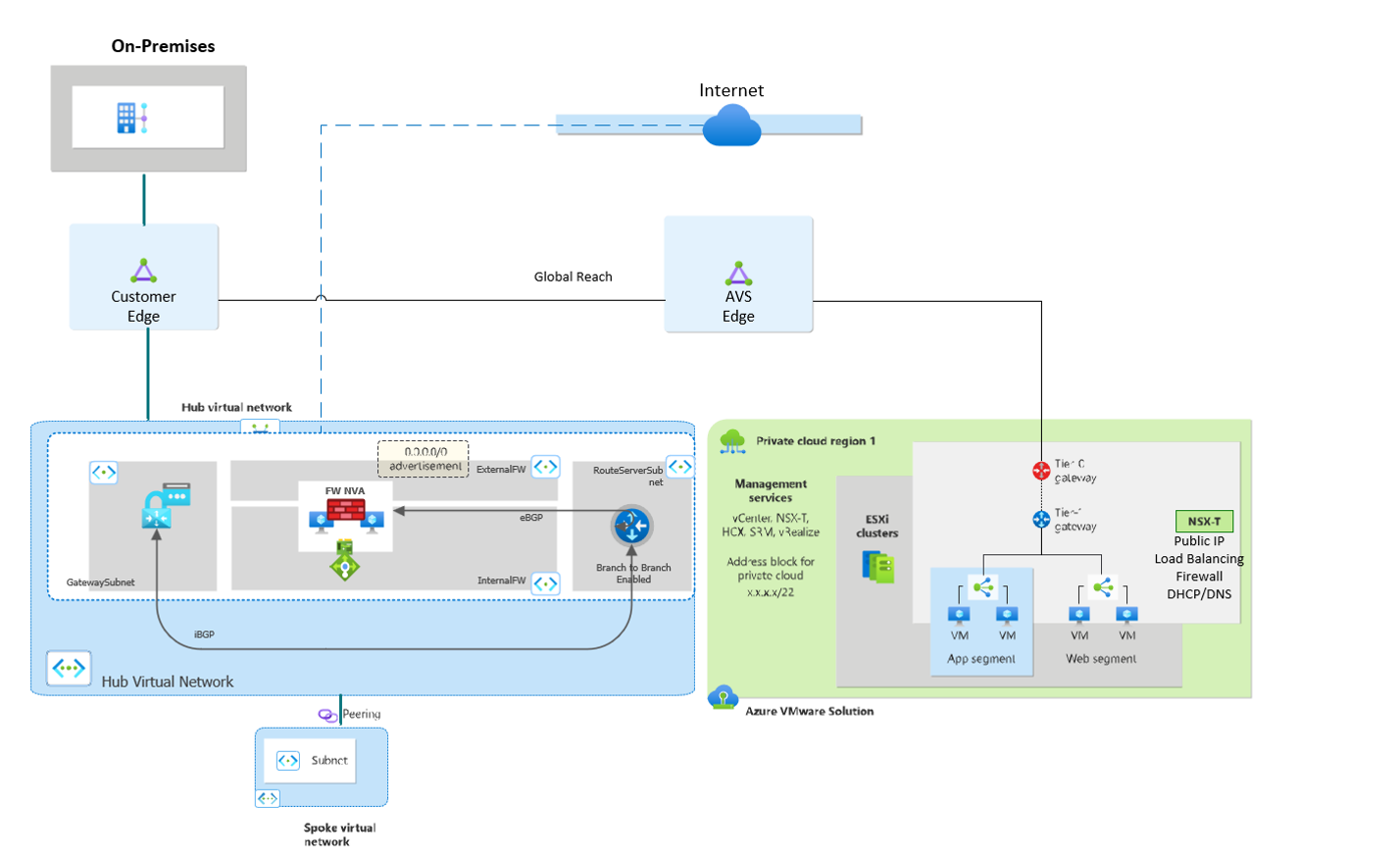

Verkeersinspectie

Zoals eerder gezien, vindt standaardroute-advertentie plaats van AVS met het openbare IP-adres naar de NSX Edge-optie, maar het is ook mogelijk om de standaardroute vanaf on-premises te adverteren. End-to-end-verkeer filteren van on-premises naar AVS is mogelijk met de firewall die op een van deze eindpunten is geplaatst.

Standaardrouteadvertentie van Azure is mogelijk met NVA van derden in een hub-VNET of bij gebruik van Azure vWAN. In een Hub & Spoke-implementatie is Azure Firewall niet mogelijk omdat er geen BGP wordt gesproken, maar het gebruik van een apparaat dat geschikt is voor BGP van derden werkt. Dit scenario werkt voor het inspecteren van verkeer vanaf

- On-premises naar Azure

- Azure naar internet

- AVS naar internet

- AVS naar Azure

Een NVA van derden in het hub-VNet inspecteert verkeer tussen AVS en internet en tussen AVS en Azure VNets

| Vereisten voor verkeersinspectie | Aanbevolen oplossingsontwerp | Overwegingen | Internetonderbreking |

|---|---|---|---|

| - Inkomend verkeer via internet - Uitgaand internetverkeer - Naar on-premises datacenter - Naar Azure Virtual Network |

Gebruik firewalloplossingen van derden in een virtueel hubnetwerk met Azure Route Server. Gebruik Azure-toepassing Gateway voor HTTP/S-verkeer. Gebruik een NVA van derden in Azure voor niet-HTTP/S-verkeer. Gebruik een on-premises FIREWALL NVA van derden. Implementeer firewalloplossingen van derden in een virtueel hubnetwerk met Azure Route Server. |

Kies deze optie om de 0.0.0.0/0 route van een NVA in uw virtuele Azure Hub-netwerk naar een Azure VMware Solution te adverteren. |

Azure |

Aanvullende informatie

- Toegang tot vCenter met behulp van Bastion + Jumpbox-VM: als u vCenter vanaf on-premises opent, moet u een route van uw on-premises netwerken naar het AVS-beheernetwerk /22 hebben. Controleer of de route in CLI wordt getypt

Test-NetConnection x.x.x.2 -port 443 - DNS-overwegingen: als u privé-eindpunten gebruikt, volgt u de richtlijnen die hier worden beschreven: DNS-configuratie van Azure-privé-eindpunt | Microsoft Learn

Volgende stappen

- Zie het volgende artikel over het overzetten van on-premises VPN naar Azure VMware Solution voor meer informatie over het overzetten van on-premises VPN naar Azure VMware Solution:

- Zie Azure VMware Solution integreren in een hub- en spoke-architectuur voor meer informatie over Azure VMware Solution in hub- en spoke-netwerken.

- Zie NSX-T Data Center-netwerkonderdelen configureren met behulp van Azure VMware Solution voor meer informatie over netwerksegmenten van VMware NSX-T Data Center.

- Zie het productoverzicht wat is Azure Route Server voor meer informatie over Azure Router Server?

Bekijk vervolgens andere ontwerppatronen voor het tot stand brengen van connectiviteit met de Azure VMware Solution