Azure VMware Solution integreren in een hub- en spoke-architectuur

Dit artikel bevat aanbevelingen voor het integreren van een Azure VMware Solution-implementatie in een bestaande of een nieuwe hub- en spoke-architectuur in Azure.

In het hub- en spoke-scenario wordt uitgegaan van een hybride cloudomgeving met workloads op:

- Systeemeigen Azure met IaaS- of PaaS-services

- Azure VMware Solution

- vSphere on-premises

Architectuur

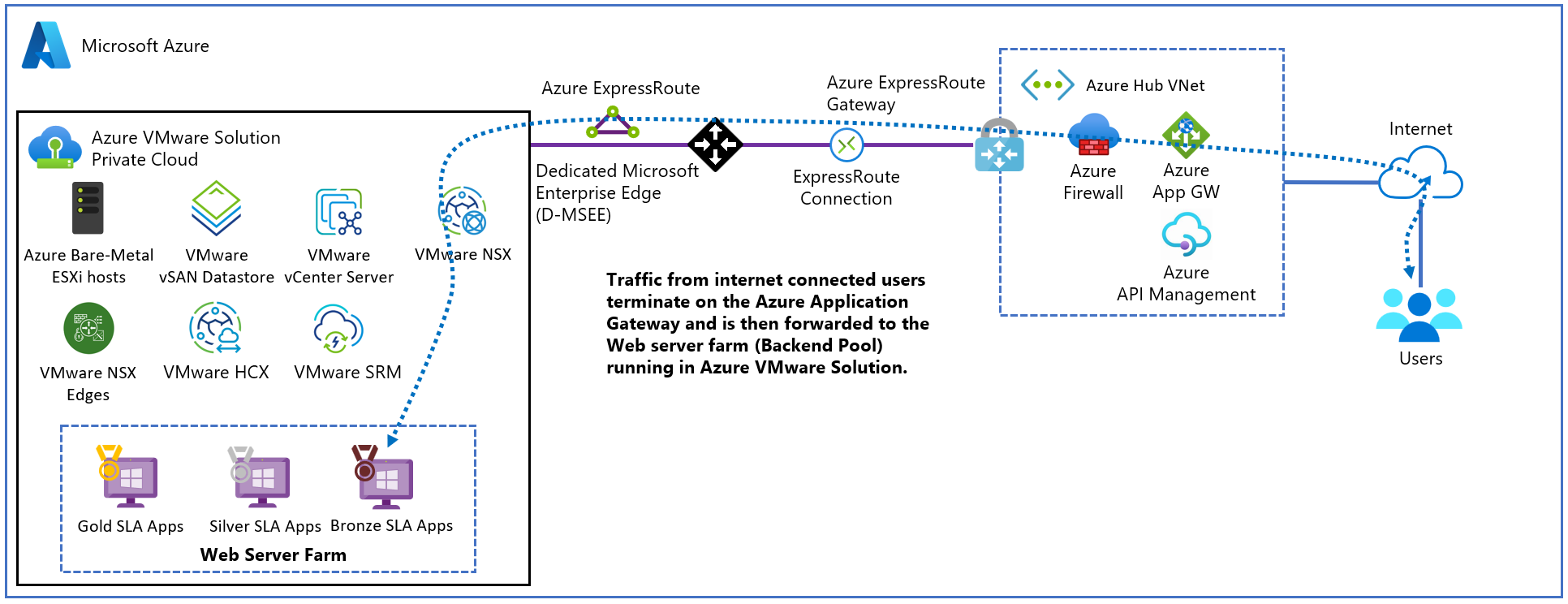

De hub is een virtueel Azure-netwerk dat fungeert als een centraal punt van connectiviteit met uw on-premises en Azure VMware Solution-privécloud. De spokes zijn virtuele netwerken die zijn gekoppeld aan de Hub om communicatie tussen virtuele netwerken mogelijk te maken.

Verkeer tussen het on-premises datacenter, de privécloud van Azure VMware Solution en de Hub gaat via Azure ExpressRoute-verbindingen. Virtuele spoke-netwerken bevatten meestal IaaS-workloads, maar kunnen PaaS-services zoals App Service Environment hebben, die directe integratie met Virtual Network of andere PaaS-services hebben waarvoor Azure Private Link is ingeschakeld.

Belangrijk

U kunt een bestaande ExpressRoute-gateway gebruiken om verbinding te maken met Azure VMware Solution zolang u de limiet van vier ExpressRoute-circuits per virtueel netwerk niet overschrijdt. Om toegang te krijgen tot Azure VMware Solution on-premises via ExpressRoute, moet u beschikken over ExpressRoute Global Reach, omdat de ExpressRoute-gateway geen transitieve routering biedt tussen de verbonden circuits.

In het diagram ziet u een voorbeeld van een hub- en spoke-implementatie in Azure die is verbonden met on-premises en Azure VMware Solution via ExpressRoute Global Reach.

De architectuur heeft de volgende hoofdonderdelen:

On-premises site: on-premises datacenter(s) van de klant die zijn verbonden met Azure via een ExpressRoute-verbinding.

Azure VMware Solution-privécloud: Azure VMware Solution Software Defined Data Center gevormd door een of meer vSphere-clusters, elk met maximaal 16 hosts.

ExpressRoute-gateway: maakt de communicatie mogelijk tussen de privécloud van Azure VMware Solution, gedeelde services in het virtuele hubnetwerk en workloads die worden uitgevoerd op virtuele Spoke-netwerken via een ExpressRoute-Verbinding maken ion.

ExpressRoute Global Reach: maakt de connectiviteit mogelijk tussen on-premises en azure VMware Solution-privécloud. De connectiviteit tussen Azure VMware Solution en de Azure-infrastructuur verloopt alleen via ExpressRoute Global Reach.

Overwegingen voor S2S VPN: Verbinding maken iviteit voor azure VMware Solution-privécloud met behulp van Azure S2S VPN wordt ondersteund zolang deze voldoet aan de minimale netwerkvereisten voor VMware HCX.

Virtueel hubnetwerk: fungeert als het centrale punt van connectiviteit met uw on-premises netwerk en azure VMware Solution-privécloud.

Virtueel spoke-netwerk

IaaS Spoke: host workloads op basis van Azure IaaS, waaronder VM-beschikbaarheidssets en virtuele-machineschaalsets, en de bijbehorende netwerkonderdelen.

PaaS Spoke: host Azure PaaS-services met behulp van privéadressen dankzij Privé-eindpunt en Private Link.

Azure Firewall: fungeert als het centrale onderdeel om verkeer tussen de spokes en Azure VMware Solution te segmenteren.

Application Gateway: maakt web-apps beschikbaar en beveiligt die worden uitgevoerd op Azure IaaS/PaaS of virtuele machines van Azure VMware Solution (VM's). Het kan worden geïntegreerd met andere services, zoals API Management.

Overwegingen voor netwerk en beveiliging

Met ExpressRoute-verbindingen kan verkeer stromen tussen on-premises, Azure VMware Solution en de Azure-netwerkinfrastructuur. Azure VMware Solution maakt gebruik van ExpressRoute Global Reach om deze connectiviteit te implementeren.

Omdat een ExpressRoute-gateway geen transitieve routering biedt tussen de verbonden circuits, moet on-premises connectiviteit ook Gebruikmaken van ExpressRoute Global Reach om te communiceren tussen de on-premises vSphere-omgeving en Azure VMware Solution.

On-premises verkeer naar Azure VMware Solution-verkeersstroom

Azure VMware Solution to Hub VNet-verkeersstroom

Zie de productdocumentatie van Azure VMware Solution voor meer informatie over Azure VMware Solution-netwerken en -connectiviteitsconcepten.

Verkeerssegmentatie

Azure Firewall is het centrale onderdeel van de Hub and Spoke-topologie, geïmplementeerd in het virtuele Hub-netwerk. Gebruik Azure Firewall of een ander ondersteuning voor Azure virtueel netwerkapparaat (NVA) om verkeersregels vast te stellen en de communicatie tussen de verschillende spokes en Azure VMware Solution-workloads te segmenteren.

Maak routetabellen om het verkeer naar Azure Firewall te leiden. Maak voor de virtuele spoke-netwerken een route waarmee de standaardroute wordt ingesteld op de interne interface van de Azure Firewall. Op deze manier kan de firewall, wanneer een workload in het virtuele netwerk de adresruimte van de Azure VMware Solution moet bereiken, deze evalueren en de bijbehorende verkeersregel toepassen om deze toe te staan of te weigeren.

Belangrijk

Een route met adresvoorvoegsel 0.0.0.0/0 op de instelling GatewaySubnet wordt niet ondersteund.

Routes instellen voor specifieke netwerken in de bijbehorende routetabel. Routes voor het bereiken van IP-voorvoegsels voor Azure VMware Solution-beheer en -workloads van de spoke-workloads en andersom.

Een tweede niveau van verkeerssegmentatie met behulp van de netwerkbeveiligingsgroepen binnen de spokes en de hub om een gedetailleerder verkeersbeleid te maken.

Notitie

Verkeer van on-premises naar Azure VMware Solution: verkeer tussen on-premises workloads, op basis van vSphere of andere, wordt ingeschakeld door Global Reach, maar het verkeer loopt niet via Azure Firewall op de hub. In dit scenario moet u mechanismen voor verkeersegmentatie implementeren, on-premises of in Azure VMware Solution.

Application Gateway

Azure-toepassing Gateway V1 en V2 zijn getest met web-apps die worden uitgevoerd op Azure VMware Solution-VM's als back-endpool. Application Gateway is momenteel de enige ondersteunde methode voor het beschikbaar maken van web-apps die worden uitgevoerd op Azure VMware Solution-VM's op internet. Het kan de apps ook veilig beschikbaar maken voor interne gebruikers.

Zie het artikel azure VMware Solution-specifiek over Application Gateway voor meer informatie.

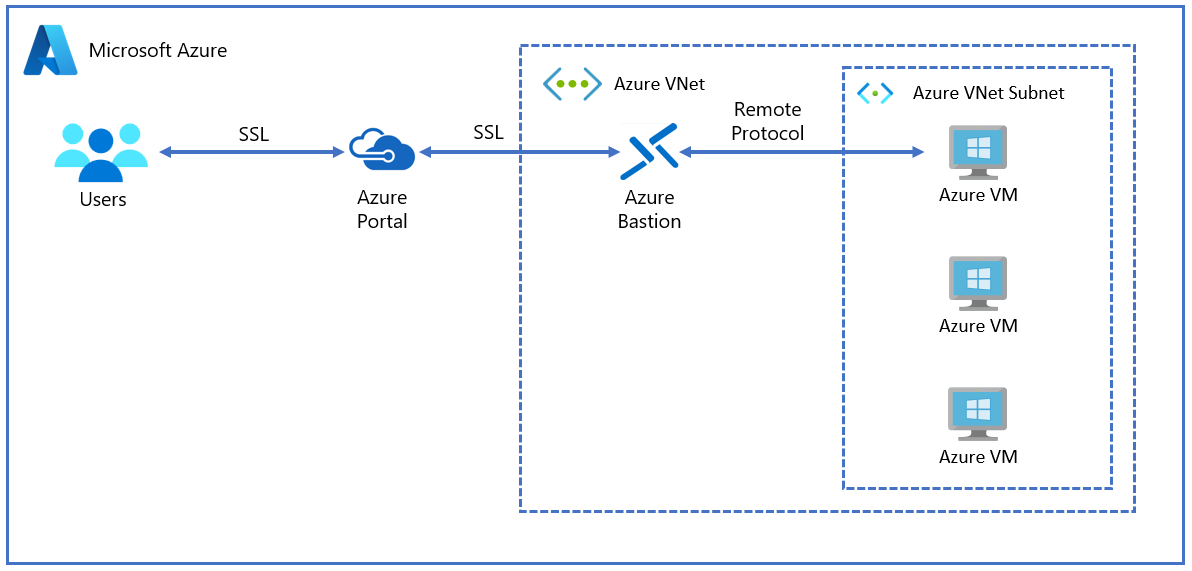

Jump box en Azure Bastion

Krijg toegang tot de Azure VMware Solution-omgeving met een jumpbox, een Windows 10- of Windows Server-VM die is geïmplementeerd in het subnet van de gedeelde service in het virtuele hubnetwerk.

Belangrijk

Azure Bastion is de service die wordt aanbevolen om verbinding te maken met de jumpbox om te voorkomen dat Azure VMware Solution beschikbaar wordt gemaakt op internet. U kunt Azure Bastion niet gebruiken om verbinding te maken met azure VMware Solution-VM's, omdat ze geen Azure IaaS-objecten zijn.

Als best practice voor beveiliging implementeert u de Microsoft Azure Bastion-service in het virtuele Hub-netwerk. Azure Bastion biedt naadloze RDP- en SSH-toegang tot VM's die zijn geïmplementeerd in Azure zonder openbare IP-adressen aan deze resources te verstrekken. Zodra u de Azure Bastion-service hebt ingericht, hebt u toegang tot de geselecteerde VM vanuit Azure Portal. Nadat de verbinding tot stand is gebracht, wordt er een nieuw tabblad geopend met het jump box-bureaublad en vanaf dat bureaublad hebt u toegang tot het beheervlak van de privécloud van Azure VMware Solution.

Belangrijk

Geef geen openbaar IP-adres aan de jumpbox-VM of stel 3389/TCP-poort beschikbaar op het openbare internet.

Overwegingen voor Azure DNS-omzetting

Voor Azure DNS-omzetting zijn er twee opties beschikbaar:

Gebruik de domeincontrollers die zijn geïmplementeerd op de Hub (beschreven in identiteitsoverwegingen) als naamservers.

Implementeer en configureer een privézone van Azure DNS.

De beste aanpak is om beide te combineren om betrouwbare naamomzetting te bieden voor Azure VMware Solution, on-premises en Azure.

Een algemene ontwerpaanbeveling: gebruik de bestaande met Active Directory geïntegreerde DNS die is geïmplementeerd op ten minste twee Virtuele Azure-machines in het virtuele Hub-netwerk en geconfigureerd in de virtuele Spoke-netwerken om deze Azure DNS-servers te gebruiken in de DNS-instellingen.

U kunt Azure Privé-DNS gebruiken, waarbij de Azure Privé-DNS-zone is gekoppeld aan het virtuele netwerk. De DNS-servers worden gebruikt als hybride resolvers met voorwaardelijk doorsturen naar on-premises of Azure VMware Solution waarop DNS wordt uitgevoerd met behulp van de Azure Privé-DNS-infrastructuur van de klant.

Als u de levenscyclus van de DNS-records automatisch wilt beheren voor de VM's die zijn geïmplementeerd in de virtuele spoke-netwerken, schakelt u automatisch registreren in. Wanneer deze optie is ingeschakeld, is het maximum aantal privé-DNS-zones slechts één. Als dit is uitgeschakeld, is het maximumaantal 1000.

On-premises en Azure VMware Solution-servers kunnen worden geconfigureerd met voorwaardelijke doorstuurservers om VM's in Azure voor de Azure Privé-DNS-zone op te lossen.

Identiteitsoverwegingen

Voor identiteitsdoeleinden is de beste methode om ten minste één domeincontroller op de hub te implementeren. Gebruik twee gedeelde servicesubnetten op zone-gedistribueerde wijze of een beschikbaarheidsset voor virtuele machines. Zie Azure Architecture Center voor meer informatie over het uitbreiden van uw on-premises Active Directory-domein (AD) naar Azure.

Implementeer bovendien een andere domeincontroller aan de zijde van Azure VMware Solution om te fungeren als identiteit en DNS-bron in de vSphere-omgeving.

Integreer AD-domein als aanbevolen best practice met Microsoft Entra ID.