Netwerkconnectiviteit voor Kubernetes met Azure Arc

Kubernetes met Arc ondersteunt volledig verbonden en semi-verbonden modi voor het onboarden en beheren van Kubernetes-clusters met het besturingsvlak van Azure Arc. Kubernetes-agents met Azure Arc communiceren met Azure Arc-eindpunten om verschillende soorten metagegevensgegevens uit te wisselen met behulp van pull- en pushmethoden van Kubernetes-clusters.

In dit document worden de netwerkarchitectuur, ontwerpoverwegingen en ontwerpaanbevelingen uitgelegd waarmee u connectiviteit met het Azure-besturingsvlak kunt inschakelen, zodat u Kubernetes-clusters met Arc kunt beheren en gebruiken die worden uitgevoerd in on-premises en andere cloudomgevingen.

Architectuur

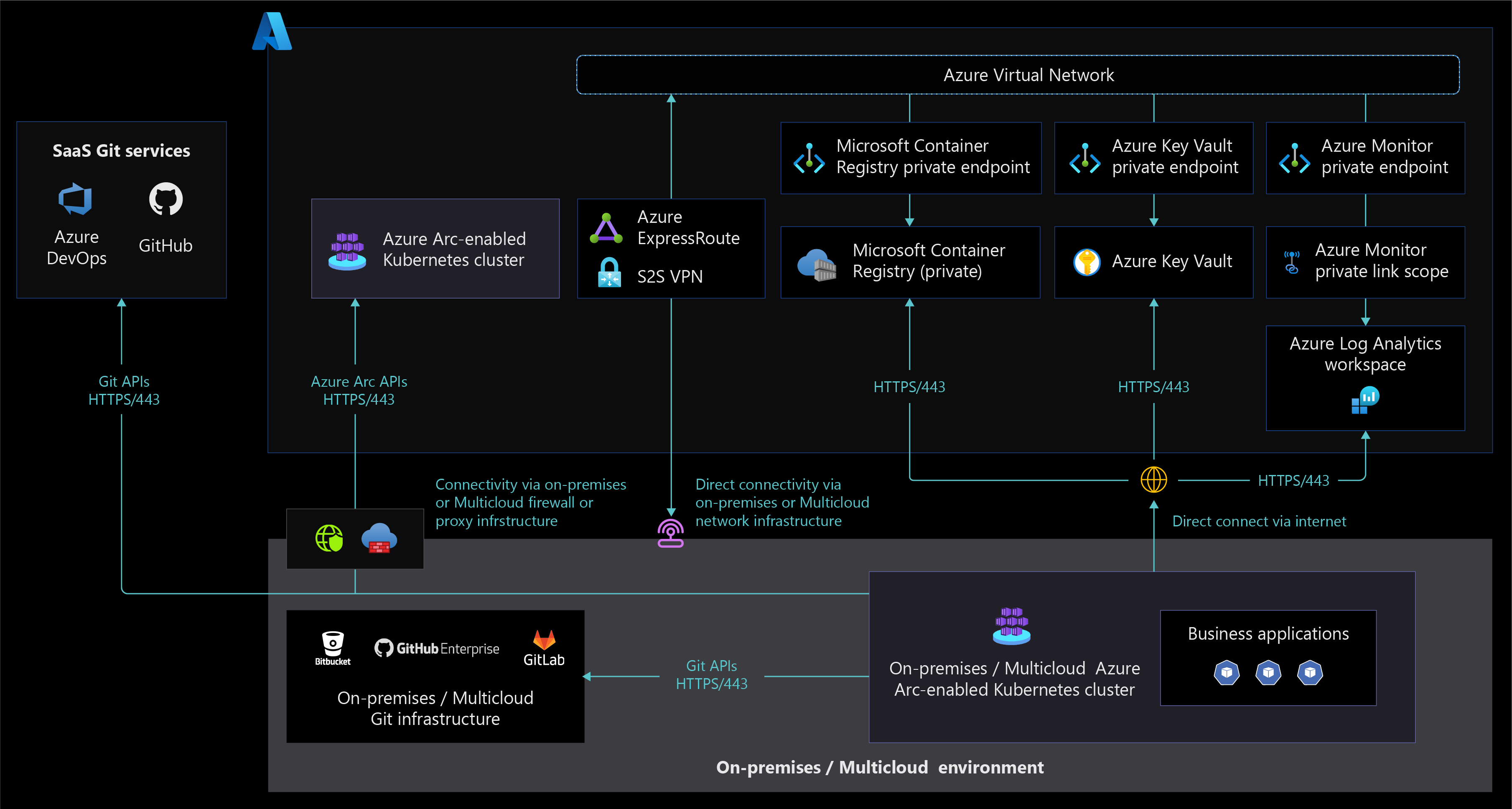

In het volgende diagram wordt een Kubernetes-netwerkarchitectuur met Azure Arc weergegeven die volledig verbonden en semi-verbonden netwerkconnectiviteitsmodi ondersteunt.

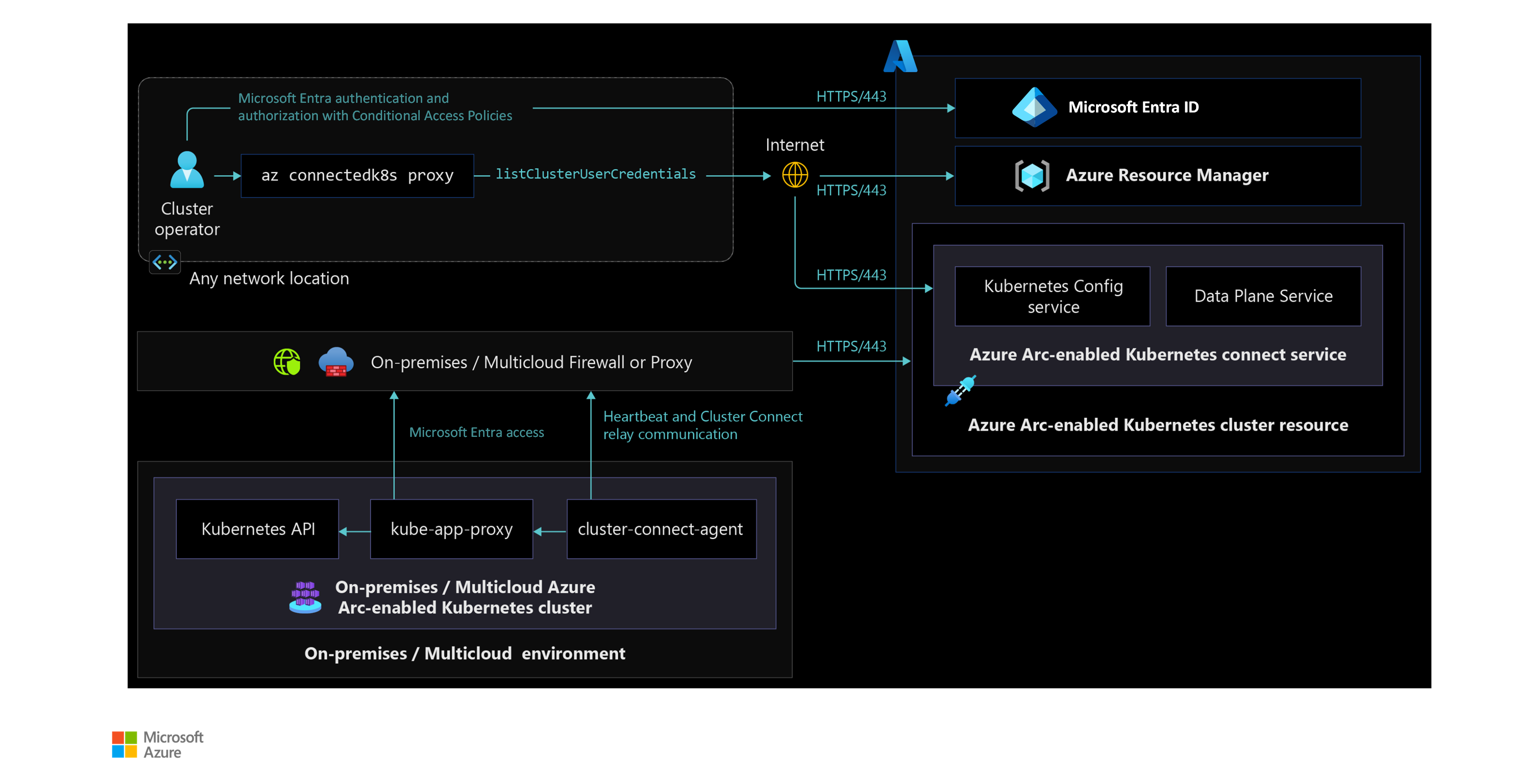

In het volgende diagram ziet u een netwerkarchitectuur die clustertoegang toestaat vanaf elke netwerklocatie met behulp van de functie Kubernetes-clusterverbinding met Azure Arc .

Overwegingen bij het ontwerpen

- Bekijk het ontwerpgebied voor netwerktopologie en connectiviteit van de Azure-landingszones om het effect van Kubernetes met Azure Arc op uw connectiviteitsmodel te beoordelen.

- Bekijk de netwerkvereisten voor Kubernetes met Azure Arc om te begrijpen hoe clusters communiceren met Azure vanuit een on-premises netwerk of andere cloudproviders.

- Overweeg een afweging tussen de beveiligings- en nalevingsvereisten van uw organisatie en de voordelen van Kubernetes met Azure Arc die uw organisatie biedt. Kies tussen de volledig verbonden modus en semi-verbonden modus voor uw implementatie.

- Bepaal of u openbare of privé-eindpunten wilt gebruiken bij het maken van verbinding met Azure Log Analytics-werkruimten via ExpressRoute of VPN in plaats van een internetverbinding.

- Bepaal of u openbare of privé-eindpunten wilt gebruiken bij het maken van verbinding met Azure Key Vaults via ExpressRoute of VPN in plaats van een internetverbinding.

- Kies uw netwerkconnectiviteitsopties voor Kubernetes-clusterbeheer met Azure Arc, omdat Kubernetes-clusters met Azure Arc clusterbeheer vanuit elk netwerk ondersteunen. Zie Identiteits- en toegangsbeheer voor ontwerpoverwegingen en aanbevelingen bij het kiezen van netwerkonafhankelijk clusterbeheer.

- Overweeg om een Kubernetes-cluster met Azure Arc veilig te beheren via de clusterverbindingsfunctie om overal toegang te krijgen. Hierdoor wordt het openen van binnenkomende netwerkpoorten geëlimineerd en is alleen uitgaande communicatie met Azure Arc-services in Azure toegestaan.

- Wanneer u on-premises of multicloudfirewalls of proxyservers gebruikt voor TLS-inspectie van uw uitgaande verkeer en netwerkinbraakdetectie en -preventiesysteem (IDPS), moet u beslissen of u Kubernetes-eindpunten met Azure Arc wilt uitsluiten, omdat sommige servercertificaten niet worden vertrouwd door deze firewalls of proxyservers.

Ontwerpaanbeveling

- Met behulp van de volledig verbonden modus voor onboarded Kubernetes-clusters blijft u up-to-date met de nieuwste productreleases, beveiligingsupdates, beleidsregels en geïnstalleerde extensies voor het overbrengen van Azure-cloudservices naar on-premises of omgevingen met meerdere clouds.

- Zorg ervoor dat u voldoet aan de Kubernetes-netwerkvereisten met Azure Arc op basis van het gekozen connectiviteitsmodel.

- Geef Azure Private Link toegang tot Azure-resources zoals Key Vault, opslagaccounts, Microsoft Container Registry en Log Analytics vanuit Kubernetes-clusters die worden uitgevoerd in on-premises of andere cloudomgevingen via Azure Express Route- of VPN-verbindingen.

- Configureer een DNS-doorstuurserver om de openbare DNS-zone van de Azure-service om te zetten in Azure.

- Voor Verkeer van Kubernetes-agents met Azure Arc dat via uw firewalls of proxyservers gaat, maakt u een bron en een aantal doelobjectgroepen en/of -tags om regels voor uitgaand internetverkeer te vereenvoudigen en andere URL-acceptatielijsten voor Azure Arc-extensies te ondersteunen.

- Gebruik Azure Monitor om de connectiviteitsstatus van Kubernetes-clusters met Azure Arc bij te houden en waarschuwingen te genereren die beheerders waarschuwen wanneer de connectiviteitsstatussen veranderen. Overweeg het gebruik van Azure Resource Graph-query's in combinatie met Azure Monitor.

- Wanneer u de modus voor semi-verbonden netwerkconnectiviteit gebruikt, verbindt u uw cluster ten minste één keer per 30 dagen met Azure Arc om factureringsgegevens te exporteren, en ten minste eenmaal per 90 dagen om beheerde identiteitscertificaten te vernieuwen en Kubernetes-resources en -agents met Azure Arc bij te werken.

Volgende stappen

Zie de volgende artikelen voor meer informatie over uw hybride cloud- en multicloudtraject:

- Bekijk de vereisten voor Kubernetes met Azure Arc.

- Bekijk gevalideerde Kubernetes-distributies voor Kubernetes met Azure Arc.

- Raadpleeg Hybride en multicloudomgevingen beheren.

- Meer informatie over het verbinden van een bestaand Kubernetes-cluster met Azure Arc.

- Meer informatie over Kubernetes-connectiviteitsmodi met Azure Arc.

- Meer informatie over gegevens die worden uitgewisseld tussen Kubernetes-clusters met Azure Arc en Azure.

- Meer informatie over het op schaal toepassen van configuraties met behulp van Azure Policy.

- Bekijk Azure Resource Graph voorbeeldquery's voor Kubernetes met Azure Arc.

- Inzicht in Open Service Mesh met Azure Arc voor het beveiligen van Kubernetes-clustercommunicatie met Azure Arc en het kritieke ontwerpgebied voor services waarneembaarheid .

- Meer informatie over toegang tot Kubernetes-clusters met Azure Arc vanaf elke locatie met Behulp van Cluster Connect.

- Ervaar geautomatiseerde Kubernetes-scenario's met Azure Arc met Azure Arc Jumpstart.

- Meer informatie over Azure Arc via het Azure Arc-leertraject.

- Zie Veelgestelde vragen - Azure Arc ingeschakeld voor antwoorden op de meest voorkomende vragen.