Aanbevolen instellingen voor netwerkisolatie

Volg de onderstaande stappen om openbare toegang tot QnA Maker-resources te beperken. Beveilig een Azure AI-servicesresource tegen openbare toegang door het virtuele netwerk te configureren.

Notitie

De QnA Maker-service wordt op 31 maart 2025 buiten gebruik gesteld. Een nieuwere versie van de vraag- en antwoordmogelijkheid is nu beschikbaar als onderdeel van Azure AI Language. Zie vraagantwoording voor vragen in de Language Service voor het beantwoorden van vragen. Vanaf 1 oktober 2022 kunt u geen nieuwe QnA Maker-resources maken. Raadpleeg de migratiehandleiding voor informatie over het migreren van bestaande QnA Maker-knowledge bases om vragen te beantwoorden.

Toegang tot App Service beperken (QnA Runtime)

U kunt de ServiceTag CognitiveServicesMangement gebruiken om binnenkomende toegang tot de netwerkbeveiligingsgroep App Service of ASE (App Service Environment) in gebonden regels te beperken. Bekijk meer informatie over servicetags in het artikel servicetags voor virtuele netwerken.

Reguliere App Service

- Open Cloud Shell (PowerShell) vanuit Azure Portal.

- Voer de volgende opdracht uit in het PowerShell-venster onderaan de pagina:

Add-AzWebAppAccessRestrictionRule -ResourceGroupName "<resource group name>" -WebAppName "<app service name>" -Name "Cognitive Services Tag" -Priority 100 -Action Allow -ServiceTag "CognitiveServicesManagement"

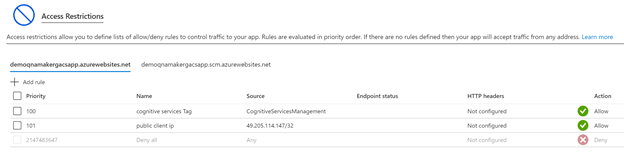

Controleer of de toegevoegde toegangsregel aanwezig is in de sectie Toegangsbeperkingen op het tabblad Netwerken :

Als u toegang wilt krijgen tot het deelvenster Test in de https://qnamaker.ai portal, voegt u het openbare IP-adres toe van de computer waar u toegang wilt krijgen tot de portal. Selecteer Regel toevoegen op de pagina Toegangsbeperkingen en sta toegang tot het IP-adres van de client toe.

Uitgaande toegang vanuit App Service

De QnA Maker App Service vereist uitgaande toegang tot het onderstaande eindpunt. Zorg ervoor dat deze is toegevoegd aan de acceptatielijst als er beperkingen zijn voor het uitgaande verkeer.

App Service-omgeving configureren voor het hosten van QnA Maker App Service

De App Service Environment (ASE) kan worden gebruikt om het QnA Maker App Service-exemplaar te hosten. Volg de onderstaande stappen:

Maak een nieuwe Azure AI Search-resource.

Maak een externe ASE met App Service.

- Volg deze QuickStart voor App Service voor instructies. Dit proces kan tot 1-2 uur duren.

- Ten slotte hebt u een App Service-eindpunt dat lijkt op:

https://<app service name>.<ASE name>.p.azurewebsite.net. - Voorbeeld:

https:// mywebsite.myase.p.azurewebsite.net

Voeg de volgende App Service-configuraties toe:

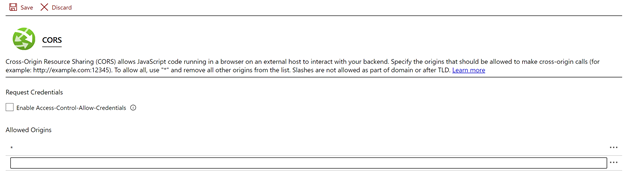

Naam Weergegeven als PrimaryEndpointKey <app service name>-PrimaryEndpointKeyAzureSearchName <Azure AI Search Resource Name from step #1>AzureSearch Beheer Sleutel <Azure AI Search Resource admin Key from step #1>QNAMAKER_EXTENSION_VERSION latestDefaultAnswer no answer foundVoeg CORS-origin '*' toe aan de App Service om toegang tot het testvenster van de portal toe te https://qnamaker.ai staan. CORS bevindt zich onder de API-header in het deelvenster App Service.

Maak een QnA Maker Azure AI-services-exemplaar (Microsoft.CognitiveServices/accounts) met behulp van Azure Resource Manager. Het QnA Maker-eindpunt moet worden ingesteld op het App Service-eindpunt dat hierboven is gemaakt (

https:// mywebsite.myase.p.azurewebsite.net). Hier volgt een voorbeeld van een Azure Resource Manager-sjabloon die u voor referentie kunt gebruiken.

Verwante vragen

Kan QnA Maker worden geïmplementeerd in een interne ASE?

De belangrijkste reden voor het gebruik van een externe ASE is dat de back-end van de QnAMaker-service (creatie-API's) via internet de App Service kan bereiken. U kunt deze echter nog steeds beveiligen door binnenkomende toegangsbeperking toe te voegen om alleen verbindingen toe te staan van adressen die zijn gekoppeld aan de CognitiveServicesManagement servicetag.

Als u nog steeds een interne ASE wilt gebruiken, moet u die specifieke QnA Maker-app beschikbaar maken in de ASE op een openbaar domein via het DNS TLS/SSL-certificaat van de app-gateway. Zie dit artikel over de enterprise-implementatie van App Services voor meer informatie.

Toegang tot Cognitive Search-resource beperken

Het Cognitive Search-exemplaar kan worden geïsoleerd via een privé-eindpunt nadat de QnA Maker-resources zijn gemaakt. Gebruik de volgende stappen om de toegang te vergrendelen:

Maak een nieuw virtueel netwerk (VNet) of gebruik een bestaand VNet van ASE (App Service Environment).

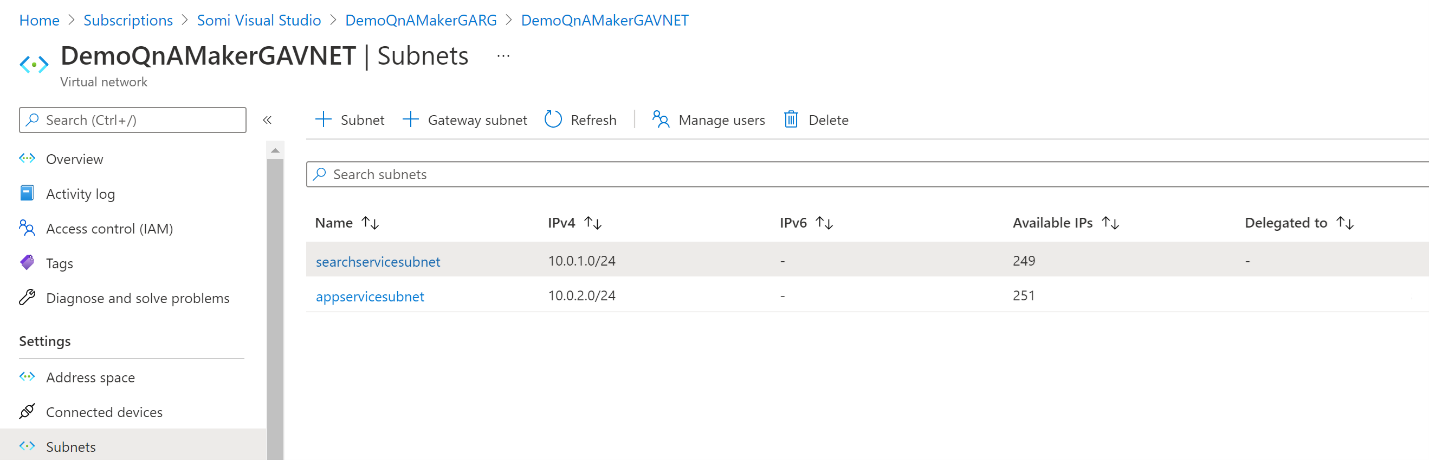

Open de VNet-resource en maak vervolgens op het tabblad Subnetten twee subnetten. Een voor de App Service (appservicesubnet) en een ander subnet (searchservicesubnet) voor de Cognitive Search-resource zonder delegatie.

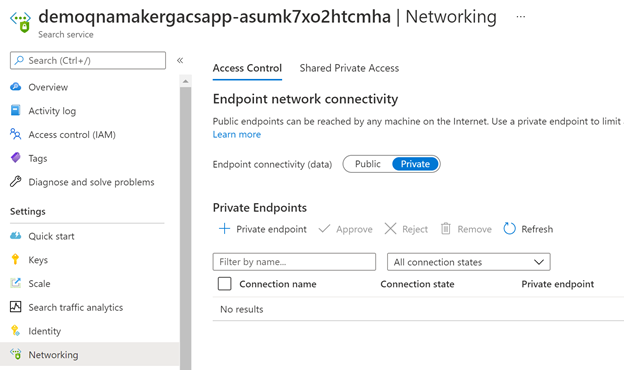

Schakel op het tabblad Netwerken in de Cognitive Search-service instantie de eindpuntconnectiviteitsgegevens van openbaar naar privé over. Deze bewerking is een langlopend proces en kan tot 30 minuten duren.

Zodra de zoekresource is overgeschakeld naar privé, selecteert u Privé-eindpunt toevoegen.

- Tabblad Basisinformatie: zorg ervoor dat u uw eindpunt maakt in dezelfde regio als de zoekresource.

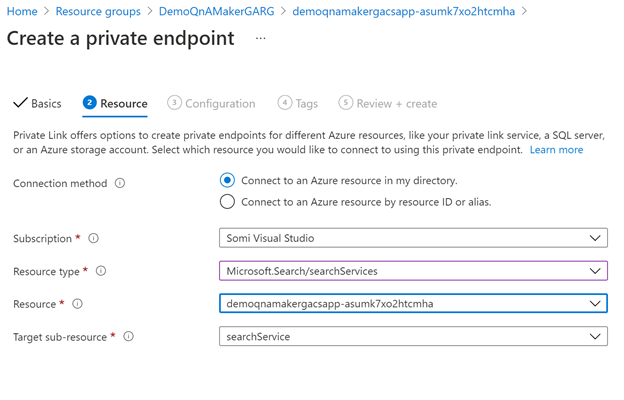

- Tabblad Resource: selecteer de vereiste zoekresource van het type

Microsoft.Search/searchServices.

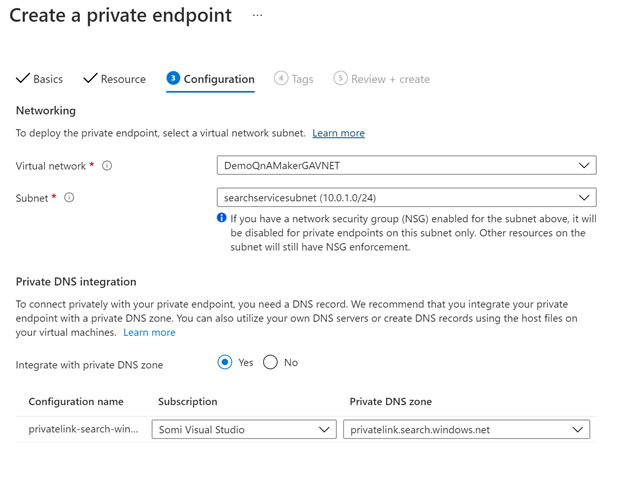

- Tabblad Configuratie: gebruik het VNet, het subnet (searchservicesubnet) dat u in stap 2 hebt gemaakt. Daarna selecteert Privé-DNS integratie het bijbehorende abonnement en maakt u een nieuwe privé-DNS-zone met de naam privatelink.search.windows.net.

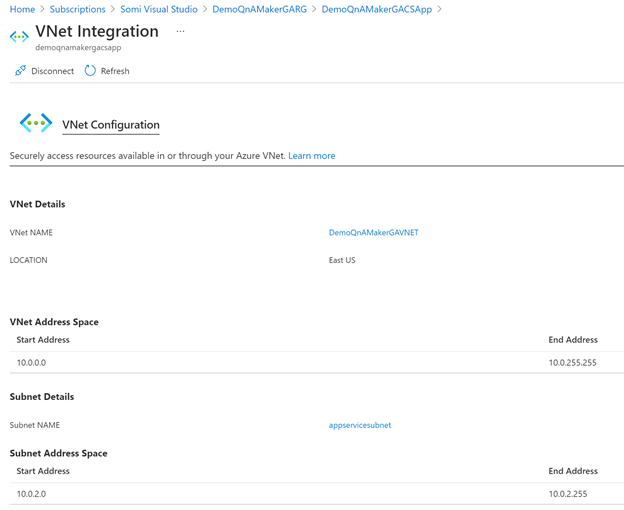

Schakel VNET-integratie in voor de reguliere App Service. U kunt deze stap voor ASE overslaan, omdat deze al toegang heeft tot het VNET.

- Ga naar de sectie App Service-netwerken en open VNet-integratie.

- Maak een koppeling naar het toegewezen App Service-VNet, subnet (appservicevnet) dat u in stap 2 hebt gemaakt.

Privé-eindpunten maken voor de Azure Search-resource.

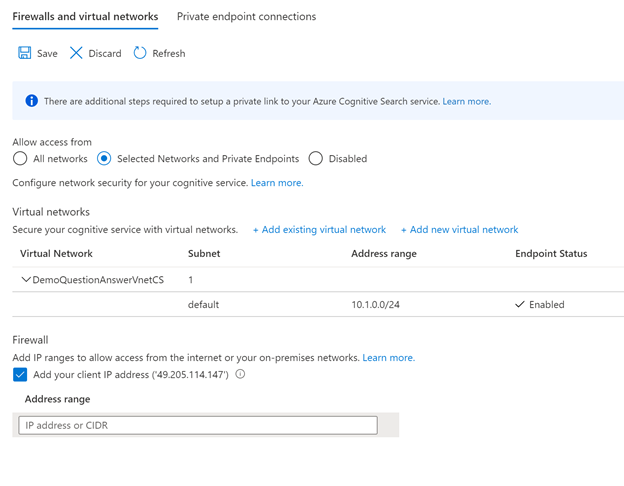

Volg de onderstaande stappen om openbare toegang tot QnA Maker-resources te beperken. Beveilig een Azure AI-servicesresource tegen openbare toegang door het virtuele netwerk te configureren.

Nadat u de toegang tot de Azure AI-serviceresource op basis van VNet hebt beperkt, bladert u door knowledgebases in de https://qnamaker.ai portal vanuit uw on-premises netwerk of uw lokale browser.

Toegang verlenen tot een on-premises netwerk.

Ververleent toegang tot uw lokale browser/computer.

Voeg het openbare IP-adres van de machine toe onder de sectie Firewall van het tabblad Netwerken .

portal.azure.comStandaard wordt het openbare IP-adres van de huidige browser weergegeven (selecteer deze vermelding) en selecteert u Opslaan.