Virtuele Azure AI Services-netwerken configureren

Azure AI-services bieden een gelaagd beveiligingsmodel. Met dit model kunt u uw Azure AI-servicesaccounts beveiligen voor een specifieke subset van netwerken. Wanneer netwerkregels zijn geconfigureerd, hebben alleen toepassingen die gegevens aanvragen via de opgegeven set netwerken toegang tot het account. U kunt de toegang tot uw resources beperken met aanvraagfiltering, waardoor aanvragen die alleen afkomstig zijn van opgegeven IP-adressen, IP-bereiken of uit een lijst met subnetten in virtuele Azure-netwerken zijn toegestaan.

Voor een toepassing die toegang heeft tot een Azure AI-servicesresource wanneer netwerkregels van kracht zijn, is autorisatie vereist. Autorisatie wordt ondersteund met Referenties voor Microsoft Entra-id's of met een geldige API-sleutel.

Belangrijk

Als u firewallregels inschakelt voor uw Azure AI-services-account, worden binnenkomende aanvragen voor gegevens standaard geblokkeerd. Als u aanvragen wilt toestaan, moet aan een van de volgende voorwaarden worden voldaan:

- De aanvraag is afkomstig van een service die in een virtueel Azure-netwerk werkt op de lijst met toegestane subnetten van het Azure AI-doelservicesaccount. De eindpuntaanvraag die afkomstig is van het virtuele netwerk moet worden ingesteld als het aangepaste subdomein van uw Azure AI-servicesaccount.

- De aanvraag is afkomstig uit een lijst met toegestane IP-adressen.

Aanvragen die worden geblokkeerd, zijn die van andere Azure-services, van Azure Portal en van logboekregistratie- en metrische gegevensservices.

Notitie

Het wordt aanbevolen de Azure Az PowerShell-module te gebruiken om te communiceren met Azure. Zie Azure PowerShell installeren om aan de slag te gaan. Raadpleeg Azure PowerShell migreren van AzureRM naar Az om te leren hoe u naar de Azure PowerShell-module migreert.

Scenario's

Als u uw Azure AI-servicesresource wilt beveiligen, moet u eerst een regel configureren om toegang tot verkeer van alle netwerken, inclusief internetverkeer, standaard te weigeren. Configureer vervolgens regels die toegang verlenen tot verkeer van specifieke virtuele netwerken. Met deze configuratie kunt u een veilige netwerkgrens bouwen voor uw toepassingen. U kunt ook regels configureren om toegang te verlenen tot verkeer van bepaalde ip-adresbereiken voor openbaar internet en verbindingen van specifieke internet- of on-premises clients in te schakelen.

Netwerkregels worden afgedwongen op alle netwerkprotocollen voor Azure AI-services, waaronder REST en WebSocket. Als u toegang wilt krijgen tot gegevens met behulp van hulpprogramma's zoals de Azure-testconsoles, moeten expliciete netwerkregels worden geconfigureerd. U kunt netwerkregels toepassen op bestaande Azure AI-servicesbronnen of wanneer u nieuwe Azure AI-services-resources maakt. Nadat netwerkregels zijn toegepast, worden ze afgedwongen voor alle aanvragen.

Ondersteunde regio's en serviceaanbiedingen

Virtuele netwerken worden ondersteund in regio's waar Azure AI-services beschikbaar zijn. Azure AI-services ondersteunen servicetags voor de configuratie van netwerkregels. De hier vermelde services zijn opgenomen in de CognitiveServicesManagement servicetag.

- Anomaliedetectie

- Azure OpenAI

- Content Moderator

- Custom Vision

- Face

- Language Understanding (LUIS)

- Personalizer

- Speech Service

- Taal

- QnA Maker

- Translator

Notitie

Als u Azure OpenAI-, LUIS-, Speech Services- of Taalservices gebruikt, kunt u met de CognitiveServicesManagement tag alleen de service gebruiken met behulp van de SDK of REST API. Als u Azure OpenAI Studio, DE LUIS-portal, Speech Studio of Language Studio vanuit een virtueel netwerk wilt openen en gebruiken, moet u de volgende tags gebruiken:

AzureActiveDirectoryAzureFrontDoor.FrontendAzureResourceManagerCognitiveServicesManagementCognitiveServicesFrontEndStorage(Alleen Speech Studio)

Zie de Documentatie van Azure AI Studio voor meer informatie over het configureren van Azure AI Studio.

Standaardregel voor netwerktoegang wijzigen

Azure AI-services-resources accepteren standaard verbindingen van clients in elk netwerk. Als u de toegang wilt beperken tot bepaalde netwerken, moet u eerst de standaardactie wijzigen.

Waarschuwing

Als u wijzigingen aanbrengt in netwerkregels, kan dit van invloed zijn op de mogelijkheid van uw toepassingen om verbinding te maken met Azure AI-services. Als u de standaardnetwerkregel instelt om te weigeren , worden alle toegang tot de gegevens geblokkeerd, tenzij er ook specifieke netwerkregels worden toegepast die toegang verlenen .

Voordat u de standaardregel wijzigt om toegang te weigeren, moet u ervoor zorgen dat u toegang verleent aan alle toegestane netwerken met behulp van netwerkregels. Als u een vermelding voor de IP-adressen voor uw on-premises netwerk toestaat, moet u alle mogelijke uitgaande openbare IP-adressen uit uw on-premises netwerk toevoegen.

Standaardregels voor netwerktoegang beheren

U kunt standaardregels voor netwerktoegang voor Azure AI-services beheren via Azure Portal, PowerShell of De Azure CLI.

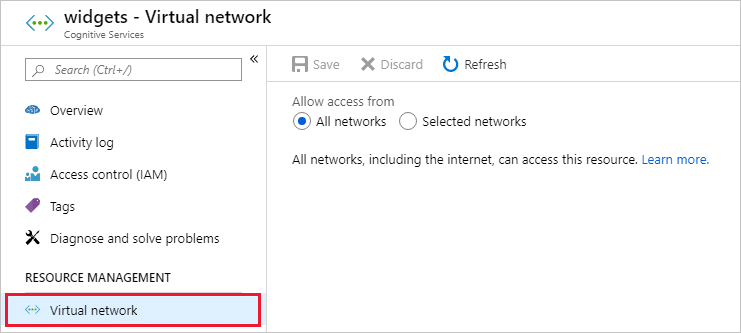

Ga naar de Azure AI-servicesresource die u wilt beveiligen.

Selecteer Resourcebeheer om het uit te vouwen en selecteer Vervolgens Netwerken.

Als u de toegang standaard wilt weigeren, selecteert u onder Firewalls en virtuele netwerken geselecteerde netwerken en privé-eindpunten.

Met deze instelling alleen, niet-begeleid door geconfigureerde virtuele netwerken of adresbereiken, wordt alle toegang effectief geweigerd. Wanneer alle toegang wordt geweigerd, zijn aanvragen die proberen de Azure AI-servicesresource te gebruiken niet toegestaan. De Azure-portal, Azure PowerShell of de Azure CLI kan nog steeds worden gebruikt om de Azure AI-servicesresource te configureren.

Selecteer Alle netwerken om verkeer van alle netwerken toe te staan.

Selecteer Opslaan om uw wijzigingen toe te passen.

Toegang verlenen vanuit een virtueel netwerk

U kunt Azure AI-services-resources configureren om alleen toegang vanuit specifieke subnetten toe te staan. De toegestane subnetten kunnen deel uitmaken van een virtueel netwerk in hetzelfde abonnement of in een ander abonnement. Het andere abonnement kan deel uitmaken van een andere Microsoft Entra-tenant. Wanneer het subnet deel uitmaakt van een ander abonnement, moet de resourceprovider Microsoft.CognitiveServices ook worden geregistreerd voor dat abonnement.

Schakel een service-eindpunt in voor Azure AI-services in het virtuele netwerk. Het service-eindpunt routeert verkeer van het virtuele netwerk via een optimaal pad naar de Azure AI-service. Zie Service-eindpunten voor virtueel netwerk voor meer informatie.

De identiteiten van het subnet en het virtuele netwerk worden ook bij elke aanvraag verzonden. Beheerders kunnen vervolgens netwerkregels configureren voor de Azure AI-servicesresource om aanvragen van specifieke subnetten in een virtueel netwerk toe te staan. Clients die toegang hebben verleend door deze netwerkregels, moeten blijven voldoen aan de autorisatievereisten van de Azure AI-servicesresource om toegang te krijgen tot de gegevens.

Elke Azure AI-servicesresource ondersteunt maximaal 100 regels voor virtuele netwerken, die kunnen worden gecombineerd met IP-netwerkregels. Zie Toegang verlenen vanaf een IP-adresbereik van internet verderop in dit artikel voor meer informatie.

Vereiste machtigingen instellen

Als u een regel voor een virtueel netwerk wilt toepassen op een Azure AI-servicesresource, hebt u de juiste machtigingen nodig om de subnetten toe te voegen. De vereiste machtiging is de standaardrol Inzender of de rol Cognitive Services-inzender. Vereiste machtigingen kunnen ook worden toegevoegd aan aangepaste roldefinities.

De Azure AI-servicesresource en de virtuele netwerken die toegang krijgen, bevinden zich mogelijk in verschillende abonnementen, waaronder abonnementen die deel uitmaken van een andere Microsoft Entra-tenant.

Notitie

Configuratie van regels die toegang verlenen tot subnetten in virtuele netwerken die deel uitmaken van een andere Microsoft Entra-tenant, worden momenteel alleen ondersteund via PowerShell, de Azure CLI en de REST API's. U kunt deze regels bekijken in Azure Portal, maar u kunt ze niet configureren.

Regels voor virtuele netwerken configureren

U kunt regels voor virtuele netwerken voor Azure AI-services beheren via Azure Portal, PowerShell of De Azure CLI.

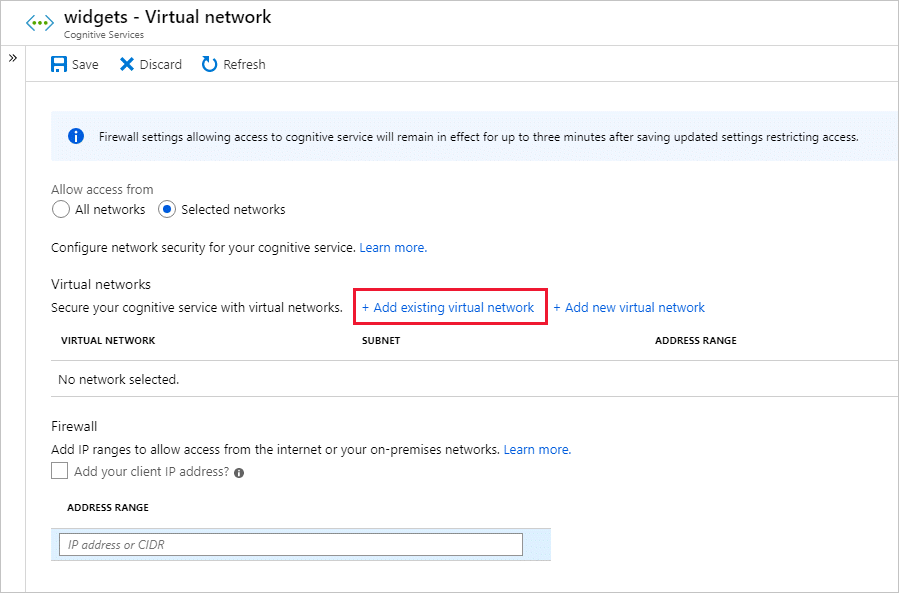

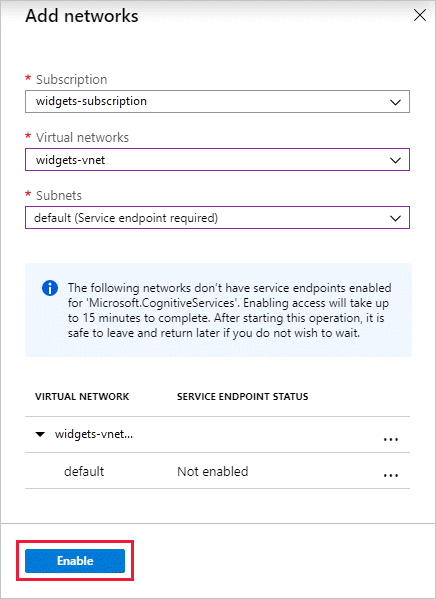

Toegang verlenen tot een virtueel netwerk met een bestaande netwerkregel:

Ga naar de Azure AI-servicesresource die u wilt beveiligen.

Selecteer Resourcebeheer om het uit te vouwen en selecteer Vervolgens Netwerken.

Bevestig dat u Geselecteerde netwerken en privé-eindpunten hebt geselecteerd.

Selecteer onder Toegang toestaan vanuit de optie Bestaand virtueel netwerk toevoegen.

Selecteer de opties voor virtuele netwerken en subnetten en selecteer vervolgens Inschakelen.

Notitie

Als een service-eindpunt voor Azure AI-services niet eerder is geconfigureerd voor het geselecteerde virtuele netwerk en subnetten, kunt u dit configureren als onderdeel van deze bewerking.

Momenteel zijn alleen virtuele netwerken die deel uitmaken van dezelfde Microsoft Entra-tenant beschikbaar voor selectie tijdens het maken van regels. Als u toegang wilt verlenen tot een subnet in een virtueel netwerk dat deel uitmaakt van een andere tenant, gebruikt u PowerShell, de Azure CLI of de REST API's.

Selecteer Opslaan om uw wijzigingen toe te passen.

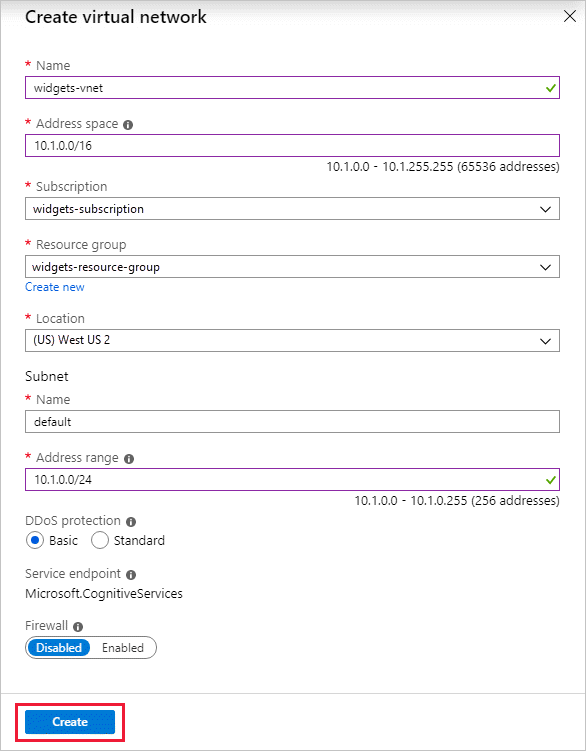

Ga als volgt te werk om een nieuw virtueel netwerk te maken en toegang te verlenen:

Selecteer Op dezelfde pagina als de vorige procedure de optie Nieuw virtueel netwerk toevoegen.

Geef de informatie op die nodig is om het nieuwe virtuele netwerk te maken en selecteer vervolgens Maken.

Selecteer Opslaan om uw wijzigingen toe te passen.

Een regel voor een virtueel netwerk of subnet verwijderen:

Belangrijk

Zorg ervoor dat u de standaardregel instelt op weigeren of dat netwerkregels geen effect hebben.

Toegang verlenen vanuit een IP-bereik

U kunt Resources van Azure AI-services configureren om toegang toe te staan vanuit specifieke IP-adresbereiken voor openbaar internet. Deze configuratie verleent toegang tot specifieke services en on-premises netwerken, waardoor algemeen internetverkeer effectief wordt geblokkeerd.

U kunt de toegestane internetadresbereiken opgeven met behulp van DE CIDR-indeling (RFC 4632) in de vorm 192.168.0.0/16 of als afzonderlijke IP-adressen, zoals 192.168.0.1.

Tip

Kleine adresbereiken die gebruikmaken /31 van of /32 voorvoegselgrootten worden niet ondersteund. Configureer deze bereiken met behulp van afzonderlijke IP-adresregels.

IP-netwerkregels zijn alleen toegestaan voor openbare internet-IP-adressen . IP-adresbereiken die zijn gereserveerd voor privénetwerken, zijn niet toegestaan in IP-regels. Privénetwerken bevatten adressen die beginnen met 10.*, 172.16.* - 172.31.*en .192.168.* Zie Private Address Space (RFC 1918) voor meer informatie.

Momenteel worden alleen IPv4-adressen ondersteund. Elke Azure AI-servicesresource ondersteunt maximaal 100 IP-netwerkregels, die kunnen worden gecombineerd met regels voor virtuele netwerken.

Toegang configureren vanuit on-premises netwerken

Als u toegang wilt verlenen vanuit uw on-premises netwerken aan uw Azure AI-servicesresource met een IP-netwerkregel, identificeert u de internetgerichte IP-adressen die door uw netwerk worden gebruikt. Neem contact op met de netwerkbeheerder voor hulp.

Als u Azure ExpressRoute on-premises gebruikt voor Microsoft-peering, moet u de NAT IP-adressen identificeren. Zie Wat is Azure ExpressRoute voor meer informatie.

Voor Microsoft-peering worden de NAT IP-adressen die worden gebruikt door de klant verstrekt of geleverd door de serviceprovider. Voor toegang tot uw serviceresources moet u deze openbare IP-adressen toestaan in de instelling voor IP-firewall voor de resource.

IP-netwerkregels beheren

U kunt IP-netwerkregels voor Azure AI-services-resources beheren via Azure Portal, PowerShell of de Azure CLI.

Ga naar de Azure AI-servicesresource die u wilt beveiligen.

Selecteer Resourcebeheer om het uit te vouwen en selecteer Vervolgens Netwerken.

Bevestig dat u Geselecteerde netwerken en privé-eindpunten hebt geselecteerd.

Zoek onder Firewalls en virtuele netwerken de optie Adresbereik . Als u toegang wilt verlenen tot een INTERNET-IP-bereik, voert u het IP-adres of adresbereik in (in CIDR-indeling). Alleen geldige openbare IP-adressen (niet-gereserveerde) adressen worden geaccepteerd.

Als u een IP-netwerkregel wilt verwijderen, selecteert u het prullenbakpictogram naast het adresbereik.

Selecteer Opslaan om uw wijzigingen toe te passen.

Belangrijk

Zorg ervoor dat u de standaardregel instelt op weigeren of dat netwerkregels geen effect hebben.

Privé-eindpunten gebruiken

U kunt privé-eindpunten voor uw Azure AI-services-resources gebruiken om clients in een virtueel netwerk veilig toegang te geven tot gegevens via Azure Private Link. Het privé-eindpunt maakt gebruik van een IP-adres uit de adresruimte van het virtuele netwerk voor uw Azure AI-servicesresource. Netwerkverkeer tussen de clients in het virtuele netwerk en de resource doorkruist het virtuele netwerk en een privékoppeling op het Microsoft Azure-backbonenetwerk, waardoor blootstelling van het openbare internet wordt geëlimineerd.

Met privé-eindpunten voor Azure AI-services kunt u het volgende doen:

- Beveilig uw Azure AI-servicesresource door de firewall te configureren om alle verbindingen op het openbare eindpunt voor de Azure AI-service te blokkeren.

- Verhoog de beveiliging voor het virtuele netwerk door exfiltratie van gegevens uit het virtuele netwerk te blokkeren.

- Maak veilig verbinding met Azure AI-servicesresources vanuit on-premises netwerken die verbinding maken met het virtuele netwerk met behulp van Azure VPN Gateway of ExpressRoutes met privépeering.

Inzicht in privé-eindpunten

Een privé-eindpunt is een speciale netwerkinterface voor een Azure-resource in uw virtuele netwerk. Het maken van een privé-eindpunt voor uw Azure AI-servicesresource biedt beveiligde connectiviteit tussen clients in uw virtuele netwerk en uw resource. Aan het privé-eindpunt wordt een IP-adres toegewezen uit het IP-adresbereik van uw virtuele netwerk. De verbinding tussen het privé-eindpunt en de Azure AI-service maakt gebruik van een beveiligde privékoppeling.

Toepassingen in het virtuele netwerk kunnen naadloos verbinding maken met de service via het privé-eindpunt. Verbindingen gebruiken dezelfde verbindingsreeks s en autorisatiemechanismen die ze anders zouden gebruiken. De uitzondering is Speech Services, waarvoor een afzonderlijk eindpunt is vereist. Zie Privé-eindpunten met de Speech Services in dit artikel voor meer informatie. Privé-eindpunten kunnen worden gebruikt met alle protocollen die worden ondersteund door de Azure AI-servicesresource, inclusief REST.

Privé-eindpunten kunnen worden gemaakt in subnetten die gebruikmaken van service-eindpunten. Clients in een subnet kunnen verbinding maken met één Azure AI-servicesresource met behulp van een privé-eindpunt, terwijl ze service-eindpunten gebruiken om toegang te krijgen tot anderen. Zie Service-eindpunten voor virtueel netwerk voor meer informatie.

Wanneer u een privé-eindpunt maakt voor een Azure AI-servicesresource in uw virtuele netwerk, stuurt Azure een toestemmingsaanvraag voor goedkeuring naar de resource-eigenaar van de Azure AI-services. Als de gebruiker die het maken van het privé-eindpunt aanvraagt, ook eigenaar van de resource is, wordt deze toestemmingsaanvraag automatisch goedgekeurd.

Resource-eigenaren van Azure AI-services kunnen toestemmingsaanvragen en de privé-eindpunten beheren via het tabblad Privé-eindpuntverbinding voor de Azure AI-servicesresource in Azure Portal.

Privé-eindpunten opgeven

Wanneer u een privé-eindpunt maakt, geeft u de Azure AI-servicesresource op waarmee het verbinding maakt. Zie voor meer informatie over het maken van een privé-eindpunt:

- Een privé-eindpunt maken met behulp van Azure Portal

- Een privé-eindpunt maken met behulp van Azure PowerShell

- Een privé-eindpunt maken met behulp van de Azure CLI

Verbinding maken met privé-eindpunten

Notitie

Azure OpenAI Service maakt gebruik van een andere privé-DNS-zone en een openbare DNS-zone doorstuurserver dan andere Azure AI-services. Zie de dns-zoneconfiguratie van Azure-services voor de juiste zone- en doorstuurservernamen.

Clients in een virtueel netwerk dat het privé-eindpunt gebruikt, gebruiken dezelfde verbindingsreeks voor de Azure AI-servicesresource als clients die verbinding maken met het openbare eindpunt. De uitzondering is de Speech-service, waarvoor een afzonderlijk eindpunt is vereist. Zie Privé-eindpunten gebruiken met de Speech-service in dit artikel voor meer informatie. DNS-omzetting stuurt de verbindingen van het virtuele netwerk automatisch naar de Azure AI-servicesresource via een privékoppeling.

Standaard maakt Azure een privé-DNS-zone die is gekoppeld aan het virtuele netwerk met de benodigde updates voor de privé-eindpunten. Als u uw eigen DNS-server gebruikt, moet u mogelijk meer wijzigingen aanbrengen in uw DNS-configuratie. Zie DNS-wijzigingen toepassen voor privé-eindpunten in dit artikel voor updates die mogelijk vereist zijn voor privé-eindpunten.

Privé-eindpunten gebruiken met de Speech-service

Zie Speech-service gebruiken via een privé-eindpunt.

DNS-wijzigingen toepassen voor privé-eindpunten

Wanneer u een privé-eindpunt maakt, wordt de DNS-resourcerecord CNAME voor de Azure AI-services-resource bijgewerkt naar een alias in een subdomein met het voorvoegsel privatelink. Standaard maakt Azure ook een privé-DNS-zone die overeenkomt met het privatelink subdomein, met de DNS A-bronrecords voor de privé-eindpunten. Zie Wat is Azure Privé-DNS voor meer informatie.

Wanneer u de eindpunt-URL van buiten het virtuele netwerk met het privé-eindpunt oplost, wordt deze omgezet in het openbare eindpunt van de Azure AI-servicesresource. Wanneer het wordt omgezet vanuit het virtuele netwerk dat als host fungeert voor het privé-eindpunt, wordt de eindpunt-URL omgezet in het IP-adres van het privé-eindpunt.

Met deze benadering hebt u toegang tot de Azure AI-servicesresource met behulp van dezelfde verbindingsreeks voor clients in het virtuele netwerk die als host fungeert voor de privé-eindpunten en clients buiten het virtuele netwerk.

Als u een aangepaste DNS-server in uw netwerk gebruikt, moeten clients de FQDN (Fully Qualified Domain Name) voor het Azure AI Services-resource-eindpunt kunnen omzetten in het IP-adres van het privé-eindpunt. Configureer uw DNS-server om uw private link-subdomein te delegeren naar de privé-DNS-zone voor het virtuele netwerk.

Tip

Wanneer u een aangepaste of on-premises DNS-server gebruikt, moet u uw DNS-server configureren om de resourcenaam van de Azure AI-services in het privatelink subdomein om te zetten in het IP-adres van het privé-eindpunt. Delegeer het privatelink subdomein naar de privé-DNS-zone van het virtuele netwerk. U kunt ook de DNS-zone op uw DNS-server configureren en de DNS A-records toevoegen.

Zie de volgende bronnen voor meer informatie over het configureren van uw eigen DNS-server ter ondersteuning van privé-eindpunten:

Toegang verlenen tot vertrouwde Azure-services voor Azure OpenAI

U kunt een subset van vertrouwde Azure-services toegang verlenen tot Azure OpenAI, terwijl u netwerkregels voor andere apps onderhoudt. Deze vertrouwde services gebruiken vervolgens een beheerde identiteit om uw Azure OpenAI-service te verifiëren. De volgende tabel bevat de services die toegang hebben tot Azure OpenAI als de beheerde identiteit van deze services de juiste roltoewijzing heeft.

| Service | Naam van resourceprovider |

|---|---|

| Azure AI Services | Microsoft.CognitiveServices |

| Azure Machine Learning | Microsoft.MachineLearningServices |

| Azure AI Search | Microsoft.Search |

U kunt netwerktoegang verlenen tot vertrouwde Azure-services door een uitzondering voor netwerkregels te maken met behulp van de REST API of Azure Portal:

Met gebruik van de Azure CLI

accessToken=$(az account get-access-token --resource https://management.azure.com --query "accessToken" --output tsv)

rid="/subscriptions/<your subscription id>/resourceGroups/<your resource group>/providers/Microsoft.CognitiveServices/accounts/<your Azure AI resource name>"

curl -i -X PATCH https://management.azure.com$rid?api-version=2023-10-01-preview \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $accessToken" \

-d \

'

{

"properties":

{

"networkAcls": {

"bypass": "AzureServices"

}

}

}

'

Als u de uitzondering wilt intrekken, stelt u deze in networkAcls.bypass op None.

Controleren of de vertrouwde service is ingeschakeld vanuit Azure Portal,

De JSON-weergave gebruiken op de overzichtspagina van de Azure OpenAI-resource

Kies uw nieuwste API-versie onder API-versies. Alleen de nieuwste API-versie wordt ondersteund.

2023-10-01-preview

Met gebruik van Azure Portal

Navigeer naar uw Azure OpenAI-resource en selecteer Netwerken in het navigatiemenu.

Selecteer onder Uitzonderingen Azure-services toestaan in de lijst met vertrouwde services voor toegang tot dit Cognitive Services-account.

Tip

U kunt de optie Uitzonderingen weergeven door geselecteerde netwerken en privé-eindpunten te selecteren of uitgeschakeld onder Toegang toestaan vanuit.

Prijzen

Zie prijzen van Azure Private Link voor meer informatie over prijzen.

Volgende stappen

- De verschillende Azure AI-services verkennen

- Meer informatie over service-eindpunten voor virtual network