Aanbevolen procedures voor identiteiten

In dit artikel vindt u een advies over hoe u identiteit het beste kunt configureren in Azure Databricks. Het bevat een handleiding voor het migreren naar identiteitsfederatie, waarmee u al uw gebruikers, groepen en service-principals in het Azure Databricks-account kunt beheren.

Zie Azure Databricks-identiteiten voor een overzicht van het Azure Databricks-identiteitsmodel.

Zie Persoonlijke toegangstokenmachtigingen beheren voor informatie over het veilig openen van Azure Databricks-API's.

Gebruikers, service-principals en groepen configureren

Er zijn drie typen Azure Databricks-identiteit:

- Gebruikers: Gebruikersidentiteiten die worden herkend door Azure Databricks en vertegenwoordigd door e-mailadressen.

- Service-principals: Identiteiten voor gebruik met taken, geautomatiseerde hulpprogramma's en systemen zoals scripts, apps en CI/CD-platforms.

- Groepen: Groepen vereenvoudigen identiteitsbeheer, waardoor het eenvoudiger is om toegang toe te wijzen aan werkruimten, gegevens en andere beveiligbare objecten.

Databricks raadt aan om service-principals te maken om productietaken uit te voeren of productiegegevens te wijzigen. Als alle processen die reageren op productiegegevens worden uitgevoerd met behulp van service-principals, hebben interactieve gebruikers geen schrijf-, verwijder- of wijzigingsbevoegdheden in productie nodig. Dit elimineert het risico dat een gebruiker per ongeluk productiegegevens overschrijft.

Het is raadzaam om toegang toe te wijzen aan werkruimten en toegangsbeheerbeleid in Unity Catalog aan groepen, in plaats van aan gebruikers afzonderlijk. Alle Azure Databricks-identiteiten kunnen worden toegewezen als leden van groepen en leden nemen machtigingen over die zijn toegewezen aan hun groep.

Hier volgen de beheerdersrollen waarmee Azure Databricks-identiteiten kunnen worden beheerd:

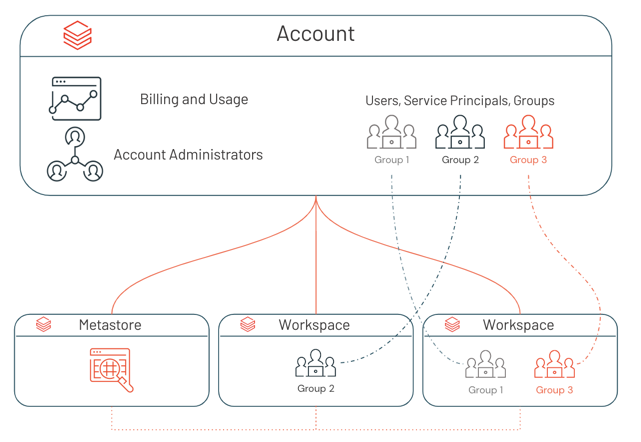

- Accountbeheerders kunnen gebruikers, service-principals en groepen toevoegen aan het account en ze beheerdersrollen toewijzen. Ze kunnen gebruikers toegang geven tot werkruimten, zolang deze werkruimten identiteitsfederatie gebruiken.

- Werkruimtebeheerders kunnen gebruikers, service-principals toevoegen aan het Azure Databricks-account. Ze kunnen ook groepen toevoegen aan het Azure Databricks-account als hun werkruimten zijn ingeschakeld voor identiteitsfederatie. Werkruimtebeheerders kunnen gebruikers, service-principals en groepen toegang verlenen tot hun werkruimten.

- Groepsbeheerders kunnen groepslidmaatschap beheren. Ze kunnen ook andere gebruikers de rol groepsbeheerder toewijzen.

- Service-principalmanagers kunnen rollen voor een service-principal beheren.

Databricks raadt aan dat er een beperkt aantal accountbeheerders per account en werkruimtebeheerders in elke werkruimte is.

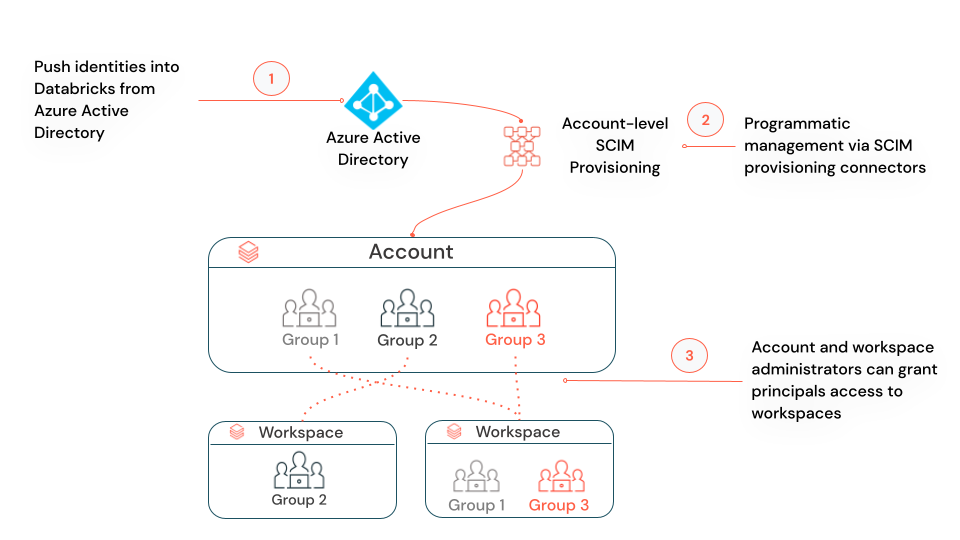

Gebruikers en groepen van Microsoft Entra-id synchroniseren met uw Azure Databricks-account

Databricks raadt u aan scim-inrichting te gebruiken om gebruikers en groepen automatisch van Microsoft Entra ID te synchroniseren met uw Azure Databricks-account. SCIM stroomlijnt de onboarding van een nieuwe werknemer of een nieuw team met behulp van Microsoft Entra ID om gebruikers en groepen te maken in Azure Databricks en hen het juiste toegangsniveau te geven. Wanneer een gebruiker uw organisatie verlaat of geen toegang meer nodig heeft tot Azure Databricks, kunnen beheerders de gebruiker beëindigen in Microsoft Entra-id en wordt het account van die gebruiker ook verwijderd uit Azure Databricks. Dit zorgt voor een consistent offboardingproces en voorkomt dat onbevoegde gebruikers toegang hebben tot gevoelige gegevens.

U moet alle gebruikers en groepen in Microsoft Entra ID synchroniseren met de accountconsole in plaats van afzonderlijke werkruimten. Op deze manier hoeft u slechts één SCIM-inrichtingstoepassing te configureren om alle identiteiten consistent te houden in alle werkruimten in het account. Zie Alle Microsoft Entra ID-gebruikers toegang geven tot Azure Databricks.

Belangrijk

Als u al SCIM-connectors hebt die identiteiten rechtstreeks met uw werkruimten synchroniseren, moet u deze SCIM-connectors uitschakelen wanneer de SCIM-connector op accountniveau is ingeschakeld. Zie Upgrade naar identiteitsfederatie.

Als u minder dan 10.000 gebruikers in uw id-provider hebt, raadt Databricks aan om een groep toe te wijzen in uw id-provider die alle gebruikers bevat voor de SCIM-toepassing op accountniveau. Specifieke gebruikers, groepen en service-principals kunnen vervolgens vanuit het account worden toegewezen aan specifieke werkruimten in Azure Databricks met behulp van identiteitsfederatie.

Identiteitsfederatie inschakelen

Met identiteitsfederatie kunt u gebruikers, service-principals en groepen configureren in de accountconsole en deze identiteiten vervolgens toewijzen aan specifieke werkruimten. Dit vereenvoudigt het beheer en gegevensbeheer van Azure Databricks.

Belangrijk

Databricks begon op 9 november 2023 automatisch nieuwe werkruimten in te schakelen voor identiteitsfederatie en Unity Catalog, met een implementatie die geleidelijk verloopt tussen accounts. Als uw werkruimte standaard is ingeschakeld voor identiteitsfederatie, kan deze niet worden uitgeschakeld. Zie Automatische activering van Unity Catalog voor meer informatie.

Met identiteitsfederatie configureert u Azure Databricks-gebruikers, service-principals en groepen eenmaal in de accountconsole, in plaats van de configuratie afzonderlijk in elke werkruimte te herhalen. Dit vermindert de wrijving bij het onboarden van een nieuw team naar Azure Databricks en stelt u in staat om één SCIM-inrichtingstoepassing te onderhouden met Microsoft Entra-id voor het Azure Databricks-account, in plaats van een afzonderlijke SCIM-inrichtingstoepassing voor elke werkruimte. Zodra gebruikers, service-principals en groepen aan het account zijn toegevoegd, kunt u ze machtigingen toewijzen voor werkruimten. U kunt alleen identiteiten op accountniveau toewijzen aan werkruimten die zijn ingeschakeld voor identiteitsfederatie.

Zie Hoe kunnen beheerders identiteitsfederatie inschakelen voor een werkruimte om een werkruimte in te schakelen. Wanneer de toewijzing is voltooid, wordt identiteitsfederatie gemarkeerd als Ingeschakeld op het tabblad Configuratie van de werkruimte in de accountconsole.

Identiteitsfederatie is ingeschakeld op werkruimteniveau en u kunt een combinatie hebben van federatieve en niet-identiteitsfederatiewerkruimten. Voor werkruimten die niet zijn ingeschakeld voor identiteitsfederatie, beheren werkruimtebeheerders hun werkruimtegebruikers, service-principals en groepen volledig binnen het bereik van de werkruimte (het verouderde model). Ze kunnen de accountconsole of API's op accountniveau niet gebruiken om gebruikers van het account toe te wijzen aan deze werkruimten, maar ze kunnen een van de interfaces op werkruimteniveau gebruiken. Wanneer een nieuwe gebruiker of service-principal wordt toegevoegd aan een werkruimte met behulp van interfaces op werkruimteniveau, wordt die gebruiker of service-principal gesynchroniseerd met het accountniveau. Hierdoor kunt u één consistente set gebruikers en service-principals in uw account hebben.

Wanneer een groep echter wordt toegevoegd aan een niet-identiteitsfedereerde werkruimte met behulp van interfaces op werkruimteniveau, is die groep een lokale werkruimtegroep en wordt deze niet toegevoegd aan het account. U moet proberen accountgroepen te gebruiken in plaats van werkruimte-lokale groepen. Werkruimte-lokale groepen kunnen geen toegangsbeheerbeleid in Unity Catalog of machtigingen voor andere werkruimten krijgen.

Upgrade uitvoeren naar identiteitsfederatie

Als u identiteitsfederatie inschakelt voor een bestaande werkruimte, gaat u als volgt te werk:

SCIM-inrichting op werkruimteniveau migreren naar het accountniveau

Als u een SCIM-inrichting op werkruimteniveau hebt ingesteld voor uw werkruimte, moet u SCIM-inrichting op accountniveau instellen en de SCIM-inrichting op werkruimteniveau uitschakelen. SCIM op werkruimteniveau blijft werkruimte-lokale groepen maken en bijwerken. Databricks raadt aan om accountgroepen te gebruiken in plaats van werkruimte-lokale groepen om te profiteren van gecentraliseerde werkruimtetoewijzing en gegevenstoegangsbeheer met behulp van Unity Catalog. SCIM op werkruimteniveau herkent ook geen accountgroepen die zijn toegewezen aan uw gefedereerde werkruimte en SCIM API-aanroepen op werkruimteniveau mislukken als ze accountgroepen omvatten. Zie SCIM-inrichting op werkruimteniveau migreren naar het accountniveau voor meer informatie over het uitschakelen van SCIM op werkruimteniveau.

Werkruimte-lokale groepen converteren naar accountgroepen

Databricks raadt u aan uw bestaande werkruimte-lokale groepen te converteren naar accountgroepen. Zie Werkruimte-lokale groepen migreren naar accountgroepen voor instructies.

Werkruimtemachtigingen voor groepen toewijzen

Nu identiteitsfederatie is ingeschakeld voor uw werkruimte, kunt u de gebruikers, service-principals en groepen toewijzen in uw accountmachtigingen voor die werkruimte. Databricks raadt u aan om groepsmachtigingen toe te wijzen aan werkruimten in plaats van werkruimtemachtigingen afzonderlijk toe te wijzen aan gebruikers. Alle Azure Databricks-identiteiten kunnen worden toegewezen als leden van groepen en leden nemen machtigingen over die zijn toegewezen aan hun groep.

Meer informatie

- Gebruikers, service-principals en groepen beheren, meer informatie over het Azure Databricks-identiteitsmodel.

- Synchroniseer gebruikers en groepen van Microsoft Entra ID en ga aan de slag met SCIM-inrichting.

- Aanbevolen procedures voor Unity Catalog leert u hoe u Unity Catalog het beste kunt configureren.