Onderdelen van Microsoft Defender for Containers configureren

Microsoft Defender for Containers is de cloudeigen oplossing voor het beveiligen van uw containers.

Defender voor Containers beveiligt uw clusters, ongeacht of ze worden uitgevoerd in:

Azure Kubernetes Service (AKS): de beheerde service van Microsoft voor het ontwikkelen, implementeren en beheren van toepassingen in containers.

Amazon Elastic Kubernetes Service (EKS) in een verbonden AWS-account (Amazon Web Services): de beheerde service van Amazon voor het uitvoeren van Kubernetes op AWS zonder dat u uw eigen Kubernetes-besturingsvlak of -knooppunten hoeft te installeren, te gebruiken en te onderhouden.

Google Kubernetes Engine (GKE) in een verbonden GCP-project (Google Cloud Platform): de beheerde omgeving van Google voor het implementeren, beheren en schalen van toepassingen met behulp van GCP-infrastructuur.

Andere Kubernetes-distributies (met behulp van Kubernetes met Azure Arc) - CNCF-gecertificeerde Kubernetes-clusters (Cloud Native Computing Foundation) die on-premises of op IaaS worden gehost. Zie de sectie On-premises/IaaS (Arc) van ondersteunde functies per omgeving voor meer informatie.

Meer informatie over dit plan vindt u in Overzicht van Microsoft Defender for Containers.

U kunt eerst leren hoe u uw containers verbindt en beveiligt in deze artikelen:

- Uw Azure-containers beveiligen met Defender for Containers

- Uw on-premises Kubernetes-clusters beveiligen met Defender for Containers

- Uw AwS-accounts (Amazon Web Service) beveiligen met Defender for Containers

- Uw GCP-projectcontainers (Google Cloud Platform) beveiligen met Defender for Containers

U kunt ook meer informatie vinden door deze video's te bekijken vanuit de Defender voor Cloud in de videoserie Veld:

- Microsoft Defender for Containers in een omgeving met meerdere clouds

- Containers beveiligen in GCP met Defender for Containers

Notitie

Ondersteuning van Defender for Containers voor Kubernetes-clusters met Arc is een preview-functie. De preview-functie is beschikbaar op selfservice, opt-in basis.

Previews worden geleverd 'zoals is' en 'als beschikbaar' en worden uitgesloten van de serviceovereenkomsten en beperkte garantie.

Zie de beschikbaarheid van de functie Defender for Containers voor meer informatie over de ondersteunde besturingssystemen, beschikbaarheid van functies, uitgaande proxy en meer.

Vereisten voor netwerkfirewall

Controleer of de volgende eindpunten zijn geconfigureerd voor uitgaande toegang, zodat de Defender-sensor verbinding kan maken met Microsoft Defender voor Cloud om beveiligingsgegevens en -gebeurtenissen te verzenden:

Zie de vereiste FQDN-/toepassingsregels voor Microsoft Defender for Containers.

AKS-clusters hebben standaard onbeperkte toegang tot uitgaand (uitgaand) internet.

Vereisten voor netwerkfirewall

Let op

In dit artikel wordt verwezen naar CentOS, een Linux-distributie die de status End Of Life (EOL) nadert. Overweeg uw gebruik en planning dienovereenkomstig. Zie de Richtlijnen voor het einde van de levensduur van CentOS voor meer informatie.

Controleer of de volgende eindpunten zijn geconfigureerd voor uitgaande toegang, zodat de Defender-sensor verbinding kan maken met Microsoft Defender voor Cloud om beveiligingsgegevens en -gebeurtenissen te verzenden:

Voor openbare cloudimplementaties:

| Azure-domein | Azure Government-domein | Microsoft Azure beheerd door 21Vianet-domein | Poort |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

De volgende domeinen zijn alleen nodig als u een relevant besturingssysteem gebruikt. Als er bijvoorbeeld EKS-clusters worden uitgevoerd in AWS, hoeft u alleen het Amazon Linux 2 (Eks): Domain: "amazonlinux.*.amazonaws.com/2/extras/*" domein toe te passen.

| Domain | Poort | Hostbesturingssystemen |

|---|---|---|

| amazonlinux.*.amazonaws.com/2/extras/* | 443 | Amazon Linux 2 |

| yum-standaardopslagplaatsen | - | RHEL / Centos |

| apt-standaardopslagplaatsen | - | Debian |

U moet ook de kubernetes-netwerkvereisten met Azure Arc valideren.

Het plan inschakelen

Ga als volgende te werk om het plan in te schakelen:

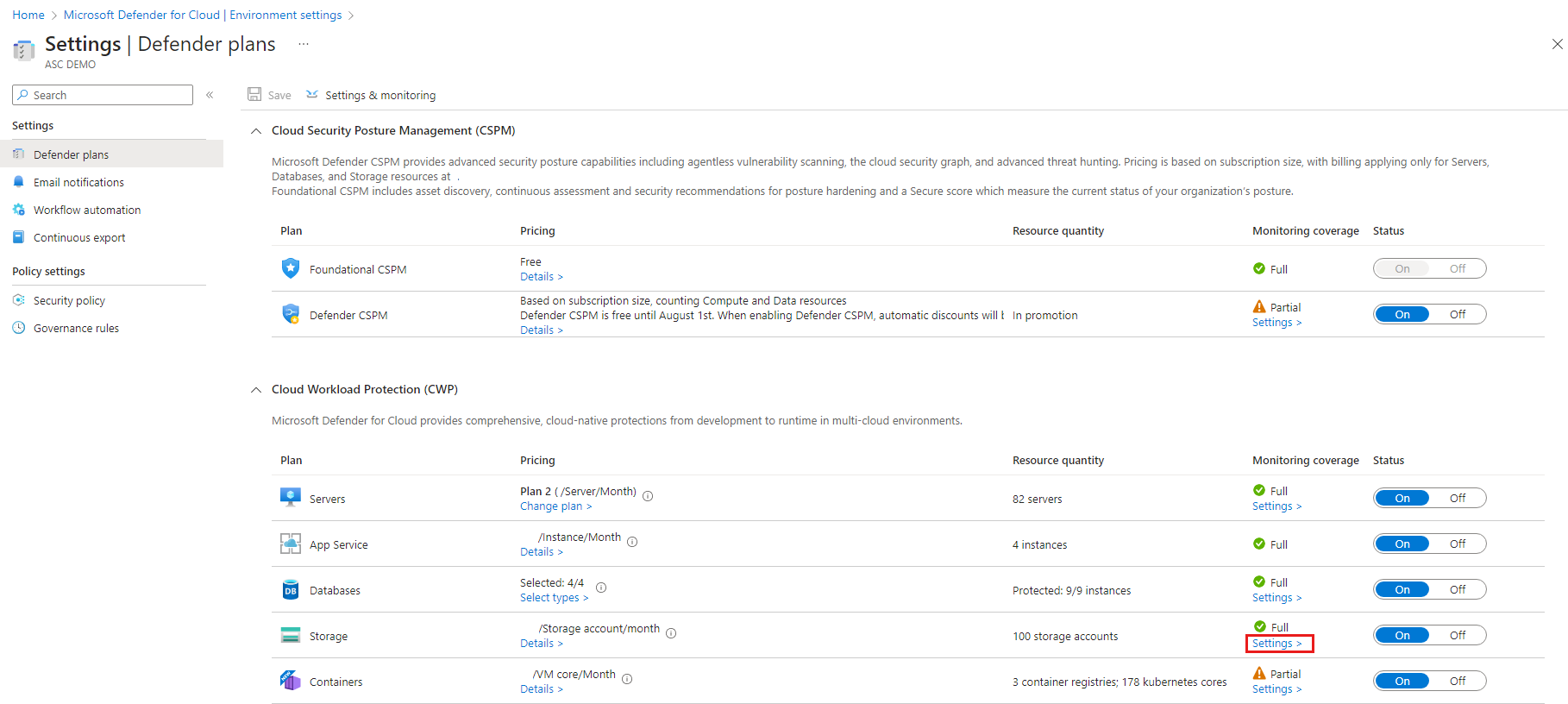

Open in het menu van Defender voor Cloud de Instellingen pagina en selecteer het relevante abonnement.

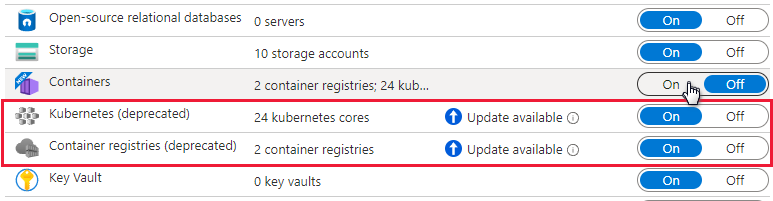

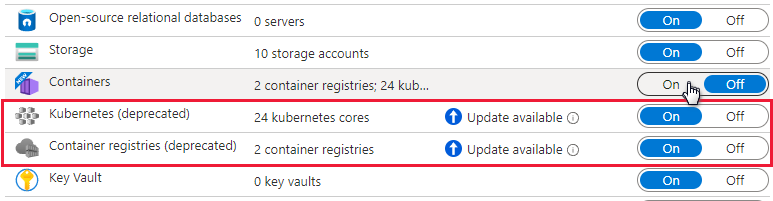

Selecteer Defender for Containers op de pagina Defender-abonnementen en selecteer Instellingen.

Tip

Als defender voor Kubernetes en/of Defender voor containerregisters al is ingeschakeld voor het abonnement, wordt er een updatemelding weergegeven. Anders is de enige optie Defender for Containers.

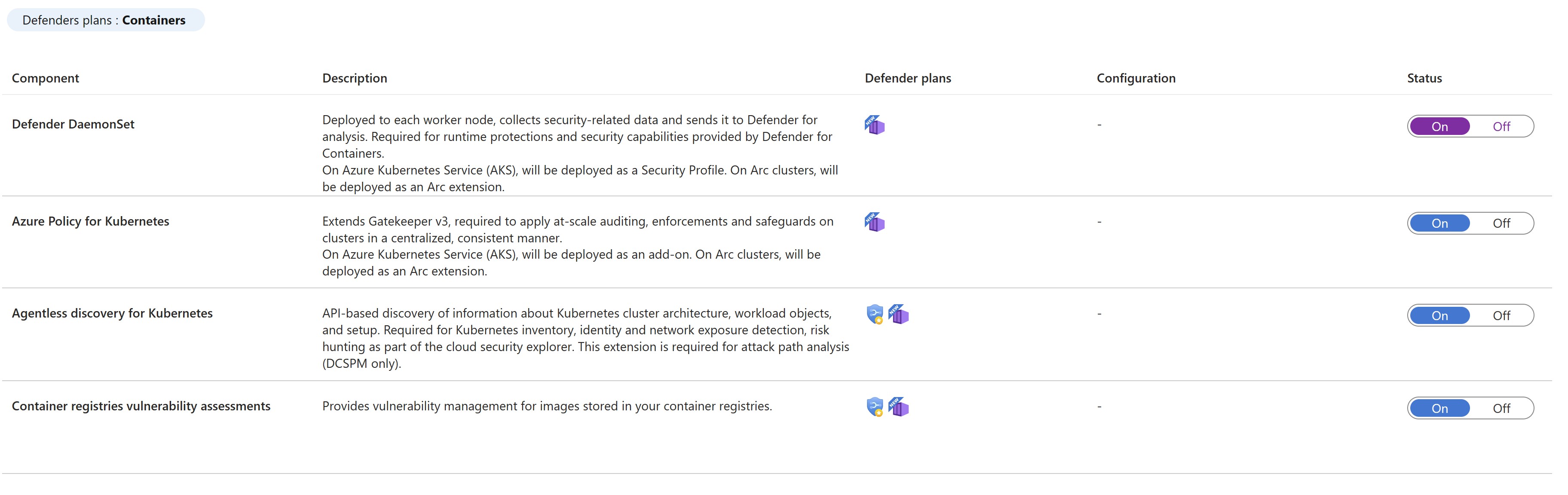

Schakel het relevante onderdeel in om het in te schakelen.

Notitie

- Defenders for Containers-klanten die zich vóór augustus 2023 hebben aangemeld en waarvoor geen detectie zonder agent voor Kubernetes is ingeschakeld als onderdeel van Defender CSPM wanneer ze het plan hebben ingeschakeld, moeten de detectie zonder agent handmatig inschakelen voor de Kubernetes-extensie binnen het Defender for Containers-plan.

- Wanneer u Defender for Containers uitschakelt, worden de onderdelen uitgeschakeld en worden ze niet geïmplementeerd in andere containers, maar worden ze niet verwijderd uit containers waarop ze al zijn geïnstalleerd.

Methode voor inschakelen per mogelijkheid

Wanneer u het plan inschakelt via Azure Portal, wordt Microsoft Defender for Containers standaard geconfigureerd om automatisch alle mogelijkheden in te schakelen en alle vereiste onderdelen te installeren om de beveiligingen te bieden die door het plan worden geboden, inclusief de toewijzing van een standaardwerkruimte.

Als u niet alle mogelijkheden van de plannen wilt inschakelen, kunt u handmatig selecteren welke specifieke mogelijkheden u wilt inschakelen door Configuratie bewerken voor het containers-plan te selecteren. Selecteer vervolgens op de pagina Instellingen & bewaking de mogelijkheden die u wilt inschakelen. Daarnaast kunt u deze configuratie wijzigen vanaf de pagina Defender-abonnementen na de eerste configuratie van het plan.

Zie de ondersteuningsmatrix voor gedetailleerde informatie over de activeringsmethode voor elk van de mogelijkheden.

Rollen en machtigingen

Meer informatie over de rollen die worden gebruikt voor het inrichten van Defender for Containers-extensies.

Aangepaste werkruimte toewijzen voor Defender-sensor

U kunt een aangepaste werkruimte toewijzen via Azure Policy.

Handmatige implementatie van Defender-sensor of Azure Policy-agent zonder automatische inrichting met behulp van aanbevelingen

Mogelijkheden waarvoor sensorinstallatie is vereist, kunnen ook worden geïmplementeerd op een of meer Kubernetes-clusters, met behulp van de juiste aanbeveling:

| Sensor | Aanbeveling |

|---|---|

| Defender Sensor voor Kubernetes | Voor Azure Kubernetes Service-clusters moet Defender-profiel zijn ingeschakeld |

| Defender Sensor voor Kubernetes met Arc | Voor Kubernetes-clusters met Azure Arc moet de Defender-extensie zijn geïnstalleerd |

| Azure Policy-agent voor Kubernetes | Voor Azure Kubernetes Service-clusters moet de Azure Policy-invoegtoepassing voor Kubernetes zijn geïnstalleerd |

| Azure Policy-agent voor Kubernetes met Arc | Kubernetes-clusters met Azure Arc moeten de Azure Policy-extensie hebben geïnstalleerd |

Voer de volgende stappen uit om de defender-sensor te implementeren op specifieke clusters:

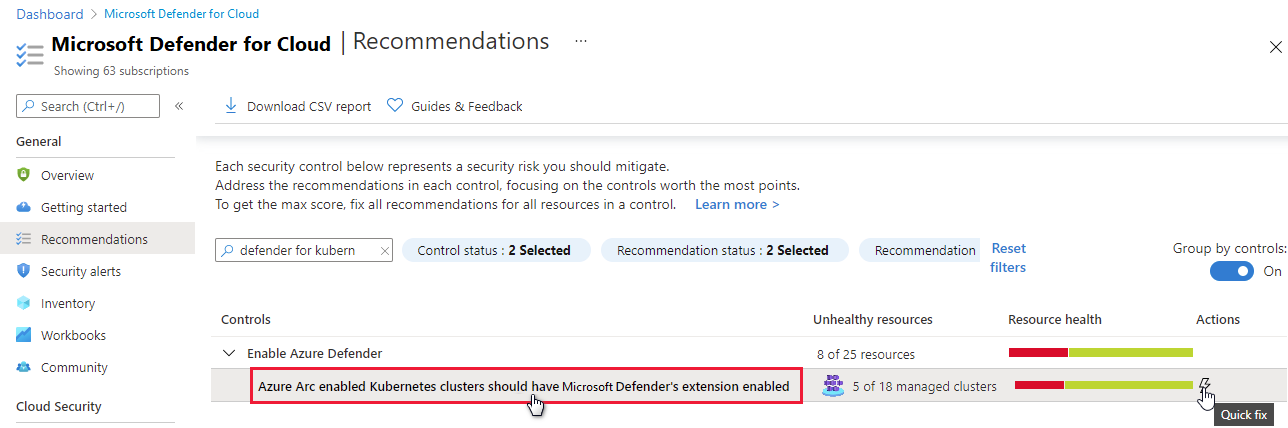

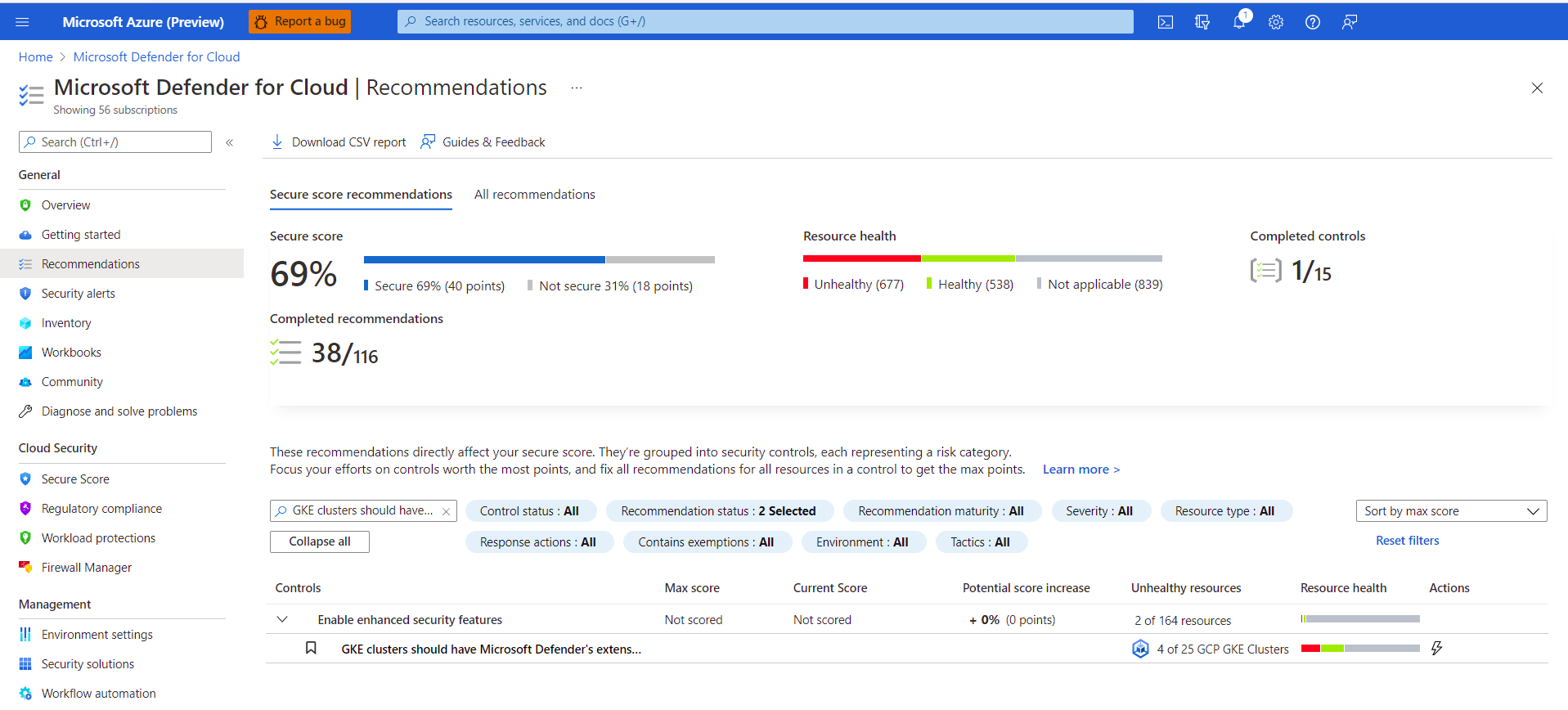

Open op de pagina met aanbevelingen van Microsoft Defender voor Cloud het verbeterde beveiligingsbeheer inschakelen of zoek rechtstreeks naar een van de bovenstaande aanbevelingen (of gebruik de bovenstaande koppelingen om de aanbeveling rechtstreeks te openen)

Bekijk alle clusters zonder sensor via het beschadigde tabblad.

Selecteer de clusters waarop u de gewenste sensor wilt implementeren en selecteer Herstellen.

Selecteer X-resources herstellen.

Defender-sensor implementeren - alle opties

U kunt het Defender for Containers-plan inschakelen en alle relevante onderdelen implementeren vanuit Azure Portal, de REST API of met een Resource Manager-sjabloon. Selecteer het relevante tabblad voor gedetailleerde stappen.

Zodra de Defender-sensor is geïmplementeerd, wordt automatisch een standaardwerkruimte toegewezen. U kunt een aangepaste werkruimte toewijzen in plaats van de standaardwerkruimte via Azure Policy.

Notitie

De Defender-sensor wordt op elk knooppunt geïmplementeerd om de runtimebeveiligingen te bieden en signalen van deze knooppunten te verzamelen met behulp van eBPF-technologie.

Gebruik de knop Fix uit de Defender voor Cloud aanbeveling

Met een gestroomlijnd, probleemloos proces kunt u de Azure Portal-pagina's gebruiken om de Defender voor Cloud automatische inrichting van alle benodigde onderdelen voor het verdedigen van uw Kubernetes-clusters op schaal mogelijk te maken.

Een aanbeveling voor toegewezen Defender voor Cloud biedt:

- Zichtbaarheid over welke van uw clusters de Defender-sensor heeft geïmplementeerd

- Knop Herstellen om deze te implementeren in die clusters zonder de sensor

Open op de pagina met aanbevelingen van Microsoft Defender voor Cloud het verbeterde beveiligingsbeheer inschakelen.

Gebruik het filter om te zoeken naar de aanbeveling met de naam Azure Kubernetes Service-clusters waarvoor Defender-profiel moet zijn ingeschakeld.

Tip

Let op het pictogram Fix in de kolom acties

Selecteer de clusters om de details te bekijken van de resources die in orde en beschadigd zijn: clusters met en zonder de sensor.

Selecteer een cluster in de lijst met beschadigde resources en selecteer Herstel om het deelvenster te openen met de bevestiging van herstel.

Selecteer X-resources herstellen.

Het plan inschakelen

Ga als volgende te werk om het plan in te schakelen:

Open in het menu van Defender voor Cloud de Instellingen pagina en selecteer het relevante abonnement.

Selecteer Defender for Containers op de pagina Defender-abonnementen en selecteer Instellingen.

Tip

Als defender voor Kubernetes of Defender voor containerregisters al is ingeschakeld voor het abonnement, wordt er een updatemelding weergegeven. Anders is de enige optie Defender for Containers.

Schakel het relevante onderdeel in om het in te schakelen.

Notitie

Wanneer u Defender for Containers uitschakelt, worden de onderdelen uitgeschakeld en worden ze niet geïmplementeerd in andere containers, maar worden ze niet verwijderd uit containers waarop ze al zijn geïnstalleerd.

Wanneer u het plan inschakelt via Azure Portal, wordt Microsoft Defender for Containers standaard geconfigureerd om automatisch vereiste onderdelen te installeren om de beveiligingen te bieden die worden aangeboden door een plan, inclusief de toewijzing van een standaardwerkruimte.

Als u de automatische installatie van onderdelen tijdens het onboardingproces wilt uitschakelen, selecteert u Configuratie bewerken voor het Containers-plan . De geavanceerde opties worden weergegeven en u kunt automatische installatie voor elk onderdeel uitschakelen.

Daarnaast kunt u deze configuratie wijzigen op de pagina Defender-abonnementen.

Notitie

Als u ervoor kiest om het plan op elk gewenst moment uit te schakelen nadat u het hebt ingeschakeld via de portal, zoals hierboven wordt weergegeven, moet u de onderdelen van Defender for Containers die op uw clusters zijn geïmplementeerd, handmatig verwijderen.

U kunt een aangepaste werkruimte toewijzen via Azure Policy.

Als u de automatische installatie van een onderdeel uitschakelt, kunt u het onderdeel eenvoudig implementeren in een of meer clusters met behulp van de juiste aanbeveling:

- Beleidsinvoegtoepassing voor Kubernetes - Azure Kubernetes Service-clusters moeten de Azure Policy-invoegtoepassing voor Kubernetes hebben geïnstalleerd

- Azure Kubernetes Service-profiel - Azure Kubernetes Service-clusters moeten Defender-profiel hebben ingeschakeld

- Kubernetes-extensie met Azure Arc - Kubernetes-clusters met Azure Arc moeten de Defender-extensie hebben geïnstalleerd

- Kubernetes Policy-extensie met Azure Arc - Kubernetes-clusters met Azure Arc moeten de Azure Policy-extensie hebben geïnstalleerd

Meer informatie over de rollen die worden gebruikt voor het inrichten van Defender for Containers-extensies.

Vereisten

Voordat u de sensor implementeert, moet u het volgende doen:

- Verbinding maken het Kubernetes-cluster naar Azure Arc

- Voltooi de vereisten die worden vermeld in de algemene documentatie voor clusterextensies.

De Defender-sensor implementeren

U kunt de Defender-sensor implementeren met behulp van een reeks methoden. Selecteer het relevante tabblad voor gedetailleerde stappen.

Gebruik de knop Fix uit de Defender voor Cloud aanbeveling

Een aanbeveling voor toegewezen Defender voor Cloud biedt:

- Zichtbaarheid over welke van uw clusters de Defender-sensor heeft geïmplementeerd

- Knop Herstellen om deze te implementeren in die clusters zonder de sensor

Open op de pagina met aanbevelingen van Microsoft Defender voor Cloud het verbeterde beveiligingsbeheer inschakelen.

Gebruik het filter om te zoeken naar de aanbeveling met de naam Kubernetes-clusters met Azure Arc Defender voor Cloud extensie moet zijn geïnstalleerd.

Tip

Let op het pictogram Fix in de kolom acties

Selecteer de sensor om de details te bekijken van de resources die in orde en beschadigd zijn: clusters met en zonder de sensor.

Selecteer een cluster in de lijst met beschadigde resources en selecteer Herstel om het deelvenster te openen met de herstelopties.

Selecteer de relevante Log Analytics-werkruimte en selecteer X-resource herstellen.

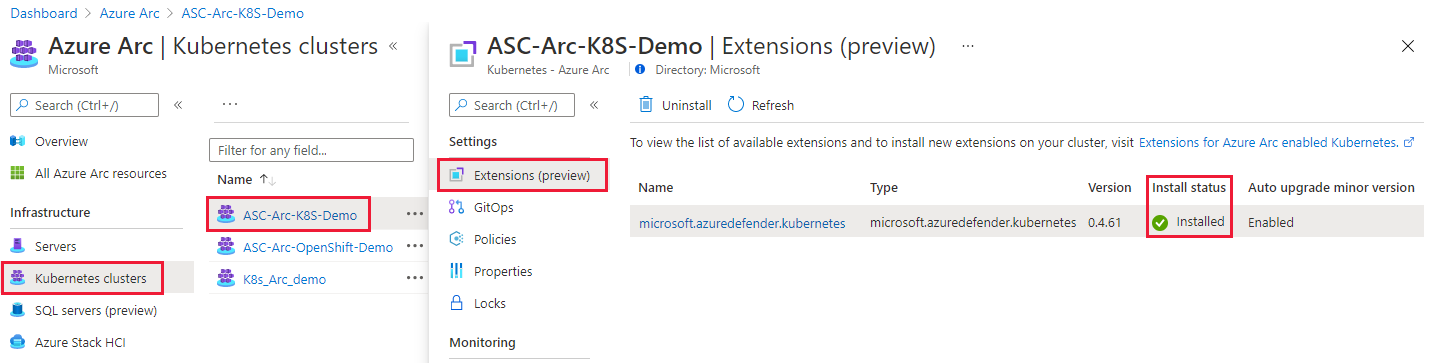

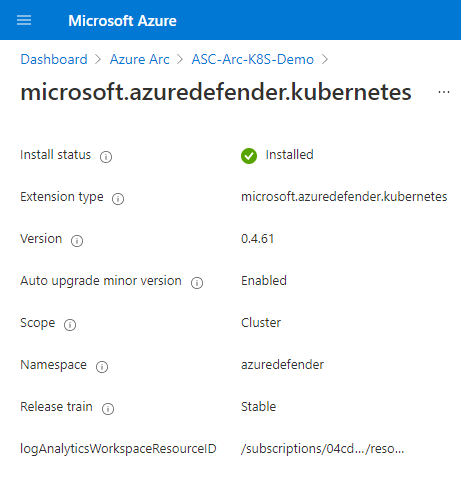

De implementatie controleren

Volg de stappen in een van de onderstaande tabbladen om te controleren of de Defender-sensor erop is geïnstalleerd:

Gebruik Defender voor Cloud aanbeveling om de status van uw sensor te controleren

Open op de pagina met aanbevelingen van Microsoft Defender voor Cloud het beveiligingsbeheer inschakelen Microsoft Defender voor Cloud.

Selecteer de aanbeveling met de naam Kubernetes-clusters met Azure Arc als Microsoft Defender voor Cloud extensie moet zijn geïnstalleerd.

Controleer of het cluster waarop u de sensor hebt geïmplementeerd, wordt vermeld als In orde.

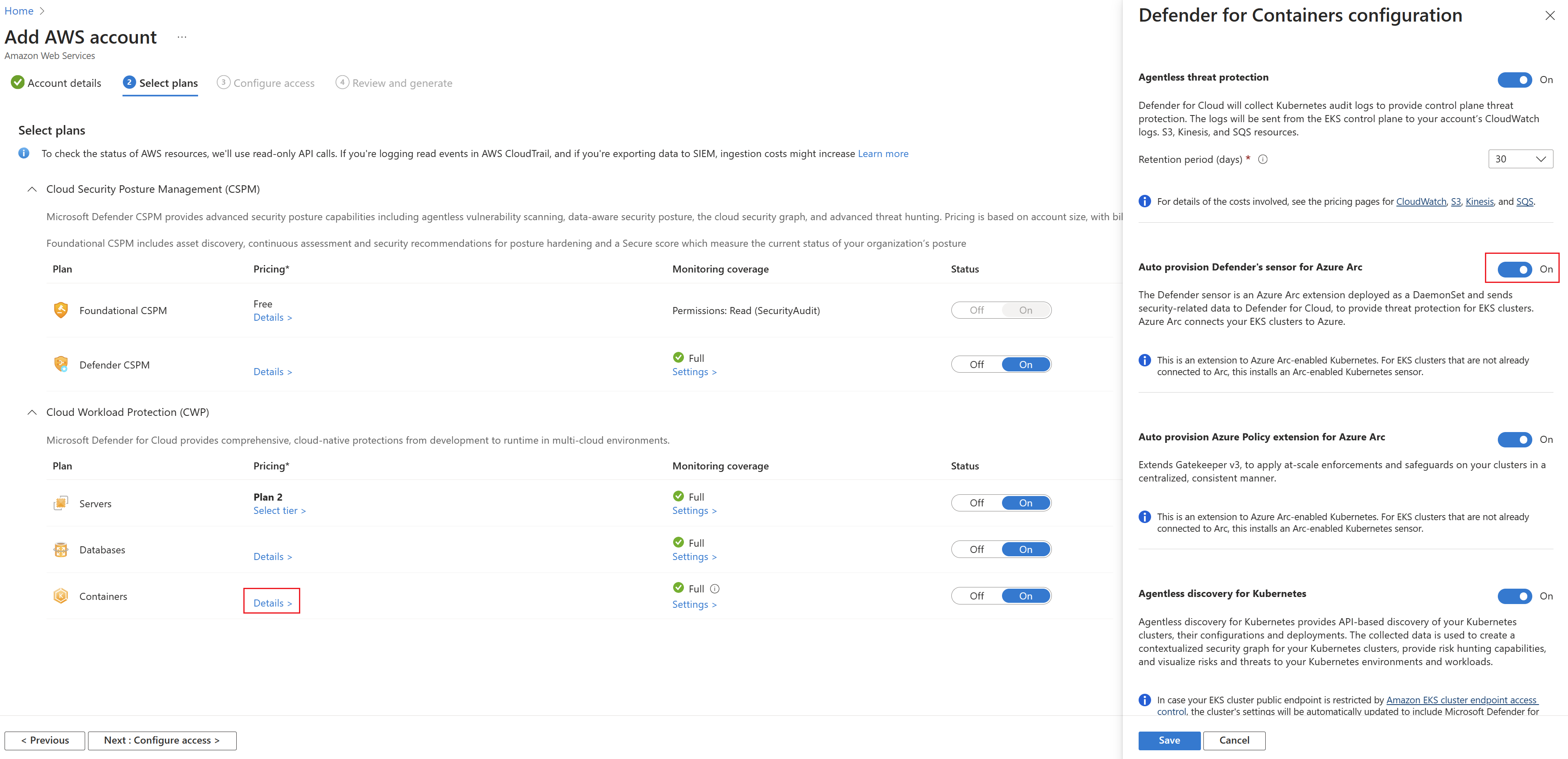

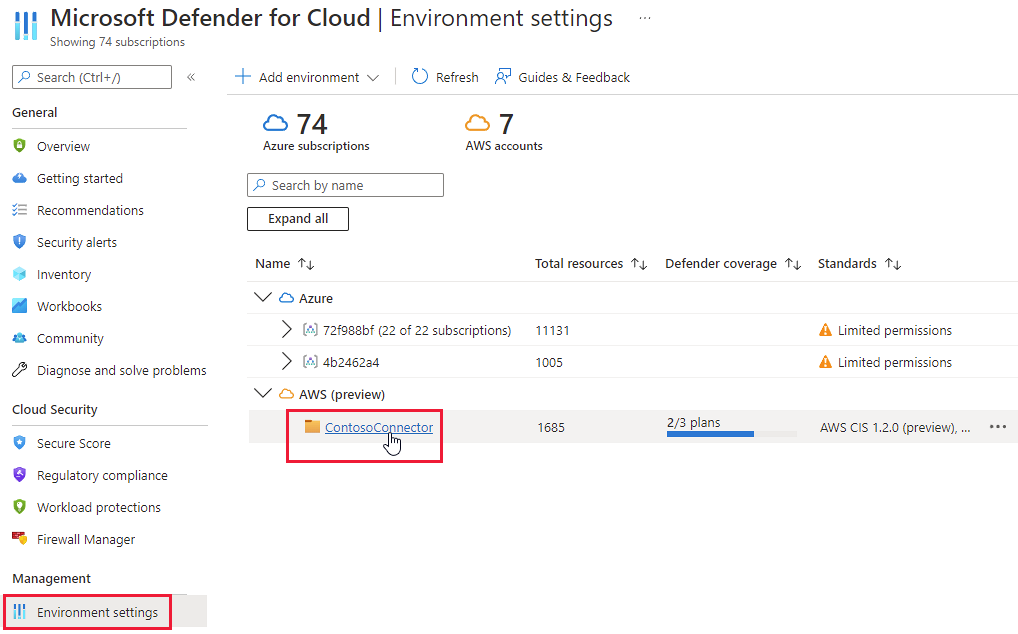

Het plan inschakelen

Belangrijk

- Als u nog geen AWS-account hebt verbonden, verbindt u uw AWS-accounts met Microsoft Defender voor Cloud.

- Als u het plan al hebt ingeschakeld voor uw connector en u optionele configuraties wilt wijzigen of nieuwe mogelijkheden wilt inschakelen, gaat u rechtstreeks naar stap 4.

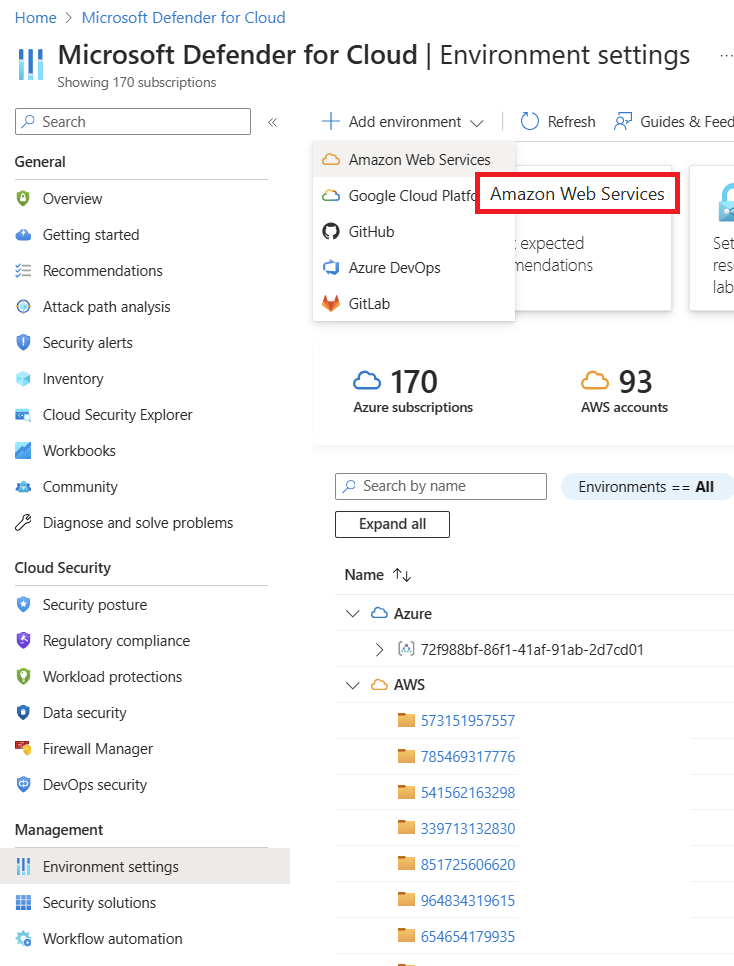

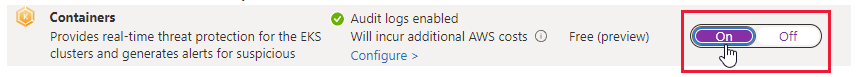

Als u uw EKS-clusters wilt beveiligen, schakelt u het Containers-plan in op de relevante accountconnector:

Open de omgevingsinstellingen in het menu van Defender voor Cloud.

Selecteer de AWS-connector.

Controleer of de wisselknop voor het Containers-plan is ingesteld op Aan.

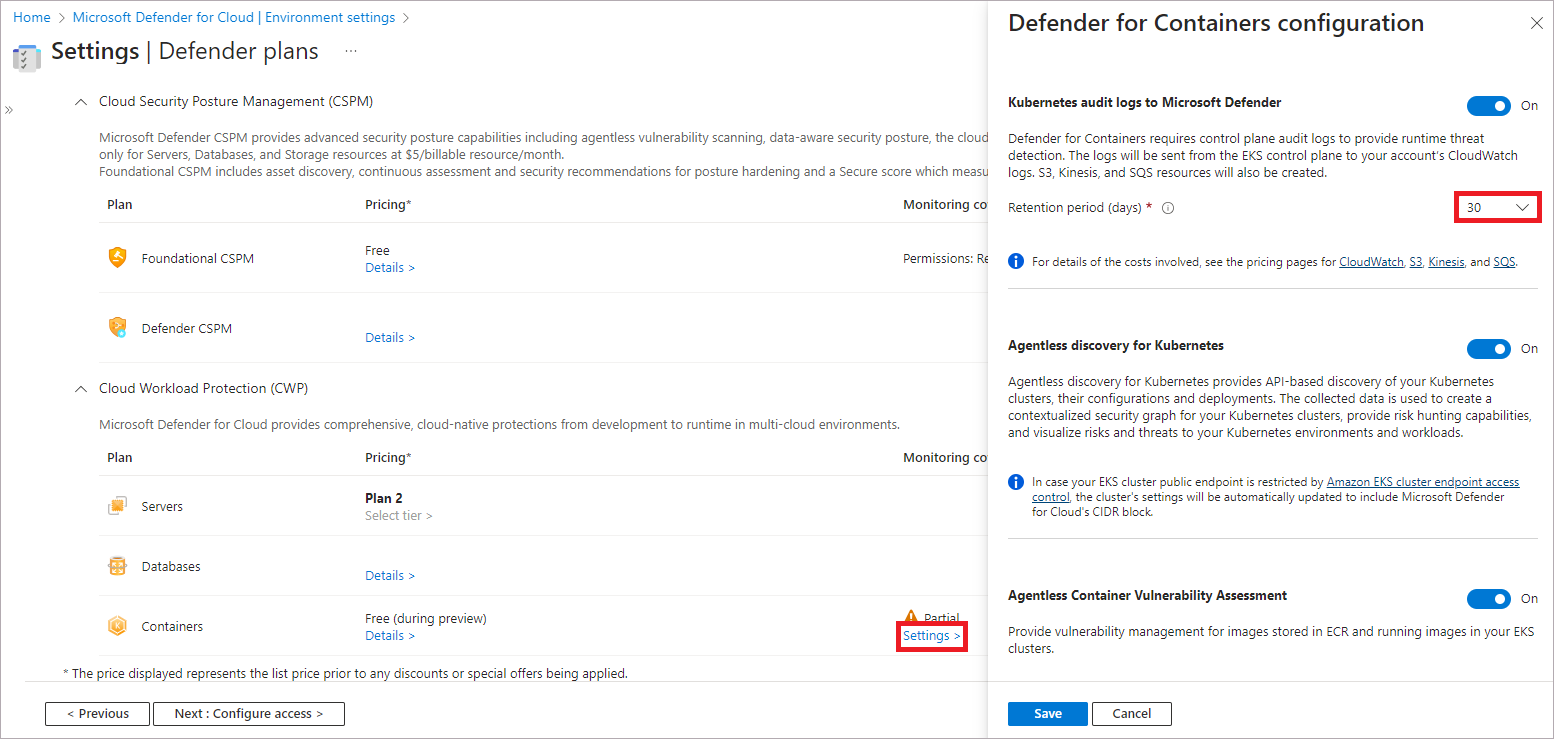

Als u optionele configuraties voor het plan wilt wijzigen, selecteert u Instellingen.

Defender for Containers vereist auditlogboeken voor het besturingsvlak om runtime-bedreigingsbeveiliging te bieden. Als u Kubernetes-auditlogboeken naar Microsoft Defender wilt verzenden, schakelt u de instelling in op Aan. Als u de bewaarperiode voor uw auditlogboeken wilt wijzigen, voert u het vereiste tijdsbestek in.

Notitie

Als u deze configuratie uitschakelt, wordt de

Threat detection (control plane)functie uitgeschakeld. Meer informatie over de beschikbaarheid van functies.Detectie zonder agent voor Kubernetes biedt API-gebaseerde detectie van uw Kubernetes-clusters. Als u de detectie zonder agent voor de Kubernetes-functie wilt inschakelen, schakelt u de instelling in op Aan.

De evaluatie van beveiligingsproblemen zonder agent biedt beheer van beveiligingsproblemen voor installatiekopieën die zijn opgeslagen in ECR en het uitvoeren van installatiekopieën op uw EKS-clusters. Als u de functie Evaluatie van beveiligingsproblemen zonder agent wilt inschakelen, schakelt u de instelling in op Aan.

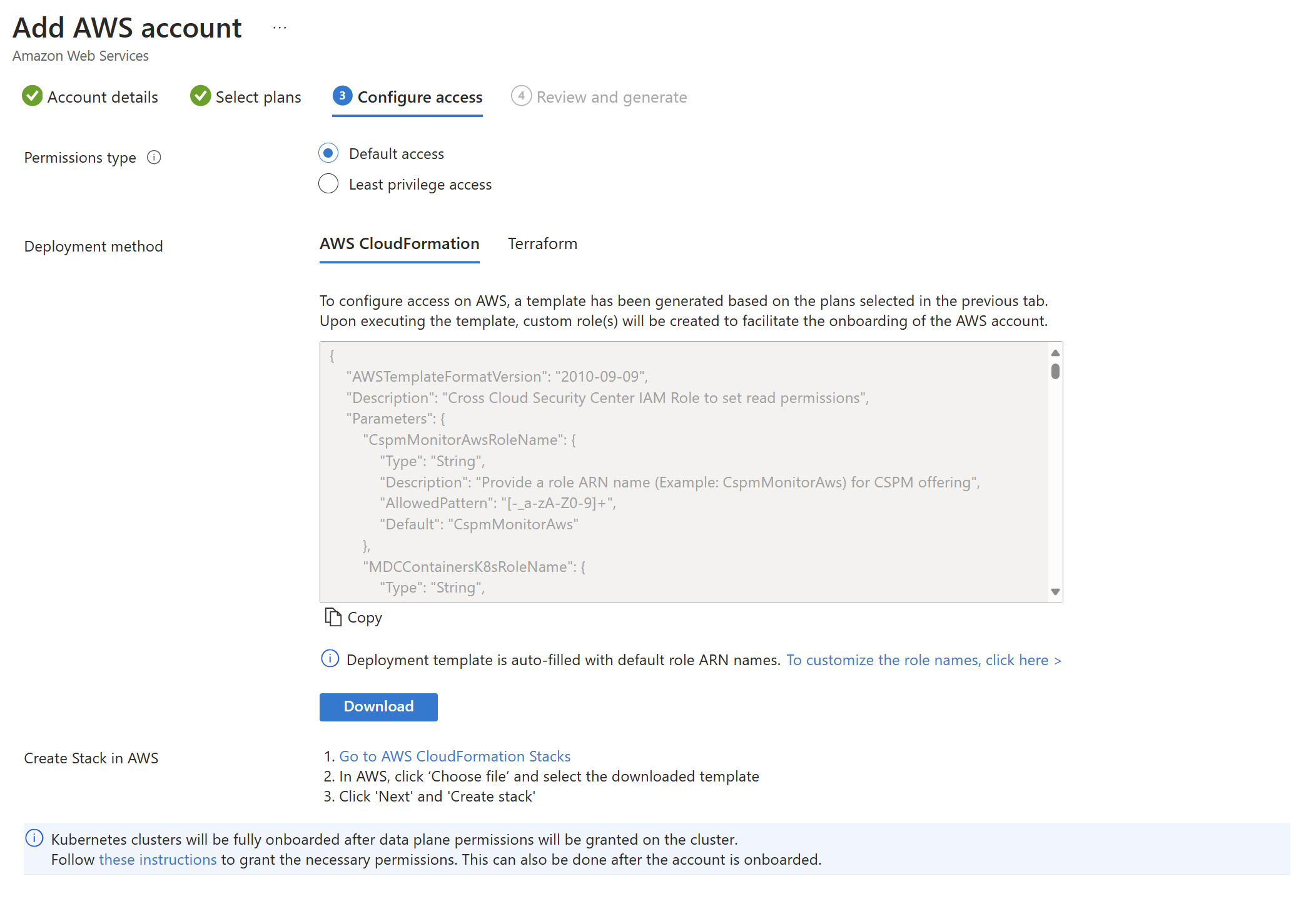

Doorloop de resterende pagina's van de wizard Connector.

Als u de functie Detectie zonder agent inschakelt voor Kubernetes , moet u besturingsvlakmachtigingen verlenen voor het cluster. U kunt dit op een van de volgende manieren doen:

Voer dit Python-script uit om de machtigingen te verlenen. Het script voegt de Defender voor Cloud rol MDCContainersAgentlessDiscoveryK8sRole toe aan de aws-auth ConfigMap van de EKS-clusters die u wilt onboarden.

Verdeel elk Amazon EKS-cluster de rol MDCContainersAgentlessDiscoveryK8sRole met de mogelijkheid om met het cluster te communiceren. Meld u aan bij alle bestaande en nieuw gemaakte clusters met behulp van eksctl en voer het volgende script uit:

eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arnsZie IAM-principaltoegang tot uw cluster inschakelen voor meer informatie.

Kubernetes met Azure Arc, de Defender-sensor en Azure Policy voor Kubernetes moet worden geïnstalleerd en uitgevoerd op uw EKS-clusters. Er zijn speciale Defender voor Cloud aanbevelingen voor het installeren van deze extensies (en Azure Arc indien nodig):

EKS clusters should have Microsoft Defender's extension for Azure Arc installed

Volg voor elk van de aanbevelingen de onderstaande stappen om de vereiste extensies te installeren.

De vereiste extensies installeren:

Zoek op Defender voor Cloud Aanbevelingen pagina naar een van de aanbevelingen op naam.

Selecteer een beschadigd cluster.

Belangrijk

U moet de clusters één voor één selecteren.

Selecteer de clusters niet op basis van hun hyperlinknamen: selecteer ergens anders in de relevante rij.

Selecteer Herstellen.

Defender voor Cloud genereert een script in de taal van uw keuze: selecteer Bash (voor Linux) of PowerShell (voor Windows).

Selecteer Herstellogica downloaden.

Voer het gegenereerde script uit op uw cluster.

Herhaal de stappen a tot en met f voor de tweede aanbeveling.

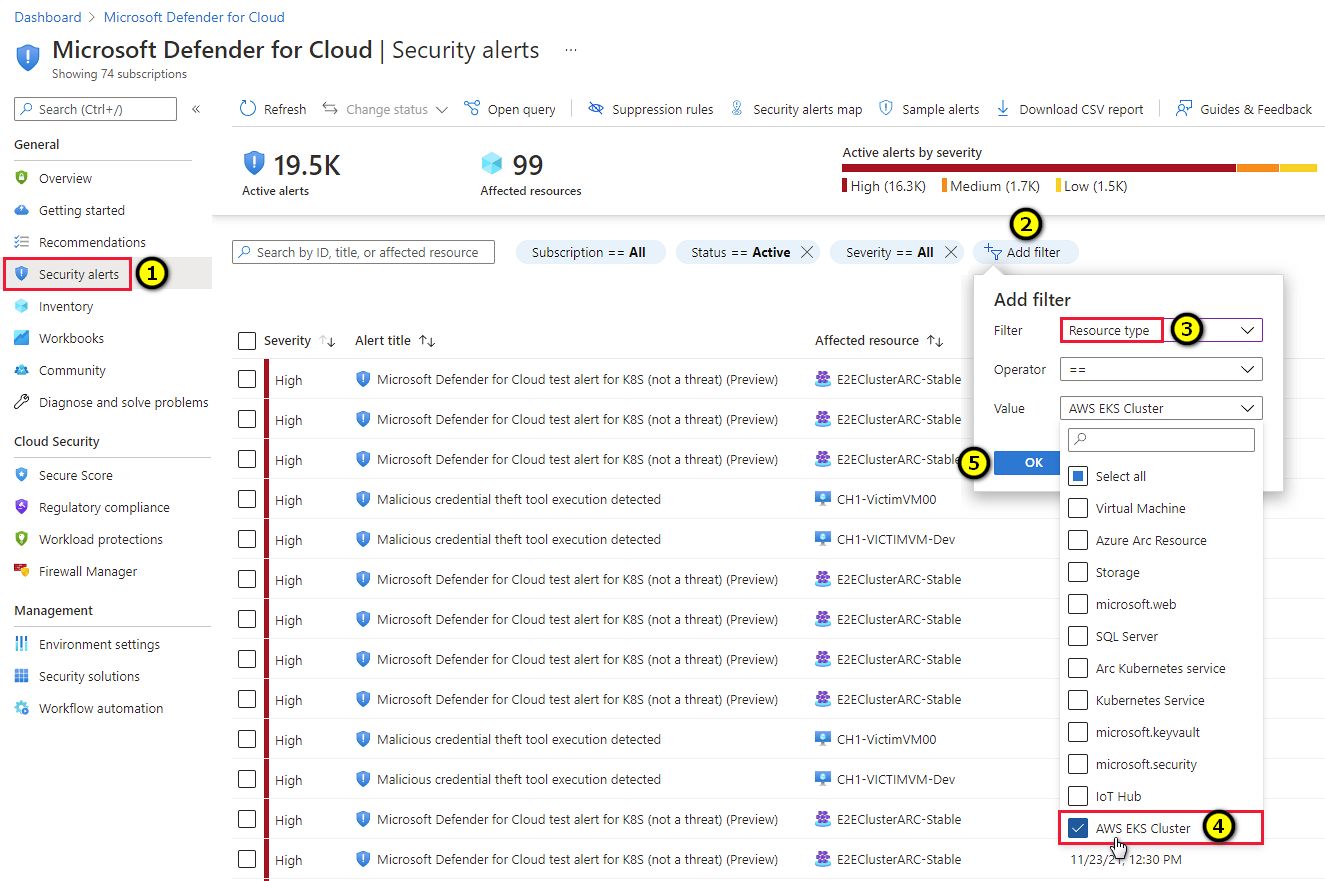

Aanbevelingen en waarschuwingen voor uw EKS-clusters weergeven

Tip

U kunt containerwaarschuwingen simuleren door de instructies in dit blogbericht te volgen.

Als u de waarschuwingen en aanbevelingen voor uw EKS-clusters wilt weergeven, gebruikt u de filters op de waarschuwingen, aanbevelingen en inventarispagina's om te filteren op resourcetype AWS EKS-cluster.

De Defender-sensor implementeren

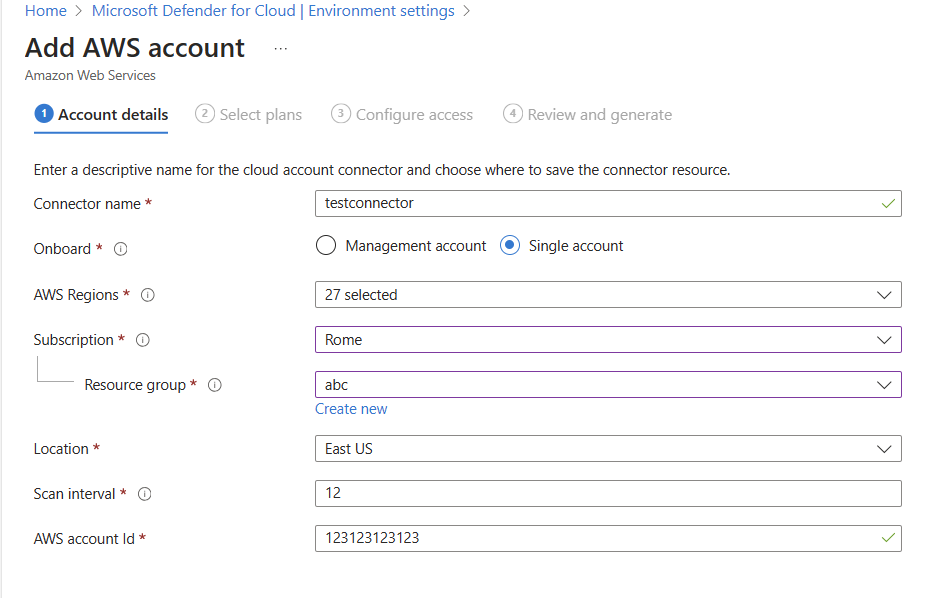

Voer de volgende stappen uit om de Defender-sensor op uw AWS-clusters te implementeren:

Ga naar Microsoft Defender voor Cloud ->Environment settings ->Add environment ->Amazon Web Services.

Vul de accountgegevens in.

Ga naar Plannen selecteren, open het containersplan en zorg ervoor dat de sensor van Defender voor Automatisch inrichten voor Azure Arc is ingeschakeld.

Ga naar Toegang configureren en volg de stappen daar.

Zodra de cloudformatiesjabloon is geïmplementeerd, selecteert u Maken.

Notitie

U kunt een specifiek AWS-cluster uitsluiten van automatische inrichting. Voor sensorimplementatie past u de ms_defender_container_exclude_agents tag toe op de resource met de waarde true. Voor implementatie zonder agent past u de ms_defender_container_exclude_agentless tag toe op de resource met de waarde true.

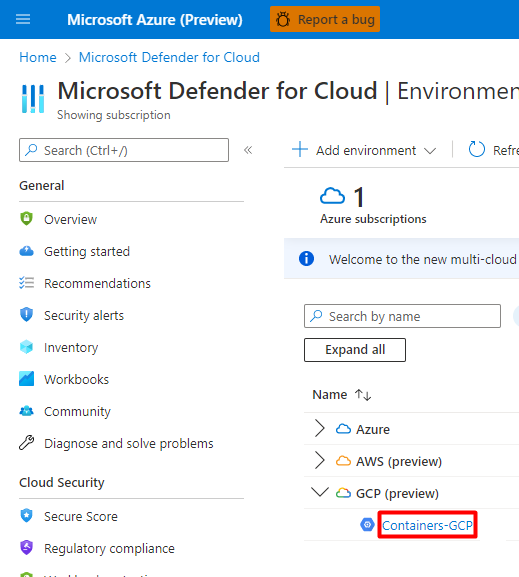

Het plan inschakelen

Belangrijk

Als u nog geen GCP-project hebt verbonden, verbindt u uw GCP-projecten met Microsoft Defender voor Cloud.

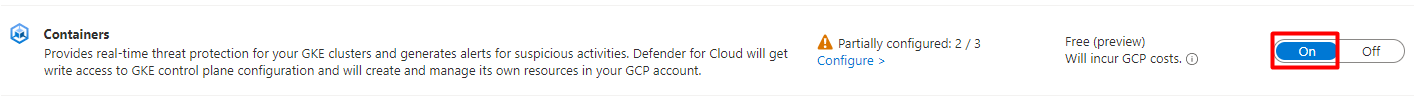

Als u uw GKE-clusters wilt beveiligen, moet u het Containers-plan inschakelen voor het relevante GCP-project.

Notitie

Controleer of u geen Azure-beleid hebt waarmee de Arc-installatie wordt voorkomen.

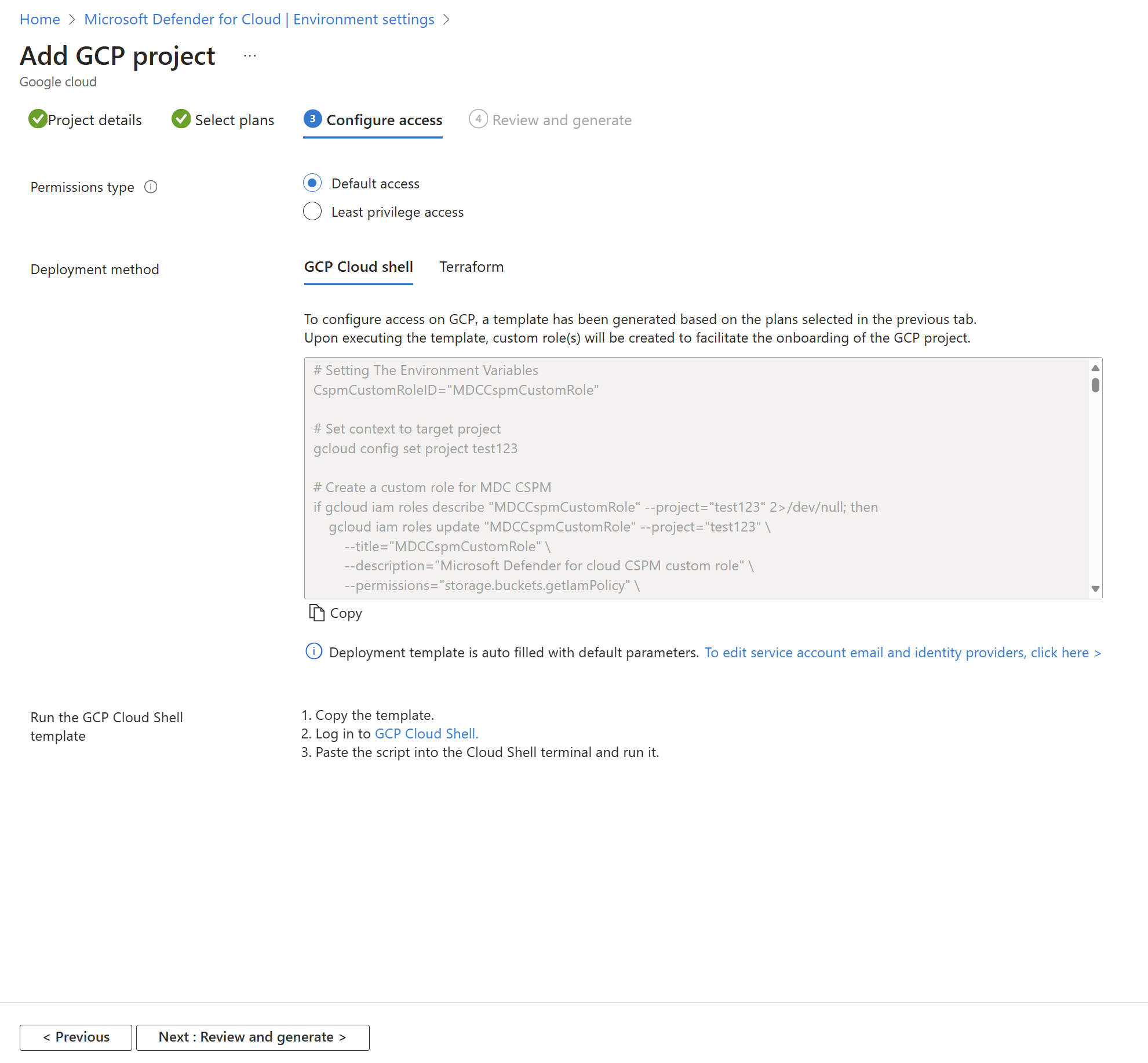

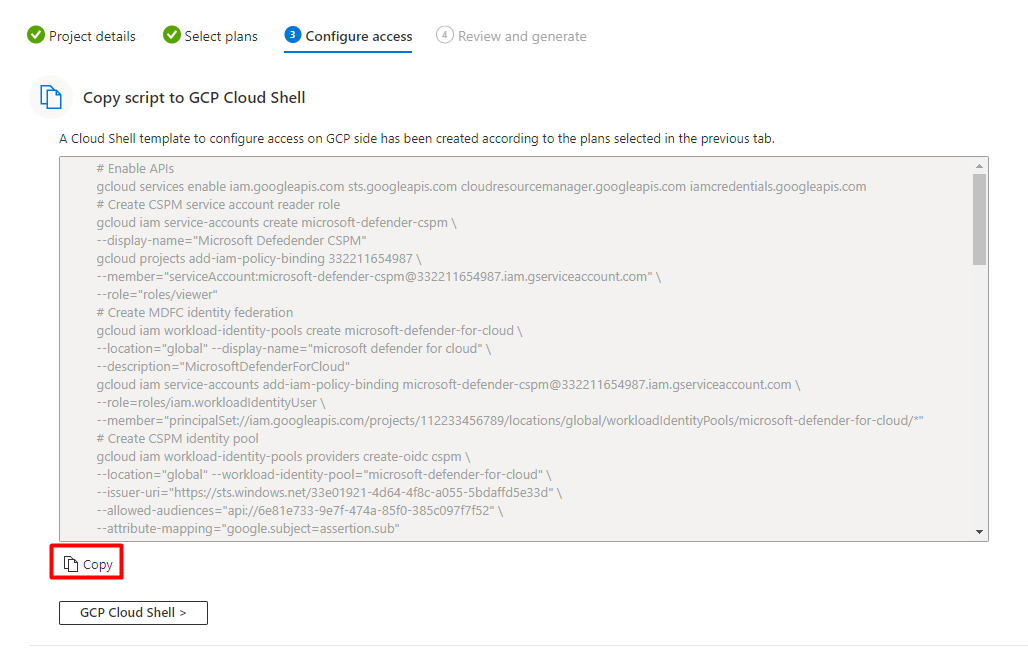

Google Kubernetes Engine-clusters (GKE) beveiligen:

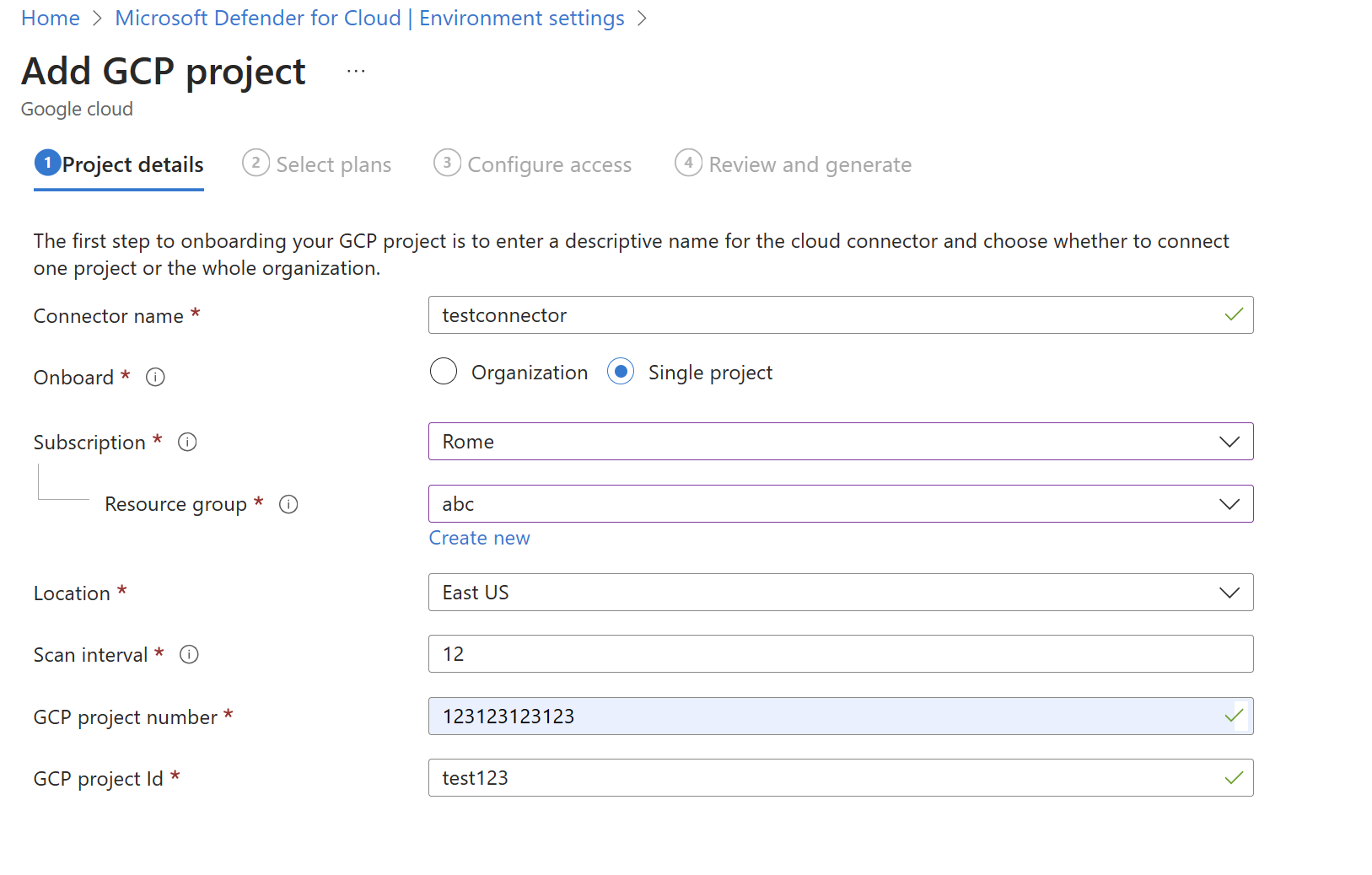

Meld u aan bij het Azure-portaal.

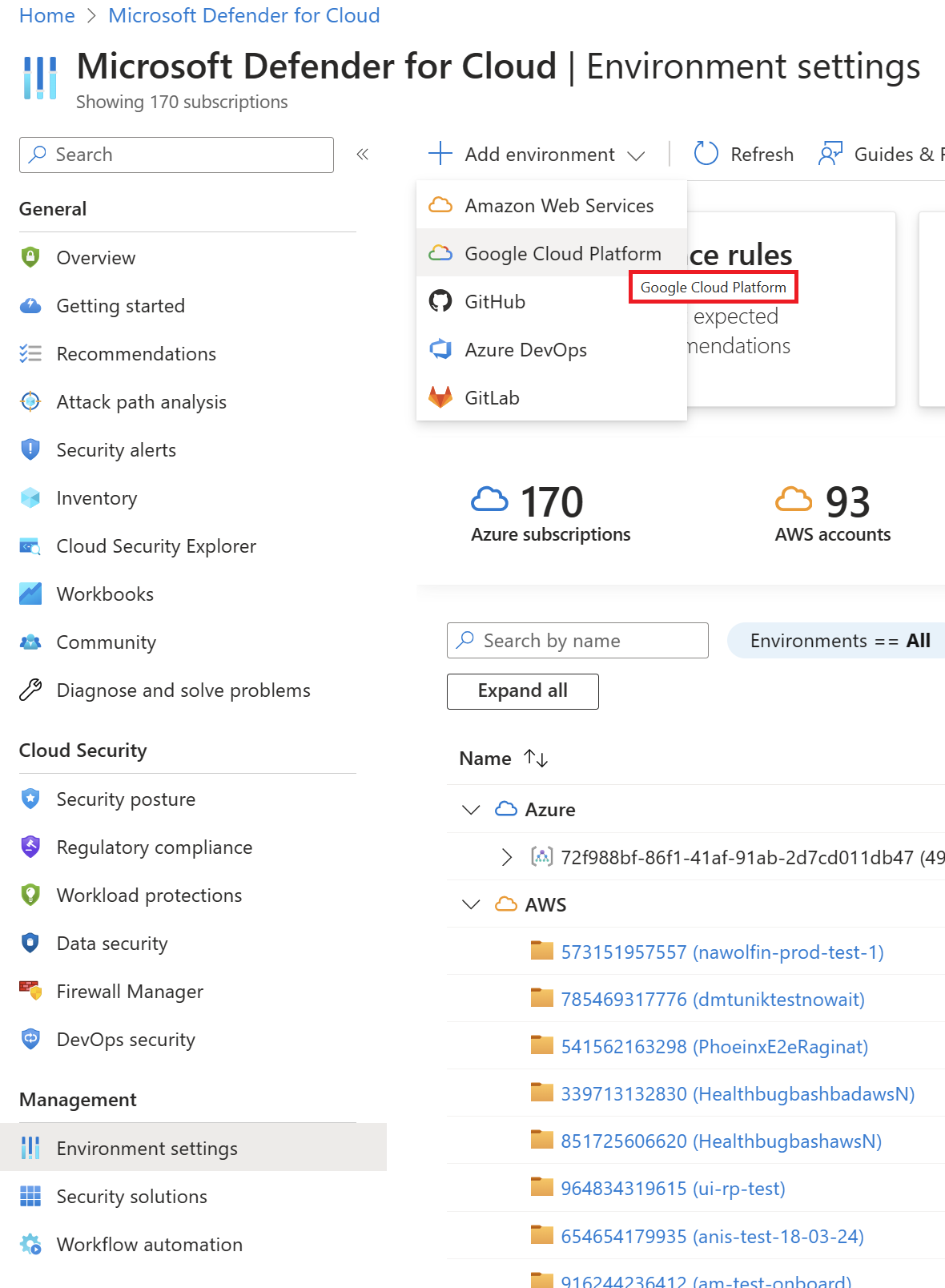

Navigeer naar Microsoft Defender voor Cloud> Omgevingsinstellingen.

Selecteer de relevante GCP-connector

Selecteer de knop Volgende: Knop Plannen selecteren > .

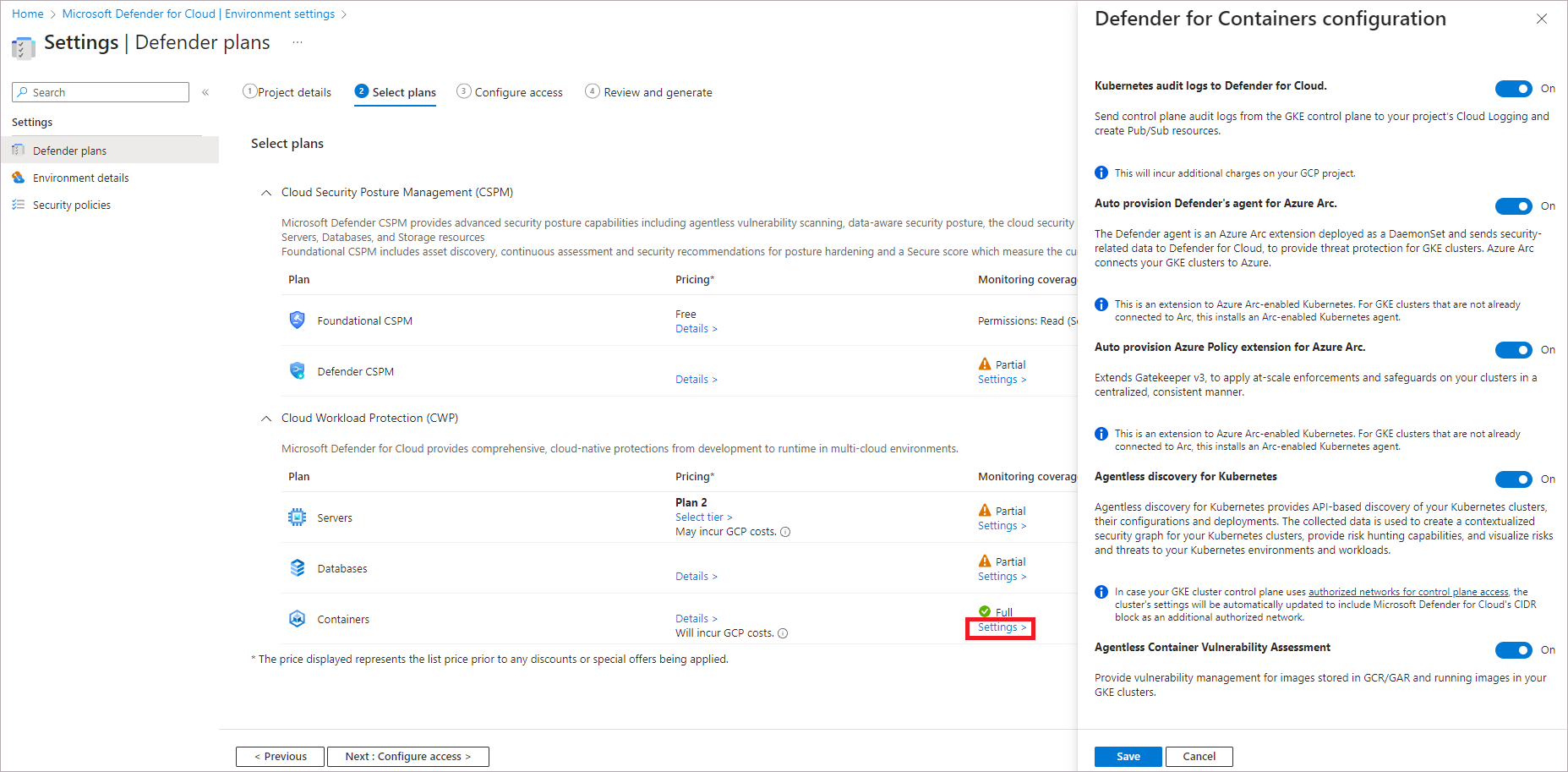

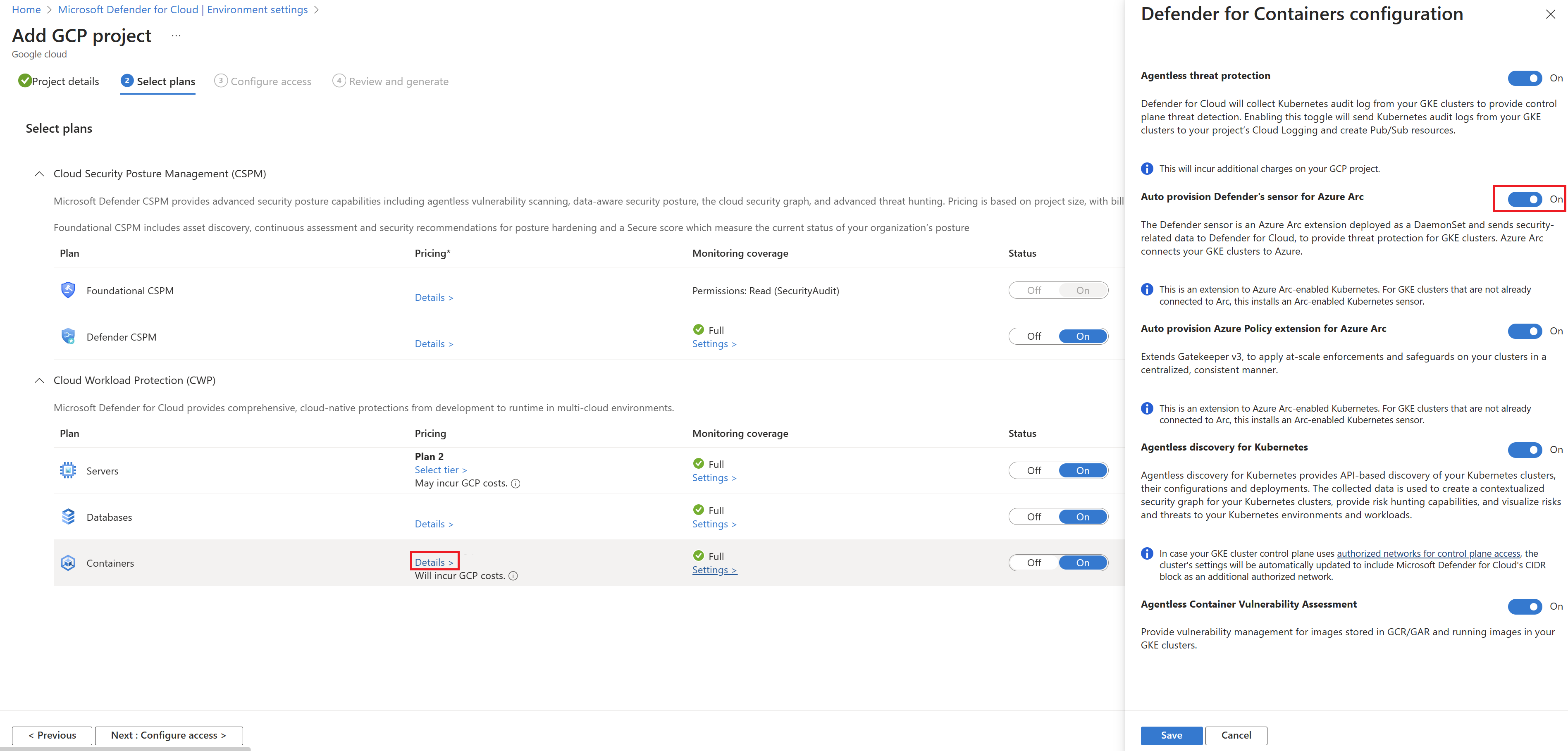

Zorg ervoor dat het Containers-plan is ingeschakeld.

Als u optionele configuraties voor het plan wilt wijzigen, selecteert u Instellingen.

Kubernetes-auditlogboeken voor Defender voor Cloud: standaard ingeschakeld. Deze configuratie is alleen beschikbaar op GCP-projectniveau. Het biedt een verzameling zonder agent van de auditlogboekgegevens via GCP Cloud Logging naar de Microsoft Defender voor Cloud back-end voor verdere analyse. Defender for Containers vereist auditlogboeken voor het besturingsvlak om runtime-bedreigingsbeveiliging te bieden. Als u Kubernetes-auditlogboeken naar Microsoft Defender wilt verzenden, schakelt u de instelling in op Aan.

Notitie

Als u deze configuratie uitschakelt, wordt de

Threat detection (control plane)functie uitgeschakeld. Meer informatie over de beschikbaarheid van functies.De sensor van Defender automatisch inrichten voor Azure Arc en de Azure Policy-extensie automatisch inrichten voor Azure Arc: standaard ingeschakeld. U kunt Kubernetes met Azure Arc en de bijbehorende extensies op uw GKE-clusters op drie manieren installeren:

- Schakel automatische inrichting van Defender for Containers in op projectniveau, zoals wordt uitgelegd in de instructies in deze sectie. We raden deze methode aan.

- Gebruik Defender voor Cloud aanbevelingen voor installatie per cluster. Ze worden weergegeven op de pagina met Microsoft Defender voor Cloud aanbevelingen. Meer informatie over het implementeren van de oplossing voor specifieke clusters.

- Installeer Kubernetes en -extensies met Arc handmatig.

Detectie zonder agent voor Kubernetes biedt API-gebaseerde detectie van uw Kubernetes-clusters. Als u de detectie zonder agent voor de Kubernetes-functie wilt inschakelen, schakelt u de instelling in op Aan.

De evaluatie van beveiligingsproblemen zonder agent biedt beheer van beveiligingsproblemen voor installatiekopieën die zijn opgeslagen in Google-registers (GAR en GCR) en het uitvoeren van installatiekopieën op uw GKE-clusters. Als u de functie Evaluatie van beveiligingsproblemen zonder agent wilt inschakelen, schakelt u de instelling in op Aan.

Selecteer de knop Kopiëren .

Selecteer de knop GCP Cloud Shell > .

Plak het script in de Cloud Shell-terminal en voer het uit.

De connector wordt bijgewerkt nadat het script is uitgevoerd. Dit proces kan tot 6-8 uur duren.

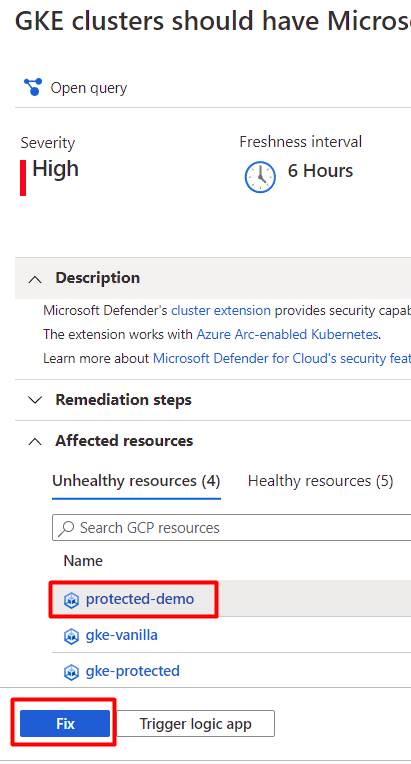

De oplossing implementeren in specifieke clusters

Als u een van de standaardconfiguraties voor automatische inrichting hebt uitgeschakeld op Uit, tijdens het onboardingproces van de GCP-connector of daarna. U moet Kubernetes met Azure Arc, de Defender-sensor en de Azure Policy voor Kubernetes handmatig installeren voor elk van uw GKE-clusters om de volledige beveiligingswaarde van Defender for Containers op te halen.

Er zijn 2 speciale Defender voor Cloud aanbevelingen die u kunt gebruiken om de extensies te installeren (en Arc indien nodig):

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

Notitie

Wanneer u Arc-extensies installeert, moet u controleren of het opgegeven GCP-project identiek is aan het project in de relevante connector.

De oplossing implementeren in specifieke clusters:

Meld u aan bij het Azure-portaal.

Ga naar Microsoft Defender voor Cloud> Aanbevelingen.

Zoek op Defender voor Cloud Aanbevelingen pagina naar een van de aanbevelingen op naam.

Selecteer een beschadigd GKE-cluster.

Belangrijk

U moet de clusters één voor één selecteren.

Selecteer de clusters niet op basis van hun hyperlinknamen: selecteer ergens anders in de relevante rij.

Selecteer de naam van de beschadigde resource.

Selecteer Herstellen.

Defender voor Cloud genereert een script in de taal van uw keuze:

- Voor Linux selecteert u Bash.

- Voor Windows selecteert u PowerShell.

Selecteer Herstellogica downloaden.

Voer het gegenereerde script uit op uw cluster.

Herhaal stap 3 tot en met 8 voor de tweede aanbeveling.

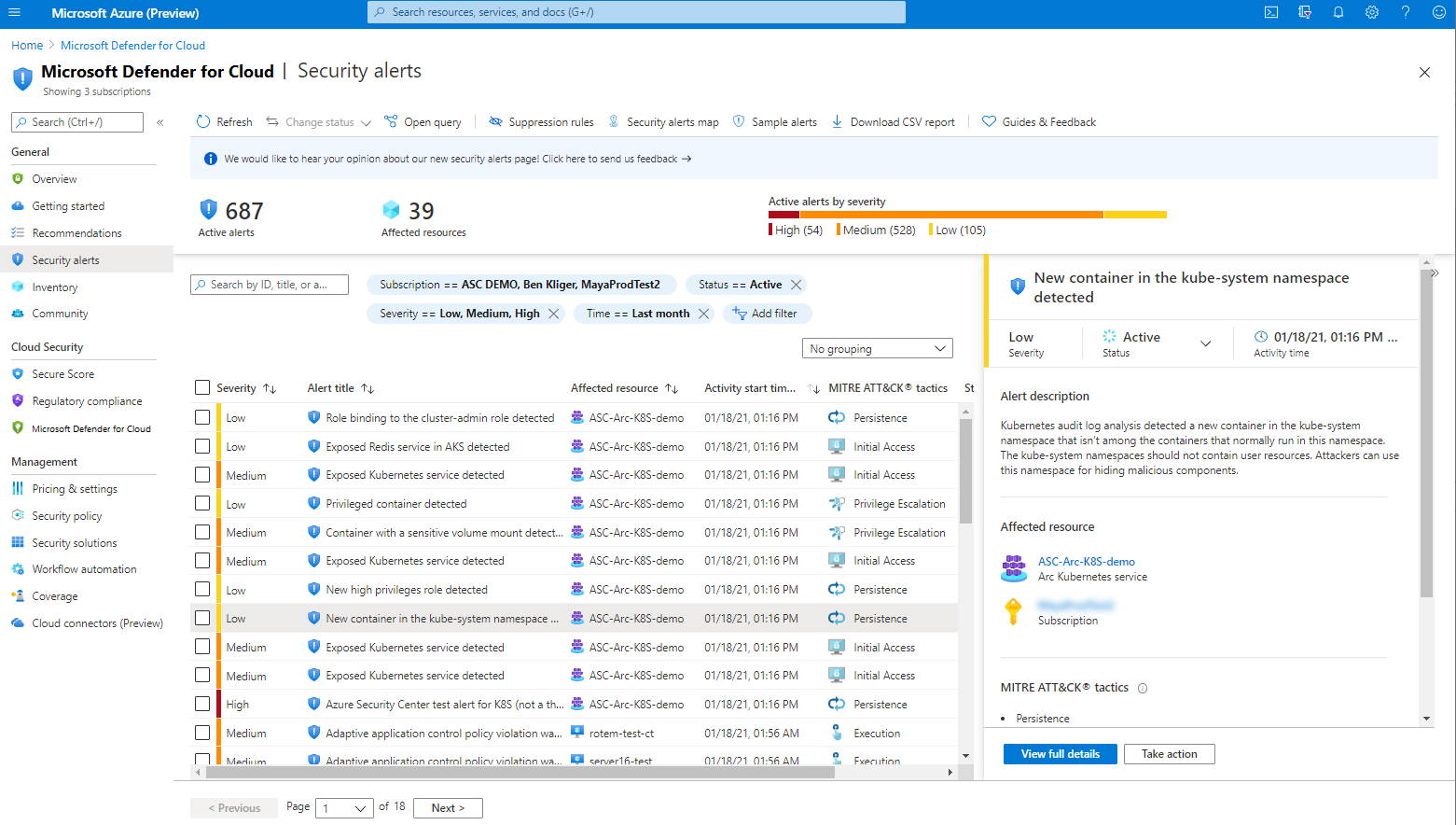

Waarschuwingen voor uw GKE-cluster weergeven

Meld u aan bij het Azure-portaal.

Navigeer naar Microsoft Defender voor Cloud> Beveiligingswaarschuwingen.

Selecteer de knop

.

.Selecteer resourcetype in het vervolgkeuzemenu Filter.

Selecteer GCP GKE-cluster in de vervolgkeuzelijst Waarde.

Selecteer OK.

De Defender-sensor implementeren

Voer de volgende stappen uit om de Defender-sensor op uw GCP-clusters te implementeren:

Ga naar Microsoft Defender voor Cloud ->Environment settings ->Add environment ->Google Cloud Platform.

Vul de accountgegevens in.

Ga naar Plannen selecteren, open het containersplan en zorg ervoor dat de sensor van Defender voor Automatisch inrichten voor Azure Arc is ingeschakeld.

Ga naar Toegang configureren en volg de stappen daar.

Nadat het gcloud-script is uitgevoerd, selecteert u Maken.

Notitie

U kunt een specifiek GCP-cluster uitsluiten van automatische inrichting. Voor sensorimplementatie past u het ms_defender_container_exclude_agents label toe op de resource met de waarde true. Voor implementatie zonder agent past u het ms_defender_container_exclude_agentless label toe op de resource met de waarde true.

Beveiligingswaarschuwingen van Microsoft Defender for Containers simuleren

Een volledige lijst met ondersteunde waarschuwingen is beschikbaar in de referentietabel van alle Defender voor Cloud beveiligingswaarschuwingen.

Als u een beveiligingswaarschuwing wilt simuleren, voert u de volgende opdracht uit vanuit het cluster:

kubectl get pods --namespace=asc-alerttest-662jfi039nHet verwachte antwoord is

No resource found.Binnen 30 minuten detecteert Defender voor Cloud deze activiteit en activeert u een beveiligingswaarschuwing.

Notitie

Voor het simuleren van waarschuwingen zonder agents voor Defender for Containers is Azure Arc geen vereiste.

Open in Azure Portal de pagina met beveiligingswaarschuwingen van Microsoft Defender voor Cloud en zoek de waarschuwing op de relevante resource:

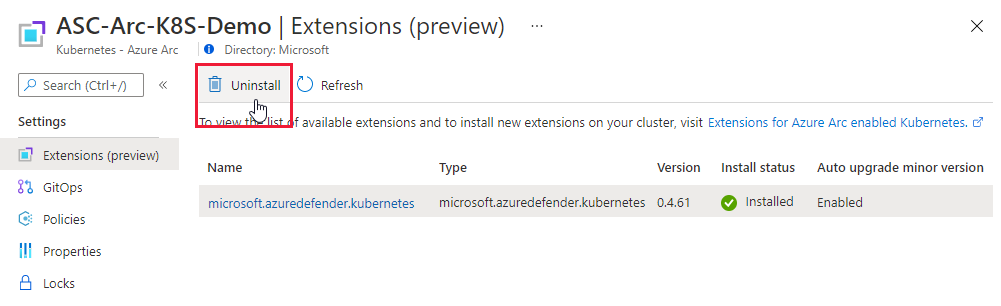

De Defender-sensor verwijderen

Als u deze extensie (of een willekeurige extensie Defender voor Cloud) wilt verwijderen, is het niet voldoende om automatische inrichting uit te schakelen:

- Automatische inrichting inschakelen , kan van invloed zijn op bestaande en toekomstige machines.

- Het uitschakelen van automatische inrichting voor een extensie, heeft alleen invloed op de toekomstige computers. Er wordt niets verwijderd door automatisch inrichten uit te schakelen.

Notitie

Als u het Defender for Containers-abonnement volledig wilt uitschakelen, gaat u naar Omgevingsinstellingen en schakelt u het Microsoft Defender for Containers-abonnement uit.

Om ervoor te zorgen dat de onderdelen van Defender for Containers vanaf nu niet automatisch worden ingericht voor uw resources, schakelt u automatische inrichting van de extensies uit, zoals wordt uitgelegd in Automatische inrichting configureren voor agents en extensies van Microsoft Defender voor Cloud.

U kunt de extensie verwijderen met behulp van Azure Portal, Azure CLI of REST API, zoals wordt uitgelegd in de onderstaande tabbladen.

Azure Portal gebruiken om de extensie te verwijderen

Log Analytics-standaardwerkruimte voor AKS

De Log Analytics-werkruimte wordt door de Defender-sensor gebruikt als een gegevenspijplijn om gegevens van het cluster te verzenden naar Defender voor Cloud zonder gegevens in de Log Analytics-werkruimte zelf te bewaren. Als gevolg hiervan worden gebruikers niet gefactureerd in deze use-case.

De Defender-sensor maakt gebruik van een standaard Log Analytics-werkruimte. Als u nog geen standaard Log Analytics-werkruimte hebt, maakt Defender voor Cloud een nieuwe resourcegroep en een standaardwerkruimte wanneer de Defender-sensor is geïnstalleerd. De standaardwerkruimte wordt gemaakt op basis van uw regio.

De naamconventie voor de standaard Log Analytics-werkruimte en -resourcegroep is:

- Werkruimte: DefaultWorkspace-[subscription-ID]-[geo]

- Resourcegroep: DefaultResourceGroup-[geo]

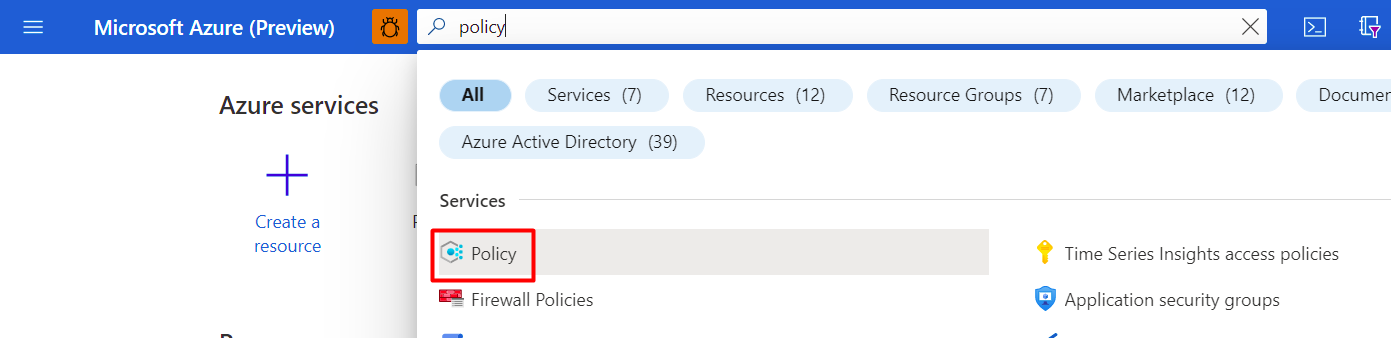

Een aangepaste werkruimte toewijzen

Wanneer u de optie voor automatisch inrichten inschakelt, wordt automatisch een standaardwerkruimte toegewezen. U kunt een aangepaste werkruimte toewijzen via Azure Policy.

Controleren of er een werkruimte is toegewezen:

Meld u aan bij het Azure-portaal.

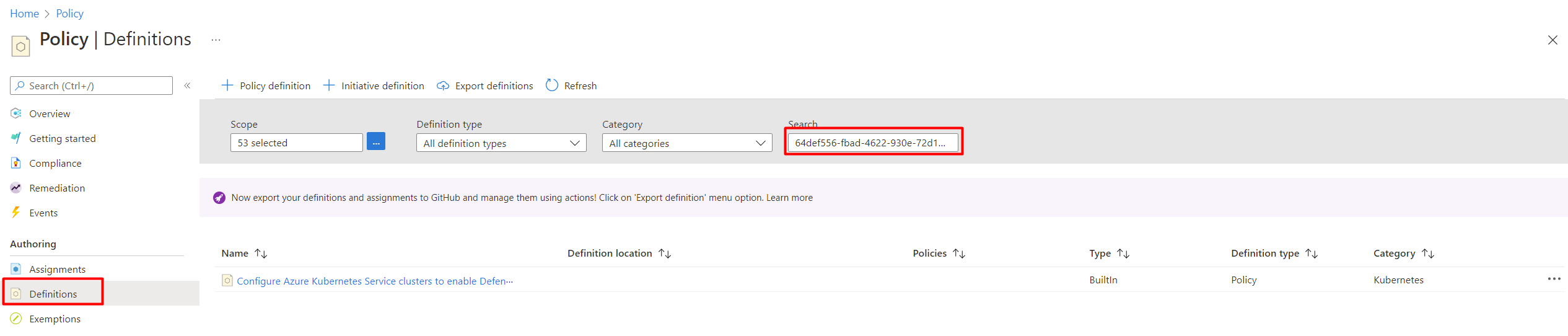

Zoek en selecteer Beleid.

Selecteer Definities.

Zoek naar beleids-id

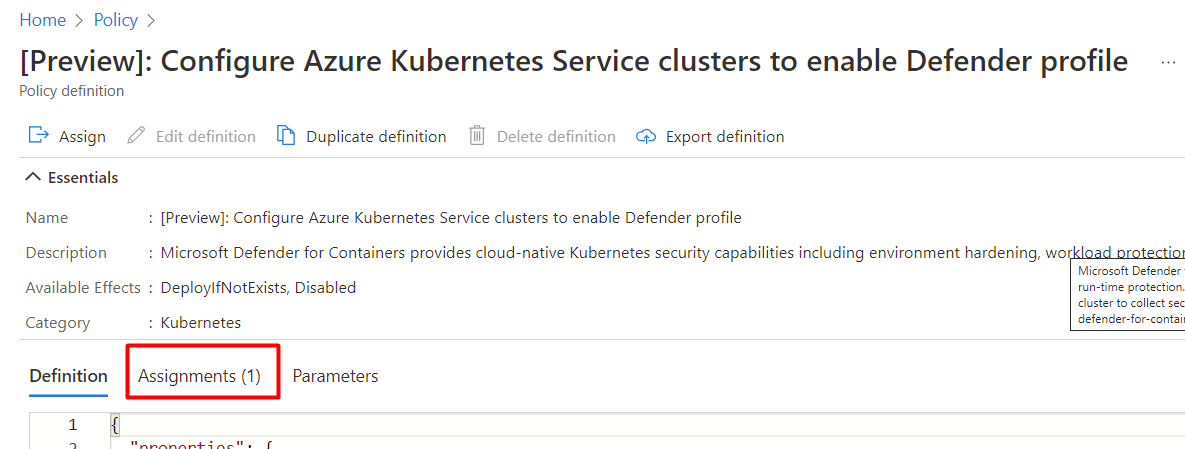

64def556-fbad-4622-930e-72d1d5589bf5.Selecteer Azure Kubernetes Service-clusters configureren om het Defender-profiel in te schakelen.

Selecteer Opdracht.

Volg de stappen Een nieuwe toewijzing maken met aangepaste werkruimtestappen als het beleid nog niet is toegewezen aan het relevante bereik. Of volg de toewijzing Bijwerken met aangepaste werkruimtestappen als het beleid al is toegewezen en u dit wilt wijzigen voor het gebruik van een aangepaste werkruimte.

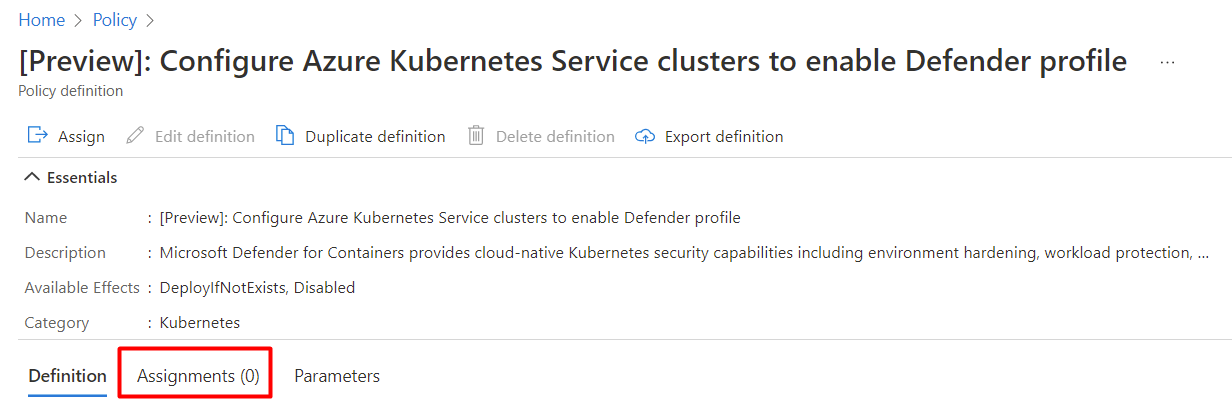

Een nieuwe toewijzing maken met een aangepaste werkruimte

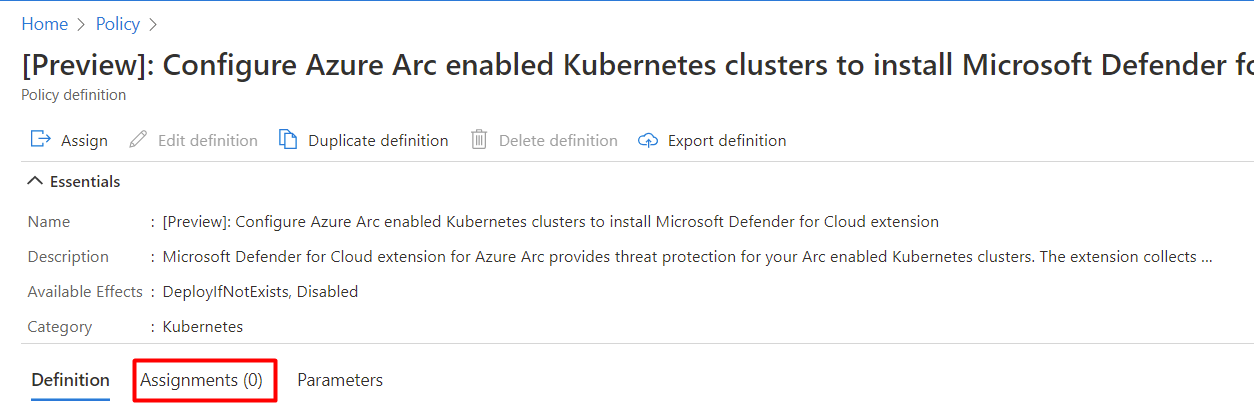

Als het beleid niet is toegewezen, ziet Assignments (0)u .

Aangepaste werkruimte toewijzen:

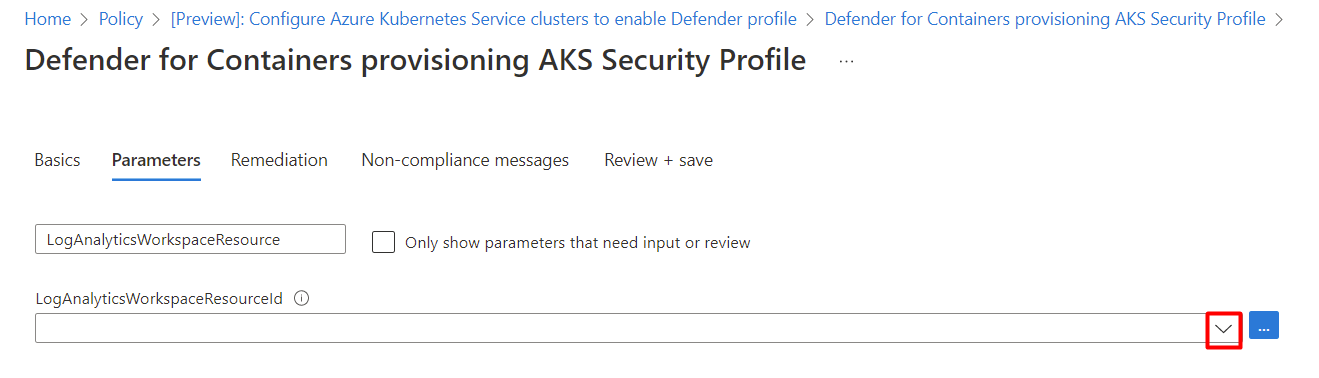

Selecteer Toewijzen.

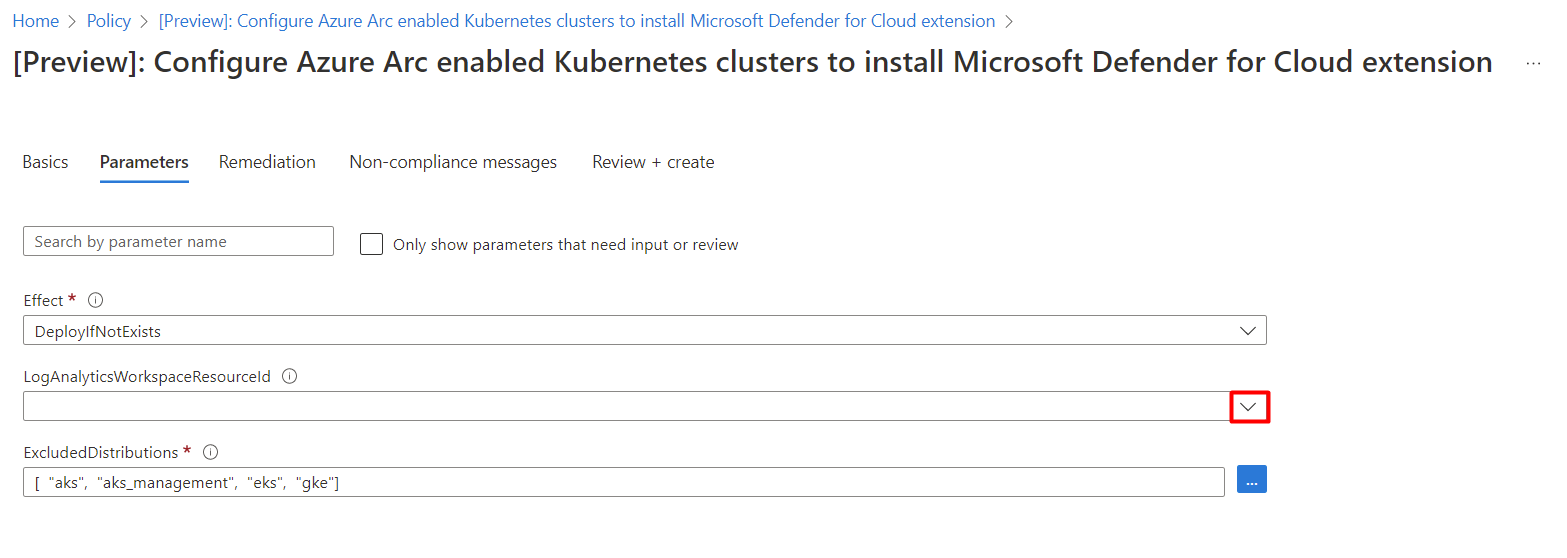

Schakel op het tabblad Parameters de selectie van alleen parameters op die invoer- of revisieoptie nodig hebben.

Selecteer een LogAnalyticsWorkspaceResource-id in de vervolgkeuzelijst.

Selecteer Controleren + maken.

Selecteer Maken.

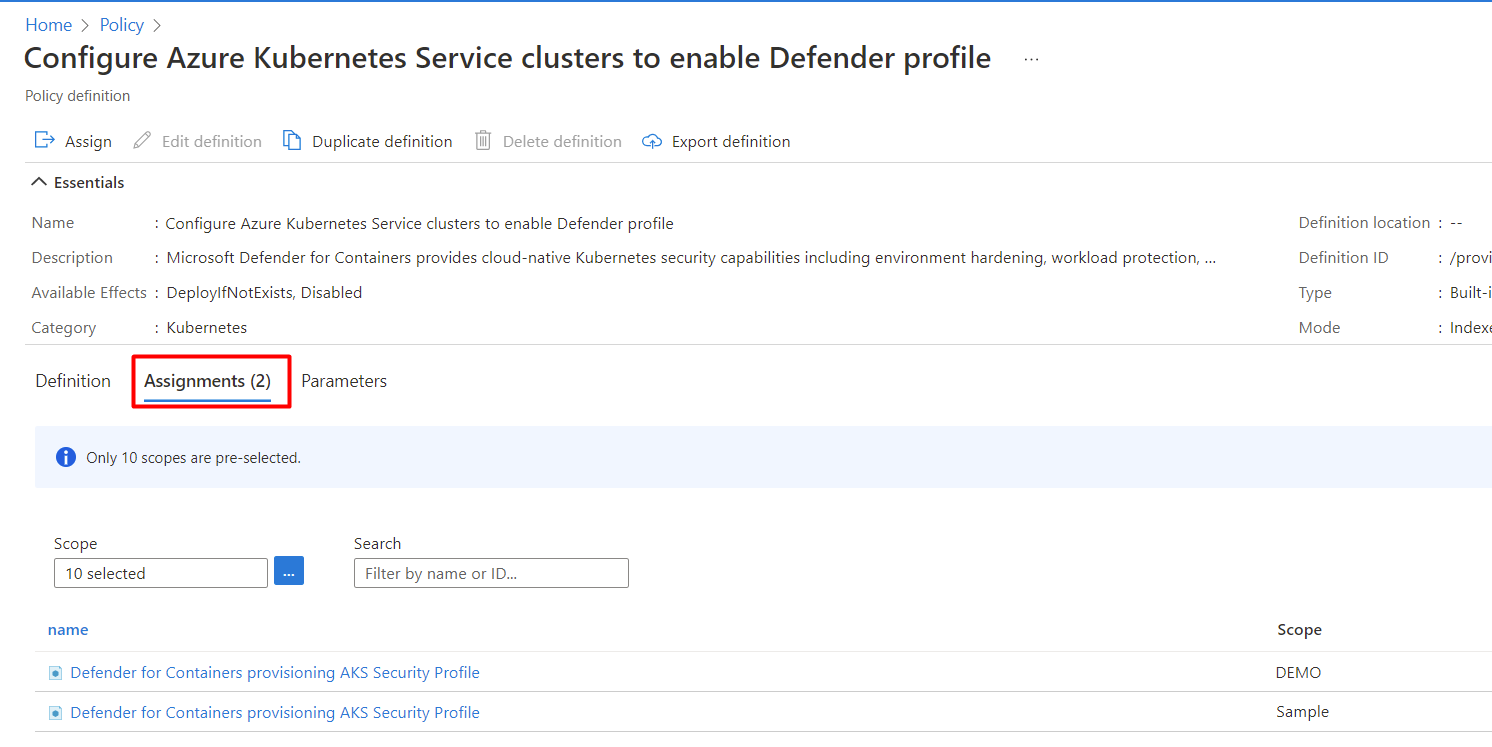

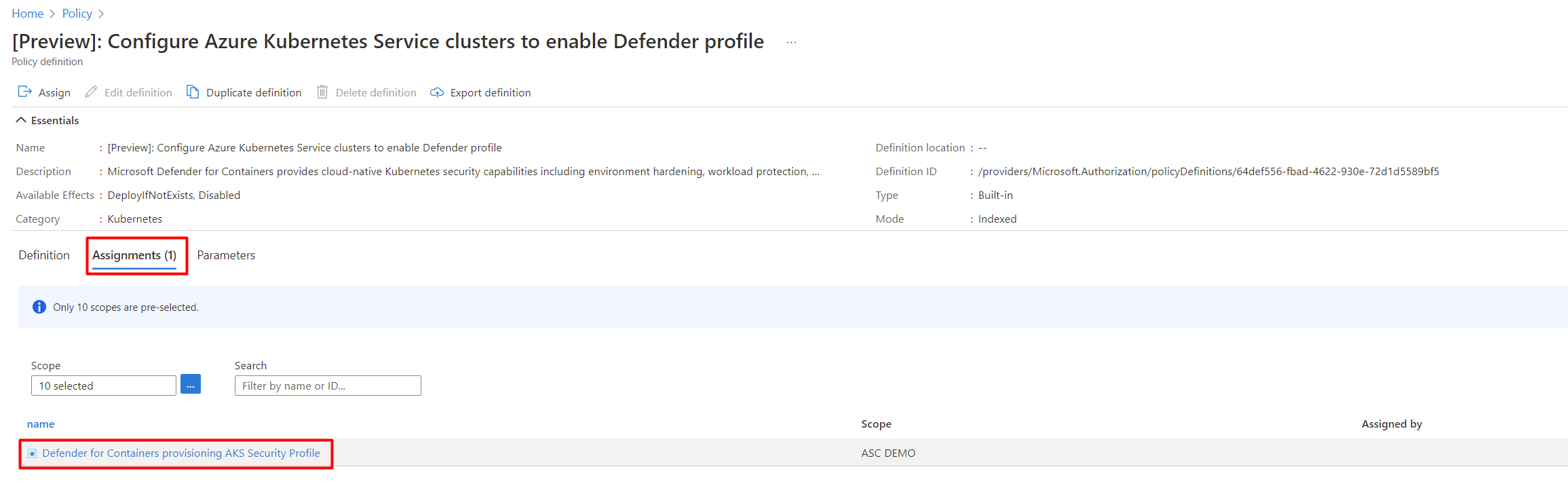

Toewijzing bijwerken met aangepaste werkruimte

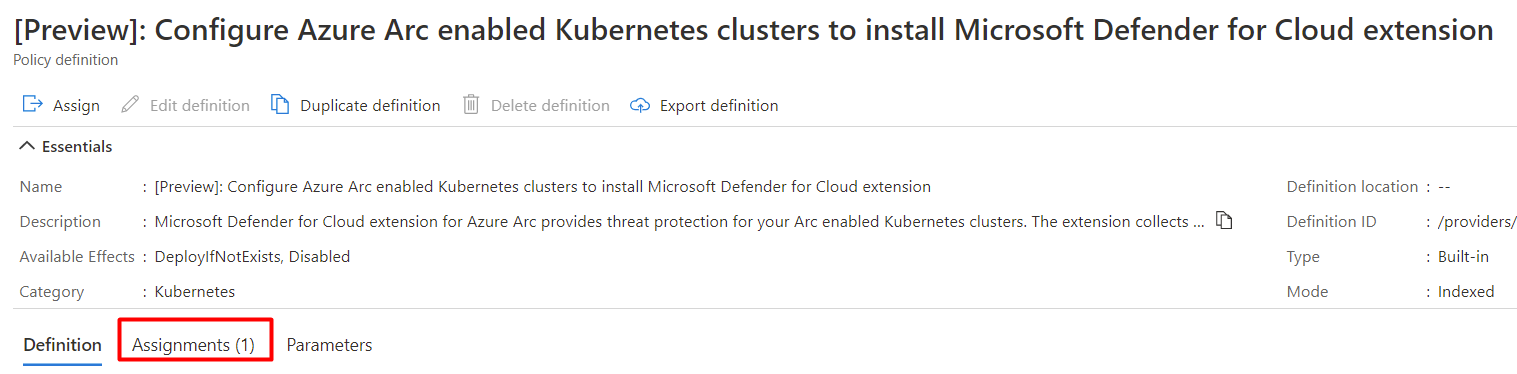

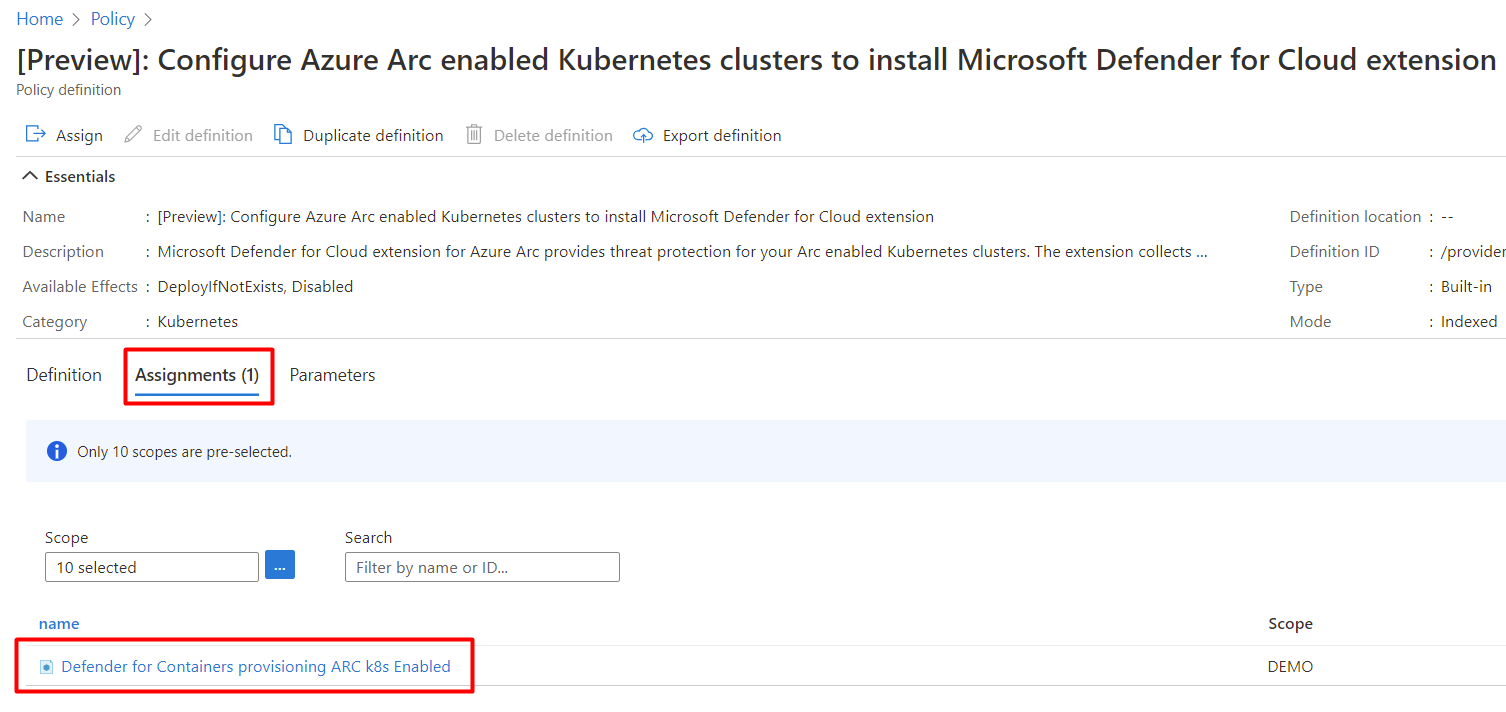

Als het beleid al is toegewezen aan een werkruimte, ziet Assignments (1)u .

Notitie

Als u meer dan één abonnement hebt, kan het aantal hoger zijn.

Aangepaste werkruimte toewijzen:

Standaard Log Analytics-werkruimte voor Arc

De Log Analytics-werkruimte wordt door de Defender-sensor gebruikt als een gegevenspijplijn om gegevens van het cluster te verzenden naar Defender voor Cloud zonder gegevens in de Log Analytics-werkruimte zelf te bewaren. Als gevolg hiervan worden gebruikers niet gefactureerd in deze use-case.

De Defender-sensor maakt gebruik van een standaard Log Analytics-werkruimte. Als u nog geen standaard Log Analytics-werkruimte hebt, maakt Defender voor Cloud een nieuwe resourcegroep en een standaardwerkruimte wanneer de Defender-sensor is geïnstalleerd. De standaardwerkruimte wordt gemaakt op basis van uw regio.

De naamconventie voor de standaard Log Analytics-werkruimte en -resourcegroep is:

- Werkruimte: DefaultWorkspace-[subscription-ID]-[geo]

- Resourcegroep: DefaultResourceGroup-[geo]

Een aangepaste werkruimte toewijzen

Wanneer u de optie voor automatisch inrichten inschakelt, wordt automatisch een standaardwerkruimte toegewezen. U kunt een aangepaste werkruimte toewijzen via Azure Policy.

Controleren of er een werkruimte is toegewezen:

Meld u aan bij het Azure-portaal.

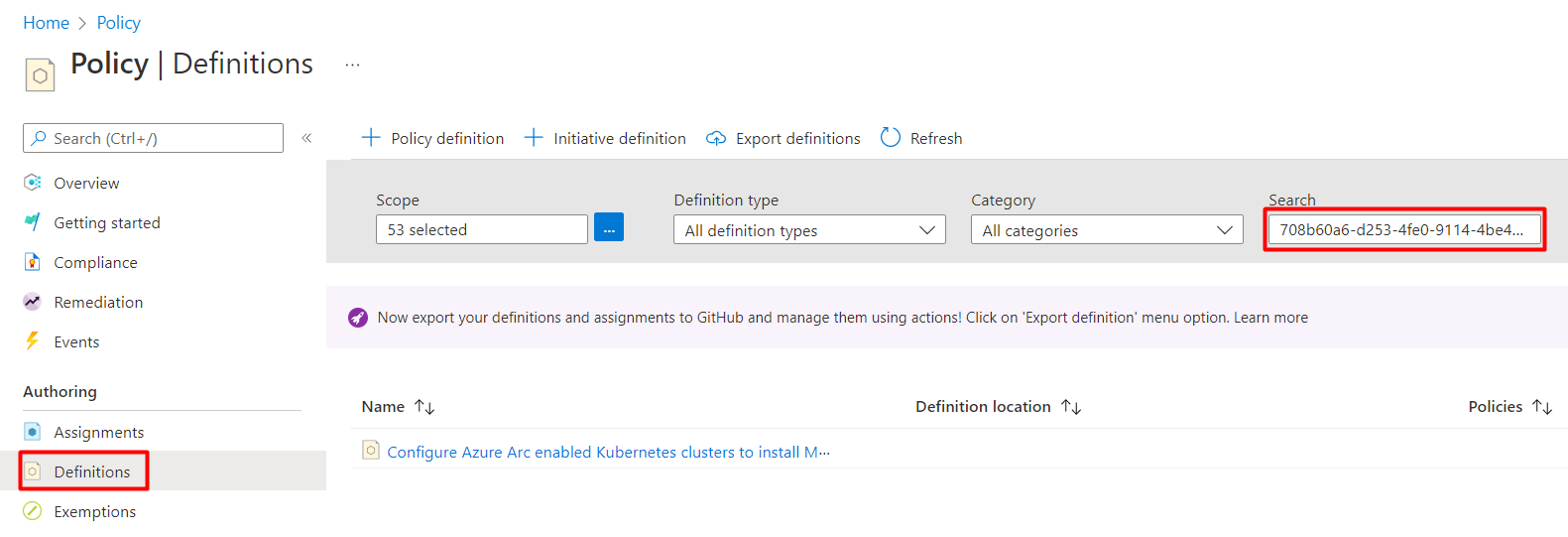

Zoek en selecteer Beleid.

Selecteer Definities.

Zoek naar beleids-id

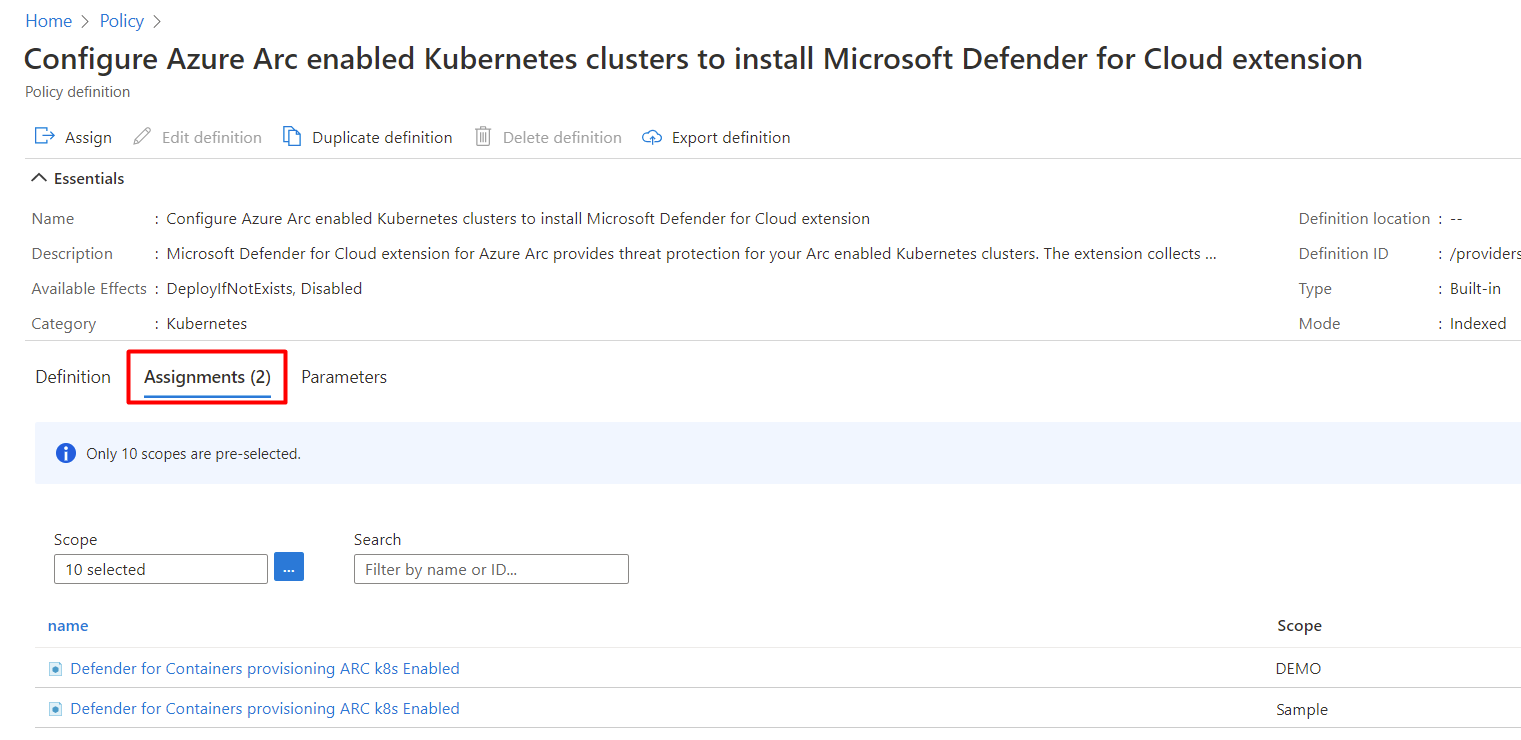

708b60a6-d253-4fe0-9114-4be4c00f012c.Selecteer Kubernetes-clusters met Azure Arc configureren om Microsoft Defender voor Cloud extensie te installeren.

Selecteer Opdrachten.

Volg de stappen Een nieuwe toewijzing maken met aangepaste werkruimtestappen als het beleid nog niet is toegewezen aan het relevante bereik. Of volg de toewijzing Bijwerken met aangepaste werkruimtestappen als het beleid al is toegewezen en u dit wilt wijzigen voor het gebruik van een aangepaste werkruimte.

Een nieuwe toewijzing maken met een aangepaste werkruimte

Als het beleid niet is toegewezen, ziet Assignments (0)u .

Aangepaste werkruimte toewijzen:

Selecteer Toewijzen.

Schakel op het tabblad Parameters de selectie van alleen parameters op die invoer- of revisieoptie nodig hebben.

Selecteer een LogAnalyticsWorkspaceResource-id in de vervolgkeuzelijst.

Selecteer Controleren + maken.

Selecteer Maken.

Toewijzing bijwerken met aangepaste werkruimte

Als het beleid al is toegewezen aan een werkruimte, ziet Assignments (1)u .

Notitie

Als u meer dan één abonnement hebt, kan het aantal hoger zijn. Als u een getal 1 of hoger hebt, bevindt de toewijzing zich mogelijk nog steeds niet in het relevante bereik. Als dit het geval is, volgt u de stappen Een nieuwe toewijzing maken met aangepaste werkruimtestappen .

Aangepaste werkruimte toewijzen:

De Defender-sensor verwijderen

Als u deze extensie (of een willekeurige extensie Defender voor Cloud) wilt verwijderen, is het niet voldoende om automatische inrichting uit te schakelen:

- Automatische inrichting inschakelen , kan van invloed zijn op bestaande en toekomstige machines.

- Het uitschakelen van automatische inrichting voor een extensie, heeft alleen invloed op de toekomstige computers. Er wordt niets verwijderd door automatisch inrichten uit te schakelen.

Notitie

Als u het Defender for Containers-abonnement volledig wilt uitschakelen, gaat u naar Omgevingsinstellingen en schakelt u het Microsoft Defender for Containers-abonnement uit.

Om ervoor te zorgen dat de onderdelen van Defender for Containers vanaf nu niet automatisch worden ingericht voor uw resources, schakelt u automatische inrichting van de extensies uit, zoals wordt uitgelegd in Automatische inrichting configureren voor agents en extensies van Microsoft Defender voor Cloud.

U kunt de extensie verwijderen met behulp van de REST API of een Resource Manager-sjabloon, zoals wordt uitgelegd in de onderstaande tabbladen.

REST API gebruiken om de Defender-sensor uit AKS te verwijderen

Als u de extensie wilt verwijderen met behulp van de REST API, voert u de volgende PUT-opdracht uit:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

| Name | Beschrijving | Verplicht |

|---|---|---|

| SubscriptionId | Abonnements-id van cluster | Ja |

| ResourceGroup | Resourcegroep van cluster | Ja |

| Clusternaam | Clusternaam | Ja |

| ApiVersion | API-versie moet = 2022-06-01 zijn > | Ja |

Aanvraagtekst:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

Parameters voor aanvraagbody:

| Name | Beschrijving | Verplicht |

|---|---|---|

| locatie | Locatie van cluster | Ja |

| properties.securityProfile.defender.securityMonitoring.enabled | Bepaalt of u Microsoft Defender for Containers wilt in- of uitschakelen op het cluster | Ja |

Meer informatie

U kunt de volgende blogs bekijken:

- Uw Google Cloud-workloads beveiligen met Microsoft Defender voor Cloud

- Inleiding tot Microsoft Defender voor containers

- Een nieuwe naam voor beveiliging met meerdere clouds: Microsoft Defender voor Cloud

Volgende stappen

Nu u Defender for Containers hebt ingeschakeld, kunt u het volgende doen:

- Uw ACR-installatiekopieën scannen op beveiligingsproblemen

- Uw AWS-installatiekopieën scannen op beveiligingsproblemen met Microsoft Defender Vulnerability Management

- Uw GGP-installatiekopieën scannen op beveiligingsproblemen met Microsoft Defender Vulnerability Management

- Bekijk veelgestelde vragen over Defender for Containers.