Uw GCP-project koppelen met Microsoft Defender for Cloud

Workloads omvatten vaak meerdere cloudplatforms. Cloudbeveiligingsservices moeten hetzelfde doen. Microsoft Defender voor Cloud helpt workloads in Google Cloud Platform (GCP) te beveiligen, maar u moet de verbinding tussen deze workloads en Defender voor Cloud instellen.

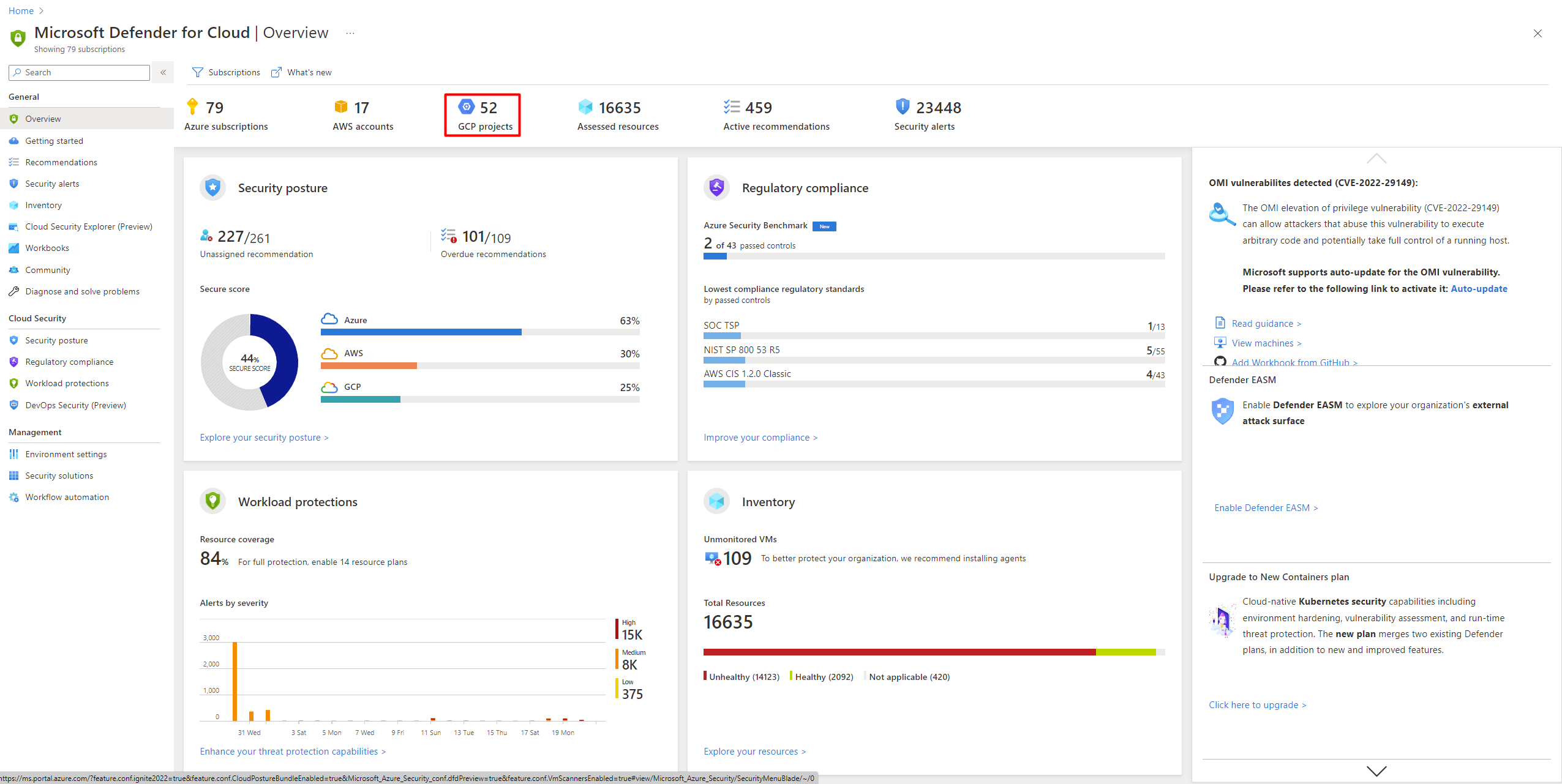

Deze schermopname toont GCP-accounts die worden weergegeven in het Defender voor Cloud overzichtsdashboard.

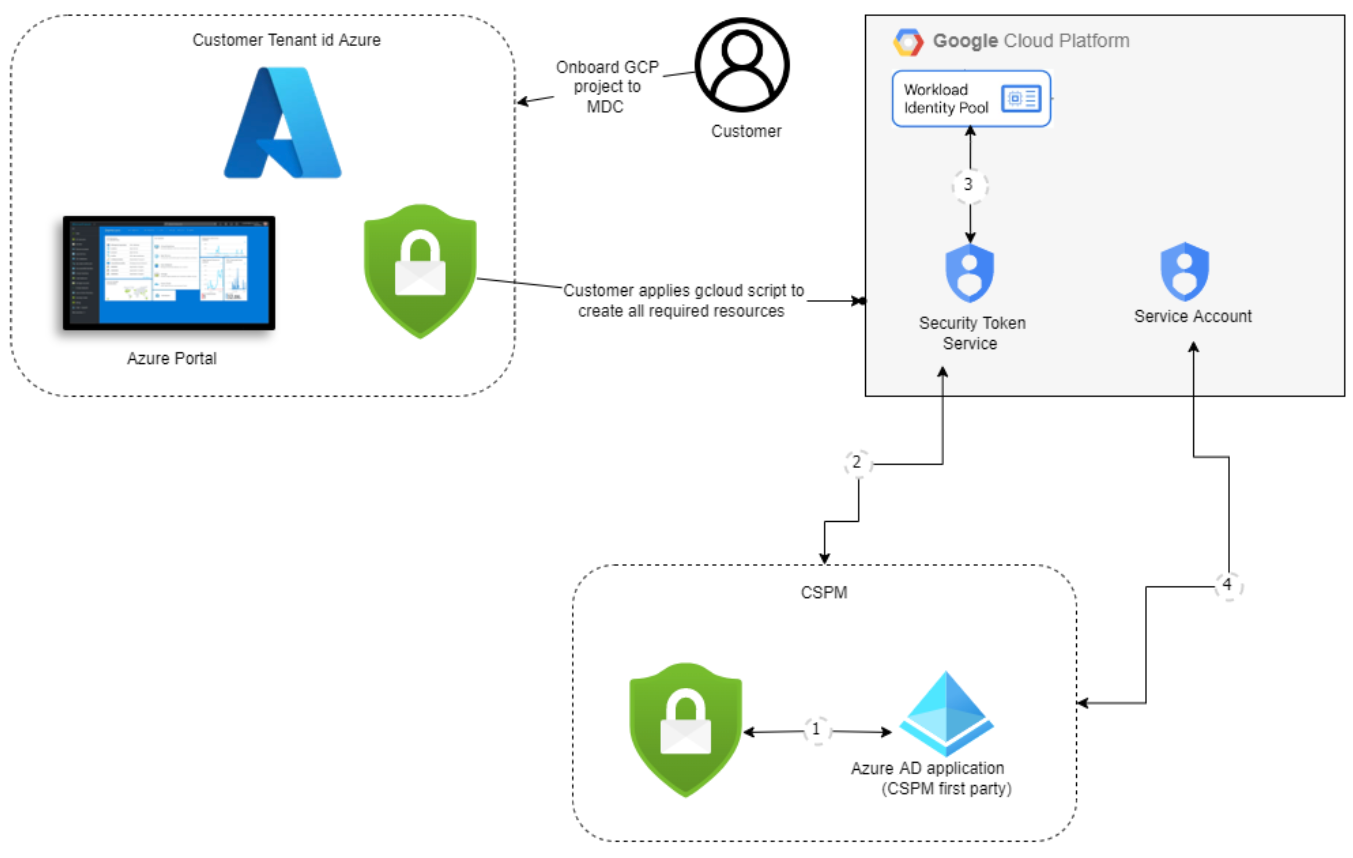

GCP-autorisatieontwerp

Het verificatieproces tussen Microsoft Defender voor Cloud en GCP is een federatief verificatieproces.

Wanneer u onboarding naar Defender voor Cloud, wordt de GCloud-sjabloon gebruikt om de volgende resources te maken als onderdeel van het verificatieproces:

Workload-id-pool en -providers

Serviceaccounts en beleidsbindingen

Het verificatieproces werkt als volgt:

de CSPM-service van Microsoft Defender voor Cloud verkrijgt een Microsoft Entra-token. Het token is ondertekend door Microsoft Entra ID met behulp van het RS256-algoritme en is 1 uur geldig.

Het Microsoft Entra-token wordt uitgewisseld met het STS-token van Google.

Google STS valideert het token met de id-provider van de werkbelasting. Het Microsoft Entra-token wordt verzonden naar STS van Google waarmee het token wordt gevalideerd met de id-provider van de werkbelasting. Doelgroepvalidatie vindt vervolgens plaats en het token is ondertekend. Vervolgens wordt een Google STS-token geretourneerd naar de CSPM-service van Defender voor Cloud.

de CSPM-service van Defender voor Cloud maakt gebruik van het Google STS-token om het serviceaccount te imiteren. Defender voor Cloud csPM serviceaccountreferenties ontvangt die worden gebruikt om het project te scannen.

Vereisten

Als u de procedures in dit artikel wilt voltooien, hebt u het volgende nodig:

Een Microsoft Azure-abonnement. Als u geen Azure-abonnement hebt, kunt u zich aanmelden voor een gratis abonnement.

Microsoft Defender voor Cloud instellen voor uw Azure-abonnement.

Toegang tot een GCP-project.

Machtiging op inzenderniveau voor het relevante Azure-abonnement.

Een Entra ID-account met de directoryrol Toepassingsbeheerder of Cloudtoepassingsbeheerder voor uw tenant (of gelijkwaardige beheerdersrechten voor het maken van app-registraties).

Meer informatie over Defender voor Cloud prijzen vindt u op de pagina met prijzen.

Wanneer u GCP-projecten verbindt met specifieke Azure-abonnementen, kunt u de Google Cloud-resourcehiërarchie en de volgende richtlijnen overwegen:

- U kunt uw GCP-projecten verbinden met Microsoft Defender voor Cloud op projectniveau.

- U kunt meerdere projecten verbinden met één Azure-abonnement.

- U kunt meerdere projecten verbinden met meerdere Azure-abonnementen.

Uw GCP-project verbinden

Er zijn vier onderdelen voor het onboardingproces dat plaatsvindt wanneer u de beveiligingsverbinding tussen uw GCP-project en Microsoft Defender voor Cloud maakt.

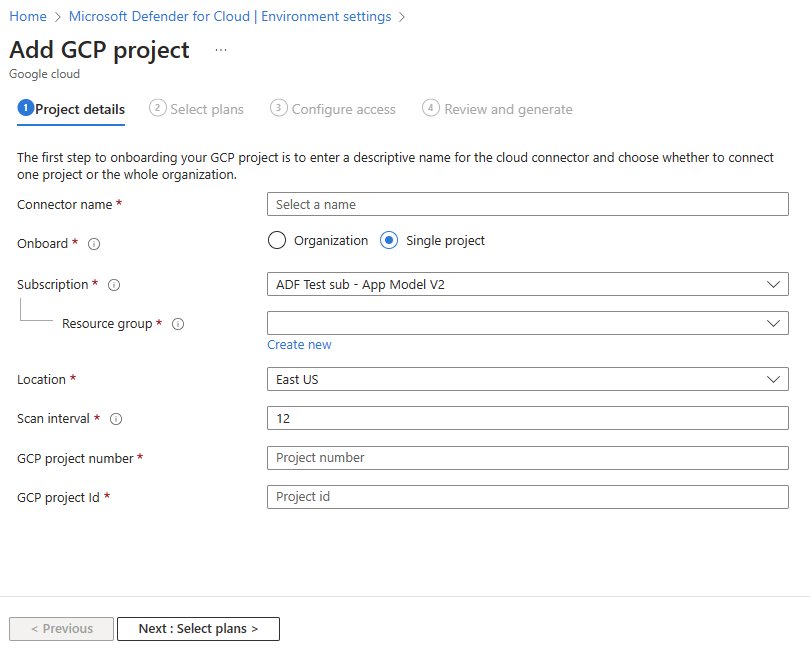

Projectdetails

In de eerste sectie moet u de basiseigenschappen van de verbinding tussen uw GCP-project en Defender voor Cloud toevoegen.

Hier noemt u uw connector, selecteert u een abonnement en resourcegroep, die wordt gebruikt om een ARM-sjabloonresource te maken die beveiligingsconnector wordt genoemd. De beveiligingsconnector vertegenwoordigt een configuratieresource die de projectinstellingen bevat.

U selecteert ook een locatie en voegt de organisatie-id voor uw project toe.

U kunt ook een scaninterval tussen 1 en 24 uur instellen.

Sommige gegevensverzamelaars worden uitgevoerd met vaste scanintervallen en worden niet beïnvloed door aangepaste intervalconfiguraties. In de volgende tabel ziet u de vaste scanintervallen voor elke uitgesloten gegevensverzamelaar:

| Naam van gegevensverzamelaar | Scaninterval |

|---|---|

| ComputeInstance ArtifactRegistryRepositoryPolicy ArtifactRegistryImage ContainerCluster ComputeInstanceGroup ComputeZonalInstanceGroupInstance ComputeRegionalInstanceGroupManager ComputeZonalInstanceGroupManager ComputeGlobalInstanceTemplate |

1 uur |

Wanneer u een organisatie onboardt, kunt u er ook voor kiezen om projectnummers en map-id's uit te sluiten.

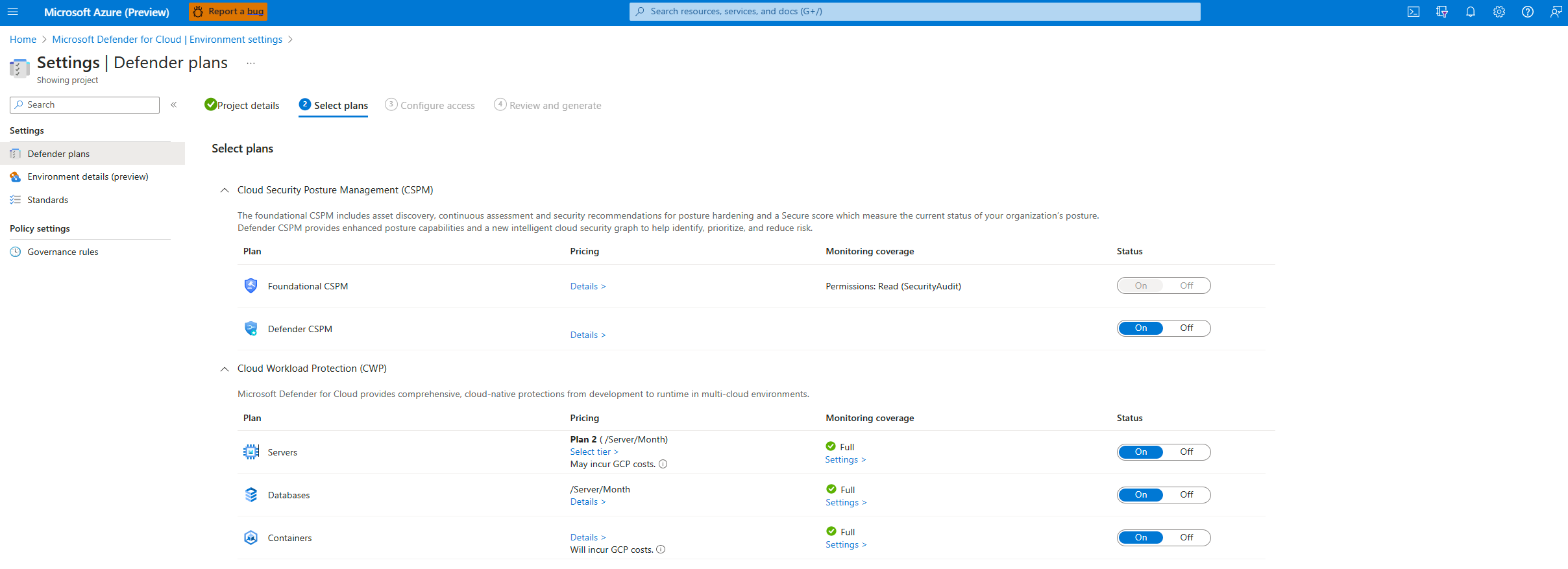

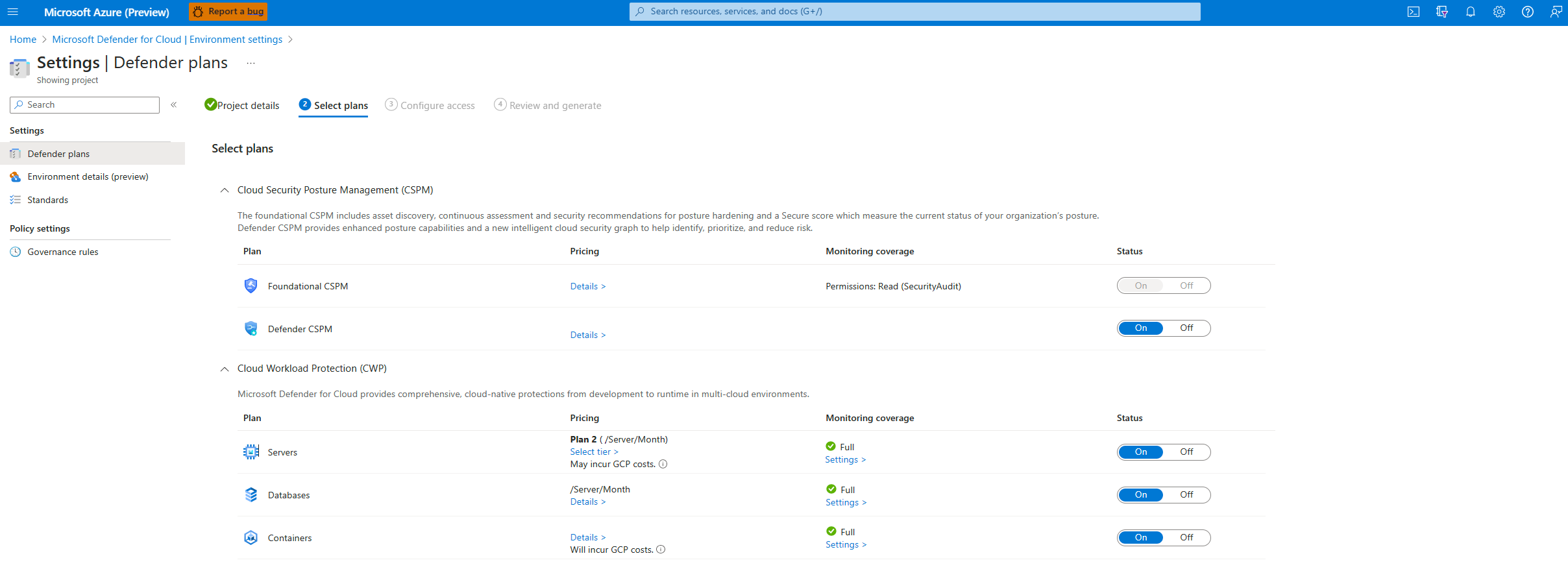

Plannen voor uw project selecteren

Nadat u de gegevens van uw organisatie hebt ingevoerd, kunt u vervolgens selecteren welke plannen u wilt inschakelen.

Hier kunt u bepalen welke resources u wilt beveiligen op basis van de beveiligingswaarde die u wilt ontvangen.

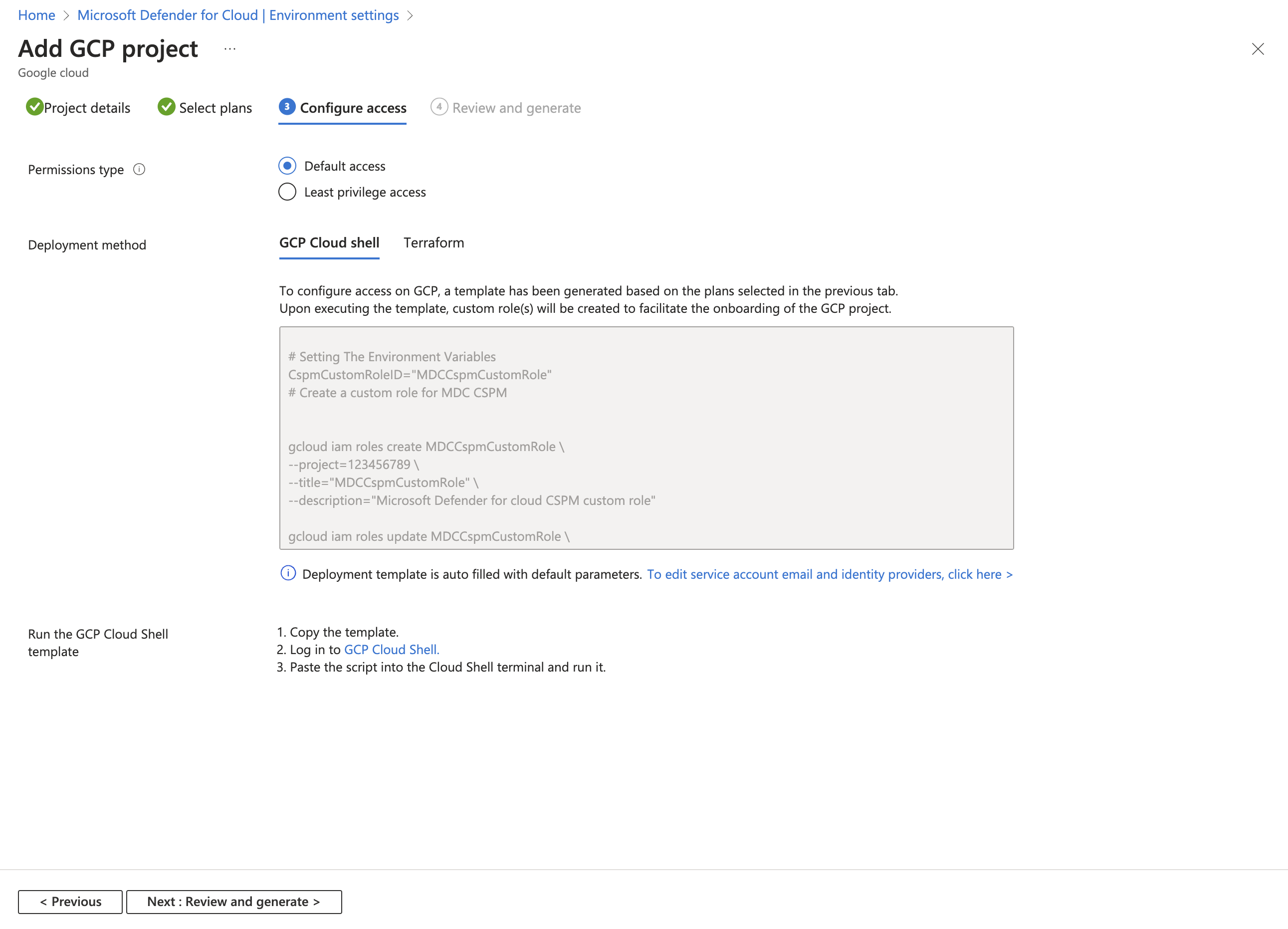

Toegang voor uw project configureren

Nadat u de plannen hebt geselecteerd, wilt u inschakelen en de resources die u wilt beveiligen, moet u de toegang tussen Defender voor Cloud en uw GCP-project configureren.

In deze stap vindt u het GCloud-script dat moet worden uitgevoerd op het GCP-project dat wordt ge onboardd. Het GCloud-script wordt gegenereerd op basis van de plannen die u hebt geselecteerd voor onboarding.

Met het GCloud-script worden alle vereiste resources in uw GCP-omgeving gemaakt, zodat Defender voor Cloud kunnen werken en de volgende beveiligingswaarden kunnen opgeven:

- Pool van workloadidentiteit

- Workload-id-provider (per plan)

- Serviceaccounts

- Beleidsbindingen op projectniveau (serviceaccount heeft alleen toegang tot het specifieke project)

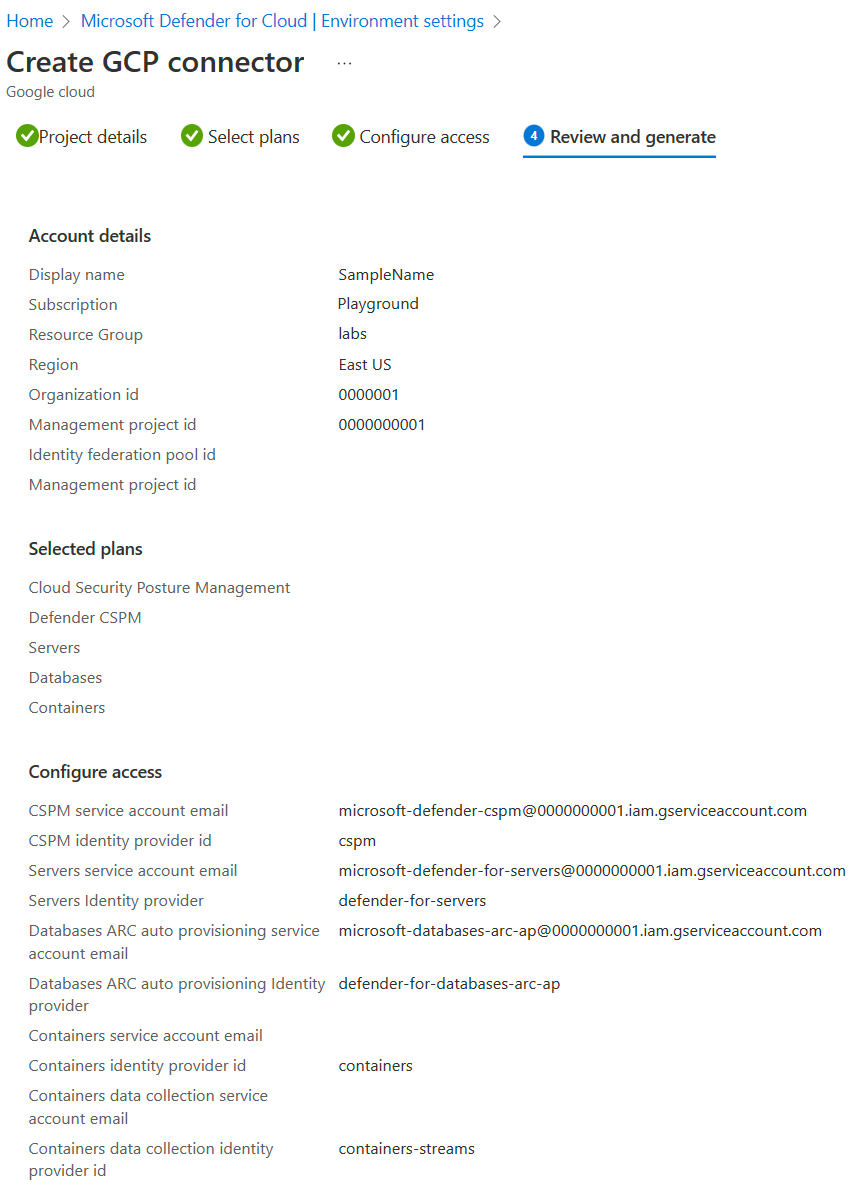

De connector voor uw project controleren en genereren

De laatste stap voor onboarding is het controleren van al uw selecties en het maken van de connector.

Notitie

De volgende API's moeten zijn ingeschakeld om uw GCP-resources te detecteren en het verificatieproces toe te staan:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comAls u deze API's op dit moment niet inschakelt, kunt u deze inschakelen tijdens het onboardingproces door het GCloud-script uit te voeren.

Nadat u de connector hebt gemaakt, wordt een scan gestart in uw GCP-omgeving. Nieuwe aanbevelingen worden na maximaal 6 uur weergegeven in Defender voor Cloud. Als u automatische inrichting hebt ingeschakeld, worden Azure Arc en eventuele ingeschakelde extensies automatisch geïnstalleerd voor elke nieuw gedetecteerde resource.

Uw GCP-organisatie verbinden

Net als bij het onboarden van één project, maakt Defender voor Cloud bij het onboarden van een GCP-organisatie een beveiligingsconnector voor elk project onder de organisatie (tenzij specifieke projecten zijn uitgesloten).

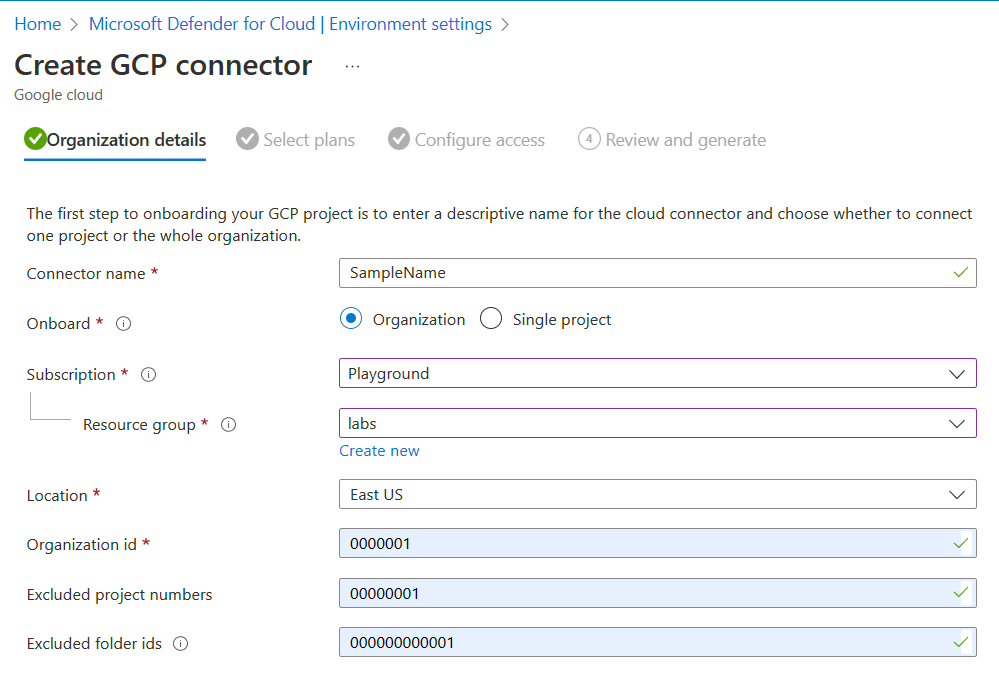

Organisatiegegevens

In de eerste sectie moet u de basiseigenschappen van de verbinding tussen uw GCP-organisatie en Defender voor Cloud toevoegen.

Hier noemt u uw connector, selecteert u een abonnement en resourcegroep die wordt gebruikt om een ARM-sjabloonresource te maken die beveiligingsconnector wordt genoemd. De beveiligingsconnector vertegenwoordigt een configuratieresource die de projectinstellingen bevat.

U selecteert ook een locatie en voegt de organisatie-id voor uw project toe.

Wanneer u een organisatie onboardt, kunt u er ook voor kiezen om projectnummers en map-id's uit te sluiten.

Plannen voor uw organisatie selecteren

Nadat u de gegevens van uw organisatie hebt ingevoerd, kunt u vervolgens selecteren welke plannen u wilt inschakelen.

Hier kunt u bepalen welke resources u wilt beveiligen op basis van de beveiligingswaarde die u wilt ontvangen.

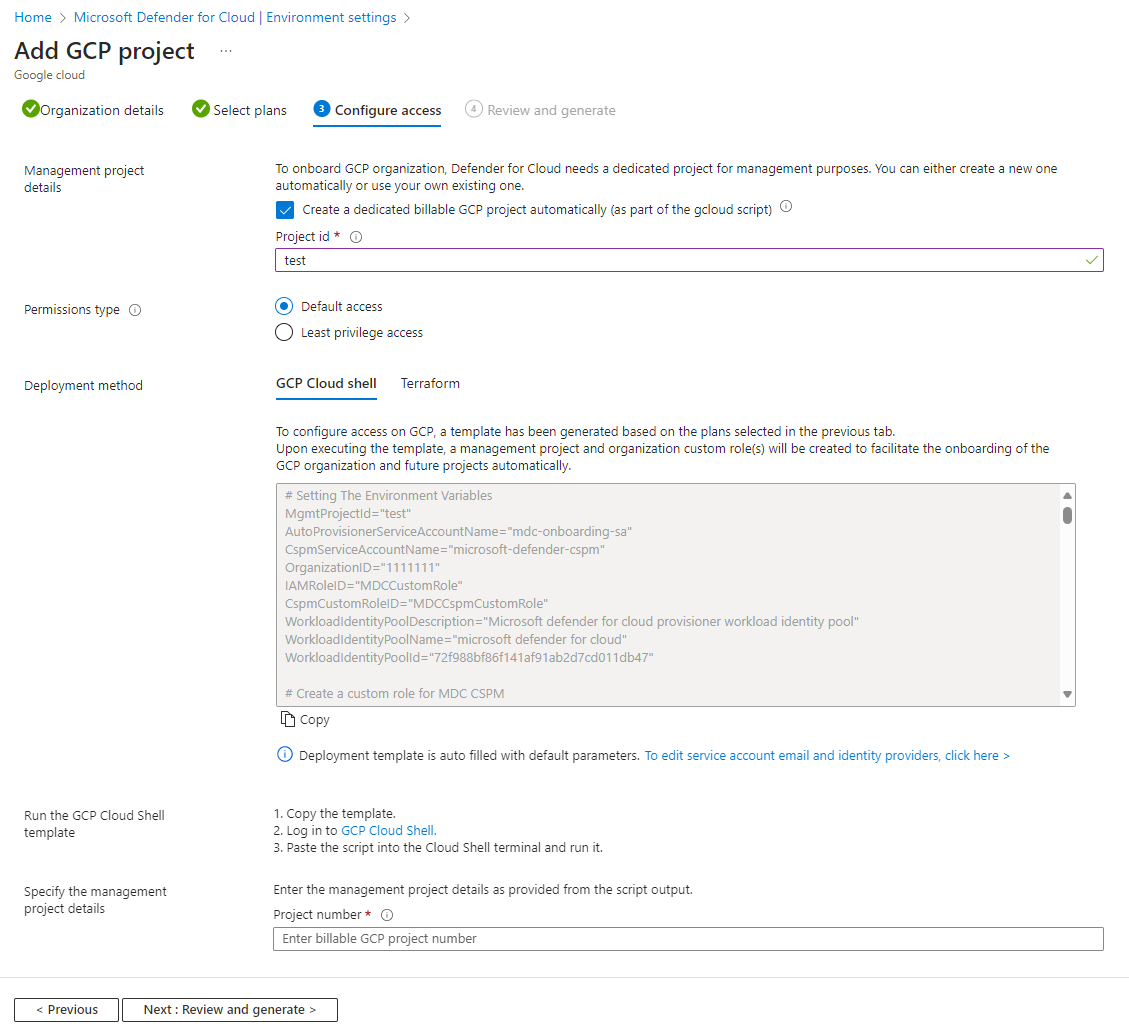

Toegang voor uw organisatie configureren

Zodra u de plannen hebt geselecteerd, wilt u inschakelen en de resources die u wilt beveiligen, moet u de toegang tussen Defender voor Cloud en uw GCP-organisatie configureren.

Wanneer u een organisatie onboardt, is er een sectie met beheerprojectdetails. Net als bij andere GCP-projecten wordt de organisatie ook beschouwd als een project en wordt deze gebruikt door Defender voor Cloud om alle vereiste resources te maken die nodig zijn om de organisatie te verbinden met Defender voor Cloud.

In de sectie details van het beheerproject hebt u de keuze uit:

- Het toewijzen van een beheerproject aan Defender voor Cloud dat moet worden opgenomen in het GCloud-script.

- Geef de details op van een al bestaand project dat moet worden gebruikt als het beheerproject met Defender voor Cloud.

U moet bepalen wat uw beste optie is voor de architectuur van uw organisatie. U wordt aangeraden een speciaal project te maken voor Defender voor Cloud.

Het GCloud-script wordt gegenereerd op basis van de plannen die u hebt geselecteerd voor onboarding. Met het script worden alle vereiste resources in uw GCP-omgeving gemaakt, zodat Defender voor Cloud kunnen werken en de volgende beveiligingsvoordelen kunnen bieden:

- Pool van workloadidentiteit

- Workload-id-provider voor elk plan

- Aangepaste rol om Defender voor Cloud toegang te verlenen om het project te detecteren en op te halen onder de onboarded organisatie

- Een serviceaccount voor elk abonnement

- Een serviceaccount voor de automatische inrichtingsservice

- Beleidsbindingen op organisatieniveau voor elk serviceaccount

- API-enablements op het niveau van het beheerproject

Sommige API's worden niet direct gebruikt met het beheerproject. In plaats daarvan verifiëren de API's via dit project en gebruiken ze een van de API's van een ander project. De API moet zijn ingeschakeld voor het beheerproject.

De connector voor uw organisatie controleren en genereren

De laatste stap voor onboarding is het controleren van al uw selecties en het maken van de connector.

Notitie

De volgende API's moeten zijn ingeschakeld om uw GCP-resources te detecteren en het verificatieproces toe te staan:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comAls u deze API's op dit moment niet inschakelt, kunt u deze inschakelen tijdens het onboardingproces door het GCloud-script uit te voeren.

Nadat u de connector hebt gemaakt, wordt een scan gestart in uw GCP-omgeving. Nieuwe aanbevelingen worden na maximaal 6 uur weergegeven in Defender voor Cloud. Als u automatische inrichting hebt ingeschakeld, worden Azure Arc en eventuele ingeschakelde extensies automatisch geïnstalleerd voor elke nieuw gedetecteerde resource.

Optioneel: Geselecteerde plannen configureren

Standaard zijn alle abonnementen ingeschakeld. U kunt plannen uitschakelen die u niet nodig hebt.

Het Defender for Servers-plan configureren

Microsoft Defender voor Servers brengt bedreigingsdetectie en geavanceerde verdediging naar uw exemplaren van de virtuele GCP-machine (VM). Als u volledige zichtbaarheid wilt hebben in de beveiligingsinhoud van Microsoft Defender for Servers, verbindt u uw GCP VM-exemplaren met Azure Arc. Als u het Microsoft Defender for Servers-abonnement kiest, hebt u het volgende nodig:

Microsoft Defender voor Servers ingeschakeld voor uw abonnement. Meer informatie over het inschakelen van plannen in verbeterde beveiligingsfuncties inschakelen.

Azure Arc voor servers die zijn geïnstalleerd op uw VM-exemplaren.

U wordt aangeraden het proces voor automatisch inrichten te gebruiken om Azure Arc te installeren op uw VM-exemplaren. Automatische inrichting is standaard ingeschakeld in het onboardingproces en vereist eigenaarsmachtigingen voor het abonnement. Het automatische inrichtingsproces van Azure Arc maakt gebruik van de configuratieagent van het besturingssysteem op het GCP-einde. Meer informatie over de beschikbaarheid van de configuratieagent van het besturingssysteem op GCP-machines.

Het automatische inrichtingsproces van Azure Arc maakt gebruik van vm-beheer in GCP om beleid op uw VM's af te dwingen via de configuratieagent van het besturingssysteem. Voor een VM met een actieve configuratieagent voor het besturingssysteem worden kosten in rekening gebracht volgens GCP. Raadpleeg de technische documentatie van GCP om te zien hoe deze kosten van invloed kunnen zijn op uw account.

Microsoft Defender voor Servers installeert de configuratieagent van het besturingssysteem niet op een VIRTUELE machine waarop deze niet is geïnstalleerd. Microsoft Defender voor Servers maakt echter communicatie mogelijk tussen de configuratieagent van het besturingssysteem en de Config-service van het besturingssysteem als de agent al is geïnstalleerd, maar niet communiceert met de service. Deze communicatie kan de configuratieagent van het besturingssysteem wijzigen van inactive in active en leiden tot meer kosten.

U kunt uw VM-exemplaren ook handmatig verbinden met Azure Arc voor servers. Exemplaren in projecten waarvoor het Defender for Servers-plan is ingeschakeld en die niet zijn verbonden met Azure Arc, worden weergegeven door de aanbeveling GCP VM-exemplaren moeten worden verbonden met Azure Arc. Selecteer de optie Fix in de aanbeveling om Azure Arc te installeren op de geselecteerde machines.

De respectieve Azure Arc-servers voor virtuele GCP-machines die niet meer bestaan (en de respectieve Azure Arc-servers met de status Verbinding verbroken of Verlopen) worden na zeven dagen verwijderd. Met dit proces worden irrelevante Azure Arc-entiteiten verwijderd om ervoor te zorgen dat alleen Azure Arc-servers met betrekking tot bestaande exemplaren worden weergegeven.

Zorg ervoor dat u voldoet aan de netwerkvereisten voor Azure Arc.

Schakel deze andere extensies in op de met Azure Arc verbonden machines:

- Microsoft Defender voor Eindpunten

- Een oplossing voor evaluatie van beveiligingsproblemen (Microsoft Defender Vulnerability Management of Qualys)

Defender for Servers wijst tags toe aan uw Azure Arc GCP-resources om het proces voor automatisch inrichten te beheren. U moet deze tags correct aan uw resources hebben toegewezen, zodat Defender voor Servers uw resources kan beheren: Cloud, , InstanceNameMDFCSecurityConnector, MachineId, , ProjectIden ProjectNumber.

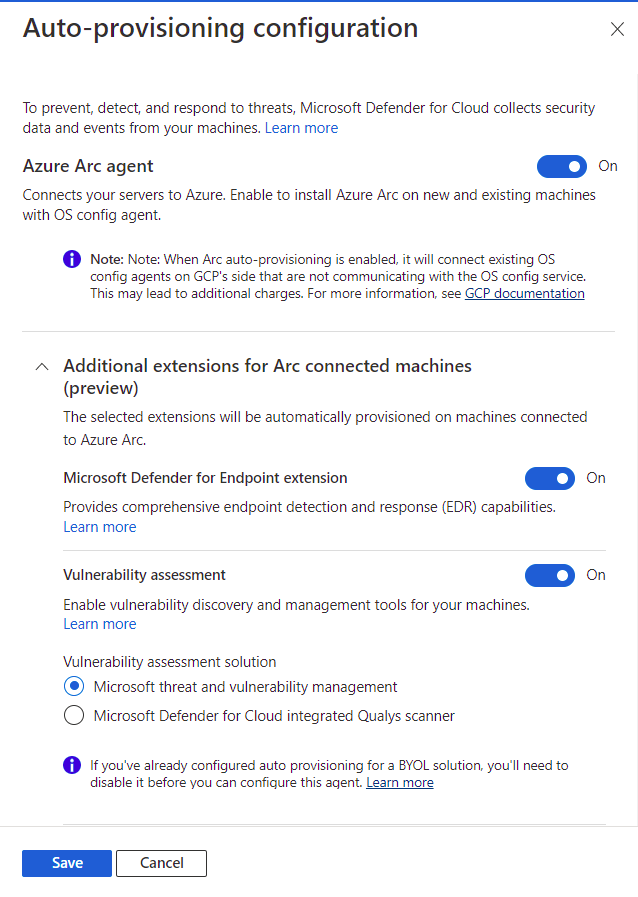

Het Defender for Servers-abonnement configureren:

Volg de stappen om uw GCP-project te verbinden.

Selecteer Configureren op het tabblad Plannen selecteren.

Schakel in het deelvenster Configuratie voor automatisch inrichten de wisselknop in of uit, afhankelijk van uw behoeften.

Als de Azure Arc-agent is uitgeschakeld, moet u het handmatige installatieproces volgen dat eerder is vermeld.

Selecteer Opslaan.

Ga verder vanuit stap 8 van de instructies voor uw GCP-project verbinden.

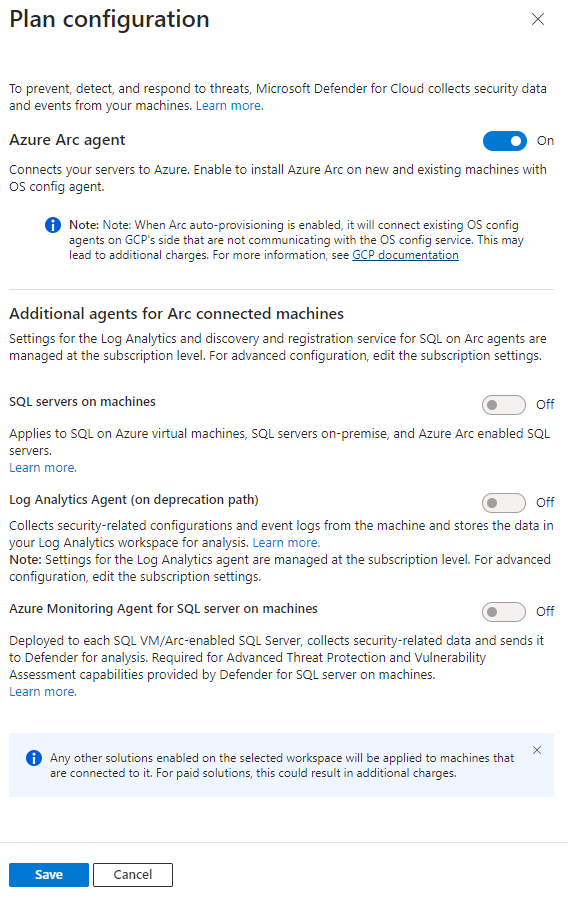

Het Defender for Databases-plan configureren

Als u volledige zichtbaarheid wilt hebben in de beveiligingsinhoud van Microsoft Defender for Databases, verbindt u uw GCP VM-exemplaren met Azure Arc.

Het Defender for Databases-plan configureren:

Volg de stappen om uw GCP-project te verbinden.

Selecteer Instellingen op het tabblad Plannen selecteren in Databases.

Schakel in het deelvenster Planconfiguratie de wisselknop in op Aan of Uit, afhankelijk van uw behoeften.

Als de wisselknop voor Azure Arc is uitgeschakeld, moet u het eerder genoemde handmatige installatieproces volgen.

Selecteer Opslaan.

Ga verder vanuit stap 8 van de instructies voor uw GCP-project verbinden.

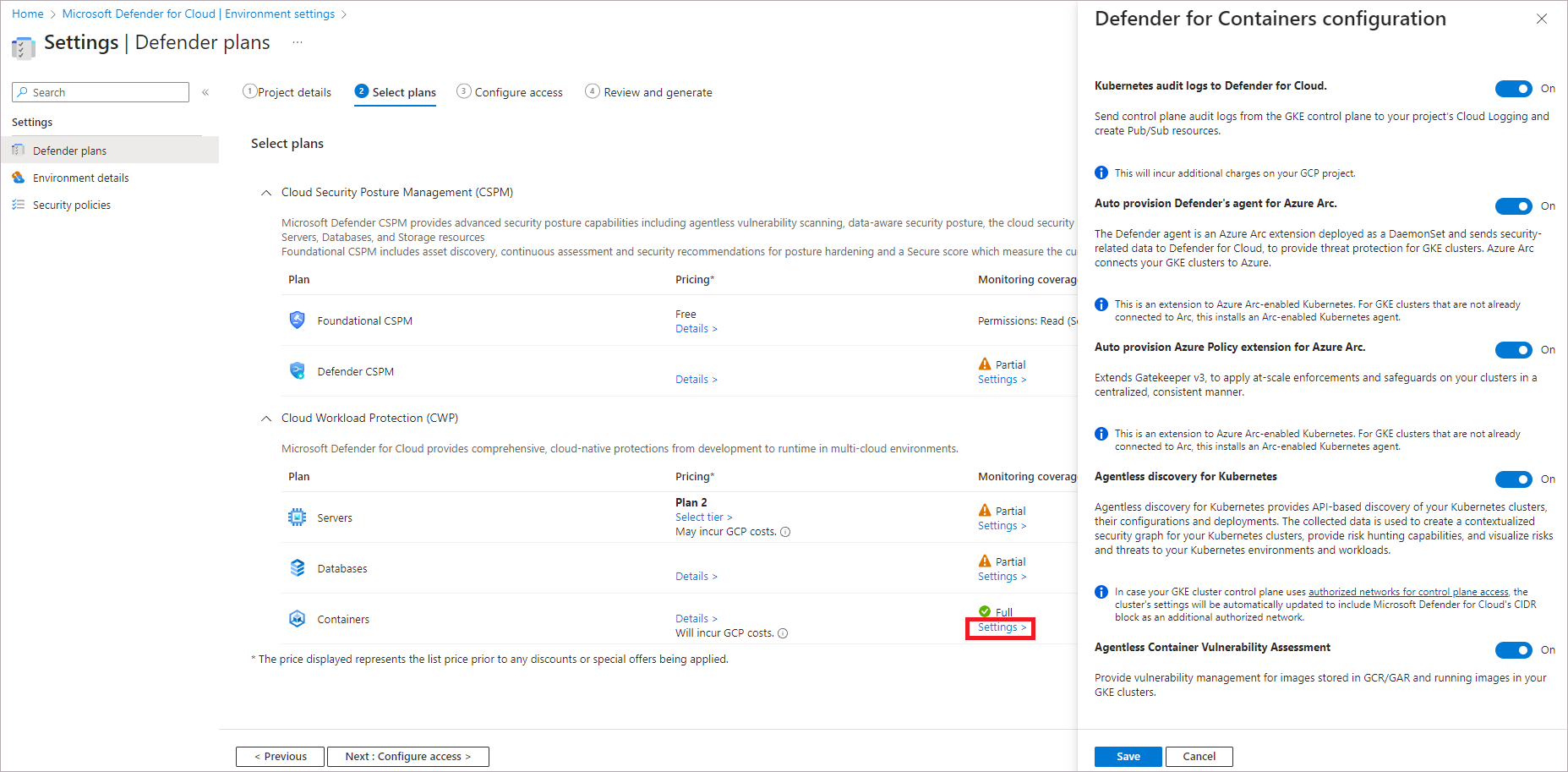

Het Defender for Containers-plan configureren

Microsoft Defender for Containers brengt bedreigingsdetectie en geavanceerde verdediging naar uw GCP Google Kubernetes Engine (GKE) Standard-clusters. Als u de volledige beveiligingswaarde van Defender for Containers wilt ophalen en GCP-clusters volledig wilt beveiligen, moet u aan de volgende vereisten voldoen.

Notitie

- Als u ervoor kiest om de beschikbare configuratieopties uit te schakelen, worden er geen agents of onderdelen geïmplementeerd in uw clusters. Meer informatie over beschikbaarheid van functies.

- Defender for Containers bij implementatie op GCP kunnen externe kosten in rekening worden gebracht, zoals logboekregistratiekosten, pub-/subkosten en kosten voor uitgaand verkeer.

Kubernetes-auditlogboeken voor Defender voor Cloud: standaard ingeschakeld. Deze configuratie is alleen beschikbaar op GCP-projectniveau. Het biedt een verzameling zonder agent van de auditlogboekgegevens via GCP Cloud Logging naar de Microsoft Defender voor Cloud back-end voor verdere analyse. Defender for Containers vereist auditlogboeken voor het besturingsvlak om runtime-bedreigingsbeveiliging te bieden. Als u Kubernetes-auditlogboeken naar Microsoft Defender wilt verzenden, schakelt u de instelling in op Aan.

Notitie

Als u deze configuratie uitschakelt, wordt de

Threat detection (control plane)functie uitgeschakeld. Meer informatie over de beschikbaarheid van functies.De sensor van Defender automatisch inrichten voor Azure Arc en de Azure Policy-extensie automatisch inrichten voor Azure Arc: standaard ingeschakeld. U kunt Kubernetes met Azure Arc en de bijbehorende extensies op uw GKE-clusters op drie manieren installeren:

- Schakel automatische inrichting van Defender for Containers in op projectniveau, zoals wordt uitgelegd in de instructies in deze sectie. We raden deze methode aan.

- Gebruik Defender voor Cloud aanbevelingen voor installatie per cluster. Ze worden weergegeven op de pagina met Microsoft Defender voor Cloud aanbevelingen. Meer informatie over het implementeren van de oplossing voor specifieke clusters.

- Installeer Kubernetes en -extensies met Arc handmatig.

Detectie zonder agent voor Kubernetes biedt API-gebaseerde detectie van uw Kubernetes-clusters. Als u de detectie zonder agent voor de Kubernetes-functie wilt inschakelen, schakelt u de instelling in op Aan.

De evaluatie van beveiligingsproblemen zonder agent biedt beheer van beveiligingsproblemen voor installatiekopieën die zijn opgeslagen in Google Container Registry (GCR) en Google Artifact Registry (GAR) en installatiekopieën uitvoeren op uw GKE-clusters. Als u de functie Evaluatie van beveiligingsproblemen zonder agent wilt inschakelen, schakelt u de instelling in op Aan.

Het Defender for Containers-plan configureren:

Volg de stappen om uw GCP-project te verbinden.

Selecteer Configureren op het tabblad Plannen selecteren. Schakel vervolgens in het configuratievenster van Defender for Containers de wisselknop in op Aan.

Selecteer Opslaan.

Ga verder vanuit stap 8 van de instructies voor uw GCP-project verbinden.

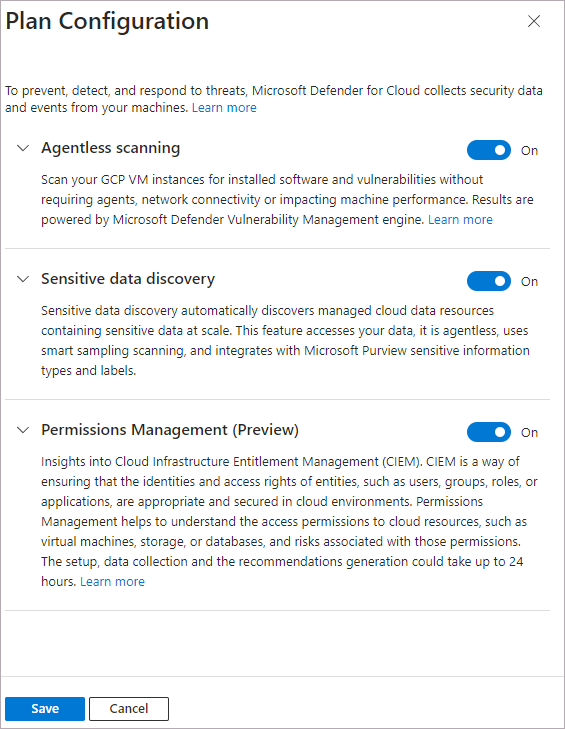

Het Defender CSPM-abonnement configureren

Als u het Microsoft Defender CSPM-abonnement kiest, hebt u het volgende nodig:

- Een Microsoft Azure-abonnement. Als u geen Azure-abonnement hebt, kunt u zich registreren voor een gratis abonnement.

- U moet Microsoft Defender voor Cloud inschakelen voor uw Azure-abonnement.

- Als u toegang wilt krijgen tot alle functies die beschikbaar zijn in het CSPM-abonnement, moet het abonnement worden ingeschakeld door de eigenaar van het abonnement.

Meer informatie over het inschakelen van Defender CSPM.

Het Defender CSPM-abonnement configureren:

Volg de stappen om uw GCP-project te verbinden.

Selecteer Configureren op het tabblad Plannen selecteren.

Schakel in het deelvenster Planconfiguratie de wisselknop in of uit. Als u de volledige waarde van Defender CSPM wilt ophalen, raden we u aan om alle wisselknoppen in te schakelen op Aan.

Selecteer Opslaan.

Ga verder vanuit stap 8 van de instructies voor uw GCP-project verbinden.

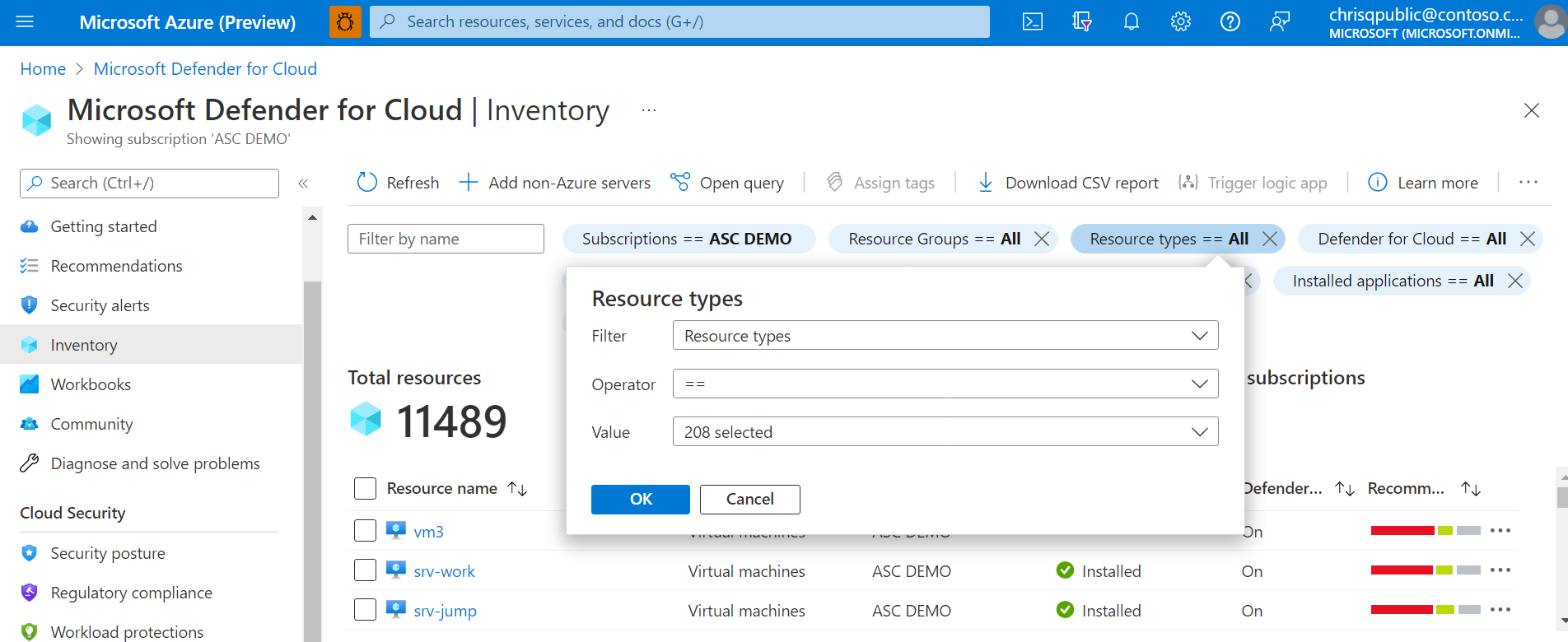

Uw GCP-resources bewaken

Op de pagina met beveiligingsaanbevelingen in Defender voor Cloud worden uw GCP-resources samen met uw Azure- en AWS-resources weergegeven voor een echte weergave met meerdere clouds.

Als u alle actieve aanbevelingen voor uw resources per resourcetype wilt weergeven, gebruikt u de pagina assetinventaris in Defender voor Cloud en filtert u op het GCP-resourcetype waarin u geïnteresseerd bent.

Notitie

Aangezien de Log Analytics-agent (ook wel bekend als MMA) in augustus 2024 is ingesteld op buiten gebruik stellen, zijn alle functies en beveiligingsmogelijkheden van Defender for Servers die momenteel afhankelijk zijn, inclusief de functies die op deze pagina worden beschreven, beschikbaar via Microsoft Defender voor Eindpunt integratie of zonder agent scannen, vóór de buitengebruikstellingsdatum. Zie deze aankondiging voor meer informatie over de roadmap voor elk van de functies die momenteel afhankelijk zijn van de Log Analytics-agent.

Integreren met Microsoft Defender XDR

Wanneer u Defender voor Cloud inschakelt, worden Defender voor Cloud waarschuwingen automatisch geïntegreerd in de Microsoft Defender-portal. Er zijn geen verdere stappen nodig.

De integratie tussen Microsoft Defender voor Cloud en Microsoft Defender XDR brengt uw cloudomgevingen naar Microsoft Defender XDR. Met Defender voor Cloud waarschuwingen en cloudcorrelaties die zijn geïntegreerd in Microsoft Defender XDR, hebben SOC-teams nu toegang tot alle beveiligingsgegevens vanuit één interface.

Meer informatie over de waarschuwingen van Defender voor Cloud in Microsoft Defender XDR.

Volgende stappen

Het verbinden van uw GCP-project maakt deel uit van de multicloud-ervaring die beschikbaar is in Microsoft Defender voor Cloud:

- Wijs toegang toe aan workloadeigenaren.

- Beveilig al uw resources met Defender voor Cloud.

- Stel uw on-premises machines en AWS-account in.

- Problemen met uw connectors voor meerdere clouds oplossen.

- Krijg antwoorden op veelgestelde vragen over het verbinden van uw GCP-project.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor