Uw SQL-servers scannen op beveiligingsproblemen

Microsoft Defender voor SQL-servers op computers breidt de beveiligingen voor uw systeemeigen SQL-servers van Azure uit om hybride omgevingen volledig te ondersteunen en SQL-servers (alle ondersteunde versie) te beveiligen die worden gehost in Azure, andere cloudomgevingen en zelfs on-premises machines:

- SQL Server on Virtual Machines

- On-premises SQL-servers:

De geïntegreerde scanner voor evaluatie van beveiligingsproblemen detecteert, volgt en helpt u bij het oplossen van potentiële beveiligingsproblemen in de database. Evaluatie scant bevindingen bieden een overzicht van de beveiligingsstatus van uw SQL-machines en details van eventuele beveiligingsresultaten.

Notitie

- De scan is lichtgewicht, veilig, duurt slechts een paar seconden per database en is volledig alleen-lezen. Er worden geen wijzigingen aangebracht in uw database.

- Het uitvoeren van machtigingen voor de volgende opgeslagen procedures is vereist voor een aantal van de regels voor evaluatie van beveiligingsproblemen: xp_instance_regread, sysmail_help_profile_sp.

Rapporten over evaluatie van beveiligingsproblemen verkennen

De evaluatieservice voor beveiligingsproblemen scant uw databases elke 12 uur.

Het dashboard voor evaluatie van beveiligingsproblemen biedt een overzicht van uw evaluatieresultaten voor al uw databases, samen met een overzicht van gezonde en beschadigde databases en een algemeen overzicht van mislukte controles volgens risicoverdeling.

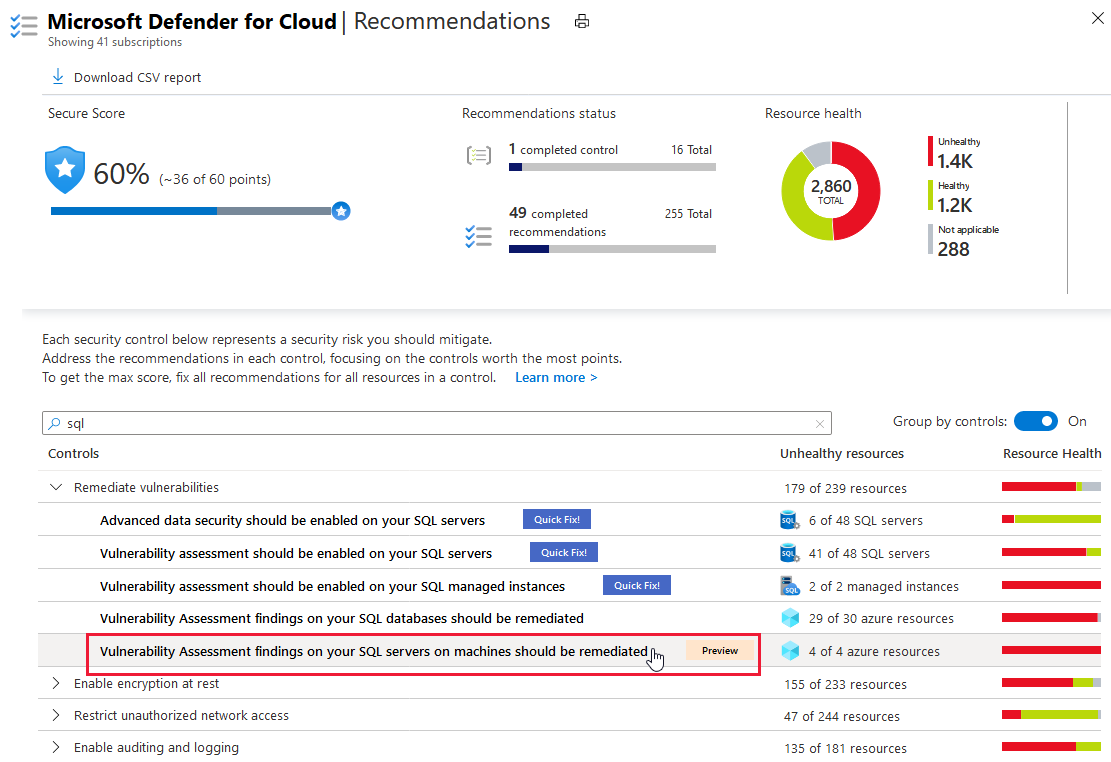

U kunt de resultaten van de evaluatie van beveiligingsproblemen rechtstreeks vanuit Defender voor Cloud bekijken.

Open in de zijbalk van Defender voor Cloud de pagina Aanbevelingen.

Selecteer de aanbevelings-SQL-servers op computers als er beveiligingsproblemen moeten zijn opgelost. Zie de referentiepagina voor Defender voor Cloud aanbevelingen voor meer informatie.

De gedetailleerde weergave voor deze aanbeveling wordt weergegeven.

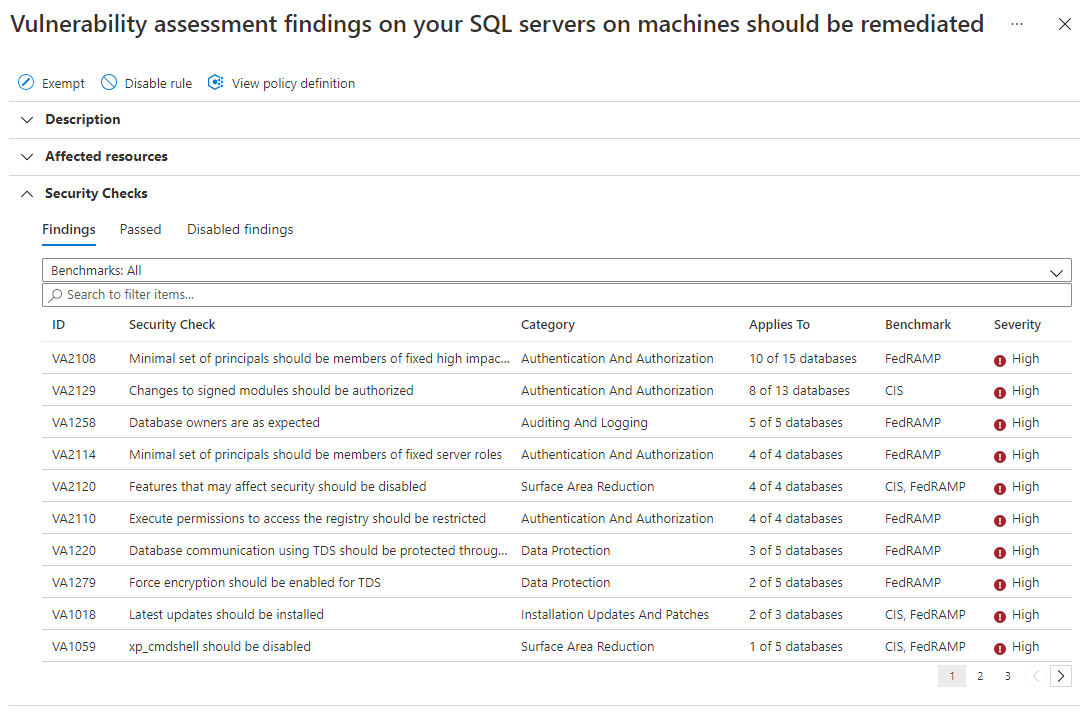

Inzoomen voor meer informatie:

Voor een overzicht van gescande resources (databases) en de lijst met beveiligingscontroles die zijn getest, opent u de betrokken resources en selecteert u de server van belang.

Selecteer de gewenste database voor een overzicht van de beveiligingsproblemen die zijn gegroepeerd op een specifieke SQL-database.

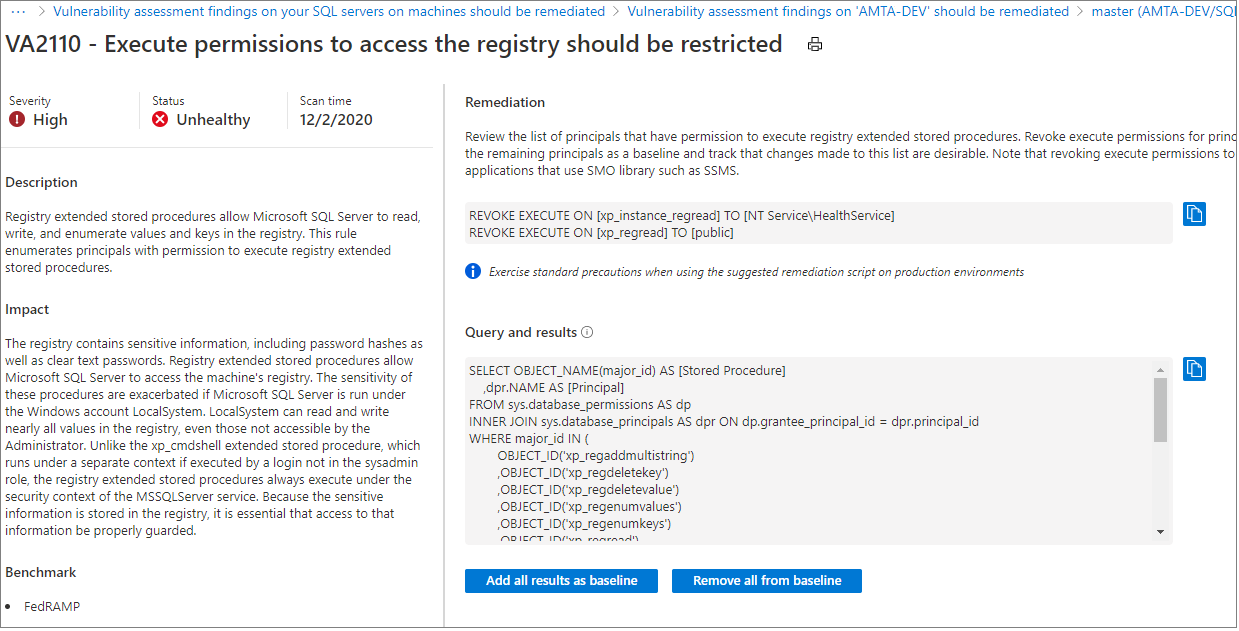

In elke weergave worden de beveiligingscontroles gesorteerd op ernst. Selecteer een specifieke beveiligingscontrole om een detailvenster met een beschrijving te zien, hoe u deze kunt herstellen en andere gerelateerde informatie, zoals Impact of Benchmark.

Een basislijn instellen

Wanneer u de evaluatieresultaten bekijkt, kunt u de resultaten markeren als een acceptabele basislijn in uw omgeving. De basislijn is eigenlijk niets meer dan een aanpassing van hoe de resultaten worden gerapporteerd. Resultaten die overeenkomen met de basislijn, worden niet meer meegenomen in vervolgscans. Nadat u de beveiligingsstatus van de basislijn hebt ingesteld, rapporteert de scanner voor evaluatie van beveiligingsproblemen alleen over afwijkingen van de basislijn. Op deze manier kunt u uw aandacht richten op de relevante problemen.

Exporteer de resultaten

Gebruik de functie Continue export van Microsoft Defender voor Cloud om bevindingen van evaluatie van beveiligingsproblemen te exporteren naar Azure Event Hubs of naar Log Analytics-werkruimte.

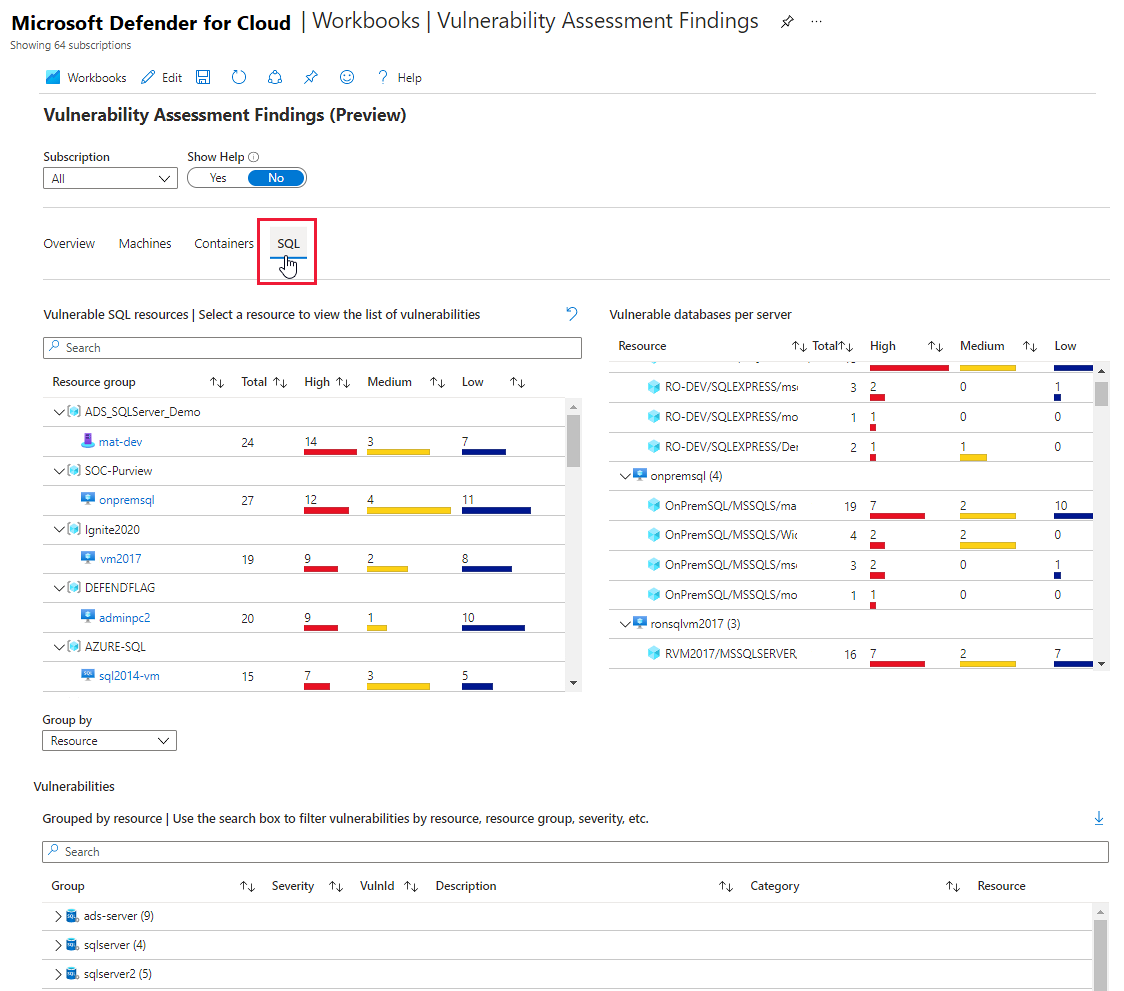

Beveiligingsproblemen weergeven in grafische, interactieve rapporten

de geïntegreerde galerie met Azure Monitor Workbooks van Defender voor Cloud bevat een interactief rapport van alle bevindingen van de scanners voor beveiligingsproblemen voor machines, containers in containerregisters en SQL-servers.

Bevindingen voor elk van deze scanners worden gerapporteerd in afzonderlijke aanbevelingen:

- Op computers moeten de resultaten van beveiligingsproblemen zijn opgelost

- Containerregisterinstallatiekopieën moeten beveiligingsproblemen hebben opgelost (mogelijk gemaakt door Qualys)

- SQL-databases moeten vinden dat beveiligingsproblemen zijn opgelost

- SQL-servers op computers moeten resultaten van beveiligingsproblemen hebben opgelost

Het rapport 'Resultaten van evaluatie van beveiligingsproblemen' verzamelt al deze bevindingen en organiseert deze op ernst, resourcetype en categorie. U vindt het rapport in de galerie met werkmappen die beschikbaar is via de zijbalk van Defender voor Cloud.

Specifieke bevindingen uitschakelen

Als u een organisatorische behoefte hebt om een resultaat te negeren in plaats van dit te herstellen, kunt u het eventueel uitschakelen. Uitgeschakelde resultaten hebben geen invloed op uw beveiligingsscore en genereren geen ongewenste ruis.

Wanneer een resultaat overeenkomt met de criteria die u hebt gedefinieerd in de regels voor uitschakelen, wordt dit niet weergegeven in de lijst met resultaten. Typische scenario's zijn:

- Resultaten uitschakelen met ernst onder gemiddeld

- Bevindingen uitschakelen die niet patchbaar zijn

- Bevindingen uitschakelen uit benchmarks die niet van belang zijn voor een gedefinieerd bereik

Belangrijk

Als u specifieke bevindingen wilt uitschakelen, hebt u machtigingen nodig om een beleid in Azure Policy te bewerken. Meer informatie in Azure RBAC-machtigingen in Azure Policy.

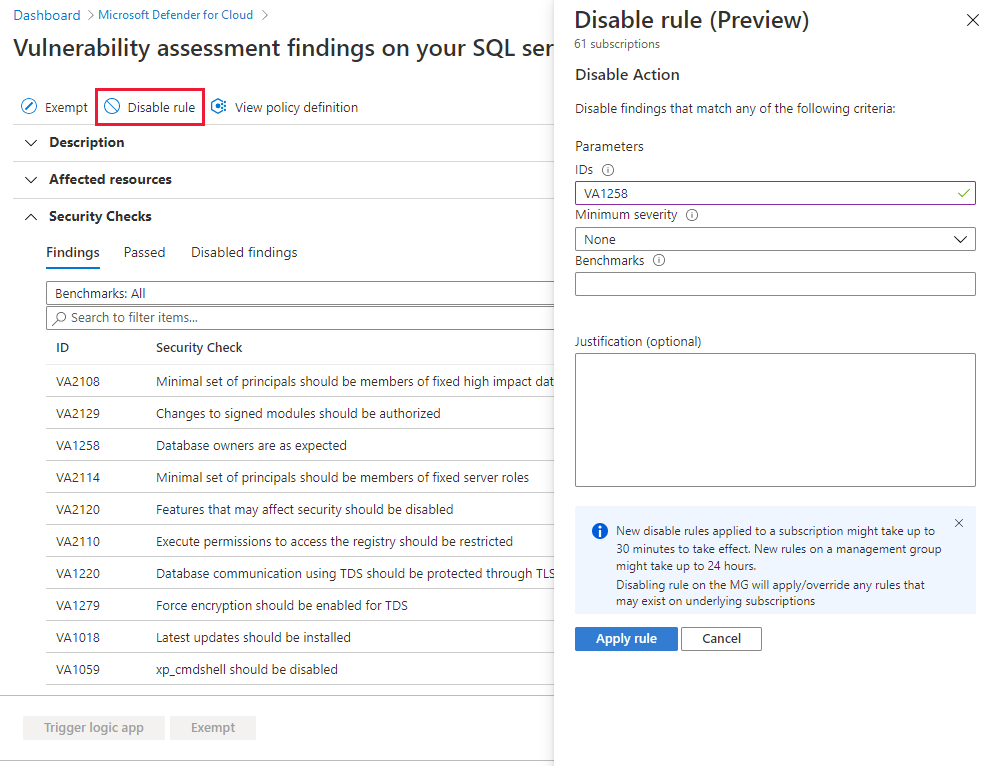

Een regel maken:

Selecteer op de detailpagina met aanbevelingen voor SQL-servers op computers de optie Regel uitschakelen.

Selecteer het relevante bereik.

Definieer uw criteria. U kunt een van de volgende criteria gebruiken:

- Id zoeken

- Ernst

- Benchmarks

Selecteer Regel toepassen. Het kan tot 24 uur duren voordat wijzigingen zijn doorgevoerd.

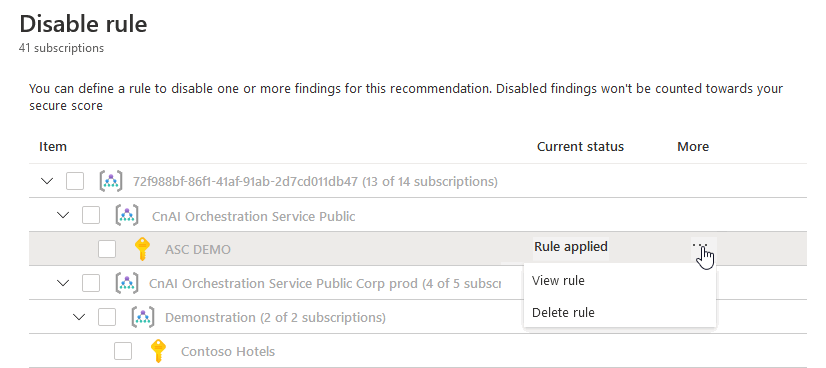

Een regel weergeven, overschrijven of verwijderen:

Selecteer Regel uitschakelen.

In de lijst met bereiken worden abonnementen met actieve regels weergegeven als Regel toegepast.

Als u de regel wilt weergeven of verwijderen, selecteert u het beletseltekenmenu (...).

Evaluaties van beveiligingsproblemen programmatisch beheren

Azure PowerShell gebruiken

U kunt Azure PowerShell-cmdlets gebruiken om uw evaluaties van beveiligingsproblemen programmatisch te beheren. De ondersteunde cmdlets zijn:

| Cmdlet-naam als koppeling | Beschrijving |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | Sql Vulnerability Assessment-basislijn toevoegen. |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | Haal de basislijn sql-evaluatie van beveiligingsproblemen op. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | Hiermee haalt u scanresultaten van SQL Vulnerability Assessment op. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | Hiermee haalt u scanrecords voor SQL Vulnerability Assessment op. |

| Remove-AzSecuritySqlVulnerabilityAssessmentBaseline | Hiermee verwijdert u de basislijn voor evaluatie van SQL-beveiligingsproblemen. |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | Hiermee stelt u de nieuwe basislijn voor de evaluatie van SQL-beveiligingsproblemen in op een specifieke database, indien aanwezig, wordt de oude basislijn verwijderd. |

Gegevensresidentie

SQL Vulnerability Assessment voert een query uit op de SQL-server met behulp van openbaar beschikbare query's onder Defender voor Cloud aanbevelingen voor SQL Vulnerability Assessment en slaat de queryresultaten op. Sql Vulnerability Assessment-gegevens worden opgeslagen op de locatie van de Log Analytics-werkruimte waarmee de machine is verbonden. Als de gebruiker bijvoorbeeld een virtuele SQL-machine verbindt met een Log Analytics-werkruimte in Europa - west, worden de resultaten opgeslagen in Europa - west. Deze gegevens worden alleen verzameld als de oplossing SQL Vulnerability Assessment is ingeschakeld in de Log Analytics-werkruimte.

Metagegevensinformatie over de verbonden machine wordt ook verzameld. Specifiek:

- Naam, type en versie van het besturingssysteem

- Volledig gekwalificeerde domeinnaam (FQDN) van de computer

- Versie van Connected Machine-agent

- UUID (BIOS-id)

- SQL Server-naam en onderliggende databasenamen

U kunt de regio opgeven waar uw SQL Vulnerability Assessment-gegevens worden opgeslagen door de locatie van de Log Analytics-werkruimte te kiezen. Microsoft kan repliceren naar andere regio's voor gegevenstolerantie, maar Microsoft repliceert geen gegevens buiten de geografie.

Notitie

Als u de Log Analytics-werkruimte van het Defender for SQL on Machines-plan wijzigt, worden de scanresultaten en basislijninstellingen opnieuw ingesteld. Als u binnen 90 dagen teruggaat naar de oorspronkelijke Log Analytics-werkruimte, worden de scanresultaten en basislijninstellingen weer beschikbaar gesteld.