Meer informatie over just-in-time-toegang (JIT) voor VM's

Op deze pagina worden de principes uitgelegd achter de JIT-toegangsfunctie (Just-In-Time) van Microsoft Defender voor Cloud en de logica achter de aanbeveling.

Zie How to secure your management ports with JIT (JIT beveiligen met JIT) voor informatie over het toepassen van JIT op uw VM's met behulp van Azure Portal (Defender voor Cloud of virtuele Azure-machines).

Het risico van open beheerpoorten op een virtuele machine

Bedreigingsactoren jagen actief op toegankelijke machines met open beheerpoorten, zoals RDP of SSH. Al uw virtuele machines zijn potentiële doelen voor een aanval. Wanneer het lukt een VM aan te tasten, wordt deze gebruikt als ingangspunt om verdere resources in uw omgeving aan te vallen.

Waarom JIT VM-toegang de oplossing is

Net als bij alle technieken voor cyberbeveiligingspreventie moet uw doel zijn om de kwetsbaarheid voor aanvallen te verminderen. In dit geval betekent dit dat er minder open poorten zijn, met name beheerpoorten.

Uw legitieme gebruikers gebruiken deze poorten ook, dus het is niet praktisch om ze gesloten te houden.

Om dit dilemma op te lossen, biedt Microsoft Defender voor Cloud JIT aan. Met JIT kunt u het inkomende verkeer naar uw VM's vergrendelen, waardoor de blootstelling aan aanvallen wordt verminderd, terwijl u zo nodig eenvoudig toegang hebt om verbinding te maken met VM's.

Hoe JIT werkt met netwerkbronnen in Azure en AWS

In Azure kunt u inkomend verkeer op specifieke poorten blokkeren door Just-In-Time-VM-toegang in te schakelen. Defender voor Cloud zorgt ervoor dat er regels voor het weigeren van al het inkomende verkeer bestaan voor de geselecteerde poorten in de netwerkbeveiligingsgroep (NSG) en Azure Firewall-regels. Deze regels beperken de toegang tot de beheerpoorten van uw Azure-VM's en beschermen ze tegen aanvallen.

Als er al andere regels bestaan voor de geselecteerde poorten, hebben deze bestaande regels voorrang op de nieuwe regels voor binnenkomend verkeer weigeren. Als er geen bestaande regels op de geselecteerde poorten zijn, hebben de nieuwe regels de hoogste prioriteit in de NSG en Azure Firewall.

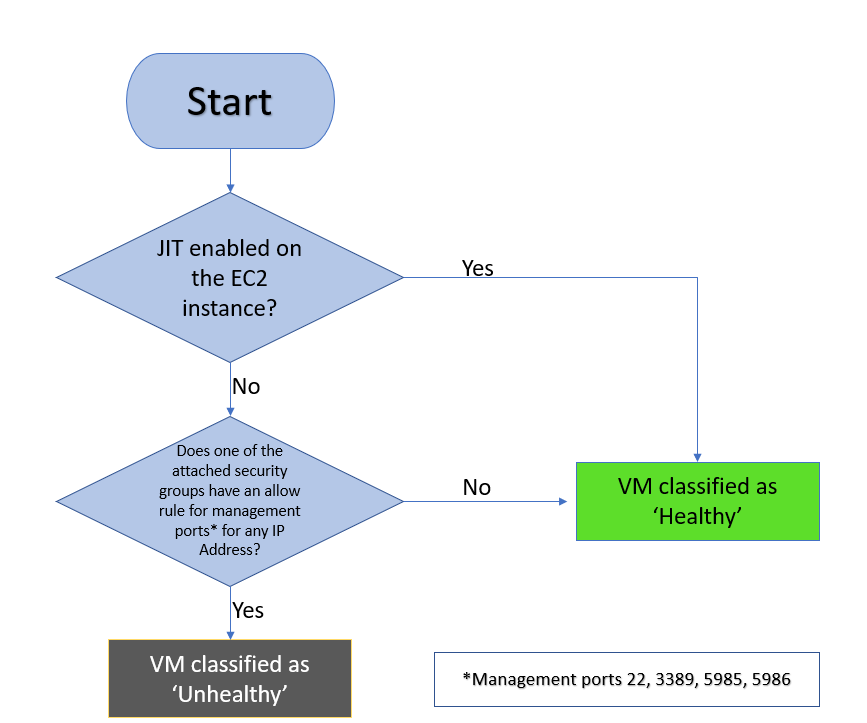

In AWS worden door JIT-toegang in te schakelen de relevante regels in de gekoppelde EC2-beveiligingsgroepen voor de geselecteerde poorten ingetrokken, waardoor binnenkomend verkeer op deze specifieke poorten wordt geblokkeerd.

Wanneer een gebruiker toegang tot een VIRTUELE machine aanvraagt, Defender voor Cloud controleert of de gebruiker machtigingen voor op rollen gebaseerd toegangsbeheer (Azure RBAC) voor die VM heeft. Als de aanvraag is goedgekeurd, Defender voor Cloud de NSG's en Azure Firewall zo configureert dat binnenkomend verkeer naar de geselecteerde poorten vanaf het relevante IP-adres (of bereik) is toegestaan voor de tijd die is opgegeven. In AWS maakt Defender voor Cloud een nieuwe EC2-beveiligingsgroep die inkomend verkeer naar de opgegeven poorten toestaat. Nadat de tijd is verlopen, herstelt Defender voor Cloud de NSG's naar hun vorige statussen. Verbindingen die al tot stand zijn gebracht, worden niet onderbroken.

Notitie

JIT biedt geen ondersteuning voor VM's die worden beveiligd door Azure Firewalls die worden beheerd door Azure Firewall Manager. De Azure Firewall moet worden geconfigureerd met regels (klassiek) en kan geen firewallbeleid gebruiken.

Hoe Defender voor Cloud identificeert welke VM's JIT moeten hebben toegepast

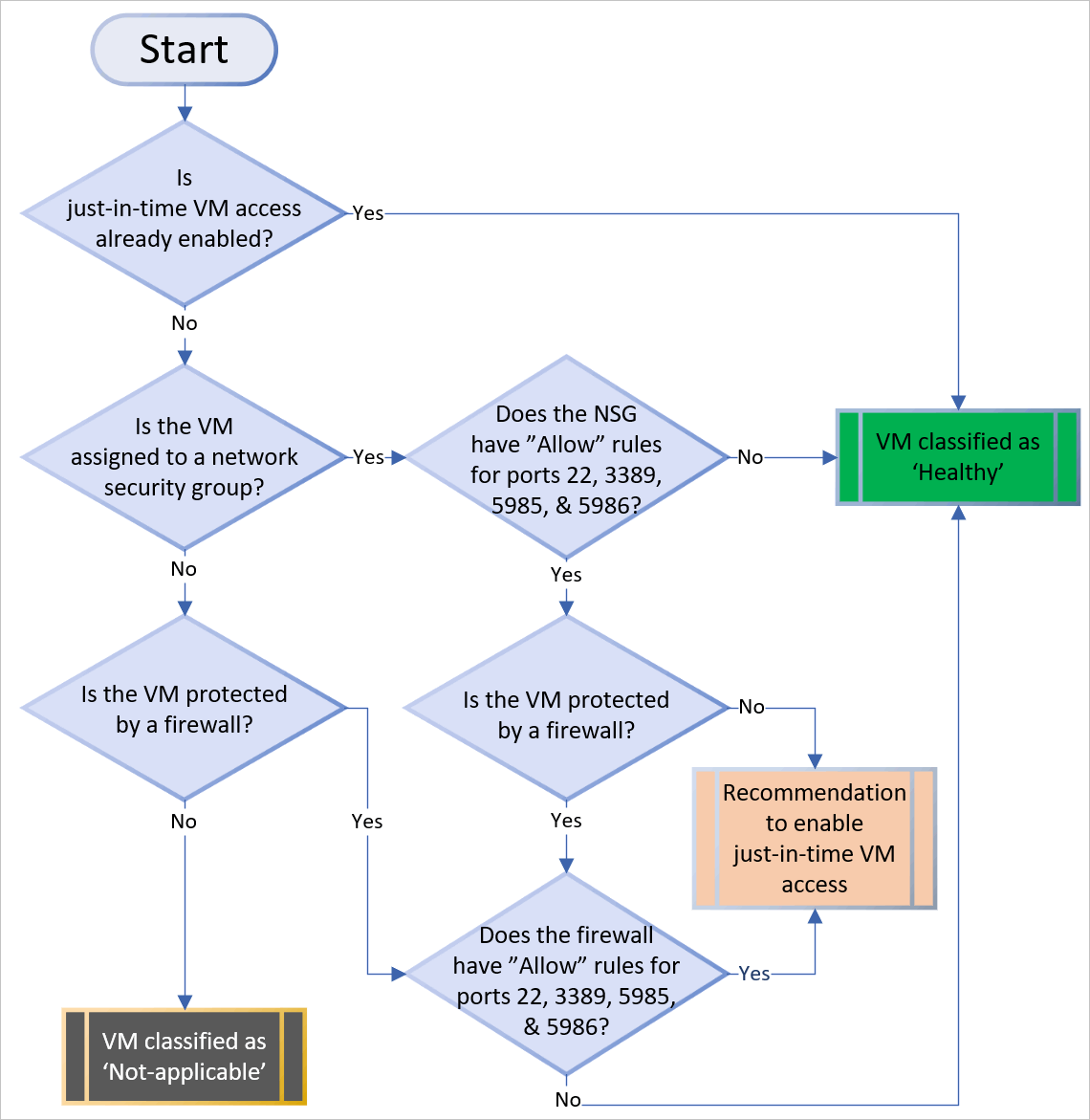

In het volgende diagram ziet u de logica die Defender voor Cloud van toepassing is bij het bepalen hoe u uw ondersteunde VM's categoriseert:

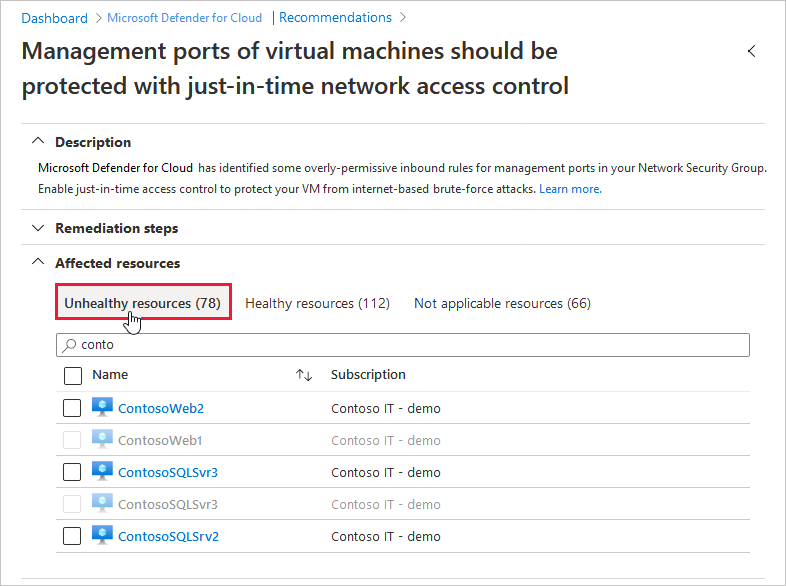

Wanneer Defender voor Cloud een machine vindt die kan profiteren van JIT, wordt die machine toegevoegd aan het tabblad Beschadigde resources van de aanbeveling.

Volgende stap

Op deze pagina wordt uitgelegd waarom just-in-time (JIT) toegang tot virtuele machines (VM's) moet worden gebruikt. Voor meer informatie over het inschakelen van JIT en het aanvragen van toegang tot uw vm's met JIT: