gids voor het oplossen van problemen met Microsoft Defender voor Cloud

Deze handleiding is bedoeld voor IT-professionals, informatiebeveiligingsanalisten en cloudbeheerders van wie organisaties problemen met betrekking tot Microsoft Defender voor Cloud moeten oplossen.

Tip

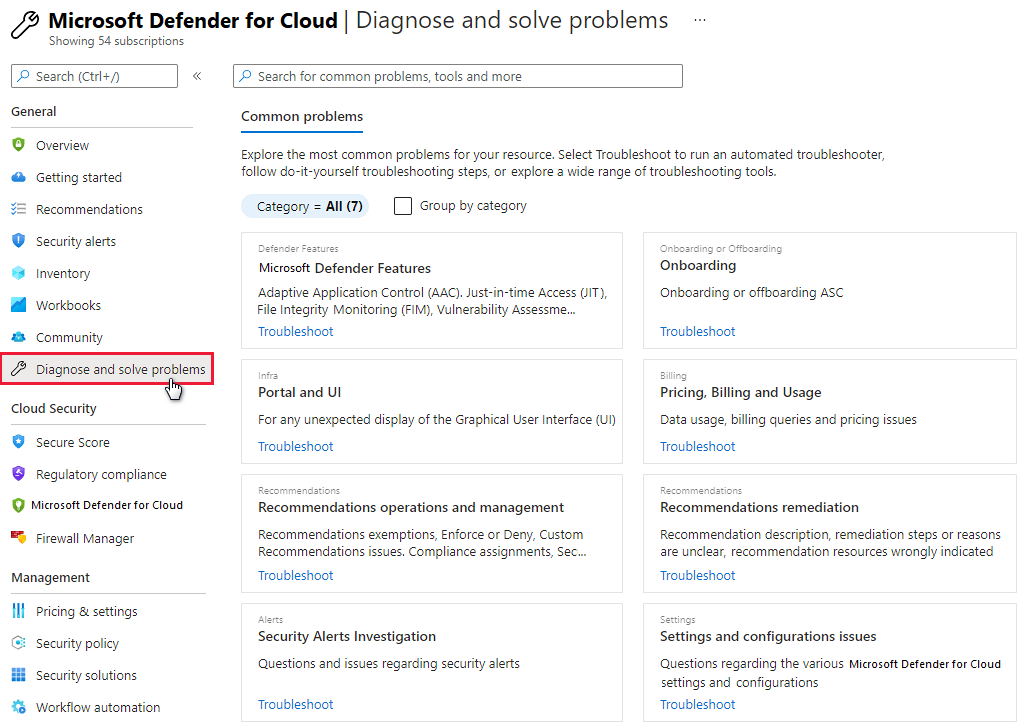

Wanneer u een probleem ondervindt of advies nodig hebt van ons ondersteuningsteam, is het gedeelte Problemen vaststellen en oplossen in Azure Portal een goede plek om te zoeken naar oplossingen.

Het auditlogboek gebruiken om problemen te onderzoeken

De eerste plaats om te zoeken naar informatie over probleemoplossing is het auditlogboek voor het mislukte onderdeel. In het auditlogboek ziet u details zoals:

- Welke bewerkingen zijn uitgevoerd.

- Wie de bewerking heeft gestart.

- Wanneer de bewerking is uitgevoerd.

- De status van de bewerking.

Het auditlogboek bevat alle schrijfbewerkingen (PUT, , ) DELETEdie worden uitgevoerd op uw resources, maar niet leesbewerkingen (GETPOST).

Problemen met connectors oplossen

Defender voor Cloud connectors gebruikt om bewakingsgegevens van AWS-accounts (Amazon Web Services) en GCP-projecten (Google Cloud Platform) te verzamelen. Als u problemen ondervindt met de connectors of als u geen gegevens van AWS of GCP ziet, raadpleegt u de volgende tips voor probleemoplossing.

Tips voor veelvoorkomende connectorproblemen

- Zorg ervoor dat het abonnement dat is gekoppeld aan de connector is geselecteerd in het abonnementsfilter in de sectie Mappen en abonnementen van Azure Portal.

- Standaarden moeten worden toegewezen aan de beveiligingsconnector. Als u dit wilt controleren, gaat u naar Omgevingsinstellingen in het menu Defender voor Cloud linkermenu, selecteert u de connector en selecteert u Vervolgens Instellingen. Als er geen standaarden zijn toegewezen, selecteert u de drie puntjes om te controleren of u gemachtigd bent om standaarden toe te wijzen.

- Er moet een connectorresource aanwezig zijn in Azure Resource Graph. Gebruik de volgende Resource Graph-query om het volgende te controleren:

resources | where ['type'] =~ "microsoft.security/securityconnectors" - Zorg ervoor dat het verzenden van Kubernetes-auditlogboeken is ingeschakeld op de AWS- of GCP-connector, zodat u waarschuwingen voor bedreigingsdetectie voor het besturingsvlak kunt krijgen.

- Zorg ervoor dat de Microsoft Defender-sensor en het Azure Policy voor Kubernetes-extensies met Azure Arc zijn geïnstalleerd in uw Amazon Elastic Kubernetes Service -clusters (EKS) en Google Kubernetes Engine (GKE). U kunt de agent controleren en installeren met de volgende Defender voor Cloud aanbevelingen:

- Voor EKS-clusters moet de extensie van Microsoft Defender zijn geïnstalleerd voor Azure Arc

- Voor GKE-clusters moet de extensie van Microsoft Defender zijn geïnstalleerd voor Azure Arc

- Kubernetes-clusters met Azure Arc moeten de Azure Policy-extensie hebben geïnstalleerd

- GKE-clusters moeten de Azure Policy-extensie hebben geïnstalleerd

- Als u problemen ondervindt met het verwijderen van de AWS- of GCP-connector, controleert u of u een vergrendeling hebt. Een fout in het Azure-activiteitenlogboek kan wijzen op de aanwezigheid van een vergrendeling.

- Controleer of er workloads aanwezig zijn in het AWS-account of GCP-project.

Tips voor problemen met AWS-connectors

- Zorg ervoor dat de implementatie van de CloudFormation-sjabloon is voltooid.

- Wacht ten minste 12 uur na het maken van het AWS-hoofdaccount.

- Zorg ervoor dat EKS-clusters zijn verbonden met Kubernetes met Azure Arc.

- Als u GEEN AWS-gegevens in Defender voor Cloud ziet, controleert u of de vereiste AWS-resources voor het verzenden van gegevens naar Defender voor Cloud aanwezig zijn in het AWS-account.

Kostenimpact van API-aanroepen naar AWS

Wanneer u uw AWS-account voor één of beheer onboardt, start de detectieservice in Defender voor Cloud een onmiddellijke scan van uw omgeving. De detectieservice voert API-aanroepen uit naar verschillende service-eindpunten om alle resources op te halen die Azure helpt beveiligen.

Na deze eerste scan blijft de service uw omgeving periodiek scannen met het interval dat u tijdens de onboarding hebt geconfigureerd. In AWS genereert elke API-aanroep naar het account een opzoek gebeurtenis die is vastgelegd in de CloudTrail-resource. Voor de CloudTrail-resource worden kosten in rekening gebracht. Zie de pagina met prijzen voor AWS CloudTrail op de Amazon AWS-site.

Als u uw CloudTrail hebt verbonden met GuardDuty, bent u ook verantwoordelijk voor de bijbehorende kosten. U vindt deze kosten in de GuardDuty-documentatie op de Amazon AWS-site.

Het aantal systeemeigen API-aanroepen ophalen

Er zijn twee manieren om het aantal oproepen te krijgen dat Defender voor Cloud gedaan:

- Gebruik een bestaande Athene-tabel of maak een nieuwe tabel. Zie Query's uitvoeren op AWS CloudTrail-logboeken op de Amazon AWS-site voor meer informatie.

- Gebruik een bestaand gebeurtenisgegevensarchief of maak een nieuwe. Zie Werken met AWS CloudTrail Lake op de Amazon AWS-site voor meer informatie.

Beide methoden zijn afhankelijk van het uitvoeren van query's op AWS CloudTrail-logboeken.

Als u het aantal oproepen wilt ophalen, gaat u naar de tabel Athene of het gebeurtenisgegevensarchief en gebruikt u een van de volgende vooraf gedefinieerde query's, afhankelijk van uw behoeften. Vervang door <TABLE-NAME> de id van de Tabel of gebeurtenisgegevensopslag van Athene.

Vermeld het aantal algemene API-aanroepen per Defender voor Cloud:

SELECT COUNT(*) AS overallApiCallsCount FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>'Vermeld het aantal algemene API-aanroepen per Defender voor Cloud geaggregeerd per dag:

SELECT DATE(eventTime) AS apiCallsDate, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts:: <YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY DATE(eventTime)Geef het aantal algemene API-aanroepen op Defender voor Cloud geaggregeerd op gebeurtenisnaam:

SELECT eventName, COUNT(*) AS apiCallsCountByEventName FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY eventNameVermeld het aantal algemene API-aanroepen per Defender voor Cloud geaggregeerd per regio:

SELECT awsRegion, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::120589537074:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY awsRegion

Tips voor problemen met GCP-connectors

- Zorg ervoor dat het GCP Cloud Shell-script is voltooid.

- Zorg ervoor dat GKE-clusters zijn verbonden met Kubernetes met Azure Arc.

- Zorg ervoor dat Azure Arc-eindpunten zich in de acceptatielijst voor de firewall bevinden. De GCP-connector voert API-aanroepen naar deze eindpunten uit om de benodigde onboardingbestanden op te halen.

- Als de onboarding van GCP-projecten mislukt, controleert u of u gemachtigd bent

compute.regions.listen microsoft Entra-machtigingen om de service-principal voor het onboardingproces te maken. Zorg ervoor dat de GCP-resourcesWorkloadIdentityPoolIdenWorkloadIdentityProviderIdServiceAccountEmailworden gemaakt in het GCP-project.

Defender API-aanroepen naar GCP

Wanneer u uw GCP-project of organisatie onboardt, start de detectieservice in Defender voor Cloud een onmiddellijke scan van uw omgeving. De detectieservice voert API-aanroepen uit naar verschillende service-eindpunten om alle resources op te halen die Azure helpt beveiligen.

Na deze eerste scan blijft de service uw omgeving periodiek scannen met het interval dat u tijdens de onboarding hebt geconfigureerd.

Ga als volgt te werk om het aantal systeemeigen API-aanroepen op te halen dat Defender voor Cloud uitgevoerd:

Ga naar Log Explorer voor logboekregistratie>.

Filter de gewenste datums (bijvoorbeeld 1d).

Voer deze query uit om API-aanroepen weer te geven die Defender voor Cloud uitgevoerd:

protoPayload.authenticationInfo.principalEmail : "microsoft-defender"

Raadpleeg het histogram om het aantal oproepen in de loop van de tijd weer te geven.

Problemen met de Log Analytics-agent oplossen

Defender voor Cloud de Log Analytics-agent gebruikt om gegevens te verzamelen en op te slaan. De informatie in dit artikel vertegenwoordigt Defender voor Cloud functionaliteit na de overgang naar de Log Analytics-agent.

De waarschuwingstypen zijn:

- VMBA (Virtual Machine Behavioral Analysis)

- Netwerkanalyse

- Analyse van Azure SQL Database en Azure Synapse Analytics

- Contextuele informatie

Afhankelijk van het waarschuwingstype kunt u de benodigde informatie verzamelen om een waarschuwing te onderzoeken met behulp van de volgende bronnen:

- Beveiligingslogboeken in de logboeken van de virtuele machine (VM) in Windows

- De audit-daemon (

auditd) in Linux - De Azure-activiteitenlogboeken en de ingeschakelde diagnostische logboeken voor de aanvalsresource

U kunt feedback geven over de waarschuwingsbeschrijving en relevantie. Ga naar de waarschuwing, selecteer de knop Was dit nuttig , selecteer de reden en voer vervolgens een opmerking in om de feedback uit te leggen. We houden dit feedbackkanaal constant in de gaten om onze waarschuwingen te verbeteren.

De processen en versies van de Log Analytics-agent controleren

Net als Azure Monitor gebruikt Defender voor Cloud de Log Analytics-agent om beveiligingsgegevens van uw virtuele Azure-machines te verzamelen. Nadat u het verzamelen van gegevens hebt ingeschakeld en de agent correct hebt geïnstalleerd op de doelcomputer, moet het HealthService.exe proces worden uitgevoerd.

Open de servicesbeheerconsole (services.msc) om ervoor te zorgen dat de Log Analytics-agentservice wordt uitgevoerd.

Als u wilt zien welke versie van de agent u hebt, opent u Taakbeheer. Zoek op het tabblad Processen de Log Analytics-agentservice, klik er met de rechtermuisknop op en selecteer Vervolgens Eigenschappen. Zoek op het tabblad Details naar de bestandsversie.

Installatiescenario's voor de Log Analytics-agent controleren

Er zijn twee installatiescenario's die verschillende resultaten kunnen opleveren wanneer u de Log Analytics-agent op uw computer installeert. Dit zijn de ondersteunde scenario's:

Agent automatisch geïnstalleerd door Defender voor Cloud: u kunt de waarschuwingen bekijken in Defender voor Cloud en zoeken in logboeken. U ontvangt e-mailmeldingen op het e-mailadres dat u hebt geconfigureerd in het beveiligingsbeleid voor het abonnement waartoe de resource behoort.

Agent die handmatig is geïnstalleerd op een virtuele machine in Azure: als u agents gebruikt die vóór februari 2017 handmatig zijn gedownload en geïnstalleerd, kunt u de waarschuwingen alleen bekijken in de Defender voor Cloud-portal als u filtert op het abonnement waartoe de werkruimte behoort. Als u filtert op het abonnement waartoe de resource behoort, ziet u geen waarschuwingen. U ontvangt e-mailmeldingen op het e-mailadres dat u hebt geconfigureerd in het beveiligingsbeleid voor het abonnement waartoe de werkruimte behoort.

Als u het filterprobleem wilt voorkomen, moet u de nieuwste versie van de agent downloaden.

Netwerkverbindingsproblemen voor de agent bewaken

Om agents verbinding te laten maken met en zich te registreren bij Defender voor Cloud, moeten ze toegang hebben tot de DNS-adressen en netwerkpoorten voor Azure-netwerkbronnen. Voer de volgende acties uit om deze toegang in te schakelen:

- Wanneer u proxyservers gebruikt, moet u ervoor zorgen dat de juiste proxyserverbronnen correct zijn geconfigureerd in de agentinstellingen.

- Configureer uw netwerkfirewalls om toegang tot Log Analytics toe te laten.

De Azure-netwerkbronnen zijn:

| Agentresource | Poort | HTTPS-inspectie overslaan |

|---|---|---|

*.ods.opinsights.azure.com |

443 | Ja |

*.oms.opinsights.azure.com |

443 | Ja |

*.blob.core.windows.net |

443 | Ja |

*.azure-automation.net |

443 | Ja |

Als u problemen ondervindt bij het onboarden van de Log Analytics-agent, leest u Problemen met onboarding van Operations Management Suite oplossen.

Problemen met onjuiste werking van antimalwarebeveiliging oplossen

De gastagent is het bovenliggende proces van alles wat de Microsoft Antimalware-extensie doet. Wanneer het gastagentproces mislukt, kan de Microsoft Antimalware-beveiliging die wordt uitgevoerd als een onderliggend proces van de gastagent ook mislukken.

Hier volgen enkele tips voor probleemoplossing:

- Als de doel-VM is gemaakt op basis van een aangepaste installatiekopieën, moet u ervoor zorgen dat de maker van de VIRTUELE machine een gastagent heeft geïnstalleerd.

- Als het doel een Linux-VM is, mislukt het installeren van de Windows-versie van de antimalware-extensie. De Linux-gastagent heeft specifieke besturingssysteem- en pakketvereisten.

- Als de VIRTUELE machine is gemaakt met een oude versie van de gastagent, heeft de oude agent mogelijk niet de mogelijkheid om automatisch bij te werken naar de nieuwere versie. Gebruik altijd de nieuwste versie van de gastagent wanneer u uw eigen installatiekopieën maakt.

- Sommige beheersoftware van derden kan de gastagent uitschakelen of de toegang tot bepaalde bestandslocaties blokkeren. Als er beheersoftware van derden op uw VIRTUELE machine is geïnstalleerd, controleert u of de antimalwareagent op de uitsluitingslijst staat.

- Zorg ervoor dat firewallinstellingen en een netwerkbeveiligingsgroep geen netwerkverkeer naar en van de gastagent blokkeren.

- Zorg ervoor dat geen toegangsbeheerlijsten schijftoegang verhinderen.

- De gastagent heeft voldoende schijfruimte nodig om goed te functioneren.

De gebruikersinterface van Microsoft Antimalware is standaard uitgeschakeld. Maar u kunt de gebruikersinterface van Microsoft Antimalware inschakelen op Azure Resource Manager-VM's.

Problemen met het laden van het dashboard oplossen

Als u problemen ondervindt met het laden van het dashboard voor workloadbeveiliging, moet u ervoor zorgen dat de gebruiker die voor het eerst Defender voor Cloud heeft ingeschakeld voor het abonnement en de gebruiker die gegevensverzameling wil inschakelen, de rol Eigenaar of Inzender voor het abonnement heeft. Zo ja, dan kunnen gebruikers met de rol Lezer in het abonnement het dashboard, waarschuwingen, aanbevelingen en beleid zien.

Connectorproblemen voor de Azure DevOps-organisatie oplossen

Als u uw Azure DevOps-organisatie niet kunt onboarden, kunt u de volgende tips voor probleemoplossing proberen:

Zorg ervoor dat u een niet-preview-versie van Azure Portal gebruikt. De autorisatiestap werkt niet in de Azure Preview-portal.

Het is belangrijk om te weten met welk account u bent aangemeld wanneer u de toegang autoriseert, omdat dit het account is dat het systeem gebruikt voor onboarding. Uw account kan worden gekoppeld aan hetzelfde e-mailadres, maar ook aan verschillende tenants. Zorg ervoor dat u de juiste combinatie van account/tenant selecteert. Als u de combinatie wilt wijzigen:

Gebruik op uw Azure DevOps-profielpagina de vervolgkeuzelijst om een ander account te selecteren.

Nadat u de juiste combinatie van accounts/tenants hebt geselecteerd, gaat u naar Omgevingsinstellingen in Defender voor Cloud en bewerkt u uw Azure DevOps-connector. De connector opnieuw verifiëren om deze bij te werken met de juiste combinatie van account/tenant. Vervolgens ziet u de juiste lijst met organisaties in de vervolgkeuzelijst.

Zorg ervoor dat u de rol Projectverzamelingsbeheerder hebt in de Azure DevOps-organisatie die u wilt onboarden.

Zorg ervoor dat de toepassingstoegang van derden via de OAuth-wisselknop is ingeschakeld voor de Azure DevOps-organisatie. Meer informatie over het inschakelen van OAuth-toegang.

Contact opnemen met Microsoft Ondersteuning

U vindt ook informatie over probleemoplossing voor Defender voor Cloud op de pagina Defender voor Cloud Q&A.

Als u meer hulp nodig hebt, kunt u een nieuwe ondersteuningsaanvraag openen in Azure Portal. Selecteer een ondersteuningsaanvraag maken op de pagina Help en ondersteuning.

Zie ook

- Meer informatie over het beheren en reageren op beveiligingswaarschuwingen in Defender voor Cloud.

- Meer informatie over waarschuwingsvalidatie in Defender voor Cloud.

- Bekijk veelgestelde vragen over het gebruik van Defender voor Cloud.