AWS-accounts verbinden met Microsoft Defender voor Cloud

Workloads omvatten vaak meerdere cloudplatforms. Cloudbeveiligingsservices moeten hetzelfde doen. Microsoft Defender voor Cloud helpt workloads in Amazon Web Services (AWS) te beveiligen, maar u moet de verbinding tussen deze workloads en Defender voor Cloud instellen.

In de volgende schermopname ziet u AWS-accounts die worden weergegeven in het Defender voor Cloud overzichtsdashboard.

U kunt meer informatie vinden door de nieuwe AWS-connector te bekijken in Defender voor Cloud video uit de Defender voor Cloud in de videoserie Veld.

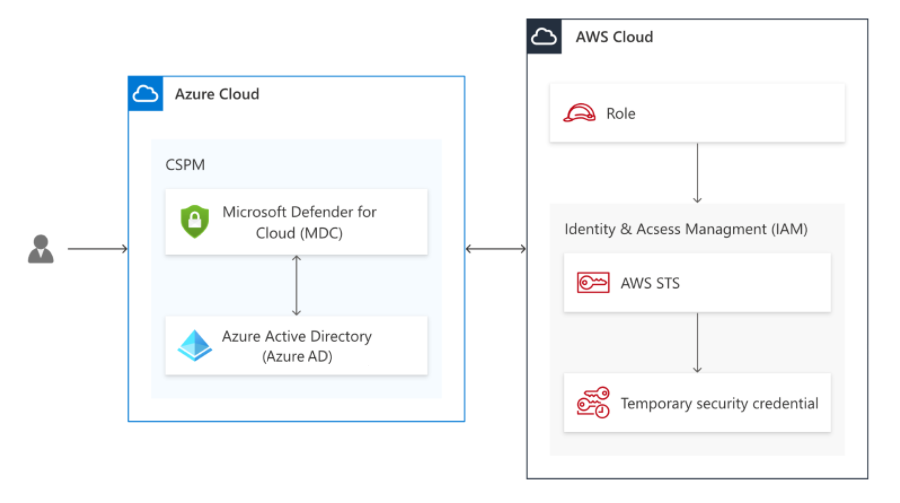

AWS-verificatieproces

Federatieve verificatie wordt gebruikt tussen Microsoft Defender voor Cloud en AWS. Alle resources met betrekking tot de verificatie worden gemaakt als onderdeel van de implementatie van de CloudFormation-sjabloon, waaronder:

Een id-provider (OpenID Connect)

IAM-rollen (Identity and Access Management) met een federatieve principal (verbonden met de id-providers).

De architectuur van het verificatieproces in clouds is als volgt:

Microsoft Defender voor Cloud CSPM-service krijgt een Microsoft Entra-token met een geldigheidsduur van 1 uur dat is ondertekend door de Microsoft Entra-id met behulp van het RS256-algoritme.

Het Microsoft Entra-token wordt uitgewisseld met korte referenties van AWS en de CSPM-service van Defender voor Cloud gaat ervan uit dat de CSPM IAM-rol (aangenomen met webidentiteit).

Aangezien het principe van de rol een federatieve identiteit is zoals gedefinieerd in een vertrouwensrelatiebeleid, valideert de AWS-id-provider het Microsoft Entra-token met de Microsoft Entra-id via een proces dat het volgende omvat:

doelgroepvalidatie

validatie van digitale handtekening voor tokens

vingerafdruk van certificaat

De Microsoft Defender voor Cloud CSPM-rol wordt alleen aangenomen nadat aan de validatievoorwaarden is voldaan die zijn gedefinieerd in de vertrouwensrelatie. De voorwaarden die voor het rolniveau zijn gedefinieerd, worden gebruikt voor validatie binnen AWS en staan alleen de Microsoft Defender voor Cloud CSPM-toepassing (gevalideerde doelgroep) toegang tot de specifieke rol (en geen ander Microsoft-token) toe.

Nadat het Microsoft Entra-token is gevalideerd door de AWS-id-provider, wisselt de AWS STS het token uit met kortlevende AWS-referenties die door de CSPM-service worden gebruikt om het AWS-account te scannen.

Vereisten

Als u de procedures in dit artikel wilt voltooien, hebt u het volgende nodig:

Een Microsoft Azure-abonnement. Als u geen Azure-abonnement hebt, kunt u zich aanmelden voor een gratis abonnement.

Microsoft Defender voor Cloud instellen voor uw Azure-abonnement.

Toegang tot een AWS-account.

Machtiging op inzenderniveau voor het relevante Azure-abonnement.

Notitie

De AWS-connector is niet beschikbaar in de nationale overheidsclouds (Azure Government, Microsoft Azure beheerd door 21Vianet).

Vereisten voor systeemeigen connectorplannen

Elk plan heeft zijn eigen vereisten voor de systeemeigen connector.

Defender voor Containers

Als u het Microsoft Defender for Containers-abonnement kiest, hebt u het volgende nodig:

- Ten minste één Amazon EKS-cluster met toestemming voor toegang tot de EKS Kubernetes API-server. Als u een nieuw EKS-cluster wilt maken, volgt u de instructies in Aan de slag met Amazon EKS – eksctl.

- De resourcecapaciteit voor het maken van een nieuwe Amazon SQS-wachtrij,

Kinesis Data Firehoseleveringsstroom en Amazon S3-bucket in de regio van het cluster.

Defender voor SQL

Als u het Microsoft Defender voor SQL-abonnement kiest, hebt u het volgende nodig:

- Microsoft Defender voor SQL ingeschakeld voor uw abonnement. Meer informatie over het beveiligen van uw databases.

- Een actief AWS-account met EC2-exemplaren waarop SQL Server of RDS Custom voor SQL Server wordt uitgevoerd.

- Azure Arc voor servers die zijn geïnstalleerd op uw EC2-exemplaren of RDS Custom voor SQL Server.

U wordt aangeraden het proces voor automatisch inrichten te gebruiken om Azure Arc te installeren op al uw bestaande en toekomstige EC2-exemplaren. Als u automatische inrichting van Azure Arc wilt inschakelen, hebt u de machtiging Eigenaar nodig voor het relevante Azure-abonnement.

AWS Systems Manager (SSM) maakt gebruik van de SSM-agent voor het afhandelen van automatische inrichting. Voor sommige Amazon Machine-installatiekopieën is de SSM-agent al vooraf geïnstalleerd. Als uw EC2-exemplaren de SSM-agent niet hebben, installeert u deze met behulp van deze instructies van Amazon: SSM Agent installeren voor een hybride omgeving en een omgeving met meerdere clouds (Windows).

Zorg ervoor dat uw SSM-agent het beheerde beleid AmazonSSMManagedInstanceCore heeft. Het maakt kernfunctionaliteit mogelijk voor de AWS Systems Manager-service.

Schakel deze andere extensies in op de met Azure Arc verbonden machines:

- Microsoft Defender voor Eindpunten

- Een oplossing voor evaluatie van beveiligingsproblemen (TVM of Qualys)

- De Log Analytics-agent op met Azure Arc verbonden machines of de Azure Monitor-agent

Zorg ervoor dat voor de geselecteerde Log Analytics-werkruimte een beveiligingsoplossing is geïnstalleerd. De Log Analytics-agent en de Azure Monitor-agent zijn momenteel geconfigureerd op abonnementsniveau. Al uw AWS-accounts en GCP-projecten (Google Cloud Platform) onder hetzelfde abonnement nemen de abonnementsinstellingen voor de Log Analytics-agent en de Azure Monitor-agent over.

Meer informatie over bewakingsonderdelen voor Defender voor Cloud.

Defender voor opensource-databases (preview)

Als u het abonnement defender voor opensource-relationele databases kiest, hebt u het volgende nodig:

U hebt een Microsoft Azure-abonnement nodig. Als u geen Azure-abonnement hebt, kunt u zich registreren voor een gratis abonnement.

U moet Microsoft Defender voor Cloud inschakelen voor uw Azure-abonnement.

Verbind uw Azure-account of AWS-account.

Beschikbaarheid van regio's: Alle openbare AWS-regio's (met uitzondering van Tel Aviv, Milaan, Jakarta, Spanje en Milaan).

Defender voor Servers

Als u het Microsoft Defender for Servers-abonnement kiest, hebt u het volgende nodig:

- Microsoft Defender voor Servers ingeschakeld voor uw abonnement. Meer informatie over het inschakelen van plannen in verbeterde beveiligingsfuncties inschakelen.

- Een actief AWS-account met EC2-exemplaren.

- Azure Arc voor servers die zijn geïnstalleerd op uw EC2-exemplaren.

U wordt aangeraden het proces voor automatisch inrichten te gebruiken om Azure Arc te installeren op al uw bestaande en toekomstige EC2-exemplaren. Als u automatische inrichting van Azure Arc wilt inschakelen, hebt u de machtiging Eigenaar nodig voor het relevante Azure-abonnement.

AWS Systems Manager richt automatisch de inrichting in met behulp van de SSM-agent. Voor sommige Amazon Machine-installatiekopieën is de SSM-agent al vooraf geïnstalleerd. Als uw EC2-exemplaren de SSM-agent niet hebben, installeert u deze met behulp van een van de volgende instructies van Amazon:

- SSM-agent installeren voor een hybride omgeving en een omgeving met meerdere clouds (Windows)

- SSM-agent installeren voor een hybride omgeving en een omgeving met meerdere clouds (Linux)

Zorg ervoor dat uw SSM-agent het beheerde beleid AmazonSSMManagedInstanceCore heeft, waardoor de kernfunctionaliteit voor de AWS Systems Manager-service mogelijk is.

U moet de SSM-agent hebben voor het automatisch inrichten van Arc-agent op EC2-machines. Als de SSM niet bestaat of wordt verwijderd uit de EC2, kan de Arc-inrichting niet doorgaan.

Notitie

Als onderdeel van de CloudFormation-sjabloon die wordt uitgevoerd tijdens het onboardingproces, wordt er elke 30 dagen een automatiseringsproces gemaakt en geactiveerd voor alle EC2's die bestonden tijdens de eerste uitvoering van de CloudFormation. Het doel van deze geplande scan is ervoor te zorgen dat alle relevante EC2's een IAM-profiel hebben met het vereiste IAM-beleid waarmee Defender voor Cloud toegang heeft tot, beheren en bieden van de relevante beveiligingsfuncties (inclusief het inrichten van de Arc-agent). De scan is niet van toepassing op EC2's die zijn gemaakt na de uitvoering van de CloudFormation.

Als u Azure Arc handmatig wilt installeren op uw bestaande en toekomstige EC2-exemplaren, moet u de EC2-exemplaren verbinden met azure Arc-aanbeveling om exemplaren te identificeren waarop Azure Arc niet is geïnstalleerd.

Schakel deze andere extensies in op de met Azure Arc verbonden machines:

- Microsoft Defender voor Eindpunten

- Een oplossing voor evaluatie van beveiligingsproblemen (TVM of Qualys)

- De Log Analytics-agent op met Azure Arc verbonden machines of de Azure Monitor-agent

Zorg ervoor dat voor de geselecteerde Log Analytics-werkruimte een beveiligingsoplossing is geïnstalleerd. De Log Analytics-agent en de Azure Monitor-agent zijn momenteel geconfigureerd op abonnementsniveau. Al uw AWS-accounts en GCP-projecten onder hetzelfde abonnement nemen de abonnementsinstellingen voor de Log Analytics-agent en de Azure Monitor-agent over.

Meer informatie over bewakingsonderdelen voor Defender voor Cloud.

Notitie

Aangezien de Log Analytics-agent (ook wel bekend als MMA) in augustus 2024 is ingesteld op buiten gebruik stellen, zijn alle functies en beveiligingsmogelijkheden van Defender for Servers die momenteel afhankelijk zijn, inclusief de functies die op deze pagina worden beschreven, beschikbaar via Microsoft Defender voor Eindpunt integratie of zonder agent scannen, vóór de buitengebruikstellingsdatum. Zie deze aankondiging voor meer informatie over de roadmap voor elk van de functies die momenteel afhankelijk zijn van de Log Analytics-agent.

Defender voor Servers wijst tags toe aan uw Azure ARC-resources boven op uw EC2-exemplaren om het proces voor automatisch inrichten te beheren. U moet deze tags correct aan uw resources hebben toegewezen, zodat Defender voor Cloud ze kunnen beheren: AccountId, Cloud, InstanceIden MDFCSecurityConnector.

Defender CSPM

Als u het Microsoft Defender CSPM-abonnement kiest, hebt u het volgende nodig:

- een Microsoft Azure-abonnement. Als u geen Azure-abonnement hebt, kunt u zich registreren voor een gratis abonnement.

- U moet Microsoft Defender voor Cloud inschakelen voor uw Azure-abonnement.

- Verbind uw niet-Azure-machines, AWS-accounts.

- Als u toegang wilt krijgen tot alle functies die beschikbaar zijn in het CSPM-abonnement, moet het abonnement worden ingeschakeld door de eigenaar van het abonnement.

- Als u CIEM-mogelijkheden (Cloud Infrastructure Entitlement Management) wilt inschakelen, moet het Entra ID-account dat wordt gebruikt voor het onboardingproces de directoryrol Toepassingsbeheerder of CloudToepassingsbeheerder voor uw tenant hebben (of gelijkwaardige beheerdersrechten voor het maken van app-registraties). Deze vereiste is alleen nodig tijdens het onboardingproces.

Meer informatie over het inschakelen van Defender CSPM.

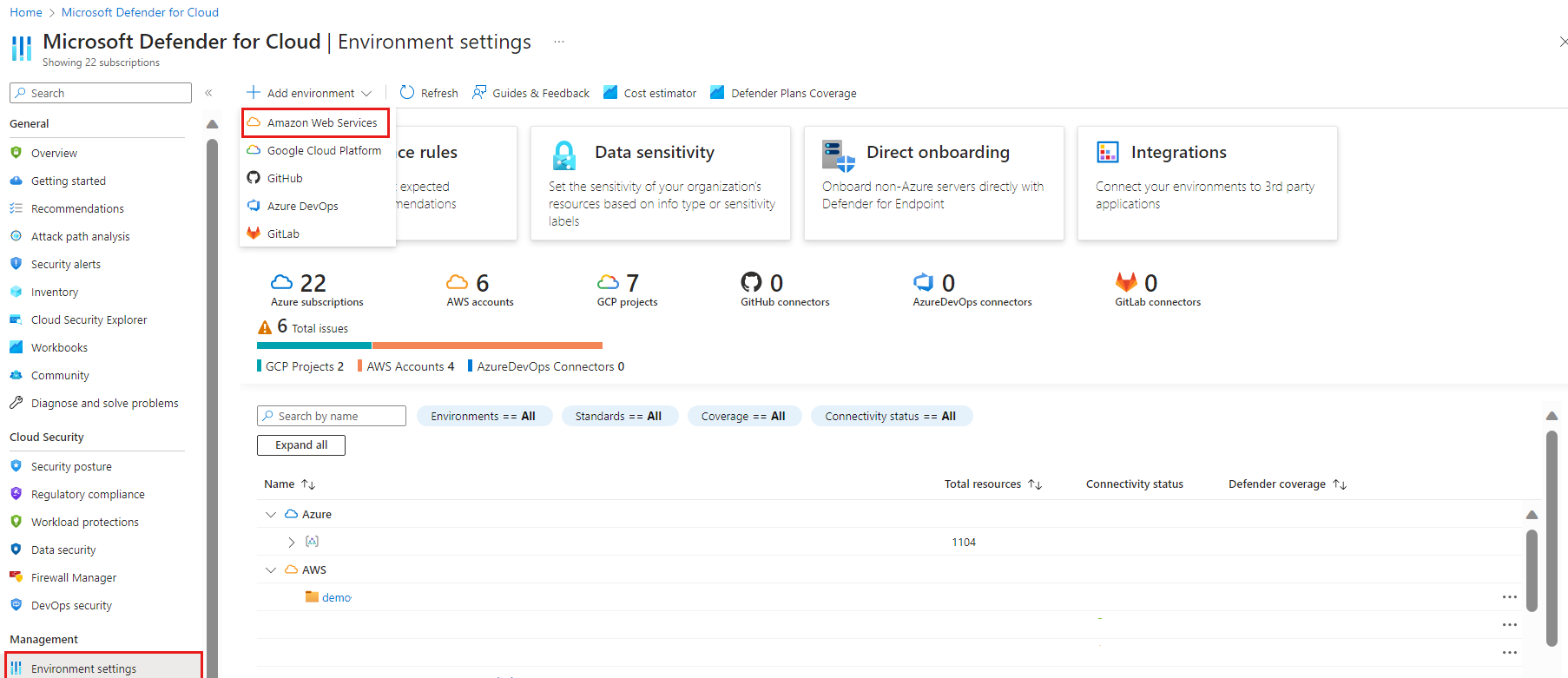

Verbinding maken met uw AWS-account

Uw AWS verbinden met Defender voor Cloud met behulp van een systeemeigen connector:

Meld u aan bij het Azure-portaal.

Ga naar Defender voor Cloud> Omgevingsinstellingen.

Selecteer Omgeving toevoegen>Amazon Web Services.

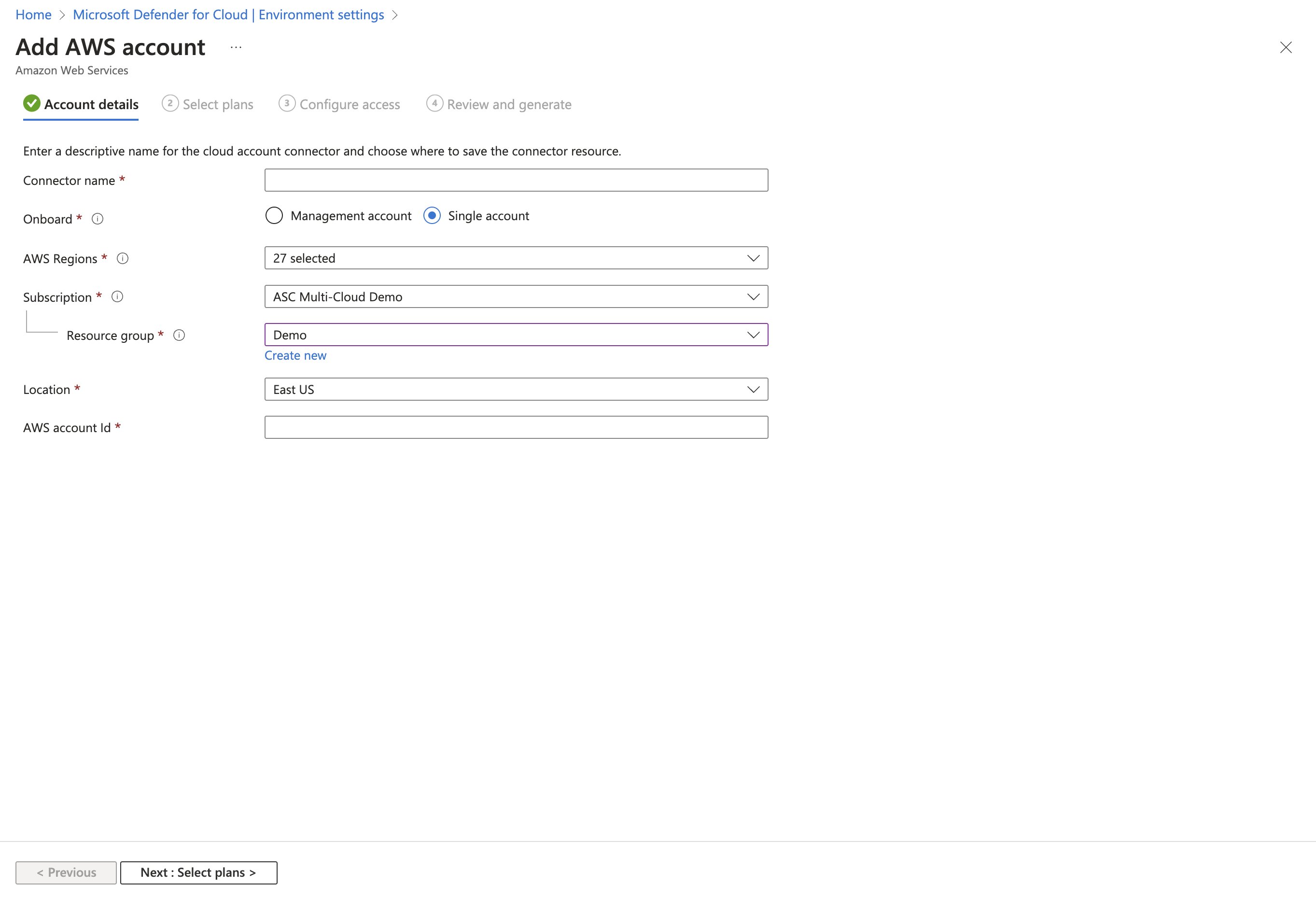

Voer de details van het AWS-account in, inclusief de locatie waar u de connectorresource opslaat.

Met de vervolgkeuzelijst AWS-regio's kunt u de regio's selecteren waarnaar Defender voor Cloud API-aanroepen uitvoert. Elke regio die uit de vervolgkeuzelijst wordt gedeselecteerd, impliceert dat Defender voor Cloud geen API-aanroepen naar deze regio's uitvoert.

Selecteer een scaninterval tussen 1 en 24 uur.

Sommige gegevensverzamelaars worden uitgevoerd met vaste scanintervallen en worden niet beïnvloed door aangepaste intervalconfiguraties. In de volgende tabel ziet u de vaste scanintervallen voor elke uitgesloten gegevensverzamelaar:

Naam van gegevensverzamelaar Scaninterval EC2Instance

ECRImage

ECRRepository

RDSDBInstance

S3Bucket

S3BucketTags

S3Regio

EKSCluster

EKSClusterName

EKSNodegroup

EKSNodegroupName

AutoScalingAutoScalingGroup1 uur EcsClusterArn

EcsService

EcsServiceArn

EcsTaskDefinition

EcsTaskDefinitionArn

EcsTaskDefinitionTags

AwsPolicyVersion

LocalPolicyVersion

AwsEntitiesForPolicy

LocalEntitiesForPolicy

BucketEncryption

BucketPolicy

S3PublicAccessBlockConfiguration

BucketVersioning

S3LifecycleConfiguration

BucketPolicyStatus

S3ReplicationConfiguration

S3AccessControlList

S3BucketLoggingConfig

PublicAccessBlockConfiguration12 uur

Notitie

(Optioneel) Selecteer Beheeraccount om een connector voor een beheeraccount te maken. Connectors worden vervolgens gemaakt voor elk lidaccount dat wordt gedetecteerd onder het opgegeven beheeraccount. Automatische inrichting is ook ingeschakeld voor alle nieuw voorbereide accounts.

(Optioneel) Gebruik de vervolgkeuzelijst AWS-regio's om specifieke AWS-regio's te selecteren die moeten worden gescand. Alle regio's zijn standaard geselecteerd.

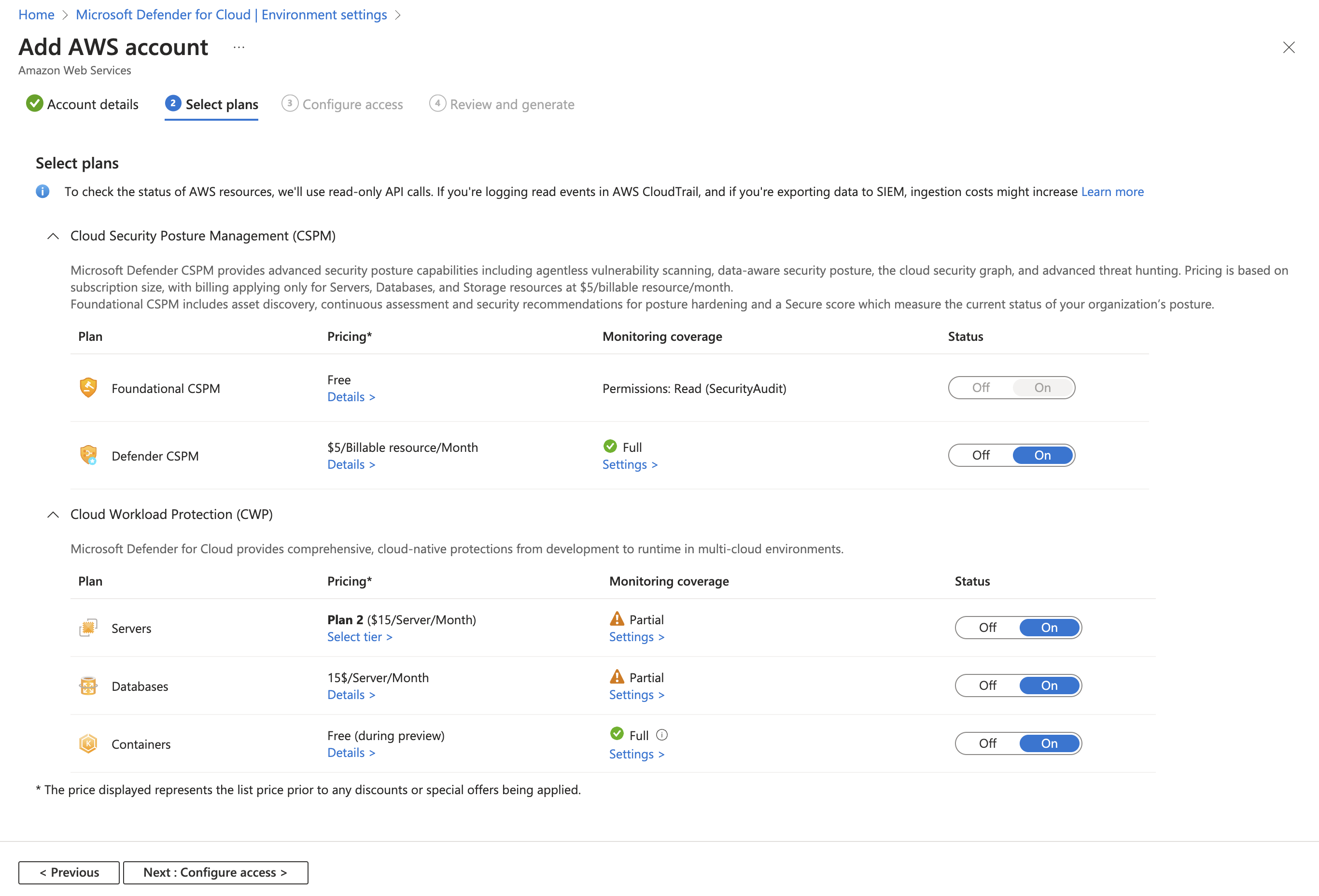

Defender-abonnementen selecteren

In deze sectie van de wizard selecteert u de Defender voor Cloud plannen die u wilt inschakelen.

Selecteer Volgende: Selecteer plannen.

Op het tabblad Plannen selecteren kiest u welke Defender voor Cloud mogelijkheden om dit AWS-account in te schakelen. Elk plan heeft zijn eigen vereisten voor machtigingen en kan kosten in rekening brengen.

Belangrijk

Om de huidige status van uw aanbevelingen te presenteren, voert het Microsoft Defender Cloud Security Posture Management-plan meerdere keren per dag een query uit op de AWS-resource-API's. Voor deze alleen-lezen API-aanroepen worden geen kosten in rekening gebracht, maar ze worden geregistreerd in CloudTrail als u een trail voor leesgebeurtenissen hebt ingeschakeld.

Zoals uitgelegd in de AWS-documentatie, zijn er geen extra kosten verbonden aan het houden van één spoor. Als u de gegevens uit AWS exporteert (bijvoorbeeld naar een extern SIEM-systeem), kan dit toegenomen aantal aanroepen ook de opnamekosten verhogen. In dergelijke gevallen raden we u aan om de alleen-lezen aanroepen uit de Defender voor Cloud gebruikers- of ARN-rol te filteren:

arn:aws:iam::[accountId]:role/CspmMonitorAws. (Dit is de standaardrolnaam. Bevestig de rolnaam die is geconfigureerd voor uw account.)Standaard is het serversplan ingesteld op Aan. Deze instelling is nodig om de dekking van Defender for Servers uit te breiden naar AWS EC2. Zorg ervoor dat u voldoet aan de netwerkvereisten voor Azure Arc.

Selecteer optioneel Configureren om de configuratie naar behoefte te bewerken.

Notitie

De respectieve Azure Arc-servers voor EC2-exemplaren of virtuele GCP-machines die niet meer bestaan (en de respectieve Azure Arc-servers met de status Verbinding verbroken of Verlopen) worden na 7 dagen verwijderd. Met dit proces worden irrelevante Azure Arc-entiteiten verwijderd om ervoor te zorgen dat alleen Azure Arc-servers met betrekking tot bestaande exemplaren worden weergegeven.

Standaard is het Containers-plan ingesteld op Aan. Deze instelling is nodig om Defender for Containers uw AWS EKS-clusters te laten beveiligen. Zorg ervoor dat u voldoet aan de netwerkvereisten voor het Defender for Containers-plan.

Notitie

Kubernetes met Azure Arc, de Azure Arc-extensies voor Defender-sensor en Azure Policy voor Kubernetes moeten worden geïnstalleerd. Gebruik de aanbevelingen voor toegewezen Defender voor Cloud om de extensies (en Azure Arc, indien nodig), te implementeren, zoals wordt uitgelegd in Clusters van Amazon Elastic Kubernetes Service.

Selecteer optioneel Configureren om de configuratie naar behoefte te bewerken. Als u ervoor kiest om deze configuratie uit te schakelen, wordt de functie Bedreigingsdetectie (besturingsvlak) ook uitgeschakeld. Meer informatie over beschikbaarheid van functies.

Standaard is het plan Databases ingesteld op Aan. Deze instelling is nodig om de dekking van Defender voor SQL uit te breiden naar AWS EC2 en RDS Custom voor SQL Server en opensource relationele databases op RDS.

(Optioneel) Selecteer Configureren om de configuratie naar behoefte te bewerken. U wordt aangeraden deze in te stellen op de standaardconfiguratie.

Selecteer Toegang configureren en selecteer het volgende:

a. Selecteer een implementatietype:

- Standaardtoegang: hiermee kunt Defender voor Cloud uw resources scannen en automatisch toekomstige mogelijkheden opnemen.

- Toegang tot minimale bevoegdheden: verleent Defender voor Cloud alleen toegang tot de huidige machtigingen die nodig zijn voor de geselecteerde plannen. Als u de minst bevoegde machtigingen selecteert, ontvangt u meldingen over nieuwe rollen en machtigingen die nodig zijn om volledige functionaliteit voor de connectorstatus te krijgen.

b. Selecteer een implementatiemethode: AWS CloudFormation of Terraform.

Notitie

Als u beheeraccount selecteert om een connector te maken voor een beheeraccount, is het tabblad voor onboarding met Terraform niet zichtbaar in de gebruikersinterface, maar u kunt nog steeds onboarden met Behulp van Terraform, vergelijkbaar met wat wordt behandeld bij onboarding van uw AWS/GCP-omgeving om te Microsoft Defender voor Cloud met Terraform - Microsoft Community Hub.

Volg de instructies op het scherm voor de geselecteerde implementatiemethode om de vereiste afhankelijkheden van AWS te voltooien. Als u een beheeraccount onboardt, moet u de CloudFormation-sjabloon zowel als Stack als StackSet uitvoeren. Connectors worden maximaal 24 uur na de onboarding voor de lidaccounts gemaakt.

Selecteer Volgende: Controleren en genereren.

Selecteer Maken.

Defender voor Cloud begint onmiddellijk met het scannen van uw AWS-resources. Beveiligingsaan aanbevelingen worden binnen een paar uur weergegeven.

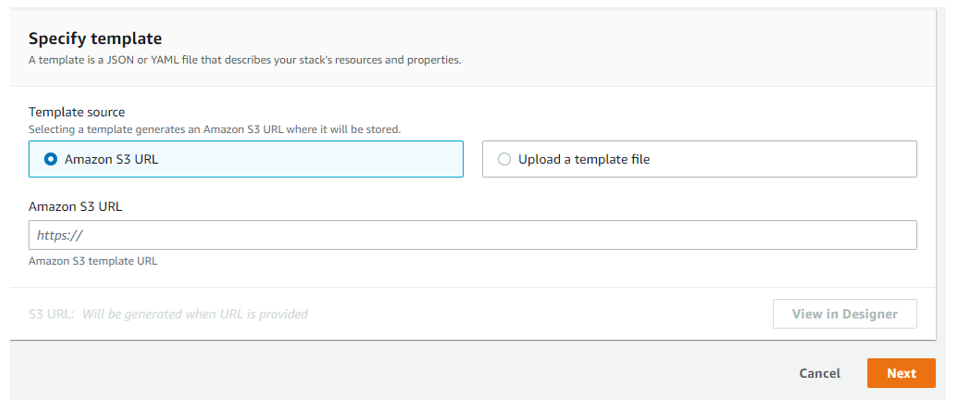

Een CloudFormation-sjabloon implementeren in uw AWS-account

Als onderdeel van het verbinden van een AWS-account met Microsoft Defender voor Cloud, implementeert u een CloudFormation-sjabloon naar het AWS-account. Met deze sjabloon maakt u alle vereiste resources voor de verbinding.

Implementeer de CloudFormation-sjabloon met behulp van Stack (of StackSet als u een beheeraccount hebt). Wanneer u de sjabloon implementeert, biedt de wizard Stack maken de volgende opties.

Amazon S3-URL: Upload de gedownloade CloudFormation-sjabloon naar uw eigen S3-bucket met uw eigen beveiligingsconfiguraties. Voer de URL in van de S3-bucket in de WIZARD AWS-implementatie.

Een sjabloonbestand uploaden: AWS maakt automatisch een S3-bucket waarnaar de CloudFormation-sjabloon wordt opgeslagen. De automatisering voor de S3-bucket heeft een onjuiste beveiligingsconfiguratie waardoor de

S3 buckets should require requests to use Secure Socket Layeraanbeveling wordt weergegeven. U kunt deze aanbeveling herstellen door het volgende beleid toe te passen:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Notitie

Wanneer u de CloudFormation StackSets uitvoert bij het onboarden van een AWS-beheeraccount, kan het volgende foutbericht optreden:

You must enable organizations access to operate a service managed stack setDeze fout geeft aan dat u de vertrouwde toegang voor AWS-organisaties niet hebt ingeschakeld.

Als u dit foutbericht wilt oplossen, heeft de pagina CloudFormation StackSets een prompt met een knop die u kunt selecteren om vertrouwde toegang in te schakelen. Nadat vertrouwde toegang is ingeschakeld, moet de CloudFormation Stack opnieuw worden uitgevoerd.

Uw AWS-resources bewaken

Op de pagina met aanbevelingen voor beveiliging in Defender voor Cloud worden uw AWS-resources weergegeven. U kunt het omgevingsfilter gebruiken om te genieten van mogelijkheden voor meerdere clouds in Defender voor Cloud.

Als u alle actieve aanbevelingen voor uw resources per resourcetype wilt weergeven, gebruikt u de pagina assetinventaris in Defender voor Cloud en filtert u op het AWS-resourcetype waarin u geïnteresseerd bent.

Integreren met Microsoft Defender XDR

Wanneer u Defender voor Cloud inschakelt, worden de beveiligingswaarschuwingen automatisch geïntegreerd in de Microsoft Defender-portal. Er zijn geen verdere stappen nodig.

De integratie tussen Microsoft Defender voor Cloud en Microsoft Defender XDR brengt uw cloudomgevingen naar Microsoft Defender XDR. Met Defender voor Cloud waarschuwingen en cloudcorrelaties die zijn geïntegreerd in Microsoft Defender XDR, hebben SOC-teams nu toegang tot alle beveiligingsgegevens vanuit één interface.

Meer informatie over de waarschuwingen van Defender voor Cloud in Microsoft Defender XDR.

Meer informatie

Bekijk de volgende blogs:

- Ignite 2021: Microsoft Defender voor Cloud nieuws

- Beveiligingspostuurbeheer en serverbeveiliging voor AWS en GCP

Resources opschonen

U hoeft geen resources voor dit artikel op te schonen.

Volgende stappen

Het verbinden van uw AWS-account maakt deel uit van de multicloud-ervaring die beschikbaar is in Microsoft Defender voor Cloud:

- Wijs toegang toe aan workloadeigenaren.

- Beveilig al uw resources met Defender voor Cloud.

- Stel uw on-premises machines en GCP-projecten in.

- Krijg antwoorden op veelgestelde vragen over onboarding van uw AWS-account.

- Problemen met uw connectors voor meerdere clouds oplossen.