OT-bedreigingsbewaking in enterprise-SOC's

Naarmate meer bedrijfskritieke branches hun OT-systemen transformeren naar digitale IT-infrastructuren, zijn SOC-teams (Security Operation Center) en CHIEF Information Security Officer (CISO's) steeds meer verantwoordelijk voor bedreigingen van OT-netwerken.

Samen met de nieuwe verantwoordelijkheden hebben SOC-teams te maken met nieuwe uitdagingen, waaronder:

Gebrek aan OT-expertise en kennis binnen huidige SOC-teams met betrekking tot OT-waarschuwingen, industriële apparatuur, protocollen en netwerkgedrag. Dit vertaalt zich vaak in vaag of geminimaliseerd begrip van OT-incidenten en hun bedrijfsimpact.

Gesiloerde of inefficiënte communicatie en processen tussen OT- en SOC-organisaties.

Beperkte technologie en hulpprogramma's, zoals gebrek aan zichtbaarheid of geautomatiseerd beveiligingsherstel voor OT-netwerken. U moet gegevens evalueren en koppelen tussen gegevensbronnen voor OT-netwerken en integraties met bestaande SOC-oplossingen zijn mogelijk kostbaar.

Zonder OT-gegevens, context en integratie met bestaande SOC-hulpprogramma's en werkstromen kunnen OT-beveiligings- en operationele bedreigingen echter onjuist worden afgehandeld of zelfs onopgemerkt blijven.

Defender for IoT en Microsoft Sentinel integreren

Microsoft Sentinel is een schaalbare cloudservice voor SECURITY Information Event Management (SIEM) security orchestration automated response (SOAR). SOC-teams kunnen de integratie tussen Microsoft Defender for IoT en Microsoft Sentinel gebruiken om gegevens te verzamelen in netwerken, bedreigingen te detecteren en te onderzoeken en op incidenten te reageren.

In Microsoft Sentinel brengt de Defender for IoT-gegevensconnector en -oplossing out-of-the-box-beveiligingsinhoud naar SOC-teams, zodat ze OT-beveiligingswaarschuwingen kunnen bekijken, analyseren en erop kunnen reageren en de gegenereerde incidenten in de bredere inhoud van bedreigingen van de organisatie kunnen begrijpen.

Installeer de Defender for IoT-gegevensconnector alleen om uw OT-netwerkwaarschuwingen te streamen naar Microsoft Sentinel. Installeer vervolgens ook de Microsoft Defender for IoT-oplossing voor de extra waarde van IoT-/OT-specifieke analyseregels, werkmappen en SOAR-playbooks, en ook incidenttoewijzingen aan MITRE ATT&CK voor ICS-technieken.

Door Defender for IoT te integreren met Microsoft Sentinel kunt u ook meer gegevens opnemen uit de andere partnerintegraties van Microsoft Sentinel. Zie Integraties met Microsoft- en partnerservices voor meer informatie.

Notitie

Voor sommige functies van Microsoft Sentinel worden mogelijk kosten in rekening gebracht. Zie Kosten plannen en inzicht in prijzen en facturering van Microsoft Sentinel voor meer informatie.

Geïntegreerde detectie en respons

In de volgende tabel ziet u hoe zowel het OT-team, aan de zijde van Defender voor IoT als het SOC-team, aan de zijde van Microsoft Sentinel, bedreigingen snel kan detecteren en erop kunnen reageren in de hele tijdlijn voor aanvallen.

| Microsoft Sentinel | Stap | Defender for IoT |

|---|---|---|

| OT-waarschuwing geactiveerd | Ot-waarschuwingen met hoge betrouwbaarheid, mogelijk gemaakt door de sectie 52-beveiligingsonderzoeksgroep van Defender for IoT, worden geactiveerd op basis van gegevens die zijn opgenomen in Defender for IoT. | |

| Analyseregels openen automatisch alleen incidenten voor relevante gebruiksvoorbeelden, waardoor OT-waarschuwingsmoeheid wordt vermeden | OT-incident gemaakt | |

| SOC-teams wijzen bedrijfsimpact toe, inclusief gegevens over de site, lijn, gecompromitteerde assets en OT-eigenaren | Toewijzing van ot-incidentimpact | |

| SOC-teams verplaatsen het incident naar Actief en beginnen met onderzoeken, met behulp van netwerkverbindingen en gebeurtenissen, werkmappen en de entiteitspagina van het OT-apparaat | OT-incidentonderzoek | Waarschuwingen worden verplaatst naar Active- en OT-teams onderzoeken met behulp van PCAP-gegevens, gedetailleerde rapporten en andere apparaatdetails |

| SOC-teams reageren met OT-playbooks en notebooks | OT-incidentrespons | OT-teams onderdrukken de waarschuwing of leer deze voor de volgende keer, indien nodig |

| Nadat de bedreiging is opgelost, sluiten SOC-teams het incident | OT-incidentsluiting | Nadat de bedreiging is opgelost, sluiten OT-teams de waarschuwing |

Synchronisatie van waarschuwingsstatus

Wijzigingen in de waarschuwingsstatus worden alleen vanuit Microsoft Sentinel gesynchroniseerd met Defender for IoT en niet van Defender for IoT naar Microsoft Sentinel.

Als u Defender for IoT integreert met Microsoft Sentinel, raden we u aan om uw waarschuwingsstatussen samen met de gerelateerde incidenten in Microsoft Sentinel te beheren.

Microsoft Sentinel-incidenten voor Defender for IoT

Nadat u de Defender for IoT-gegevensconnector hebt geconfigureerd en IoT/OT-waarschuwingsgegevens hebt gestreamd naar Microsoft Sentinel, gebruikt u een van de volgende methoden om incidenten te maken op basis van deze waarschuwingen:

| Wijze | Description |

|---|---|

| De standaardregel voor gegevensconnector gebruiken | Gebruik de standaardinstelling Incidenten maken op basis van alle waarschuwingen die zijn gegenereerd in Microsoft Defender voor IOT-analyseregel die bij de gegevensconnector wordt geleverd. Met deze regel maakt u een afzonderlijk incident in Microsoft Sentinel voor elke waarschuwing die vanuit Defender for IoT wordt gestreamd. |

| Out-of-the-box-oplossingsregels gebruiken | Schakel enkele of alle out-of-the-box analytics-regels in die worden geleverd met de Microsoft Defender for IoT-oplossing . Deze analyseregels helpen om de vermoeidheid van waarschuwingen te verminderen door alleen in specifieke situaties incidenten te maken. U kunt er bijvoorbeeld voor kiezen om incidenten te maken voor overmatige aanmeldingspogingen, maar voor meerdere scans die in het netwerk zijn gedetecteerd. |

| Aangepaste regels maken | Maak aangepaste analyseregels om alleen incidenten te maken op basis van uw specifieke behoeften. U kunt de out-of-the-box analytics-regels als uitgangspunt gebruiken of helemaal zelf regels maken. Voeg het volgende filter toe om dubbele incidenten voor dezelfde waarschuwings-id te voorkomen: | where TimeGenerated <= ProcessingEndTime + 60m |

Ongeacht de methode die u kiest om waarschuwingen te maken, moet er slechts één incident worden gemaakt voor elke Defender for IoT-waarschuwings-id.

Microsoft Sentinel-werkmappen voor Defender voor IoT

Als u uw Defender for IoT-gegevens wilt visualiseren en bewaken, gebruikt u de werkmappen die zijn geïmplementeerd in uw Microsoft Sentinel-werkruimte als onderdeel van de Microsoft Defender for IoT-oplossing .

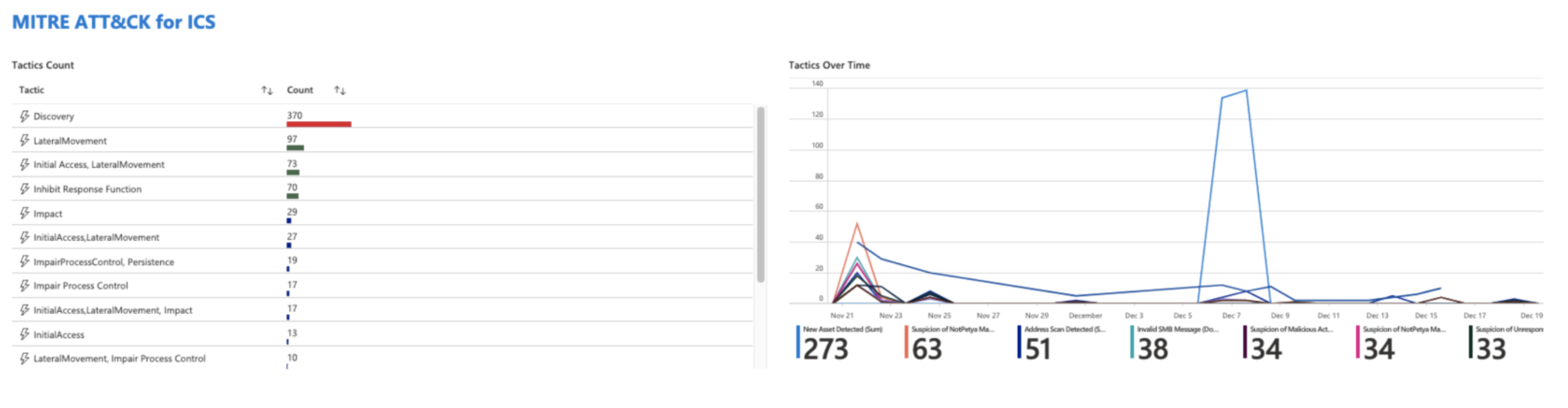

Defender for IoT-werkmappen bieden begeleide onderzoeken voor OT-entiteiten op basis van open incidenten, waarschuwingsmeldingen en activiteiten voor OT-assets. Ze bieden ook een opsporingservaring in het MITRE ATT&CK-framework® voor ICS en zijn ontworpen om analisten, beveiligingstechnici en MSSP's in staat te stellen om een situatiebewust inzicht te krijgen in ot-beveiligingspostuur.

Werkmappen kunnen waarschuwingen per type, ernst, OT-apparaattype of leverancier of waarschuwingen na verloop van tijd weergeven. Werkmappen tonen ook het resultaat van het toewijzen van waarschuwingen aan MITRE ATT&CK voor ICS-tactieken, plus de distributie van tactieken op aantal en tijdsperiode. Voorbeeld:

SOAR-playbooks voor Defender for IoT

Playbooks zijn verzamelingen geautomatiseerde herstelacties die als routine vanuit Microsoft Sentinel kunnen worden uitgevoerd. Een playbook kan u helpen bij het automatiseren en organiseren van uw reactie op bedreigingen. Deze kan handmatig worden uitgevoerd of worden ingesteld om automatisch te worden uitgevoerd als reactie op specifieke waarschuwingen of incidenten, wanneer deze worden geactiveerd door respectievelijk een analyseregel of een automatiseringsregel.

Gebruik bijvoorbeeld SOAR-playbooks om:

Open een assetticket in ServiceNow wanneer een nieuwe asset wordt gedetecteerd, zoals een nieuw technisch werkstation. Deze waarschuwing kan een niet-geautoriseerd apparaat zijn dat kan worden gebruikt door kwaadwillende personen om PLC's opnieuw te programmeren.

Verzend een e-mailbericht naar relevante belanghebbenden wanneer verdachte activiteit wordt gedetecteerd, bijvoorbeeld niet-geplande PLC-herprogrammering. De e-mail kan worden verzonden naar OT-personeel, zoals een besturingstechnicus die verantwoordelijk is voor de gerelateerde productielijn.

Defender for IoT-gebeurtenissen, -waarschuwingen en -incidenten vergelijken

In deze sectie worden de verschillen tussen Defender for IoT-gebeurtenissen, -waarschuwingen en -incidenten in Microsoft Sentinel verduidelijkt. Gebruik de vermelde query's om een volledige lijst weer te geven van de huidige gebeurtenissen, waarschuwingen en incidenten voor uw OT-netwerken.

Doorgaans ziet u meer Defender for IoT-gebeurtenissen in Microsoft Sentinel dan waarschuwingen en meer Defender for IoT-waarschuwingen dan incidenten.

Defender for IoT-gebeurtenissen in Microsoft Sentinel

Elk waarschuwingslogboek dat vanuit Defender for IoT naar Microsoft Sentinel streamt, is een gebeurtenis. Als het waarschuwingslogboek een nieuwe of bijgewerkte waarschuwing weerspiegelt in Defender for IoT, wordt er een nieuwe record toegevoegd aan de tabel SecurityAlert .

Als u alle Defender for IoT-gebeurtenissen in Microsoft Sentinel wilt weergeven, voert u de volgende query uit in de tabel SecurityAlert :

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Defender for IoT-waarschuwingen in Microsoft Sentinel

Microsoft Sentinel maakt waarschuwingen op basis van uw huidige analyseregels en de waarschuwingslogboeken die worden vermeld in de tabel SecurityAlert . Als u geen actieve analyseregels voor Defender for IoT hebt, beschouwt Microsoft Sentinel elk waarschuwingslogboek als een gebeurtenis.

Als u waarschuwingen in Microsoft Sentinel wilt weergeven, voert u de volgende query uit in detabel SecurityAlert :

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

Nadat u de Microsoft Defender for IoT-oplossing hebt geïnstalleerd en het playbook AD4IoT-AutoAlertStatusSync hebt geïmplementeerd, worden wijzigingen in de waarschuwingsstatus gesynchroniseerd van Microsoft Sentinel naar Defender for IoT. Wijzigingen in de waarschuwingsstatus worden niet gesynchroniseerd vanuit Defender for IoT naar Microsoft Sentinel.

Belangrijk

U wordt aangeraden uw waarschuwingsstatussen samen met de gerelateerde incidenten in Microsoft Sentinel te beheren. Zie Werken met incidenttaken in Microsoft Sentinel voor meer informatie.

Defender for IoT-incidenten in Microsoft Sentinel

Microsoft Sentinel maakt incidenten op basis van uw analyseregels. Mogelijk hebt u verschillende waarschuwingen gegroepeerd in hetzelfde incident of hebt u analyseregels geconfigureerd om geen incidenten te maken voor specifieke waarschuwingstypen.

Voer de volgende query uit om incidenten in Microsoft Sentinel weer te geven:

SecurityIncident

Volgende stappen

Zie voor meer informatie:

- Integraties met Microsoft- en partnerservices

- Zelfstudie: Microsoft Defender for IoT Verbinding maken met Microsoft Sentinel

- Bedreigingen out-of-the-box detecteren met Defender for IoT-gegevens

- Aangepaste regels maken voor het detecteren van bedreigingen

- Zelfstudie: Playbooks gebruiken met automatiseringsregels in Microsoft Sentinel