Zelfstudie: Oracle WebLogic Server migreren naar virtuele Azure-machines met hoge beschikbaarheid en herstel na noodgevallen

In deze zelfstudie ziet u een eenvoudige en effectieve manier om hoge beschikbaarheid en herstel na noodgevallen (HA/DR) voor Java te implementeren met behulp van Oracle WebLogic Server (WLS) op Azure Virtual Machines (VM's). De oplossing illustreert hoe u een lage RTO (Recovery Time Objective) en Recovery Point Objective (RPO) kunt bereiken met behulp van een eenvoudige databasegestuurde Jakarta EE-toepassing die wordt uitgevoerd op WLS. HA/DR is een complex onderwerp, met veel mogelijke oplossingen. De beste oplossing is afhankelijk van uw unieke vereisten. Zie de resources aan het einde van dit artikel voor andere manieren om HA/DR te implementeren.

In deze zelfstudie leert u het volgende:

- Gebruik geoptimaliseerde best practices van Azure om hoge beschikbaarheid en herstel na noodgevallen te realiseren.

- Stel een Microsoft Azure SQL Database-failovergroep in gekoppelde regio's in.

- Gekoppelde WLS-clusters instellen op Virtuele Azure-machines.

- Een Azure Traffic Manager instellen.

- WLS-clusters configureren voor hoge beschikbaarheid en herstel na noodgevallen.

- Testfailover van primair naar secundair.

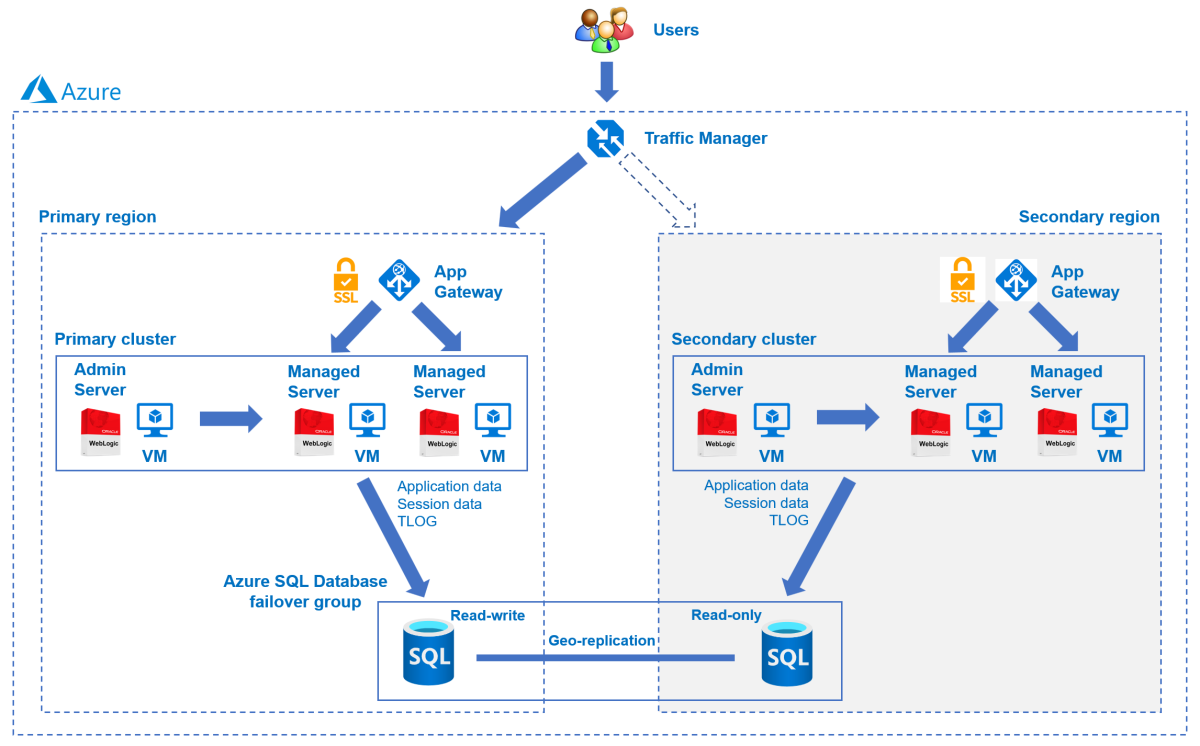

In het volgende diagram ziet u de architectuur die u bouwt:

Azure Traffic Manager controleert de status van uw regio's en routeert het verkeer dienovereenkomstig naar de toepassingslaag. Zowel de primaire regio als de secundaire regio hebben een volledige implementatie van het WLS-cluster. Alleen de primaire regio onderhoudt echter actief netwerkaanvragen van de gebruikers. De secundaire regio is passief en geactiveerd om alleen verkeer te ontvangen wanneer de primaire regio een serviceonderbreking ondervindt. Azure Traffic Manager maakt gebruik van de statuscontrolefunctie van de Azure-toepassing Gateway om deze voorwaardelijke routering te implementeren. Het primaire WLS-cluster wordt uitgevoerd en het secundaire cluster wordt afgesloten. De RTO voor geo-failover van de toepassingslaag is afhankelijk van de tijd voor het starten van VM's en het uitvoeren van het secundaire WLS-cluster. De RPO is afhankelijk van de Azure SQL Database, omdat de gegevens worden bewaard en gerepliceerd in de Azure SQL Database-failovergroep.

De databaselaag bestaat uit een Azure SQL Database-failovergroep met een primaire server en een secundaire server. De primaire server bevindt zich in de actieve lees-/schrijfmodus en is verbonden met het primaire WLS-cluster. De secundaire server bevindt zich in de passieve modus alleen-gereed en is verbonden met het secundaire WLS-cluster. Met een geo-failover worden alle secundaire databases in de groep overgeschakeld naar de primaire rol. Zie Overzicht van bedrijfscontinuïteit voor geo-failover RPO en RTO van Azure SQL Database.

Dit artikel is geschreven met de Azure SQL Database-service omdat het artikel afhankelijk is van de functies voor hoge beschikbaarheid van die service. Andere databasekeuzen zijn mogelijk, maar u moet rekening houden met de hoge beschikbaarheidsfuncties van elke database die u kiest. Zie Gegevensbronnen configureren voor Oracle Fusion Middleware Active-Passive Deployment voor meer informatie, waaronder informatie over het optimaliseren van de configuratie van gegevensbronnen voor replicatie.

Vereisten

- Een Azure-abonnement. Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

- Zorg ervoor dat u de

Ownerrol of deContributorUser Access Administratorrollen in het abonnement hebt. U kunt de toewijzing controleren door de stappen in Azure-roltoewijzingen weergeven te volgen met behulp van Azure Portal. - Bereid een lokale computer voor waarop Windows, Linux of macOS is geïnstalleerd.

- Installeer en stel Git in.

- Installeer een Java SE-implementatie, versie 17 of hoger (bijvoorbeeld de Microsoft-build van OpenJDK).

- Installeer Maven, versie 3.9.3 of hoger.

Een Azure SQL Database-failovergroep instellen in gekoppelde regio's

In deze sectie maakt u een Azure SQL Database-failovergroep in gekoppelde regio's voor gebruik met uw WLS-clusters en -app. In een latere sectie configureert u WLS voor het opslaan van de sessiegegevens en transactielogboekgegevens (TLOG) in deze database. Deze procedure is consistent met de maximale beschikbaarheidsarchitectuur (MAA) van Oracle. Deze richtlijnen bieden een Azure-aanpassing voor MAA. Zie De architectuur voor maximale beschikbaarheid van Oracle voor meer informatie over MAA.

Maak eerst de primaire Azure SQL Database door de stappen in de Azure-portal in quickstart te volgen: Een individuele database maken - Azure SQL Database. Volg de stappen tot, maar niet inclusief, de sectie Resources opschonen. Gebruik de volgende aanwijzingen terwijl u het artikel doorloopt en ga vervolgens terug naar dit artikel nadat u de Azure SQL Database hebt gemaakt en geconfigureerd:

Wanneer u bij de sectie Een individuele database maakt, gebruikt u de volgende stappen:

- Sla in stap 4 voor het maken van een nieuwe resourcegroep de waarde van de naam van de resourcegroep op, bijvoorbeeld myResourceGroup.

- Sla in stap 5 voor databasenaam de waarde van de databasenaam op, bijvoorbeeld mySampleDatabase.

- Gebruik in stap 6 voor het maken van de server de volgende stappen:

- Sla de unieke servernaam op, bijvoorbeeld sqlserverprimary-ejb120623.

- Selecteer voor Locatie (VS) VS - oost.

- Selecteer Sql-verificatie gebruiken als verificatiemethode.

- Sla de aanmeldingswaarde van de serverbeheerder op, bijvoorbeeld azureuser.

- Sla de waarde wachtwoord op.

- Selecteer Ontwikkeling in stap 8 voor de workloadomgeving. Bekijk de beschrijving en overweeg andere opties voor uw workload.

- Selecteer in stap 11 voor redundantie van back-upopslag de optie Lokaal redundante back-upopslag. Overweeg andere opties voor uw back-ups. Zie de sectie Back-upopslagredundantie van geautomatiseerde back-ups in Azure SQL Database voor meer informatie.

- In stap 14, in de configuratie van firewallregels, selecteert u Ja, zodat Azure-services en -resources toegang hebben tot deze server.

Wanneer u de sectie Query op de database bereikt, voert u de volgende stappen uit:

Voer in stap 3 de aanmeldingsgegevens van uw SQL-verificatieserverbeheerder in om u aan te melden.

Notitie

Als aanmelden mislukt met een foutbericht dat lijkt op Client met IP-adres 'xx.xx.xx.xx' geen toegang heeft tot de server, selecteert u Allowlist IP xx.xx.xx.xx op de server <uw-sqlserver-naam> aan het einde van het foutbericht. Wacht totdat de firewallregels van de server zijn bijgewerkt en selecteer vervolgens opnieuw OK .

Nadat u de voorbeeldquery in stap 5 hebt uitgevoerd, wist u de editor en maakt u tabellen.

Voer de volgende query in om een schema voor TLOG te maken.

create table TLOG_msp1_WLStore (ID DECIMAL(38) NOT NULL, TYPE DECIMAL(38) NOT NULL, HANDLE DECIMAL(38) NOT NULL, RECORD VARBINARY(MAX) NOT NULL, PRIMARY KEY (ID));

create table TLOG_msp2_WLStore (ID DECIMAL(38) NOT NULL, TYPE DECIMAL(38) NOT NULL, HANDLE DECIMAL(38) NOT NULL, RECORD VARBINARY(MAX) NOT NULL, PRIMARY KEY (ID));

create table TLOG_msp3_WLStore (ID DECIMAL(38) NOT NULL, TYPE DECIMAL(38) NOT NULL, HANDLE DECIMAL(38) NOT NULL, RECORD VARBINARY(MAX) NOT NULL, PRIMARY KEY (ID));

create table wl_servlet_sessions (wl_id VARCHAR(100) NOT NULL, wl_context_path VARCHAR(100) NOT NULL, wl_is_new CHAR(1), wl_create_time DECIMAL(20), wl_is_valid CHAR(1), wl_session_values VARBINARY(MAX), wl_access_time DECIMAL(20), wl_max_inactive_interval INTEGER, PRIMARY KEY (wl_id, wl_context_path));

Na een geslaagde uitvoering ziet u dat de berichtquery is geslaagd: Betrokken rijen: 0.

Deze databasetabellen worden gebruikt voor het opslaan van transactielogboekgegevens (TLOG) en sessiegegevens voor uw WLS-clusters en -apps. Zie Een JDBC TLOG-archief gebruiken en een database voor permanente opslag (JDBC Persistence) gebruiken voor meer informatie.

Maak vervolgens een Azure SQL Database-failovergroep door de Stappen in Azure Portal te volgen in Een failovergroep configureren voor Azure SQL Database. U hebt alleen de volgende secties nodig: Een failovergroep maken en geplande failover testen. Gebruik de volgende stappen tijdens het doorlopen van het artikel en ga vervolgens terug naar dit artikel nadat u de Azure SQL Database-failovergroep hebt gemaakt en geconfigureerd:

Wanneer u de sectie Failovergroep maken bereikt, voert u de volgende stappen uit:

- Selecteer in stap 5 voor het maken van de failovergroep de optie om een nieuwe secundaire server te maken en gebruik vervolgens de volgende stappen:

- Voer de naam van de failovergroep in en sla deze op, bijvoorbeeld failovergroupname-ejb120623.

- Voer de unieke servernaam in en sla deze op, bijvoorbeeld sqlserversecondary-ejb120623.

- Voer dezelfde serverbeheerder en hetzelfde wachtwoord in als uw primaire server.

- Selecteer voor Locatie een andere regio dan de regio die u hebt gebruikt voor de primaire database.

- Zorg ervoor dat Azure-services toegang hebben tot de server is geselecteerd.

- Selecteer in stap 5 voor het configureren van de databases in de groep de database die u hebt gemaakt op de primaire server, bijvoorbeeld mySampleDatabase.

- Selecteer in stap 5 voor het maken van de failovergroep de optie om een nieuwe secundaire server te maken en gebruik vervolgens de volgende stappen:

Nadat u alle stappen in de sectie Geplande failover testen hebt voltooid, houdt u de pagina failovergroep open en gebruikt u deze voor de failovertest van de WLS-clusters later.

Gekoppelde WLS-clusters instellen op Virtuele Azure-machines

In deze sectie maakt u twee WLS-clusters op Azure-VM's met behulp van het Oracle WebLogic Server-cluster op azure-VM's . Het cluster in VS - oost is primair en is later geconfigureerd als het actieve cluster. Het cluster in VS - west is secundair en is later geconfigureerd als het passieve cluster.

Het primaire WLS-cluster instellen

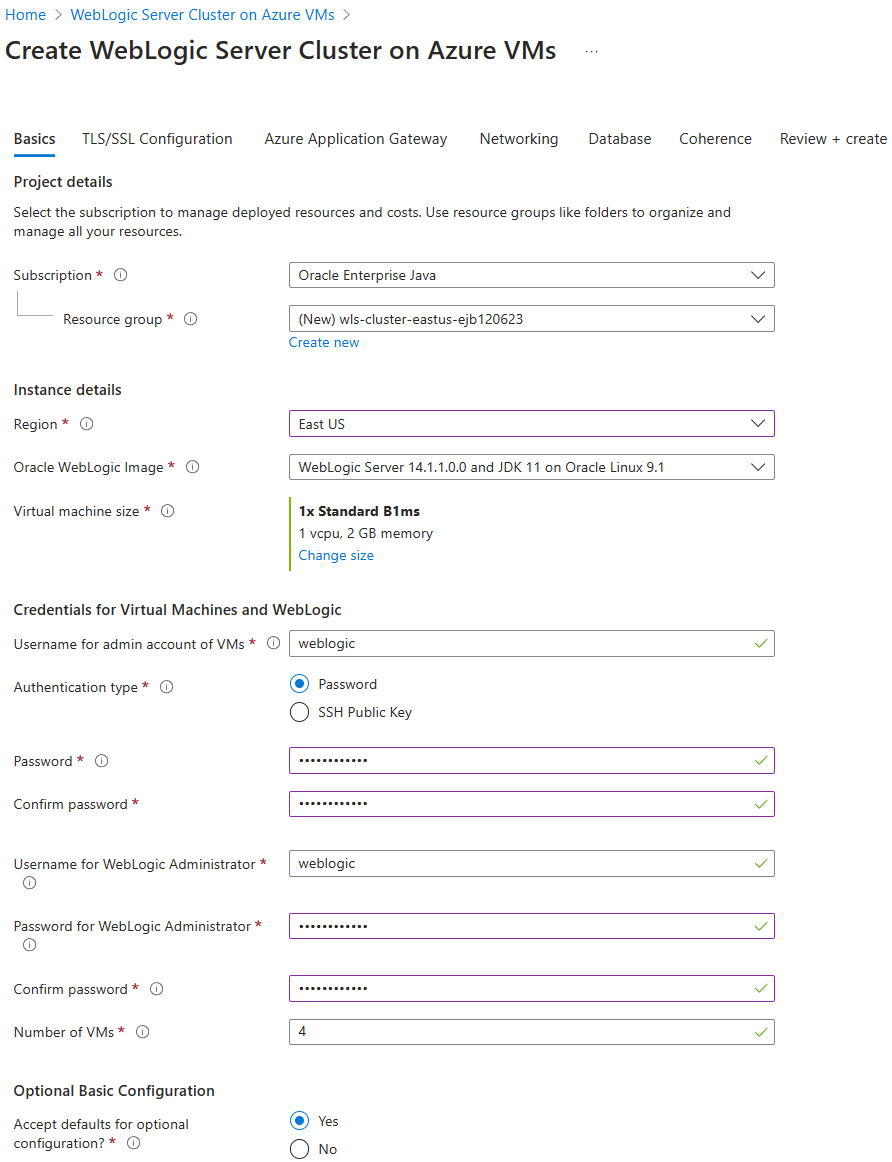

Open eerst het Oracle WebLogic Server-cluster op azure-VM's in uw browser en selecteer Maken. U ziet het deelvenster Basisbeginselen van de aanbieding.

Gebruik de volgende stappen om het deelvenster Basisbeginselen in te vullen:

- Zorg ervoor dat de weergegeven waarde voor abonnement hetzelfde is als de rollen die worden vermeld in de sectie Vereisten.

- U moet de aanbieding implementeren in een lege resourcegroep. Selecteer in het veld Resourcegroep nieuwe maken en vul een unieke waarde in voor de resourcegroep, bijvoorbeeld wls-cluster-eastus-ejb120623.

- Selecteer VS - oost onder Exemplaardetails voor Regio.

- Geef onder Referenties voor virtuele machines en WebLogic respectievelijk een wachtwoord op voor het beheerdersaccount van de VM en de WebLogic-beheerder. Sla de gebruikersnaam en het wachtwoord voor WebLogic Administrator op.

- Laat de standaardwaarden voor andere velden staan.

- Selecteer Volgende om naar het deelvenster TLS/SSL-configuratie te gaan.

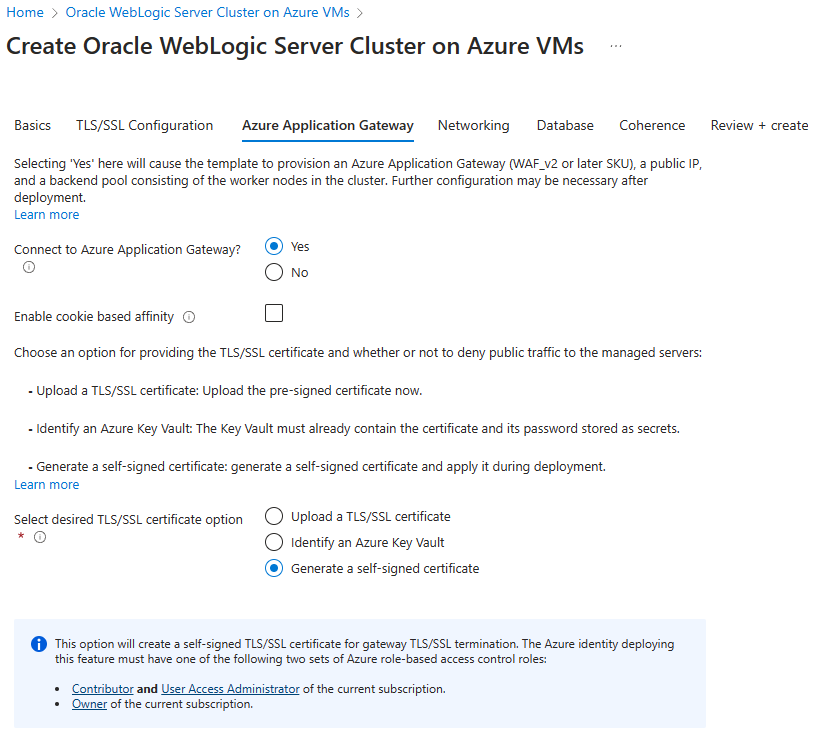

Laat de standaardinstellingen in het deelvenster TLS/SSL-configuratie staan, selecteer Volgende om naar Azure-toepassing gatewaydeelvenster te gaan en voer vervolgens de volgende stappen uit.

- Selecteer Ja voor Verbinding maken met Azure-toepassing Gateway?.

- Selecteer een zelfondertekend certificaat voor de optie Gewenste TLS/SSL-certificaat selecteren.

- Selecteer Volgende om naar het deelvenster Netwerken te gaan.

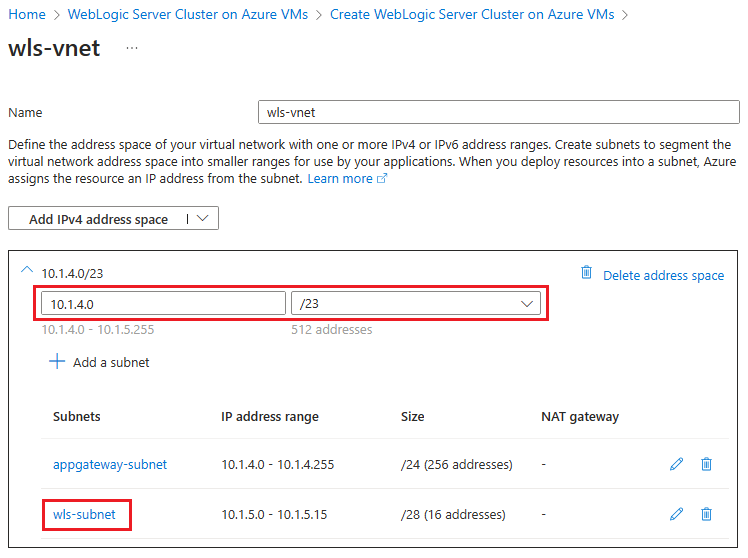

U ziet nu alle velden die vooraf zijn ingevuld met de standaardwaarden in het deelvenster Netwerken . Gebruik de volgende stappen om de netwerkconfiguratie op te slaan:

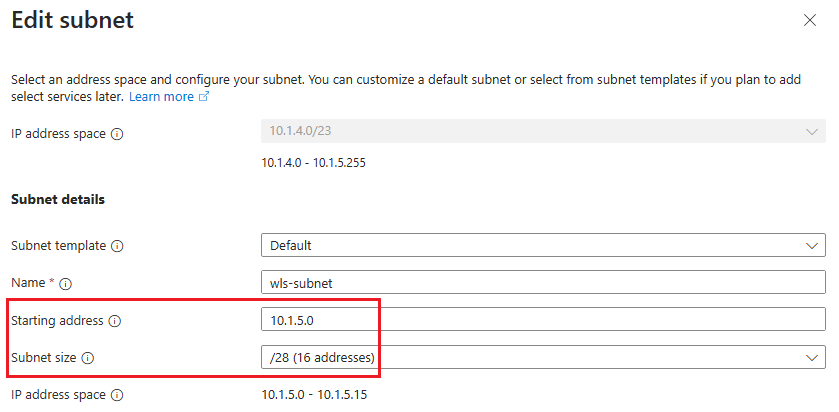

Selecteer Virtueel netwerk bewerken. Bespaar de adresruimte van het virtuele netwerk, bijvoorbeeld 10.1.4.0/23.

Selecteer

wls-subnetdit om het subnet te bewerken. Sla onder Subnetdetails het beginadres en de subnetgrootte op, bijvoorbeeld 10.1.5.0 en /28.Als u wijzigingen aanbrengt, slaat u de wijzigingen op.

Ga terug naar het deelvenster Netwerken .

Selecteer Volgende om naar het deelvenster Database te gaan.

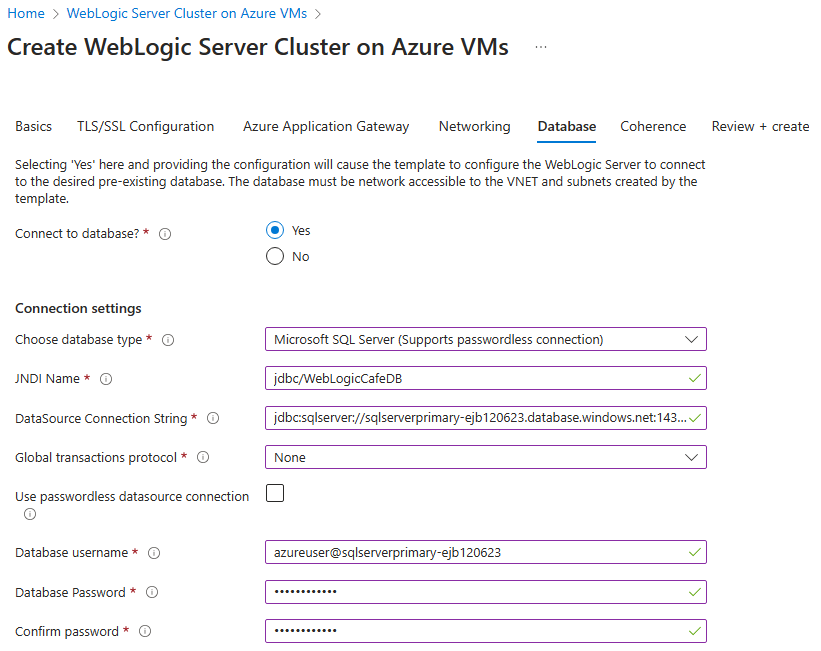

In de volgende stappen ziet u hoe u het deelvenster Database kunt invullen:

- Voor Verbinding maken met database?, selecteert u Ja.

- Selecteer Microsoft SQL Server (ondersteuning voor wachtwoordloze verbinding) voor Databasetype kiezen.

- Voer voor de JNDI-naam jdbc/WebLogicCafeDB in.

- Vervang voor DataSource Connection String de tijdelijke aanduidingen door de waarden die u in de vorige sectie hebt opgeslagen voor de primaire SQL Database, bijvoorbeeld jdbc:sqlserver://sqlserverprimary-ejb120623.database.windows.net:1433; database=mySampleDatabase.

- Selecteer Geen voor het algemene transactieprotocol.

- Vervang voor de gebruikersnaam van de database de tijdelijke aanduidingen door de waarden die u in de vorige sectie hebt opgeslagen voor de primaire SQL Database, bijvoorbeeld azureuser@sqlserverprimary-ejb120623.

- Voer het aanmeldingswachtwoord voor de serverbeheerder in dat u eerder hebt opgeslagen voor databasewachtwoord. Voer dezelfde waarde in voor het wachtwoord bevestigen.

- Laat de standaardwaarden voor de andere velden staan.

- Selecteer Controleren + maken.

- Wacht totdat de laatste validatie wordt uitgevoerd... is voltooid en selecteer vervolgens Maken.

Na een tijdje ziet u de implementatiepagina waar de implementatie wordt uitgevoerd, wordt weergegeven.

Notitie

Als er problemen optreden tijdens het uitvoeren van de definitieve validatie..., lost u deze op en probeert u het opnieuw.

Afhankelijk van de netwerkomstandigheden en andere activiteiten in uw geselecteerde regio kan het tot 50 minuten duren voordat de implementatie is voltooid. Daarna ziet u de tekst die uw implementatie is voltooid op de implementatiepagina.

Ondertussen kunt u het secundaire WLS-cluster parallel instellen.

Het secundaire WLS-cluster instellen

Volg dezelfde stappen in als in de sectie Het primaire WLS-cluster instellen om het secundaire WLS-cluster in te stellen in de regio VS - west, met uitzondering van de volgende verschillen:

Gebruik in het deelvenster Basisbeginselen de volgende stappen:

- Selecteer in het veld Resourcegroep nieuwe maken en vul een andere unieke waarde in voor de resourcegroep, bijvoorbeeld wls-cluster-westtus-ejb120623.

- Selecteer VS - west onder Instantiedetails voor Regio.

Gebruik in het deelvenster Netwerken de volgende stappen:

Voor Het bewerken van een virtueel netwerk voert u dezelfde adresruimte van het virtuele netwerk in als uw primaire WLS-cluster, bijvoorbeeld 10.1.4.0/23.

Notitie

U ziet een waarschuwingsbericht dat lijkt op de volgende: Adresruimte 10.1.4.0/23 (10.1.4.0 - 10.1.5.255)' overlapt met adresruimte '10.1.4.0/23 (10.1.4.0 - 10.1.5.255)' van het virtuele netwerk 'wls-vnet'. Virtuele netwerken met overlappende adresruimte kunnen niet worden gekoppeld. Als u deze virtuele netwerken wilt koppelen, wijzigt u de adresruimte 10.1.4.0/23 (10.1.4.0 - 10.1.5.255)'. U kunt dit bericht negeren omdat u twee WLS-clusters met dezelfde netwerkconfiguratie nodig hebt.

Voer

wls-subnetvoor dezelfde beginadres- en subnetgrootte in als uw primaire WLS-cluster, bijvoorbeeld 10.1.5.0 en /28.

Gebruik in het deelvenster Database de volgende stappen:

- Vervang voor DataSource Connection String de tijdelijke aanduidingen door de waarden die u in de vorige sectie hebt opgeslagen voor de secundaire SQL Database, bijvoorbeeld jdbc:sqlserver://sqlserversecondary-ejb120623.database.windows.net:1433; database=mySampleDatabase.

- Vervang voor de gebruikersnaam van de database de tijdelijke aanduidingen door de waarden die u in de vorige sectie hebt opgeslagen voor de secundaire SQL Database, bijvoorbeeld azureuser@sqlserversecondary-ejb120623.

De netwerkinstellingen voor de twee clusters spiegelen

Tijdens de fase van het hervatten van transacties in behandeling in het secundaire WLS-cluster na een failover controleert WLS het eigendom van het TLOG-archief. Als u de controle wilt doorgeven, moeten alle beheerde servers in het secundaire cluster hetzelfde privé-IP-adres hebben als het primaire cluster.

In deze sectie ziet u hoe u de netwerkinstellingen van het primaire cluster naar het secundaire cluster spiegelt.

Gebruik eerst de volgende stappen om netwerkinstellingen voor het primaire cluster te configureren nadat de implementatie is voltooid:

Selecteer in het deelvenster Overzicht van de pagina Implementatie de optie Ga naar de resourcegroep.

Selecteer de netwerkinterface

adminVM_NIC_with_pub_ip.- Selecteer onder Instellingen de optie IP-configuraties.

- Selecteer

ipconfig1. - Selecteer statisch voor toewijzing onder Instellingen voor privé-IP-adressen. Sla het privé-IP-adres op.

- Selecteer Opslaan.

Ga terug naar de resourcegroep van het primaire WLS-cluster en herhaal stap 3 voor de netwerkinterfaces

mspVM1_NIC_with_pub_ip,mspVM2_NIC_with_pub_ipenmspVM3_NIC_with_pub_ip.Wacht totdat alle updates zijn voltooid. U kunt het meldingenpictogram in Azure Portal selecteren om het deelvenster Meldingen te openen voor statuscontrole.

Ga terug naar de resourcegroep van het primaire WLS-cluster en kopieer de naam voor de resource met het type Privé-eindpunt , bijvoorbeeld 7e8c8bsaep. Gebruik deze naam om de resterende netwerkinterface te vinden, bijvoorbeeld 7e8c8csaep.nic.c0438c1a-1936-4b62-864c-6792eec3741a. Selecteer deze en volg de voorgaande stappen om het privé-IP-adres op te halen.

Gebruik vervolgens de volgende stappen om de netwerkinstellingen voor het secundaire cluster te configureren nadat de implementatie is voltooid:

Selecteer in het deelvenster Overzicht van de pagina Implementatie de optie Ga naar de resourcegroep.

Volg voor de netwerkinterfaces

adminVM_NIC_with_pub_ip,mspVM1_NIC_with_pub_ipmspVM2_NIC_with_pub_ipen ,mspVM3_NIC_with_pub_ipde voorgaande stappen om de toewijzing van het privé-IP-adres bij te werken naar Statisch.Wacht totdat alle updates zijn voltooid.

Volg voor de netwerkinterfaces

mspVM1_NIC_with_pub_ipmspVM2_NIC_with_pub_ipenmspVM3_NIC_with_pub_ipvolg de voorgaande stappen, maar werk het privé-IP-adres bij naar dezelfde waarde die wordt gebruikt met het primaire cluster. Wacht totdat de huidige update van de netwerkinterface is voltooid voordat u verdergaat met de volgende.Notitie

U kunt het privé-IP-adres van de netwerkinterface die deel uitmaakt van een privé-eindpunt niet wijzigen. Als u de privé-IP-adressen van netwerkinterfaces voor beheerde servers eenvoudig wilt spiegelen, kunt u overwegen om het privé-IP-adres bij te werken naar

adminVM_NIC_with_pub_ipeen IP-adres dat niet wordt gebruikt. Afhankelijk van de toewijzing van privé-IP-adressen in uw twee clusters moet u mogelijk ook het privé-IP-adres in het primaire cluster bijwerken.

In de volgende tabel ziet u een voorbeeld van het spiegelen van de netwerkinstellingen voor twee clusters:

| Cluster | Netwerkinterface | Privé-IP-adres (vóór) | Privé-IP-adres (na) | Updatevolgorde |

|---|---|---|---|---|

| Primair | 7e8c8bsaep.nic.c0438c1a-1936-4b62-864c-6792eec3741a |

10.1.5.4 |

10.1.5.4 |

|

| Primair | adminVM_NIC_with_pub_ip |

10.1.5.7 |

10.1.5.7 |

|

| Primair | mspVM1_NIC_with_pub_ip |

10.1.5.5 |

10.1.5.5 |

|

| Primair | mspVM2_NIC_with_pub_ip |

10.1.5.8 |

10.1.5.9 |

1 |

| Primair | mspVM3_NIC_with_pub_ip |

10.1.5.6 |

10.1.5.6 |

|

| Secundair | 1696b0saep.nic.2e19bf46-9799-4acc-b64b-a2cd2f7a4ee1 |

10.1.5.8 |

10.1.5.8 |

|

| Secundair | adminVM_NIC_with_pub_ip |

10.1.5.5 |

10.1.5.4 |

4 |

| Secundair | mspVM1_NIC_with_pub_ip |

10.1.5.7 |

10.1.5.5 |

5 |

| Secundair | mspVM2_NIC_with_pub_ip |

10.1.5.6 |

10.1.5.9 |

2 |

| Secundair | mspVM3_NIC_with_pub_ip |

10.1.5.4 |

10.1.5.6 |

3 |

Controleer de set privé-IP-adressen voor alle beheerde servers, die bestaat uit de back-endpool van de Azure-toepassing Gateway die u in elk cluster hebt geïmplementeerd. Als deze wordt bijgewerkt, gebruikt u de volgende stappen om de back-endpool van de Azure-toepassing gateway dienovereenkomstig bij te werken:

- Open de resourcegroep van het cluster.

- Zoek de resource myAppGateway met het type Application Gateway. Selecteer deze om het te openen.

- Selecteer back-endpools in de sectie Instellingen en selecteer

myGatewayBackendPoolvervolgens . - Wijzig de waarden voor de back-enddoelen met het bijgewerkte privé-IP-adres of de bijgewerkte privé-IP-adressen en selecteer Opslaan. Wacht totdat het is voltooid.

- Selecteer in de sectie Instellingen de optie Statustests en selecteer vervolgens HTTPhealthProbe.

- Zorg ervoor dat ik de back-endstatus wil testen voordat u de statustest toevoegt, en selecteer vervolgens Testen. U ziet dat de statuswaarde van de back-endpool

myGatewayBackendPoolals in orde is gemarkeerd. Als dit niet het probleem is, controleert u of privé-IP-adressen worden bijgewerkt zoals verwacht en of de VM's worden uitgevoerd, en test u de statustest opnieuw. U moet het probleem oplossen en oplossen voordat u doorgaat.

In het volgende voorbeeld wordt de Azure-toepassing Gateway-back-endpool voor elk cluster bijgewerkt:

| Cluster | back-endpool van Azure-toepassing gateway | Back-enddoelen (vóór) | Back-enddoelen (na) |

|---|---|---|---|

| Primair | myGatewayBackendPool |

(10.1.5.5, 10.1.5.8, 10.1.5.6) |

(10.1.5.5, 10.1.5.9, 10.1.5.6) |

| Secundair | myGatewayBackendPool |

(10.1.5.7, 10.1.5.6, 10.1.5.4) |

(10.1.5.5, 10.1.5.9, 10.1.5.6) |

Als u het spiegelen van netwerkinstellingen wilt automatiseren, kunt u overwegen Om Azure CLI te gebruiken. Zie Aan de slag met Azure CLI voor meer informatie.

De implementaties van de clusters controleren

U hebt in elk cluster een Azure-toepassing Gateway en een WLS-beheerserver geïmplementeerd. De Azure-toepassing Gateway fungeert als load balancer voor alle beheerde servers in het cluster. De WLS-beheerserver biedt een webconsole voor clusterconfiguratie.

Gebruik de volgende stappen om te controleren of de Azure-toepassing Gateway en WLS-beheerconsole in elk cluster werken voordat u verdergaat met de volgende stap:

- Ga terug naar de pagina Implementatie en selecteer vervolgens Uitvoer.

- Kopieer de waarde van de eigenschap appGatewayURL. Voeg de tekenreeksweblogic /ready toe en open die URL vervolgens in een nieuw browsertabblad. Er wordt een lege pagina weergegeven zonder een foutbericht. Als u dat niet doet, moet u het probleem oplossen en oplossen voordat u doorgaat.

- Kopieer en sla de waarde van de eigenschap adminConsole op. Open het op een nieuw browsertabblad. U ziet nu de aanmeldingspagina van de WebLogic Server-beheerconsole. Meld u aan bij de console met de gebruikersnaam en het wachtwoord voor de WebLogic-beheerder die u eerder hebt opgeslagen. Als u zich niet kunt aanmelden, moet u het probleem oplossen voordat u doorgaat.

Gebruik de volgende stappen om het IP-adres van de Azure-toepassing Gateway voor elk cluster op te halen. U gebruikt deze waarden wanneer u Azure Traffic Manager later instelt.

- Open de resourcegroep waarin uw cluster is geïmplementeerd. Selecteer bijvoorbeeld Overzicht om terug te gaan naar het deelvenster Overzicht van de implementatiepagina. Selecteer vervolgens Naar de resourcegroep gaan.

- Zoek de resource

gwipmet het type Openbaar IP-adres en selecteer deze om deze te openen. Zoek het IP-adresveld en sla de waarde op.

Een Azure Traffic Manager instellen

In deze sectie maakt u een Azure Traffic Manager voor het distribueren van verkeer naar uw openbare toepassingen in de wereldwijde Azure-regio's. Het primaire eindpunt verwijst naar de Azure-toepassing Gateway in het primaire WLS-cluster en het secundaire eindpunt verwijst naar de Azure-toepassing Gateway in het secundaire WLS-cluster.

Maak een Azure Traffic Manager-profiel door de volgende quickstart te volgen : Een Traffic Manager-profiel maken met behulp van Azure Portal. Sla de sectie Vereisten over. U hebt alleen de volgende secties nodig: Een Traffic Manager-profiel maken, Traffic Manager-eindpunten toevoegen en Traffic Manager-profiel testen. Gebruik de volgende stappen tijdens het doorlopen van deze secties en ga vervolgens terug naar dit artikel nadat u Azure Traffic Manager hebt gemaakt en geconfigureerd.

Wanneer u bij de sectie Een Traffic Manager-profiel maken bent, voert u de volgende stappen uit:

- Gebruik in stap 2 Traffic Manager-profiel maken de volgende stappen:

- Sla de unieke Traffic Manager-profielnaam op voor naam , bijvoorbeeld tmprofile-ejb120623.

- Sla de naam van de nieuwe resourcegroep op voor de resourcegroep , bijvoorbeeld myResourceGroupTM1.

- Gebruik in stap 2 Traffic Manager-profiel maken de volgende stappen:

Wanneer u de sectie Traffic Manager-eindpunten toevoegt, gebruikt u de volgende stappen:

- Voer deze extra actie uit na de stap Selecteer het profiel in de zoekresultaten.

- Selecteer onder Instellingen de optie Configuratie.

- Voer 10 in voor TTL (Time to Live) voor DNS.

- Voer onder Instellingen voor eindpuntmonitor voor Path /weblogic/ready in.

- Gebruik de volgende waarden onder De instellingen voor failover van snelle eindpunten:

- Voer 10 in voor het testen van interne gegevens.

- Voer voor Getolereerd aantal fouten 3 in.

- Voor time-out van de test, 5.

- Selecteer Opslaan. Wacht totdat het is voltooid.

- Gebruik in stap 4 voor het toevoegen van het primaire eindpunt

myPrimaryEndpointde volgende stappen:- Selecteer voor het doelresourcetype het openbare IP-adres.

- Selecteer de vervolgkeuzelijst Openbaar IP-adres kiezen en voer het IP-adres in van Application Gateway dat is geïmplementeerd in het WLS-cluster VS - oost dat u eerder hebt opgeslagen. Als het goed is, ziet u één vermelding die overeenkomt. Selecteer deze voor openbaar IP-adres.

- Gebruik in stap 6 voor het toevoegen van een failover/secundair eindpunt myFailoverEndpoint de volgende stappen:

- Selecteer voor het doelresourcetype het openbare IP-adres.

- Selecteer de vervolgkeuzelijst Openbaar IP-adres kiezen en voer het IP-adres in van Application Gateway dat is geïmplementeerd in het WLS-cluster VS - west dat u eerder hebt opgeslagen. Als het goed is, ziet u één vermelding die overeenkomt. Selecteer deze voor openbaar IP-adres.

- Wacht even. Selecteer Vernieuwen totdat de statuswaarde Controleren voor beide eindpunten online is.

- Voer deze extra actie uit na de stap Selecteer het profiel in de zoekresultaten.

Wanneer u het sectie Traffic Manager-profiel test, gebruikt u de volgende stappen:

- Gebruik in subsectie De DNS-naam controleren de volgende stap:

- Sla in stap 3 de DNS-naam van uw Traffic Manager-profiel op,

http://tmprofile-ejb120623.trafficmanager.netbijvoorbeeld.

- Sla in stap 3 de DNS-naam van uw Traffic Manager-profiel op,

- In subsectie Traffic Manager in actie weergeven, gebruikt u de volgende stappen:

- Voeg in stap 1 en 3 /weblogic/ready toe aan de DNS-naam van uw Traffic Manager-profiel in uw webbrowser,

http://tmprofile-ejb120623.trafficmanager.net/weblogic/readybijvoorbeeld. Er wordt een lege pagina weergegeven zonder een foutbericht. - Nadat u alle stappen hebt voltooid, moet u uw primaire eindpunt inschakelen door te verwijzen naar stap 2, maar vervangen door Uitgeschakeld door Ingeschakeld. Ga vervolgens terug naar de pagina Eindpunten .

- Voeg in stap 1 en 3 /weblogic/ready toe aan de DNS-naam van uw Traffic Manager-profiel in uw webbrowser,

- Gebruik in subsectie De DNS-naam controleren de volgende stap:

U hebt nu zowel eindpunten ingeschakeld als online in het Traffic Manager-profiel. Houd de pagina geopend en u gebruikt deze om de eindpuntstatus later te bewaken.

De WLS-clusters configureren voor hoge beschikbaarheid en herstel na noodgevallen

In deze sectie configureert u WLS-clusters voor hoge beschikbaarheid en herstel na noodgevallen.

De voorbeeld-app voorbereiden

In deze sectie bouwt en verpakt u een voorbeeld van een CRUD Java/JakartaEE-toepassing die u later implementeert en uitvoert op WLS-clusters voor failovertests.

De app maakt gebruik van JDBC-sessiepersistentie van WebLogic Server om HTTP-sessiegegevens op te slaan. De gegevensbron jdbc/WebLogicCafeDB slaat de sessiegegevens op om failover en taakverdeling in te schakelen in een cluster met WebLogic-servers. Hiermee configureert u een persistentieschema om toepassingsgegevens coffee in dezelfde gegevensbron jdbc/WebLogicCafeDBte behouden.

Gebruik de volgende stappen om het voorbeeld te bouwen en te verpakken:

Gebruik de volgende opdrachten om de voorbeeldopslagplaats te klonen en bekijk de tag die overeenkomt met dit artikel:

git clone https://github.com/Azure-Samples/azure-cafe.git cd azure-cafe git checkout 20231206Als u een bericht over

Detached HEADziet, is het veilig om te negeren.Gebruik de volgende opdrachten om naar de voorbeeldmap te navigeren en vervolgens het voorbeeld te compileren en in te pakken:

cd weblogic-cafe mvn clean package

Wanneer het pakket is gegenereerd, kunt u het vinden op parent-path-to-your-local-clone>/azure-café/weblogic-café/target/weblogic-café.war.< Als u het pakket niet ziet, moet u het probleem oplossen voordat u doorgaat.

De voorbeeld-app implementeren

Gebruik nu de volgende stappen om de voorbeeld-app te implementeren in de clusters, te beginnen vanaf het primaire cluster:

- Open de adminConsole van het cluster op een nieuw tabblad van uw webbrowser. Meld u aan bij de WebLogic Server-beheerconsole met de gebruikersnaam en het wachtwoord van de WebLogic-beheerder die u eerder hebt opgeslagen.

- Zoek implementaties met domeinstructuur>>in het navigatiedeelvenster. Selecteer Implementaties.

- Selecteer Lock & Edit>Install>Upload your file(s)>Choose File. Selecteer het weblogic-café.war-bestand dat u eerder hebt voorbereid.

- Selecteer Volgende>volgende>. Selecteer

cluster1met de optie Alle servers in het cluster voor de implementatiedoelen. Selecteer Volgende>voltooien. Selecteer Wijzigingen activeren. - Schakel over naar het tabblad Control en selecteer

weblogic-cafein de tabel implementaties. Selecteer Beginnen met de optie Alle aanvragen verwerken>Ja. Wacht even en vernieuw de pagina totdat u ziet dat de status van de implementatieweblogic-cafeactief is. Ga naar het tabblad Bewaking en controleer of de contexthoofdmap van de geïmplementeerde toepassing /weblogic-café is. Houd de WLS-beheerconsole open, zodat u deze later kunt gebruiken voor verdere configuratie.

Herhaal dezelfde stappen in de WebLogic Server Administration Console, maar voor het secundaire cluster in de regio VS - west.

De front-endhost bijwerken

Gebruik de volgende stappen om uw WLS-clusters bewust te maken van Azure Traffic Manager. Omdat Azure Traffic Manager het toegangspunt is voor gebruikersaanvragen, werkt u de Front Host van het WebLogic Server-cluster bij naar de DNS-naam van het Traffic Manager-profiel, te beginnen vanaf het primaire cluster.

- Zorg ervoor dat u bent aangemeld bij de WebLogic Server-beheerconsole.

- Navigeer naar Domeinstructuur>met>omgevingsclusters> in het navigatiedeelvenster. Selecteer Clusters.

- Selecteer

cluster1een van de clusterstabel. - Selecteer HTTP vergrendelen en bewerken>. Verwijder de huidige waarde voor front-endhost en voer de DNS-naam in van het Traffic Manager-profiel dat u eerder hebt opgeslagen, zonder de voorloopfunctie

http://, bijvoorbeeld tmprofile-ejb120623.trafficmanager.net. Selecteer Wijzigingen opslaan>activeren.

Herhaal dezelfde stappen in de WebLogic Server Administration Console, maar voor het secundaire cluster in de regio VS - west.

Het transactielogboekarchief configureren

Configureer vervolgens de JDBC-transactielogboekopslag voor alle beheerde servers van clusters, beginnend vanaf het primaire cluster. Deze procedure wordt beschreven in Transactielogboekbestanden gebruiken om transacties te herstellen.

Gebruik de volgende stappen voor het primaire WLS-cluster in de regio US - oost:

- Zorg ervoor dat u bent aangemeld bij de WebLogic Server-beheerconsole.

- Navigeer in het navigatiedeelvenster naar domeinstructuur>met omgevingsservers.>> Selecteer Servers.

- Als het goed is,

msp2ziet u serversmsp1enmsp3vermeld in de tabel servers. - Selecteer

msp1>Services>vergrendelen en bewerken. Selecteer JDBC onder Transactielogboekopslag. - Selecteer voor Type>gegevensbron de optie .

jdbc/WebLogicCafeDB - Controleer of de waarde voor voorvoegselnaam is TLOG_msp1_. Dit is de standaardwaarde. Als de waarde anders is, wijzigt u deze in TLOG_msp1_.

- Selecteer Opslaan.

- Selecteer Servers>

msp2en herhaal dezelfde stappen, behalve dat de standaardwaarde voor voorvoegselnaam is TLOG_msp2_. - Selecteer Servers>

msp3en herhaal dezelfde stappen, behalve dat de standaardwaarde voor voorvoegselnaam is TLOG_msp3_. - Selecteer Wijzigingen activeren.

Herhaal dezelfde stappen in de WebLogic Server Administration Console, maar voor het secundaire cluster in de regio VS - west.

Start de beheerde servers van het primaire cluster opnieuw op

Gebruik vervolgens de volgende stappen om alle beheerde servers van het primaire cluster opnieuw op te starten om de wijzigingen van kracht te laten worden:

- Zorg ervoor dat u bent aangemeld bij de WebLogic Server-beheerconsole.

- Navigeer in het navigatiedeelvenster naar domeinstructuur>met omgevingsservers.>> Selecteer Servers.

- Selecteer het tabblad Besturingselement . Selecteer

msp1,msp2enmsp3. Selecteer Afsluiten met de optie Wanneer het werk is>voltooid Ja. Selecteer het vernieuwingspictogram. Wacht tot de status van de waarde laatste actie TAAK VOLTOOID is. U ziet dat de statuswaarde voor de geselecteerde servers afsluiten is. Selecteer het vernieuwingspictogram opnieuw om de statuscontrole te stoppen. - Selecteer

msp1,msp2enmsp3opnieuw. Selecteer Ja starten>. Selecteer het vernieuwingspictogram. Wacht tot de status van de waarde laatste actie TAAK VOLTOOID is. U ziet dat de statuswaarde voor de geselecteerde servers ACTIEF is. Selecteer het vernieuwingspictogram opnieuw om de statuscontrole te stoppen.

De VM's in het secundaire cluster stoppen

Gebruik nu de volgende stappen om alle VM's in het secundaire cluster te stoppen om deze passief te maken:

- Open de startpagina van Azure Portal op een nieuw tabblad van uw browser en selecteer vervolgens Alle resources. Voer in het vak Filteren voor een veld... de naam van de resourcegroep in waar het secundaire cluster is geïmplementeerd, bijvoorbeeld wls-cluster-westus-ejb120623.

- Selecteer Type is gelijk aan alles om het filter Type te openen. Voer voor Waarde de virtuele machine in. Als het goed is, ziet u één vermelding die overeenkomt. Selecteer deze voor Waarde. Selecteer Toepassen. Er worden 4 VM's weergegeven, waaronder

adminVM,mspVM1,mspVM2enmspVM3. - Selecteer deze optie om elk van de VM's te openen. Selecteer Stoppen en bevestigen voor elke virtuele machine.

- Selecteer het meldingenpictogram in Azure Portal om het deelvenster Meldingen te openen.

- Bewaak de gebeurtenis Virtuele machine voor elke VIRTUELE machine stoppen totdat de waarde is gestopt. Houd de pagina open zodat u deze later kunt gebruiken voor de failovertest.

Ga nu naar het browsertabblad waar u de status van de eindpunten van Traffic Manager bewaakt. Vernieuw de pagina totdat u ziet dat het eindpunt myFailoverEndpoint is gedegradeerd en het eindpunt myPrimaryEndpoint online is.

Notitie

Een oplossing voor hoge beschikbaarheid/herstel na noodgevallen die gereed is voor productie, zou waarschijnlijk een lagere RTO willen bereiken door de VM's actief te laten, maar alleen de WLS-software te stoppen die op de VM's wordt uitgevoerd. In het geval van failover worden de VM's dan al uitgevoerd en duurt het minder tijd om de WLS-software te starten. In dit artikel is ervoor gekozen om de VM's te stoppen omdat de software die is geïmplementeerd door Oracle WebLogic Server-cluster op Azure-VM's , de WLS-software automatisch start wanneer de VM's worden gestart.

De app controleren

Omdat het primaire cluster actief is, fungeert het als het actieve cluster en verwerkt het alle gebruikersaanvragen die worden gerouteerd door uw Traffic Manager-profiel.

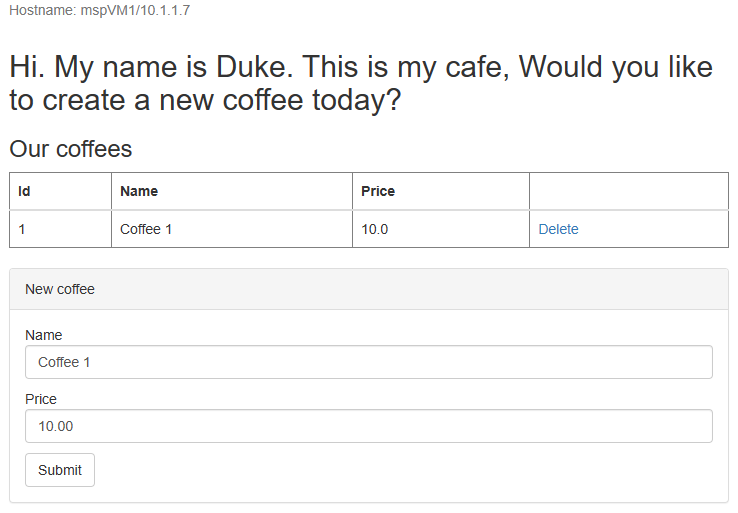

Open de DNS-naam van uw Azure Traffic Manager-profiel op een nieuw tabblad van de browser, waarbij u de contexthoofdmap /weblogic-café van de geïmplementeerde app toevoegt, http://tmprofile-ejb120623.trafficmanager.net/weblogic-cafebijvoorbeeld. Maak een nieuwe koffie met naam en prijs , bijvoorbeeld Koffie 1 met prijs 10. Deze vermelding wordt bewaard in zowel de tabel met toepassingsgegevens als de sessietabel van de database. De gebruikersinterface die u ziet, moet er ongeveer uitzien als in de volgende schermopname:

Als uw gebruikersinterface er niet op lijkt, kunt u het probleem oplossen voordat u doorgaat.

Houd de pagina open zodat u deze later kunt gebruiken voor het testen van failovers.

Failover testen van primair naar secundair

Als u failover wilt testen, voert u handmatig een failover uit van de primaire databaseserver en het cluster naar de secundaire databaseserver en het cluster en voert u een failback uit met behulp van Azure Portal in deze sectie.

Failover naar de secundaire site

Gebruik eerst de volgende stappen om de VM's in het primaire cluster af te sluiten:

- Zoek de naam van uw resourcegroep waarin het primaire WLS-cluster is geïmplementeerd, bijvoorbeeld wls-cluster-eastus-ejb120623. Volg vervolgens de stappen in de sectie VM's stoppen in het secundaire cluster , maar wijzig de doelresourcegroep in uw primaire WLS-cluster om alle VM's in dat cluster te stoppen.

- Ga naar het browsertabblad van Traffic Manager en vernieuw de pagina totdat u ziet dat de statuswaarde Controleren van het eindpunt myPrimaryEndpoint gedegradeerd wordt.

- Ga naar het browsertabblad van de voorbeeld-app en vernieuw de pagina. U ziet een time-out van 504 gateway of 502 Ongeldige gateway omdat geen van de eindpunten toegankelijk is.

Gebruik vervolgens de volgende stappen om een failover uit te voeren van de Azure SQL Database van de primaire server naar de secundaire server:

- Ga naar het browsertabblad van uw Azure SQL Database-failovergroep.

- Selecteer Failover>Ja.

- Wacht totdat het is voltooid.

Gebruik vervolgens de volgende stappen om alle servers in het secundaire cluster te starten:

- Ga naar het browsertabblad waar u alle VM's in het secundaire cluster hebt gestopt.

- Selecteer de virtuele machine

adminVM. Selecteer Starten. - Bewaak de gebeurtenis Voor het starten van de virtuele machine

adminVMin het deelvenster Meldingen en wacht totdat de waarde de virtuele machine Gestart wordt. - Ga naar het browsertabblad van de WebLogic Server-beheerconsole voor het secundaire cluster en vernieuw de pagina totdat u de welkomstpagina ziet voor aanmelding.

- Ga terug naar het browsertabblad waar alle VIRTUELE machines in het secundaire cluster worden vermeld. Selecteer voor de VM's

mspVM1mspVM2enmspVM3selecteer elke vm om deze te openen en selecteer vervolgens Start. - Bewaak voor de VM's en bewaak de gebeurtenis Die de virtuele machine starten in het deelvenster Meldingen start en wacht totdat de waarden zijn gestart van de virtuele machine.

mspVM3mspVM1mspVM2

Gebruik ten slotte de volgende stappen om de voorbeeld-app te controleren nadat het eindpunt myFailoverEndpoint de status Online heeft:

Ga naar het browsertabblad van Traffic Manager en vernieuw de pagina totdat u ziet dat de statuswaarde Controleren van het eindpunt

myFailoverEndpointde status Online invoert.Ga naar het browsertabblad van de voorbeeld-app en vernieuw de pagina. Als het goed is, worden dezelfde gegevens weergegeven in de tabel met toepassingsgegevens en de sessietabel die wordt weergegeven in de gebruikersinterface, zoals wordt weergegeven in de volgende schermopname:

Als u dit gedrag niet ziet, kan het zijn dat traffic manager de tijd neemt om DNS bij te werken om naar de failoversite te verwijzen. Het probleem kan ook zijn dat uw browser het resultaat van de DNS-naamomzetting in de cache heeft opgeslagen die verwijst naar de mislukte site. Wacht even en vernieuw de pagina opnieuw.

Notitie

Een oplossing voor hoge beschikbaarheid/herstel na noodgevallen die gereed is voor productie, is bedoeld voor het voortdurend kopiëren van de WLS-configuratie van de primaire naar de secundaire clusters volgens een normaal schema. Zie de verwijzingen naar de Oracle-documentatie aan het einde van dit artikel voor meer informatie over hoe u dit doet.

Als u de failover wilt automatiseren, kunt u waarschuwingen gebruiken voor metrische gegevens van Traffic Manager en Azure Automation. Zie de sectie Waarschuwingen over metrische gegevens van Traffic Manager van metrische gegevens en waarschuwingen van Traffic Manager en een waarschuwing gebruiken om een Azure Automation-runbook te activeren voor meer informatie.

Failback naar de primaire site

Gebruik dezelfde stappen in de sectie Failover naar de secundaire site om een failback uit te voeren naar de primaire site, inclusief databaseserver en cluster, met uitzondering van de volgende verschillen:

- Sluit eerst de VM's in het secundaire cluster af. U ziet dat het eindpunt

myFailoverEndpointgedegradeerd wordt. - Voer vervolgens een failover uit van de Azure SQL Database van de secundaire server naar de primaire server.

- Start vervolgens alle servers in het primaire cluster.

- Controleer ten slotte de voorbeeld-app nadat het eindpunt

myPrimaryEndpointonline is.

Resources opschonen

Als u de WLS-clusters en andere onderdelen niet wilt blijven gebruiken, gebruikt u de volgende stappen om de resourcegroepen te verwijderen om de resources op te schonen die in deze zelfstudie worden gebruikt:

- Voer de naam van de resourcegroep van Azure SQL Database-servers (bijvoorbeeld

myResourceGroup) in het zoekvak boven aan Azure Portal in en selecteer de overeenkomende resourcegroep in de zoekresultaten. - Selecteer Resourcegroep verwijderen.

- Voer de naam van de resourcegroep in om het verwijderen te bevestigen.

- Selecteer Verwijderen.

- Herhaal stap 1-4 voor de resourcegroep van Traffic Manager,

myResourceGroupTM1bijvoorbeeld. - Herhaal stap 1-4 voor de resourcegroep van het primaire WLS-cluster,

wls-cluster-eastus-ejb120623bijvoorbeeld. - Herhaal stap 1-4 voor de resourcegroep van het secundaire WLS-cluster,

wls-cluster-westus-ejb120623bijvoorbeeld.

Volgende stappen

In deze zelfstudie stelt u een HA/DR-oplossing in die bestaat uit een actief-passieve toepassingsinfrastructuurlaag met een actief-passieve databaselaag en waarin beide lagen twee geografisch verschillende sites omvatten. Op de eerste site zijn zowel de infrastructuurlaag van de toepassing als de databaselaag actief. Op de tweede site wordt het secundaire domein afgesloten en is de secundaire database stand-by.

Ga door met het verkennen van de volgende verwijzingen voor meer opties voor het bouwen van HA/DR-oplossingen en het uitvoeren van WLS in Azure:

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor