Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In deze zelfstudie leert u hoe u traditionele ND (IBM WebSphere Application Server) Network Deployment (ND) installeert en een WAS-cluster configureert op Virtuele Machines (VM's) van Azure op GNU/Linux.

In deze zelfstudie leert u het volgende:

- Maak een aangepast virtueel netwerk en maak de VM's in het netwerk.

- Installeer de traditionele implementatie van WebSphere Application Server Network (V9 of V8.5) handmatig op de VM's met behulp van de grafische interface.

- Configureer een WAS-cluster met behulp van het hulpprogramma Voor profielbeheer.

- Implementeer en voer een Java Platform Enterprise Edition-toepassing (Java EE) in het cluster uit.

- Stel de toepassing beschikbaar op het openbare internet via Azure-toepassing Gateway.

- Valideer de geslaagde configuratie.

Als u de voorkeur geeft aan een volledig geautomatiseerde oplossing die al deze stappen namens u uitvoert op GNU/Linux-VM's, raadpleegt u de quickstart: Deploy WebSphere Application Server Network Deployment Cluster on Azure Virtual Machines. Een minder geautomatiseerde, maar nog steeds versnelde optie is het overslaan van de stappen voor het installeren van Java Development Kit (JDK) en WebSphere op het besturingssysteem met behulp van een vooraf geconfigureerde Red Hat Linux-basisinstallatiekopie. U vindt deze aanbiedingen in Azure Marketplace met behulp van een query voor websphere-toepassingsserverinstallatiekopieën 9.0.5.x.

Als u nauw wilt samenwerken aan uw migratiescenario met het technische team dat WebSphere in Azure-oplossingen ontwikkelt, vult u deze korte enquête over WebSphere-migratie in en neemt u uw contactgegevens op. Het team van programmamanagers, architecten en technici neemt onmiddellijk contact met u op om nauwe samenwerking te initiëren.

Vereisten

- Een Azure-abonnement. Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

-

Installeer Azure CLI versie 2.46.0 of hoger om Azure CLI-opdrachten uit te voeren.

- Dit artikel bevat instructies voor het aanroepen van Azure CLI-opdrachten in Windows PowerShell of UNIX Bash. In beide gevallen moet u de Azure CLI installeren.

- Installeer de Azure CLI-extensie bij het eerste gebruik, wanneer u hierom wordt gevraagd. Zie Extensies gebruiken en beheren met de Azure CLI voor meer informatie over extensies.

- Voer az version uit om de geïnstalleerde versie en afhankelijke bibliotheken te vinden. Voer az upgrade uit om te upgraden naar de nieuwste versie.

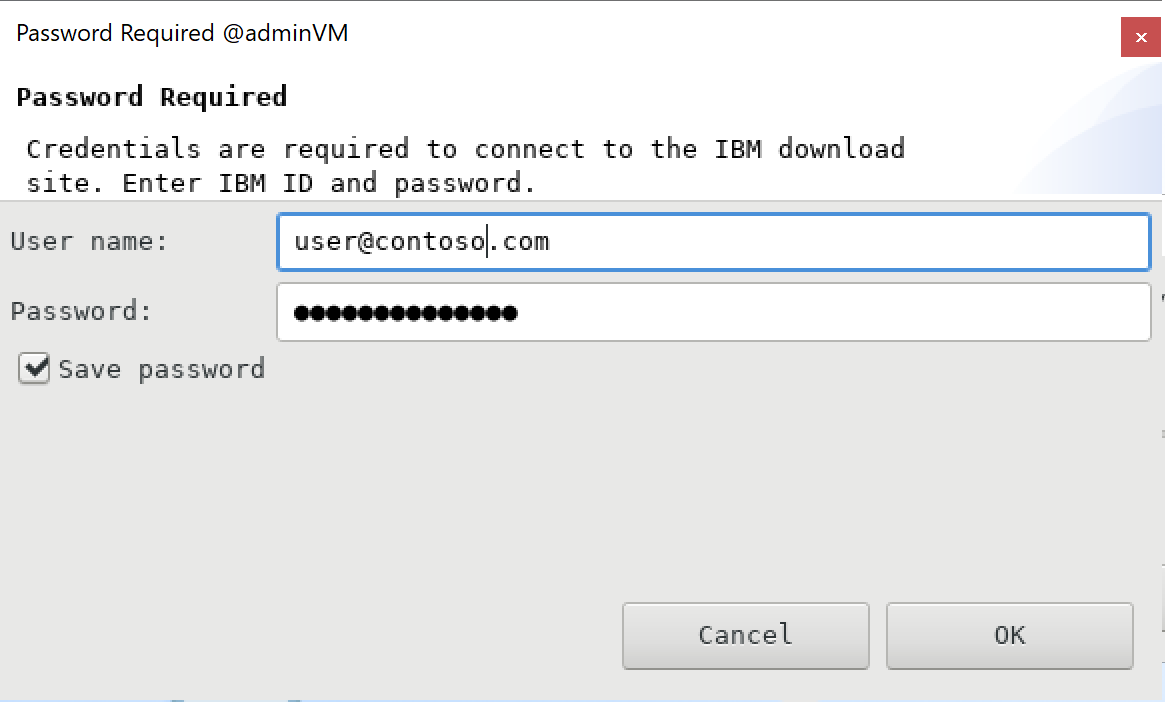

- Je moet een IBMid hebben. Als u nog geen ACCOUNT hebt, maakt u een IBM-account bij Aanmelden bij IBM en selecteert u Een IBMid maken. Noteer uw IBMid-wachtwoord en e-mail.

- Als u van plan bent om versie 8.5.5 van IBM WebSphere Application Server Network Deployment te gebruiken, moet deze IBMid recht hebben op het gebruik van die versie van de software. Als u meer wilt weten over rechten, vraagt u de primaire of secundaire contactpersonen voor uw IBM Passport Advantage-site om u toegang te verlenen of volgt u de stappen bij IBM eCustomer Care.

De omgeving voorbereiden

In deze sectie stelt u de infrastructuur in waarin u IBM Installation Manager en WebSphere Application Server Network Deployment traditioneel installeert.

Aannames

In deze zelfstudie configureert u een WAS-cluster met een implementatiebeheer en twee beheerde servers op in totaal drie VM's. Als u het cluster wilt configureren, moet u de volgende drie Azure-VM's binnen dezelfde beschikbaarheidsset maken:

- Op de vm met beheerdersrechten (VM-naam

adminVM) wordt het implementatiebeheer uitgevoerd. - De beheerde VM's (VM-namen

mspVM1enmspVM2) hebben twee beheerde servers die worden uitgevoerd.

Aanmelden bij Azure

Als u dit nog niet hebt gedaan, meldt u zich aan bij uw Azure-abonnement met behulp van de opdracht az login en volgt u de aanwijzingen op het scherm.

az login

Notitie

Als er meerdere Azure-tenants zijn gekoppeld aan uw Azure-referenties, moet u opgeven bij welke tenant u zich wilt aanmelden. U kunt dit doen met behulp van de --tenant optie. Voorbeeld: az login --tenant contoso.onmicrosoft.com.

Een brongroep maken

Maak een resourcegroep met de opdracht az group create. Namen van resourcegroepen moeten wereldwijd uniek zijn binnen een abonnement. Daarom kunt u overwegen om een unieke id toe te wijzen aan namen die u maakt die uniek moeten zijn. Een handige techniek is het gebruik van uw initialen, gevolgd door de datum van vandaag in mmdd notatie. In dit voorbeeld wordt een resourcegroep gemaakt met de naam abc1110rg op de eastus locatie:

export RESOURCE_GROUP_NAME=abc1110rg

az group create --name $RESOURCE_GROUP_NAME --location eastus

Een virtueel netwerk maken

Notitie

Standaard volgen de Azure CLI-opdrachten in deze sectie de Bash-stijl, tenzij anders is opgegeven.

Als u deze opdrachten uitvoert in PowerShell, moet u omgevingsparameters declareren zoals aangegeven in de eerdere opdrachten.

Als u een opdrachtregel wilt opsplitsen in meerdere regels in PowerShell, kunt u het backtickteken (') aan het einde van elke regel gebruiken.

De resources die uw WebSphere Application Server-cluster vormen, moeten met elkaar communiceren, en met het openbare internet, met behulp van een virtueel netwerk. Zie het Cloud Adoption Framework voor virtuele netwerken plannen voor een volledige handleiding voor het plannen van uw virtuele netwerk. Zie veelgestelde vragen over Azure Virtual Network voor meer informatie.

Gebruik de volgende stappen om het virtuele netwerk te maken. In het voorbeeld in deze sectie maakt u een virtueel netwerk met adresruimte 192.168.0.0/16 en maakt u een subnet voor VM's.

Maak een virtueel netwerk met az network vnet create. In het volgende voorbeeld wordt een netwerk met de naam

myVNetgemaakt:az network vnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name myVNet \ --address-prefixes 192.168.0.0/24Maak een subnet voor het WAS-cluster met behulp van az network vnet subnet create. In het volgende voorbeeld wordt een subnet met de naam

mySubnetgemaakt:az network vnet subnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name mySubnet \ --vnet-name myVNet \ --address-prefixes 192.168.0.0/25Maak een subnet voor Application Gateway met behulp van az network vnet subnet create. In het volgende voorbeeld wordt een subnet met de naam

wasGatewaygemaakt:az network vnet subnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name wasGateway \ --vnet-name myVNet \ --address-prefixes 192.168.0.128/25

Een beschikbaarheidsset maken

Maak een beschikbaarheidsset met behulp van az vm availability-set create, zoals wordt weergegeven in het volgende voorbeeld. Het maken van een beschikbaarheidsset is optioneel, maar we raden dit aan. Zie voorbeeld van een overzicht van de Azure-infrastructuur voor Virtuele Windows-machines voor meer informatie.

az vm availability-set create \

--resource-group $RESOURCE_GROUP_NAME \

--name myAvailabilitySet \

--platform-fault-domain-count 2 \

--platform-update-domain-count 2

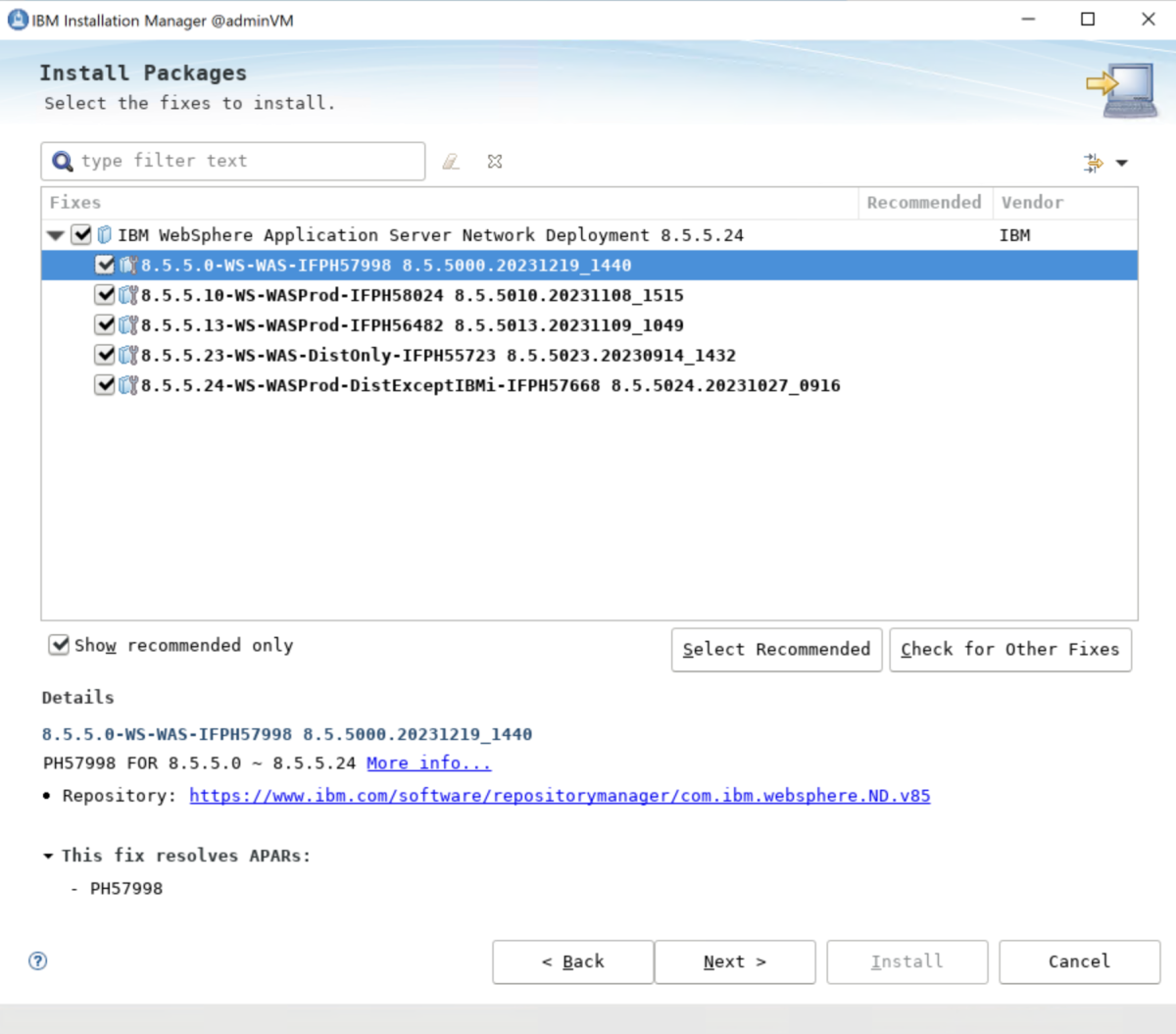

WAS downloaden of installeren op GNU/Linux

In de volgende secties worden de stappen beschreven voor het verkrijgen of installeren van WAS in GNU/Linux. U kunt het besturingssysteem en de WAS-versie kiezen volgens uw vereisten, maar u moet controleren of deze beschikbaar zijn in de documentatie voor IBM WebSphere Application Server Network Deployment.

Als u WAS V9 wilt gebruiken, gebruiken de instructies een Azure VM-installatiekopieën die de meest recente ondersteunde versie van de software bevatten. IBM en Microsoft onderhouden de installatiekopieën. Zie Azure Marketplace voor de volledige lijst met WAS-basisinstallatiekopieën die IBM en Microsoft onderhouden.

IBM en Microsoft onderhouden een VM-basisinstallatiekopie waarop WAS V9 vooraf is geïnstalleerd op de aanbevolen versie van Red Hat Enterprise Linux. Zie De Azure-portal voor meer informatie over deze installatiekopieën. Als u deze methode gebruikt, is ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2021-04-27-twas-cluster-base-image:2021-04-27-twas-cluster-base-image:latestde Azure Marketplace-installatiekopieën die u gebruikt om de VM's te maken. Gebruik de volgende opdracht om de naam van de installatiekopieën op te slaan in een omgevingsvariabele:

export VM_URN="ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2023-03-27-twas-cluster-base-image:2023-03-27-twas-cluster-base-image:latest"

$Env:VM_URN="ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2023-03-27-twas-cluster-base-image:2023-03-27-twas-cluster-base-image:latest"

Een Red Hat Enterprise Linux-machine maken

Gebruik de volgende stappen om een eenvoudige VM te maken, de installatie van vereiste hulpprogramma's te garanderen, een momentopname van de schijf te maken en replica's te maken op basis van die momentopname:

Maak een virtuele machine met behulp van az vm create. U voert het implementatiebeheer uit op deze VIRTUELE machine.

In het volgende voorbeeld wordt een Red Hat Enterprise Linux-machine gemaakt met behulp van een gebruikersnaam/wachtwoordpaar voor de verificatie. U kunt in plaats daarvan TLS/SSL-verificatie gebruiken, wat veiliger is.

az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --availability-set myAvailabilitySet \ --image $VM_URN \ --size Standard_DS1_v2 \ --admin-username azureuser \ --admin-password Secret123456 \ --public-ip-address "" \ --nsg ""Maak en koppel een nieuwe schijf voor WAS-bestanden met behulp van de volgende opdracht:

Deze stap wordt al voor u uitgevoerd wanneer u de basisinstallatiekopieën van de VIRTUELE machine gebruikt.

Een Virtuele Windows-machine maken en een X-server instellen

In deze zelfstudie wordt de grafische interface van WAS gebruikt om de installatie en configuratie te voltooien. U gebruikt een Windows-VM als jumpbox en voert een X Window System-server uit om de grafische installatieprogramma's op de drie VM's van het WAS-cluster weer te geven.

Gebruik de volgende stappen om een Windows 10-computer in te richten en een X-server te installeren. Als u al een Windows-computer in hetzelfde netwerk hebt als de Red Hat Enterprise Linux-machine, hoeft u geen nieuwe in te richten vanuit Azure. U kunt rechtstreeks naar de sectie gaan waarmee de X-server wordt geïnstalleerd.

Gebruik de volgende stappen om een Virtuele Windows 10-machine te maken vanuit Azure Portal:

- Open de resourcegroep die u eerder hebt gemaakt in Azure Portal.

- Selecteer Maken om de resource te maken.

- Selecteer Compute, zoek naar Windows 10 en selecteer vervolgens Microsoft Windows 10.

- Selecteer het gewenste plan en selecteer vervolgens Maken.

- Gebruik de volgende waarden om de VM te configureren:

- Naam van virtuele machine: myWindowsVM

- Afbeelding: Windows 10 Pro

- Gebruikersnaam: azureuser

- Wachtwoord: Geheim123456

- Schakel het selectievakje onder Licentieverlening in.

- Selecteer Controleren en maken en selecteer vervolgens Maken.

Het maken van de VM en de ondersteunende resources duurt enkele minuten.

Nadat de implementatie is voltooid, installeert u de X-server en gebruikt u deze om de toepassingsserver op de Linux-machines te configureren met behulp van een grafische interface.

Gebruik de volgende stappen om de X-server te installeren en te starten:

- Gebruik Extern bureaublad om verbinding te maken met

myWindowsVM. Zie Verbinding maken met Extern bureaublad en aanmelden bij een virtuele Azure-machine met Windows voor een gedetailleerde handleiding. U moet de resterende stappen in deze sectie uitvoeren opmyWindowsVM. - Download en installeer VcXsrv Windows X Server.

- Schakel de firewall uit. Als u communicatie van de Linux-VM's wilt toestaan, gebruikt u de volgende stappen om Windows Defender Firewall uit te schakelen:

- Zoek en open Windows Defender Firewall.

- Zoek Windows Defender Firewall in- of uitschakelen en selecteer vervolgens Uitschakelen in de instellingen van het privénetwerk. U kunt de instellingen van het openbare netwerk alleen laten.

- Selecteer OK.

- Sluit het deelvenster met instellingen voor Windows Defender Firewall .

- Selecteer X starten vanaf het bureaublad.

- Stel voor weergave-instellingen het weergavenummer in op -1 om meerdere vensters te gebruiken en selecteer vervolgens Volgende.

- Als u wilt selecteren hoe u clients start, selecteert u Geen client starten en selecteert u vervolgens Volgende.

- Voor extra instellingen selecteert u Klembord en Primaire selectie, Systeemeigen opengl en Toegangsbeheer uitschakelen.

- Selecteer Volgende om de entiteit te voltooien.

Er wordt mogelijk een dialoogvenster Windows-beveiliging Waarschuwing weergegeven met dit bericht: 'VcXsrv windows X-server toestaan om te communiceren op deze netwerken'. Selecteer Toegang toestaan.

- Gebruik Extern bureaublad om verbinding te maken met

U kunt nu verbinding maken met de Red Hat Enterprise Linux-machine en de vereiste hulpprogramma's installeren met behulp van de grafische interface. In de volgende secties wordt u begeleid bij het installeren van IBM Installation Manager en WebSphere Application Server Network Deployment. U gebruikt myWindowsVM voor de installatie en configuratie.

Afhankelijkheden installeren

Gebruik de volgende stappen om de vereiste afhankelijkheden te installeren om de verbinding vanaf de X-server toe te staan en grafische installatie in te schakelen:

Gebruik de volgende stappen om het privé-IP-adres op te halen van

adminVM:- Selecteer in Azure Portal de resourcegroep die u eerder hebt gemaakt.

- Selecteer in de lijst met resources de optie

adminVM. - Selecteer Eigenschappen in het overzichtsvenster.

- Kopieer in de sectie Netwerken de waarde van het privé-IP-adres. In dit voorbeeld is

192.168.0.4de waarde .

Open een opdrachtprompt van

myWindowsVMen maak vervolgens verbindingadminVMmet behulp vanssh, zoals wordt weergegeven in het volgende voorbeeld:set ADMINVM_IP="192.168.0.4" ssh azureuser@%ADMINVM_IP%Voer het wachtwoord Geheim123456 in.

Gebruik de volgende opdracht om over te schakelen naar de

rootgebruiker. In deze zelfstudie worden alle hulpprogramma's met derootgebruiker geïnstalleerd.sudo su -Gebruik de volgende opdrachten om afhankelijkheden te installeren:

# dependencies for X server access yum install -y libXtst libSM libXrender # dependencies for GUI installation yum install -y gtk2 libXtst xorg-x11-fonts-Type1 mesa-libGL

Later gaat u door met het koppelen van de gegevensschijf, adminVMdus houd deze terminal open.

De gegevensschijf koppelen

Deze stap wordt al voor u uitgevoerd wanneer u de basisinstallatiekopieën van de VIRTUELE machine gebruikt.

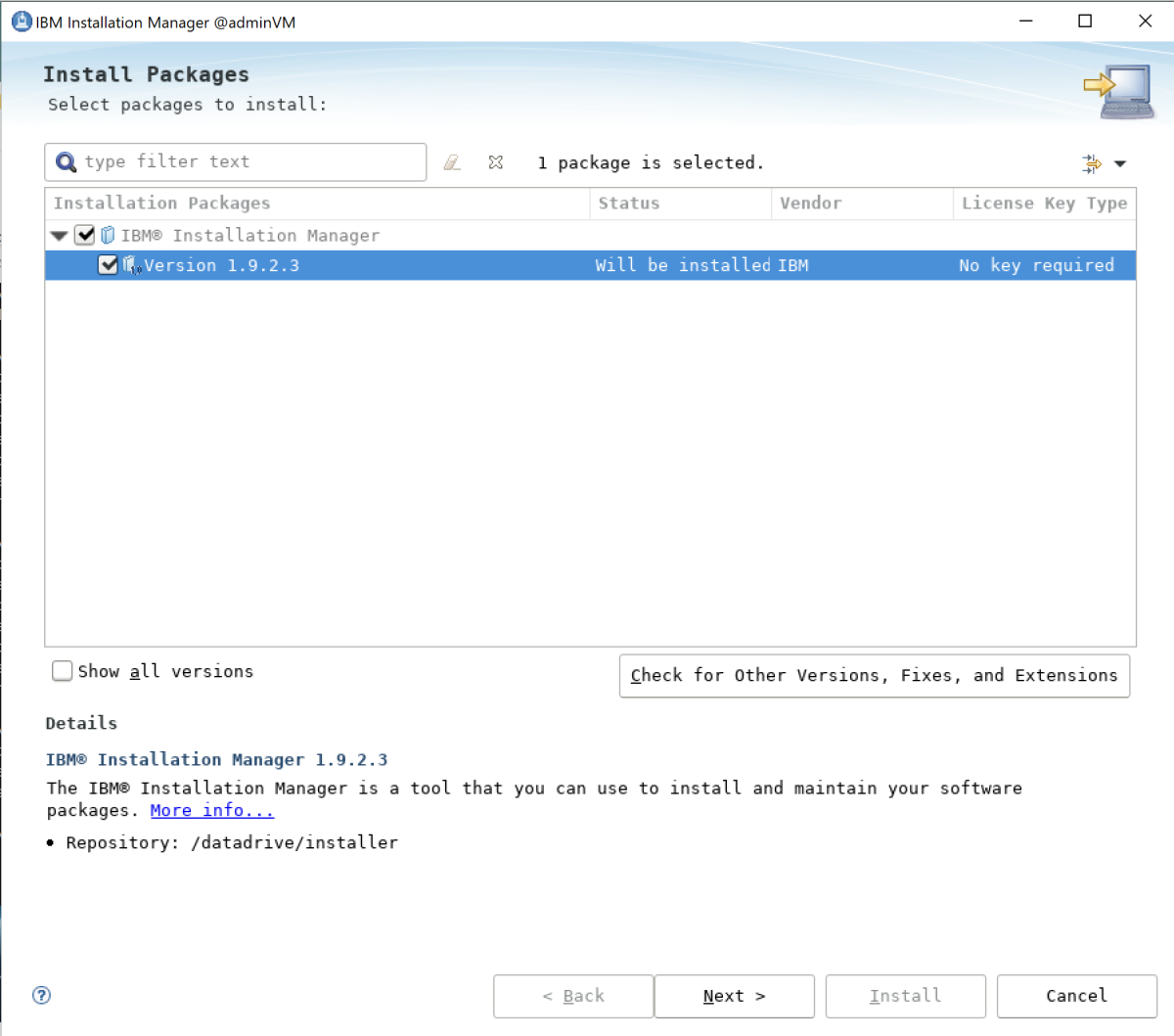

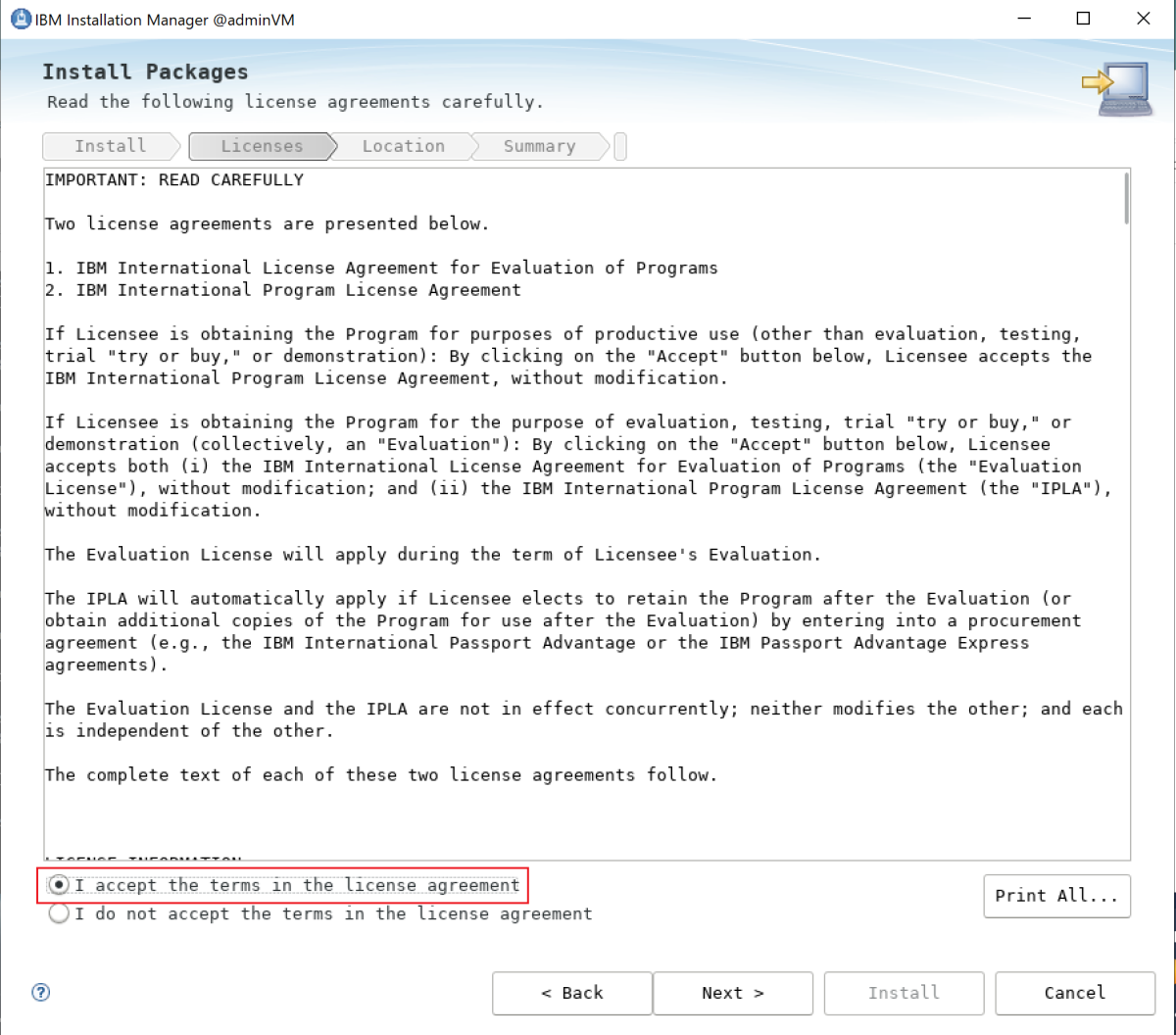

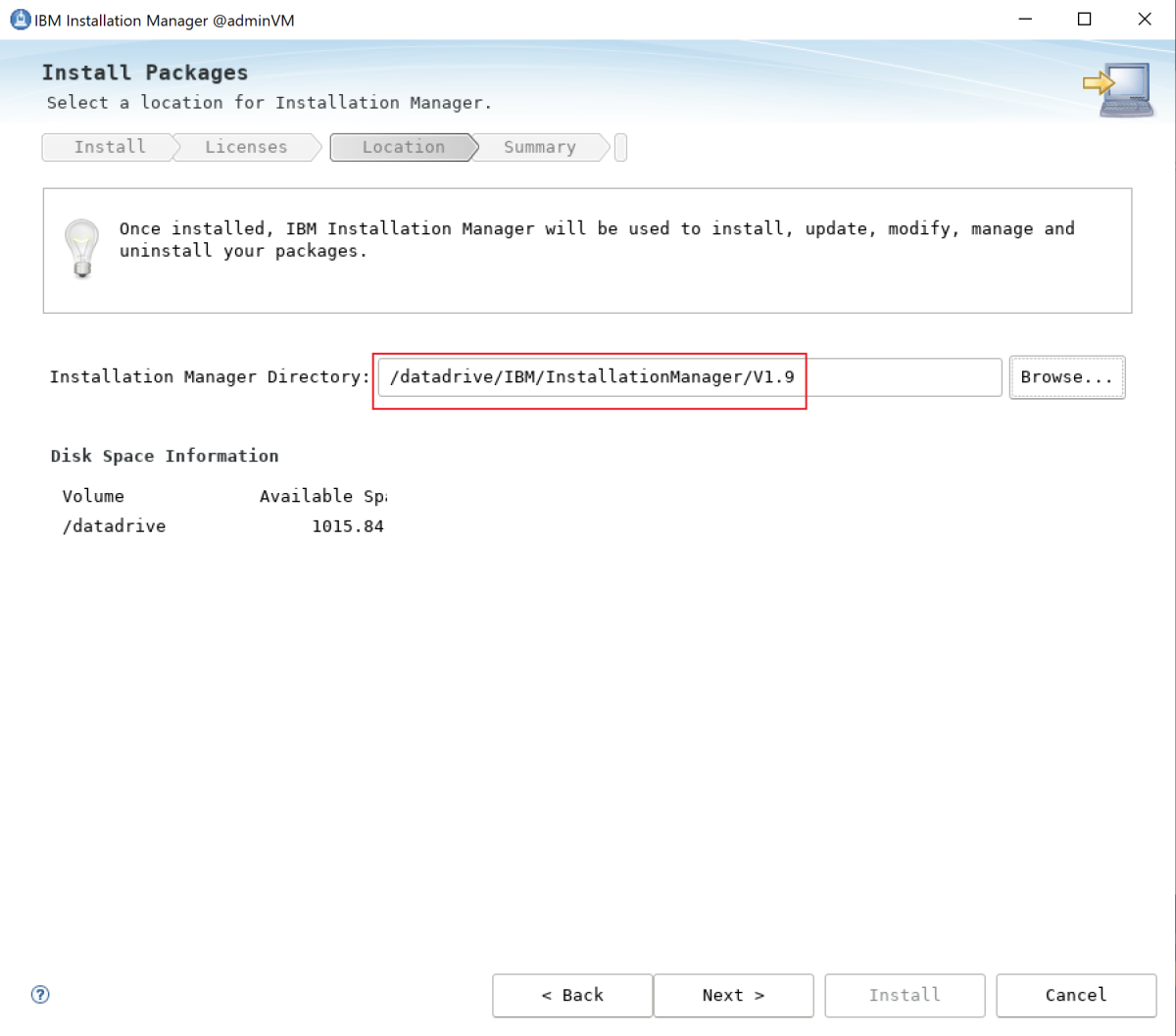

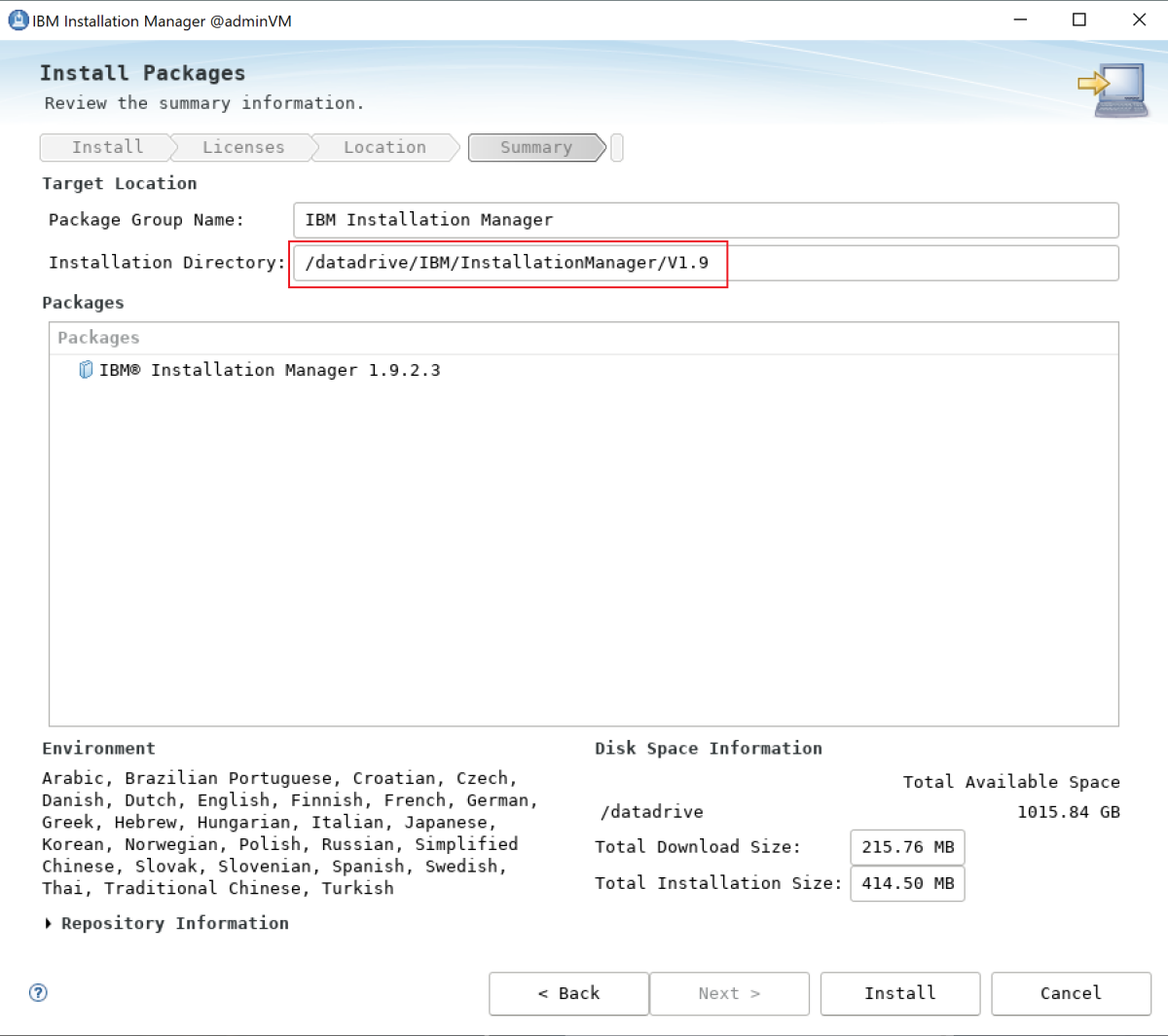

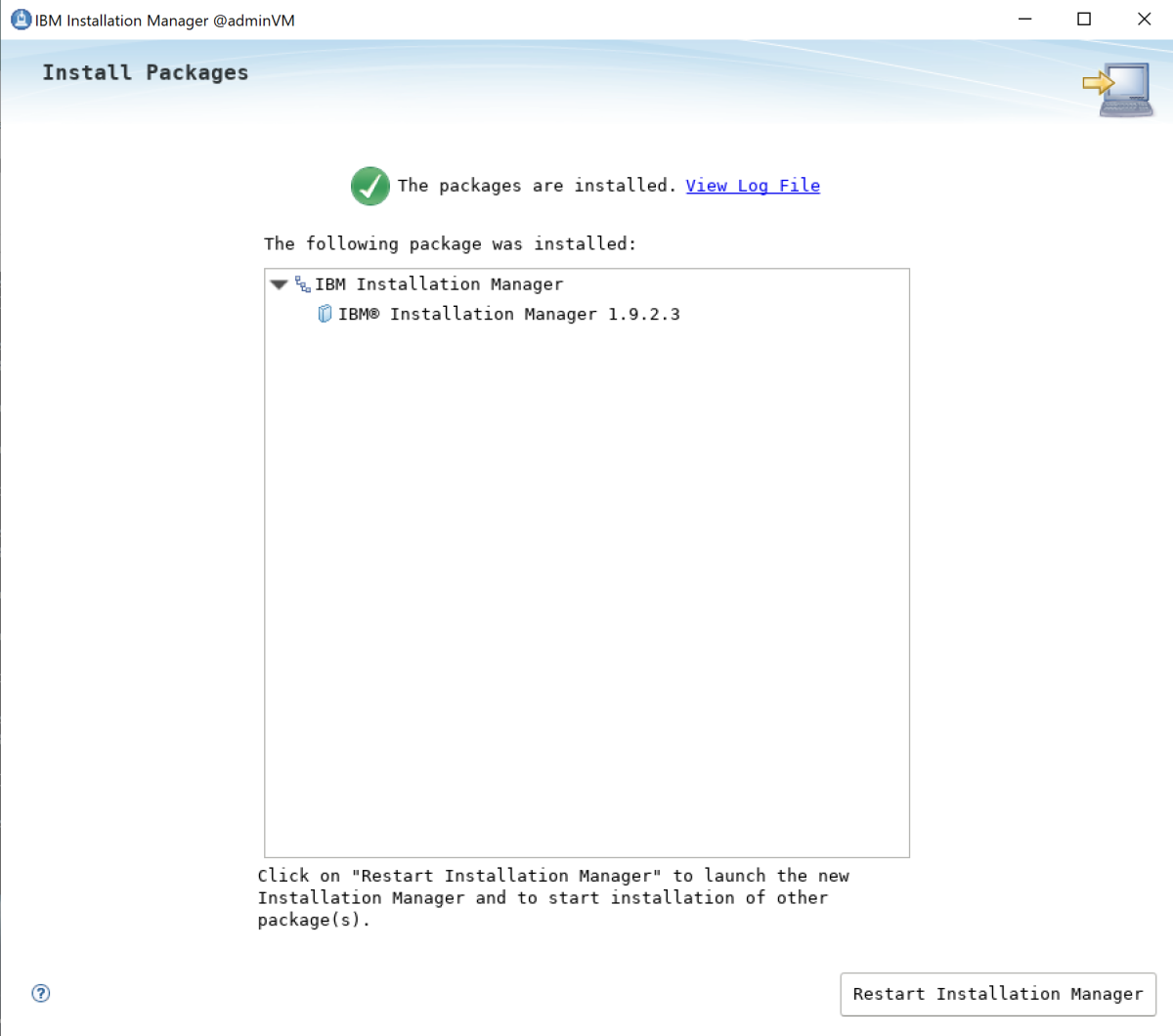

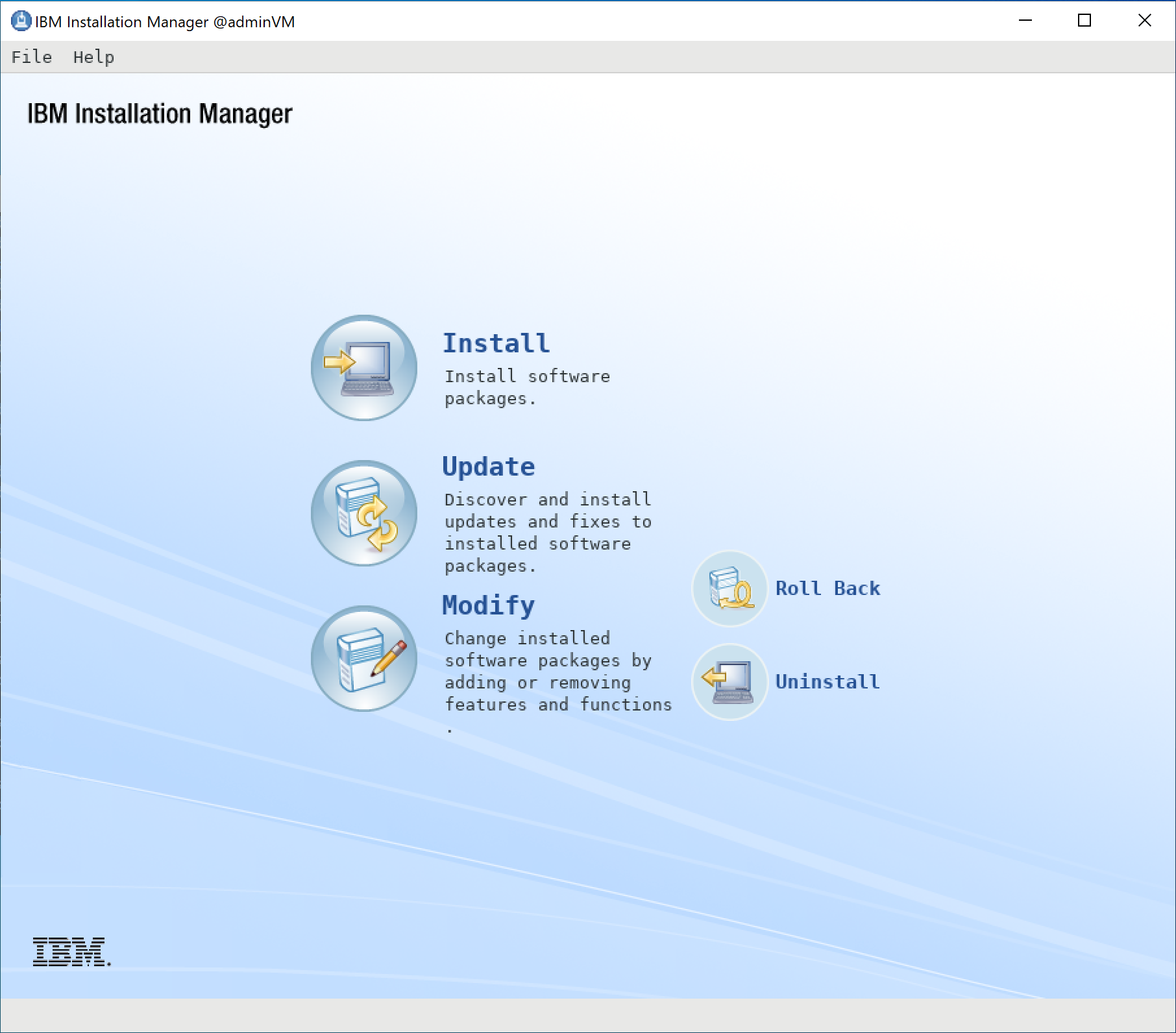

Traditionele implementatie van WebSphere Application Server-netwerk installeren

Wanneer u de basisinstallatiekopieën gebruikt, is WebSphere Application Server Network Deployment al geïnstalleerd in de map /datadrive/IBM/WebSphere/ND/V9.

Machines maken voor beheerde servers

U hebt WebSphere Application Server-netwerkimplementatie geïnstalleerd op adminVM, waarop het implementatiebeheer wordt uitgevoerd. U moet nog steeds machines voorbereiden om de twee beheerde servers uit te voeren. Vervolgens maakt u een momentopname van schijven van adminVM en bereidt u machines voor op beheerde servers mspVM1 en mspVM2.

In deze sectie wordt een benadering geïntroduceerd voor het voorbereiden van machines met de momentopname van adminVM. Ga terug naar uw terminal waar u bent aangemeld bij de Azure CLI en gebruik vervolgens de volgende stappen. Deze terminal is niet de Windows-jumpbox.

Gebruik de volgende opdracht om te stoppen

adminVM:# export RESOURCE_GROUP_NAME=abc1110rg az vm stop --resource-group $RESOURCE_GROUP_NAME --name adminVMGebruik az snapshot create om een momentopname van de

adminVMbesturingssysteemschijf te maken:export ADMIN_OS_DISK_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query storageProfile.osDisk.managedDisk.id \ --output tsv) az snapshot create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminOSDiskSnapshot \ --source $ADMIN_OS_DISK_IDGebruik az snapshot create om een momentopname van de

adminVMgegevensschijf te maken:export ADMIN_DATA_DISK_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query 'storageProfile.dataDisks[0].managedDisk.id' \ --output tsv) az snapshot create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminDataDiskSnapshot \ --source $ADMIN_DATA_DISK_IDGebruik de volgende opdrachten om een query uit te voeren op de momentopname-id's die u later gebruikt:

# Get the snapshot ID. export OS_SNAPSHOT_ID=$(az snapshot show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminOSDiskSnapshot \ --query '[id]' \ --output tsv) export DATA_SNAPSHOT_ID=$(az snapshot show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminDataDiskSnapshot \ --query '[id]' \ --output tsv)

mspVM1 Maak vervolgens en mspVM2.

MspVM1 maken

Gebruik de volgende stappen om te maken mspVM1:

Maak een besturingssysteemschijf voor

mspVM1met behulp van az disk create:# Create a new managed disk by using the OS snapshot ID. # Note that the managed disk is created in the same location as the snapshot. az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_OsDisk_1 \ --source $OS_SNAPSHOT_IDGebruik de volgende opdrachten om de

mspVM1virtuele machine te maken door de besturingssysteemschijfmspVM1_OsDisk_1te koppelen:# Get the resource ID of the managed disk. export MSPVM1_OS_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_OsDisk_1 \ --query '[id]' \ --output tsv)# Create the VM by attaching the existing managed disk as an OS. az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --attach-os-disk $MSPVM1_OS_DISK_ID \ --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops \ --plan-product 2023-03-27-twas-cluster-base-image \ --plan-name 2023-03-27-twas-cluster-base-image \ --os-type linux \ --availability-set myAvailabilitySet \ --public-ip-address "" \ --nsg ""# Create the VM by attaching the existing managed disk as an OS. # For `public-ip-address` and `nsg`, be sure to wrap the value "" in '' in PowerShell. az vm create ` --resource-group $Env:RESOURCE_GROUP_NAME ` --name mspVM1 ` --attach-os-disk $Env:MSPVM1_OS_DISK_ID ` --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops ` --plan-product 2023-03-27-twas-cluster-base-image ` --plan-name 2023-03-27-twas-cluster-base-image ` --os-type linux ` --availability-set myAvailabilitySet ` --public-ip-address '""' ` --nsg '""'Maak een beheerde schijf op basis van de momentopname van de gegevensschijf en koppel deze aan

mspVM1:az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_Data_Disk_1 \ --source $DATA_SNAPSHOT_ID export MSPVM1_DATA_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_Data_Disk_1 \ --query '[id]' \ --output tsv) az vm disk attach \ --resource-group $RESOURCE_GROUP_NAME \ --vm-name mspVM1 \ --name $MSPVM1_DATA_DISK_IDU hebt gemaakt

mspVM1met WAS geïnstalleerd. Omdat u de VIRTUELE machine hebt gemaakt op basis van een momentopname van deadminVMschijven, hebben de twee VM's dezelfde hostnaam. Gebruik az vm run-command invoke om de hostnaam te wijzigen in de waardemspVM1:az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --command-id RunShellScript \ --scripts "sudo hostnamectl set-hostname mspVM1"Wanneer de opdracht is voltooid, krijgt u uitvoer die vergelijkbaar is met het volgende voorbeeld:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\n", "time": null } ] }

MspVM2 maken

Gebruik de volgende stappen om te maken mspVM2:

Maak een besturingssysteemschijf voor

mspVM2met behulp van az disk create:# Create a new managed disk by using the OS snapshot ID. # Note that the managed disk is created in the same location as the snapshot. az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_OsDisk_1 \ --source $OS_SNAPSHOT_IDGebruik de volgende opdrachten om de

mspVM2virtuele machine te maken door de besturingssysteemschijfmspVM2_OsDisk_1te koppelen:# Get the resource ID of the managed disk. export MSPVM2_OS_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_OsDisk_1 \ --query '[id]' \ --output tsv)# Create the VM by attaching the existing managed disk as an OS. az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --attach-os-disk $MSPVM2_OS_DISK_ID \ --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops \ --plan-product 2023-03-27-twas-cluster-base-image \ --plan-name 2023-03-27-twas-cluster-base-image \ --os-type linux \ --availability-set myAvailabilitySet \ --public-ip-address "" \ --nsg ""# Create the VM by attaching the existing managed disk as an OS. # For `public-ip-address` and `nsg`, be sure to wrap the value "" in '' in PowerShell. az vm create ` --resource-group $Env:RESOURCE_GROUP_NAME ` --name mspVM2 ` --attach-os-disk $Env:MSPVM2_OS_DISK_ID ` --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops ` --plan-product 2023-03-27-twas-cluster-base-image ` --plan-name 2023-03-27-twas-cluster-base-image ` --os-type linux ` --availability-set myAvailabilitySet ` --public-ip-address '""' ` --nsg '""'Maak een beheerde schijf op basis van de momentopname van de gegevens en koppel deze aan

mspVM2:az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_Data_Disk_1 \ --source $DATA_SNAPSHOT_ID export MSPVM2_DATA_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_Data_Disk_1 \ --query '[id]' \ --output tsv) az vm disk attach \ --resource-group $RESOURCE_GROUP_NAME \ --vm-name mspVM2 \ --name $MSPVM2_DATA_DISK_IDU hebt gemaakt

mspVM2met WAS geïnstalleerd. Omdat u de VIRTUELE machine hebt gemaakt op basis van een momentopname van deadminVMschijven, hebben de twee VM's dezelfde hostnaam. Gebruik az vm run-command invoke om de hostnaam te wijzigen in de waardemspVM2:az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --command-id RunShellScript \ --scripts "sudo hostnamectl set-hostname mspVM2"Wanneer de opdracht is voltooid, krijgt u uitvoer die vergelijkbaar is met het volgende voorbeeld:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\n", "time": null } ] }

Zorg ervoor dat u de vorige stappen voor zowel als mspVM1mspVM2. Gebruik vervolgens de volgende stappen om het voorbereiden van de machines te voltooien:

Gebruik de opdracht az vm start om te starten

adminVM, zoals wordt weergegeven in het volgende voorbeeld:az vm start --resource-group $RESOURCE_GROUP_NAME --name adminVMGebruik de volgende opdrachten om de privé-IP-adressen op te halen en weer te geven, die u in latere secties gebruikt:

export ADMINVM_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export ADMINVM_IP=$(az network nic show \ --ids $ADMINVM_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) export MSPVM1_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export MSPVM1_IP=$(az network nic show \ --ids $MSPVM1_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) export MSPVM2_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export MSPVM2_IP=$(az network nic show \ --ids $MSPVM2_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) echo "Private IP of adminVM: $ADMINVM_IP" echo "Private IP of mspVM1: $MSPVM1_IP" echo "Private IP of mspVM2: $MSPVM2_IP"

Nu zijn alle drie de machines klaar. Vervolgens configureert u een WAS-cluster.

WAS-profielen en een cluster maken

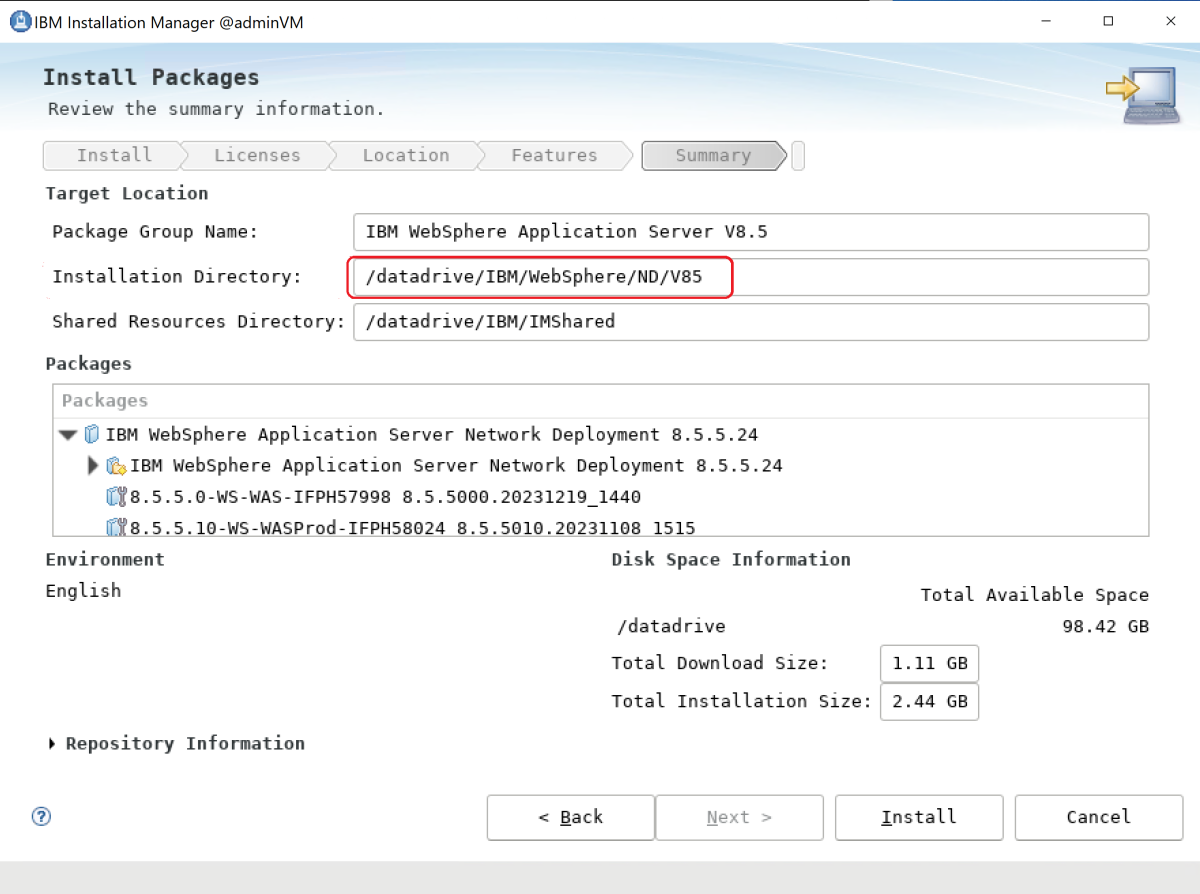

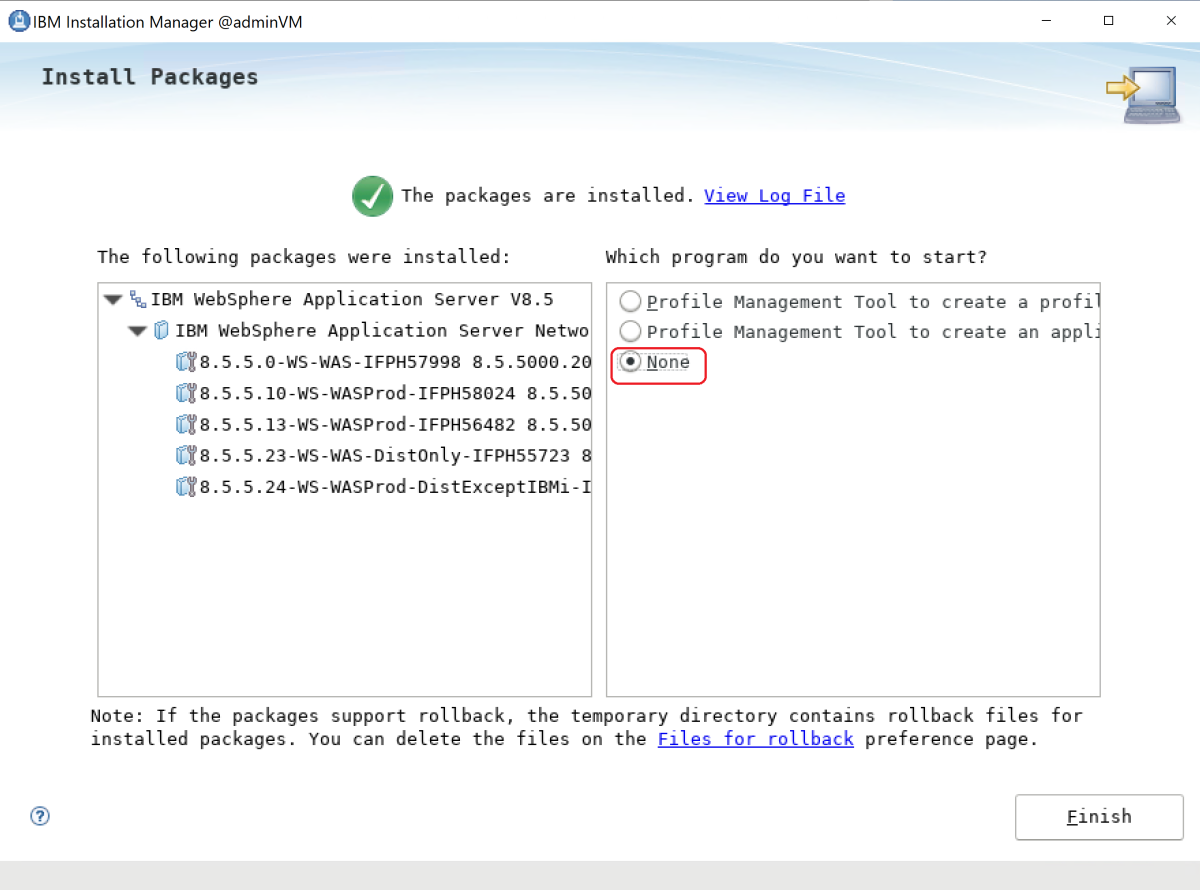

In deze sectie ziet u hoe u een WAS-cluster maakt en configureert. Wat betreft het maken van WAS-profielen en een cluster, is er geen significant verschil tussen de 9.x-serie en de 8.5.x-serie. In alle schermafbeeldingen in deze sectie wordt V9 weergegeven als basis.

Een implementatiebeheerprofiel configureren

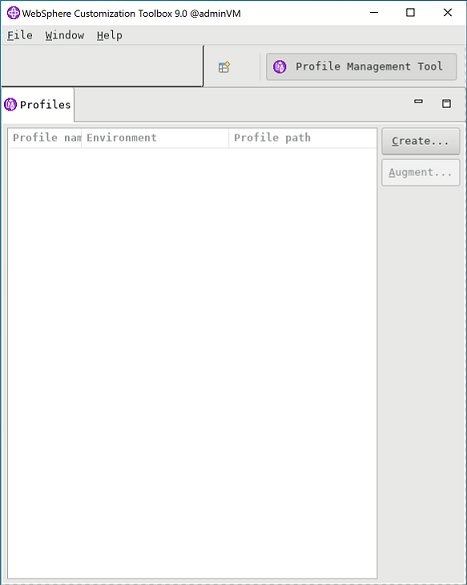

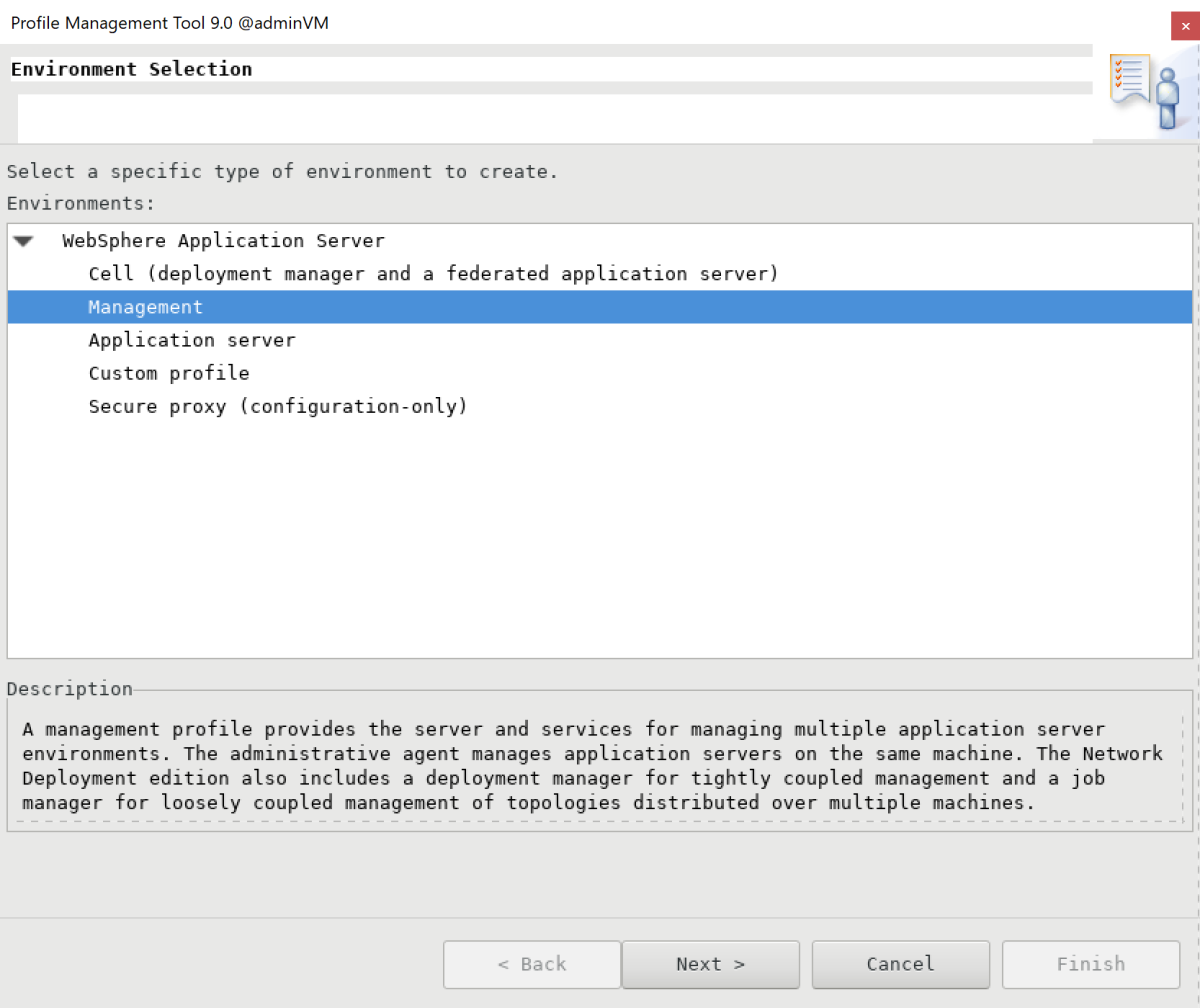

In deze sectie gebruikt u de X-server voor myWindowsVM het maken van een beheerprofiel voor de implementatiebeheerder voor het beheren van servers in de cel implementatiebeheer met behulp van het hulpprogramma voor profielbeheer. Zie Profielconcepten voor meer informatie over profielen. Zie Beheerprofielen maken met implementatiemanagers voor meer informatie over het maken van het implementatiebeheerprofiel.

Gebruik de volgende stappen om het beheerprofiel te maken en te configureren:

Zorg ervoor dat u zich nog steeds op uw Windows-computer bevinden. Als u dat niet doet, gebruikt u de volgende opdrachten om extern verbinding te

myWindowsVMmaken met en maakt u vervolgens verbinding vanafadminVMeen opdrachtprompt:set ADMINVM_IP="192.168.0.4" ssh azureuser@%ADMINVM_IP%Gebruik de volgende opdrachten om de

rootgebruiker te worden en deDISPLAYvariabele in te stellen:sudo su - export DISPLAY=<my-windows-vm-private-ip>:0.0 # export DISPLAY=192.168.0.5:0.0Gebruik de volgende opdrachten om het hulpprogramma Profielbeheer te starten:

cd /datadrive/IBM/WebSphere/ND/V9/bin/ProfileManagement ./pmt.shNa enige tijd wordt het hulpprogramma Voor profielbeheer weergegeven. Als u de gebruikersinterface niet ziet, controleert u achter de opdrachtprompt. Selecteer Maken.

Selecteer Beheer in het deelvenster Omgevingsselectie en selecteer vervolgens Volgende.

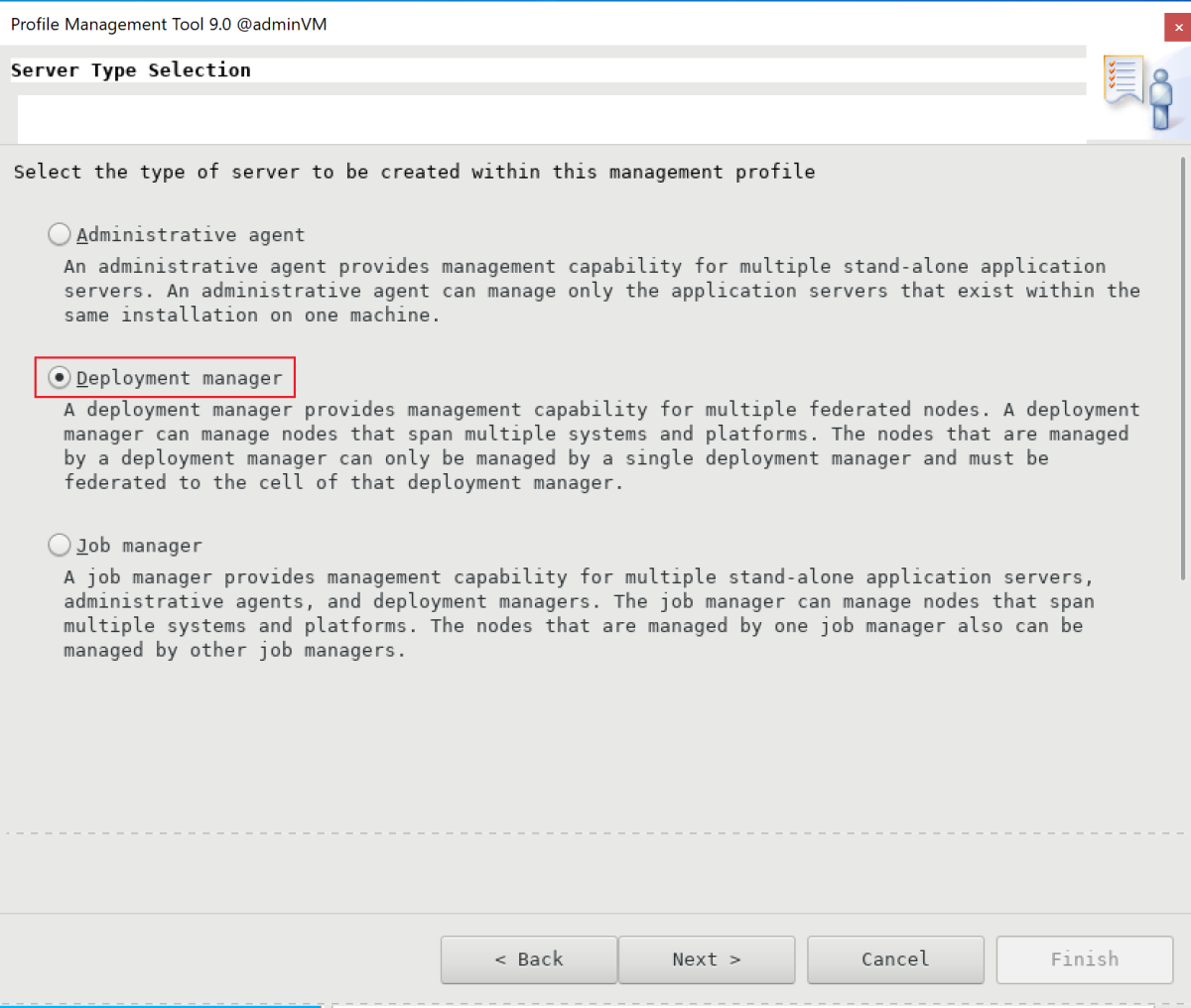

Selecteer Implementatiebeheer in het deelvenster Selectie van servertype en selecteer vervolgens Volgende.

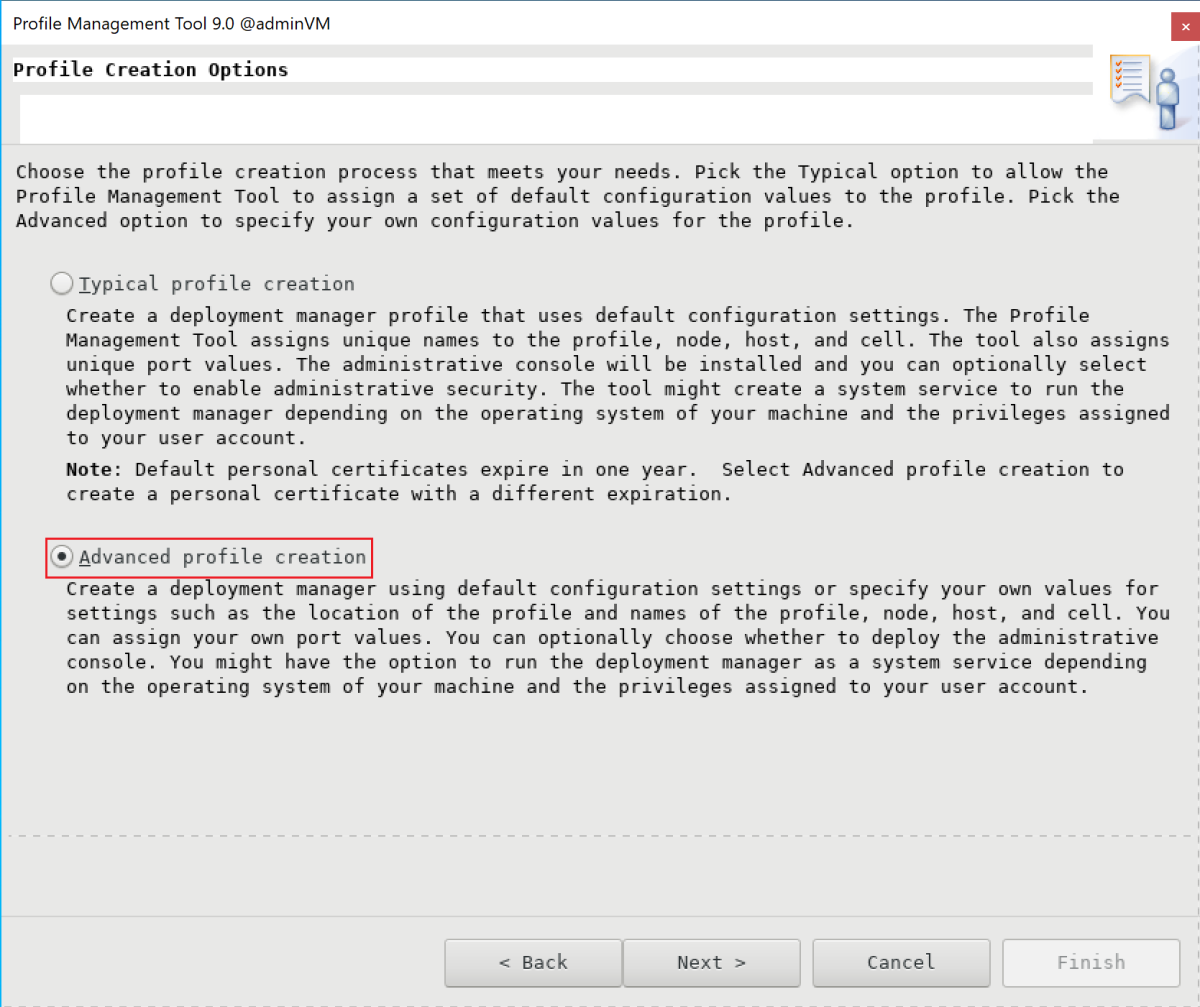

Selecteer In het deelvenster Opties voor het maken van profielen geavanceerde profielen en selecteer vervolgens Volgende.

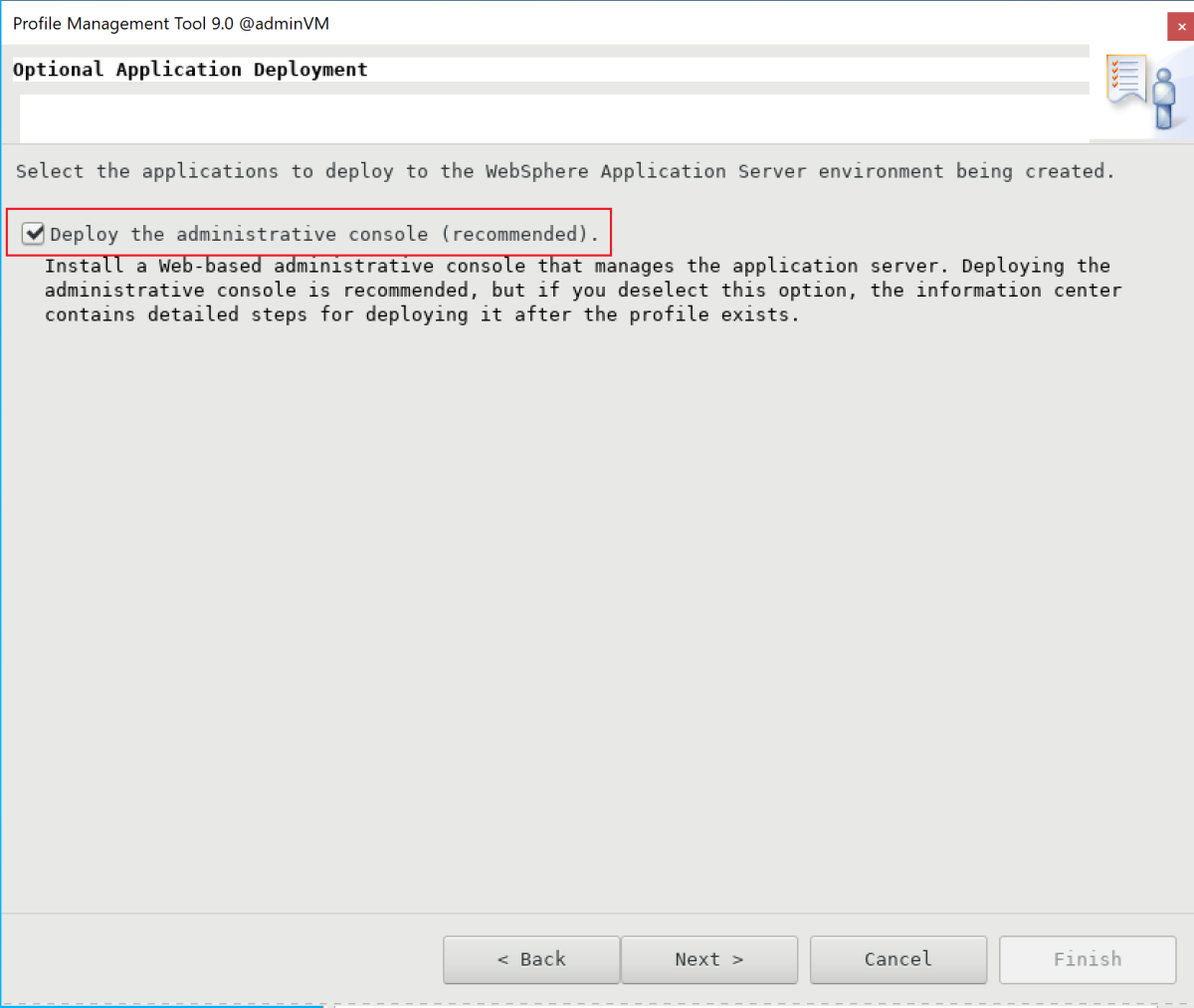

Zorg ervoor dat in het deelvenster Optionele toepassingsimplementatie de beheerconsole implementeren (aanbevolen) is geselecteerd en selecteer vervolgens Volgende.

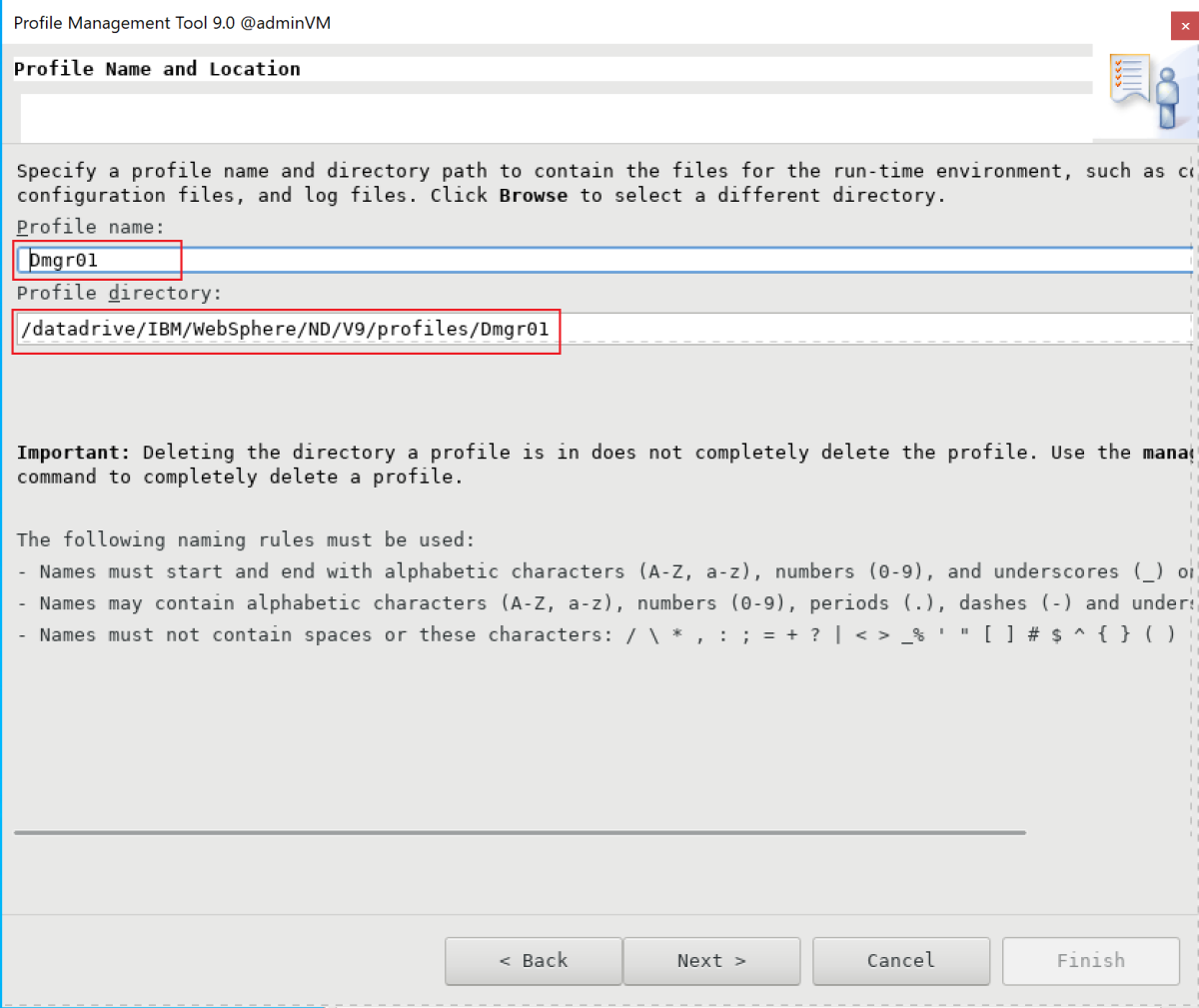

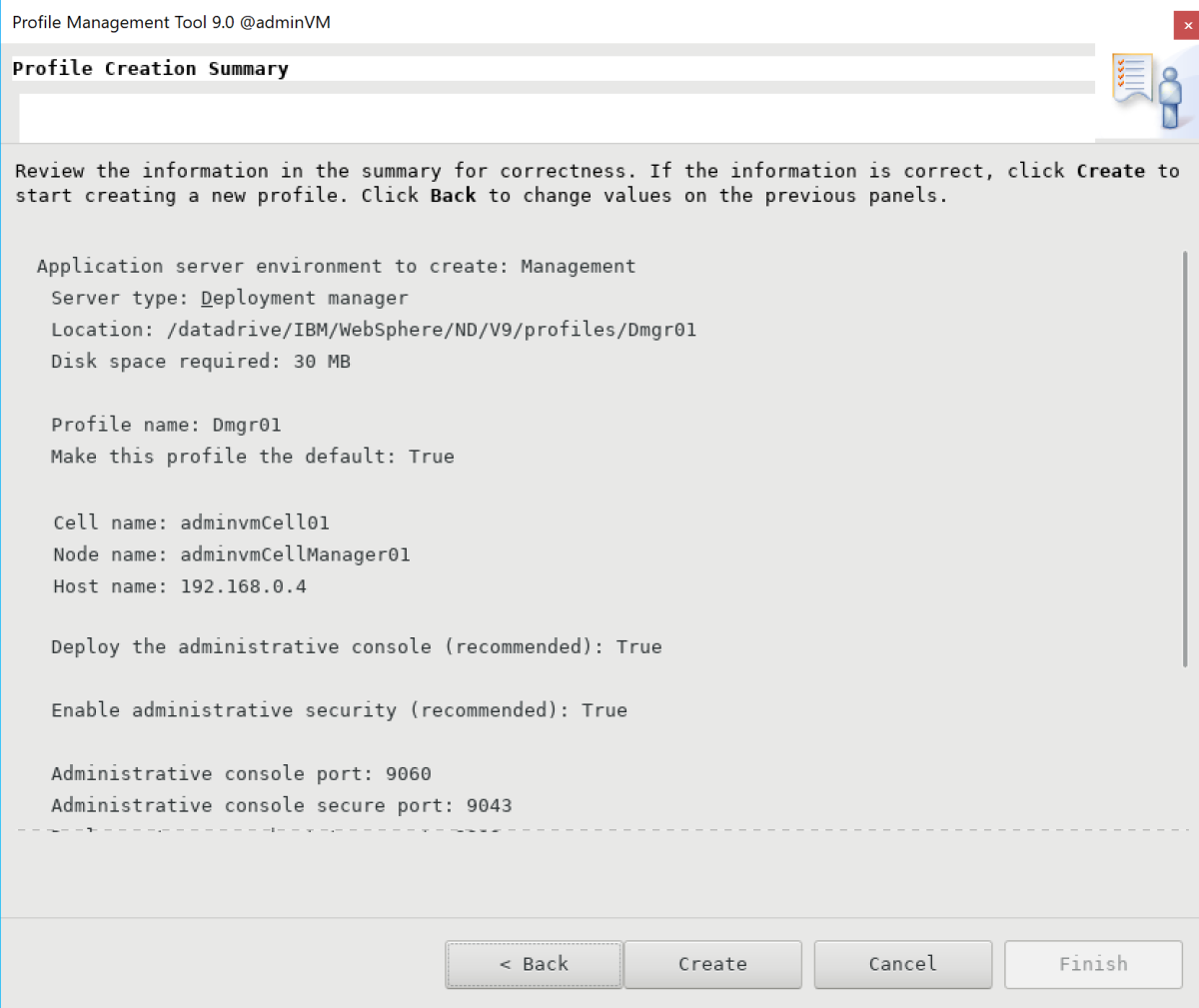

Voer in het deelvenster Profielnaam en Locatie uw profielnaam en -locatie in. In dit voorbeeld is

Dmgr01de profielnaam . De locatie is afhankelijk van uw WAS-versie:- In WAS V9 is de locatie /datadrive/IBM/WebSphere/ND/V9/profiles/Dmgr01.

- In WAS V8.5 is de locatie /datadrive/IBM/WebSphere/ND/V85/profiles/Dmgr01.

Wanneer u klaar bent, selecteert u Volgende.

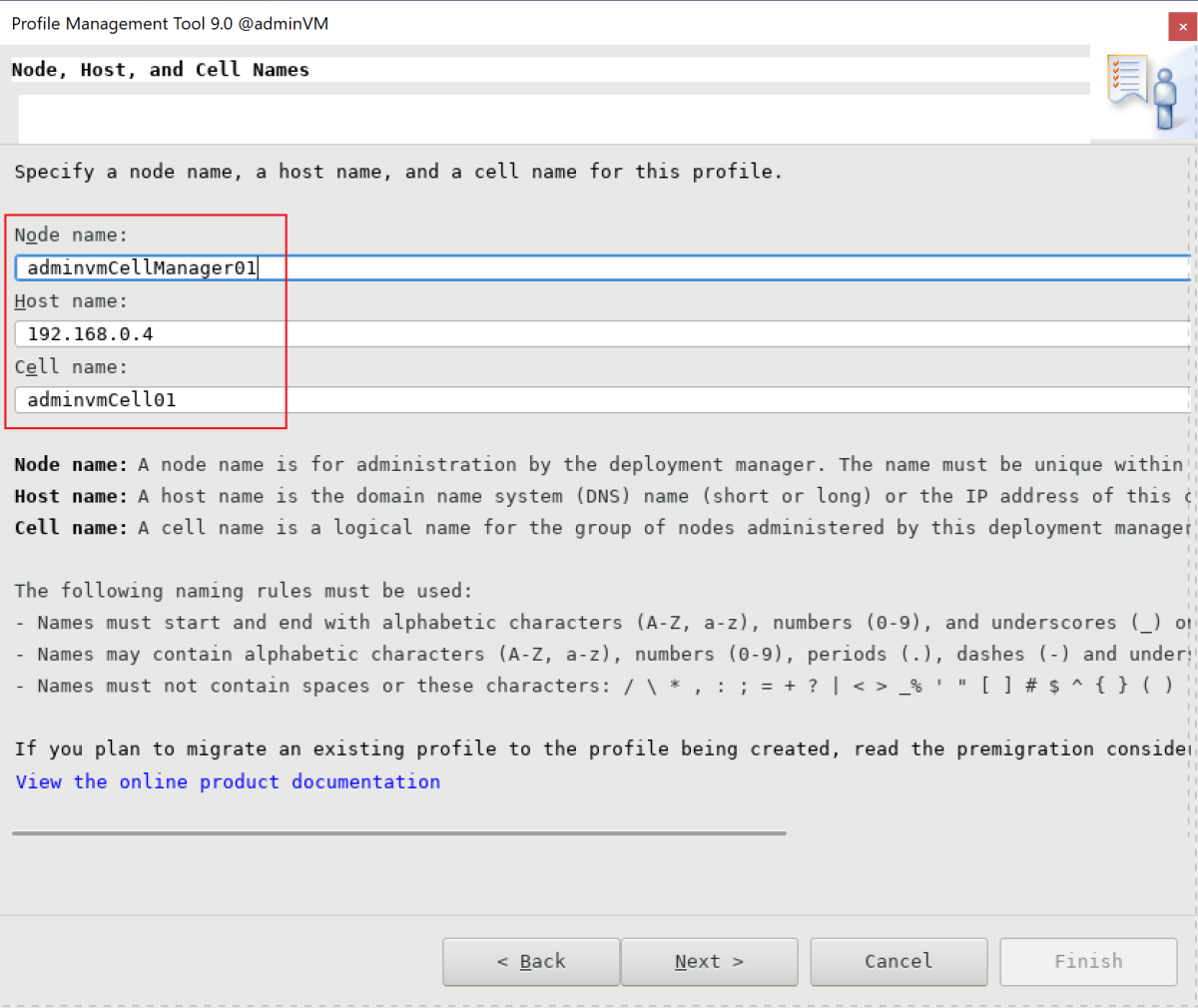

Voer in het deelvenster Knooppunt, Host en Celnamen de naam van het knooppunt, de hostnaam en de celnaam in. De host is het privé-IP-adres van

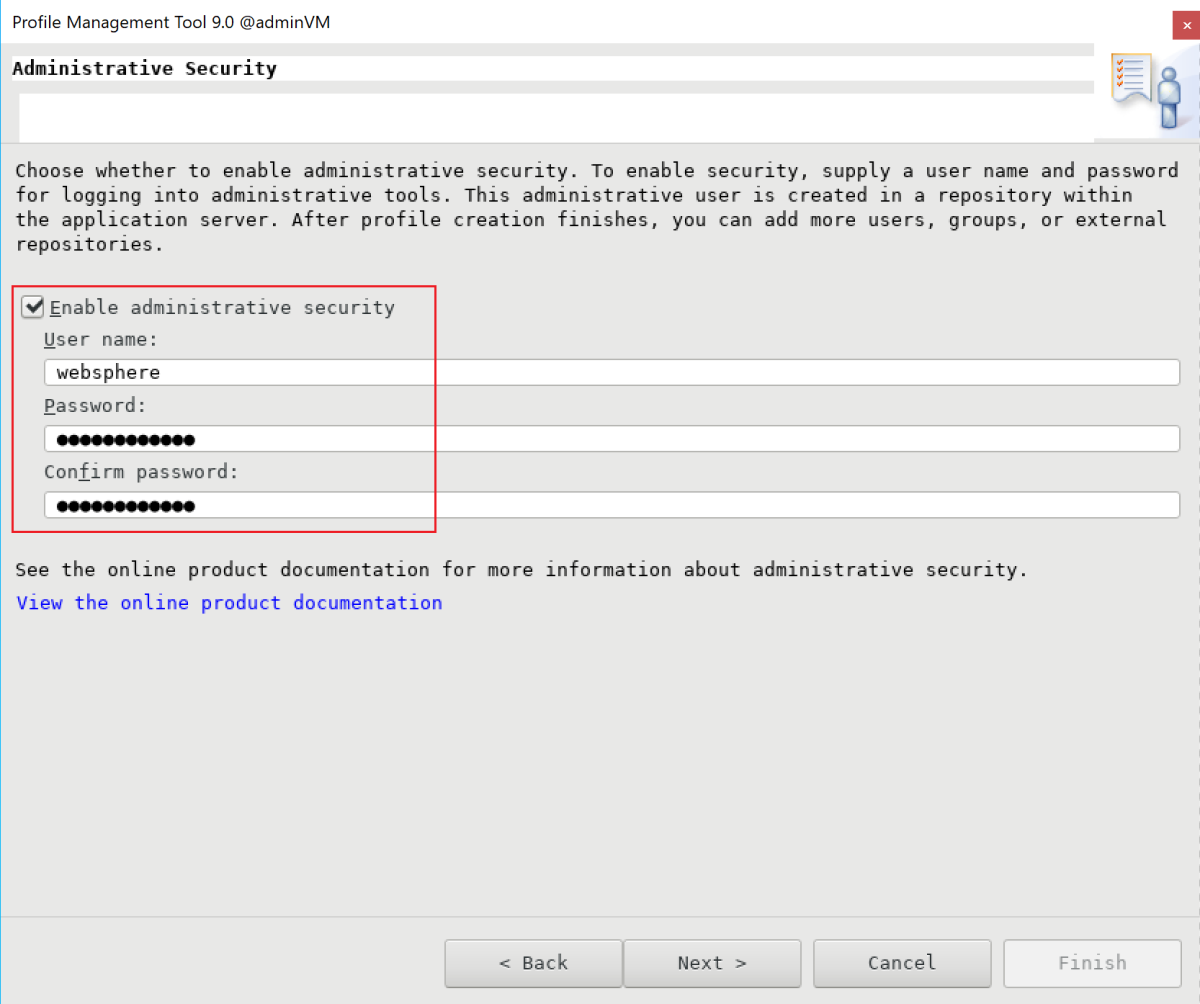

adminVM. In dit voorbeeld isadminvmCellManager01de naam van het knooppunt, de hostwaarde en192.168.0.4de celnaam.adminvmCell01Wanneer u klaar bent, selecteert u Volgende.Voer in het deelvenster Beheerbeveiliging uw gebruikersnaam en wachtwoord voor de beheerder in. In dit voorbeeld is

webspherede gebruikersnaam en het wachtwoordSecret123456. Noteer de gebruikersnaam en het wachtwoord, zodat u deze kunt gebruiken om u aan te melden bij de IBM-console. Wanneer u klaar bent, selecteert u Volgende.Voer voor het beveiligingscertificaat (deel 1) uw certificaat in als u er een hebt. In dit voorbeeld wordt het standaard zelfondertekende certificaat gebruikt. Selecteer Volgende.

Voer voor het beveiligingscertificaat (deel 2) uw certificaat in als u er een hebt. In dit voorbeeld wordt het standaard zelfondertekende certificaat gebruikt. Selecteer Volgende.

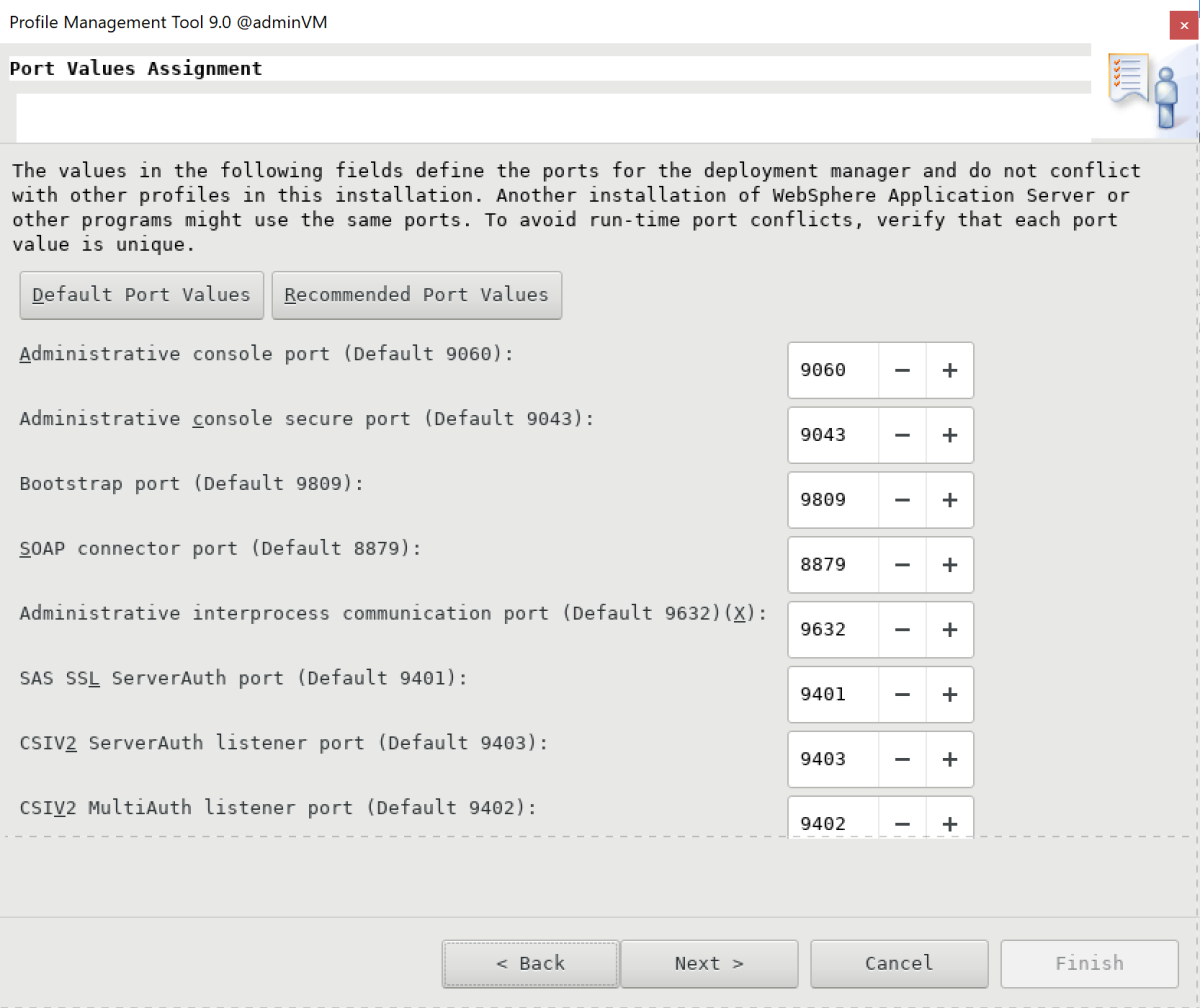

Behoud in het deelvenster Toewijzing van poortwaarden de standaardpoorten en selecteer Volgende.

Selecteer in het deelvenster Definitie van Linux-service het implementatiebeheerproces niet als een Linux-service uitvoeren. Later maakt u de Linux-service. Selecteer Volgende.

Controleer in het deelvenster Samenvatting van profiel maken of de informatie juist is en selecteer Vervolgens Maken.

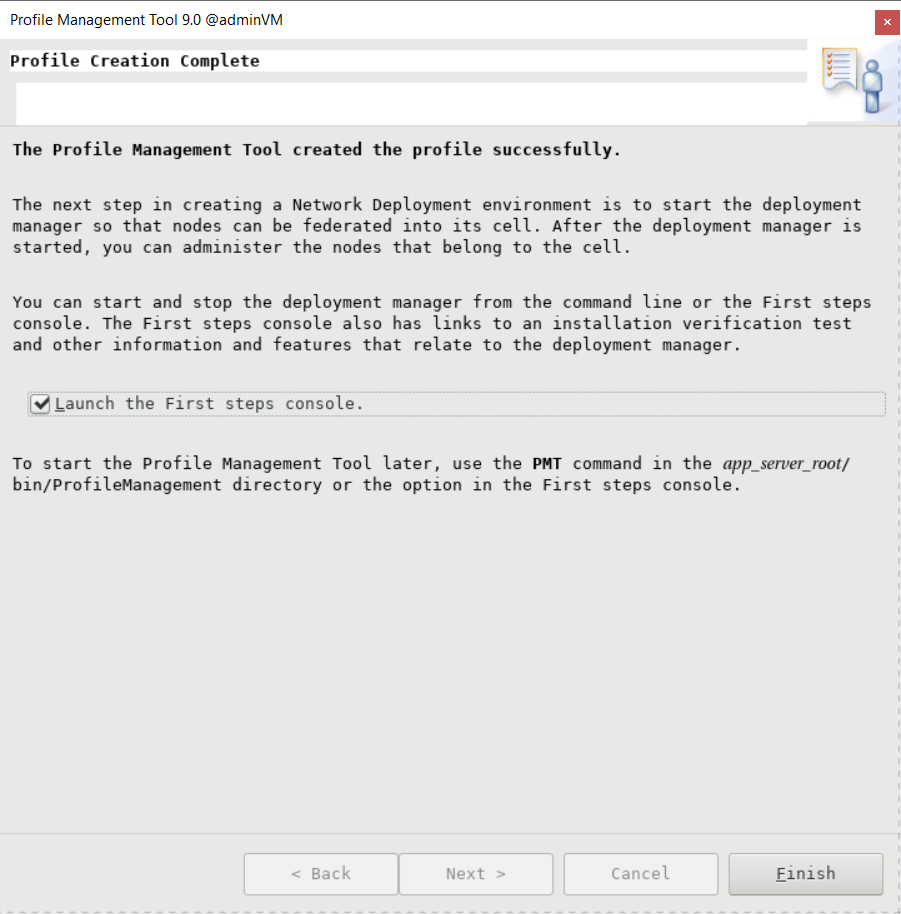

Het maken van het profiel duurt even. Wanneer het deelvenster Profiel maken voltooid wordt weergegeven, selecteert u De console Eerste stappen starten. Selecteer vervolgens Voltooien.

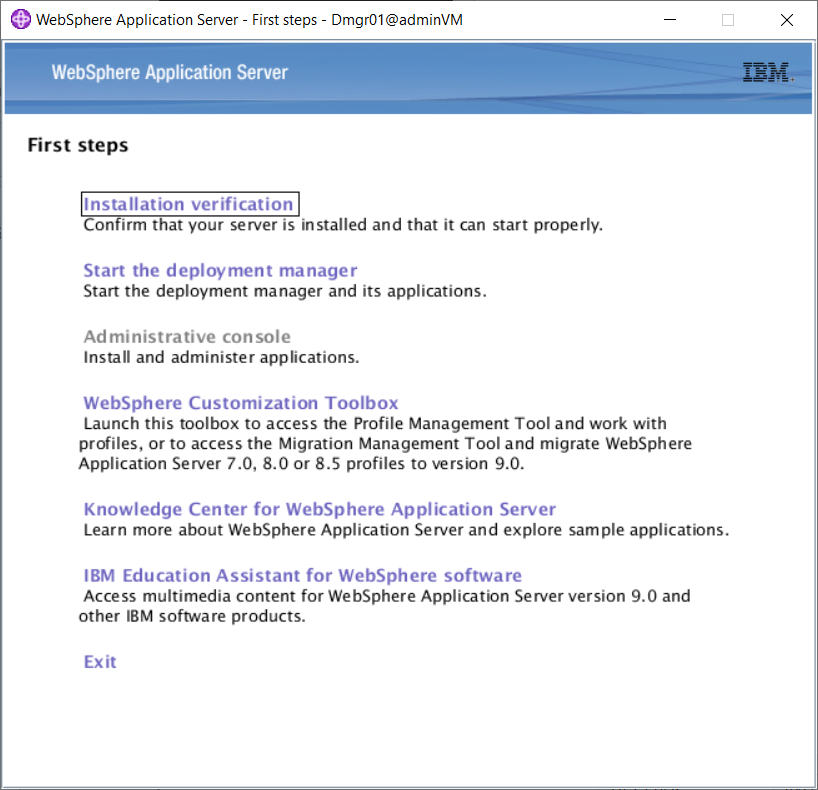

De console Eerste stappen wordt weergegeven. Selecteer Installatieverificatie.

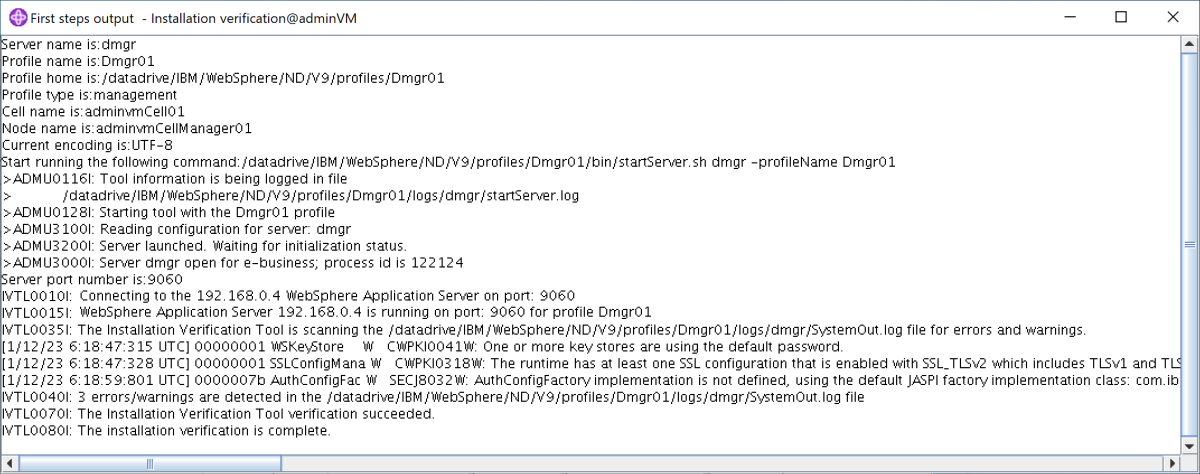

Het verificatieproces wordt gestart en de uitvoer wordt weergegeven zoals in het volgende voorbeeld. Als er fouten zijn, moet u deze oplossen voordat u verdergaat.

Het implementatiebeheerproces wordt gestart. U kunt de console Eerste stappen sluiten door het uitvoervenster te sluiten en Afsluiten in de console te selecteren.

U hebt het maken van het profiel voltooid. U kunt de WebSphere Customization Toolbox sluiten.

Als u toegang wilt krijgen tot de IBM-console, opent u de firewallpoorten met behulp van de volgende opdrachten:

firewall-cmd --zone=public --add-port=9060/tcp --permanent firewall-cmd --zone=public --add-port=9043/tcp --permanent firewall-cmd --zone=public --add-port=9809/tcp --permanent firewall-cmd --zone=public --add-port=7277/tcp --permanent firewall-cmd --zone=public --add-port=9402/tcp --permanent firewall-cmd --zone=public --add-port=9403/tcp --permanent firewall-cmd --zone=public --add-port=9352/tcp --permanent firewall-cmd --zone=public --add-port=9632/tcp --permanent firewall-cmd --zone=public --add-port=9100/tcp --permanent firewall-cmd --zone=public --add-port=9401/tcp --permanent firewall-cmd --zone=public --add-port=8879/tcp --permanent firewall-cmd --zone=public --add-port=5555/tcp --permanent firewall-cmd --zone=public --add-port=7060/tcp --permanent firewall-cmd --zone=public --add-port=11005/udp --permanent firewall-cmd --zone=public --add-port=11006/tcp --permanent firewall-cmd --zone=public --add-port=9420/tcp --permanent firewall-cmd --reloadAls u de implementatiemanager automatisch wilt starten bij het opstarten, maakt u een Linux-service voor het proces. Voer de volgende opdrachten uit om een Linux-service te maken:

export PROFILE_PATH=/datadrive/IBM/WebSphere/ND/V9/profiles/Dmgr01 # Configure SELinux so systemctl has access on server start/stop script files. semanage fcontext -a -t bin_t "${PROFILE_PATH}/bin(/.*)?" restorecon -r -v ${PROFILE_PATH}/bin # Add service. ${PROFILE_PATH}/bin/wasservice.sh -add adminvmCellManager01 -servername dmgr -profilePath ${PROFILE_PATH}Controleer of de volgende uitvoer wordt weergegeven:

CWSFU0013I: Service [adminvmCellManager01] added successfully.Als de uitvoer niet wordt weergegeven, lost u het probleem op voordat u doorgaat.

De implementatiemanager wordt uitgevoerd op adminVM. Vanuit de jump box windows-VM hebt u toegang tot de IBM-console via de URL http://<admin-vm-private-ip>:9060/ibm/console/.

Aangepaste profielen configureren

In deze sectie gebruikt u de X-server om myWindowsVM aangepaste profielen te maken voor de beheerde servers mspVM1 en mspVM2.

Zorg ervoor dat u zich nog steeds op uw Windows-computer bevinden. Als u dat niet doet, maakt u op afstand verbinding met myWindowsVM.

Het aangepaste profiel configureren voor mspVM1

Gebruik de volgende stappen om een aangepast profiel te configureren voor mspVM1:

Gebruik de volgende opdrachten om verbinding te

mspVM1maken vanaf een opdrachtprompt:set MSPVM1VM_IP="192.168.0.6" ssh azureuser@%MSPVM1VM_IP%Gebruik de volgende opdrachten om de

rootgebruiker te worden en deDISPLAYvariabele in te stellen:sudo su - export DISPLAY=<my-windows-vm-private-ip>:0.0 # export DISPLAY=192.168.0.5:0.0Open firewallpoorten om toegang te krijgen tot het implementatiebeheer op

adminVMmet behulp van de volgende opdrachten:firewall-cmd --zone=public --add-port=9080/tcp --permanent firewall-cmd --zone=public --add-port=9443/tcp --permanent firewall-cmd --zone=public --add-port=2809/tcp --permanent firewall-cmd --zone=public --add-port=9405/tcp --permanent firewall-cmd --zone=public --add-port=9406/tcp --permanent firewall-cmd --zone=public --add-port=9353/tcp --permanent firewall-cmd --zone=public --add-port=9633/tcp --permanent firewall-cmd --zone=public --add-port=5558/tcp --permanent firewall-cmd --zone=public --add-port=5578/tcp --permanent firewall-cmd --zone=public --add-port=9100/tcp --permanent firewall-cmd --zone=public --add-port=9404/tcp --permanent firewall-cmd --zone=public --add-port=7276/tcp --permanent firewall-cmd --zone=public --add-port=7286/tcp --permanent firewall-cmd --zone=public --add-port=5060/tcp --permanent firewall-cmd --zone=public --add-port=5061/tcp --permanent firewall-cmd --zone=public --add-port=8880/tcp --permanent firewall-cmd --zone=public --add-port=11003/udp --permanent firewall-cmd --zone=public --add-port=11004/tcp --permanent firewall-cmd --zone=public --add-port=2810/tcp --permanent firewall-cmd --zone=public --add-port=9201/tcp --permanent firewall-cmd --zone=public --add-port=9202/tcp --permanent firewall-cmd --zone=public --add-port=9354/tcp --permanent firewall-cmd --zone=public --add-port=9626/tcp --permanent firewall-cmd --zone=public --add-port=9629/tcp --permanent firewall-cmd --zone=public --add-port=7272/tcp --permanent firewall-cmd --zone=public --add-port=5001/tcp --permanent firewall-cmd --zone=public --add-port=5000/tcp --permanent firewall-cmd --zone=public --add-port=9900/tcp --permanent firewall-cmd --zone=public --add-port=9901/tcp --permanent firewall-cmd --zone=public --add-port=8878/tcp --permanent firewall-cmd --zone=public --add-port=7061/tcp --permanent firewall-cmd --zone=public --add-port=7062/tcp --permanent firewall-cmd --zone=public --add-port=11001/udp --permanent firewall-cmd --zone=public --add-port=11002/tcp --permanent firewall-cmd --zone=public --add-port=9809/tcp --permanent firewall-cmd --zone=public --add-port=9402/tcp --permanent firewall-cmd --zone=public --add-port=9403/tcp --permanent firewall-cmd --zone=public --add-port=9352/tcp --permanent firewall-cmd --zone=public --add-port=9632/tcp --permanent firewall-cmd --zone=public --add-port=9401/tcp --permanent firewall-cmd --zone=public --add-port=11005/udp --permanent firewall-cmd --zone=public --add-port=11006/tcp --permanent firewall-cmd --zone=public --add-port=8879/tcp --permanent firewall-cmd --zone=public --add-port=9060/tcp --permanent firewall-cmd --zone=public --add-port=9043/tcp --permanent firewall-cmd --reloadGebruik de volgende opdrachten om het hulpprogramma Profielbeheer te starten:

cd /datadrive/IBM/WebSphere/ND/V9/bin/ProfileManagement ./pmt.shNa enige tijd wordt het hulpprogramma Voor profielbeheer weergegeven. Als u de gebruikersinterface niet ziet, kunt u het probleem oplossen voordat u doorgaat. Selecteer Maken.

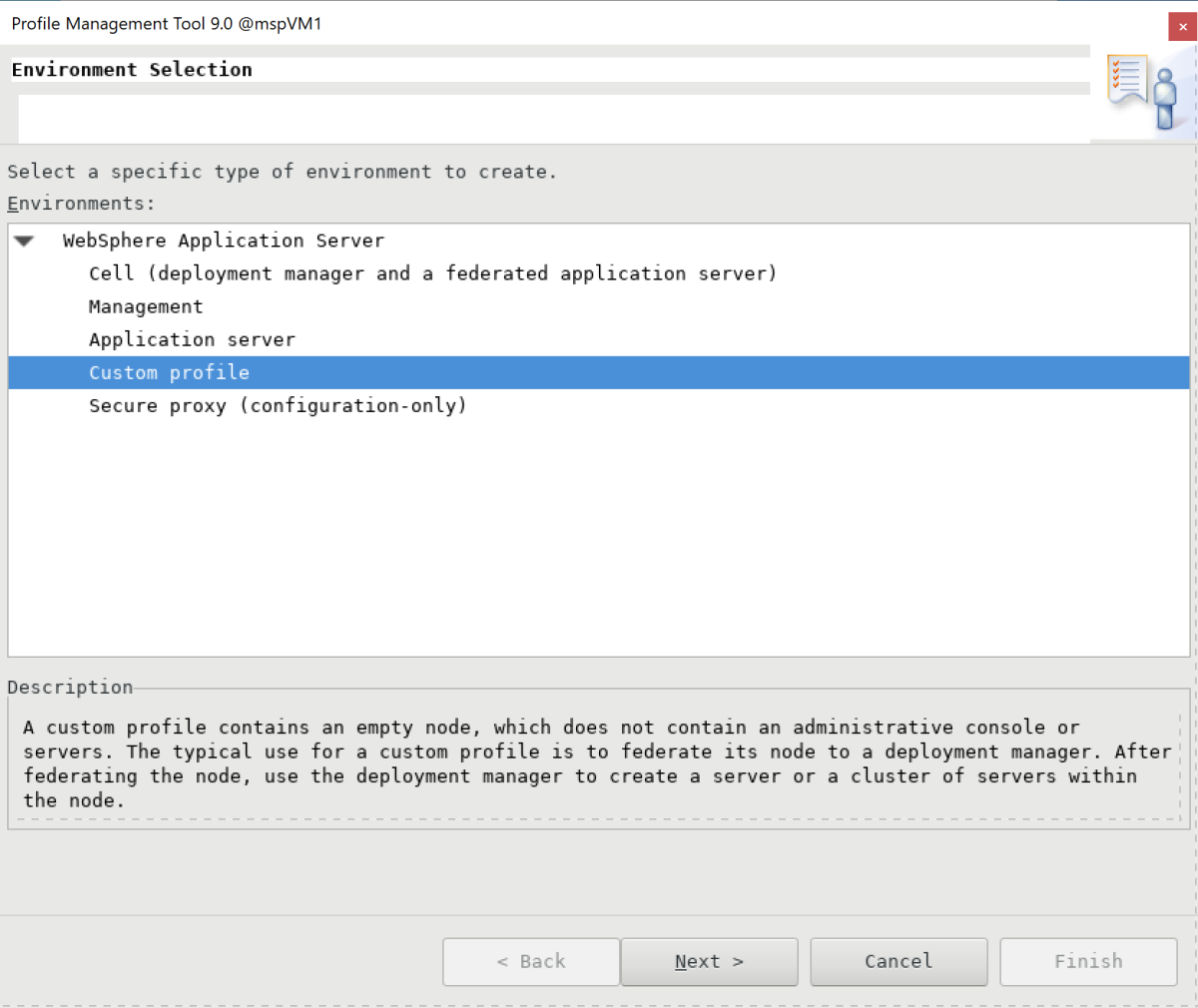

Selecteer in het deelvenster Omgevingsselectie het aangepaste profiel en selecteer vervolgens Volgende.

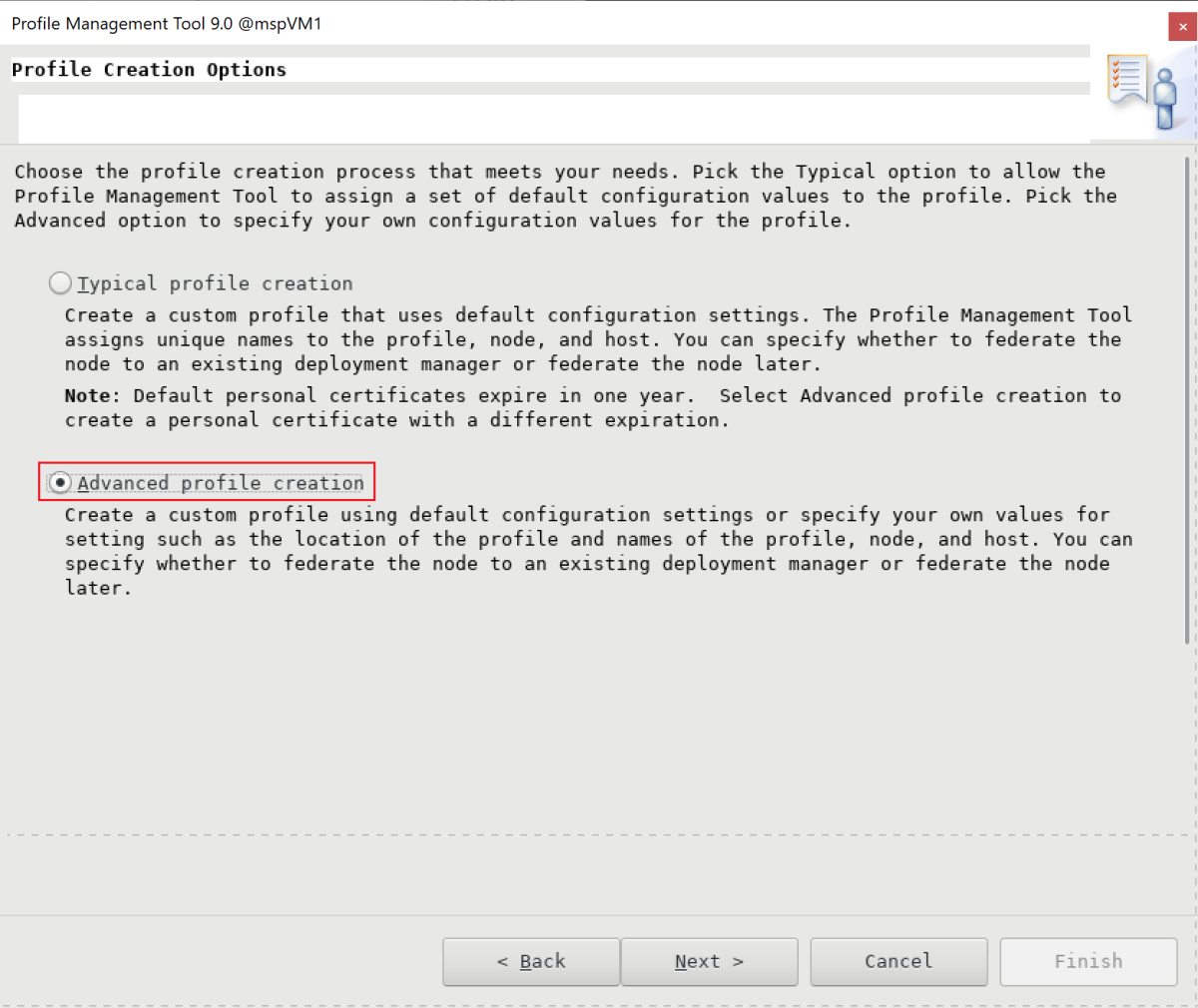

Selecteer In het deelvenster Opties voor het maken van profielen geavanceerde profielen en selecteer vervolgens Volgende.

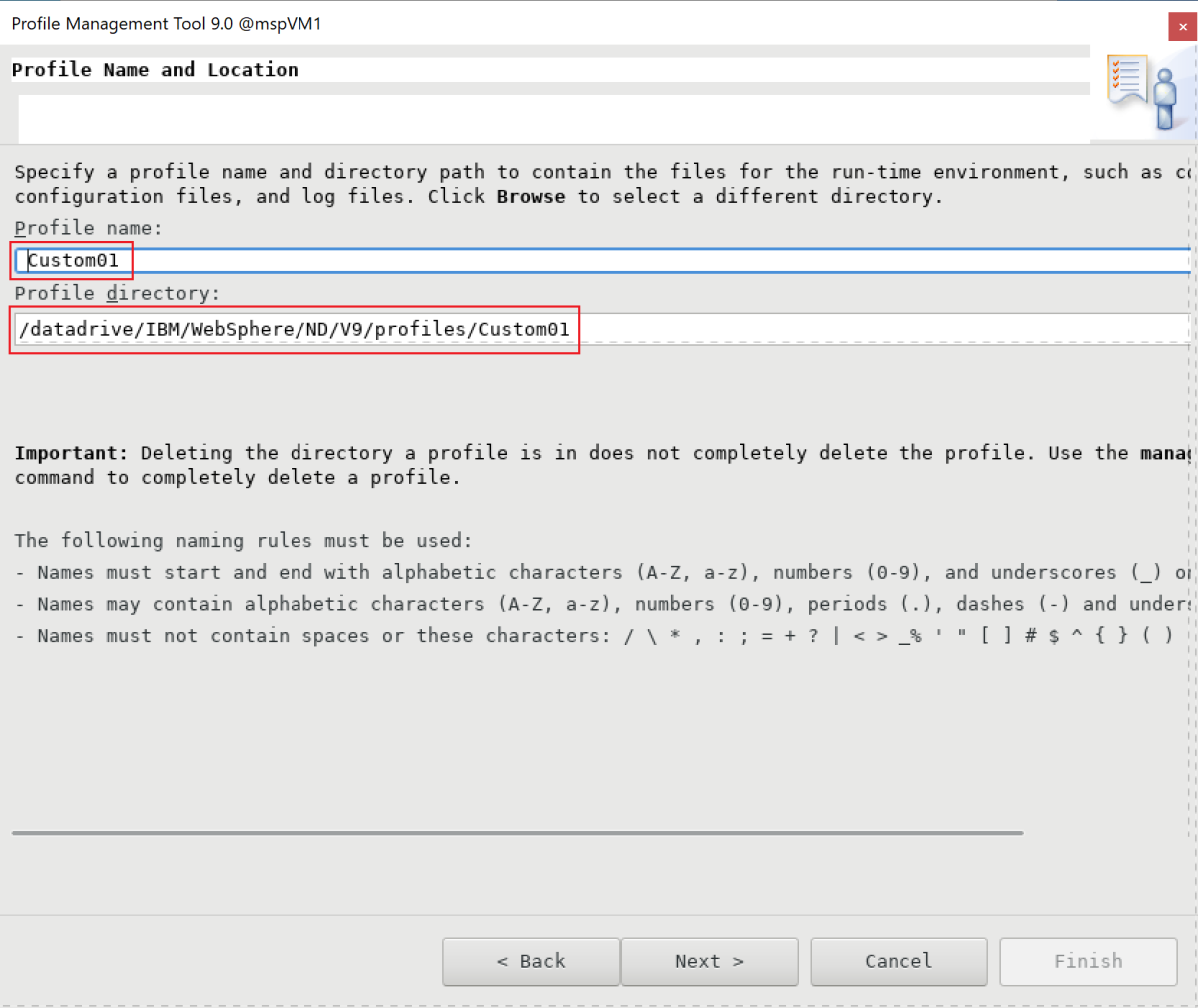

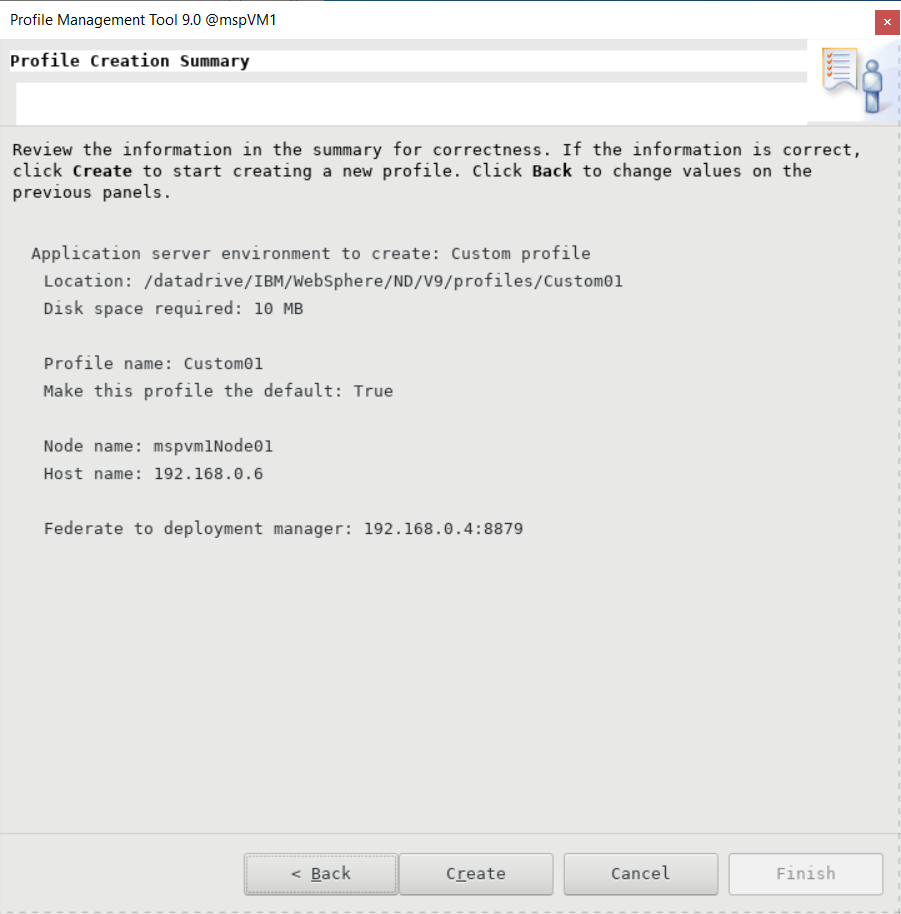

Voer in het deelvenster Profielnaam en Locatie uw profielnaam en -locatie in. In dit voorbeeld is

Custom01de profielnaam . De locatie is afhankelijk van uw WAS-versie:- In WAS V9 is de locatie /datadrive/IBM/WebSphere/ND/V9/profiles/Custom01.

- In WAS V8.5 is de locatie /datadrive/IBM/WebSphere/ND/V85/profiles/Custom01.

Wanneer u klaar bent, selecteert u Volgende.

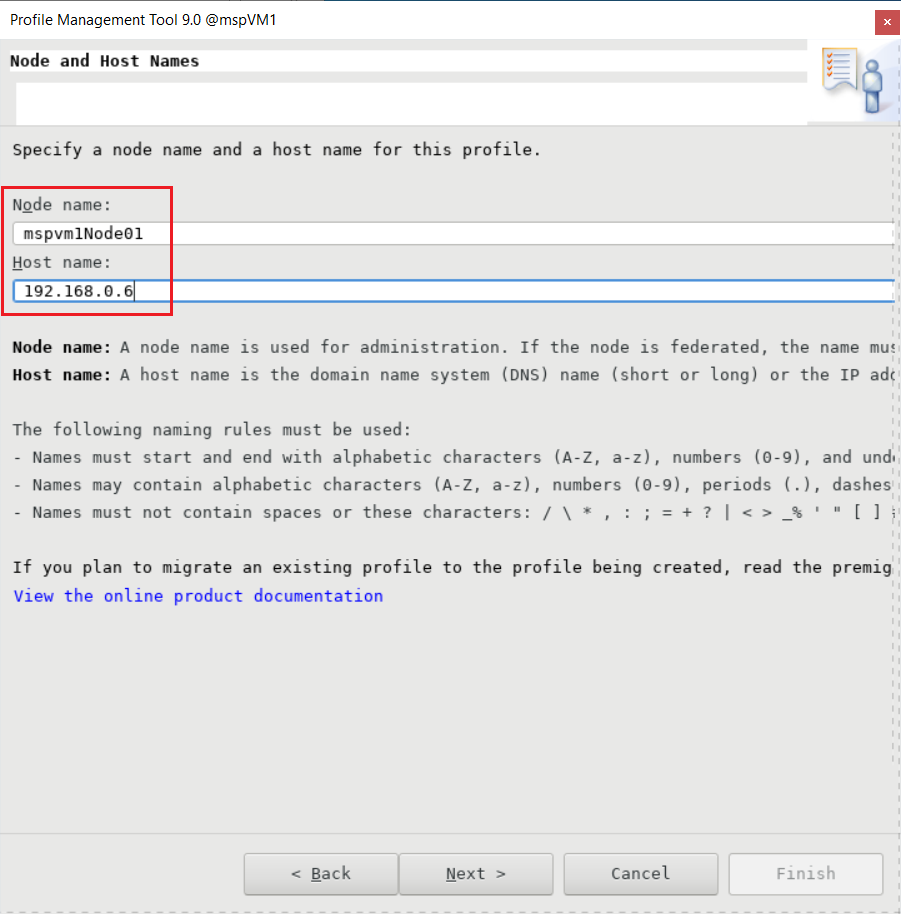

Voer in het deelvenster Knooppunt- en hostnamen de naam en host van het knooppunt in. De waarde van de host is het privé-IP-adres van

mspVM1. In dit voorbeeld is de host en192.168.0.6de naammspvm1Node01van het knooppunt. Wanneer u klaar bent, selecteert u Volgende.Voer in het deelvenster Federatie de hostnaam en verificatie van de implementatiebeheerder in. Voor de hostnaam of het IP-adres van Deployment Manager is de waarde het privé-IP-adres van

adminVM, dat hier is192.168.0.4. Voor implementatiebeheerverificatie is in dit voorbeeld de gebruikersnaamwebsphereen het wachtwoord.Secret123456Wanneer u klaar bent, selecteert u Volgende.Voer voor het beveiligingscertificaat (deel 1) uw certificaat in als u er een hebt. In dit voorbeeld wordt het standaard zelfondertekende certificaat gebruikt. Selecteer Volgende.

Voer voor het beveiligingscertificaat (deel 2) uw certificaat in als u er een hebt. In dit voorbeeld wordt het standaard zelfondertekende certificaat gebruikt. Selecteer Volgende.

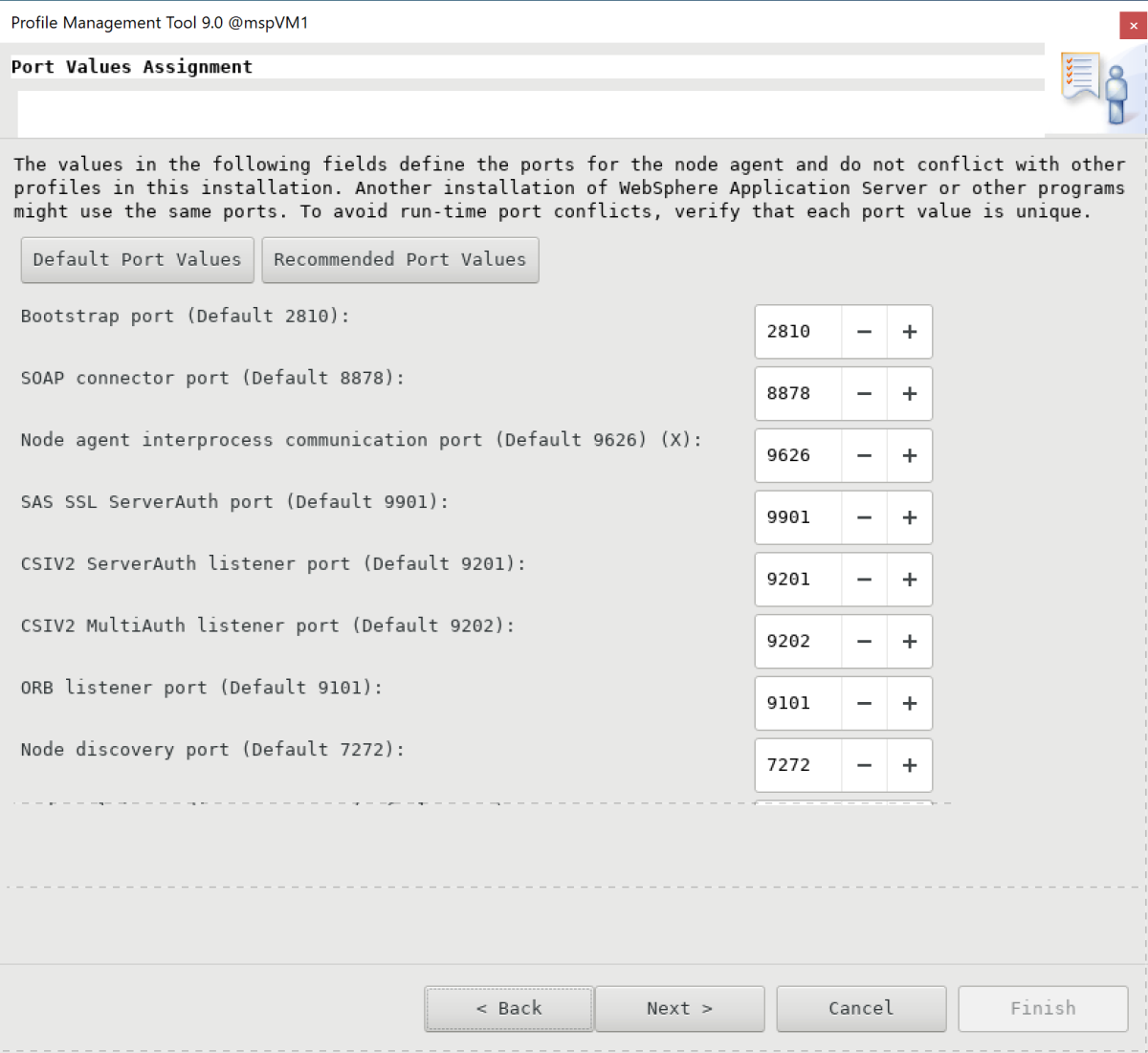

Behoud in het deelvenster Toewijzing van poortwaarden de standaardpoorten en selecteer Volgende.

Controleer in het deelvenster Samenvatting van profiel maken of de informatie juist is en selecteer Vervolgens Maken.

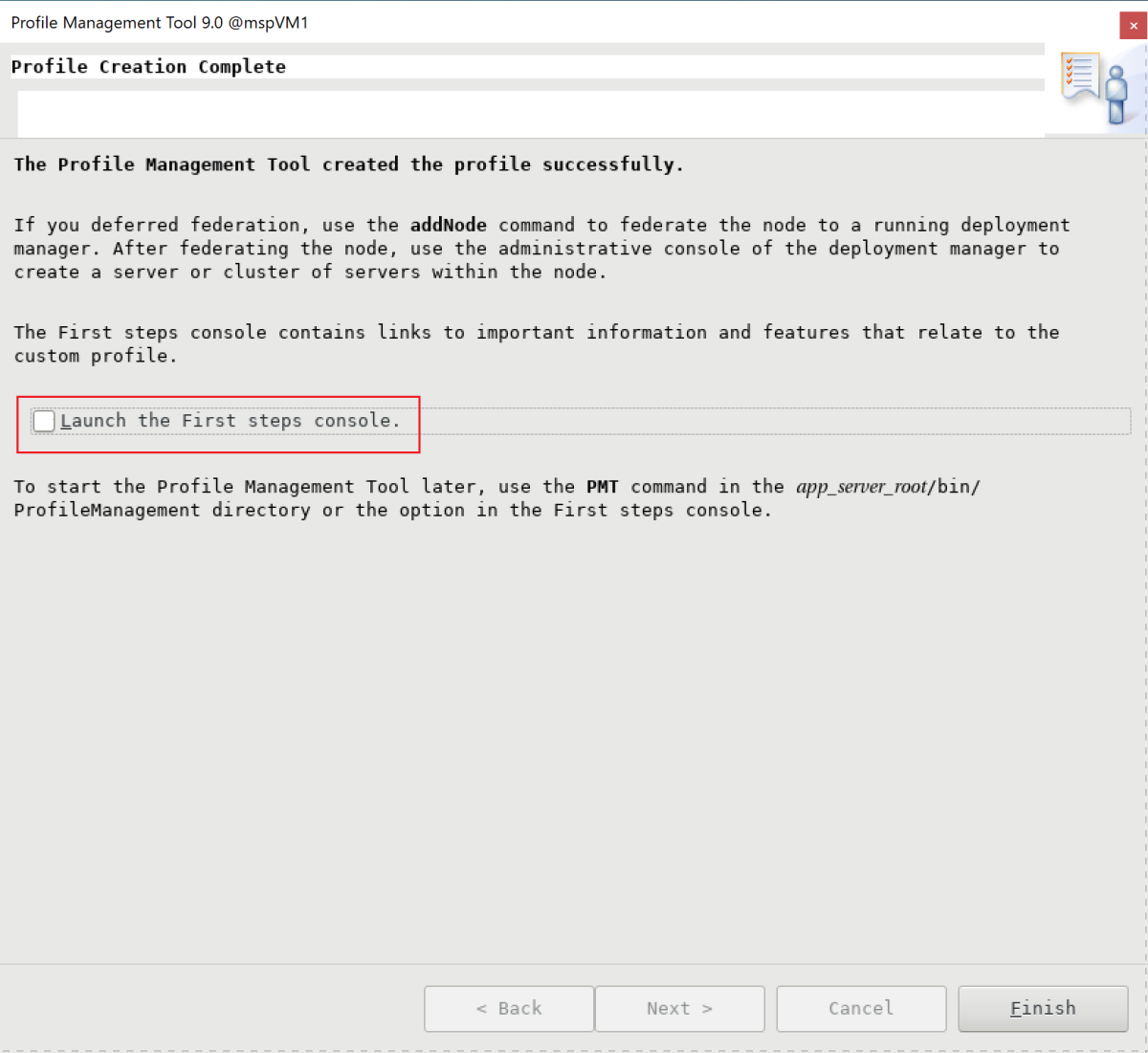

Het duurt even voordat het aangepaste profiel is gemaakt. Schakel in het deelvenster Profiel maken voltooid het selectievakje De console Eerste stappen starten uit. Selecteer Vervolgens Voltooien om het maken van het profiel te voltooien en het hulpprogramma voor profielbeheer te sluiten.

Als u de server automatisch wilt starten bij het opstarten, maakt u een Linux-service voor het proces. Met de volgende opdrachten maakt u een Linux-service om te starten

nodeagent:export PROFILE_PATH=/datadrive/IBM/WebSphere/ND/V9/profiles/Custom01 # Configure SELinux so systemctl has access on server start/stop script files. semanage fcontext -a -t bin_t "${PROFILE_PATH}/bin(/.*)?" restorecon -r -v ${PROFILE_PATH}/bin # Add service to start nodeagent. ${PROFILE_PATH}/bin/wasservice.sh -add mspvm1Node01 -servername nodeagent -profilePath ${PROFILE_PATH}Controleer of de volgende uitvoer wordt weergegeven:

CWSFU0013I: Service [mspvm1Node01] added successfully.Als de uitvoer niet wordt weergegeven, lost u het probleem op voordat u doorgaat.

U hebt een aangepast profiel gemaakt en nodeagent uitgevoerd.mspVM1 Stop met de root gebruiker en sluit de SSH-verbinding met mspVM1.

Het aangepaste profiel configureren voor mspVM2

Ga terug naar het begin van de sectie Het aangepaste profiel configureren voor mspVM1 en voer dezelfde stappen uit voor mspVM2. Dat is, waar je ook mspVM1 of vergelijkbaar bent, doe hetzelfde voor mspVM2.

Voer in het deelvenster Knooppunt- en hostnamen de mspvm2Node01 van het knooppunt en voor 192.168.0.7 in.

U hebt het aangepaste profiel voorbereid voor twee beheerde servers: mspVM1 en mspVM2. Ga verder met het maken van een WAS-cluster.

Een cluster maken en servers starten

In deze sectie gebruikt u de IBM-console om een WAS-cluster te maken en beheerde servers te starten met behulp van de browser op myWindowsVM. Zorg ervoor dat u zich nog steeds op uw Windows-computer bevinden. Als u dat niet doet, maakt u op afstand verbinding met myWindowsVM. Gebruik vervolgens de volgende stappen:

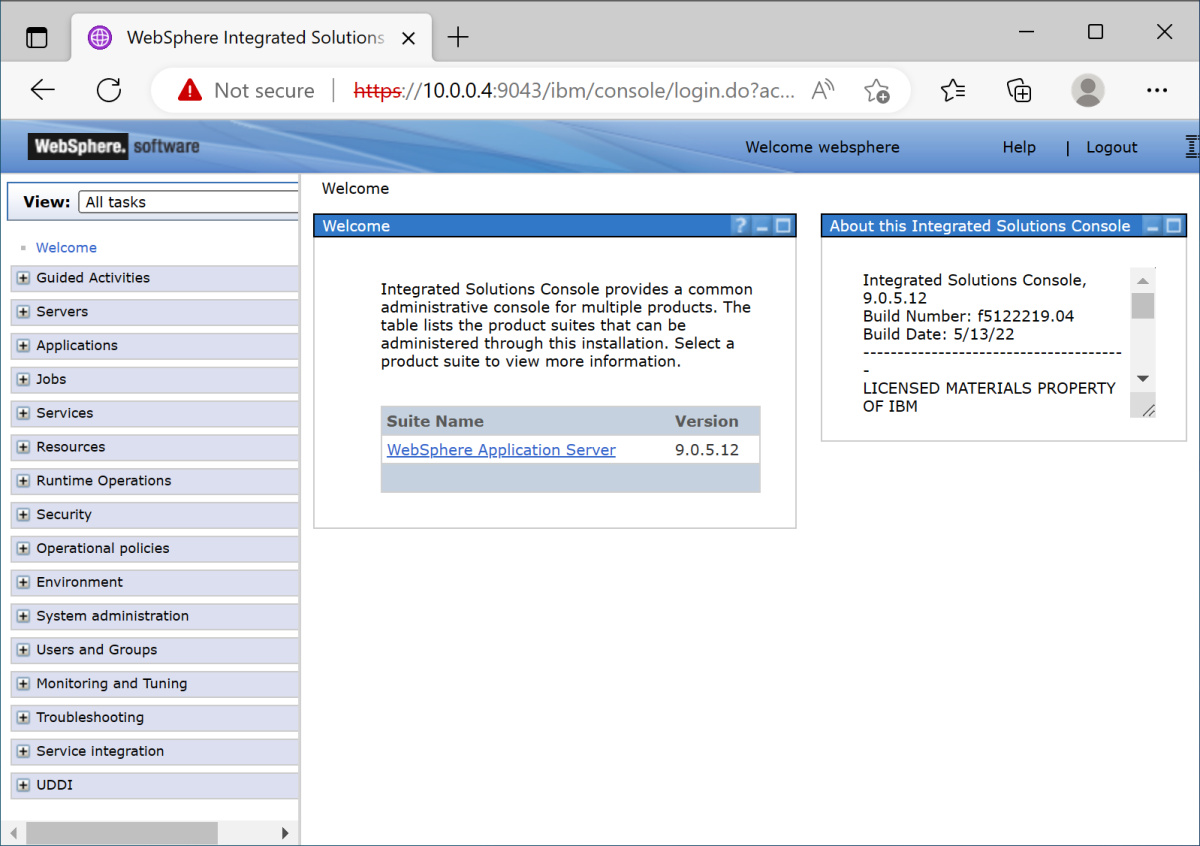

Open de Microsoft Edge-browser en ga naar

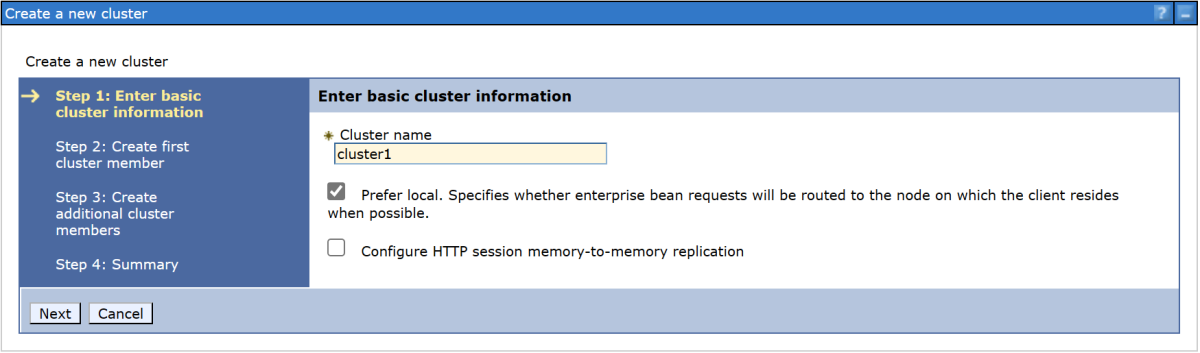

http://<adminvm-private-ip>:9060/ibm/console/. In dit voorbeeld ishttp://192.168.0.4:9060/ibm/console/de URL van de IBM-console . Zoek het aanmeldingsvenster. Meld u aan bij de IBM-console met uw gebruikersnaam en wachtwoord voor beheerdersrechten (websphere/Secret123456). U kunt nu clusters en servers beheren.Selecteer Servers>> in het navigatiedeelvenster. Selecteer Vervolgens Nieuw om een nieuw cluster te maken.

Voer in het dialoogvenster Een nieuw cluster maken voor stap 1 basisclustergegevens in en voer de naam van uw cluster in. In dit voorbeeld is

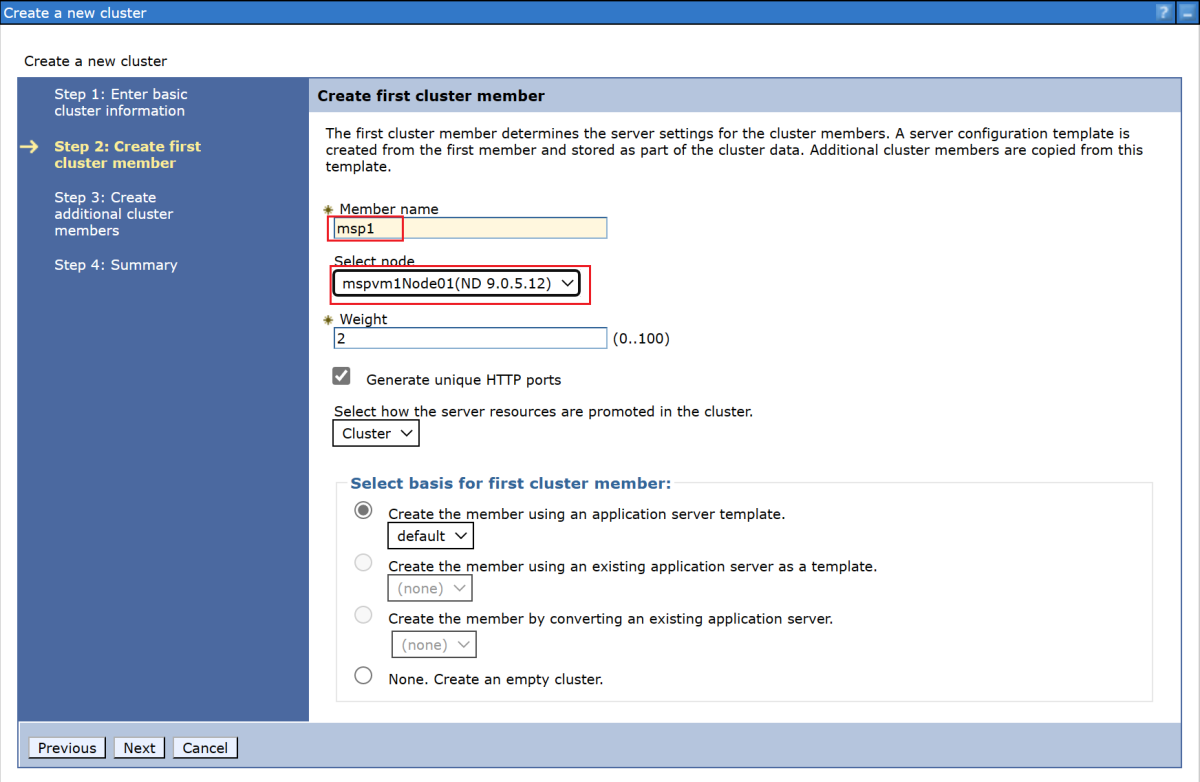

cluster1de clusternaam . Wanneer u klaar bent, selecteert u Volgende.Voor stap 2: Maak het eerste clusterlid, voer de naam van uw lid in en selecteer het knooppunt

mspvm1Node01. In dit voorbeeld ismsp1de naam van het lid. Het knooppunt is afhankelijk van uw WAS-versie:- In WAS V9 is

mspvm1Node01 (ND 9.0.5.12)het knooppunt . - In WAS V8.5 is

mspvm1Node01 (ND 8.5.5.24)het knooppunt .

Wanneer u klaar bent, selecteert u Volgende.

- In WAS V9 is

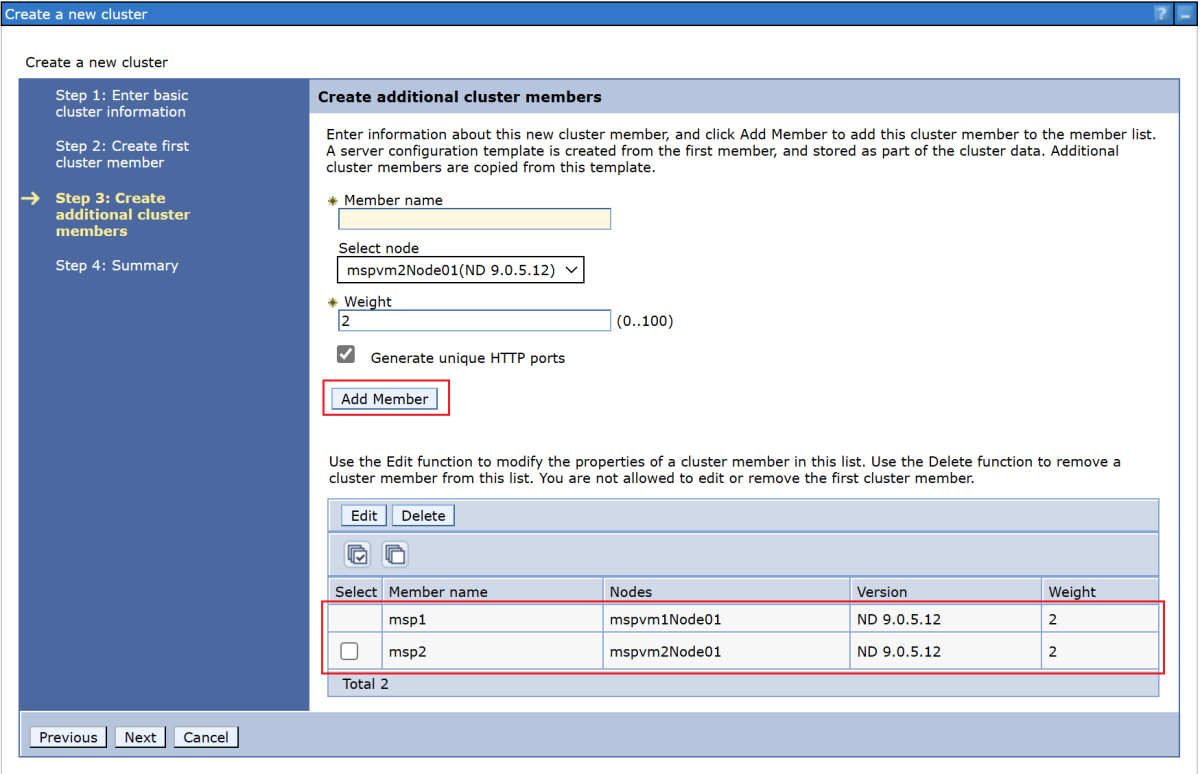

Voor stap 3: Maak extra clusterleden, voer de naam van uw tweede lid in en selecteer het knooppunt

mspvm2Node01. In dit voorbeeld ismsp2de naam van het lid. Het knooppunt is afhankelijk van uw WAS-versie:- In WAS V9 is

mspvm2Node01 (ND 9.0.5.12)het knooppunt . - In WAS V8.5 is

mspvm2Node01 (ND 8.5.5.24)het knooppunt .

- In WAS V9 is

Selecteer Lid toevoegen om het tweede knooppunt toe te voegen. De tabel bevat twee leden. Wanneer u klaar bent, selecteert u Volgende.

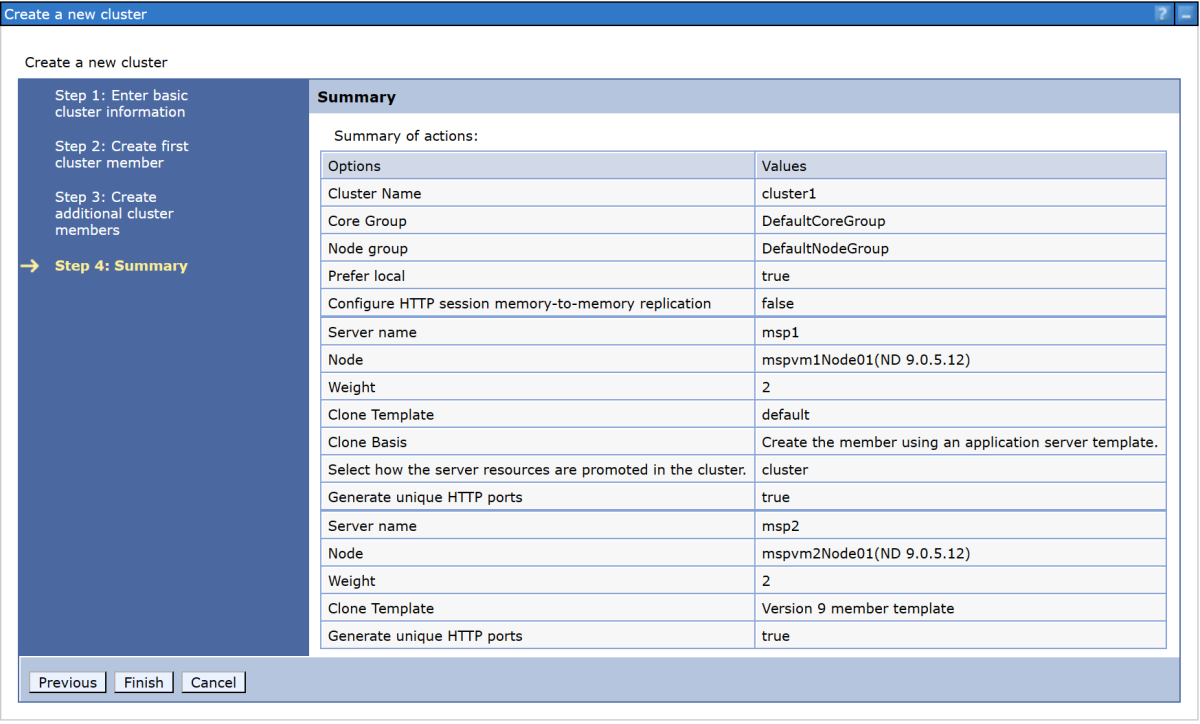

Voor stap 4: Samenvatting selecteert u Voltooien.

Het duurt even voordat het cluster is gemaakt. Nadat het cluster is gemaakt,

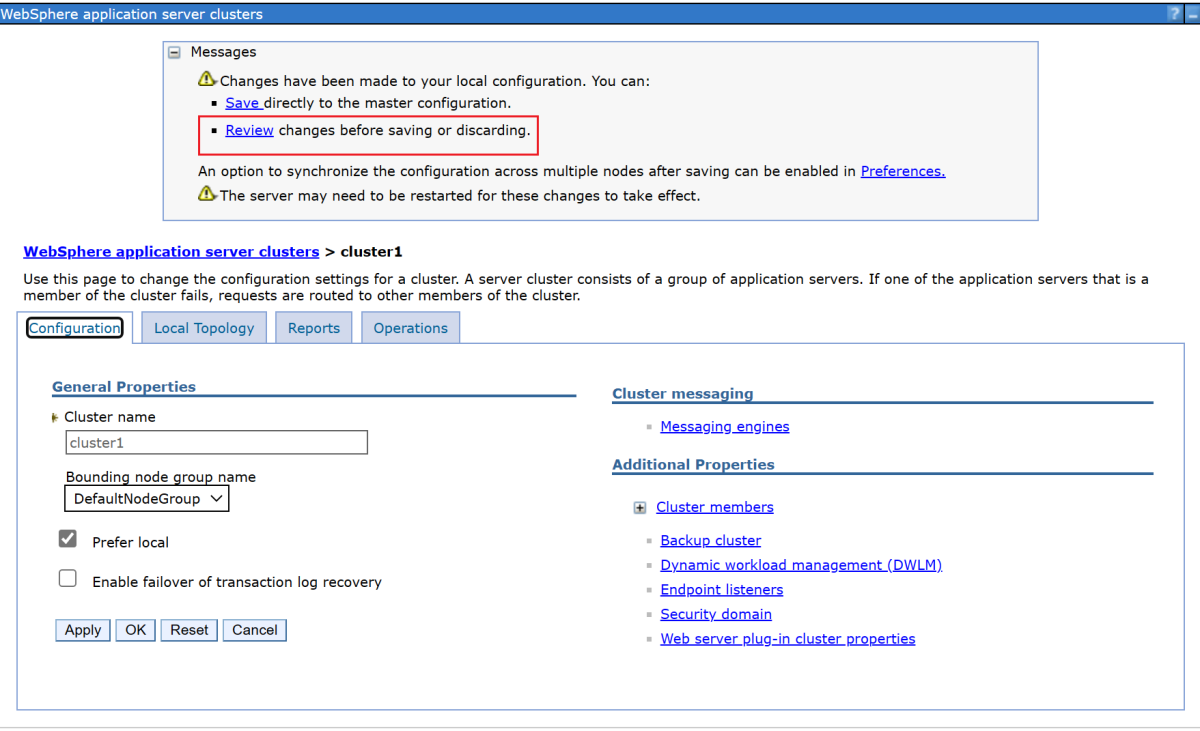

cluster1wordt deze weergegeven in de tabel.Selecteer cluster1 en selecteer Vervolgens Controleren om de informatie te controleren.

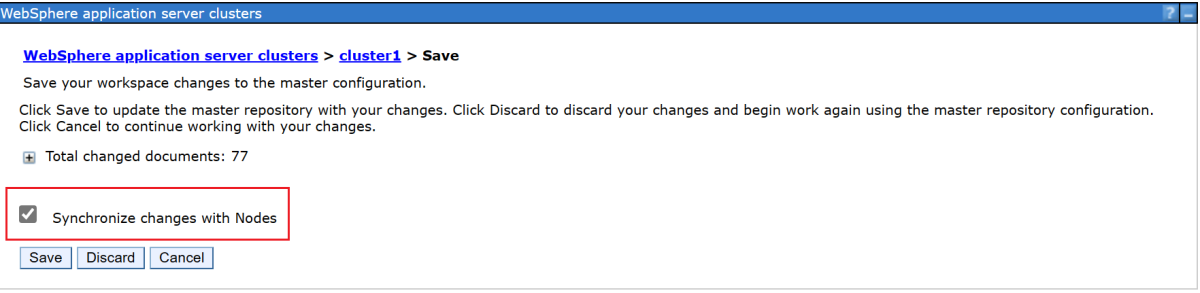

Selecteer Wijzigingen synchroniseren met knooppunten en selecteer Opslaan.

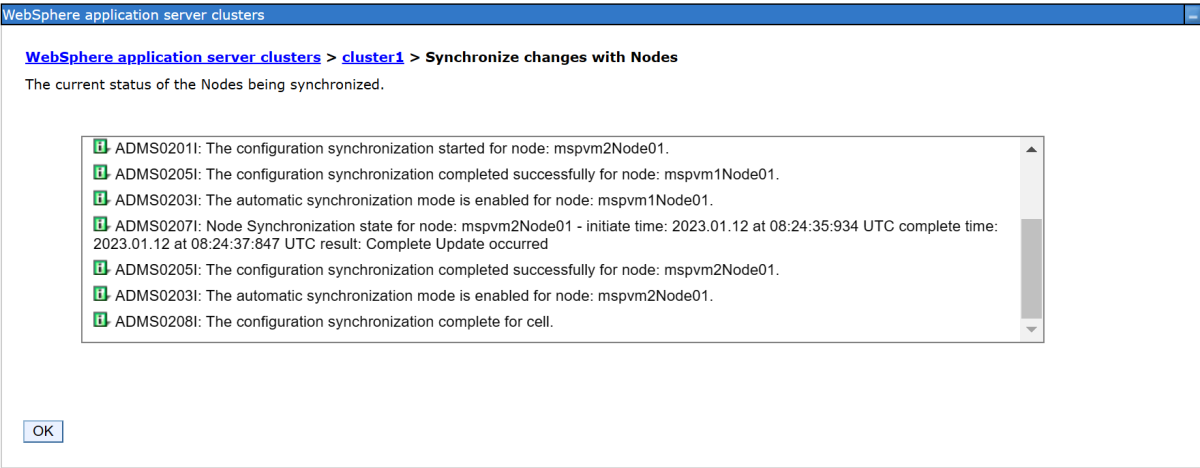

Het maken moet zonder fouten worden voltooid. Selecteer OK om door te gaan.

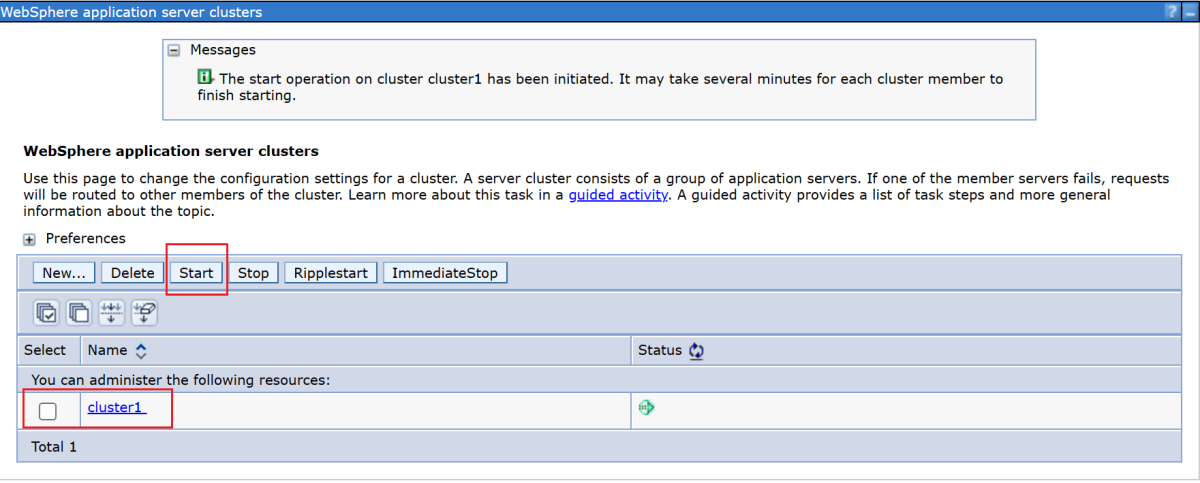

Selecteer cluster1 in de tabel en selecteer vervolgens de knop Start om het cluster te starten.

Het duurt even voordat de twee beheerde servers worden gestart. Selecteer in de kolom Status het vernieuwingspictogram (twee pijlen die naar elkaar wijzen) om de status te vernieuwen.

Beweeg de muisaanwijzer over het vernieuwingspictogram. Wanneer de knopinfo Gestart wordt weergegeven, kunt u vertrouwen dat het cluster wordt gevormd. Blijf regelmatig vernieuwen en controleren totdat de knopinfo Gestart wordt weergegeven.

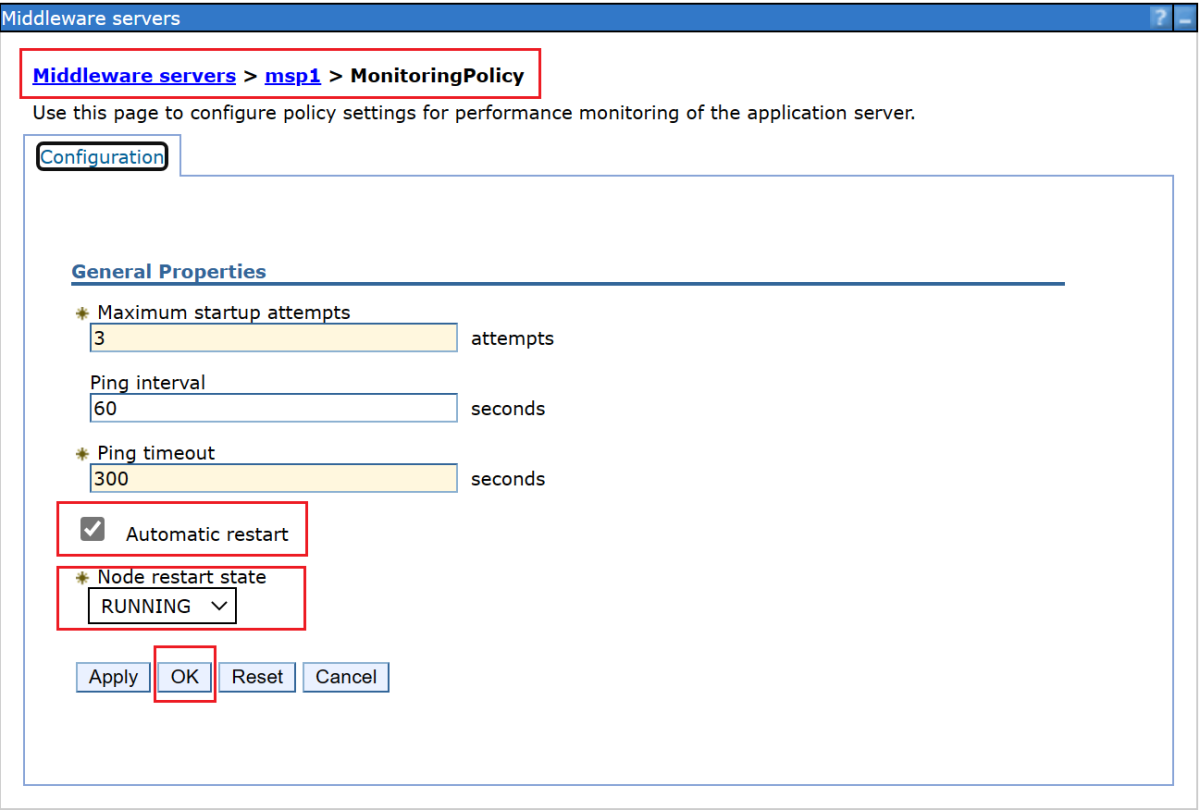

Gebruik de volgende stappen om de instellingen voor het bewakingsbeleid voor toepassingsservers te configureren om de beheerde server automatisch te starten nadat de knooppuntagent is gestart.

Voer de volgende stappen uit om het volgende te configureren

msp1:Selecteer Servers in het navigatiedeelvenster, selecteer Servertypen en selecteer vervolgens WebSphere-toepassingsservers.

Selecteer de hyperlink voor de toepassingsserver

msp1.Selecteer Java- en procesbeheer in de sectie Serverinfrastructuur.

Selecteer Bewakingsbeleid.

Zorg ervoor dat Automatisch opnieuw opstarten is geselecteerd en selecteer vervolgens RUNNING als de status voor opnieuw opstarten van het knooppunt. Selecteer OK.

Ga terug naar het deelvenster Middleware-services . Selecteer in het deelvenster Berichten de koppeling Controleren en selecteer vervolgens Wijzigingen synchroniseren met knooppunten. Selecteer Opslaan om wijzigingen op te slaan en te synchroniseren.

Het volgende bericht wordt weergegeven:

The configuration synchronization complete for cell.Selecteer OK om de configuratie af te sluiten.

Voer de volgende stappen uit om het volgende te configureren

msp2:- Selecteer Servers in het navigatiedeelvenster, selecteer Servertypen en selecteer vervolgens WebSphere-toepassingsservers.

- Selecteer de hyperlink voor de toepassingsserver

msp2. - Selecteer Java- en procesbeheer in de sectie Serverinfrastructuur.

- Selecteer Bewakingsbeleid.

- Zorg ervoor dat Automatisch opnieuw opstarten is geselecteerd en selecteer vervolgens RUNNING als de status voor opnieuw opstarten van het knooppunt. Selecteer OK.

- Ga terug naar het deelvenster Middleware-services . Selecteer in het deelvenster Berichten de koppeling Controleren en selecteer vervolgens Wijzigingen synchroniseren met knooppunten. Selecteer Opslaan om wijzigingen op te slaan en te synchroniseren.

- Het volgende bericht wordt weergegeven:

The configuration synchronization complete for cell.Selecteer OK om de configuratie af te sluiten.

U hebt geconfigureerd cluster1 met twee beheerde servers msp1 en msp2. Het cluster is actief.

Een app implementeren

Gebruik de volgende stappen om de toepassing te implementeren:

Selecteer in>de beheerconsole waar u zich eerder hebt aangemeld toepassingen en selecteer vervolgens Nieuwe ondernemingstoepassing.

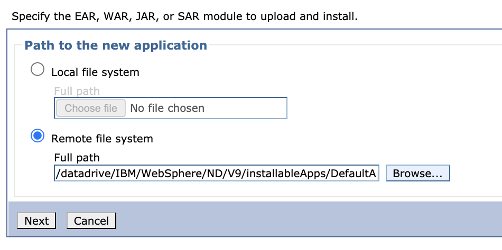

In het volgende deelvenster selecteert u Extern bestandssysteem en selecteert u Bladeren om door de bestandssystemen van uw geïnstalleerde servers te bladeren.

Selecteer het systeem dat begint met adminvm. Het bestandssysteem van de virtuele machine wordt weergegeven. Selecteer daar V9 (of V85) en selecteer vervolgens InstallableApps.

Selecteer DefaultApplication.ear in de lijst met toepassingen die beschikbaar zijn om te installeren. Selecteer vervolgens OK.

U bent terug in het deelvenster voor het selecteren van de toepassing. Selecteer Volgende.

Selecteer Volgende voor alle resterende stappen in de werkstroom Nieuwe toepassing installeren. Selecteer vervolgens Voltooien.

Het volgende bericht wordt weergegeven:

Application DefaultApplication.ear installed successfully.Als dit bericht niet wordt weergegeven, kunt u het probleem oplossen en oplossen voordat u doorgaat.Selecteer de koppeling Rechtstreeks opslaan naar de hoofdconfiguratiekoppeling .

U moet de toepassing starten. Ga naar Alle toepassingen>. Schakel het selectievakje DefaultApplication.ear in, zorg ervoor dat de actie is ingesteld op Starten en selecteer vervolgens Actie verzenden.

Selecteer in de tabel Alle toepassingen in de kolom Status het vernieuwingspictogram. Na een paar keer de tabel op deze manier te vernieuwen, wordt er een groene pijl weergegeven in de kolom Status voor DefaultApplication.ear.

De toepassing is nu geïnstalleerd in uw WAS-cluster.

WAS beschikbaar maken met behulp van Azure-toepassing Gateway

Nu u klaar bent met het maken van het WAS-cluster op virtuele GNU/Linux-machines, begeleidt deze sectie u door het proces van het blootstellen van WAS aan internet met behulp van Azure-toepassing Gateway.

De toepassingsgateway maken

Gebruik de volgende stappen om de toepassingsgateway te maken:

Als u WAS beschikbaar wilt maken op internet, hebt u een openbaar IP-adres nodig. Maak in de shell waarop de Azure CLI is geïnstalleerd het IP-adres met behulp van az network public-ip create, zoals wordt weergegeven in het volgende voorbeeld:

az network public-ip create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAGPublicIPAddress \ --allocation-method Static \ --sku Standard export APPGATEWAY_IP=$(az network public-ip show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAGPublicIPAddress \ --query '[ipAddress]' \ --output tsv)Maak de toepassingsgateway om te koppelen aan het IP-adres. In het volgende voorbeeld wordt een toepassingsgateway gemaakt met de beheerde WebSphere-servers in de standaardback-endpool:

az network application-gateway create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAppGateway \ --public-ip-address myAGPublicIPAddress \ --location eastus \ --capacity 2 \ --http-settings-port 80 \ --http-settings-protocol Http \ --frontend-port 80 \ --sku Standard_V2 \ --subnet wasGateway \ --vnet-name myVNet \ --priority 1001 \ --servers ${MSPVM1_IP} ${MSPVM2_IP}De beheerde servers maken hun workloads beschikbaar met poort

9080. Gebruik de volgende opdrachten om bij te werkenappGatewayBackendHttpSettingsdoor de back-endpoort9080op te geven en er een test voor te maken:az network application-gateway probe create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name clusterProbe \ --protocol http \ --host-name-from-http-settings true \ --match-status-codes 404 \ --path "/" az network application-gateway http-settings update \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name appGatewayBackendHttpSettings \ --host-name-from-backend-pool true \ --port 9080 \ --probe clusterProbeGebruik de volgende opdrachten om een herschrijfregel in te richten voor omleidingen:

# Create a rewrite rule set. az network application-gateway rewrite-rule set create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name myRewriteRuleSet # Associated routing rules. az network application-gateway rule update \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name rule1 \ --rewrite-rule-set myRewriteRuleSet # Create a rewrite rule 1. az network application-gateway rewrite-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-set-name myRewriteRuleSet \ --name myRewriteRule01 \ --sequence 100 \ --response-headers Location=http://${APPGATEWAY_IP}{http_resp_Location_2} # Create a rewrite rule condition. az network application-gateway rewrite-rule condition create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-name myRewriteRule01 \ --rule-set-name myRewriteRuleSet \ --variable "http_resp_Location" \ --ignore-case true \ --negate false \ --pattern "(https?):\/\/192.168.0.6:9080(.*)$" # Create a rewrite rule 2. az network application-gateway rewrite-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-set-name myRewriteRuleSet \ --name myRewriteRule02 \ --sequence 100 \ --response-headers Location=http://${APPGATEWAY_IP}{http_resp_Location_2} # Create a rewrite rule condition. az network application-gateway rewrite-rule condition create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-name myRewriteRule02 \ --rule-set-name myRewriteRuleSet \ --variable "http_resp_Location" \ --ignore-case true \ --negate false \ --pattern "(https?):\/\/192.168.0.7:9080(.*)$"

U hebt nu toegang tot de toepassing met behulp van de URL die de volgende opdracht produceert:

echo "http://${APPGATEWAY_IP}/snoop/"

Notitie

In dit voorbeeld wordt eenvoudige toegang tot de WAS-servers ingesteld met HTTP. Als u beveiligde toegang wilt, configureert u TLS/SSL-beëindiging door de instructies in End-to-end TLS met Application Gateway te volgen.

In dit voorbeeld wordt de IBM-console niet beschikbaar gemaakt via Application Gateway. Voor toegang tot de IBM-console kunt u de Windows-computer myWindowsVM gebruiken of een openbaar IP-adres toewijzen aan adminVM.

Als u de jumpbox myWindowsVM niet wilt gebruiken om toegang te krijgen tot de IBM-console, maar u deze beschikbaar wilt maken voor een openbaar netwerk, gebruikt u de volgende opdrachten om een openbaar IP-adres toe te wijzen aan adminVM:

# Create a public IP address.

az network public-ip create \

--resource-group $RESOURCE_GROUP_NAME \

--name myAdminVMPublicIPAddress \

--allocation-method Static \

--sku Standard

# Create a network security group.

az network nsg create \

--resource-group $RESOURCE_GROUP_NAME \

--name adminnsg

# Create an inbound rule for the network security group.

az network nsg rule create \

--resource-group $RESOURCE_GROUP_NAME \

--nsg-name adminnsg \

--name ALLOW_IBM_CONSOLE \

--access Allow \

--direction Inbound \

--source-address-prefixes '["*"]' \

--destination-port-ranges 9043 \

--protocol Tcp \

--priority 500

# Update the network adapter with the network security group.

az network nic update \

--resource-group $RESOURCE_GROUP_NAME \

--name adminVMVMNic \

--network-security-group adminnsg

# Update the network adapter with the public IP address.

az network nic ip-config update \

--resource-group $RESOURCE_GROUP_NAME \

--name ipconfigadminVM \

--nic-name adminVMVMNic \

--public-ip-address myAdminVMPublicIPAddress

export ADMIN_PUBLIC_IP=$(az network public-ip show \

--resource-group $RESOURCE_GROUP_NAME \

--name myAdminVMPublicIPAddress \

--query '[ipAddress]' \

--output tsv)

echo "IBM Console public URL: https://${ADMIN_PUBLIC_IP}:9043/ibm/console/"

De CONFIGURATIE van het WAS-cluster testen

U bent klaar met het configureren van het WAS-cluster en het implementeren van de Java EE-toepassing. Gebruik de volgende stappen om toegang te krijgen tot de toepassing om alle instellingen te valideren:

- Open een webbrowser.

- Ga naar de toepassing met behulp van de URL

http://<gateway-public-ip-address>/snoop/. - Wanneer u de browser voortdurend vernieuwt, doorloopt de app de serverinstanties. Bekijk de waarde van de hostaanvraagheader en houd er rekening mee dat deze na het opnieuw laden meerdere keren wordt gewijzigd.

Resources opschonen

U hebt de configuratie van het WAS-cluster voltooid. In de volgende secties wordt beschreven hoe u de resources verwijdert die u hebt gemaakt.

De Windows-computer opschonen

U kunt de Windows-computer myWindowsVM verwijderen met behulp van de volgende opdrachten. U kunt ook de Windows-computer afsluiten en deze blijven gebruiken als een jumpbox voor lopende clusteronderhoudstaken.

export WINDOWSVM_NIC_ID=$(az vm show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myWindowsVM \

--query networkProfile.networkInterfaces[0].id \

--output tsv)

export WINDOWSVM_NSG_ID=$(az network nic show \

--ids ${WINDOWSVM_NIC_ID} \

--query networkSecurityGroup.id \

--output tsv)

export WINDOWSVM_DISK_ID=$(az vm show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myWindowsVM \

--query storageProfile.osDisk.managedDisk.id \

--output tsv)

export WINDOWSVM_PUBLIC_IP=$(az network public-ip list \

-g ${RESOURCE_GROUP_NAME} --query [0].id \

--output tsv)

echo "deleting myWindowsVM"

az vm delete --resource-group ${RESOURCE_GROUP_NAME} --name myWindowsVM --yes

echo "deleting nic ${WINDOWSVM_NIC_ID}"

az network nic delete --ids ${WINDOWSVM_NIC_ID}

echo "deleting public-ip ${WINDOWSVM_PUBLIC_IP}"

az network public-ip delete --ids ${WINDOWSVM_PUBLIC_IP}

echo "deleting disk ${WINDOWSVM_DISK_ID}"

az disk delete --yes --ids ${WINDOWSVM_DISK_ID}

echo "deleting nsg ${WINDOWSVM_NSG_ID}"

az network nsg delete --ids ${WINDOWSVM_NSG_ID}

Alle resources opschonen

Verwijder abc1110rg met behulp van de volgende opdracht:

az group delete --name $RESOURCE_GROUP_NAME --yes --no-wait

Volgende stappen

Als u opties wilt verkennen om WebSphere-producten uit te voeren in Azure, raadpleegt u Wat zijn oplossingen voor het uitvoeren van de WebSphere-producten in Azure?