Toegangs- en machtigingsproblemen oplossen

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Vanwege de uitgebreide beveiligings- en machtigingsstructuur van Azure DevOps moet u mogelijk onderzoeken waarom een gebruiker geen toegang heeft tot een project, service of functie die ze verwachten. Zoek stapsgewijze richtlijnen voor het begrijpen en oplossen van problemen die een gebruiker kan tegenkomen bij het maken van verbinding met een project of bij het openen van een Azure DevOps-service of -functie.

Voordat u deze handleiding gebruikt, raden we u aan vertrouwd te raken met de volgende inhoud:

- Aan de slag met machtigingen, toegang en beveiligingsgroepen

- Standaardmachtigingen en snelzoekgids voor toegang.

Tip

Wanneer u een Azure DevOps-beveiligingsgroep maakt, moet u deze duidelijk labelen om aan te geven of deze bedoeld is om de toegang te beperken.

U kunt machtigingen instellen op de volgende niveaus:

- Objectniveau

- Projectniveau

- Niveau van organisatie- of projectverzameling

- Beveiligingsrol

- Rol van teambeheerder

Veelvoorkomende problemen met toegang en machtigingen

Bekijk de meest voorkomende redenen waarom een projectlid geen toegang heeft tot een project, service of functie:

| Probleem | Actie voor probleemoplossing |

|---|---|

| Hun toegangsniveau biedt geen ondersteuning voor toegang tot de service of functie. | Om te bepalen of dit de oorzaak is, bepaalt u het toegangsniveau en de abonnementsstatus van de gebruiker. |

| Hun lidmaatschap binnen een beveiligingsgroep biedt geen ondersteuning voor toegang tot een functie of ze hebben expliciet toestemming voor een functie geweigerd. | Als u wilt bepalen of dit de oorzaak is, moet u een machtiging traceren. |

| De gebruiker is onlangs gemachtigd, maar de client heeft een vernieuwing nodig om de wijzigingen te herkennen. | Laat de gebruiker de machtigingen vernieuwen of opnieuw controleren. |

| De gebruiker probeert een functie uit te oefenen die alleen is verleend aan een teambeheerder voor een specifiek team, maar deze rol wordt niet verleend. | Zie Teambeheerder toevoegen en verwijderen om ze aan de rol toe te voegen. |

| De gebruiker heeft geen preview-functie ingeschakeld. | Laat de gebruiker de preview-functies openen en de aan/uit-status voor de specifieke functie bepalen. Zie Preview-functies beheren voor meer informatie. |

| Projectlid is toegevoegd aan een beveiligingsgroep met een beperkt bereik, zoals de groep Gebruikers met projectbereik. | Als u wilt bepalen of dit de oorzaak is, zoekt u de lidmaatschappen van de beveiligingsgroep van de gebruiker op. |

Minder veelvoorkomende problemen met toegang en machtigingen

Minder veelvoorkomende redenen voor beperkte toegang zijn wanneer een van de volgende gebeurtenissen heeft plaatsgevonden:

| Probleem | Actie voor probleemoplossing |

|---|---|

| Een projectbeheerder heeft een service uitgeschakeld. In dit geval heeft niemand toegang tot de uitgeschakelde service. | Zie Een Azure DevOps-service in- of uitschakelen om te bepalen of een service is uitgeschakeld. |

| Een beheerder van een projectverzameling heeft een preview-functie uitgeschakeld, waardoor deze functie voor alle projectleden in de organisatie wordt uitgeschakeld. | Zie Preview-functies beheren. |

| Groepsregels voor het toegangsniveau van de gebruiker of het projectlidmaatschap beperken de toegang. | Zie Bepalen van het toegangsniveau en de abonnementsstatus van een gebruiker. |

| Aangepaste regels zijn gedefinieerd voor de werkstroom van een werkitemtype. | zie Regels die zijn toegepast op een werkitemtype waarmee de selectiebewerking wordt beperkt. |

Het toegangsniveau en de abonnementsstatus van een gebruiker bepalen

U kunt gebruikers of groepen gebruikers toewijzen aan een van de volgende toegangsniveaus:

- Belanghebbende

- Basis

- Basic + Test-abonnementen

- Visual Studio-abonnement

Zie Ondersteunde toegangsniveaus voor meer informatie over het beperken van toegangsniveaus in Azure DevOps.

Als u Azure DevOps-functies wilt gebruiken, moeten gebruikers worden toegevoegd aan een beveiligingsgroep met de juiste machtigingen en toegang hebben tot de webportal. Functiebeperkingen zijn gebaseerd op het toegangsniveau en de beveiligingsgroep van de gebruiker.

Gebruikers kunnen om de volgende redenen geen toegang meer krijgen:

| Reden voor verlies van toegang | Actie voor probleemoplossing |

|---|---|

| Het Visual Studio-abonnement van de gebruiker is verlopen. | Deze gebruiker kan ondertussen als belanghebbende werken of u kunt de gebruiker Basic-toegang geven totdat de gebruiker zijn abonnement verlengt. Zodra de gebruiker zich heeft aangemeld, herstelt Azure DevOps de toegang automatisch. |

| Het Azure-abonnement dat voor facturering wordt gebruikt, is niet meer actief. | Alle aankopen die met dit abonnement zijn gedaan, worden beïnvloed, inclusief Visual Studio-abonnementen. Ga naar de Azure-accountportal om dit probleem op te lossen. |

| Het Azure-abonnement dat voor facturering is gebruikt, is verwijderd uit uw organisatie. | Meer informatie over het koppelen van uw organisatie |

Anders verliezen gebruikers die zich op de eerste dag van de kalendermaand niet hebben aangemeld bij uw organisatie eerst toegang. Als uw organisatie gebruikers heeft die geen toegang meer nodig hebben, verwijdert u deze uit uw organisatie.

Zie machtigingen en groepen en de handleiding machtigingen opzoeken voor meer informatie over machtigingen.

Een machtiging traceren

Gebruik machtigingstracering om te bepalen waarom de machtigingen van een gebruiker geen toegang verlenen tot een specifieke functie of functie. Meer informatie over hoe een gebruiker of beheerder de overname van machtigingen kan onderzoeken. Als u een machtiging wilt traceren vanuit de webportal, opent u de machtigings- of beveiligingspagina voor het bijbehorende niveau. Zie Een toename van machtigingsniveaus aanvragen voor meer informatie.

Als een gebruiker machtigingenproblemen ondervindt en u standaardbeveiligingsgroepen of aangepaste groepen voor machtigingen gebruikt, gebruikt u tracering om te onderzoeken waar deze machtigingen vandaan komen. Problemen met machtigingen kunnen worden veroorzaakt door vertraagde wijzigingen. Het kan maximaal 1 uur duren voordat microsoft Entra-groepslidmaatschappen of machtigingenwijzigingen zijn doorgevoerd in Azure DevOps. Als een gebruiker problemen ondervindt die niet onmiddellijk worden opgelost, wacht u een dag om te zien of deze problemen oplossen. Zie Gebruikers en toegang beheren in Azure DevOps voor meer informatie over gebruikers- en toegangsbeheer.

Als een gebruiker machtigingenproblemen ondervindt en u standaardbeveiligingsgroepen of aangepaste groepen gebruikt voor machtigingen, kunt u onderzoeken waar deze machtigingen vandaan komen met behulp van onze machtigingentracering. Problemen met machtigingen kunnen zijn omdat de gebruiker niet over het benodigde toegangsniveau beschikt.

Gebruikers kunnen hun effectieve machtigingen rechtstreeks of via groepen ontvangen.

Voer de volgende stappen uit, zodat beheerders kunnen begrijpen waar precies die machtigingen vandaan komen en waar nodig aanpassen.

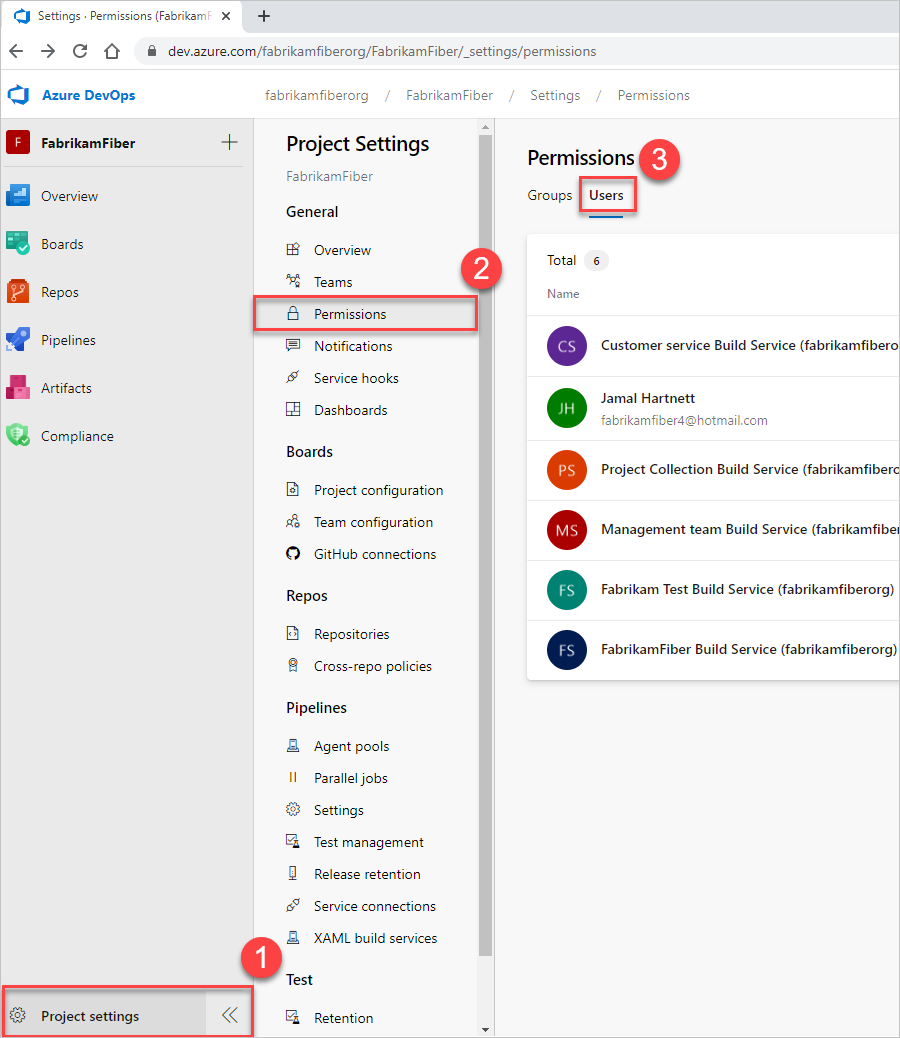

Selecteer Projectinstellingen>Gebruikers machtigingen>en selecteer vervolgens de gebruiker.

U moet nu een gebruikersspecifieke weergave hebben die laat zien welke machtigingen ze hebben.

Als u wilt traceren waarom een gebruiker wel of geen van de vermelde machtigingen heeft, selecteert u het informatiepictogram naast de betreffende machtiging.

![]()

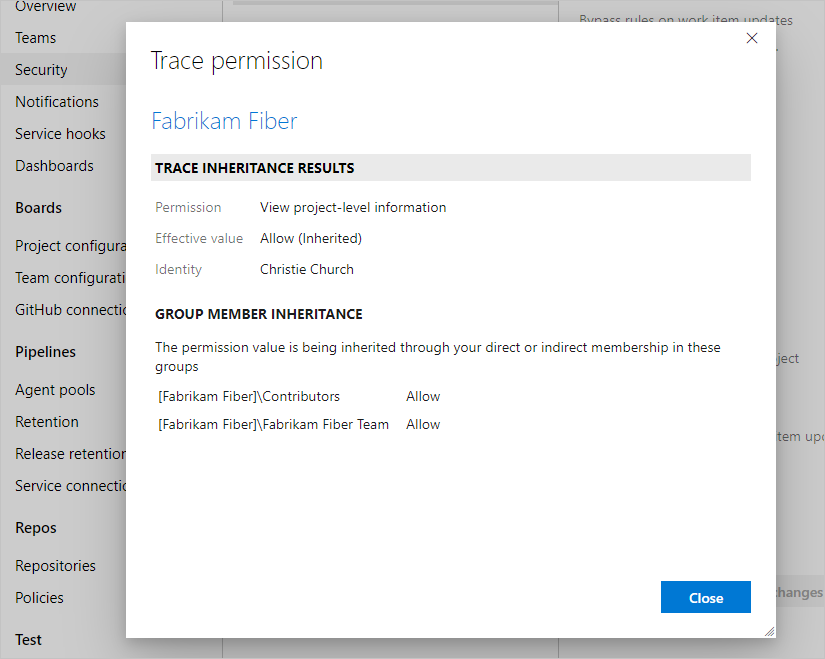

De resulterende tracering laat u weten hoe ze de vermelde machtiging overnemen. Vervolgens kunt u de machtigingen van de gebruiker aanpassen door de machtigingen aan te passen die worden verstrekt aan de groepen waarin ze zich bevinden.

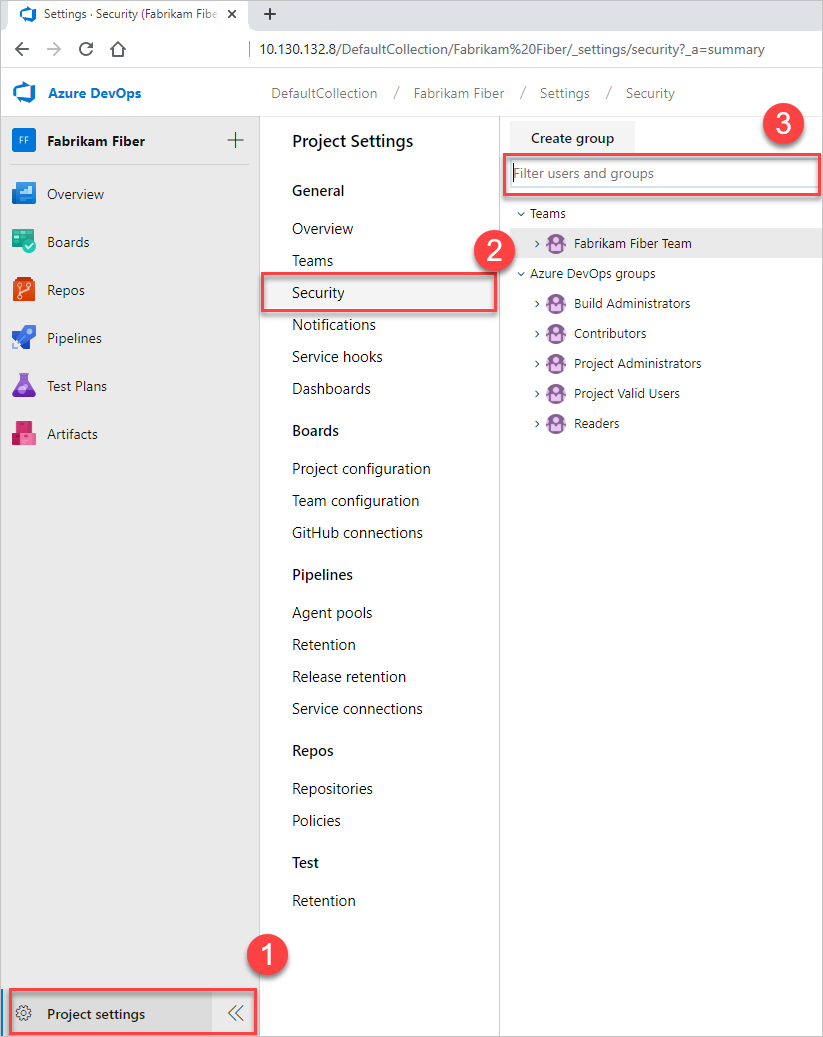

Selecteer Projectinstellingen>Security en voer vervolgens de gebruikersnaam in het filtervak in.

U moet nu een gebruikersspecifieke weergave hebben die laat zien welke machtigingen ze hebben.

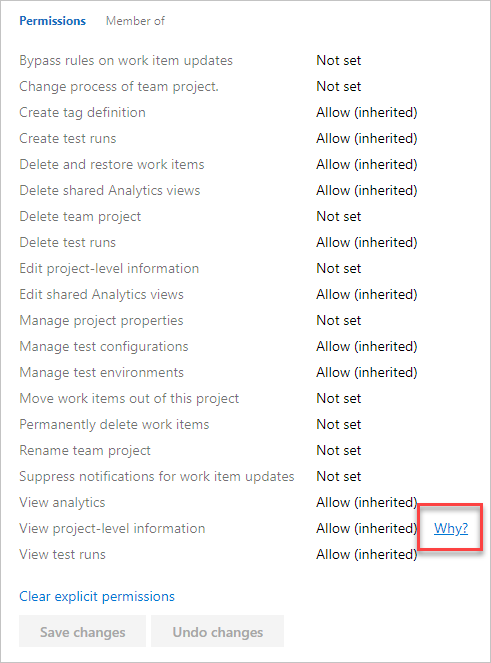

Traceer waarom een gebruiker wel of geen van de vermelde machtigingen heeft. Beweeg de muisaanwijzer over de machtiging en kies Waarom.

De resulterende tracering laat u weten hoe ze de vermelde machtiging overnemen. Vervolgens kunt u de machtigingen van de gebruiker aanpassen door de machtigingen aan te passen die worden verstrekt aan de groepen waarin ze zich bevinden.

Zie Toegang tot specifieke functies en functies beheren of Een verhoging van machtigingsniveaus aanvragen voor meer informatie.

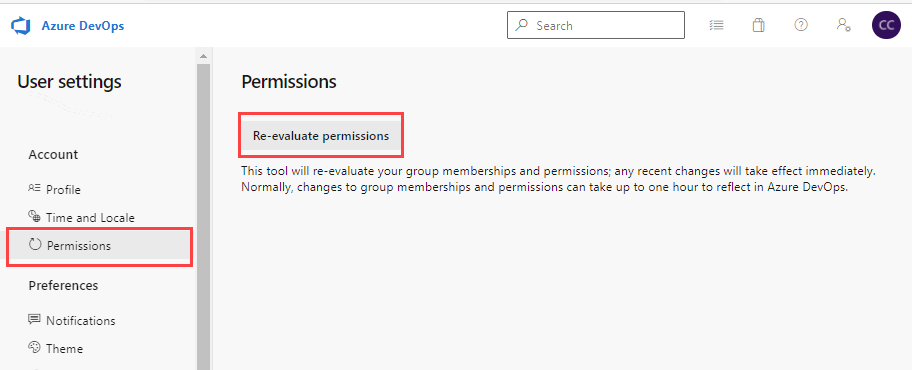

Machtigingen vernieuwen of opnieuw controleren

Zie het volgende scenario waarin het vernieuwen of opnieuw uitvoeren van machtigingen mogelijk nodig is.

Probleem

Gebruikers worden toegevoegd aan een Azure DevOps- of Microsoft Entra-groep. Met deze actie verleent u overgenomen toegang tot een organisatie of project. Maar ze krijgen geen toegang onmiddellijk. Gebruikers moeten wachten of afmelden, hun browser sluiten en zich vervolgens weer aanmelden om hun machtigingen te vernieuwen.

Gebruikers worden toegevoegd aan een Azure DevOps-groep. Met deze actie verleent u overgenomen toegang tot een organisatie of project. Maar ze krijgen geen toegang onmiddellijk. Gebruikers moeten wachten of afmelden, hun browser sluiten en zich vervolgens weer aanmelden om hun machtigingen te vernieuwen.

Oplossing

Ga naar ![]() Machtigingen voor gebruikersinstellingen>>om machtigingen opnieuw te evalueren. Met deze functie worden uw groepslidmaatschappen en -machtigingen opnieuw geëvalueerd, waarna recente wijzigingen onmiddellijk van kracht worden.

Machtigingen voor gebruikersinstellingen>>om machtigingen opnieuw te evalueren. Met deze functie worden uw groepslidmaatschappen en -machtigingen opnieuw geëvalueerd, waarna recente wijzigingen onmiddellijk van kracht worden.

Regels die worden toegepast op een werkitemtype waarmee selectiebewerkingen worden beperkt

Voordat u een proces aanpast, raden we u aan Azure Boards configureren en aanpassen te bekijken. Dit biedt richtlijnen voor het aanpassen van Azure Boards aan uw bedrijfsbehoeften.

Zie voor meer informatie over werkitemtyperegels die van toepassing zijn op het beperken van bewerkingen:

- Regels toepassen op werkstroomstatussen (overnameproces)

- Voorbeeldregelscenario's

- Gebiedspaden definiëren en toewijzen aan een team

Organisatie-instellingen verbergen voor gebruikers

Als een gebruiker beperkt is tot het zien van alleen hun projecten of geen toegang heeft tot organisatie-instellingen, kan de volgende informatie uitleggen waarom. Als u wilt beperken dat gebruikers toegang hebben tot organisatie-instellingen, schakelt u de functie Zichtbaarheid en samenwerking van gebruikers beperken tot specifieke preview-functies voor projecten in. Zie Uw organisatie beheren, Zichtbaarheid van gebruikers voor projecten beperken en meer voor meer informatie, waaronder belangrijke beveiligingsgerelateerde bijschriften.

Voorbeelden van beperkte gebruikers zijn Belanghebbenden, Gastgebruikers van Microsoft Entra of leden van een beveiligingsgroep. Zodra deze optie is ingeschakeld, heeft elke gebruiker of groep die is toegevoegd aan de groep Gebruikers met projectbereik, geen toegang meer tot de pagina's met organisatie-instellingen , met uitzondering van Overzicht en Projecten. Ze hebben alleen toegang tot de projecten waaraan ze worden toegevoegd.

Voorbeelden van beperkte gebruikers zijn Belanghebbenden of leden van een beveiligingsgroep. Zodra deze optie is ingeschakeld, krijgt elke gebruiker of groep die is toegevoegd aan de groep Gebruikers met projectbereik, toegang tot de pagina's Organisatie-instellingen, met uitzondering van Overzicht en Projecten. Ze hebben alleen toegang tot de projecten waaraan ze worden toegevoegd.

Zie Beheer uw organisatie, beperk de zichtbaarheid van gebruikers voor projecten en meer voor meer informatie.

Machtigingen weergeven, toevoegen en beheren met CLI

U kunt machtigingen op gedetailleerd niveau weergeven, toevoegen en beheren met de az devops security permission opdrachten. Zie Machtigingen beheren met opdrachtregelprogramma voor meer informatie.

Groepsregels met minder machtigingen

Groepsregeltypen worden gerangschikt in de volgende volgorde: Subscriber > Basic + Test Plans > Basic > Stakeholder. Gebruikers ontvangen altijd het hoogste toegangsniveau dat voor hen beschikbaar is in alle groepsregels, inclusief visual studio-abonnementen (VS).

Notitie

- Wijzigingen die zijn aangebracht aan projectlezers via groepsregels, blijven niet behouden. Als u projectlezers wilt aanpassen, kunt u alternatieve methoden overwegen, zoals directe toewijzing of aangepaste beveiligingsgroepen.

- Controleer regelmatig de regels die worden vermeld op het tabblad 'Groepsregels' van de pagina 'Gebruikers'. Wijzigingen in het groepslidmaatschap van Microsoft Entra ID worden weergegeven in de volgende evaluatie van de groepsregels, die op aanvraag kunnen worden uitgevoerd, wanneer een groepsregel wordt gewijzigd of automatisch om de 24 uur. Azure DevOps werkt elk uur microsoft Entra-groepslidmaatschap bij, maar het kan tot 24 uur duren voordat Microsoft Entra ID dynamisch groepslidmaatschap bijwerkt.

Zie de volgende voorbeelden, waarin wordt getoond hoe abonneedetectiefactoren in groepsregels worden weergegeven.

Voorbeeld 1: Groepsregel geeft mij meer toegang

Als ik een VS Pro-abonnement heb en ik een groepsregel heb die mij Basic + Test Plans geeft, wat gebeurt er?

Verwacht: Ik krijg Basis- en testplannen omdat wat de groepsregel mij geeft groter is dan mijn abonnement. Groepsregeltoewijzing biedt altijd de grotere toegang in plaats van de toegang te beperken.

Voorbeeld 2: Groepsregel geeft mij dezelfde toegang

Ik heb een Visual Studio Test Pro-abonnement en ik heb een groepsregel die mij Basic + Test Plans geeft. Wat gebeurt er?

Verwacht: ik krijg een Visual Studio Test Pro-abonnee, omdat de toegang hetzelfde is als de groepsregel. Ik betaal al voor de Visual Studio Test Pro, dus ik wil niet opnieuw betalen.

Werken met GitHub

Zie de volgende informatie over probleemoplossing voor het implementeren van code in Azure DevOps met GitHub.

Probleem

U kunt de rest van uw team niet binnenbrengen in de organisatie en het project, ondanks dat u ze toevoegt als leden. Ze ontvangen e-mailberichten, maar wanneer ze zich aanmelden, krijgen ze een 401-fout.

Oplossing

Mogelijk bent u met een onjuiste identiteit aangemeld bij Azure DevOps. Voer de volgende stappen uit:

Sluit alle browsers, inclusief browsers waarop Azure DevOps niet wordt uitgevoerd.

Open een privé- of incognito-browsersessie.

Ga naar de volgende URL: https://aka.ms/vssignout.

Er wordt een bericht weergegeven: 'Afmelden wordt uitgevoerd'. Nadat u zich hebt afgemeld, wordt u omgeleid naar

dev.azure.microsoft.com.Meld u opnieuw aan bij Azure DevOps en kies een andere identiteit.

Andere gebieden waar machtigingen kunnen worden toegepast

- Gebiedspadmachtigingen

- Tags voor werkitems

- Verplaatste werkitems uit een project

- Verwijderde werkitems

- Korte handleiding voor de standaardmachtigingen en toegang voor Azure Boards

- Aangepaste regels

- Voorbeeldscenario's voor aangepaste regels

- Aangepaste achterstanden en borden

- Aangepaste besturingselementen