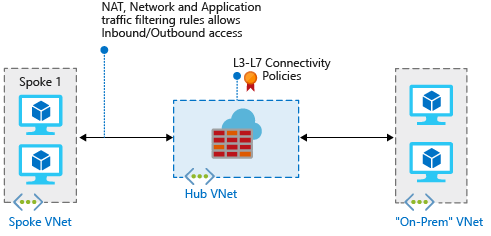

Azure Firewall implementeren en configureren in een hybride netwerk met behulp van de Azure-portal

Als u het on-premises netwerk verbindt met een virtueel Azure-netwerk om een hybride netwerk te maken, is de mogelijkheid om de toegang tot uw Azure-netwerkresources te beheren een belangrijk onderdeel van een algemeen beveiligingsplan.

U kunt Azure Firewall gebruiken om netwerktoegang in een hybride netwerk te beheren met behulp van regels die toegestaan en geweigerd netwerkverkeer definiëren.

Voor dit artikel maakt u drie virtuele netwerken:

- VNet-Hub: De firewall bevindt zich in dit virtuele netwerk.

- VNet-Spoke: Het virtuele spoke-netwerk vertegenwoordigt de workload die zich in Azure bevindt.

- VNet-Onprem: Het on-premises virtuele netwerk vertegenwoordigt een on-premises netwerk. In een werkelijke implementatie kunt u er verbinding mee maken met behulp van een VPN-verbinding (virtueel particulier netwerk) of een Azure ExpressRoute-verbinding. Ter vereenvoudiging gebruikt dit artikel een VPN-gatewayverbinding en een virtueel Azure-netwerk vertegenwoordigt een on-premises netwerk.

Als u in plaats daarvan Azure PowerShell wilt gebruiken om de procedures in dit artikel te voltooien, raadpleegt u Azure Firewall implementeren en configureren in een hybride netwerk met behulp van Azure PowerShell.

Notitie

In dit artikel worden klassieke Azure Firewall-regels gebruikt om de firewall te beheren. De voorkeursmethode is het gebruik van een Azure Firewall Manager-beleid. Zie Zelfstudie: Azure Firewall en beleid implementeren en configureren in een hybride netwerk met behulp van Azure Portal om deze procedure te voltooien met behulp van een Azure Firewall Manager-beleid.

Vereisten

Een hybride netwerk maakt gebruik van het hub-and-spoke-architectuurmodel om verkeer tussen virtuele Azure-netwerken en on-premises netwerken te routeren. De hub-en-spoke-architectuur heeft de volgende vereisten:

Stel Gebruik de gateway of routeserver van dit virtuele netwerk in wanneer u VNet-Hub koppelt aan VNet-Spoke. In een hub en spoke-netwerkarchitectuur zorgt een gatewayovergang dat virtuele spoke-netwerken de VPN-gateway in de hub kunnen delen, in plaats van in elk virtueel spoke-netwerk VPN-gateways te implementeren.

Daarnaast worden routes naar de virtuele netwerken die zijn verbonden met de gateway of on-premises netwerken automatisch doorgegeven aan de routeringstabellen voor de gekoppelde virtuele netwerken via de gatewayoverdracht. Zie VPN-gatewayoverdracht kunt configureren voor peering voor virtuele netwerken voor meer informatie.

Stel De gateways of routeserver van het externe virtuele netwerk gebruiken in wanneer u VNet-Spoke koppelt aan VNet-Hub. Als de gateways of routeserver van het externe virtuele netwerk zijn ingesteld en de gateway of routeserver van dit virtuele netwerk op externe peering ook is ingesteld, gebruikt het virtuele spoke-netwerk gateways van het externe virtuele netwerk voor overdracht.

Als u het spoke-subnetverkeer via de hubfirewall wilt routeren, kunt u een door de gebruiker gedefinieerde route (UDR) gebruiken die verwijst naar de firewall met de optie doorgifte van gatewayroute van het virtuele netwerk uitgeschakeld. Als u deze optie uitschakelt, voorkomt u routedistributie naar de spoke-subnetten, zodat geleerde routes niet kunnen conflicteren met uw UDR. Als u de doorgifte van gatewayroute van het virtuele netwerk wilt behouden, moet u specifieke routes naar de firewall definiëren om routes te overschrijven die zijn gepubliceerd vanaf on-premises via Border Gateway Protocol (BGP).

Configureer een UDR in het subnet van de hubgateway die verwijst naar het IP-adres van de firewall als de volgende hop naar de spoke-netwerken. Er is geen UDR vereist voor het Azure Firewall-subnet, omdat er routes van BGP worden geleerd.

In de sectie Routes maken verderop in dit artikel ziet u hoe u deze routes maakt.

Azure Firewall moeten directe verbinding met internet hebben. Als uw AzureFirewallSubnet-subnet een standaardroute naar uw on-premises netwerk via BGP leert, moet u dit overschrijven met behulp van een UDR van 0.0.0.0/0 met de NextHopType waarde die is ingesteld om Internet directe internetverbinding te behouden.

Notitie

U kunt Azure Firewall configureren ter ondersteuning van geforceerde tunneling. Zie Geforceerde tunneling van Azure Firewall voor meer informatie.

Verkeer tussen rechtstreeks gekoppelde virtuele netwerken wordt rechtstreeks gerouteerd, zelfs als een UDR verwijst naar Azure Firewall als de standaardgateway. Als u in dit scenario subnet-naar-subnetverkeer naar de firewall wilt verzenden, moet een UDR het subnetnetwerkvoorvoegsel van het doelsubnet expliciet op beide subnetten bevatten.

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Het virtuele hub-netwerk voor de firewall maken

Maak eerst de resourcegroep die de resources bevat:

- Meld u aan bij het Azure-portaal.

- Selecteer Op de startpagina van Azure Portal de optie Resourcegroepen>maken.

- Selecteer uw abonnement bij Abonnement.

- Voer voor resourcegroep RG-fw-hybrid-test in.

- Selecteer een regio voor Regio. Alle resources die u later maakt, moeten zich in dezelfde regio bevinden.

- Selecteer Controleren + maken.

- Selecteer Maken.

Maak nu het virtuele netwerk.

Notitie

De grootte van het subnet AzureFirewallSubnet is /26. Zie Veelgestelde vragen over Azure Firewall voor meer informatie over de grootte van het subnet.

- Selecteer Een resource maken op de startpagina van Azure Portal.

- Voer in het zoekvak het virtuele netwerk in.

- Selecteer Virtueel netwerk en selecteer vervolgens Maken.

- Selecteer voor resourcegroep de optie RG-fw-hybrid-test.

- Voer voor de naam van het virtuele netwerk VNet-Hub in.

- Selecteer voor Regio de regio die u eerder hebt gebruikt.

- Selecteer Volgende.

- Selecteer Volgende op het tabblad Beveiliging.

- Verwijder voor IPv4-adresruimte het standaardadres en voer 10.5.0.0/16 in.

- Verwijder onder Subnetten het standaardsubnet.

- Selecteer Een subnet toevoegen.

- Selecteer Azure Firewall op de pagina Een subnet toevoegen voor een subnetsjabloon.

- Selecteer Toevoegen.

Maak een tweede subnet voor de gateway:

- Selecteer Een subnet toevoegen.

- Voor subnetsjabloon selecteert u Virtuele netwerkgateway.

- Accepteer voor het beginadres de standaardwaarde 10.5.1.0.

- Accepteer voor subnetgrootte de standaardwaarde / 27.

- Selecteer Toevoegen.

- Selecteer Controleren + maken.

- Selecteer Maken.

Het virtuele spoke-netwerk maken

- Selecteer Een resource maken op de startpagina van Azure Portal.

- Voer in het zoekvak het virtuele netwerk in.

- Selecteer Virtueel netwerk en selecteer vervolgens Maken.

- Selecteer voor resourcegroep de optie RG-fw-hybrid-test.

- Voer bij Naam VNet-Spoke in.

- Selecteer voor Regio de regio die u eerder hebt gebruikt.

- Selecteer Volgende.

- Selecteer Volgende op het tabblad Beveiliging.

- Verwijder voor IPv4-adresruimte het standaardadres en voer 10.6.0.0/16 in.

- Verwijder onder Subnetten het standaardsubnet.

- Selecteer Een subnet toevoegen.

- Voer bij Naam SN-Workload in.

- Accepteer voor het beginadres de standaardwaarde 10.6.0.0.

- Accepteer voor subnetgrootte de standaardwaarde / 24.

- Selecteer Toevoegen.

- Selecteer Controleren + maken.

- Selecteer Maken.

Het on-premises virtuele netwerk maken

- Selecteer Een resource maken op de startpagina van Azure Portal.

- Voer in het zoekvak het virtuele netwerk in.

- Selecteer Virtueel netwerk en selecteer vervolgens Maken.

- Selecteer voor resourcegroep de optie RG-fw-hybrid-test.

- Voer bij Naam VNet-Onprem in.

- Selecteer voor Regio de regio die u eerder hebt gebruikt.

- Selecteer Volgende.

- Selecteer Volgende op het tabblad Beveiliging.

- Verwijder voor IPv4-adresruimte het standaardadres en voer 192.168.0.0/16 in.

- Verwijder onder Subnetten het standaardsubnet.

- Selecteer Een subnet toevoegen.

- Voer bij Naam SN-Corp in.

- Accepteer voor het beginadres de standaardwaarde 192.168.0.0.

- Accepteer voor subnetgrootte de standaardwaarde / 24.

- Selecteer Toevoegen.

Maak nu een tweede subnet voor de gateway:

- Selecteer Een subnet toevoegen.

- Voor subnetsjabloon selecteert u Virtuele netwerkgateway.

- Accepteer voor het beginadres de standaardwaarde 192.168.1.0.

- Accepteer voor subnetgrootte de standaardwaarde / 27.

- Selecteer Toevoegen.

- Selecteer Controleren + maken.

- Selecteer Maken.

De firewall configureren en implementeren

Implementeer de firewall in het virtuele netwerk van de firewallhub:

Selecteer Een resource maken op de startpagina van Azure Portal.

Voer in het zoekvak de firewall in.

Selecteer Firewall en vervolgens Maken.

Gebruik op de pagina Firewall maken de volgende tabel om de firewall te configureren:

Instelling Weergegeven als Abonnement Selecteer uw abonnement. Resourcegroep Voer RG-fw-hybrid-test in. Naam Voer AzFW01 in. Regio Selecteer de regio die u eerder hebt gebruikt. Firewall-SKU Selecteer Standaard. Firewallbeheer Selecteer Firewallregels (klassiek) gebruiken om deze firewall te beheren. Een virtueel netwerk kiezen Selecteer Bestaande>VNet-Hub gebruiken. Openbaar IP-adres Selecteer Nieuwe>fw-pip toevoegen. Selecteer Controleren + maken.

Controleer de samenvatting en selecteer vervolgens Maken om de firewall te maken.

Het duurt enkele minuten voordat de firewall is geïmplementeerd.

Nadat de implementatie is voltooid, gaat u naar de resourcegroep RG-fw-hybrid-test en selecteert u de AzFW01-firewall .

Noteer het privé-IP-adres. U gebruikt deze later wanneer u de standaardroute maakt.

Netwerkregels configureren

Voeg eerst een netwerkregel toe om webverkeer toe te staan:

- Selecteer Regels (klassiek) op de pagina AzFW01.

- Selecteer het tabblad Verzameling met netwerkregels.

- Selecteer Verzameling met netwerkregels toevoegen.

- Voer bij Naam RCNet01 in.

- Voer voor Prioriteit 100 in.

- Selecteer Toestaan voor de actie Regelverzameling.

- Voer AllowWeb in onder Regels IP-adressen voor naam in.

- Bij Protocol selecteert u TCP.

- Selecteer IP-adres bij Brontype.

- Voer voor Bron 192.168.0.0/24 in.

- Bij Doeltype selecteert u IP-adres.

- Voer voor doeladres 10.6.0.0/16 in.

- Voer 80 in voor doelpoorten.

Voeg nu een regel toe om RDP-verkeer toe te staan. Voer in de tweede regelrij de volgende gegevens in:

- Voer voor Naam AllowRDP in.

- Bij Protocol selecteert u TCP.

- Selecteer IP-adres bij Brontype.

- Voer voor Bron 192.168.0.0/24 in.

- Bij Doeltype selecteert u IP-adres.

- Voer voor doeladres 10.6.0.0/16 in.

- Voer voor doelpoorten 3389 in.

- Selecteer Toevoegen.

De VPN-gateways maken en verbinden

Het virtuele hub-netwerk en het on-premises virtuele netwerk zijn verbonden via VPN-gateways.

Een VPN-gateway maken voor het virtuele hub-netwerk

Maak de VPN-gateway voor het virtuele hubnetwerk. Voor netwerk-naar-netwerkconfiguraties is een op route gebaseerd VPN-type vereist. Het maken van een VPN-gateway kan vaak 45 minuten of langer duren, afhankelijk van de SKU die u selecteert.

- Selecteer Een resource maken op de startpagina van Azure Portal.

- Voer in het zoekvak de gateway van het virtuele netwerk in.

- Selecteer De gateway van het virtuele netwerk en selecteer vervolgens Maken.

- Voer bij Naam GW-hub in.

- Bij Regio selecteert u dezelfde regio die u eerder hebt gebruikt.

- Bij Gatewaytype selecteert u VPN.

- Bij VPN-type selecteert u Op route gebaseerd.

- Bij SKU selecteert u Basis.

- Voor virtueel netwerk selecteert u VNet-Hub.

- Voor openbaar IP-adres selecteert u Nieuw maken en voert u VNet-Hub-GW-pip in als naam.

- Selecteer Uitgeschakeld voor de modus Actief-actief inschakelen.

- Accepteer de overige standaardwaarden en selecteer Vervolgens Beoordelen en maken.

- Controleer de configuratie en selecteer vervolgens Maken.

Een VPN-gateway maken voor het on-premises virtuele netwerk

Maak de VPN-gateway voor het on-premises virtuele netwerk. Voor netwerk-naar-netwerkconfiguraties is een op route gebaseerd VPN-type vereist. Het maken van een VPN-gateway kan vaak 45 minuten of langer duren, afhankelijk van de SKU die u selecteert.

- Selecteer Een resource maken op de startpagina van Azure Portal.

- Voer in het zoekvak de gateway van het virtuele netwerk in.

- Selecteer De gateway van het virtuele netwerk en selecteer vervolgens Maken.

- Voer voor Naam GW-Onprem in.

- Bij Regio selecteert u dezelfde regio die u eerder hebt gebruikt.

- Bij Gatewaytype selecteert u VPN.

- Bij VPN-type selecteert u Op route gebaseerd.

- Bij SKU selecteert u Basis.

- Bij Virtueel netwerk selecteert u VNet-Onprem.

- Voor openbaar IP-adres selecteert u Nieuw maken en voert u VNet-Onprem-GW-pip in als naam.

- Selecteer Uitgeschakeld voor de modus Actief-actief inschakelen.

- Accepteer de overige standaardwaarden en selecteer Vervolgens Beoordelen en maken.

- Controleer de configuratie en selecteer vervolgens Maken.

De VPN-verbindingen maken

U kunt nu de VPN-verbindingen maken tussen de hub-gateway en de on-premises gateway.

In de volgende stappen maakt u de verbinding van het virtuele hubnetwerk met het on-premises virtuele netwerk. In de voorbeelden wordt een gedeelde sleutel weergegeven, maar u kunt uw eigen waarde voor de gedeelde sleutel gebruiken. Het belangrijkste is dat de gedeelde sleutel voor beide verbindingen moet overeenkomen. Het kan even duren voordat de verbinding is gemaakt.

- Open de resourcegroep RG-fw-hybrid-test en selecteer de GW-hub-gateway .

- Selecteer Verbindingen in de linkerkolom.

- Selecteer Toevoegen.

- Voer hub-naar-on-premises in voor de naam van de verbinding.

- Voor verbindingstype selecteert u VNet-naar-VNet.

- Selecteer Volgende.

- Selecteer GW-hub voor de eerste virtuele netwerkgateway.

- Selecteer GW-Onprem voor de tweede virtuele netwerkgateway.

- Voer Voor gedeelde sleutel (PSK) AzureA1b2C3 in.

- Selecteer Controleren + maken.

- Selecteer Maken.

Maak de virtuele netwerkverbinding tussen on-premises en de hub. De volgende stappen zijn vergelijkbaar met de vorige stappen, behalve dat u de verbinding maakt van VNet-Onprem naar VNet-Hub. Zorg ervoor dat de gedeelde sleutels overeenkomen. De verbinding wordt na een paar minuten tot stand gebracht.

- Open de resourcegroep RG-fw-hybrid-test en selecteer de GW-Onprem-gateway .

- Selecteer Verbindingen in de linkerkolom.

- Selecteer Toevoegen.

- Voer Onprem-to-Hub in voor de naam van de verbinding.

- Voor verbindingstype selecteert u VNet-naar-VNet.

- Selecteer Volgende: Instellingen.

- Voor eerste virtuele netwerkgateway selecteert u GW-Onprem.

- Selecteer GW-hub voor de tweede virtuele netwerkgateway.

- Voer Voor gedeelde sleutel (PSK) AzureA1b2C3 in.

- Selecteer Controleren + maken.

- Selecteer Maken.

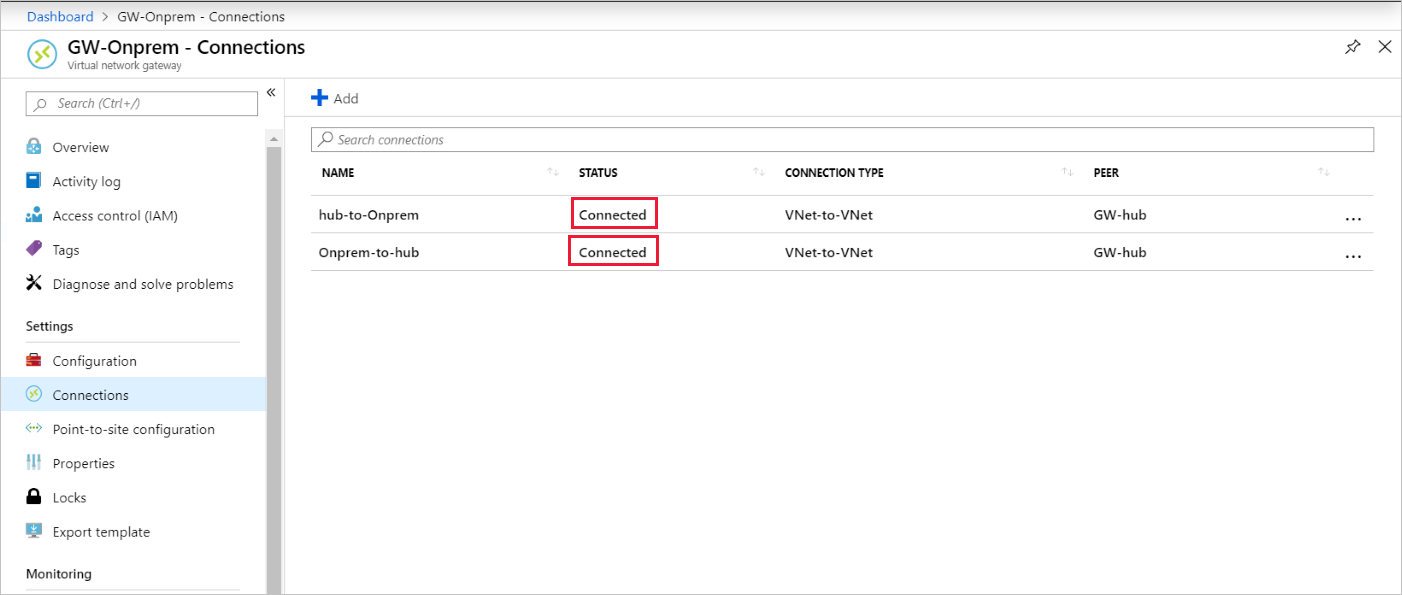

De verbindingen controleren

Na ongeveer vijf minuten moet de status van beide verbindingen verbonden zijn.

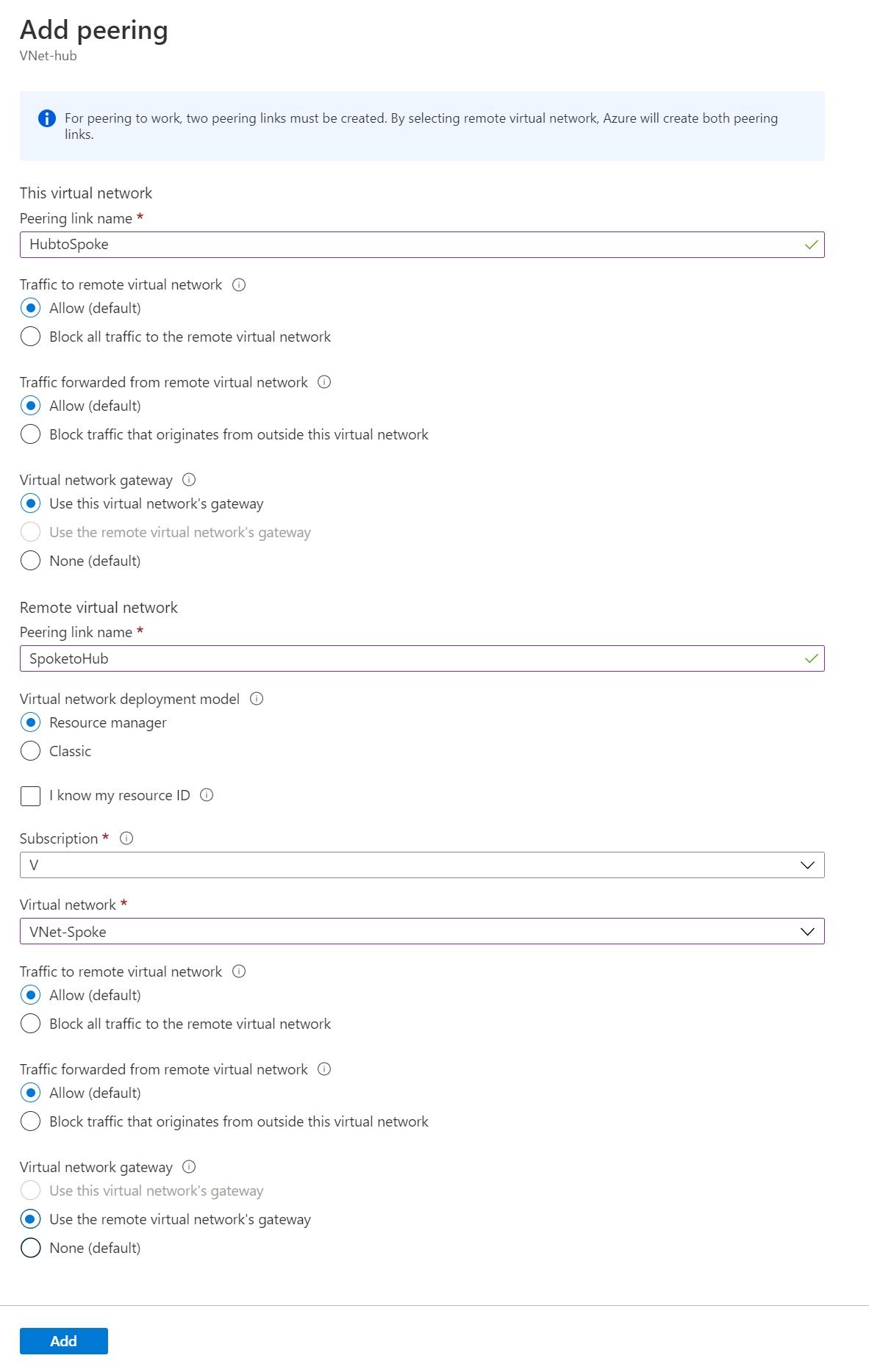

De hub- en virtuele spoke-netwerken koppelen

Peer nu de hub en spoke virtuele netwerken:

Open de resourcegroep RG-fw-hybrid-test en selecteer het virtuele VNet-Hub-netwerk .

Selecteer in de linkerkolom Peerings.

Selecteer Toevoegen.

Onder Dit virtueel netwerk:

Naam instelling Instelling Naam van peeringkoppeling Voer HubtoSpoke in. Verkeer naar extern virtueel netwerk Selecteer Toestaan. Verkeer dat is doorgestuurd vanuit een extern virtueel netwerk Selecteer Toestaan. Gateway voor een virtueel netwerk Selecteer De gateway van dit virtuele netwerk gebruiken. Onder Extern virtueel netwerk:

Naam instelling Weergegeven als Naam van peeringkoppeling Voer SpoketoHub in. Implementatiemodel voor virtueel netwerk Selecteer Resource Manager. Abonnement Selecteer uw abonnement. Virtueel netwerk Selecteer VNet-Spoke. Verkeer naar extern virtueel netwerk Selecteer Toestaan. Verkeer dat is doorgestuurd vanuit een extern virtueel netwerk Selecteer Toestaan. Gateway voor een virtueel netwerk Selecteer De gateway van het externe virtuele netwerk gebruiken. Selecteer Toevoegen.

In de volgende schermopname ziet u de instellingen die moeten worden gebruikt wanneer u virtuele netwerken peer-hub en spoke-netwerken gebruikt:

De routes maken

In de volgende stappen maakt u deze routes:

- Een route van het subnet van de hub-gateway naar het spoke-subnet via het IP-adres van de firewall

- Een standaardroute van het spoke-subnet via het IP-adres van de firewall

De routes maken:

- Selecteer Een resource maken op de startpagina van Azure Portal.

- Voer in het zoekvak routetabel in.

- Selecteer De routetabel en selecteer vervolgens Maken.

- Selecteer voor de resourcegroep RG-fw-hybrid-test.

- Bij Regio selecteert u dezelfde locatie die u eerder hebt gebruikt.

- Voer UDR-Hub-Spoke in als naam.

- Selecteer Controleren + maken.

- Selecteer Maken.

- Nadat de routeringstabel is gemaakt, selecteert u deze om de pagina Routeringstabel te openen.

- Selecteer Routes in de linkerkolom.

- Selecteer Toevoegen.

- Voer ToSpoke in voor de routenaam.

- Selecteer IP-adressen voor doeltype.

- Voer voor DOEL-IP-adressen/CIDR-bereiken 10.6.0.0/16 in.

- Voor het volgende hoptype selecteert u Virtueel apparaat.

- Voer voor het volgende hopadres het privé-IP-adres van de firewall in dat u eerder hebt genoteerd.

- Selecteer Toevoegen.

Koppel de route nu aan het subnet:

- Selecteer op de pagina UDR-Hub-Spoke - Routes Subnetten.

- Selecteer Koppelen.

- Selecteer VNet-Hub onder Virtueel netwerk.

- Onder Subnet selecteert u GatewaySubnet.

- Selecteer OK.

Maak de standaardroute van het spoke-subnet:

- Selecteer Een resource maken op de startpagina van Azure Portal.

- Voer in het zoekvak routetabel in.

- Selecteer De routetabel en selecteer vervolgens Maken.

- Selecteer voor de resourcegroep RG-fw-hybrid-test.

- Bij Regio selecteert u dezelfde locatie die u eerder hebt gebruikt.

- Voer UDR-DG in als naam.

- Selecteer Nee bij Gatewayroute doorgeven.

- Selecteer Controleren + maken.

- Selecteer Maken.

- Nadat de routeringstabel is gemaakt, selecteert u deze om de pagina Routeringstabel te openen.

- Selecteer Routes in de linkerkolom.

- Selecteer Toevoegen.

- Voer ToHub in als routenaam.

- Selecteer IP-adressen voor doeltype.

- Voer voor DOEL-IP-adressen/CIDR-bereiken 0.0.0.0/0 in.

- Voor het volgende hoptype selecteert u Virtueel apparaat.

- Voer voor het volgende hopadres het privé-IP-adres van de firewall in dat u eerder hebt genoteerd.

- Selecteer Toevoegen.

Koppel de route aan het subnet:

- Selecteer op de pagina UDR-DG - Routes Subnetten.

- Selecteer Koppelen.

- Selecteer VNet-Spoke onder Virtueel netwerk.

- Onder Subnet selecteert u SN-Workload.

- Selecteer OK.

Virtuele machines maken

Maak de spoke-workload en on-premises virtuele machines en plaats deze in de juiste subnetten.

De virtuele workloadmachine maken

Maak een virtuele machine in het virtuele spoke-netwerk met IIS (Internet Information Services) en heeft geen openbaar IP-adres:

- Selecteer Een resource maken op de startpagina van Azure Portal.

- Selecteer Onder Populaire Marketplace-producten Windows Server 2019 Datacenter.

- Voer deze waarden in voor de virtuele machine:

- Resourcegroep: Selecteer RG-fw-hybrid-test.

- Naam van virtuele machine: voer VM-Spoke-01 in.

- Regio: Selecteer dezelfde regio die u eerder hebt gebruikt.

- Gebruikersnaam: Voer een gebruikersnaam in.

- Wachtwoord: voer een wachtwoord in.

- Voor openbare binnenkomende poorten selecteert u Geselecteerde poorten toestaan en selecteert u vervolgens HTTP (80) en RDP (3389).

- Selecteer Volgende: Schijven.

- Accepteer de standaardwaarden en selecteer Volgende: Netwerken.

- Selecteer VNet-Spoke voor het virtuele netwerk. Het subnet is SN-Workload.

- Selecteer Geen voor Openbaar IP.

- Selecteer Volgende: Beheer.

- Selecteer Volgende: Bewaking.

- Selecteer Uitschakelen voor diagnostische gegevens over opstarten.

- Selecteer Beoordelen en maken, controleer de instellingen op de overzichtspagina en selecteer ten slotte Maken.

IIS installeren

Open Azure Cloud Shell in Azure Portal en zorg ervoor dat deze is ingesteld op PowerShell.

Voer de volgende opdracht uit om IIS op de virtuele machine te installeren en wijzig indien nodig de locatie:

Set-AzVMExtension ` -ResourceGroupName RG-fw-hybrid-test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

De on-premises virtuele machine maken

Maak een virtuele machine die u gebruikt om verbinding te maken via externe toegang tot het openbare IP-adres. Van daaruit kunt u verbinding maken met de spoke-server via de firewall.

- Selecteer Een resource maken op de startpagina van Azure Portal.

- Selecteer onder Populair Windows Server 2019 Datacenter.

- Voer deze waarden in voor de virtuele machine:

- Resourcegroep: Selecteer Bestaande en selecteer vervolgens RG-fw-hybrid-test.

- Naam van virtuele machine: voer VM-Onprem in.

- Regio: Selecteer dezelfde regio die u eerder hebt gebruikt.

- Gebruikersnaam: Voer een gebruikersnaam in.

- Wachtwoord: voer een gebruikerswachtwoord in.

- Voor openbare binnenkomende poorten selecteert u Geselecteerde poorten toestaan en selecteert u vervolgens RDP (3389).

- Selecteer Volgende: Schijven.

- Accepteer de standaardwaarden en selecteer Volgende: Netwerken.

- Selecteer VNet-Onprem voor het virtuele netwerk. Het subnet is SN-Corp.

- Selecteer Volgende: Beheer.

- Selecteer Volgende: Bewaking.

- Selecteer Uitschakelen voor diagnostische gegevens over opstarten.

- Selecteer Beoordelen en maken, controleer de instellingen op de overzichtspagina en selecteer ten slotte Maken.

Notitie

Azure biedt een standaard ip-adres voor uitgaande toegang voor VM's waaraan geen openbaar IP-adres is toegewezen of zich in de back-endpool van een interne Azure-load balancer bevinden. Het standaard ip-mechanisme voor uitgaande toegang biedt een uitgaand IP-adres dat niet kan worden geconfigureerd.

Het standaard IP-adres voor uitgaande toegang is uitgeschakeld wanneer een van de volgende gebeurtenissen plaatsvindt:

- Er wordt een openbaar IP-adres toegewezen aan de VIRTUELE machine.

- De VIRTUELE machine wordt in de back-endpool van een standaard load balancer geplaatst, met of zonder uitgaande regels.

- Er wordt een Azure NAT Gateway-resource toegewezen aan het subnet van de VIRTUELE machine.

Virtuele machines die u maakt met behulp van virtuele-machineschaalsets in de flexibele indelingsmodus, hebben geen standaardtoegang voor uitgaand verkeer.

Zie Voor meer informatie over uitgaande verbindingen in Azure standaard uitgaande toegang in Azure en SNAT (Source Network Address Translation) gebruiken voor uitgaande verbindingen.

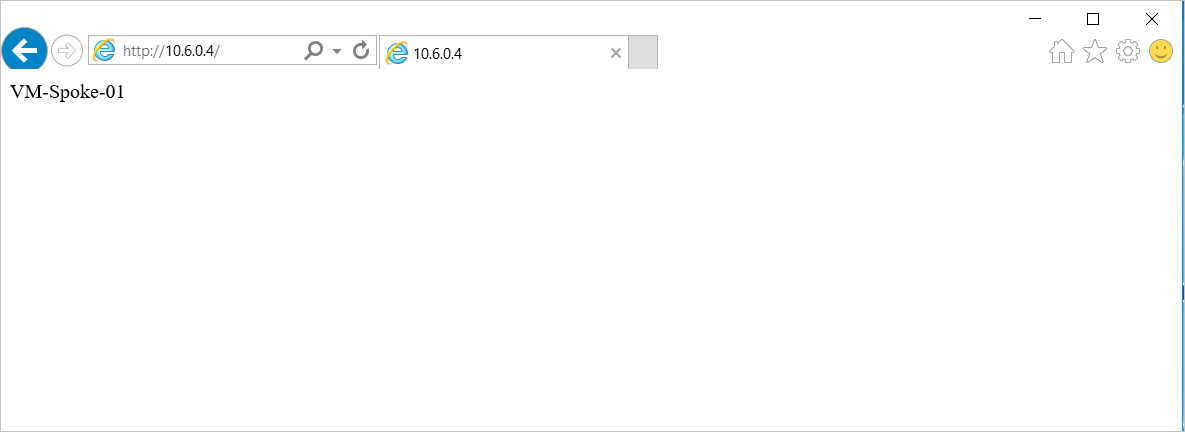

De firewall testen

Noteer het privé-IP-adres voor de virtuele machine VM-Spoke-01 .

Maak in Azure Portal verbinding met de virtuele machine VM-Onprem .

Open een webbrowser op VM-Onprem en blader naar

http://<VM-Spoke-01 private IP>.De webpagina VM-Spoke-01 moet worden geopend.

Open vanaf de virtuele machine VM-Onprem een externe toegangsverbinding met VM-Spoke-01 op het privé-IP-adres.

Deze verbinding moet worden gemaakt en u moet zich kunnen aanmelden.

Nu u hebt gecontroleerd of de firewallregels werken, kunt u het volgende doen:

- Blader naar de webserver in het virtuele spoke-netwerk.

- Maak verbinding met de server in het virtuele spoke-netwerk met behulp van RDP.

Wijzig vervolgens de actie voor de verzameling firewallnetwerkregels in Weigeren om te controleren of de firewallregels werken zoals verwacht:

- Selecteer de firewall AzFW01.

- Selecteer Regels (klassiek).

- Selecteer het tabblad Verzameling netwerkregels en selecteer de RCNet01-regelverzameling .

- Bij Actie selecteert u Weigeren.

- Selecteer Opslaan.

Sluit eventuele bestaande externe toegangsverbindingen. Voer de tests opnieuw uit om de gewijzigde regels te testen. Ze moeten deze keer allemaal mislukken.

Resources opschonen

U kunt uw firewall-resources behouden voor verdere tests. Als u ze niet meer nodig hebt, verwijdert u de resourcegroep RG-fw-hybrid-test om alle firewallgerelateerde resources te verwijderen.