Azure Firewall implementeren en configureren in een hybride netwerk met behulp van Azure PowerShell

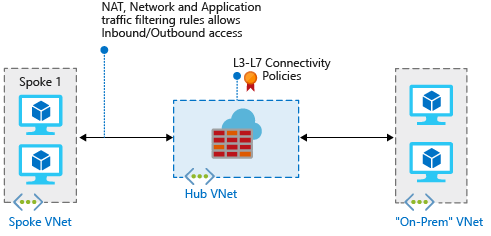

Als u het on-premises netwerk verbindt met een virtueel Azure-netwerk om een hybride netwerk te maken, is de mogelijkheid om de toegang tot uw Azure-netwerkresources te beheren een belangrijk onderdeel van een algemeen beveiligingsplan.

U kunt Azure Firewall gebruiken om netwerktoegang in een hybride netwerk te beheren met behulp van regels die toegestaan en geweigerd netwerkverkeer definiëren.

Voor dit artikel maakt u drie virtuele netwerken:

- VNet-Hub: De firewall bevindt zich in dit virtuele netwerk.

- VNet-Spoke: Het virtuele spoke-netwerk vertegenwoordigt de workload die zich in Azure bevindt.

- VNet-Onprem: Het on-premises virtuele netwerk vertegenwoordigt een on-premises netwerk. In een werkelijke implementatie kunt u er verbinding mee maken met behulp van een VPN-verbinding (virtueel particulier netwerk) of een Azure ExpressRoute-verbinding. Ter vereenvoudiging gebruikt dit artikel een VPN-gatewayverbinding en een virtueel Azure-netwerk vertegenwoordigt een on-premises netwerk.

Als u azure Portal wilt gebruiken om de procedures in dit artikel te voltooien, raadpleegt u Azure Firewall implementeren en configureren in een hybride netwerk met behulp van Azure Portal.

Notitie

Het wordt aanbevolen de Azure Az PowerShell-module te gebruiken om te communiceren met Azure. Zie Azure PowerShell installeren om aan de slag te gaan. Raadpleeg Azure PowerShell migreren van AzureRM naar Az om te leren hoe u naar de Azure PowerShell-module migreert.

Vereisten

Voor dit artikel moet u PowerShell lokaal uitvoeren. U moet de Azure PowerShell-module hebben geïnstalleerd. Voer Get-Module -ListAvailable Az uit om de versie te bekijken. Zie De Azure PowerShell-module installeren als u een upgrade wilt uitvoeren. Nadat u de versie van PowerShell hebt gecontroleerd, voert u Login-AzAccount uit om een verbinding op te zetten met Azure.

Er zijn drie belangrijke vereisten voor de correcte werking van dit scenario:

Een door de gebruiker gedefinieerde route (UDR) in het spoke-subnet dat verwijst naar het IP-adres van de Azure Firewall als de standaardgateway. Doorgifte van virtuele netwerkgatewayroute moet worden uitgeschakeld in deze routetabel.

Een door de gebruiker gedefinieerde route (UDR) in het subnet van de hubgateway moet verwijzen naar het IP-adres van de firewall als de volgende hop naar de spoke-netwerken.

Er is geen UDR vereist in het Azure Firewall-subnet, omdat er routes worden geleerd van Border Gateway Protocol (BGP).

Zorg ervoor dat

AllowGatewayTransitu instelt wanneer u VNet-Hub koppelt aan VNet-Spoke. InstellenUseRemoteGatewayswanneer u VNet-Spoke koppelt aan VNet-Hub.

In de sectie Routes maken verderop in dit artikel ziet u hoe u deze routes maakt.

Notitie

Azure Firewall moeten directe verbinding met internet hebben. Als uw AzureFirewallSubnet-subnet via BGP een standaardroute naar uw on-premises netwerk leert, moet u Azure Firewall configureren in de modus voor geforceerde tunneling. Als dit een bestaand Azure Firewall-exemplaar is dat niet opnieuw kan worden geconfigureerd in de modus voor geforceerde tunneling, raden we u aan een UDR van 0.0.0.0/0 toe te voegen aan het subnet AzureFirewallSubnet met de waarde die is NextHopType ingesteld Internet om directe internetverbinding te behouden.

Zie Geforceerde tunneling van Azure Firewall voor meer informatie.

Verkeer tussen rechtstreeks gekoppelde virtuele netwerken wordt rechtstreeks gerouteerd, zelfs als een UDR verwijst naar Azure Firewall als de standaardgateway. Als u in dit scenario subnet-naar-subnetverkeer naar de firewall wilt verzenden, moet een UDR het subnetnetwerkvoorvoegsel van het doelsubnet expliciet op beide subnetten bevatten.

Zie New-AzFirewall voor meer informatie over de bijbehorende Referentiedocumentatie voor Azure PowerShell.

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

De variabelen declareren

In het volgende voorbeeld worden de variabelen gede declareren met behulp van de waarden voor dit artikel. In sommige gevallen moet u mogelijk bepaalde waarden vervangen door uw eigen waarden om in uw abonnement te kunnen werken. Wijzig indien nodig de variabelen en kopieer en plak deze vervolgens in uw PowerShell-console.

$RG1 = "FW-Hybrid-Test"

$Location1 = "East US"

# Variables for the firewall hub virtual network

$VNetnameHub = "VNet-Hub"

$SNnameHub = "AzureFirewallSubnet"

$VNetHubPrefix = "10.5.0.0/16"

$SNHubPrefix = "10.5.0.0/24"

$SNGWHubPrefix = "10.5.1.0/24"

$GWHubName = "GW-hub"

$GWHubpipName = "VNet-Hub-GW-pip"

$GWIPconfNameHub = "GW-ipconf-hub"

$ConnectionNameHub = "hub-to-Onprem"

# Variables for the spoke virtual network

$VnetNameSpoke = "VNet-Spoke"

$SNnameSpoke = "SN-Workload"

$VNetSpokePrefix = "10.6.0.0/16"

$SNSpokePrefix = "10.6.0.0/24"

$SNSpokeGWPrefix = "10.6.1.0/24"

# Variables for the on-premises virtual network

$VNetnameOnprem = "Vnet-Onprem"

$SNNameOnprem = "SN-Corp"

$VNetOnpremPrefix = "192.168.0.0/16"

$SNOnpremPrefix = "192.168.1.0/24"

$SNGWOnpremPrefix = "192.168.2.0/24"

$GWOnpremName = "GW-Onprem"

$GWIPconfNameOnprem = "GW-ipconf-Onprem"

$ConnectionNameOnprem = "Onprem-to-hub"

$GWOnprempipName = "VNet-Onprem-GW-pip"

$SNnameGW = "GatewaySubnet"

Het virtuele hub-netwerk voor de firewall maken

Maak eerst de resourcegroep die de resources voor dit artikel bevat:

New-AzResourceGroup -Name $RG1 -Location $Location1

Definieer de subnetten die moeten worden opgenomen in het virtuele netwerk:

$FWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameHub -AddressPrefix $SNHubPrefix

$GWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWHubPrefix

Maak het virtuele netwerk van de firewallhub:

$VNetHub = New-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetHubPrefix -Subnet $FWsub,$GWsub

Vraag om een openbaar IP-adres dat moet worden toegewezen aan de VPN-gateway die u voor uw virtuele netwerk maakt. U ziet dat de AllocationMethod waarde is Dynamic. U kunt het IP-adres dat u wilt gebruiken niet zelf opgeven. Het wordt dynamisch toegewezen aan uw VPN-gateway.

$gwpip1 = New-AzPublicIpAddress -Name $GWHubpipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

Het virtuele spoke-netwerk maken

Definieer de subnetten die moeten worden opgenomen in de virtuele spoke-netwerken:

$Spokesub = New-AzVirtualNetworkSubnetConfig -Name $SNnameSpoke -AddressPrefix $SNSpokePrefix

$GWsubSpoke = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNSpokeGWPrefix

Het virtuele spoke-netwerk maken:

$VNetSpoke = New-AzVirtualNetwork -Name $VnetNameSpoke -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetSpokePrefix -Subnet $Spokesub,$GWsubSpoke

Het on-premises virtuele netwerk maken

Definieer de subnetten die moeten worden opgenomen in het virtuele netwerk:

$Onpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNNameOnprem -AddressPrefix $SNOnpremPrefix

$GWOnpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWOnpremPrefix

Maak het on-premises virtuele netwerk:

$VNetOnprem = New-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetOnpremPrefix -Subnet $Onpremsub,$GWOnpremsub

Vraag om een openbaar IP-adres dat moet worden toegewezen aan de gateway die u voor het virtuele netwerk maakt. U ziet dat de AllocationMethod waarde is Dynamic. U kunt het IP-adres dat u wilt gebruiken niet zelf opgeven. Het wordt dynamisch toegewezen aan uw gateway.

$gwOnprempip = New-AzPublicIpAddress -Name $GWOnprempipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

De firewall configureren en implementeren

Implementeer nu de firewall in het virtuele hubnetwerk:

# Get a public IP for the firewall

$FWpip = New-AzPublicIpAddress -Name "fw-pip" -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Static -Sku Standard

# Create the firewall

$Azfw = New-AzFirewall -Name AzFW01 -ResourceGroupName $RG1 -Location $Location1 -VirtualNetworkName $VNetnameHub -PublicIpName fw-pip

#Save the firewall private IP address for future use

$AzfwPrivateIP = $Azfw.IpConfigurations.privateipaddress

$AzfwPrivateIP

Netwerkregels configureren:

$Rule1 = New-AzFirewallNetworkRule -Name "AllowWeb" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 80

$Rule2 = New-AzFirewallNetworkRule -Name "AllowRDP" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 3389

$Rule3 = New-AzFirewallNetworkRule -Name "AllowPing" -Protocol ICMP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort

$NetRuleCollection = New-AzFirewallNetworkRuleCollection -Name RCNet01 -Priority 100 `

-Rule $Rule1,$Rule2 -ActionType "Allow"

$Azfw.NetworkRuleCollections = $NetRuleCollection

Set-AzFirewall -AzureFirewall $Azfw

De VPN-gateways maken en verbinden

Het virtuele hub-netwerk en het on-premises virtuele netwerk zijn verbonden via VPN-gateways.

Een VPN-gateway maken voor het virtuele hub-netwerk

Maak de VPN-gatewayconfiguratie voor het virtuele hubnetwerk. De VPN-gatewayconfiguratie bepaalt welk subnet en openbaar IP-adres moeten worden gebruikt.

$vnet1 = Get-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameHub `

-Subnet $subnet1 -PublicIpAddress $gwpip1

Maak nu de VPN-gateway voor het virtuele hubnetwerk. Voor netwerk-naar-netwerkconfiguraties is een VpnType waarde van RouteBasedvereist. Het maken van een VPN-gateway kan vaak 45 minuten of langer duren, afhankelijk van de SKU die u selecteert.

New-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

Een VPN-gateway maken voor het on-premises virtuele netwerk

Maak de VPN-gatewayconfiguratie voor het on-premises virtuele netwerk. De VPN-gatewayconfiguratie bepaalt welk subnet en openbaar IP-adres moeten worden gebruikt.

$vnet2 = Get-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gwipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameOnprem `

-Subnet $subnet2 -PublicIpAddress $gwOnprempip

Maak nu de VPN-gateway voor het on-premises virtuele netwerk. Voor netwerk-naar-netwerkconfiguraties is een VpnType waarde van RouteBasedvereist. Het maken van een VPN-gateway kan vaak 45 minuten of langer duren, afhankelijk van de SKU die u selecteert.

New-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf2 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

De VPN-verbindingen maken

Maak de VPN-verbindingen tussen de hub en on-premises gateways.

VPN-gateways ophalen

$vnetHubgw = Get-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1

$vnetOnpremgw = Get-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1

De verbindingen maken

In deze stap maakt u de verbinding van het virtuele hub-netwerk naar het on-premises virtuele netwerk. In de voorbeelden ziet u een gedeelde sleutel, maar u kunt uw eigen waarden gebruiken voor de gedeelde sleutel. Het belangrijkste is dat de gedeelde sleutel voor beide verbindingen moet overeenkomen. Het kan even duren voordat de verbinding is gemaakt.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetHubgw -VirtualNetworkGateway2 $vnetOnpremgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Maak de virtuele netwerkverbinding van on-premises naar de hub. Deze stap is vergelijkbaar met de vorige stap, behalve dat u de verbinding maakt van VNet-Onprem naar VNet-Hub. Zorg ervoor dat de gedeelde sleutels overeenkomen. De verbinding wordt na een paar minuten tot stand gebracht.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameOnprem -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetOnpremgw -VirtualNetworkGateway2 $vnetHubgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

De verbinding controleren

U kunt een geslaagde verbinding controleren met behulp van de Get-AzVirtualNetworkGatewayConnection cmdlet, met of zonder -Debug.

Gebruik het volgende cmdlet-voorbeeld, maar configureer de waarden zodat deze overeenkomen met uw eigen waarden. Als u hierom wordt gevraagd, selecteert u A om uit te voeren All. In het voorbeeld -Name verwijst u naar de naam van de verbinding die u wilt testen.

Get-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1

Bekijk de waarden nadat de cmdlet is voltooid. In het volgende voorbeeld ziet u een verbindingsstatus van Connected, samen met inkomend en uitgaand bytes:

"connectionStatus": "Connected",

"ingressBytesTransferred": 33509044,

"egressBytesTransferred": 4142431

De hub- en virtuele spoke-netwerken koppelen

Peer nu de hub en spoke virtuele netwerken:

# Peer hub to spoke

Add-AzVirtualNetworkPeering -Name HubtoSpoke -VirtualNetwork $VNetHub -RemoteVirtualNetworkId $VNetSpoke.Id -AllowGatewayTransit

# Peer spoke to hub

Add-AzVirtualNetworkPeering -Name SpoketoHub -VirtualNetwork $VNetSpoke -RemoteVirtualNetworkId $VNetHub.Id -AllowForwardedTraffic -UseRemoteGateways

De routes maken

Gebruik de volgende opdrachten om deze routes te maken:

- Een route van het subnet van de hub-gateway naar het spoke-subnet via het IP-adres van de firewall

- Een standaardroute van het spoke-subnet via het IP-adres van de firewall

#Create a route table

$routeTableHubSpoke = New-AzRouteTable `

-Name 'UDR-Hub-Spoke' `

-ResourceGroupName $RG1 `

-location $Location1

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-Hub-Spoke `

| Add-AzRouteConfig `

-Name "ToSpoke" `

-AddressPrefix $VNetSpokePrefix `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetHub `

-Name $SNnameGW `

-AddressPrefix $SNGWHubPrefix `

-RouteTable $routeTableHubSpoke | `

Set-AzVirtualNetwork

#Now, create the default route

#Create a table, with BGP route propagation disabled. The property is now called "Virtual network gateway route propagation," but the API still refers to the parameter as "DisableBgpRoutePropagation."

$routeTableSpokeDG = New-AzRouteTable `

-Name 'UDR-DG' `

-ResourceGroupName $RG1 `

-location $Location1 `

-DisableBgpRoutePropagation

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-DG `

| Add-AzRouteConfig `

-Name "ToFirewall" `

-AddressPrefix 0.0.0.0/0 `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetSpoke `

-Name $SNnameSpoke `

-AddressPrefix $SNSpokePrefix `

-RouteTable $routeTableSpokeDG | `

Set-AzVirtualNetwork

Virtuele machines maken

Maak de spoke-workload en on-premises virtuele machines en plaats deze in de juiste subnetten.

De virtuele workloadmachine maken

Maak een virtuele machine in het virtuele spoke-netwerk waarop IIS (Internet Information Services) wordt uitgevoerd, heeft geen openbaar IP-adres en staat pings toe. Wanneer u hierom wordt gevraagd, voert u een gebruikersnaam en wachtwoord in voor de virtuele machine.

# Create an inbound network security group rule for ports 3389 and 80

$nsgRuleRDP = New-AzNetworkSecurityRuleConfig -Name Allow-RDP -Protocol Tcp `

-Direction Inbound -Priority 200 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 3389 -Access Allow

$nsgRuleWeb = New-AzNetworkSecurityRuleConfig -Name Allow-web -Protocol Tcp `

-Direction Inbound -Priority 202 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 80 -Access Allow

# Create a network security group

$nsg = New-AzNetworkSecurityGroup -ResourceGroupName $RG1 -Location $Location1 -Name NSG-Spoke02 -SecurityRules $nsgRuleRDP,$nsgRuleWeb

#Create the NIC

$NIC = New-AzNetworkInterface -Name spoke-01 -ResourceGroupName $RG1 -Location $Location1 -SubnetId $VnetSpoke.Subnets[0].Id -NetworkSecurityGroupId $nsg.Id

#Define the virtual machine

$VirtualMachine = New-AzVMConfig -VMName VM-Spoke-01 -VMSize "Standard_DS2"

$VirtualMachine = Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName Spoke-01 -ProvisionVMAgent -EnableAutoUpdate

$VirtualMachine = Add-AzVMNetworkInterface -VM $VirtualMachine -Id $NIC.Id

$VirtualMachine = Set-AzVMSourceImage -VM $VirtualMachine -PublisherName 'MicrosoftWindowsServer' -Offer 'WindowsServer' -Skus '2016-Datacenter' -Version latest

#Create the virtual machine

New-AzVM -ResourceGroupName $RG1 -Location $Location1 -VM $VirtualMachine -Verbose

#Install IIS on the VM

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server"}' `

-Location $Location1

#Create a host firewall rule to allow pings in

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4"}' `

-Location $Location1

De on-premises virtuele machine maken

Maak een eenvoudige virtuele machine die u kunt gebruiken om verbinding te maken via externe toegang tot het openbare IP-adres. Van daaruit kunt u verbinding maken met de on-premises server via de firewall. Wanneer u hierom wordt gevraagd, voert u een gebruikersnaam en wachtwoord in voor de virtuele machine.

New-AzVm `

-ResourceGroupName $RG1 `

-Name "VM-Onprem" `

-Location $Location1 `

-VirtualNetworkName $VNetnameOnprem `

-SubnetName $SNNameOnprem `

-OpenPorts 3389 `

-Size "Standard_DS2"

Notitie

Azure biedt een standaard ip-adres voor uitgaande toegang voor VM's waaraan geen openbaar IP-adres is toegewezen of zich in de back-endpool van een interne Azure-load balancer bevinden. Het standaard ip-mechanisme voor uitgaande toegang biedt een uitgaand IP-adres dat niet kan worden geconfigureerd.

Het standaard IP-adres voor uitgaande toegang is uitgeschakeld wanneer een van de volgende gebeurtenissen plaatsvindt:

- Er wordt een openbaar IP-adres toegewezen aan de VIRTUELE machine.

- De VIRTUELE machine wordt in de back-endpool van een standaard load balancer geplaatst, met of zonder uitgaande regels.

- Er wordt een Azure NAT Gateway-resource toegewezen aan het subnet van de VIRTUELE machine.

Virtuele machines die u maakt met behulp van virtuele-machineschaalsets in de flexibele indelingsmodus, hebben geen standaardtoegang voor uitgaand verkeer.

Zie Voor meer informatie over uitgaande verbindingen in Azure standaard uitgaande toegang in Azure en SNAT (Source Network Address Translation) gebruiken voor uitgaande verbindingen.

De firewall testen

Haal het privé-IP-adres voor de virtuele machine VM-spoke-01 op en noteer het:

$NIC.IpConfigurations.privateipaddressMaak vanuit de Azure-portal verbinding met de virtuele machine VM-OnPrem.

Open een Windows PowerShell-opdrachtprompt op VM-OnPrem en ping het privé-IP-adres van VM-spoke-01. U zou een antwoord moeten krijgen.

Open een webbrowser op VM-Onprem en blader naar

http://<VM-spoke-01 private IP>. De iis-standaardpagina moet worden geopend.Open vanuit VM-Onprem een externe toegangsverbinding met VM-spoke-01 op het privé-IP-adres. Uw verbinding moet slagen en u moet zich kunnen aanmelden met uw gekozen gebruikersnaam en wachtwoord.

Nu u hebt gecontroleerd of de firewallregels werken, kunt u het volgende doen:

- Ping de server in het virtuele spoke-netwerk.

- Blader naar de webserver in het virtuele spoke-netwerk.

- Verbinding maken naar de server in het virtuele spoke-netwerk met behulp van RDP.

Voer vervolgens het volgende script uit om de actie voor de verzameling firewallnetwerkregels te wijzigen in Deny:

$rcNet = $azfw.GetNetworkRuleCollectionByName("RCNet01")

$rcNet.action.type = "Deny"

Set-AzFirewall -AzureFirewall $azfw

Sluit eventuele bestaande externe toegangsverbindingen. Voer de tests opnieuw uit om de gewijzigde regels te testen. Ze moeten deze keer allemaal mislukken.

Resources opschonen

U kunt uw firewall-resources behouden voor de volgende zelfstudie. Als u deze niet meer nodig hebt, verwijdert u de resourcegroep FW-Hybrid-Test om alle firewallresources te verwijderen.