Quickstart: Een Azure Front Door maken met behulp van Azure CLI

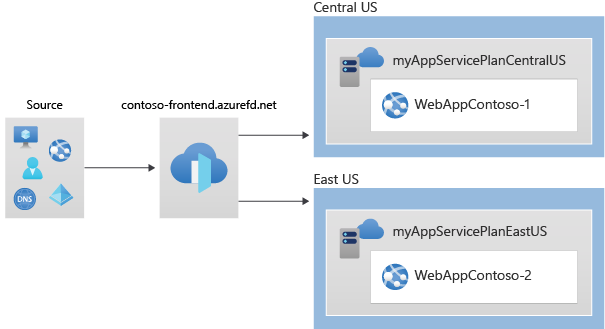

In deze quickstart leert u hoe u een Azure Front Door maakt met behulp van Azure CLI. U stelt een profiel in met twee Azure Web Apps als oorsprong en voegt een WAF-beveiligingsbeleid toe. Ten slotte controleert u de connectiviteit met uw web-apps met behulp van de hostnaam van het Azure Front Door-eindpunt.

Notitie

Voor webworkloads raden we u ten zeerste aan azure DDoS-beveiliging en een webtoepassingsfirewall te gebruiken om te beschermen tegen opkomende DDoS-aanvallen. Een andere optie is om Azure Front Door samen met een webtoepassingsfirewall te gebruiken. Azure Front Door biedt beveiliging op platformniveau tegen DDoS-aanvallen op netwerkniveau. Zie de beveiligingsbasislijn voor Azure-services voor meer informatie.

Als u geen Azure-abonnement hebt, kunt u een gratis Azure-account maken voordat u begint.

Gebruik de Bash-omgeving in Azure Cloud Shell. Zie quickstart voor Bash in Azure Cloud Shell voor meer informatie.

Installeer de Azure CLI, indien gewenst, om CLI-referentieopdrachten uit te voeren. Als u in Windows of macOS werkt, kunt u Azure CLI uitvoeren in een Docker-container. Zie De Azure CLI uitvoeren in een Docker-container voor meer informatie.

Als u een lokale installatie gebruikt, meldt u zich aan bij Azure CLI met behulp van de opdracht az login. Volg de stappen die worden weergegeven in de terminal, om het verificatieproces te voltooien. Raadpleeg Aanmelden bij Azure CLI voor aanvullende aanmeldingsopties.

Installeer de Azure CLI-extensie bij het eerste gebruik, wanneer u hierom wordt gevraagd. Raadpleeg Extensies gebruiken met Azure CLI voor meer informatie over extensies.

Voer az version uit om de geïnstalleerde versie en afhankelijke bibliotheken te vinden. Voer az upgrade uit om te upgraden naar de nieuwste versie.

In Azure worden gerelateerde resources toegewezen aan een resourcegroep. U kunt een bestaande resourcegroep gebruiken of een nieuwe maken.

Voer az group create uit om een resourcegroep te maken.

az group create --name myRGFD --location centralus

Maak vervolgens het Azure Front Door-profiel dat door uw twee App Services wordt gebruikt als oorsprong.

Voer az afd profile create uit om een Azure Front Door-profiel te maken.

Notitie

Als u Azure Front Door Standard wilt implementeren in plaats van Premium, vervangt u de waarde van de sKU-parameter door Standard_AzureFrontDoor. Beheerde regels met WAF-beleid zijn niet beschikbaar voor de Standard-SKU. Zie de vergelijking van de Azure Front Door-laag voor een gedetailleerde vergelijking.

az afd profile create \

--profile-name contosoafd \

--resource-group myRGFD \

--sku Premium_AzureFrontDoor

In deze stap maakt u twee web-app-exemplaren die worden uitgevoerd in verschillende Azure-regio's. Beide exemplaren werken in de modus Actief/Actief, wat betekent dat beide verkeer kunnen verwerken. Deze installatie verschilt van een actieve/stand-by-configuratie, waarbij één exemplaar als failover fungeert.

Maak eerst twee App Service-abonnementen: één in VS - centraal en een in VS - oost.

Voer de volgende opdrachten uit om de App Service-plannen te maken:

az appservice plan create \

--name myAppServicePlanCentralUS \

--resource-group myRGFD \

--location centralus

az appservice plan create \

--name myAppServicePlanEastUS \

--resource-group myRGFD \

--location eastus

Maak vervolgens een web-app in elk van de App Service-plannen die in de vorige stap zijn gemaakt. Namen van web-apps moeten wereldwijd uniek zijn.

Voer de volgende opdrachten uit om de web-apps te maken:

az webapp create \

--name WebAppContoso-01 \

--resource-group myRGFD \

--plan myAppServicePlanCentralUS

az webapp create \

--name WebAppContoso-02 \

--resource-group myRGFD \

--plan myAppServicePlanEastUS

Noteer de standaardhostnamen voor elke web-app, omdat u deze nodig hebt om de back-endadressen te definiëren bij het implementeren van De Azure Front Door in de volgende stap.

Voer az afd profile create uit om een Azure Front Door-profiel te maken.

Notitie

Als u een Azure Front Door Standard wilt implementeren in plaats van Premium, stelt u de sku parameter in op Standard_AzureFrontDoor. Beheerde regels met WAF-beleid zijn niet beschikbaar voor de Standard-SKU. Zie de vergelijking van de Azure Front Door-laag voor een gedetailleerde vergelijking.

az afd profile create \

--profile-name contosoafd \

--resource-group myRGFD \

--sku Premium_AzureFrontDoor

Maak een eindpunt in uw Azure Front Door-profiel. Een eindpunt is een logische groepering van een of meer routes die zijn gekoppeld aan domeinnamen. Aan elk eindpunt wordt een domeinnaam toegewezen door Azure Front Door en u kunt eindpunten koppelen aan aangepaste domeinen met behulp van routes. Azure Front Door-profielen kunnen meerdere eindpunten bevatten.

Voer az afd endpoint create uit om een eindpunt in uw profiel te maken.

az afd endpoint create \

--resource-group myRGFD \

--endpoint-name contosofrontend \

--profile-name contosoafd \

--enabled-state Enabled

Zie Eindpunten in Azure Front Door voor meer informatie over eindpunten in Azure Front Door.

Maak een origin-groep die het verkeer en de verwachte antwoorden voor uw app-exemplaren definieert. Origin-groepen definiëren ook hoe origins worden geëvalueerd door statustests.

Voer az afd origin-group create uit om een origin-groep te maken die uw twee web-apps bevat.

az afd origin-group create \

--resource-group myRGFD \

--origin-group-name og \

--profile-name contosoafd \

--probe-request-type GET \

--probe-protocol Http \

--probe-interval-in-seconds 60 \

--probe-path / \

--sample-size 4 \

--successful-samples-required 3 \

--additional-latency-in-milliseconds 50

Voeg beide app-exemplaren toe die eerder zijn gemaakt als origins aan uw nieuwe origin-groep. Origins in Azure Front Door verwijzen naar toepassingen waaruit Azure Front Door inhoud ophaalt wanneer caching niet is ingeschakeld of wanneer een cache ontbreekt.

Voer az afd origin create uit om uw eerste app-exemplaar toe te voegen als een origin aan uw origin-groep.

az afd origin create \

--resource-group myRGFD \

--host-name webappcontoso-01.azurewebsites.net \

--profile-name contosoafd \

--origin-group-name og \

--origin-name contoso1 \

--origin-host-header webappcontoso-01.azurewebsites.net \

--priority 1 \

--weight 1000 \

--enabled-state Enabled \

--http-port 80 \

--https-port 443

Herhaal deze stap om uw tweede app-exemplaar toe te voegen als een origin aan uw origin-groep.

az afd origin create \

--resource-group myRGFD \

--host-name webappcontoso-02.azurewebsites.net \

--profile-name contosoafd \

--origin-group-name og \

--origin-name contoso2 \

--origin-host-header webappcontoso-02.azurewebsites.net \

--priority 1 \

--weight 1000 \

--enabled-state Enabled \

--http-port 80 \

--https-port 443

Zie Origins and origin groups in Azure Front Door voor meer informatie over origins, origin groups en health probes.

Voeg een route toe om het eindpunt dat u eerder hebt gemaakt toe te wijzen aan de oorspronkelijke groep. Met deze route worden aanvragen van het eindpunt doorgestuurd naar uw oorspronkelijke groep.

Voer az afd route create uit om uw eindpunt toe te wijzen aan de oorspronkelijke groep.

az afd route create \

--resource-group myRGFD \

--profile-name contosoafd \

--endpoint-name contosofrontend \

--forwarding-protocol MatchRequest \

--route-name route \

--https-redirect Enabled \

--origin-group og \

--supported-protocols Http Https \

--link-to-default-domain Enabled

Zie Verkeersrouteringsmethoden voor oorsprong voor meer informatie over routes in Azure Front Door.

Azure Web Application Firewall (WAF) in Azure Front Door biedt gecentraliseerde beveiliging voor uw webtoepassingen, waarbij deze worden beschermd tegen veelvoorkomende aanvallen en beveiligingsproblemen.

In deze zelfstudie maakt u een WAF-beleid dat twee beheerde regels bevat. U kunt ook WAF-beleid maken met aangepaste regels.

Voer az network front-door waf-policy create uit om een nieuw WAF-beleid te maken voor uw Azure Front Door. In dit voorbeeld wordt een beleid gemaakt dat is ingeschakeld en zich in de preventiemodus bevindt.

Notitie

Beheerde regels zijn alleen beschikbaar voor de Azure Front Door Premium-laag. U kunt aangepaste regels gebruiken met de Standard-laag.

az network front-door waf-policy create \

--name contosoWAF \

--resource-group myRGFD \

--sku Premium_AzureFrontDoor \

--disabled false \

--mode Prevention

Notitie

Als u de modus selecteert Detection , blokkeert uw WAF geen aanvragen.

Door Azure beheerde regelsets bieden een eenvoudige manier om uw toepassing te beschermen tegen veelvoorkomende beveiligingsrisico's.

Voer az network front-door waf-policy managed-rules add to add managed rules to your WAF Policy. In dit voorbeeld worden Microsoft_DefaultRuleSet_2.1 en Microsoft_BotManagerRuleSet_1.0 aan uw beleid toegevoegd.

az network front-door waf-policy managed-rules add \

--policy-name contosoWAF \

--resource-group myRGFD \

--type Microsoft_DefaultRuleSet \

--action Block \

--version 2.1

az network front-door waf-policy managed-rules add \

--policy-name contosoWAF \

--resource-group myRGFD \

--type Microsoft_BotManagerRuleSet \

--version 1.0

Zie DrS-regelgroepen en -regels voor Web Application Firewall voor meer informatie over beheerde regels in Azure Front Door.

Pas nu het WAF-beleid toe op uw Azure Front Door door door een beveiligingsbeleid te maken. Met deze instelling worden de door Azure beheerde regels toegepast op het eindpunt dat u eerder hebt gedefinieerd.

Voer az afd security-policy create uit om uw WAF-beleid toe te passen op het standaarddomein van het eindpunt.

Notitie

Vervang 'mysubscription' door uw Azure-abonnements-id in de domeinen en waf-policy-parameters. Voer az account subscription list uit om de details van de abonnements-id op te halen.

az afd security-policy create \

--resource-group myRGFD \

--profile-name contosoafd \

--security-policy-name contososecurity \

--domains /subscriptions/mysubscription/resourcegroups/myRGFD/providers/Microsoft.Cdn/profiles/contosoafd/afdEndpoints/contosofrontend \

--waf-policy /subscriptions/mysubscription/resourcegroups/myRGFD/providers/Microsoft.Network/frontdoorwebapplicationfirewallpolicies/contosoWAF

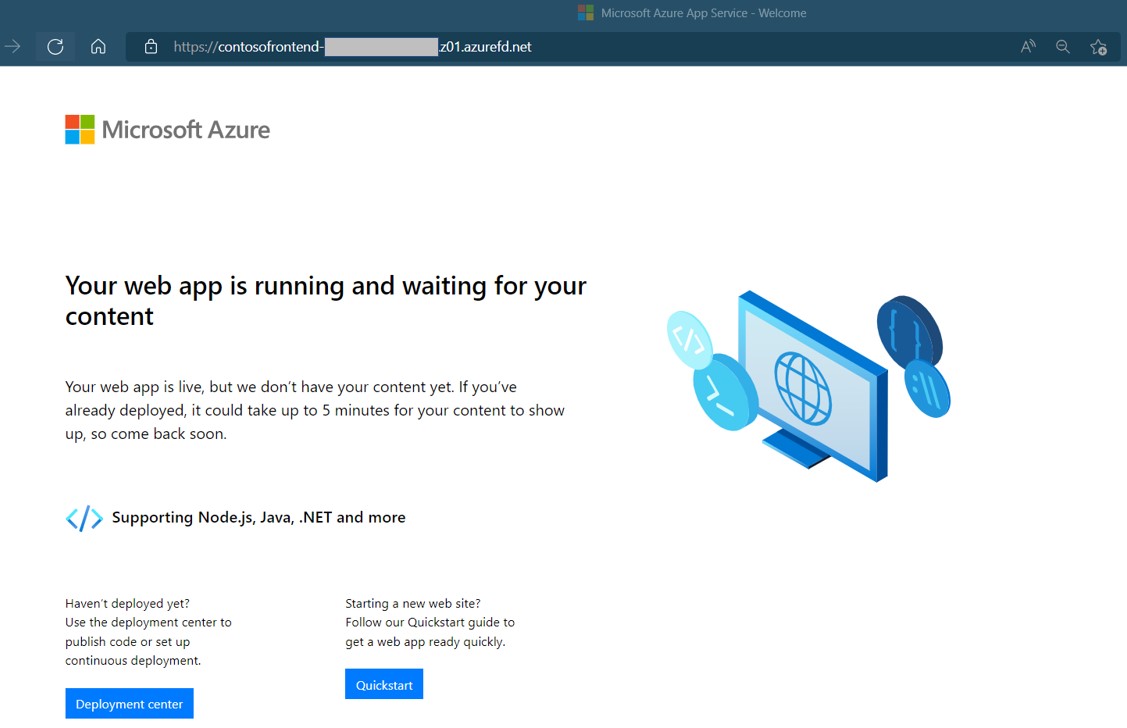

Nadat u het Azure Front Door-profiel hebt gemaakt, duurt het enkele minuten voordat de configuratie wereldwijd is geïmplementeerd. Zodra dit is voltooid, hebt u toegang tot de front-endhost die u hebt gemaakt.

Voer az afd endpoint show uit om de hostnaam van het Azure Front Door-eindpunt op te halen.

az afd endpoint show --resource-group myRGFD --profile-name contosoafd --endpoint-name contosofrontend

Ga in een browser naar de hostnaam van het eindpunt: contosofrontend-<hash>.z01.azurefd.net. Uw aanvraag wordt doorgestuurd naar de minst latente web-app in de oorspronkelijke groep.

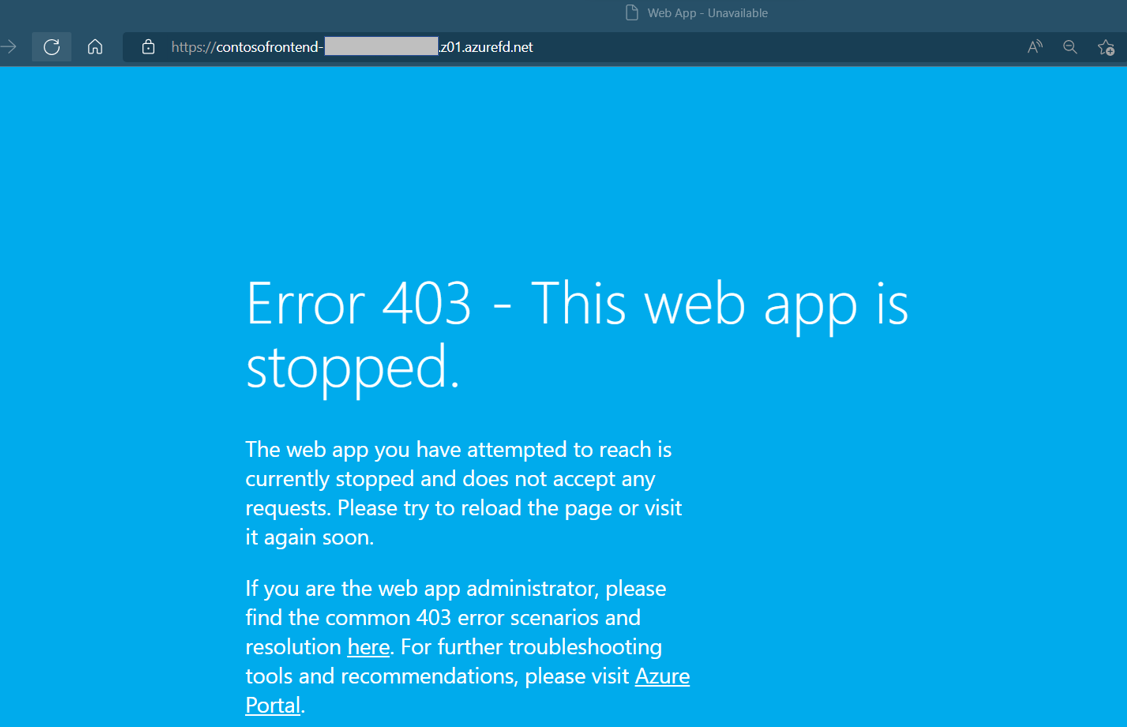

Voer de volgende stappen uit om een directe globale failover te testen:

Open een browser en ga naar de hostnaam van het eindpunt:

contosofrontend-<hash>.z01.azurefd.net.Stop een van de Web Apps door az webapp stop uit te voeren:

az webapp stop --name WebAppContoso-01 --resource-group myRGFDVernieuw de browser. Als het goed is, ziet u dezelfde informatiepagina.

Tip

Er kan een kleine vertraging optreden voor deze acties. Mogelijk moet u opnieuw vernieuwen.

Stop ook de andere web-app:

az webapp stop --name WebAppContoso-02 --resource-group myRGFDVernieuw de browser. Als het goed is, ziet u nu een foutbericht.

Start een van de Web Apps opnieuw door az webapp start uit te voeren. Vernieuw uw browser en de pagina wordt normaal weergegeven.

az webapp start --name WebAppContoso-01 --resource-group myRGFD

Wanneer u de resources die zijn gemaakt voor Azure Front Door niet meer nodig hebt, kunt u de resourcegroep verwijderen. Met deze actie worden de Azure Front Door en alle bijbehorende resources verwijderd.

Voer de volgende opdracht uit om de resourcegroep te verwijderen:

az group delete --name myRGFD

Ga verder met het volgende artikel voor meer informatie over het toevoegen van een aangepast domein aan uw Azure Front Door.