Overzicht van bedrijfsbeveiliging in Azure HDInsight

Azure HDInsight biedt een aantal methoden om aan de vereisten van uw bedrijfsbeveiliging te voldoen. De meeste van deze oplossingen worden standaard niet geactiveerd. Dankzij deze flexibiliteit kunt u de beveiligingsfuncties kiezen die voor u het belangrijkst zijn en voorkomt u dat u betaalt voor functies die u niet nodig hebt. Deze flexibiliteit betekent ook dat het uw verantwoordelijkheid is om ervoor te zorgen dat de juiste oplossingen zijn ingeschakeld voor uw installatie en omgeving.

In dit artikel wordt gekeken naar beveiligingsoplossingen door beveiligingsoplossingen te verdelen in vier traditionele beveiligingspijlers: perimeterbeveiliging, verificatie, autorisatie en versleuteling.

In dit artikel wordt ook het Azure HDInsight Enterprise Security Package (ESP) geïntroduceerd, dat voorziet in op Active Directory gebaseerde verificatie, ondersteuning voor meerdere gebruikers en op rollen gebaseerd toegangsbeheer voor HDInsight-clusters.

Enterprise Security Package

Vanuit een bepaald oogpunt kan bedrijfsbeveiliging worden gezien als een verdeling van beveiligingsoplossingen in vier hoofdgroepen op basis van het beheertype. Deze groepen worden ook wel beveiligingspijlers genoemd en bestaan uit de volgende typen: perimeterbeveiliging, verificatie, autorisatie en versleuteling.

Perimeterbeveiliging

Perimeterbeveiliging in HDInsight wordt bereikt door het gebruik van virtuele netwerken. Een bedrijfsbeheerder kan een cluster in een virtueel netwerk (VNet) maken en via netwerkbeveiligingsgroepen (NSG's) de toegang tot het virtuele netwerk beperken. Alleen de toegestane IP-adressen in de NSG-regels voor binnenkomend verkeer kunnen communiceren met het HDInsight-cluster. Deze configuratie biedt een perimeterbeveiliging.

Alle clusters die zijn geïmplementeerd in een VNet, hebben ook een privé-eindpunt. Het eindpunt wordt omgezet in een privé-IP-adres in het VNET voor privé-HTTP-toegang tot de clustergateways.

Verificatie

Enterprise Security Package van HDInsight biedt verificatie op basis van Active Directory, ondersteuning voor meerdere gebruikers en toegangsbeheer op basis van rollen. De Active Directory-integratie wordt bereikt door gebruik te maken van Microsoft Entra Domain Services. Met deze functionaliteit kunt u een HDInsight-cluster maken dat is gekoppeld aan een Active Directory-domein. Configureer vervolgens een lijst met werknemers van de onderneming die bij het cluster kan worden geverifieerd.

Met deze instelling kunnen de werknemers van het bedrijf zich met hun domeinreferenties aanmelden bij de clusterknooppunten. Ze kunnen ook hun domeinreferenties gebruiken om te verifiëren bij andere goedgekeurde eindpunten. Zoals Apache Ambari Views, ODBC, JDBC, PowerShell en REST API's voor interactie met het cluster.

Autorisatie

Een door de meeste bedrijven gevolgde best practice is ervoor te zorgen dat niet alle werknemers toegang hebben tot alle bedrijfsresources. Zo kan de beheerder ook toegangscontrolebeleid op basis van rollen definiëren voor de clusterresources. Deze actie is alleen beschikbaar in de ESP-clusters.

De Hadoop-beheerder kan op rollen gebaseerd toegangsbeheer (RBAC) configureren. De configuraties beveiligen Apache Hive, HBase en Kafka met Apache Ranger-invoegtoepassingen. Met het configureren van het RBAC-beleid kunt u machtigingen koppelen aan een rol in de organisatie. Deze abstractielaag maakt het gemakkelijker om ervoor te zorgen dat personen alleen de machtigingen hebben die nodig zijn om de werkzaamheden uit te voeren waarvoor ze verantwoordelijk zijn. Daarnaast kunt u met Ranger de gegevenstoegang van werknemers en alle wijzigingen die worden uitgevoerd in toegangsbeheerbeleid controleren.

De beheerder kan bijvoorbeeld Apache Ranger configureren om toegangscontrolebeleid in te stellen voor Hive. Deze functionaliteit zorgt ervoor dat wordt gefilterd op rijniveau en op kolomniveau (gegevensmaskering). Tevens worden de gevoelige gegevens van niet-geautoriseerde gebruikers gefilterd.

Controle

Het controleren van de toegang tot clusterresources is nodig voor het bijhouden van onbevoegde of onbedoelde toegang tot de resources. Het is even belangrijk als het beveiligen van de clusterresources tegen onbevoegde toegang.

De beheerder kan alle toegang tot de HDInsight-clusterresources en -gegevens bekijken en rapporteren. De beheerder kan wijzigingen in het toegangsbeheerbeleid bekijken en rapporteren.

Schakel Azure Monitor in om toegang te krijgen tot Apache Ranger- en Ambari-auditlogboeken en logboeken voor SSH-toegang en bekijk de tabellen met controlerecords.

Versleuteling

Het beveiligen van gegevens is belangrijk voor het voldoen aan de beveiligings- en nalevingsvereisten van de organisatie. U moet niet alleen de toegang van onbevoegde werknemers tot gegevens beperken, maar u moet deze gegevens ook versleutelen.

HDInsight biedt ondersteuning voor versleuteling van data-at-rest met zowel via het platform als door de klant beheerde sleutels. Versleuteling van data-in-transit wordt verwerkt met zowel TLS als IPSec. Zie Versleuteling-in-transit voor Azure HDInsight voor meer informatie.

Naleving

Azure-aanbiedingen voor naleving zijn gebaseerd op verschillende soorten garanties, waaronder formele certificeringen. Tevens zijn deze gebaseerd op verklaringen, validaties en autorisaties. Evaluaties die door onafhankelijke auditkantoren van derden worden geproduceerd. Contractuele wijzigingen, zelfevaluaties en richtsnoeren ten aanzien van klanten die door Microsoft worden geproduceerd. Zie het Vertrouwenscentrum van Microsoft voor informatie over HDInsight-naleving.

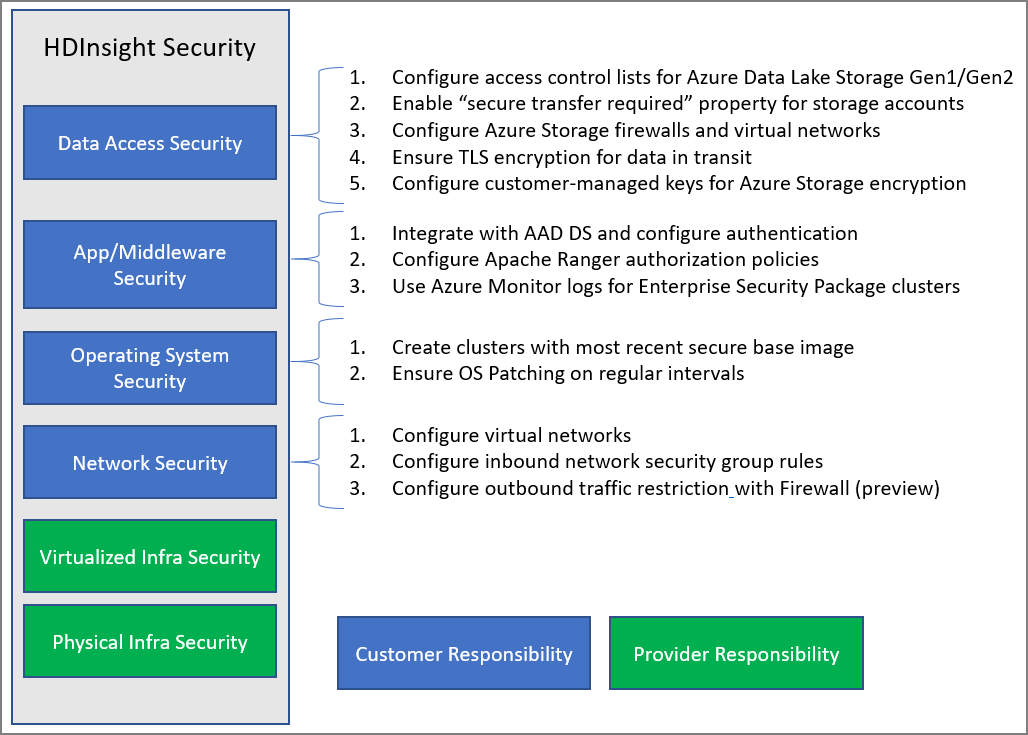

Model van gedeelde verantwoordelijkheid

De volgende afbeelding bevat een overzicht van de belangrijkste systeembeveiligingsgebieden en de beveiligingsoplossingen die voor u in elk gebied beschikbaar zijn. Het markeert ook voor welke beveiligingsgebieden u verantwoordelijk bent als klant. En welke gebieden de verantwoordelijkheid zijn van HDInsight als serviceprovider.

De volgende tabel bevat koppelingen naar resources voor elk type beveiligingsoplossing.

| Beveiligingsgebied | Beschikbare oplossingen | Verantwoordelijke partij |

|---|---|---|

| Beveiliging van gegevenstoegang | Toegangsbeheerlijsten voor ACL's configureren voor Azure Data Lake Storage Gen2 | Customer |

| De eigenschap Beveiligde overdracht vereist bij opslagaccounts inschakelen. | Customer | |

| Firewalls en virtuele netwerken voor Azure Storage configureren | Customer | |

| Service-eindpunten voor virtuele Azure-netwerken configureren voor Azure Cosmos DB en Azure SQL DB | Customer | |

| Controleer of de functie voor Versleuteling-in-transit is ingeschakeld om TLS en IPSec te gebruiken voor communicatie binnen het cluster. | Customer | |

| Door de klant beheerde sleutels configureren voor Azure Storage-versleuteling | Customer | |

| Toegang tot uw gegevens beheren via Azure-ondersteuning met behulp van Klanten-lockbox | Customer | |

| Beveiliging van toepassingen en middleware | Integreren met Microsoft Entra Domain Services en ESP configureren of HIB gebruiken voor OAuth-verificatie | Customer |

| Beleid voor Apache Ranger-autorisatie configureren | Customer | |

| Azure Monitor-logboeken gebruiken | Customer | |

| Beveiliging van besturingssysteem | Clusters met de nieuwste beveiligde basisinstallatiekopie maken | Customer |

| Periodiek ervoor zorgen dat patches op het besturingssysteem worden toegepast | Customer | |

| Zorgen voor CMK-schijfversleuteling voor VM's | Customer | |

| Netwerkbeveiliging | Een virtueel netwerk configureren | |

| Regels voor binnenkomend verkeer van netwerkbeveiligingsgroepen (NSG) of privékoppeling configureren | Customer | |

| Beperkingen voor uitgaand verkeer configureren met een firewall | Customer | |

| IPSec-versleuteling in transit tussen clusterknooppunten configureren | Customer | |

| Gevirtualiseerde infrastructuur | N.v.t. | HDInsight (cloudprovider) |

| Fysieke beveiligingsinfrastructuur | N.v.t. | HDInsight (cloudprovider) |