Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Dit artikel bevat de stappen voor het beveiligen van uitgaand verkeer van uw HDInsight-cluster met behulp van Azure Firewall. In de onderstaande stappen wordt ervan uitgegaan dat u een Azure Firewall configureert voor een bestaand cluster. Als u een nieuw cluster achter een firewall implementeert, maakt u eerst uw HDInsight-cluster en -subnet. Volg vervolgens de stappen in deze handleiding.

Achtergrond

HDInsight-clusters worden normaal gesproken geïmplementeerd in een virtueel netwerk. Het cluster heeft afhankelijkheden van services buiten dat virtuele netwerk.

Het inkomend beheerverkeer kan niet worden verzonden via een firewall. U kunt NSG-servicetags gebruiken voor het inkomende verkeer, zoals hier wordt beschreven.

De afhankelijkheden van uitgaand verkeer in HDInsight zijn bijna volledig gedefinieerd met FQDN's. Die geen statische IP-adressen achter zich hebben. Het ontbreken van statische adressen betekent dat netwerkbeveiligingsgroepen (NSG's) uitgaand verkeer van een cluster niet kan vergrendelen. De IP-adressen veranderen zo vaak dat men geen regels kan instellen op basis van de huidige naamomzetting en het gebruik.

Beveilig uitgaande adressen met een firewall die uitgaand verkeer kan beheren op basis van FQDN's. Azure Firewall beperkt uitgaand verkeer op basis van de FQDN van de bestemming of FQDN-tags.

Azure Firewall configureren met HDInsight

Een samenvatting van de stappen voor het vergrendelen van uitgaand verkeer van uw bestaande HDInsight met Azure Firewall zijn:

- Maak een subnet.

- Maak een firewall.

-

Add applicationregels voor de firewall. - Voeg netwerkregels toe aan de firewall.

- Maak een routeringstabel.

Nieuw subnet maken

Maak een subnet met de naam AzureFirewallSubnet in het virtuele netwerk waar uw cluster zich bevindt.

Een nieuwe firewall voor uw cluster maken

Maak een firewall met de naam Test-FW01 met behulp van de stappen in De firewall implementeren vanuit de zelfstudie: Azure Firewall implementeren en configureren met behulp van Azure Portal.

De firewall configureren met toepassingsregels

Maak een verzameling toepassingsregels waarmee het cluster belangrijke communicatie kan verzenden en ontvangen.

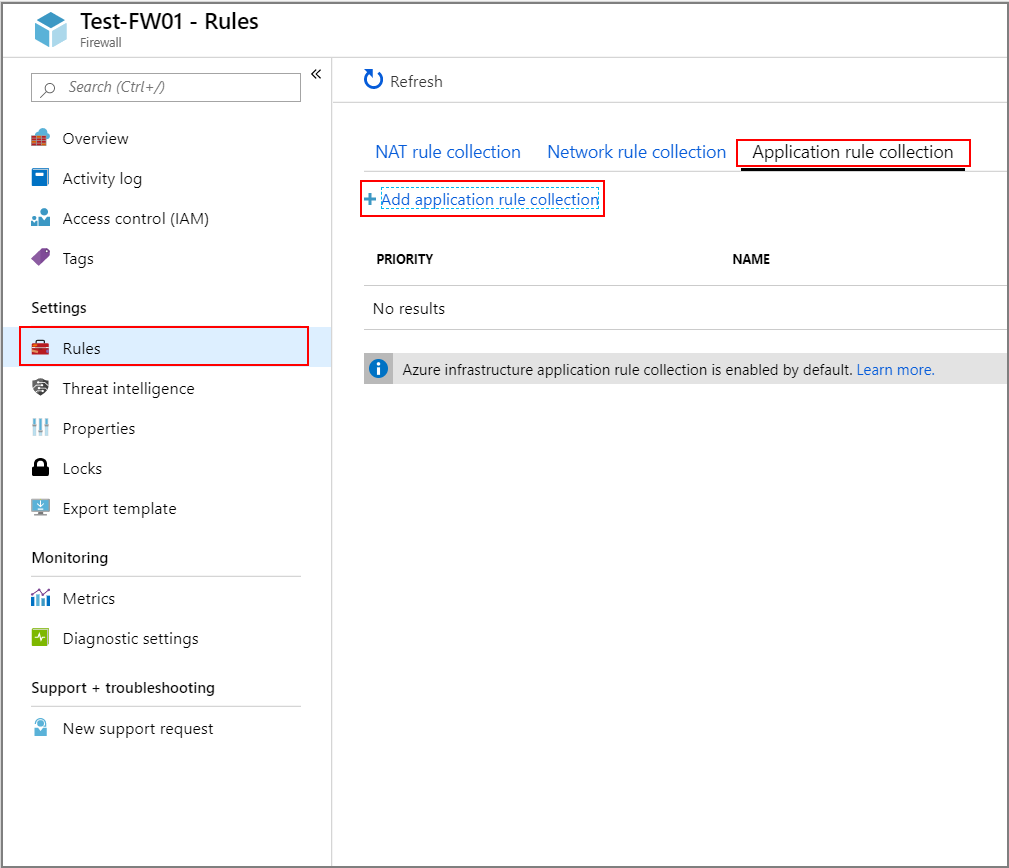

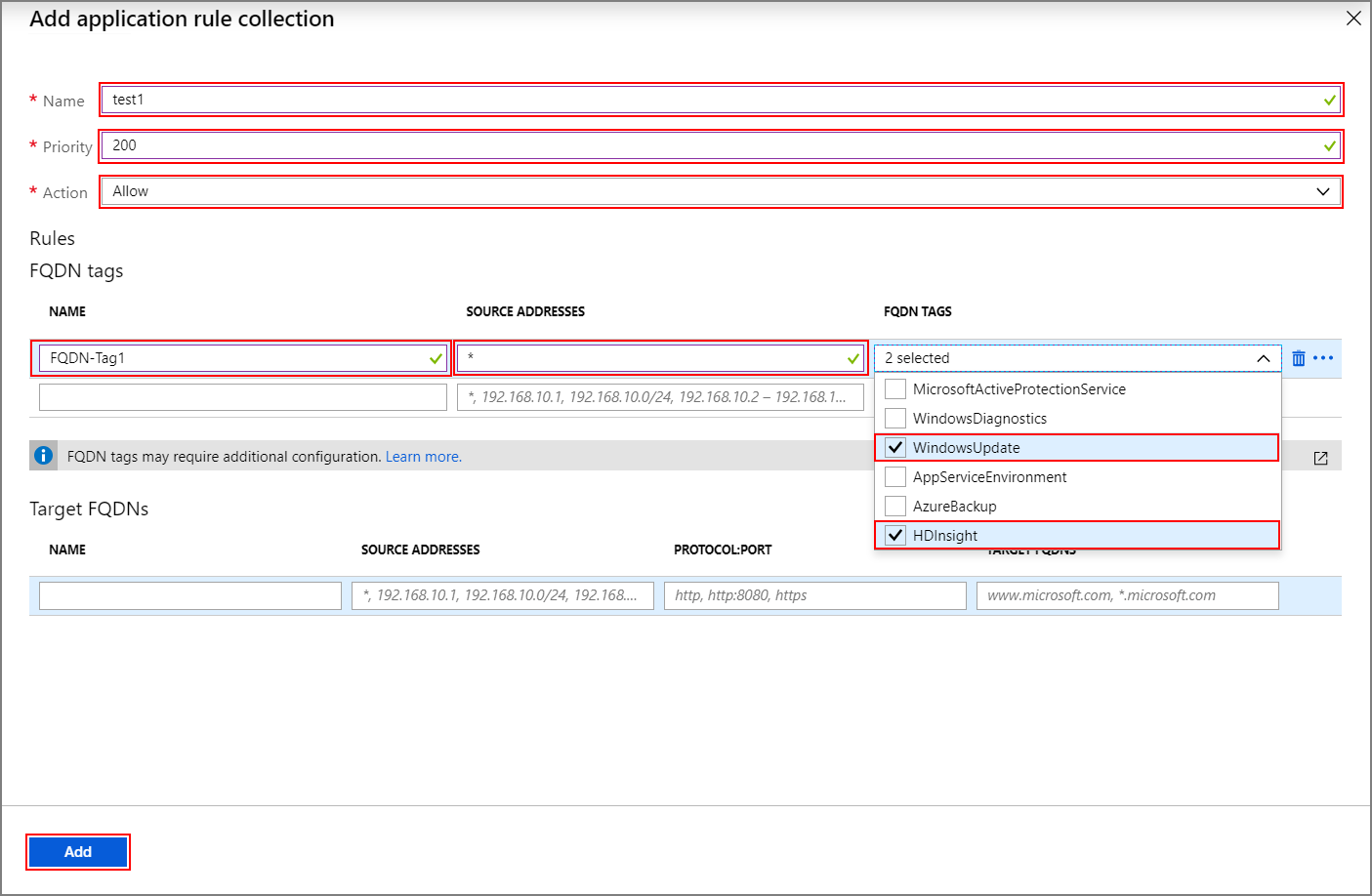

Selecteer de nieuwe firewall Test-FW01 vanuit de Azure Portal.

Navigeer naar Instellingen>Regels>Verzameling van toepassingsregels>+

Add application rule collection.

Geef op het

Add application rule collectionscherm de volgende informatie op:Bovenste sectie

Eigendom Waarde Naam FwAppRule Prioriteit 200 Actie Toestaan Sectie FQDN-tags

Naam Bronadressen FQDN-tag Opmerkingen Rule_1 * WindowsUpdate en HDInsight Vereist voor HDI-services Sectie Doel-FQDN's

Naam Bronadressen Protocol: Poort Doel-FQDNS Opmerkingen Rule_2 * https:443 login.windows.net Windows-aanmeldingsactiviteit toestaan Rule_3 * https:443 login.microsoftonline.com Windows-aanmeldingsactiviteit toestaan Rule_4 * https:443 storage_account_name.blob.core.windows.net Vervang door storage_account_namede werkelijke naam van uw opslagaccount. Zorg ervoor dat beveiligde overdracht vereist is ingeschakeld voor het opslagaccount. Als u een privé-eindpunt gebruikt voor toegang tot opslagaccounts, is deze stap niet nodig en wordt het opslagverkeer niet doorgestuurd naar de firewall.Rule_5 * http:80 azure.archive.ubuntu.com Hiermee staat u toe dat Ubuntu-beveiligingsupdates op het cluster worden geïnstalleerd Rule_6 * https:443 pypi.org, pypi.python.org, files.pythonhosted.org Hiermee staat u Python-pakketinstallaties toe voor Azure-bewaking

Selecteer Toevoegen.

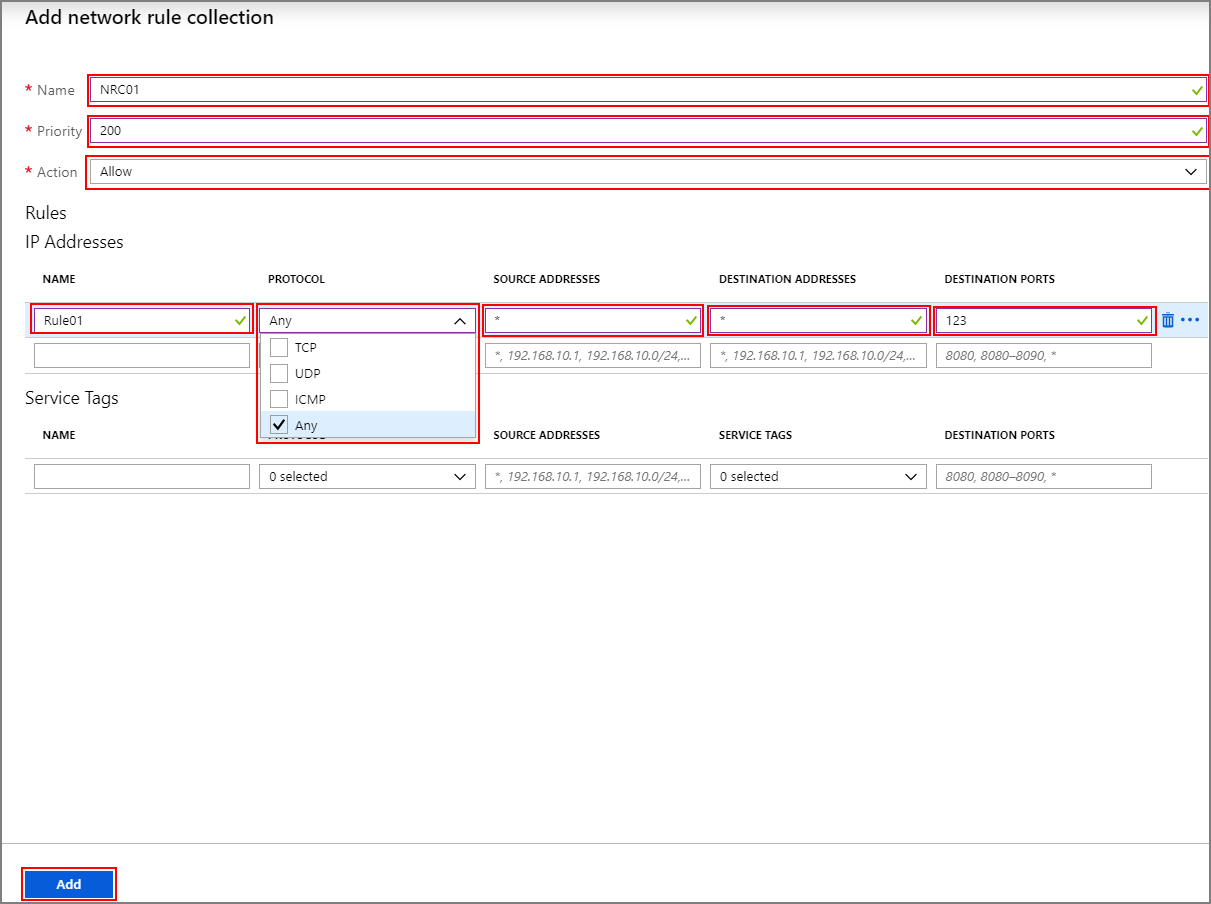

De firewall configureren met netwerkregels

Maak de netwerkregels om uw HDInsight-cluster correct te configureren.

Ga vanuit de vorige stap naar de verzameling>

+ Add network rule collectionnetwerkregels.Geef op het

Add network rule collectionscherm de volgende informatie op:Bovenste sectie

Eigendom Waarde Naam FwNetRule Prioriteit 200 Actie Toestaan Onderdeel voor servicetags

Naam Protocol Bronadressen Service-tags Doelpoorten Opmerkingen Rule_6 TCP * SQL 1433, 11000-11999 Als u de standaard-SQL-servers van HDInsight gebruikt, configureert u een netwerkregel in de sectie Servicetags voor SQL waarmee u SQL-verkeer kunt registreren en controleren. Tenzij u service-eindpunten voor SQL Server hebt geconfigureerd in het HDInsight-subnet, waardoor de firewall wordt overgeslagen. Als u een aangepaste SQL-server gebruikt voor Ambari, Oozie, Ranger en Hive-metastore, hoeft u alleen het verkeer naar uw eigen aangepaste SQL-servers toe te staan. Raadpleeg de connectiviteitsarchitectuur van Azure SQL Database en Azure Synapse Analytics om te zien waarom het poortbereik 11000-11999 ook nodig is naast 1433. Rule_7 TCP * Azure Monitor * (optioneel) Klanten die de functie voor automatisch schalen willen gebruiken, moeten deze regel toevoegen.

Selecteer Toevoegen.

Een routetabel maken en configureren

Maak een routetabel met de volgende vermeldingen:

Alle IP-adressen en servicetags van gezondheids- en beheerdiensten met als volgende hoptype Internet. Het moet 4 IP-adressen van de algemene regio's en servicetags voor uw specifieke regio bevatten. Deze regel is alleen nodig als ResourceProviderConnection is ingesteld op Inkomend. Als ResourceProviderConnection is ingesteld op Uitgaand , zijn deze IP-adressen niet nodig in de UDR.

Eén route voor virtueel apparaat voor IP-adres 0.0.0.0/0, waarbij de volgende hop uw privé-IP-adres van Azure Firewall is.

Als u bijvoorbeeld de routetabel wilt configureren voor een cluster dat is gemaakt in de regio VS - oost, gebruikt u de volgende stappen:

Selecteer uw Azure Firewall Test-FW01. Kopieer het privé-IP-adres dat wordt vermeld op de pagina Overzicht . In dit voorbeeld gebruiken we een voorbeeldadres van 10.0.2.4.

Navigeer vervolgens naar Alle services>Netwerken>Routetabellen en Maak routetabel.

Navigeer vanuit de nieuwe route naar Instellingenroutes>>+ Toevoegen. Voeg de volgende routes toe:

| Routenaam | Adresvoorvoegsel | Volgende hoptype | Adres van de volgende hop |

|---|---|---|---|

| 168.61.49.99 | 168.61.49.99/32 | Internet | Niet van toepassing |

| 23.99.5.239 | 23.99.5.239/32 | Internet | Niet van toepassing |

| 168.61.48.131 | 168.61.48.131/32 | Internet | Niet van toepassing |

| 138.91.141.162 | 138.91.141.162/32 | Internet | Niet van toepassing |

| 52.164.210.96 | 52.164.210.96/32 | Internet | Niet van toepassing |

| 13.74.153.132 | 3.74.153.132/32 | Internet | Niet van toepassing |

| HDInsight.EastUS | HDInsight.EastUS | Internet | Niet van toepassing |

| HDInsight.WestUS | HDInsight.WestUS | Internet | Niet van toepassing |

| 0.0.0.0 | 0.0.0.0/0 | Virtueel apparaat | 10.0.2.4 |

Voltooi de configuratie van de routetabel:

Wijs de routetabel toe die u hebt gemaakt aan uw HDInsight-subnet door Subnetten te selecteren onder Instellingen.

Kies + Koppelen.

Selecteer in het scherm Subnet koppelen het virtuele netwerk waarin uw cluster is gemaakt. En het subnet dat u hebt gebruikt voor uw HDInsight-cluster.

Selecteer OK.

Edge-knooppunt of aangepast toepassingsverkeer

Met de bovenstaande stappen kan het cluster zonder problemen werken. U moet nog steeds afhankelijkheden configureren voor uw aangepaste toepassingen die worden uitgevoerd op de edge-knooppunten, indien van toepassing.

Toepassingsafhankelijkheden moeten worden geïdentificeerd en toegevoegd aan de Azure Firewall of de routetabel.

Routes moeten worden gemaakt voor het toepassingsverkeer om asymmetrische routeringsproblemen te voorkomen.

Als uw toepassingen andere afhankelijkheden hebben, moeten ze worden toegevoegd aan uw Azure Firewall. Maak toepassingsregels om HTTP/HTTPS-verkeer en netwerkregels toe te staan voor al het andere.

Logboekregistratie en schaal

Azure Firewall kan logboeken verzenden naar een aantal verschillende opslagsystemen. Volg de stappen in de zelfstudie voor het configureren van logboekregistratie voor uw firewall: Logboeken en metrische gegevens van Azure Firewall bewaken.

Zodra u de installatie van logboekregistratie hebt voltooid, kunt u, als u Log Analytics gebruikt, geblokkeerd verkeer weergeven met een query zoals:

AzureDiagnostics | where msg_s contains "Deny" | where TimeGenerated >= ago(1h)

De integratie van Azure Firewall met Azure Monitor-logboeken is nuttig wanneer u voor het eerst een toepassing aan de praat krijgt. Vooral wanneer u zich niet bewust bent van alle toepassingsafhankelijkheden. Meer informatie over Azure Monitor-logboeken vindt u in Logboekgegevens analyseren in Azure Monitor

Zie dit document of raadpleeg de veelgestelde vragen voor meer informatie over de schaallimieten van Azure Firewall en het aanvragen van verhogingen.

Toegang tot het cluster

Nadat de firewall is ingesteld, kunt u het interne eindpunt (https://CLUSTERNAME-int.azurehdinsight.net) gebruiken voor toegang tot ambari vanuit het virtuele netwerk.

Als u het openbare eindpunt () of ssh-eindpunt (https://CLUSTERNAME.azurehdinsight.netCLUSTERNAME-ssh.azurehdinsight.net) wilt gebruiken, moet u ervoor zorgen dat u de juiste routes in de routetabel en NSG-regels hebt om het asymmetrische routeringsprobleem te voorkomen dat hier wordt uitgelegd. In dit geval moet u het IP-adres van de client toestaan in de inkomende NSG-regels en deze ook toevoegen aan de door de gebruiker gedefinieerde routetabel met de volgende hopset als internet. Als de routering niet juist is ingesteld, ziet u een time-outfout.