Azure Key Vault integreren met Azure Policy

Azure Policy is een governancehulpprogramma waarmee gebruikers hun Azure-omgeving op schaal kunnen controleren en beheren, zodat ze kaders kunnen plaatsen op Azure-resources om ervoor te zorgen dat ze voldoen aan toegewezen beleidsregels. Gebruikers kunnen zo audits uitvoeren, in realtime bepaalde zaken afdwingen en indien nodig hun Azure-omgeving herstellen. De resultaten van controles die door beleid worden uitgevoerd, zijn beschikbaar voor gebruikers in een nalevingsdashboard, waar ze kunnen zien welke resources en onderdelen compatibel zijn en welke niet. Zie voor meer informatie Overzicht van de Azure Policy.

Voorbeeld gebruiksscenario's:

- U wilt de beveiligingsstatus van uw bedrijf verbeteren door vereisten te implementeren rond minimale sleutelgrootten en maximale geldigheidsperioden van certificaten in de sleutelkluizen van uw bedrijf, maar u weet niet welke teams compatibel zijn en welke niet.

- U hebt momenteel geen oplossing om een controle uit te voeren binnen uw organisatie of u voert handmatige controles uit van uw omgeving door afzonderlijke teams binnen uw organisatie te vragen hun naleving te rapporteren. U bent op zoek naar een manier om deze taak te automatiseren, controles in realtime uit te voeren en de nauwkeurigheid van de controle te garanderen.

- U wilt het beveiligingsbeleid van uw bedrijf afdwingen en u wilt voorkomen dat individuen zelfondertekende certificaten maken, maar u beschikt niet over een geautomatiseerde manier om dit tegen te gaan.

- U wilt sommige vereisten afzwakken voor uw testteams, maar u wilt strikte controle houden over uw productieomgeving. U hebt een eenvoudige, geautomatiseerde manier nodig om verschillende niveaus van afdwinging te implementeren voor uw resources.

- U wilt er zeker van zijn dat u het afdwingen van nieuwe beleidsregels kunt terugdraaien in het geval dat er een livesiteprobleem is. U hebt een one-click oplossing nodig om afdwinging van het beleid te kunnen uitschakelen.

- U vertrouwt op een externe oplossing voor het controleren van uw omgeving en u wilt een intern Microsoft-aanbod gebruiken.

Soorten beleidseffecten en -richtlijnen

Wanneer u een beleid afdwingt, kunt u het effect ervan bepalen ten opzichte van de resulterende evaluatie. Met elke beleidsdefinitie kunt u een van de meerdere effecten kiezen. Daarom kan het afdwingen van beleid zich anders gedragen, afhankelijk van het type bewerking dat u evalueert. Over het algemeen zijn de effecten voor beleid dat kan worden geïntegreerd met Key Vault:

Controle: wanneer het effect van een beleid is ingesteld op

Audit, veroorzaakt het beleid geen belangrijke wijzigingen in uw omgeving. U wordt alleen gewaarschuwd voor onderdelen, zoals certificaten die niet voldoen aan de beleidsdefinities binnen een opgegeven bereik, door deze onderdelen als niet-compatibel te markeren in het dashboard voor beleidsnaleving. 'Audit' is de standaardinstelling als er geen beleidseffect is geselecteerd.Weigeren: wanneer het effect van een beleid is ingesteld

Denyop, blokkeert het beleid het maken van nieuwe onderdelen (zoals certificaten) en blokkeert het nieuwe versies van bestaande onderdelen die niet voldoen aan de beleidsdefinitie. Dit heeft geen invloed op bestaande niet-compatibele resources in een sleutelkluis. De mogelijkheden voor controle blijven actief.Uitgeschakeld: wanneer het effect van een beleid is ingesteld op

Disabled, wordt het beleid nog steeds geëvalueerd, maar wordt afdwinging niet van kracht, waardoor de voorwaarde metDisabledkracht wordt nageleefd. Dit is handig om het beleid voor een specifieke voorwaarde uit te schakelen in plaats van alle voorwaarden.Wijzigen: wanneer het effect van een beleid is ingesteld

Modifyop, kunt u resourcetags toevoegen, zoals het toevoegen van deDenytag aan een netwerk. Dit is handig om de toegang tot een openbaar netwerk uit te schakelen voor door Azure Key Vault beheerde HSM. Het is nodig om een beheerde identiteit voor de beleidsdefinitie te configureren via deroleDefinitionIdsparameter om hetModifyeffect te gebruiken.DeployIfNotExists: wanneer het effect van een beleid is ingesteld op

DeployIfNotExists, wordt er een implementatiesjabloon uitgevoerd wanneer aan de voorwaarde wordt voldaan. Dit kan worden gebruikt om diagnostische instellingen voor Key Vault te configureren voor log analytics-werkruimte. Het is nodig om een beheerde identiteit voor de beleidsdefinitie te configureren via deroleDefinitionIdsparameter om hetDeployIfNotExistseffect te gebruiken.AuditIfNotExists: wanneer het effect van een beleid is ingesteld op

AuditIfNotExists, kunt u resources identificeren die niet voldoen aan de eigenschappen die zijn opgegeven in de details van de beleidsvoorwaarde. Dit is handig om sleutelkluizen te identificeren waarvoor geen resourcelogboeken zijn ingeschakeld. Het is nodig om een beheerde identiteit voor de beleidsdefinitie te configureren via deroleDefinitionIdsparameter om hetDeployIfNotExistseffect te gebruiken.

Beschikbare ingebouwde beleidsdefinities

Vooraf bepaald beleid, 'ingebouwde' genoemd, faciliteert governance via uw sleutelkluizen, zodat u geen aangepast beleid hoeft te schrijven in JSON-indeling om veelgebruikte regels af te dwingen die zijn gekoppeld aan aanbevolen beveiligingsprocedures. Hoewel ingebouwde functies vooraf zijn bepaald, moet u voor bepaalde beleidsregels parameters definiëren. Door bijvoorbeeld het effect van het beleid te definiëren, kunt u de sleutelkluis en de bijbehorende objecten controleren voordat u een weigeringsbewerking afdwingt om storingen te voorkomen. De huidige ingebouwde functies voor Azure Key Vault worden gecategoriseerd in vier hoofdgroepen: sleutelkluis, certificaten, sleutels en geheimenbeheer. Binnen elke categorie worden beleidsregels gegroepeerd om specifieke beveiligingsdoelen te stimuleren.

Sleutelkluizen

Toegangsbeheer

Met behulp van de Azure Policy-service kunt u de migratie naar het RBAC-machtigingsmodel in uw kluizen beheren. Meer informatie over Migreren van toegangsbeleid voor kluizen naar een machtigingsmodel voor op rollen gebaseerd toegangsbeheer van Azure

| Beleid | Effecten |

|---|---|

| Azure Key Vault moet gebruikmaken van het RBAC-machtigingsmodel | Controle (standaard), Weigeren, Uitgeschakeld |

Netwerktoegang

Verminder het risico op gegevenslekken door de toegang tot openbare netwerken te beperken, Azure Private Link-verbindingen in te schakelen, privé-DNS-zones te maken om DNS-resolutie voor een privé-eindpunt te overschrijven en firewallbeveiliging in te schakelen, zodat de sleutelkluis niet standaard toegankelijk is voor een openbaar IP-adres.

Verwijderingsbeveiliging

Voorkom permanent gegevensverlies van uw sleutelkluis en de bijbehorende objecten door voorlopig verwijderen en opschonen in te schakelen. Terwijl met voorlopig verwijderen een per ongeluk verwijderde sleutelkluis voor een configureerbare bewaarperiode kan worden hersteld, beschermt opschoningsbeveiliging u tegen insideraanvallen door een verplichte bewaarperiode af te dwingen voor voorlopig verwijderde sleutelkluizen. Beveiliging tegen opschonen kan alleen worden ingeschakeld zodra voorlopig verwijderen is ingeschakeld. Niemand binnen uw organisatie of Microsoft kan uw sleutelkluizen leegmaken tijdens de bewaarperiode voor voorlopig verwijderen.

| Beleid | Effecten |

|---|---|

| Sleutelkluizen moeten voorlopig verwijderen zijn ingeschakeld | Controle (standaard), Weigeren, Uitgeschakeld |

| Key Vaults moeten beveiliging tegen opschonen hebben ingeschakeld | Controle (standaard), Weigeren, Uitgeschakeld |

| Beheerde HSM van Azure Key Vault moet beveiliging tegen opschonen zijn ingeschakeld | Controle (standaard), Weigeren, Uitgeschakeld |

Diagnostiek

Het inschakelen van resourcelogboeken stimuleren om activiteitentrails opnieuw te maken die moeten worden gebruikt voor onderzoeksdoeleinden wanneer een beveiligingsincident optreedt of wanneer uw netwerk wordt aangetast.

| Beleid | Effecten |

|---|---|

| Diagnostische instellingen voor Key Vaults implementeren in Event Hubs | DeployIfNotExists (standaard) |

| Implementeren - Diagnostische instellingen configureren voor door Key Vault beheerde HSM's in Event Hubs | DeployIfNotExists (standaard), uitgeschakeld |

| Implementeren - Diagnostische instellingen configureren voor Key Vaults naar Log Analytics-werkruimte | DeployIfNotExists (standaard), uitgeschakeld |

| Resourcelogboeken in Key Vaults moeten zijn ingeschakeld | AuditIfNotExists (standaard), uitgeschakeld |

| Resourcelogboeken in door Key Vault beheerde HSM's moeten zijn ingeschakeld | AuditIfNotExists (standaard), uitgeschakeld |

Certificaten

Levenscyclus van certificaten

Promoot het gebruik van kortdurende certificaten om niet-gedetecteerde aanvallen te beperken, door het tijdsbestek van doorlopende schade te minimaliseren en de waarde van het certificaat te verminderen voor aanvallers. Bij het implementeren van kortstondige certificaten wordt aanbevolen om regelmatig de vervaldatum te controleren om storingen te voorkomen, zodat ze adequaat kunnen worden geroteerd voordat ze verlopen. U kunt ook de levensduuractie beheren die is opgegeven voor certificaten die zich binnen een bepaald aantal dagen na de vervaldatum bevinden of een bepaald percentage van hun bruikbare levensduur hebben bereikt.

| Beleid | Effecten |

|---|---|

| [Preview]: Certificaten moeten de opgegeven maximale geldigheidsperiode hebben | Effecten: Controle (standaard), Weigeren, Uitgeschakeld |

| [Preview]: Certificaten mogen niet verlopen binnen het opgegeven aantal dagen | Effecten: Controle (standaard), Weigeren, Uitgeschakeld |

| Voor certificaten moeten de opgegeven activeringen voor levensduuractie zijn ingevoerd | Effecten: Controle (standaard), Weigeren, Uitgeschakeld |

Notitie

Het is raadzaam om het verloopbeleid voor certificaten meerdere keren toe te passen met verschillende vervaldatums, bijvoorbeeld bij drempelwaarden van 180, 90, 60 en 30 dagen.

Certificeringsinstantie

Controleer of dwing de selectie van een specifieke certificeringsinstantie af om uw certificaten uit te geven, afhankelijk van een van de geïntegreerde certificeringsinstanties van Azure Key Vault (Digicert of GlobalSign) of een niet-geïntegreerde certificeringsinstantie van uw voorkeur. U kunt ook het maken van zelfondertekende certificaten controleren of weigeren.

| Beleid | Effecten |

|---|---|

| Certificaten moeten worden uitgegeven door de opgegeven geïntegreerde certificeringsinstantie | Controle (standaard), Weigeren, Uitgeschakeld |

| Certificaten moeten worden uitgegeven door de opgegeven niet-geïntegreerde certificeringsinstantie | Controle (standaard), Weigeren, Uitgeschakeld |

Certificaatkenmerken

Beperk het type certificaten van uw sleutelkluis tot RSA, ECC of HSM-ondersteuning. Als u elliptische curvecryptografie of ECC-certificaten gebruikt, kunt u curvenamen zoals P-256, P-256K, P-384 en P-521 aanpassen en selecteren. Als u RSA-certificaten gebruikt, kunt u een minimale sleutelgrootte voor uw certificaten kiezen als 2048 bits, 3072 bits of 4.096 bits.

| Beleid | Effecten |

|---|---|

| Certificaten moeten toegestane sleuteltypen gebruiken | Controle (standaard), Weigeren, Uitgeschakeld |

| Certificaten die gebruikmaken van elliptische curve-cryptografie moeten toegestane curvenamen hebben | Controle (standaard), Weigeren, Uitgeschakeld |

| Certificaten met RSA-cryptografie moeten de opgegeven minimale sleutelgrootte hebben | Controle (standaard), Weigeren, Uitgeschakeld |

Toetsen

Door HSM ondersteunde sleutels

Een HSM is een hardwarebeveiligingsmodule waarin sleutels worden opgeslagen. Een HSM biedt een fysieke beveiligingslaag voor cryptografische sleutels. De cryptografische sleutel kan geen fysieke HSM verlaten die een hoger beveiligingsniveau biedt dan een softwaresleutel. Sommige organisaties kennen nalevingsvereisten die het gebruik van HSM-sleutels verplicht stellen. U kunt dit beleid gebruiken om sleutels te controleren die zijn opgeslagen in uw Sleutelkluis waarvoor geen HSM wordt ondersteund. U kunt dit beleid ook gebruiken om het maken van nieuwe sleutels te blokkeren die niet door HSM worden ondersteund. Dit beleid is van toepassing op alle sleuteltypen, waaronder RSA en ECC.

| Beleid | Effecten |

|---|---|

| Sleutels moeten worden ondersteund door een HSM (Hardware Security Module) | Controle (standaard), Weigeren, Uitgeschakeld |

Levenscyclus van sleutels

Met ingebouwde levenscyclusbeheer kunt u sleutels markeren of blokkeren die geen vervaldatum hebben, waarschuwingen ontvangen wanneer vertragingen in sleutelrotatie tot een storing kunnen leiden, het maken van nieuwe sleutels die zich dicht bij de vervaldatum bevinden, de levensduur en de actieve status van sleutels beperken tot het draaien van sleutels en voorkomen dat sleutels langer dan een opgegeven aantal dagen actief zijn.

| Beleid | Effecten |

|---|---|

| Sleutels moeten een rotatiebeleid hebben om ervoor te zorgen dat de rotatie binnen het opgegeven aantal dagen na het maken is gepland | Controle (standaard), uitgeschakeld |

| Key Vault-sleutels moeten een vervaldatum hebben | Controle (standaard), Weigeren, Uitgeschakeld |

| [Preview]: Beheerde HSM-sleutels moeten een vervaldatum hebben | Controle (standaard), Weigeren, Uitgeschakeld |

| Sleutels moeten meer dan het opgegeven aantal dagen vóór de vervaldatum hebben | Controle (standaard), Weigeren, Uitgeschakeld |

| [Preview]: Beheerde HSM-sleutels van Azure Key Vault moeten meer dan het opgegeven aantal dagen vóór de vervaldatum hebben | Controle (standaard), Weigeren, Uitgeschakeld |

| Sleutels moeten de opgegeven maximale geldigheidsduur hebben | Controle (standaard), Weigeren, Uitgeschakeld |

| Sleutels mogen niet langer dan het opgegeven aantal dagen actief zijn | Controle (standaard), Weigeren, Uitgeschakeld |

Belangrijk

Als voor uw sleutel een activeringsdatum is ingesteld, wordt in het bovenstaande beleid het aantal dagen berekend dat is verstreken van de activeringsdatum van de sleutel tot de huidige datum. Als het aantal dagen de drempelwaarde overschrijdt die u hebt ingesteld, wordt de sleutel gemarkeerd als niet-compatibel met het beleid. Als uw sleutel geen activeringsdatum heeft ingesteld, wordt het aantal dagen berekend dat is verstreken vanaf de aanmaakdatum van de sleutel tot de huidige datum. Als het aantal dagen de drempelwaarde overschrijdt die u hebt ingesteld, wordt de sleutel gemarkeerd als niet-compatibel met het beleid.

Sleutelkenmerken

Beperk het type sleutels van uw Key Vault tot RSA, ECC of HSM-ondersteuning. Als u elliptische curvecryptografie of ECC-sleutels gebruikt, kunt u curvenamen zoals P-256, P-256K, P-384 en P-521 aanpassen en selecteren. Als u RSA-sleutels gebruikt, kunt u het gebruik van een minimale sleutelgrootte voor huidige en nieuwe sleutels verplicht stellen tot 2048 bits, 3072 bits of 4096 bits. Houd er rekening mee dat het gebruik van RSA-sleutels met kleinere sleutelgrootten geen veilige ontwerppraktijk is, dus het wordt aanbevolen om het maken van nieuwe sleutels te blokkeren die niet voldoen aan de minimale groottevereiste.

| Beleid | Effecten |

|---|---|

| Sleutels moeten van het opgegeven cryptografische type RSA of EC zijn | Controle (standaard), Weigeren, Uitgeschakeld |

| Sleutels die gebruikmaken van elliptische curve-cryptografie, moeten de opgegeven curvenamen hebben | Controle (standaard), Weigeren, Uitgeschakeld |

| [Preview]: Beheerde HSM-sleutels van Azure Key Vault met behulp van elliptische curvecryptografie moeten de opgegeven curvenamen hebben | Controle (standaard), Weigeren, Uitgeschakeld |

| Sleutels met RSA-cryptografie moeten een opgegeven minimale sleutelgrootte hebben | Controle (standaard), Weigeren, Uitgeschakeld |

| [Preview]: Beheerde HSM-sleutels van Azure Key Vault met behulp van RSA-cryptografie moeten een opgegeven minimale sleutelgrootte hebben | Controle (standaard), Weigeren, Uitgeschakeld |

Geheimen

Levenscyclus van geheimen

Met ingebouwde levenscyclusbeheer kunt u geheimen markeren of blokkeren die geen vervaldatum hebben, waarschuwingen ontvangen wanneer vertragingen in het rouleren van geheimen tot een storing kunnen leiden, het maken van nieuwe sleutels die zich dicht bij de vervaldatum bevinden, de levensduur en de actieve status van sleutels beperken tot het draaien van sleutels en voorkomen dat sleutels langer dan een opgegeven aantal dagen actief zijn.

| Beleid | Effecten |

|---|---|

| Geheimen moeten een vervaldatum hebben | Controle (standaard), Weigeren, Uitgeschakeld |

| Geheimen moeten meer dan het opgegeven aantal dagen vóór de vervaldatum hebben | Controle (standaard), Weigeren, Uitgeschakeld |

| Geheimen moeten de opgegeven maximale geldigheidsduur hebben | Controle (standaard), Weigeren, Uitgeschakeld |

| Geheimen mogen niet langer dan het opgegeven aantal dagen actief zijn | Controle (standaard), Weigeren, Uitgeschakeld |

Belangrijk

Als voor uw geheim een activeringsdatum is ingesteld, wordt in het bovenstaande beleid het aantal dagen berekend dat is verstreken van de activeringsdatum van het geheim tot de huidige datum. Als het aantal dagen de drempelwaarde overschrijdt die u hebt ingesteld, wordt het geheim gemarkeerd als niet-compatibel met het beleid. Als voor uw geheim geen activeringsdatum is ingesteld, wordt met dit beleid het aantal dagen berekend dat is verstreken van de productiedatum van het geheim tot de huidige datum. Als het aantal dagen de drempelwaarde overschrijdt die u hebt ingesteld, wordt het geheim gemarkeerd als niet-compatibel met het beleid.

Geheime kenmerken

Elk bestand zonder opmaak of gecodeerd bestand kan worden opgeslagen als een Azure Key Vault-geheim. Uw organisatie kan echter een ander rotatiebeleid en beperkingen instellen voor wachtwoorden, verbindingsreeksen of certificaten die als sleutels zijn opgeslagen. Met een tag van het inhoudstype kan een gebruiker zien wat er in een geheim object is opgeslagen zonder de waarde van het geheim te lezen. U kunt geheimen controleren die geen tagset inhoudstype hebben of voorkomen dat er nieuwe geheimen worden gemaakt als ze geen tagset inhoudstype hebben.

| Beleid | Effecten |

|---|---|

| Voor geheimen moet een inhoudstype zijn ingesteld | Controle (standaard), Weigeren, Uitgeschakeld |

Voorbeeldscenario

U beheert een sleutelkluis met 100 certificaten die wordt gebruikt door meerdere teams, en u wilt er zeker van zijn dat geen van de certificaten in de sleutelkluis langer dan twee jaar geldig is.

- U wijst het beleid Certificaten moeten de opgegeven maximum geldigheidsduur hebben toe, geeft op dat de maximale geldigheidsduur van een certificaat 24 maanden is en stelt het effect van het beleid in op 'controleren'.

- U bekijkt het nalevingsrapport in Azure Portal en ontdekt dat 20 certificaten niet-compatibel en geldig zijn gedurende > 2 jaar en dat de resterende certificaten compatibel zijn.

- U neemt contact op met de eigenaren van deze certificaten en geeft de nieuwe beveiligingsvereiste door dat certificaten langer dan 2 jaar niet geldig kunnen zijn. Sommige teams reageren en vijftien van de certificaten zijn vernieuwd met een maximale geldigheidsduur van twee jaar of minder. Andere teams reageren niet en u hebt nog steeds vijf niet-compatibele certificaten in uw sleutelkluis.

- U wijzigt het effect van het beleid dat u hebt toegewezen in 'deny'. De vijf niet-compatibele certificaten worden niet ingetrokken en blijven werken. Ze kunnen echter niet worden verlengd met een geldigheidsperiode die groter is dan 2 jaar.

Een sleutelkluisbeleid inschakelen en beheren via Azure Portal

Een beleidsdefinitie selecteren

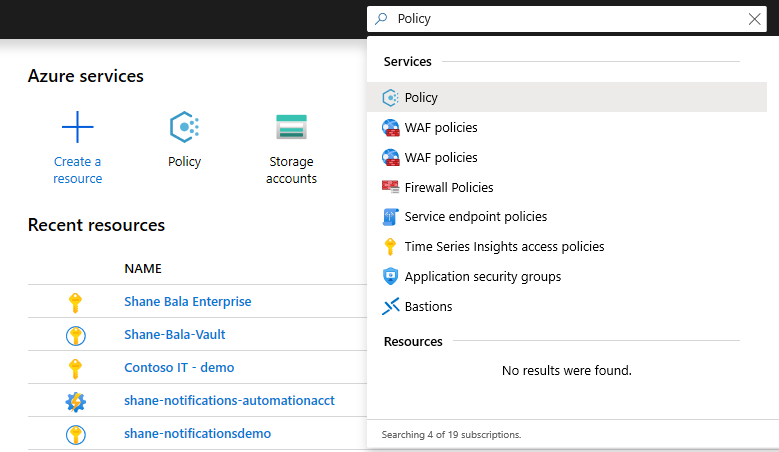

Meld u aan bij Azure Portal.

Zoek 'beleid' in de zoek balk en selecteer Beleid.

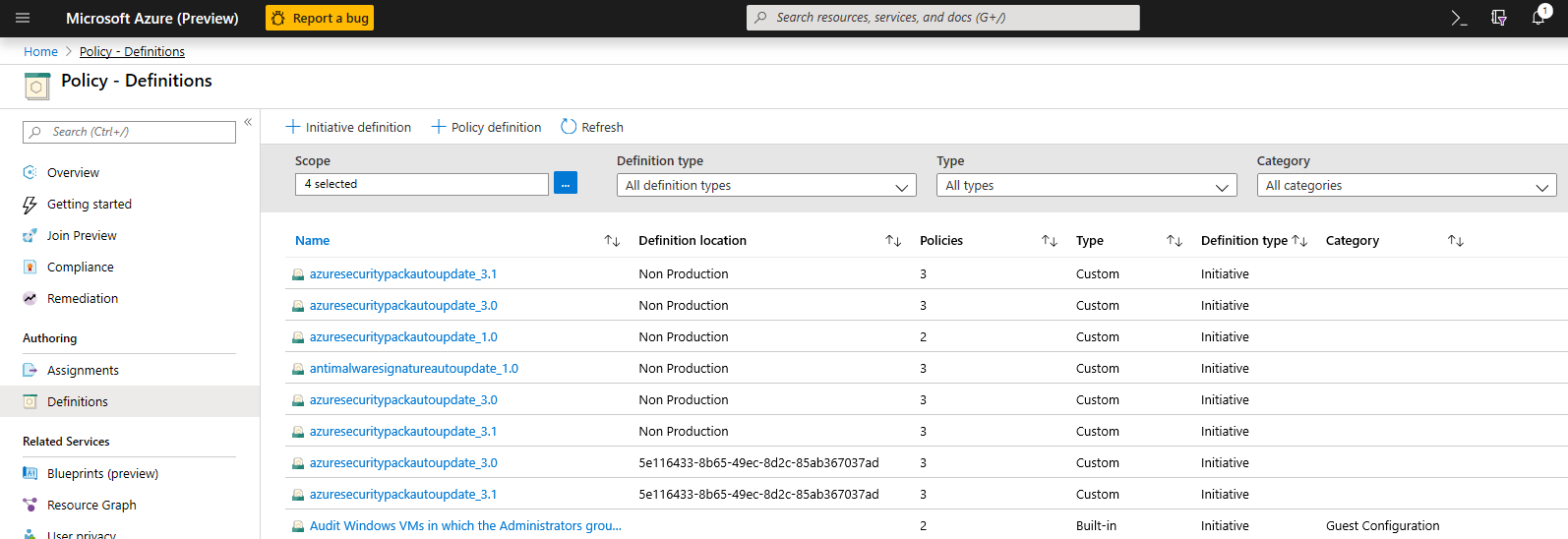

Selecteer Definities in het venster Beleid.

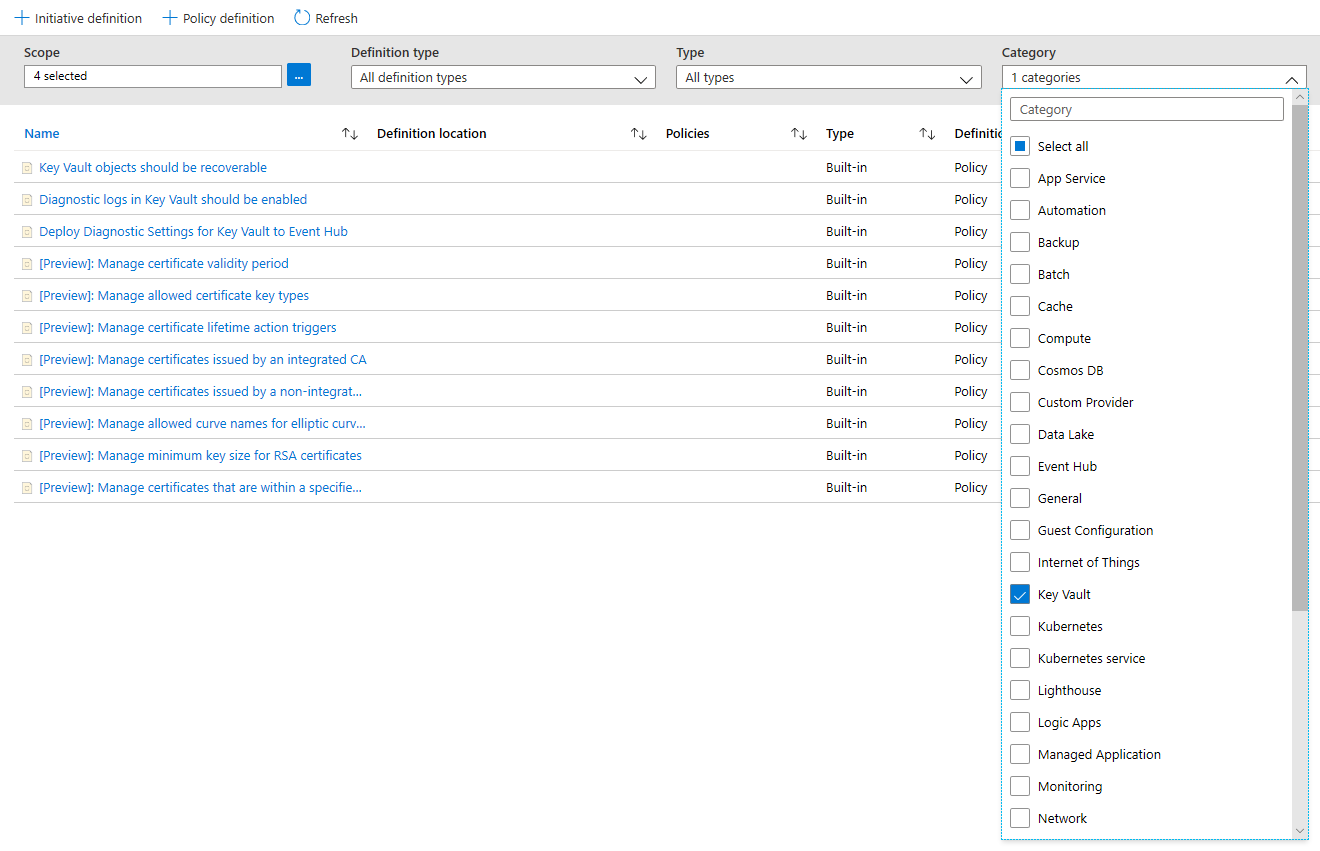

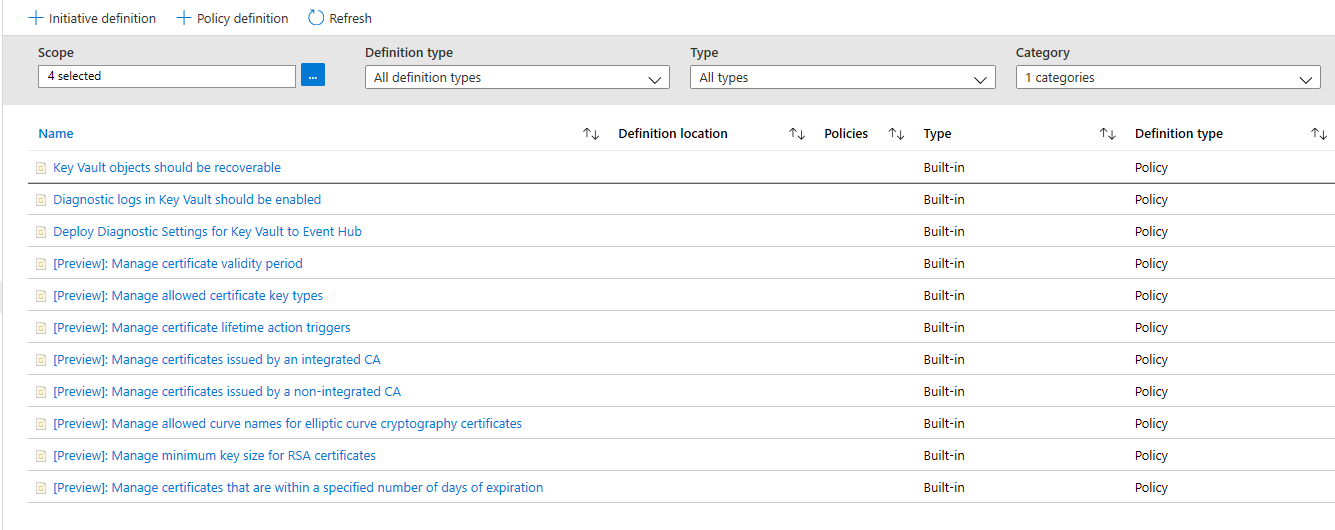

Schakel in de vervolgkeuzelijst Categorie het selectievakje Alles selecteren uit en selecteer Key Vault.

U ziet nu alle beleidsregels die in openbare preview beschikbaar zijn voor Azure Key Vault. Zorg ervoor dat u de sectie met richtlijnen voor beleidsregels hierboven hebt gelezen en begrepen en selecteer een beleid dat u wilt toewijzen.

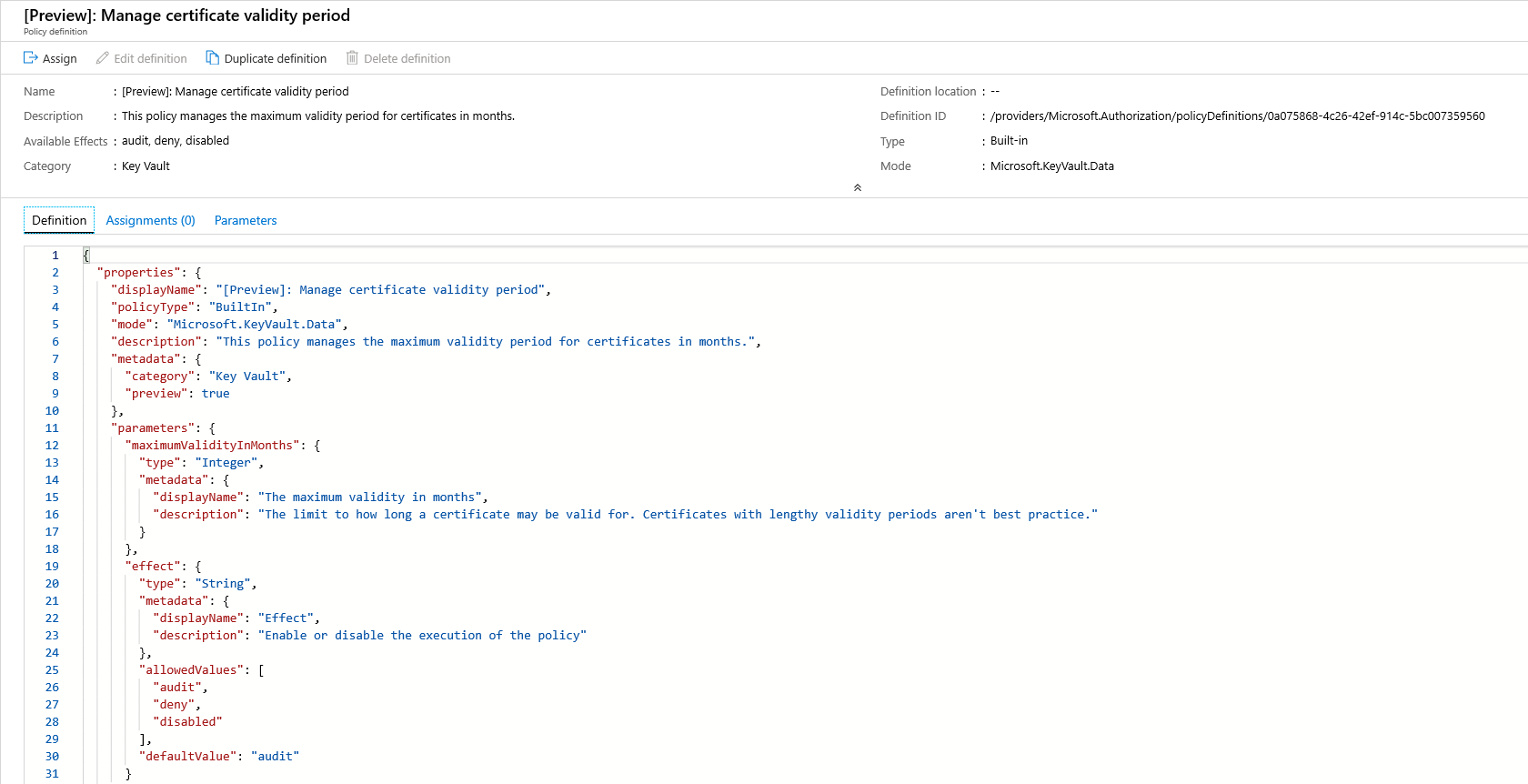

Een beleid toewijzen

Selecteer een beleid dat u wilt toepassen, in dit voorbeeld Geldigheidsduur van certificaat beheren. Klik linksboven op de knop Toewijzen.

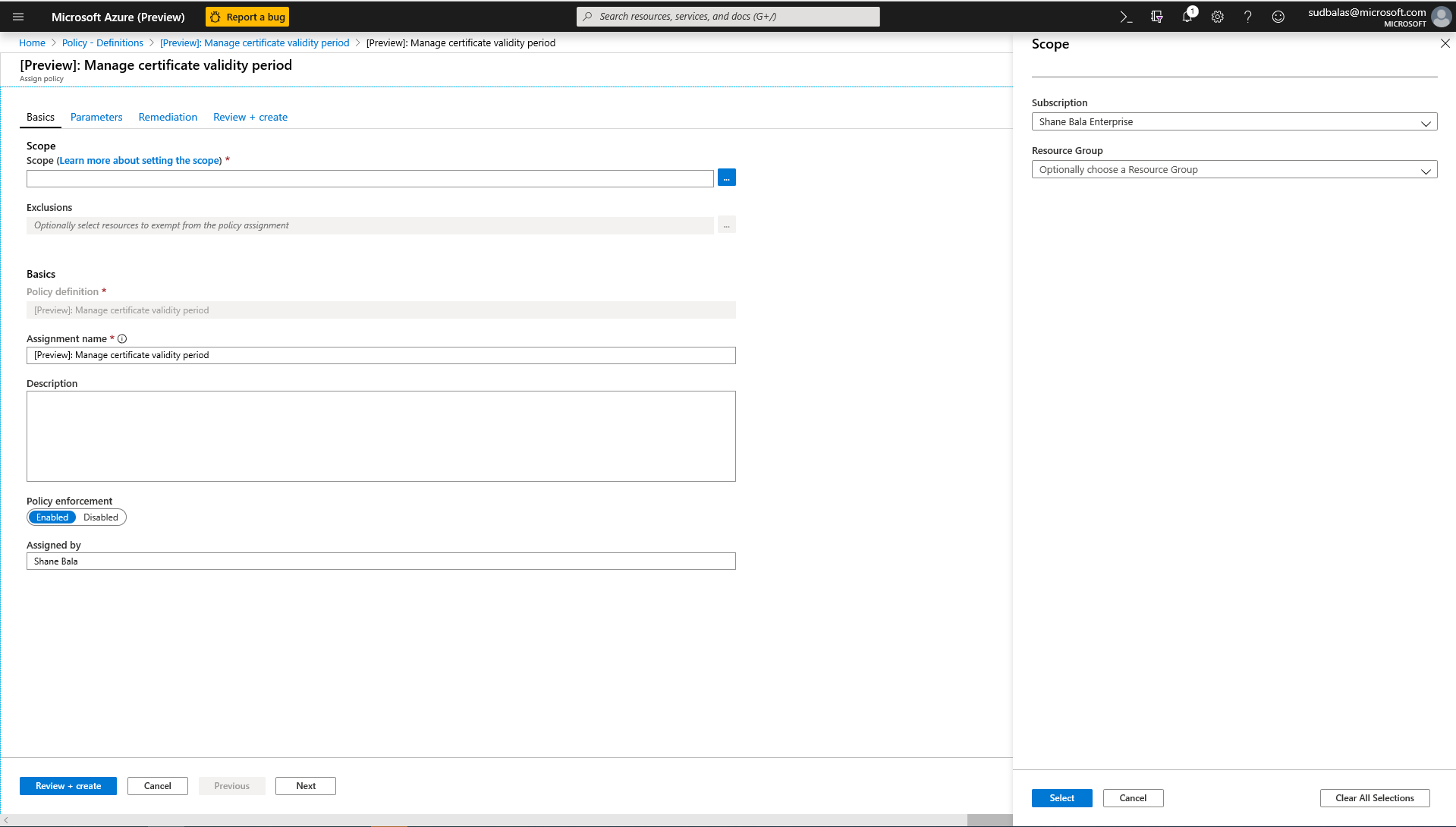

Selecteer het abonnement waarop u het beleid wilt toepassen. U kunt ervoor kiezen om het bereik te beperken tot één resourcegroep binnen een abonnement. Als u het beleid wilt toepassen op het hele abonnement en bepaalde resourcegroepen wilt uitsluiten, kunt u ook een uitsluitingslijst configureren. Stel Beleidsafdwinging in op Ingeschakeld als u wilt dat het effect van het beleid (audit of deny) wordt toegepast. Selecteer Uitgeschakeld om het effect (audit of deny) uit te schakelen.

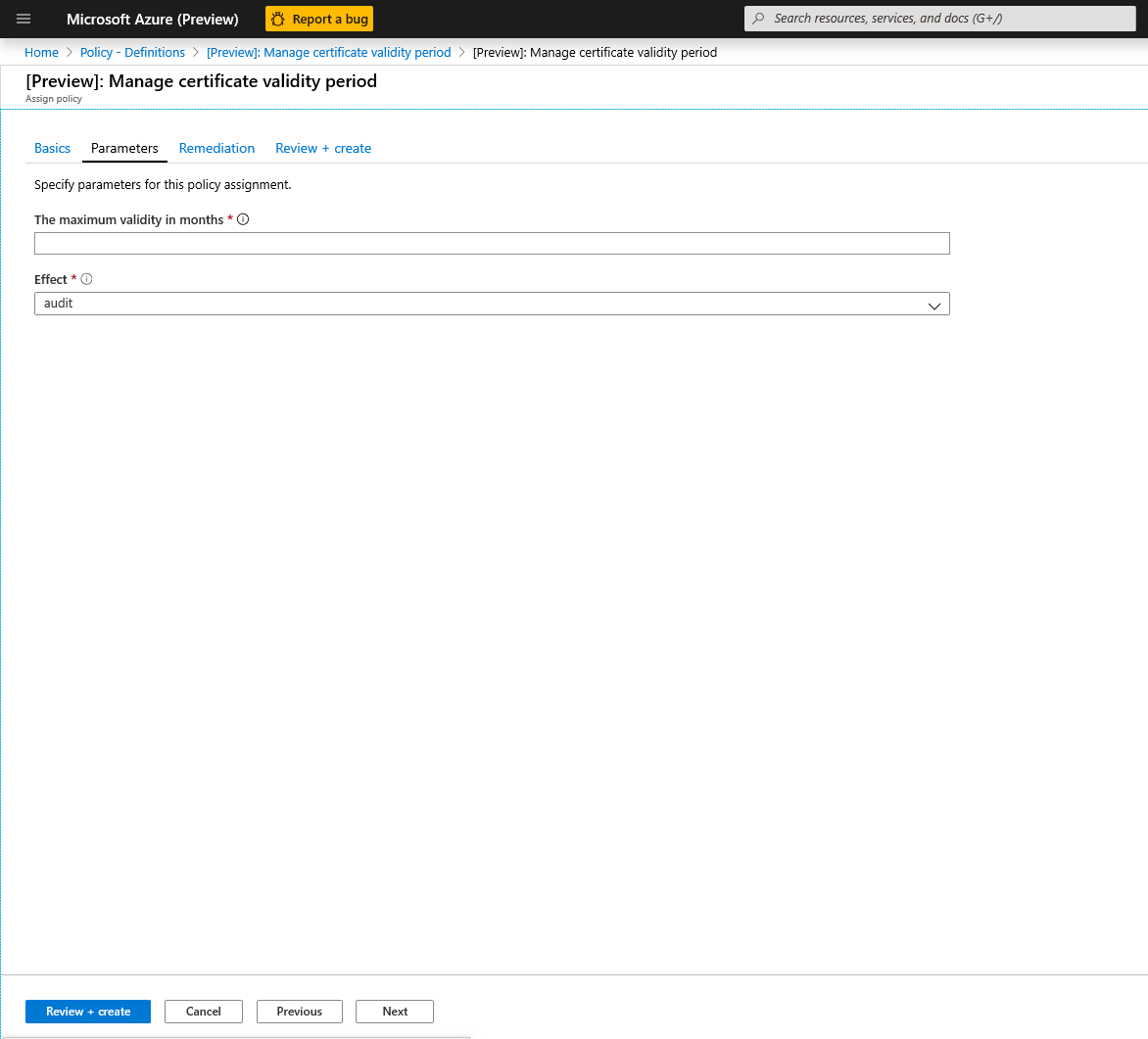

Klik boven aan het scherm op het tabblad Parameters om de maximale geldigheidsduur op te geven in maanden. Als u de parameters wilt invoeren, kunt u de optie Alleen parameters weergeven waarvoor invoer of controle nodig is, uitschakelen. Selecteer audit of deny voor het effect van het beleid volgens de richtlijnen in de bovenstaande secties. Selecteer ten slotte de knop Beoordelen en maken.

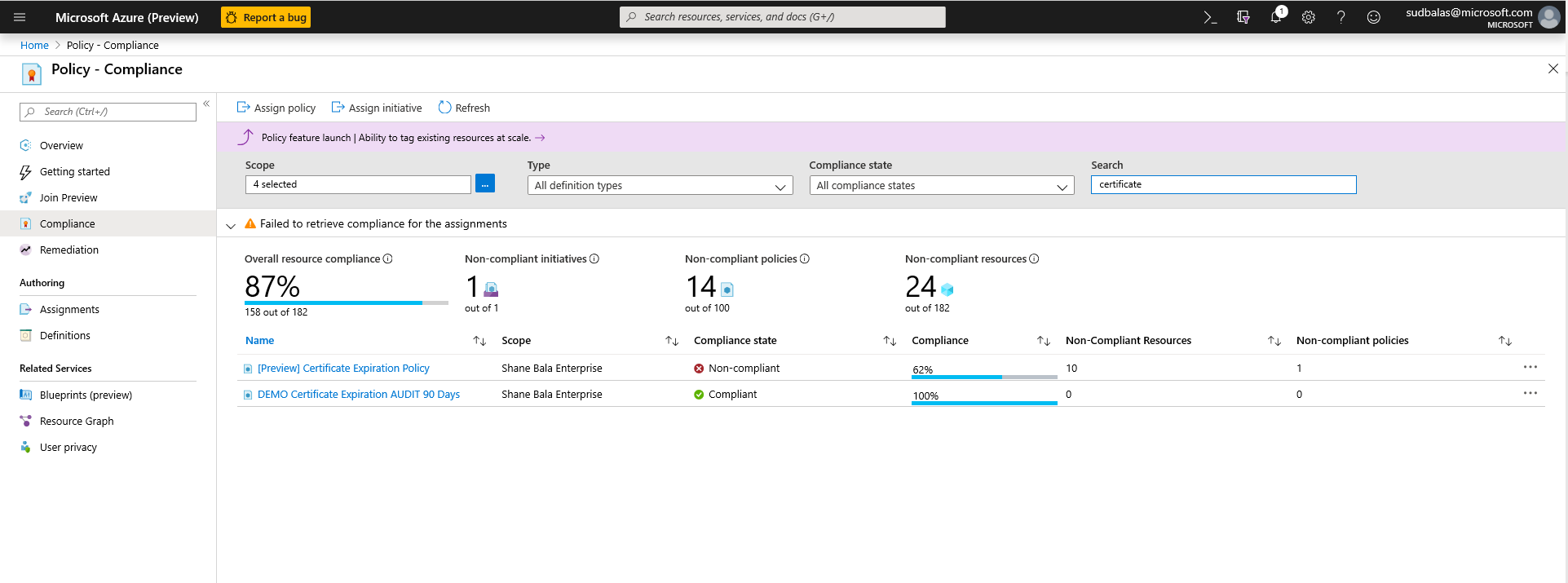

Nalevingsresultaten weergeven

Ga terug naar de blade Beleid en selecteer het tabblad Naleving. Klik op de beleidstoewijzing waarvoor u nalevingsresultaten wilt weergeven.

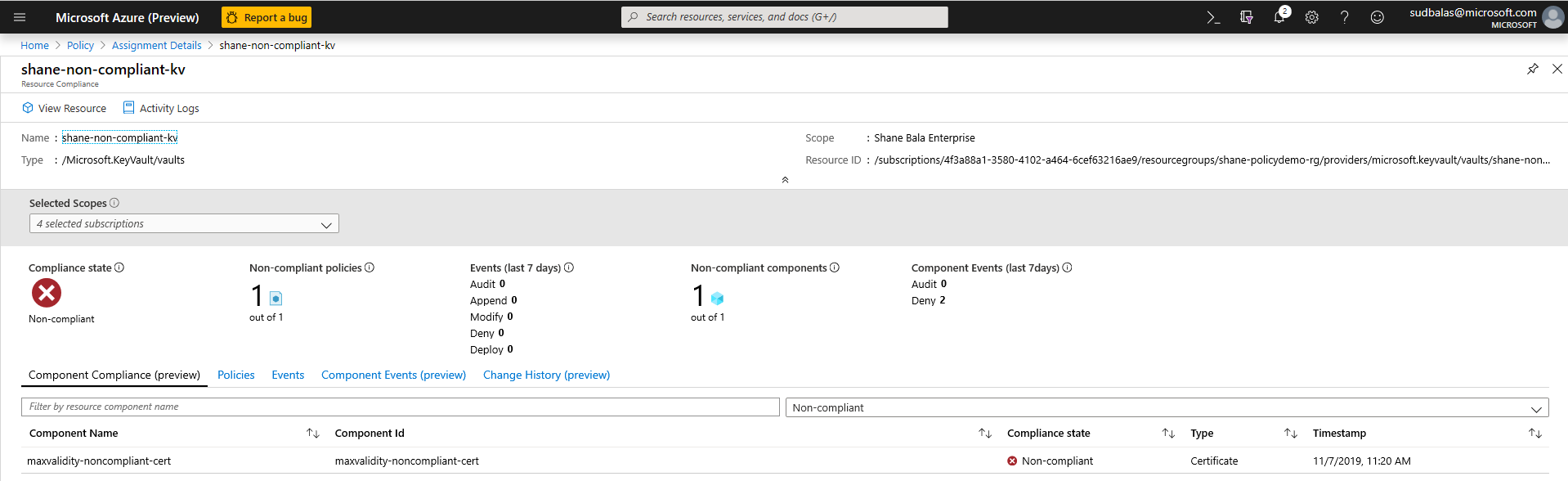

Op deze pagina kunt u de resultaten filteren op compatibele of niet-compatibele kluizen. Hier kunt u een lijst weergeven met niet-compatibele sleutelkluizen binnen het bereik van de beleidstoewijzing. Een kluis wordt als niet-compatibel beschouwd als een van de onderdelen (certificaten) in de kluis niet compatibel is. U kunt een specifieke kluis selecteren om de afzonderlijke niet-compatibele onderdelen (certificaten) weer te geven.

Bekijk de namen van de onderdelen in een kluis die niet-compatibel zijn.

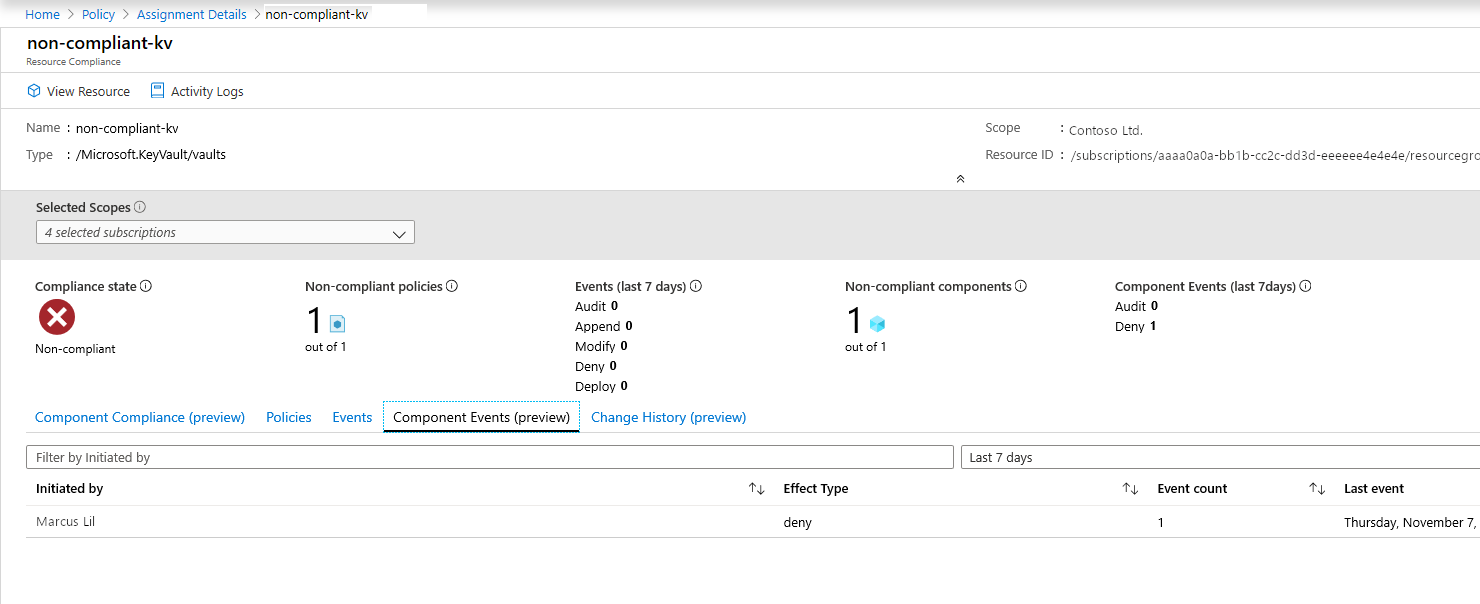

Als u wilt controleren of gebruikers de mogelijkheid om resources te maken in de sleutelkluis worden geweigerd, klikt u op het tabblad Onderdeelgebeurtenissen (preview) om een overzicht weer te geven van geweigerde certificaatbewerkingen met de aanvrager en tijdstempels van aanvragen.

Functiebeperkingen

Als u een beleid met een 'deny'-effect toewijst, duurt het maximaal dertig minuten (gemiddeld) tot één uur (slechtste geval) voordat het maken van niet-compatibele resources wordt geweigerd. De vertraging verwijst naar de volgende scenario's -

- Er wordt een nieuw beleid toegewezen.

- Een bestaande beleidstoewijzing wordt gewijzigd.

- Er wordt een nieuwe KeyVault (resource) gemaakt in een bereik met bestaand beleid.

Bij een beleidsevaluatie van bestaande onderdelen in een kluis duurt het maximaal één uur (gemiddeld) tot twee uur (slechtste geval) voordat de compatibiliteitsresultaten zichtbaar zijn in de gebruikersinterface van de portal.

Als de resultaten worden weergegeven als 'Niet gestart', kan dit de volgende oorzaken hebben:

- De beleidswaardering is nog niet voltooid. In het slechtste geval duurt het maximaal twee uur voordat de eerste evaluatie is voltooid.

- Er bevinden zich geen sleutelkluizen binnen het bereik van de beleidstoewijzing.

- Er bevinden zich geen sleutelkluizen met certificaten binnen het bereik van de beleidstoewijzing.

Notitie

Azure Policy-resourceprovidermodi, zoals die voor Azure Key Vault, bieden informatie over naleving op de pagina Onderdeelnaleving.

Volgende stappen

- Logboekregistratie en veelgestelde vragen over Azure-beleid voor Key Vault

- Lees meer over de Azure Policy-service

- Voorbeelden van Key Vault bekijken: ingebouwde sleutelkluisbeleidsdefinities

- Meer informatie over Microsoft Cloud Security Benchmark in Key Vault