Migreren van kluistoegangsbeleid naar een machtigingsmodel voor op rollen gebaseerd toegangsbeheer van Azure

Azure Key Vault biedt twee autorisatiesystemen: op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) en een toegangsbeleidsmodel. Azure RBAC is het standaard- en aanbevolen autorisatiesysteem voor Azure Key Vault. Zie Op rollen gebaseerd toegangsbeheer (Azure RBAC) versus toegangsbeleid van Azure voor een vergelijking van de twee autorisatiemethoden.

Dit artikel bevat de informatie die nodig is om vanuit een sleutelkluis te migreren van toegangsbeleidsautorisatie naar een Azure RBAC-model.

Toegangsbeleid voor Toewijzing van Azure-rollen

Azure RBAC heeft verschillende ingebouwde Azure-rollen die u kunt toewijzen aan gebruikers, groepen, service-principals en beheerde identiteiten. Als de ingebouwde rollen niet voldoen aan de specifieke behoeften van uw organisatie, kunt u uw eigen aangepaste Azure-rollen maken.

Ingebouwde Key Vault-rollen voor sleutels, certificaten en geheimentoegangsbeheer:

- Key Vault-Beheer istrator

- Key Vault-lezer

- Key Vault Certificates Officer

- Key Vault-certificaatgebruiker

- Key Vault Crypto Officer

- Key Vault Crypto-gebruiker

- Versleutelingsgebruiker voor Key Vault Crypto Service

- Key Vault Secrets Officer

- Key Vault-geheimengebruiker

Zie Ingebouwde Azure-rollen voor meer informatie over bestaande ingebouwde rollen

Toegangsbeleid voor kluizen kan worden toegewezen met afzonderlijk geselecteerde machtigingen of met vooraf gedefinieerde machtigingssjablonen.

Vooraf gedefinieerde machtigingssjablonen voor toegangsbeleid:

- Sleutel, geheim, certificaatbeheer

- Sleutel- en geheimbeheer

- Geheim en certificaatbeheer

- Sleutelbeheer

- Geheimbeheer

- Certificaatbeheer

- SQL Server Verbinding maken or

- Azure Data Lake Storage of Azure Storage

- Azure Backup

- Exchange Online-klantsleutel

- SharePoint Online-klantsleutel

- Azure Information BYOK

Toegangsbeleidssjablonen voor Toewijzing van Azure-rollen

| Sjabloon voor toegangsbeleid | Operations | Azure-rol |

|---|---|---|

| Sleutel, geheim, certificaatbeheer | Sleutels: alle bewerkingen Certificaten: alle bewerkingen Geheimen: alle bewerkingen |

Key Vault-Beheer istrator |

| Sleutel- en geheimbeheer | Sleutels: alle bewerkingen Geheimen: alle bewerkingen |

Key Vault Crypto Officer Key Vault Secrets Officer |

| Geheim en certificaatbeheer | Certificaten: alle bewerkingen Geheimen: alle bewerkingen |

Key Vault Certificates Officer Key Vault Secrets Officer |

| Sleutelbeheer | Sleutels: alle bewerkingen | Key Vault Crypto Officer |

| Geheimbeheer | Geheimen: alle bewerkingen | Key Vault Secrets Officer |

| Certificaatbeheer | Certificaten: alle bewerkingen | Key Vault Certificates Officer |

| SQL Server Verbinding maken or | Sleutels: ophalen, weergeven, sleutel verpakken, sleutel uitpakken | Versleutelingsgebruiker voor Key Vault Crypto Service |

| Azure Data Lake Storage of Azure Storage | Sleutels: ophalen, weergeven, sleutel uitpakken | N.v.t. Aangepaste rol vereist |

| Azure Backup | Sleutels: ophalen, weergeven, back-up Geheimen: ophalen, weergeven, back-up |

N.v.t. Aangepaste rol vereist |

| Exchange Online-klantsleutel | Sleutels: ophalen, weergeven, sleutel verpakken, sleutel uitpakken | Versleutelingsgebruiker voor Key Vault Crypto Service |

| Exchange Online-klantsleutel | Sleutels: ophalen, weergeven, sleutel verpakken, sleutel uitpakken | Versleutelingsgebruiker voor Key Vault Crypto Service |

| Azure Information BYOK | Sleutels: ophalen, ontsleutelen, ondertekenen | N.v.t. Aangepaste rol vereist |

Notitie

Azure-app servicecertificaatconfiguratie via Azure Portal biedt geen ondersteuning voor key Vault RBAC-machtigingsmodel. U kunt Azure PowerShell, Azure CLI, ARM-sjabloonimplementaties gebruiken met de roltoewijzing Key Vault-certificaatgebruiker voor globale identiteit van App Service, bijvoorbeeld Microsoft Azure-app Service in de openbare cloud.

Toewijzing van toewijzingsbereiken

Met Azure RBAC voor Key Vault kunnen rollen worden toegewezen aan de volgende bereiken:

- Beheergroep

- Abonnement

- Resourcegroep

- Key Vault-resource

- Afzonderlijke sleutel, geheim en certificaat

Het machtigingsmodel voor toegangsbeleid voor de kluis is beperkt tot het toewijzen van beleid alleen op Key Vault-resourceniveau.

Over het algemeen is het raadzaam om één sleutelkluis per toepassing te hebben en toegang te beheren op sleutelkluisniveau. Er zijn scenario's voor het beheren van toegang op andere bereiken, waardoor toegangsbeheer eenvoudiger kan worden.

Infrastructuur, beveiligingsbeheerders en operators: het beheren van de groep sleutelkluizen op beheergroep, abonnements- of resourcegroepniveau met toegangsbeleid voor de kluis vereist het onderhouden van beleid voor elke sleutelkluis. Met Azure RBAC kunt u één roltoewijzing maken bij beheergroep, abonnement of resourcegroep. Deze toewijzing is van toepassing op nieuwe sleutelkluizen die onder hetzelfde bereik zijn gemaakt. In dit scenario wordt aanbevolen om Privileged Identity Management te gebruiken met Just-In-Time-toegang via permanente toegang.

Toepassingen: er zijn scenario's waarin de toepassing geheim moet delen met een andere toepassing. Het gebruik van toegangsbeleid voor de kluis moet worden gemaakt om te voorkomen dat alle geheimen toegang krijgen. Met Azure RBAC kunt u in plaats daarvan rollen toewijzen met het bereik voor afzonderlijk geheim met behulp van één sleutelkluis.

Migratiestappen voor kluistoegang tot Azure RBAC

Er zijn veel verschillen tussen het machtigingsmodel voor toegangsbeleid voor Azure RBAC en de kluis. Om storingen tijdens de migratie te voorkomen, worden de onderstaande stappen aanbevolen.

- Rollen identificeren en toewijzen: ingebouwde rollen identificeren op basis van de bovenstaande toewijzingstabel en aangepaste rollen maken wanneer dat nodig is. Wijs rollen toe aan bereiken op basis van richtlijnen voor het toewijzen van bereiken. Zie Toegang tot Key Vault bieden met een op rollen gebaseerd toegangsbeheer van Azure voor meer informatie over het toewijzen van rollen aan key vault

- Roltoewijzing valideren: het kan enkele minuten duren voordat roltoewijzingen in Azure RBAC zijn doorgegeven. Zie Roltoewijzingen op het bereik weergeven voor hulp bij het controleren van roltoewijzingen

- Bewaking en waarschuwingen configureren voor key vault: het is belangrijk dat u logboekregistratie inschakelt en waarschuwingen instelt voor geweigerde toegang. Zie Bewaking en waarschuwingen voor Azure Key Vault voor meer informatie

- Stel op rollen gebaseerd machtigingsmodel voor azure-toegangsbeheer in Key Vault in: als u azure RBAC-machtigingsmodel inschakelt, worden alle bestaande toegangsbeleidsregels ongeldig. Als er een fout optreedt, kan het machtigingsmodel worden teruggezet met alle bestaande toegangsbeleidsregels die ongewijzigd blijven.

Notitie

Voor het wijzigen van het machtigingsmodel is de machtiging Microsoft.Authorization/roleAssignments/write vereist, die deel uitmaakt van de rollen Eigenaar en Gebruikerstoegang Beheer istrator. Klassieke abonnementsbeheerdersrollen zoals Service Beheer istrator en Co-Beheer istrator worden niet ondersteund.

Notitie

Wanneer het Azure RBAC-machtigingsmodel is ingeschakeld, mislukken alle scripts die proberen toegangsbeleid bij te werken. Het is belangrijk om deze scripts bij te werken voor het gebruik van Azure RBAC.

Migratiebeheer

Met behulp van de Azure Policy-service kunt u de migratie van het RBAC-machtigingsmodel in uw kluizen beheren. U kunt een aangepaste beleidsdefinitie maken om bestaande sleutelkluizen te controleren en alle nieuwe sleutelkluizen af te dwingen om het Azure RBAC-machtigingsmodel te gebruiken.

Beleidsdefinitie maken en toewijzen voor Key Vault Azure RBAC-machtigingsmodel

- Navigeer naar beleidsresource

- Selecteer Toewijzingen onder Ontwerpen aan de linkerkant van de pagina Azure Policy.

- Selecteer Beleid toewijzen boven aan de pagina. Deze knop wordt geopend op de pagina Beleidstoewijzing.

- Voer de volgende gegevens in:

- Definieer het bereik van het beleid door het abonnement en de resourcegroep te kiezen waarvoor het beleid wordt afgedwongen. Selecteer door op de knop met drie punten in het veld Bereik te klikken.

- Selecteer de naam van de beleidsdefinitie: '[Preview]: Azure Key Vault moet gebruikmaken van het RBAC-machtigingsmodel'

- Ga naar het tabblad Parameters boven aan de pagina en definieer het gewenste effect van het beleid (Controle, Weigeren of Uitgeschakeld).

- Vul eventuele extra velden in. Navigeer door de tabbladen die op de knoppen Vorige en Volgende onder aan de pagina klikken.

- Selecteer Controleren en maken.

- Selecteer Maken.

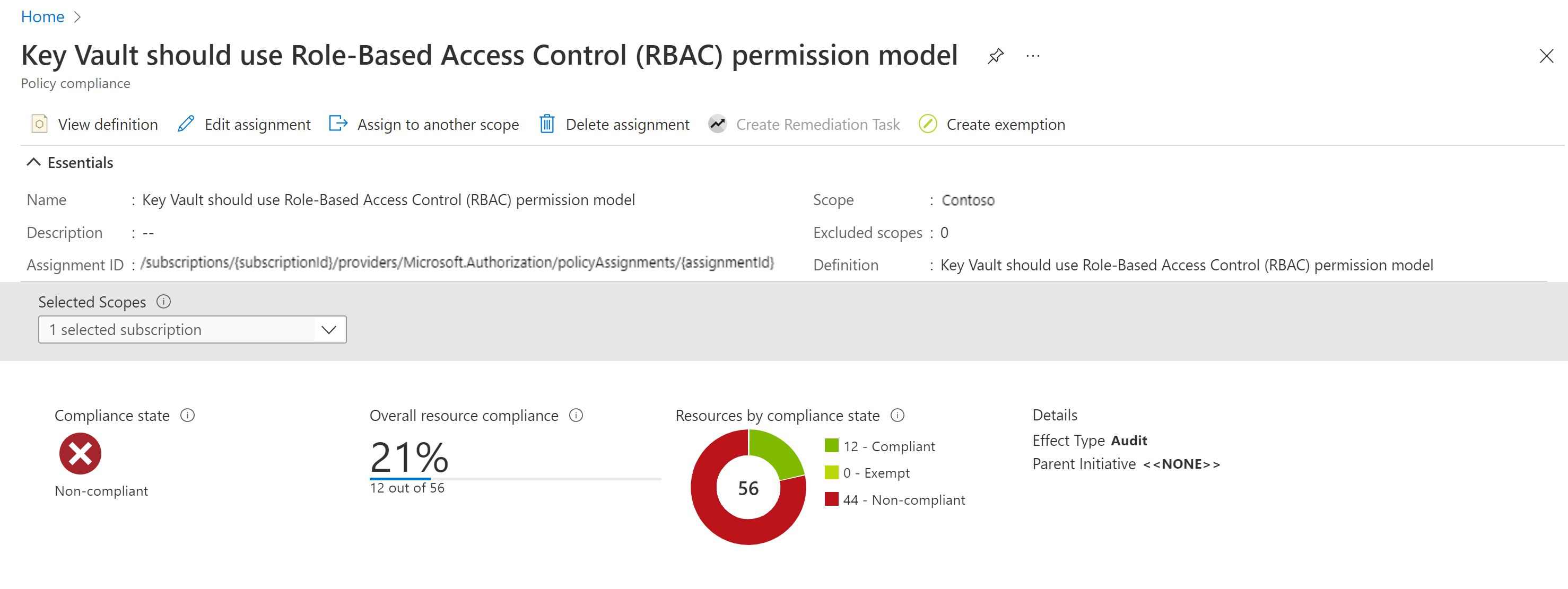

Zodra het ingebouwde beleid is toegewezen, kan het tot 24 uur duren voordat de scan is voltooid. Nadat de scan is voltooid, ziet u de nalevingsresultaten zoals hieronder.

Voor meer informatie raadpleegt u

Toegangsbeleid voor Azure RBAC-vergelijkingsprogramma

Belangrijk

Dit hulpprogramma wordt gebouwd en onderhouden door leden van de Microsoft-community en zonder formele ondersteuning voor klantenservice. Het gereedschap wordt geleverd ALS IS zonder garantie van welke aard dan ook.

PowerShell-hulpprogramma om Key Vault-toegangsbeleid te vergelijken met toegewezen RBAC-rollen om u te helpen bij de migratie van toegangsbeleid tot RBAC-machtigingsmodel. De intentie van het hulpprogramma is om een sanitycontrole te bieden bij het migreren van bestaande Key Vault naar het RBAC-machtigingsmodel om ervoor te zorgen dat toegewezen rollen met onderliggende gegevensacties betrekking hebben op bestaand toegangsbeleid.

Problemen oplossen

- Roltoewijzing werkt na enkele minuten niet. Er zijn situaties waarin roltoewijzingen langer kunnen duren. Het is belangrijk om logica voor opnieuw proberen te schrijven in code om deze gevallen te behandelen.

- Roltoewijzingen zijn verdwenen wanneer Key Vault is verwijderd (voorlopig verwijderen) en hersteld. Dit is momenteel een beperking van de functie voor voorlopig verwijderen in alle Azure-services. Het is vereist om alle roltoewijzingen na herstel opnieuw te maken.

Meer informatie

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor