Instellingen voor Azure-resourcerollen configureren in Privileged Identity Management

In Privileged Identity Management (PIM) in Microsoft Entra ID, die deel uitmaakt van Microsoft Entra, definiëren rolinstellingen eigenschappen voor roltoewijzing. Deze eigenschappen omvatten meervoudige verificatie- en goedkeuringsvereisten voor activering, maximale duur van toewijzing en instellingen voor meldingen. In dit artikel leest u hoe u rolinstellingen configureert en de goedkeuringswerkstroom instelt om op te geven wie aanvragen kan goedkeuren of weigeren om bevoegdheden te verhogen.

U moet de rol Eigenaar of Gebruikerstoegang hebben Beheer istrator om PIM-rolinstellingen voor de resource te beheren. Rolinstellingen worden gedefinieerd per rol en per resource. Alle toewijzingen voor dezelfde rol volgen dezelfde rolinstellingen. Rolinstellingen van één rol zijn onafhankelijk van rolinstellingen van een andere rol. Rolinstellingen van één resource zijn onafhankelijk van rolinstellingen van een andere resource. Rolinstellingen die zijn geconfigureerd op een hoger niveau, zoals Abonnement, worden bijvoorbeeld niet overgenomen op een lager niveau, zoals resourcegroep.

PIM-rolinstellingen worden ook wel PIM-beleid genoemd.

Rolinstellingen openen

De instellingen voor een Azure-resourcerol openen:

Meld u aan bij het Microsoft Entra-beheercentrum.

Blader naar Azure-resources voor Privileged Identity Management>voor identiteitsbeheer.> Op deze pagina kunt u het resourcetype selecteren dat u wilt beheren. Begin bij de vervolgkeuzelijst Beheergroep of in de vervolgkeuzelijst Abonnementen en selecteer vervolgens indien nodig Resourcegroepen of Resources .

Selecteer de resource waarvoor u PIM-rolinstellingen moet configureren.

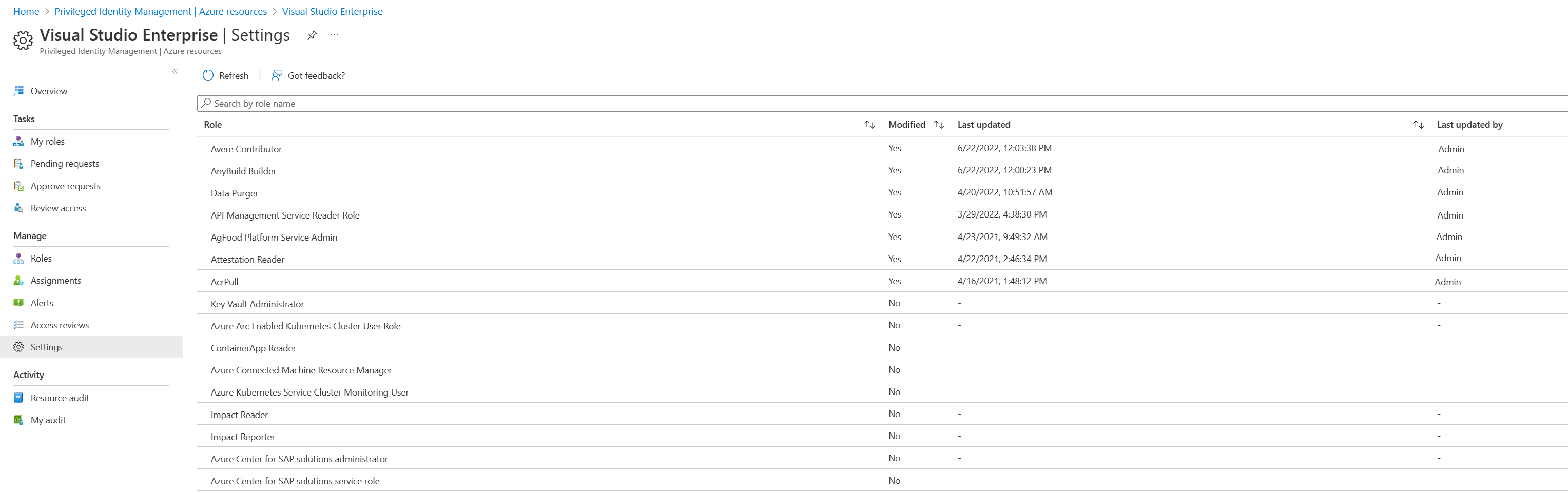

Selecteer Instellingen. Bekijk een lijst met PIM-beleidsregels voor een geselecteerde resource.

Selecteer de rol of het beleid dat u wilt configureren.

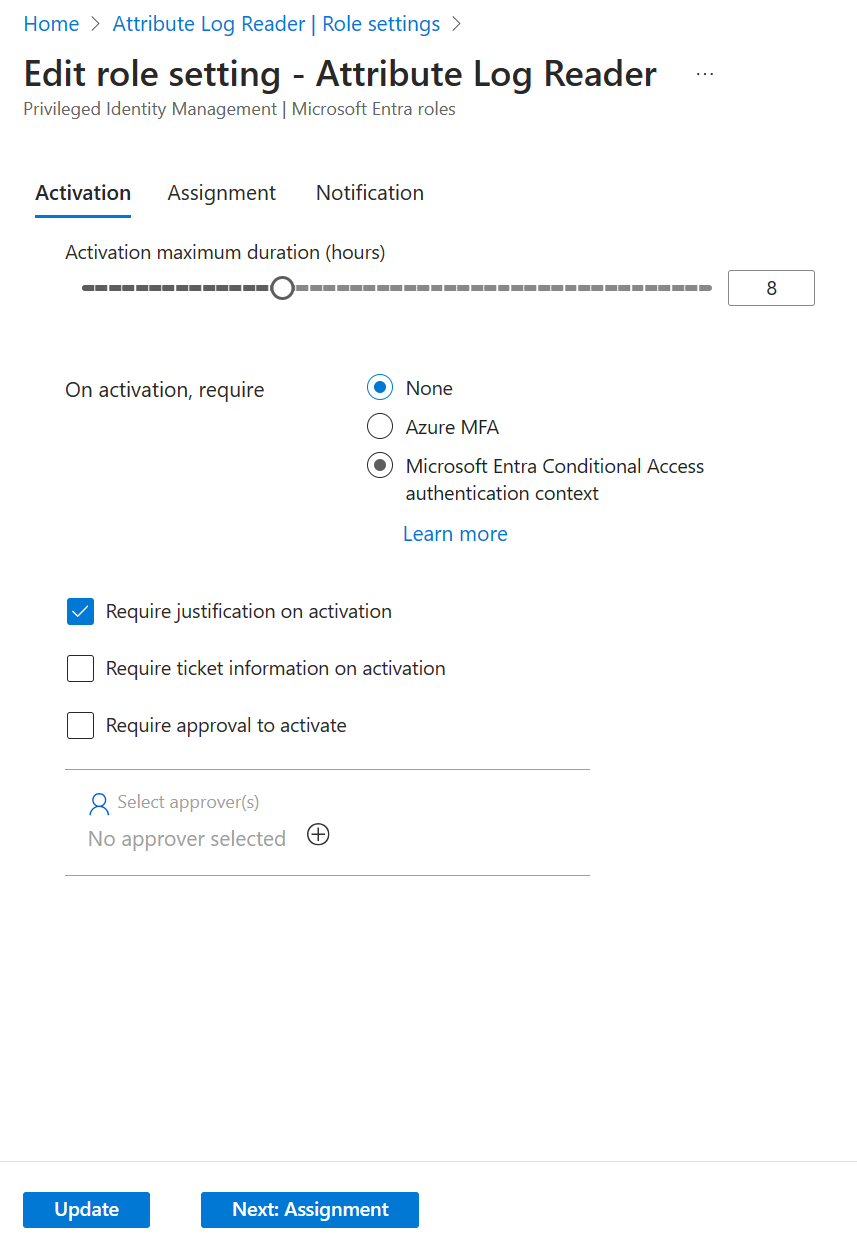

Selecteer Bewerken om rolinstellingen bij te werken.

Selecteer Bijwerken.

Rolinstellingen

In deze sectie worden opties voor rolinstellingen besproken.

Maximale activeringsduur

Gebruik de schuifregelaar Maximale activeringsduur om de maximumtijd (in uren in te stellen) dat een activeringsaanvraag voor een roltoewijzing actief blijft voordat deze verloopt. Deze waarde kan tussen 1 en 24 uur zijn.

Bij activering is meervoudige verificatie vereist

U kunt vereisen dat gebruikers die in aanmerking komen voor een rol, bewijzen wie ze zijn met behulp van de functie voor meervoudige verificatie in Microsoft Entra-id voordat ze kunnen activeren. Meervoudige verificatie helpt de toegang tot gegevens en toepassingen te beveiligen. Het biedt een andere beveiligingslaag met behulp van een tweede vorm van verificatie.

Gebruikers worden mogelijk niet gevraagd om meervoudige verificatie als ze zijn geverifieerd met sterke referenties of meervoudige verificatie eerder in deze sessie hebben opgegeven.

Als u ervoor wilt zorgen dat gebruikers verificatie moeten opgeven tijdens de activering, kunt u Bij activering de context voor voorwaardelijke toegang van Microsoft Entra vereisen, samen met verificatiesterkten. Voor deze opties moeten gebruikers zich tijdens de activering verifiëren met behulp van methoden die afwijken van de methode die ze hebben gebruikt om zich aan te melden bij de computer.

Als gebruikers zich bijvoorbeeld aanmelden bij de computer met behulp van Windows Hello voor Bedrijven, kunt u Bij activering de context voor voorwaardelijke toegang van Microsoft Entra vereisen en verificatiesterkten om te vereisen dat gebruikers zich zonder wachtwoord aanmelden met Microsoft Authenticator wanneer ze de rol activeren.

Nadat de gebruiker zich eenmaal in dit voorbeeld zonder wachtwoord heeft aangemeld bij Microsoft Authenticator, kunnen ze hun volgende activering in deze sessie uitvoeren zonder een andere verificatie. Aanmelden zonder wachtwoord met Microsoft Authenticator maakt al deel uit van het token.

U wordt aangeraden de meervoudige verificatiefunctie van Microsoft Entra ID in te schakelen voor alle gebruikers. Zie Een implementatie van Microsoft Entra-meervoudige verificatie plannen voor meer informatie.

Bij activering is verificatiecontext voor voorwaardelijke toegang van Microsoft Entra vereist

U kunt vereisen dat gebruikers die in aanmerking komen voor een rol, voldoen aan de beleidsvereisten voor voorwaardelijke toegang. U kunt bijvoorbeeld vereisen dat gebruikers een specifieke verificatiemethode gebruiken die wordt afgedwongen via verificatiesterkten, de rol verhogen van een apparaat dat compatibel is met Intune en voldoen aan de gebruiksvoorwaarden.

Als u deze vereiste wilt afdwingen, maakt u verificatiecontext voor voorwaardelijke toegang.

Configureer een beleid voor voorwaardelijke toegang waarmee vereisten voor deze verificatiecontext worden afgedwongen.

Configureer een verificatiecontext in PIM-instellingen voor de rol.

Als PIM-instellingen zijn ingeschakeld voor activering, moet microsoft Entra-verificatiecontext voor voorwaardelijke toegang zijn geconfigureerd, definiëren het beleid voor voorwaardelijke toegang waaraan een gebruiker moet voldoen om te voldoen aan de toegangsvereisten.

Dit betekent dat beveiligingsprinciplen met machtigingen voor het beheren van beleid voor voorwaardelijke toegang, zoals beheerders van voorwaardelijke toegang of beveiligingsbeheerders, vereisten kunnen wijzigen, verwijderen of in aanmerking komende gebruikers blokkeren om de rol te activeren. Beveiligingsprinciplen die het beleid voor voorwaardelijke toegang kunnen beheren, moeten als zeer bevoegd worden beschouwd en dienovereenkomstig worden beveiligd.

U wordt aangeraden een beleid voor voorwaardelijke toegang te maken en in te schakelen voor de verificatiecontext voordat de verificatiecontext is geconfigureerd in PIM-instellingen. Als er geen beleid voor voorwaardelijke toegang is in de tenant die is geconfigureerd in PIM-instellingen, is tijdens het activeren van PIM-rollen de functie meervoudige verificatie in Microsoft Entra-id vereist omdat de instelling Meervoudige verificatie moet worden ingesteld als bij activering.

Dit back-upbeveiligingsmechanisme is ontworpen om alleen te beschermen tegen een scenario wanneer PIM-instellingen zijn bijgewerkt voordat het beleid voor voorwaardelijke toegang werd gemaakt vanwege een configuratiefout. Dit back-upbeveiligingsmechanisme wordt niet geactiveerd als het beleid voor voorwaardelijke toegang is uitgeschakeld, zich in de modus alleen voor rapporten bevindt of een in aanmerking komende gebruiker heeft uitgesloten van het beleid.

De instelling Bij activering vereist dat de verificatiecontextinstelling voor voorwaardelijke toegang van Microsoft Entra de verificatiecontextvereisten definieert waaraan gebruikers moeten voldoen wanneer ze de rol activeren. Nadat de rol is geactiveerd, kunnen gebruikers geen andere browsersessie, apparaat of locatie gebruiken om machtigingen te gebruiken.

Gebruikers kunnen bijvoorbeeld een apparaat gebruiken dat compatibel is met Intune om de rol te activeren. Nadat de rol is geactiveerd, kunnen ze zich aanmelden bij hetzelfde gebruikersaccount vanaf een ander apparaat dat niet compatibel is met Intune en de eerder geactiveerde rol daar gebruiken.

Om deze situatie te voorkomen, kunt u beleid voor voorwaardelijke toegang instellen om bepaalde vereisten voor in aanmerking komende gebruikers rechtstreeks af te dwingen. U kunt bijvoorbeeld vereisen dat gebruikers die in aanmerking komen voor bepaalde rollen, altijd gebruikmaken van apparaten die compatibel zijn met Intune.

Zie Voorwaardelijke toegang: Cloud-apps, acties en verificatiecontext voor meer informatie over verificatiecontext voor voorwaardelijke toegang.

Reden vereisen bij activering

U kunt vereisen dat gebruikers een zakelijke reden invoeren wanneer ze de in aanmerking komende toewijzing activeren.

Ticketinformatie vereisen bij activering

U kunt vereisen dat gebruikers een ondersteuningsticketnummer invoeren wanneer ze de in aanmerking komende toewijzing activeren. Deze optie is een alleen-informatieveld. Correlatie met informatie in een ticketsysteem wordt niet afgedwongen.

Goedkeuring vereisen om deze rol te activeren

U kunt goedkeuring vereisen voor de activering van een in aanmerking komende toewijzing. De fiatteur hoeft geen rollen te hebben. Wanneer u deze optie gebruikt, moet u ten minste één fiatteur selecteren. U wordt aangeraden ten minste twee goedkeurders te selecteren. Er zijn geen standaardfiatteurs.

Zie Aanvragen goedkeuren of weigeren voor Microsoft Entra-rollen in Privileged Identity Management voor meer informatie over goedkeuringen.

Duur van toewijzing

Wanneer u instellingen voor een rol configureert, kunt u kiezen uit twee opties voor toewijzingsduur voor elk toewijzingstype: in aanmerking komend en actief. Deze opties worden de standaardmaximumduur wanneer een gebruiker in Privileged Identity Management aan de rol wordt toegewezen.

U kunt een van deze opties voor de duur van de toewijzing kiezen.

| Instelling | Beschrijving |

|---|---|

| Permanent in aanmerking komende toewijzing toestaan | Resourcebeheerders kunnen permanente in aanmerking komende toewijzingen toewijzen. |

| In aanmerking komende toewijzingen laten verlopen na | Resourcebeheerders kunnen eisen dat alle in aanmerking komende toewijzingen een bepaalde begin- en einddatum hebben. |

U kunt ook een van deze opties voor actieve toewijzingsduur kiezen.

| Instelling | Beschrijving |

|---|---|

| Permanente actieve toewijzing toestaan | Resourcebeheerders kunnen permanente actieve toewijzingen toewijzen. |

| Actieve toewijzingen laten verlopen na | Resourcebeheerders kunnen eisen dat alle in actieve toewijzingen een bepaalde begin- en einddatum hebben. |

Alle toewijzingen met een opgegeven einddatum kunnen worden vernieuwd door globale beheerders en beheerders met bevoorrechte rollen. Gebruikers kunnen ook self-serviceaanvragen initiëren om roltoewijzingen uit te breiden of te vernieuwen.

Meervoudige verificatie vereisen voor actieve toewijzing

U kunt vereisen dat een beheerder meervoudige verificatie biedt wanneer ze een actieve toewijzing (in plaats van in aanmerking komend) maken. Privileged Identity Management kan meervoudige verificatie niet afdwingen wanneer de gebruiker de roltoewijzing gebruikt, omdat deze al actief is in de rol vanaf het moment dat deze is toegewezen.

Een beheerder wordt mogelijk niet gevraagd om meervoudige verificatie als deze is geverifieerd met sterke referenties of meervoudige verificatie eerder in deze sessie heeft opgegeven.

Reden vereisen voor actieve toewijzing

U kunt vereisen dat gebruikers een zakelijke reden invoeren wanneer ze een actieve toewijzing (in plaats van in aanmerking komend) maken.

Op het tabblad Meldingen op de pagina Rolinstellingen biedt Privileged Identity Management gedetailleerde controle over wie meldingen ontvangt en welke meldingen ze ontvangen.

- Een e-mailbericht uitschakelen: u kunt specifieke e-mailberichten uitschakelen door het selectievakje van de standaard geadresseerde uit te schakelen en alle andere geadresseerden te verwijderen.

- E-mailberichten beperken tot opgegeven e-mailadressen: u kunt e-mailberichten uitschakelen die naar standaardontvangers worden verzonden door het selectievakje van de standaardontvanger uit te schakelen. U kunt vervolgens andere e-mailadressen toevoegen als geadresseerden. Als u meer dan één e-mailadres wilt toevoegen, scheidt u deze met behulp van een puntkomma (;)).

- E-mailberichten verzenden naar zowel standaard geadresseerden als meer geadresseerden: u kunt e-mailberichten verzenden naar zowel de standaardontvanger als een andere geadresseerde. Schakel het selectievakje standaardontvanger in en voeg e-mailadressen toe voor andere geadresseerden.

- Alleen kritieke e-mailberichten: voor elk type e-mail kunt u het selectievakje inschakelen om alleen kritieke e-mailberichten te ontvangen. Privileged Identity Management blijft alleen e-mailberichten verzenden naar de opgegeven geadresseerden wanneer voor het e-mailbericht onmiddellijke actie is vereist. E-mailberichten die gebruikers vragen hun roltoewijzing uit te breiden, worden bijvoorbeeld niet geactiveerd. E-mailberichten waarvoor beheerders een extensieaanvraag moeten goedkeuren, worden geactiveerd.

Notitie

Eén gebeurtenis in Privileged Identity Management kan e-mailmeldingen genereren voor meerdere geadresseerden: toegewezen personen, goedkeurders of beheerders. Het maximum aantal meldingen dat per gebeurtenis wordt verzonden, is 1000. Als het aantal geadresseerden groter is dan 1000, ontvangen alleen de eerste 1000 geadresseerden een e-mailmelding. Dit voorkomt niet dat andere toegewezen personen, beheerders of goedkeurders hun machtigingen gebruiken in Microsoft Entra ID en Privileged Identity Management.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor